Plexicus vs. Jit: Vilket AI DevSecOps-verktyg åtgärdar faktiskt din backlogg?

År 2026 har diskussionerna om DevSecOps förändrats. Att hitta sårbarheter är inte längre den största utmaningen. Nu är det största problemet den stora mängden säkerhetsskuld som utvecklare inte har tid att åtgärda.

Om du jämför Plexicus och Jit, överväger du två huvudstrategier: Autonom Remediering och Enhetlig Orkestrering. Båda plattformarna försöker göra saker enklare, men de har olika filosofier och erbjuder olika upplevelser för dina ingenjörer.

Denna guide ger en enkel, opartisk jämförelse av Jit och Plexicus inom verkliga DevSecOps-arbetsflöden.

Snabb Jämförelsesammanfattning

| Funktion | Plexicus | Jit |

|---|---|---|

| Kärnfilosofi | Remediering-Först: Använder AI för att fixa koden den hittar. | Orkestrering-Först: Enhetlig “Security-as-Code” stack. |

| Automationsnivå | Hög: Autonoma AI-agenter genererar/testar PR-patchar. | Måttlig: AI-assisterad triage och “ett-klick”-fixar. |

| Nyckeldifferentiering | Codex Remedium: AI som skriver funktionell kod. | Säkerhetsplaner: YAML-baserad multi-verktygsorkestrering. |

| Primär användare | DevSecOps & Team med hög säkerhetsskuld. | Utvecklare & Team som bygger en stack från grunden. |

| Molnstöd | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Vad är Plexicus?

Plexicus är en AI-baserad Cloud-Native Application Protection (CNAPP) och Application Security Posture Management (ASPM) plattform designad för vad den kallar eran av ‘automatiserad tystnad.’

- Problemet är att traditionella skannrar skapar för mycket brus. De genererar ärenden som utvecklare ofta slutar med att ignorera.

- Plexicus hanterar detta genom att använda sin Codex Remedium AI-motor för att koppla samman detektion och åtgärd. Istället för att bara skicka varningar, analyserar den koden, förstår logiken och skapar en fungerande Pull Request (PR) med lösningen.

- Målet är att sänka Mean Time to Remediation (MTTR) genom att automatisera det rutinmässiga arbetet med patchning. Detta låter utvecklare spendera mer tid på att granska och godkänna lösningar istället för att skriva dem.

Vad är Jit?

Jit (Just-In-Time) är en Application Security Orchestration plattform som gör det “Minimum Viable Security” stack enkelt att implementera.

- Problemet är att hantera separata verktyg för SAST, SCA, hemligheter, och IaC kan vara en stor operativ huvudvärk.

- Jit löser detta genom att kombinera populära open-source verktyg som Semgrep och Trivy till en utvecklarvänlig plattform. Med sina säkerhetsplaner kan du sätta upp en komplett säkerhetsprocess över din GitHub-organisation på bara några minuter.

- Målet är att ge utvecklare en enda, enhetlig vy av alla applikationssäkerhetsfynd direkt i deras arbetsflöde.

Kärnskillnader i korthet

- “Fixaren” vs. “Manageraren”: Plexicus är en AI-agent som gör jobbet (skriver kod). Jit är ett hanteringslager som koordinerar verktygen (kör skanningar).

- Inbyggd nåbarhet: Plexicus inkluderar Plexalyzer, som avgör om en sårbarhet faktiskt är “nåbar” i produktion. Jit använder “Attack Path”-analys för att visualisera risk, men Plexicus fokuserar mer på att använda den datan för att bestämma vilka AI-fixar som ska köras först.

- Verktygsdjup: Jit förlitar sig starkt på att orkestrera andra verktyg (open-source eller kommersiella). Plexicus är en mer enhetlig plattform, där intelligensen är inbakad i själva åtgärdsagenten.

Funktion-för-funktion Jämförelse

1. Åtgärdsarbetsflöde

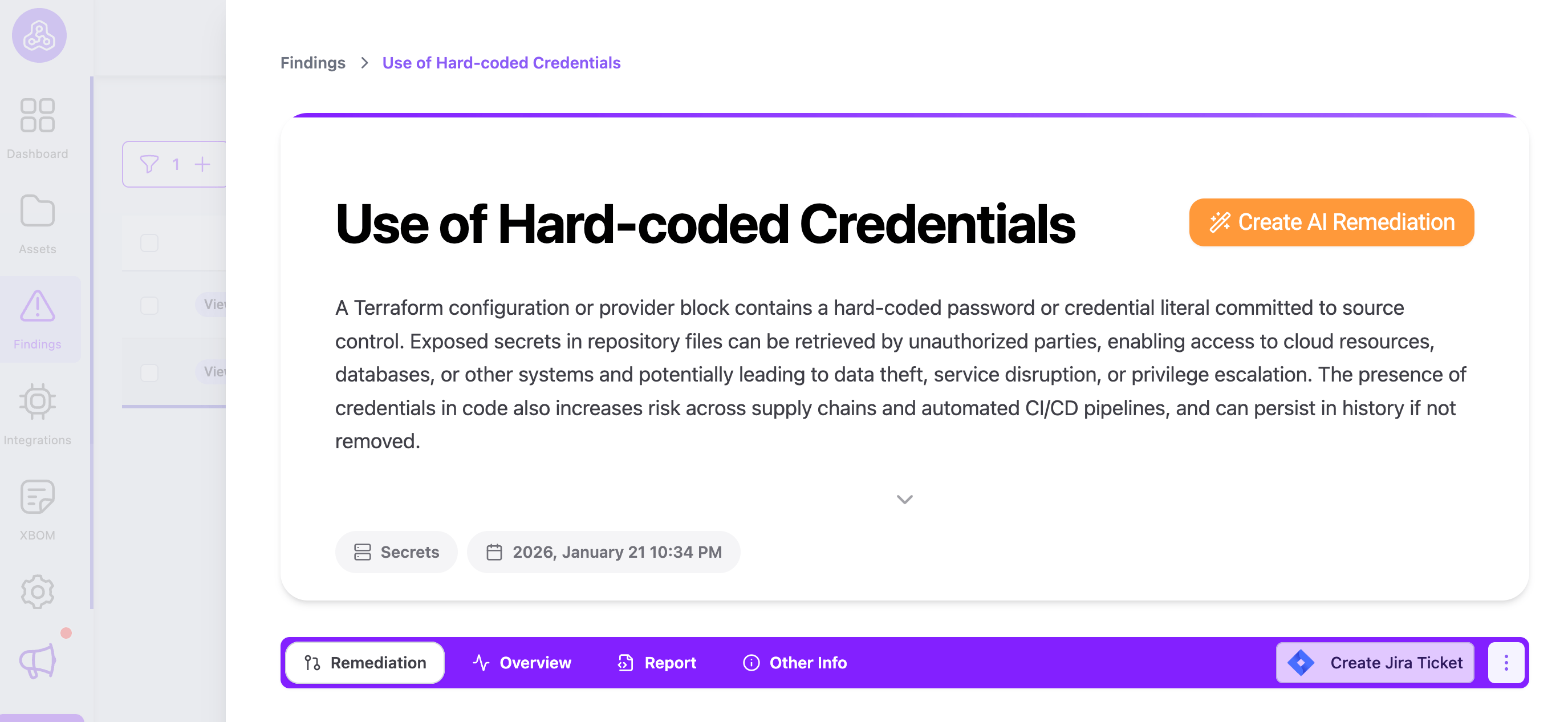

-

Plexicus: Detta är dess “Killer Feature.” När en sårbarhet upptäcks, aktiverar Plexicus sin Codex Remedium AI-motor. Denna agent klonar arkivet till en temporär katalog, genererar en kodnivåfix med AI i en isolerad Docker-sandbox, extraherar ändringarna som en git diff och öppnar automatiskt en pull-begäran med åtgärden. PR

kan sedan valideras i dina befintliga CI/CD-pipelines (såsom GitHub Actions) för att säkerställa att det inte finns några regressioner innan sammanslagning.

-

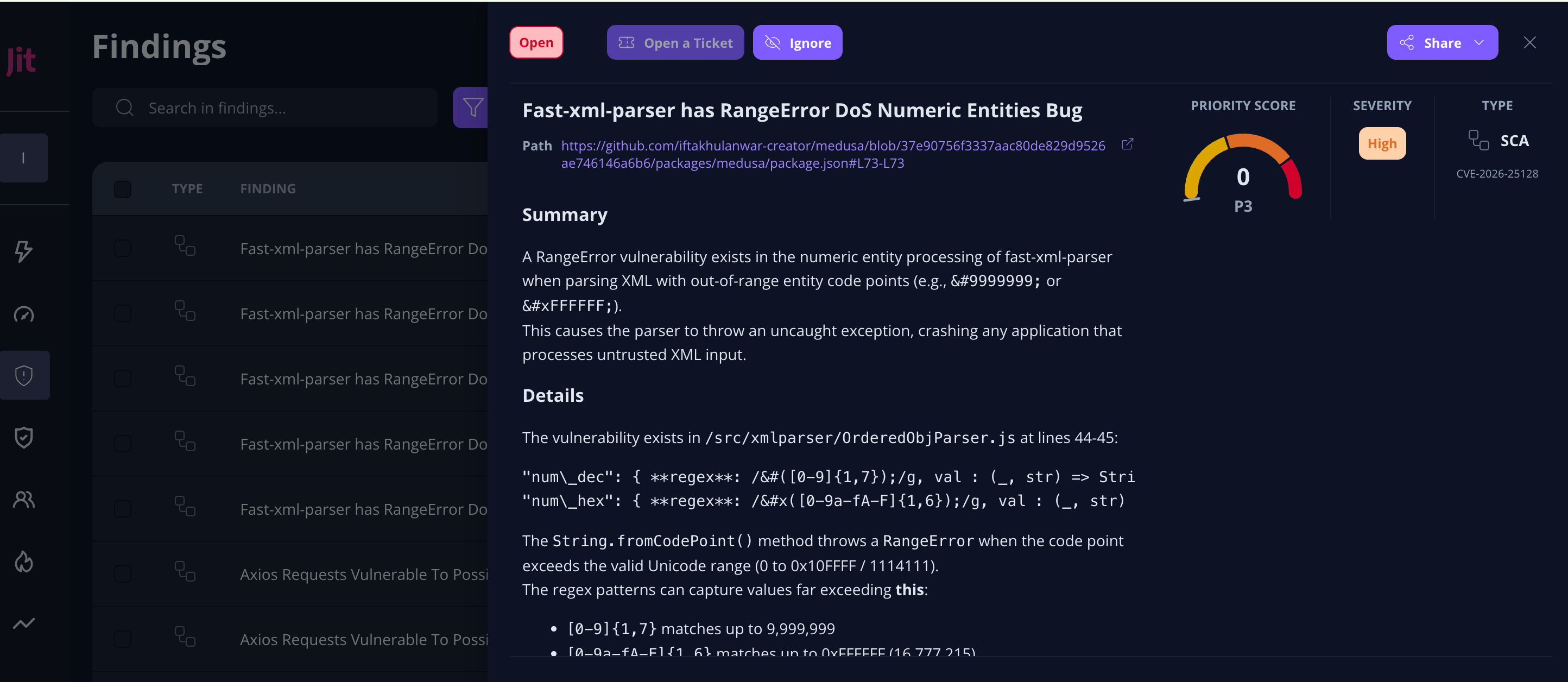

Jit: Fokuserar på “Inline Fixes” och “One-Click Remediation.” För vanliga problem (såsom ett föråldrat bibliotek), kan Jit automatisera versionshöjningen. För mer komplexa kodsårbarheter, tillhandahåller den en föreslagen fix som utvecklaren kan granska och tillämpa med ett klick.

2. Utvecklarupplevelse (DX)

- Jit: Optimerad för Shift Left-rörelsen. Den lever i PR. Om en utvecklare inkluderar en hemlighet eller ett sårbart paket, kommenterar Jit omedelbart. Upplevelsen är designad för att vara “osynlig” tills en fix behövs.

- Plexicus: Optimerad för “Security Silence.” Genom att automatisera åtgärden, syftar Plexicus till att hålla utvecklarens Jira/Ticket-kö tom. Utvecklaren interagerar främst med Plexicus vid Merge-stadiet snarare än Triage-stadiet.

3. Integration och Skalbarhet

- Jit: Utmärkt för team som älskar öppen källkod. Det låter dig byta verktyg (t.ex. byta en SAST-motor mot en annan) utan att ändra utvecklarens arbetsflöde.

- Plexicus: Stöder multi-molnmiljöer genom att integrera med vanligt använda molnsäkerhetsverktyg (Prowler och CloudSploit) och tillhandahåller inbyggda skanningsfunktioner för AWS, Azure, GCP och Oracle Cloud Infrastructure. Plattformen är byggd för företagsmiljöer, med funktioner som rollbaserad åtkomstkontroll (RBAC), stöd för multi-tenancy och webhook-integrationer för anpassade ärendehanteringssystem.

Automation & Developer Impact

År 2026 är den högsta kostnaden inom säkerhet inte licensen; det är ingenjörstid.

- Jit sparar tid på installation och synlighet. Du behöver inte längre en dedikerad person för att hantera 10 olika säkerhetsverktyg.

- Plexicus sparar tid på utförande. Det tar bort “Forskning -> Patch -> Test”-loopen som för närvarande tar upp ungefär 20% av en genomsnittlig utvecklares vecka.

För- och nackdelar

Plexicus

Fördelar:

- Autonom AI-driven åtgärd: Genererar kodfixar genom Codex Remedium-motorn och skapar automatiskt pull-förfrågningar för granskning

- Omfattande säkerhetstäckning: Integrerar 26+ verktyg över SAST, SCA, hemlighetsdetektion, containerskanning och multi-molnsäkerhet (AWS, Azure, GCP, Oracle OCI)

- Tre-nivå åtgärdsstrategi: Riktar intelligent fynd till dämpningar (falska positiva), biblioteksuppdateringar eller AI-genererade patchar baserat på fyndtyp

Nackdelar:

- Kräver PR-granskningsprocess: AI-genererade patchar behöver mänsklig granskning innan sammanslagning, vilket kräver teamets godkännande för AI-assisterade arbetsflöden

- Högre kostnad än DIY open-source: Avancerade funktioner innebär en högre initial investering än grundläggande open-source-lösningar.

Jit

Fördelar:

- Snabbaste “Zero-to-One”-uppsättningen i branschen.

- Enhetlig vy över alla open-source säkerhetsverktyg.

- Transparent prissättning per utvecklare.

Nackdelar:

- Begränsad av de skannrar den orkestrerar, den kan inte fixa vad skannern inte helt förstår.

- En hög volym av varningar kan fortfarande leda till triage-trötthet.

När Plexicus är mer meningsfullt

Plexicus är bättre lämpad för skalande ingenjörsteam som redan är “säkerhetsmedvetna” men som drunknar i en eftersläpning av sårbarheter.

Om ditt säkerhetsteam spenderar hela dagen med att jaga utvecklare för att “vänligen uppdatera detta bibliotek,” kommer Plexicus att lösa det problemet genom att helt enkelt göra uppdateringen åt dem.

När Jit kan vara ett bättre val

Jit är det bättre valet för startups och smala team som för närvarande inte har några säkerhetsverktyg. Om du behöver klara en SOC 2-revision nästa månad och behöver få SAST, SCA och hemlighetsskanning att köras över 50 repos till imorgon bitti, är Jit den mest effektiva vägen.

Viktiga insikter

Beslutet mellan Plexicus och Jit handlar om en enkel fråga: Behöver du fler ögon på problemet, eller fler händer på tangentbordet?

Jit ger ögonen för att leverera en enhetlig, kristallklar bild av dina risker.

Plexicus ger händerna, en AI-partner som faktiskt skriver koden för att stänga dessa risker.

Vanliga frågor (FAQ)

1. Fixar Jit faktiskt kod på samma sätt som Plexicus gör?

Inte riktigt. Jit har kommit långt med sitt “Agentic AppSec”-tillvägagångssätt, men det är fortfarande främst fokuserat på att hjälpa utvecklare att åtgärda problem. Det erbjuder en-klicks-åtgärder (som att uppdatera en beroendeversion) och AI-genererade förslag som utvecklare granskar och tillämpar själva.

Plexicus är annorlunda av design. Det är byggt för autonom åtgärd - dess AI (Codex Remedium) skriver faktiskt fixen i en isolerad Docker-sandbox, skapar en gren och öppnar en pull-begäran för granskning. PR

valideras sedan i dina befintliga CI/CD-pipelines (såsom GitHub Actions) för att säkerställa att det inte finns några regressioner innan sammanslagning.2. Kan Plexicus och Jit användas tillsammans?

Ja, och det är ganska vanligt. Många team använder Jit som deras “kontrollpanel” för att köra och organisera flera skannrar, och förlitar sig sedan på Plexicus för att faktiskt rensa åtgärdsbackloggen. Eftersom båda verktygen integreras med GitHub och GitLab och är API-först, fungerar de bra sida vid sida. Jit ger dig synlighet, och Plexicus gör det tunga arbetet.

3. Vilken hjälper mer med att klara en SOC 2-revision?

Det beror på vilket stadium du befinner dig i:

- Jit är vanligtvis bättre för att snabbt bli kompatibel. Dess säkerhet-som-kod-uppsättning hjälper team att snabbt sätta upp de nödvändiga skannrarna, särskilt för startups som står inför sin första SOC 2-revision.

- Plexicus lyser när du redan är kompatibel. Att automatiskt åtgärda sårbarheter hjälper till att förhindra att problem förblir öppna för länge och skjuter dig ur kompatibilitet under pågående revisioner.

4. Hur hanterar de falska positiva?

Båda försöker minska brus, men på olika sätt:

- Plexicus upptäcker falska positiva genom att analysera kodkontext - skiljer testfiler, dokumentation och exempel från produktionskod. Om det inte kan identifiera var ett problem ska åtgärdas, är det troligtvis ett falskt positivt och kan automatiskt undertryckas.

- Jit fokuserar på kontext. Det kontrollerar om en resurs är internet-exponerad eller hanterar känslig data, och avgör sedan om en varning verkligen är kritisk eller bara informativ.

5. Hur är det med stöd för flera moln?

- Plexicus stöder alla stora molnleverantörer, inklusive AWS, GCP, Azure och Oracle Cloud (OCI), vilket gör det till ett starkt alternativ för team med komplexa eller blandade miljöer.

- Jit täcker AWS, Azure och GCP väl, men dess fokus på molnsäkerhet ligger främst på infrastruktur-som-kod (såsom Terraform och CloudFormation) snarare än djupgående skydd under körning.