Hur man implementerar säkerhetsverktyg: Ramverket 'Krypa, Gå, Springa'

Sammanfattning: Den Faserade Metoden

Denna steg-för-steg-metod hjälper dig att införa säkerhetsverktyg smidigt och håller dina byggen igång. Tänk på det som en serie små steg som skyddar din leverans, vilket säkerställer en mer tillförlitlig och säker utvecklingsprocess.

| Skanningsläge | Påverkan på utvecklare | Konfiguration / Inställning | Syfte & Resultat |

|---|---|---|---|

| Crawl Fail Open (Audit Mode, inga varningar) | Ingen störning; osynlig för utvecklare | Skanna vid varje push/commit, logga fynd | Samla data, justera regler, undertryck falska positiva; byggen passerar alltid |

| Walk Fail Open (Notify Mode, varningar) | Utvecklare ser varningar i PRs/IDEs | Aktivera PR-dekoration/IDE-plugins | Utvecklare får handlingsbar feedback, bygger förtroende, åtgärdar problem frivilligt |

| Run Fail Closed (Block Mode) | Byggen blockeras vid höga/kritiska problem | Aktivera kvalitetsgrindar, blockera byggen vid nya kritiska fynd | Förhindrar nya sårbarheter från att nå produktion; utvecklare respekterar misslyckanden |

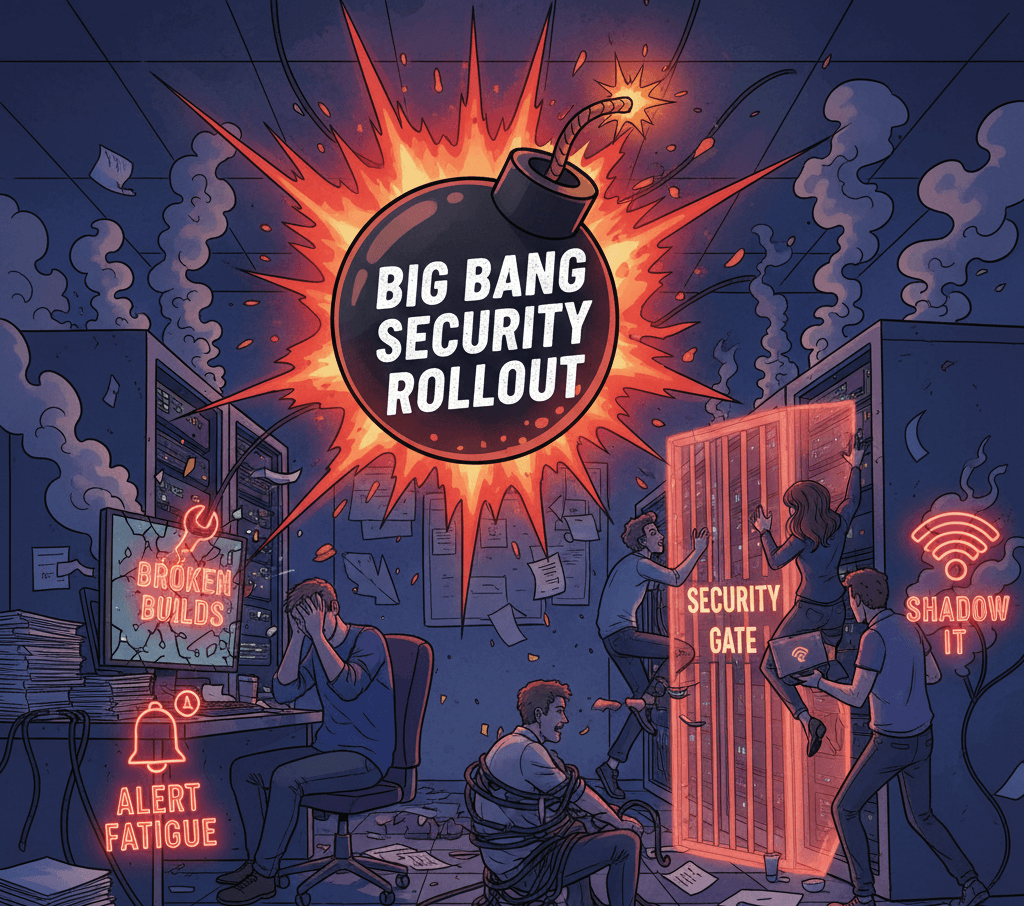

Introduktion: Varför “Big Bang”-utrullningar Misslyckas

Ett DevSecOps-projekt kan snabbt spåra ur med en “Big Bang”-utrullning. Detta händer ofta när ett team får ett nytt SAST eller Container Scanner-verktyg och aktiverar “Block Mode” direkt. Till exempel, ett mjukvaruutvecklingsteam på XYZ Corp aktiverade “Block Mode” på första dagen med sitt nya skannerverktyg.

Över en natt flaggade verktyget hundratals mindre säkerhetsproblem som behövde omedelbar uppmärksamhet, vilket effektivt stoppade hela deras utvecklingsprocess.

När utvecklare kämpade för att lösa dessa problem, missades kritiska projektdeadlines, vilket ledde till frustration och en förlust av förtroende för verktyget. Detta scenario belyser riskerna och illustrerar varför en mer gradvis metod är nödvändig.

Resultatet leder vanligtvis till problem:

- Trasiga byggen: Utvecklare kan inte distribuera kritiska korrigeringar.

- Larmtrötthet: En flod av falska positiva överväldigar teamet.

- Skugg-IT: Frustrerade team kringgår säkerhetskontroller för att hålla sitt arbete i rörelse.

För att undvika dessa problem, ta en evolutionär metod istället för att försöka ändra allt på en gång. Det är vad Crawl, Walk, Run-ramverket handlar om.

Nya studier har visat att organisationer som implementerar fasade utrullningar upplever en mätbar förbättring i distributionsfrekvens och snabbare återhämtning vid fel, vilket därmed förbättrar tillförlitligheten i deras DevSecOps-praktiker.

Genom att koppla detta ramverk till bevisade prestationsresultat, som minskad stilleståndstid och ökad byggframgångsfrekvens, kan vi säkerställa att ingenjörsledare erkänner dess värde.

Fas 1: Krypa (Synlighet & Baslinjering)

Mål: Få full insyn i din befintliga tekniska skuld samtidigt som du undviker störningar i utvecklarnas arbetsflöden. Sträva efter att uppnå 90% täckning av arkiv inom de första två veckorna för att säkerställa mätbar framgång och tydliga framstegsmått.

- I denna inledande fas, fokusera på datainsamling genom att integrera säkerhetsverktyget i din CI/CD-pipeline på ett icke-invasivt sätt.

- Konfiguration: Ställ in verktyget på Fail Open med hjälp av Audit Mode—logga alla fynd utan att meddela utvecklare eller blockera byggen.

- Åtgärd: Utlös skanningar vid varje kodpush eller commit.

- Resultat: Skannern loggar alla fynd till en instrumentpanel samtidigt som alla byggen tillåts passera framgångsrikt, även om kritiska sårbarheter upptäcks.

💡 Proffstips: Använd denna fas för att noggrant justera din skanner. Om en specifik regel (t.ex. “Magiska nummer i kod”) utlöser överdrivet brus (t.ex. 500 gånger över arkiv), överväg att justera eller tillfälligt inaktivera den för att fokusera på åtgärdbara problem innan du går vidare.

Varför detta är viktigt: Att etablera denna “Säkerhetsbaslinje” låter ditt säkerhetsteam förstå volymen och naturen av befintlig teknisk skuld och förfina regelkonfigurationer utan att påverka distributioner.

Fas 2: Gå (Feedback & Utbildning)

Mål: Ge utvecklare åtgärdsbar, snabb säkerhetsfeedback integrerad i deras dagliga arbetsflöden, utan att blockera utvecklingsframsteg.

- När buller har reducerats, gör resultaten synliga för utvecklare. Håll verktyget i Fail Open-läge, men växla till Notify Mode genom att aktivera varningar.

- Konfiguration: Integrera feedback i utvecklingsverktyg som Pull Request-dekoration (kommentarer) eller IDE-plugins.

- Resultat: Utvecklare får realtidsfeedback om säkerhet i sin kodgranskningsprocess, t.ex. “⚠️ Hög allvarlighetsgrad: Hårdkodad hemlighet introducerad på rad 42.”

Utvecklare kan välja att åtgärda problemet omedelbart eller dokumentera falska positiva för senare lösning.

Varför detta är viktigt: Denna fas bygger förtroende mellan säkerhet och utvecklare. Säkerhet ses som en samarbetsvillig guide, inte en grindvakt. Utvecklare vänjer sig vid verktygets närvaro och börjar frivilligt åtgärda problem eftersom feedbackloopen är direkt och handlingsbar.

För att förstärka dessa positiva beteenden, uppmuntra team att fira tidiga framgångar. Att dela snabba framgångshistorier, såsom den ‘första PR som slogs samman med noll höga fynd’, bygger momentum och knuffar fler utvecklare mot frivilliga åtgärder.

Fas 3: Kör (Grindar & Verkställande)

Mål: Förhindra att nya högrisk-sårbarheter når produktion genom att verkställa säkerhetsgrindar.

- Efter att ha justerat och utbildat utvecklare, aktivera Build Breakers eller Quality Gates som upprätthåller policyer genom att blockera byggen med kritiska problem.

- Konfiguration: Ställ in verktyget på Fail Closed-läge för att stoppa byggen med sårbarheter av hög och kritisk svårighetsgrad. Problem med medel och låg svårighetsgrad kvarstår som varningar för att undvika överdriven störning.

- Viktig nyans: Överväg att blockera endast nya sårbarheter som introducerats av de aktuella ändringarna (t.ex. i den aktuella PR), medan befintliga problem spåras som backloggobjekt som ska åtgärdas över tid.

- Resultat: Om en utvecklare introducerar, till exempel, en kritisk SQL Injection sårbarhet, misslyckas bygget och kan inte slås samman förrän det är åtgärdat eller ett dokumenterat undantag är godkänt.

Varför detta är viktigt: Eftersom verktyget och teamet är väljusterade och utbildade är andelen falska positiva låg. Utvecklare respekterar byggfel som verkliga säkerhetssignaler snarare än att kämpa mot dem.

Nästa steg

Nu när du har en fasad strategi för när du ska blockera byggen, är nästa steg att bestämma var dessa verktyg ska integreras för att maximera utvecklarnas produktivitet.

I nästa artikel kommer vi att utforska Frictionless Security, ett sätt att sömlöst integrera säkerhetsverktyg i utvecklarnas IDE

och PR-arbetsflöden, vilket minskar kontextbyten och ökar antagandet.Vanliga frågor (FAQ)

Vad är “Crawl, Walk, Run”-ramverket?

Det är ett enkelt steg-för-steg sätt att börja använda nya säkerhetsverktyg utan att orsaka problem. Först samlar du in information tyst (Crawl). Därefter visar du utvecklarna problemen så att de kan lära sig och åtgärda dem (Walk). Slutligen blockerar du dålig kod för att hålla din programvara säker (Run). Detta hjälper team att anta säkerhetsverktyg smidigt och bygga förtroende längs vägen.

Varför ska vi inte blockera byggen direkt?

Om du blockerar byggen från dag ett kan verktyget flagga för många problem på en gång, vilket hindrar utvecklarna från att göra sitt arbete. Detta kan orsaka frustration och sakta ner projekt. Genom att börja långsamt kan du hitta och åtgärda de störande varningarna först, så att blockering endast sker när verktyget är korrekt och pålitligt.

Hur länge bör varje steg ta?

Vanligtvis varar Crawl-fasen ett par veckor medan du samlar tillräckligt med data. Walk-fasen tar längre tid eftersom utvecklarna vänjer sig vid att se varningar och åtgärda problem. Gå vidare till Run först när verktyget är väl justerat och teamet är bekvämt med att åtgärda problem innan koden slås samman.

Vad är “Fail Open” och när använder vi det?

“Fail Open” betyder att verktyget hittar problem men inte hindrar koden från att slås samman. Använd detta i Crawl- och Walk-faserna för att undvika att störa utvecklarna medan du samlar data och lär dem om problemen.