SQL 注入 (SQLi) 仍然是网络安全中最古老且最具破坏性的漏洞之一。尽管已被充分理解,但由于在现代快速发展的代码库中手动查找和修复每一个易受攻击的查询几乎是不可能的,它始终在 OWASP Top 10 中名列前茅。

在本指南中,您将学习如何超越手动修补,构建一个自动检测、优先排序和修复 SQLi 漏洞的工作流程,使用 AI 驱动的自动化。

为了帮助您开始自动化漏洞检测,我们提供了一个免费的静态应用程序安全测试 (SAST) 工具。您可以在这里免费试用:Plexicus 免费 SAST 工具

为什么 SQLi 修复仍然重要

成功的 SQLi 攻击对业务的影响是二元的:要么保护您的数据,要么失去它。单个被利用的漏洞可能导致:

- 完整的数据库外泄: 未经授权访问 PII、凭据和知识产权。

- 合规失败: 在 GDPR、SOC2 或 PCI-DSS 下遭受巨额罚款。

- 品牌侵蚀: 客户信任的丧失需要多年才能重建。

挑战不仅仅在于知道 SQLi 是有害的,而是 修复差距。安全团队发现漏洞的速度比开发人员修复它们的速度要快。

什么是 SQLi 修复自动化?

SQLi 修复是将易受攻击的代码(通常是用户输入直接连接到数据库查询的地方)替换为安全替代方案,如参数化查询或预处理语句的过程。

自动化此过程涉及使用静态分析 (SAST)来查找污染的数据流,并使用 AI 修复引擎重写代码并提交给开发人员批准。

如何自动化 SQLi 修复

第一步:检测污染的数据流

看不见就无法修复。传统的基于 grep 的 select 语句搜索过于嘈杂。您需要理解污点分析的静态应用程序安全测试 (SAST),它跟踪数据如何从 HTTP 请求(源)移动到数据库执行(汇)。

- **手动方式:**审计存储库中的每个控制器文件。

- Plexicus 方式:使用静态代码分析 (SAST) 在几分钟内扫描整个代码库。Plexicus 映射数据流以准确识别未清理的输入命中数据库的位置。

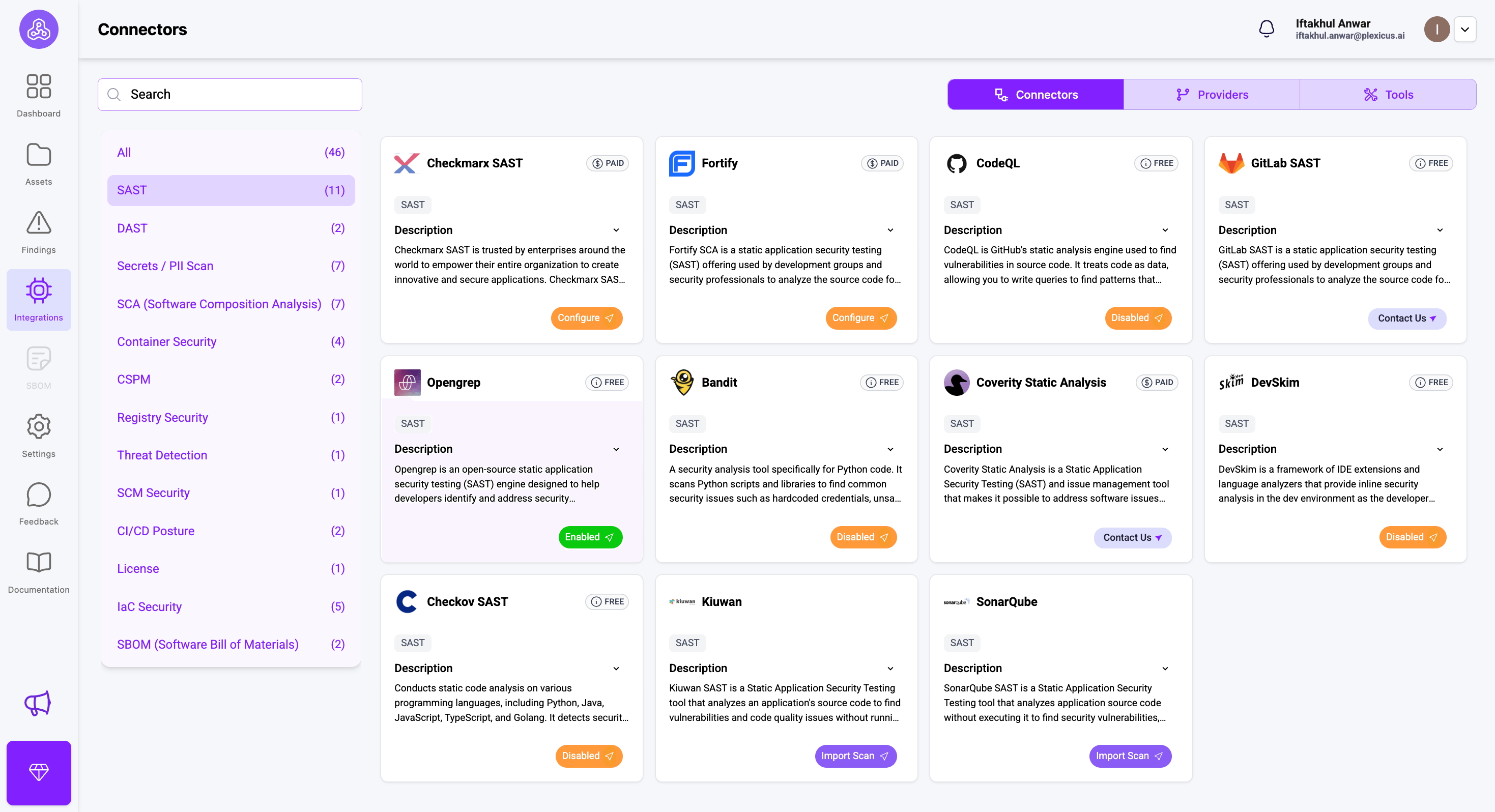

Plexicus 连接多个SAST 工具,从开源到付费工具。您可以通过集成菜单连接可用的 SAST 工具或在这里查看。

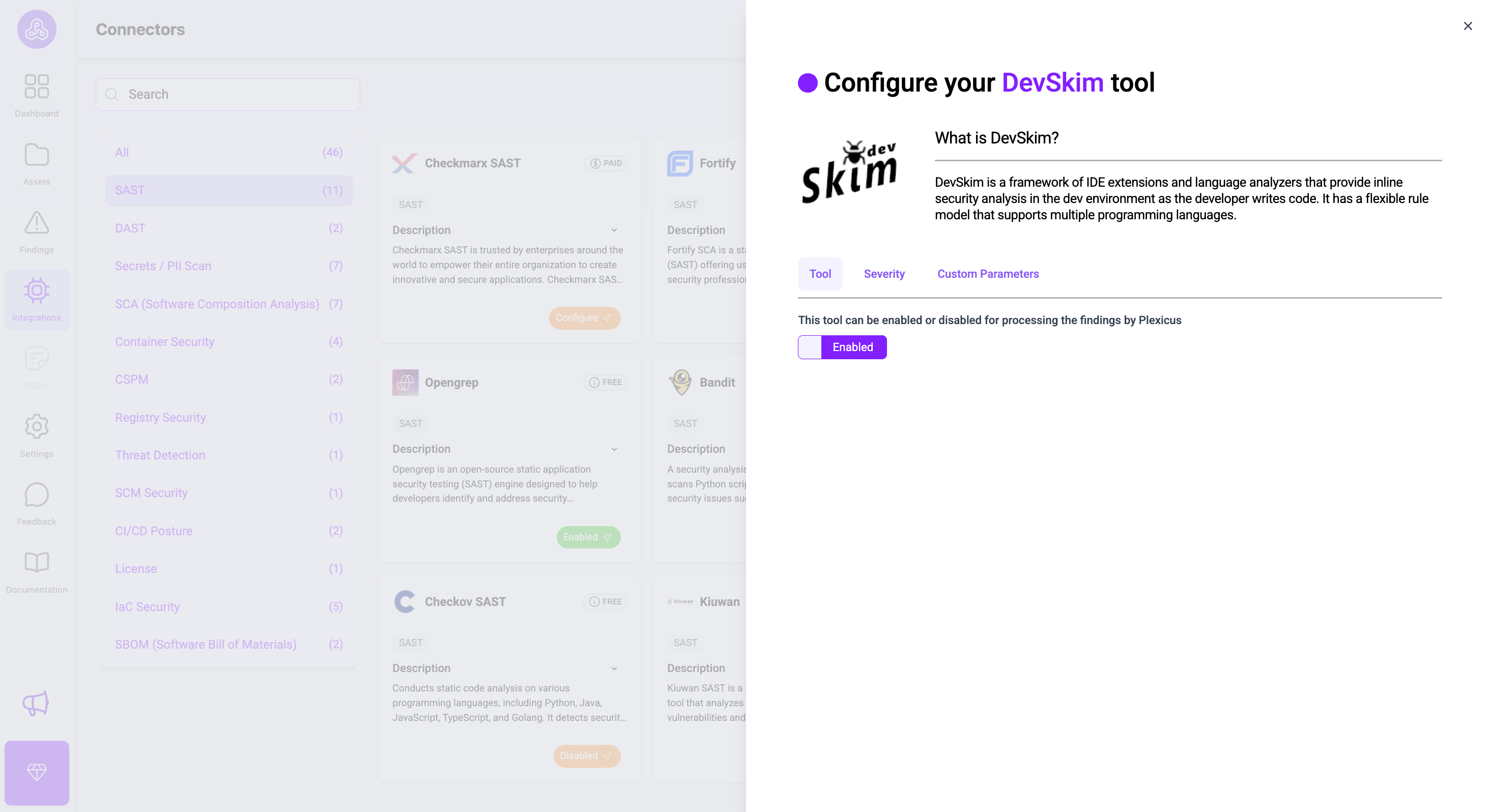

对于标有“免费”标签的工具,您可以通过点击配置按钮并切换启用按钮直接启用它们。

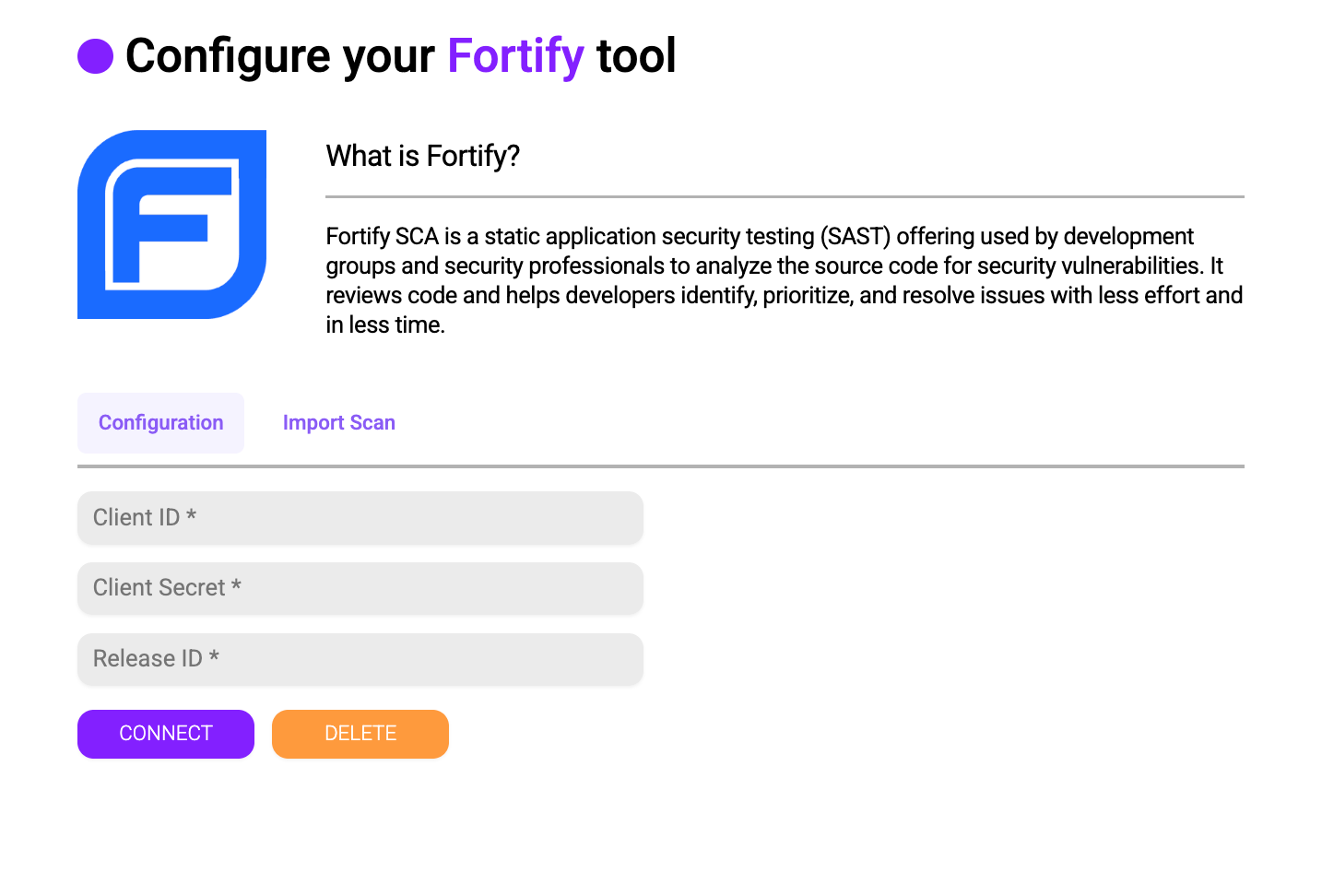

同时,对于付费工具,您可以通过填写凭据进行连接。

第2步:根据可达性和风险进行优先排序

并非所有的SQLi漏洞都是一样的。在一个面向公众的登录表单中的SQLi是P0(优先级0),而在一个内部认证的报告工具中的SQLi可能是P2(优先级2)。

Plexicus使用多因素优先排序系统帮助您专注于最关键的安全发现。该系统为优先级分配从0到100的分数,分数越高表示问题越紧急。

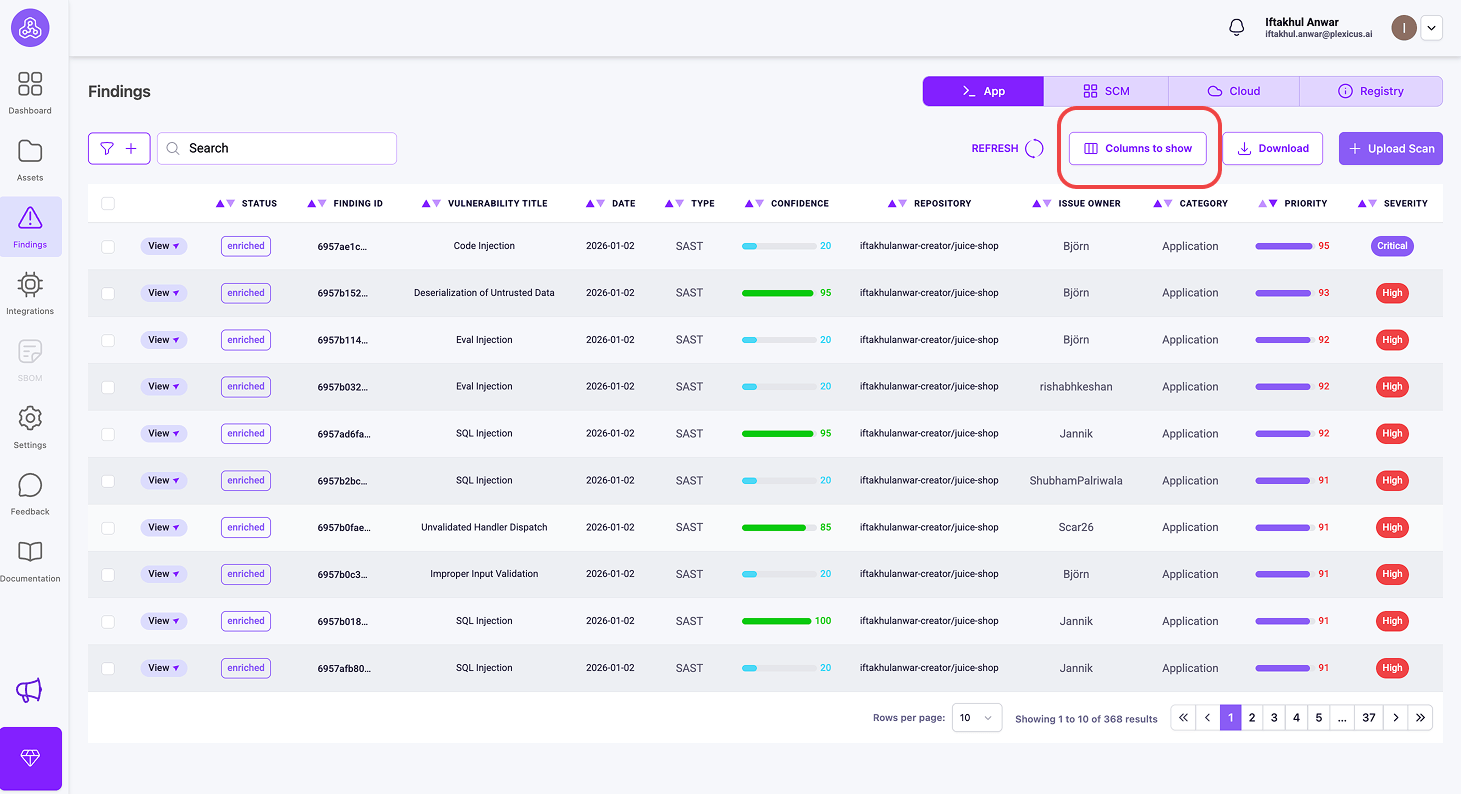

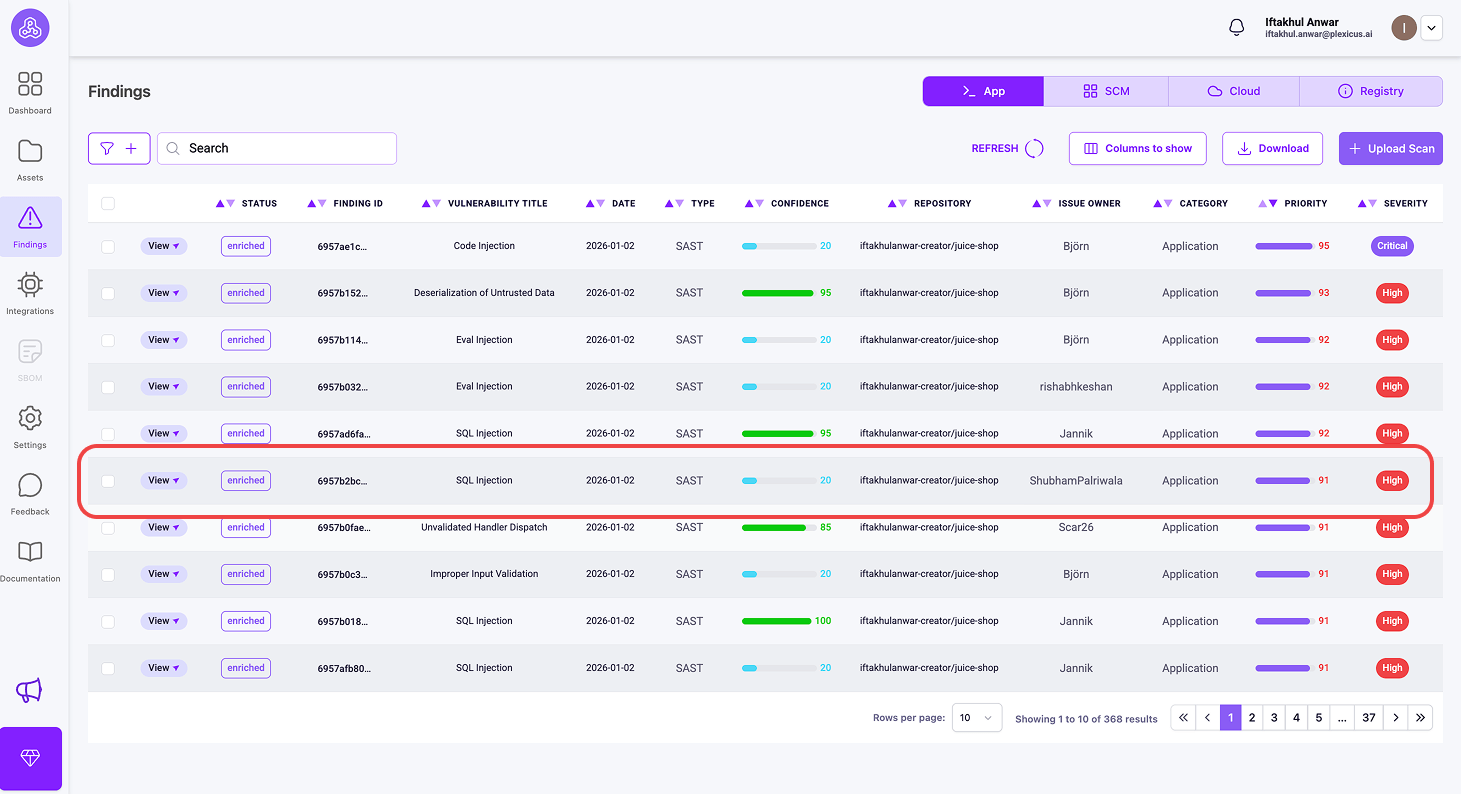

您可以通过以下步骤检查优先排序的指标:

- 确保您的存储库已连接并且扫描过程已完成。

- 然后导航到 Findings 菜单,您将在那里找到用于优先级排序的指标,包括 Priority、Impact 和 Confidence。

- Priority (分数 0-100)

- 这是您的主要优先级排序指标——分数越高表示问题越紧急。

- 查找优先级 ≥ 80 的发现(关键漏洞)。

- Impact (分数 0-100)

- 显示业务影响评估。

- 影响越高意味着潜在的业务后果越大。

- Confidence (分数 0-100)

- 表示 Plexicus 对发现的确定性。

- 90-100:确凿证据,70-89:强指标,50-69:中等信心。

- Priority (分数 0-100)

- 查找优先级指标,范围从 0 到 100,指示漏洞的严重性。分数越高表示修复的优先级越高。

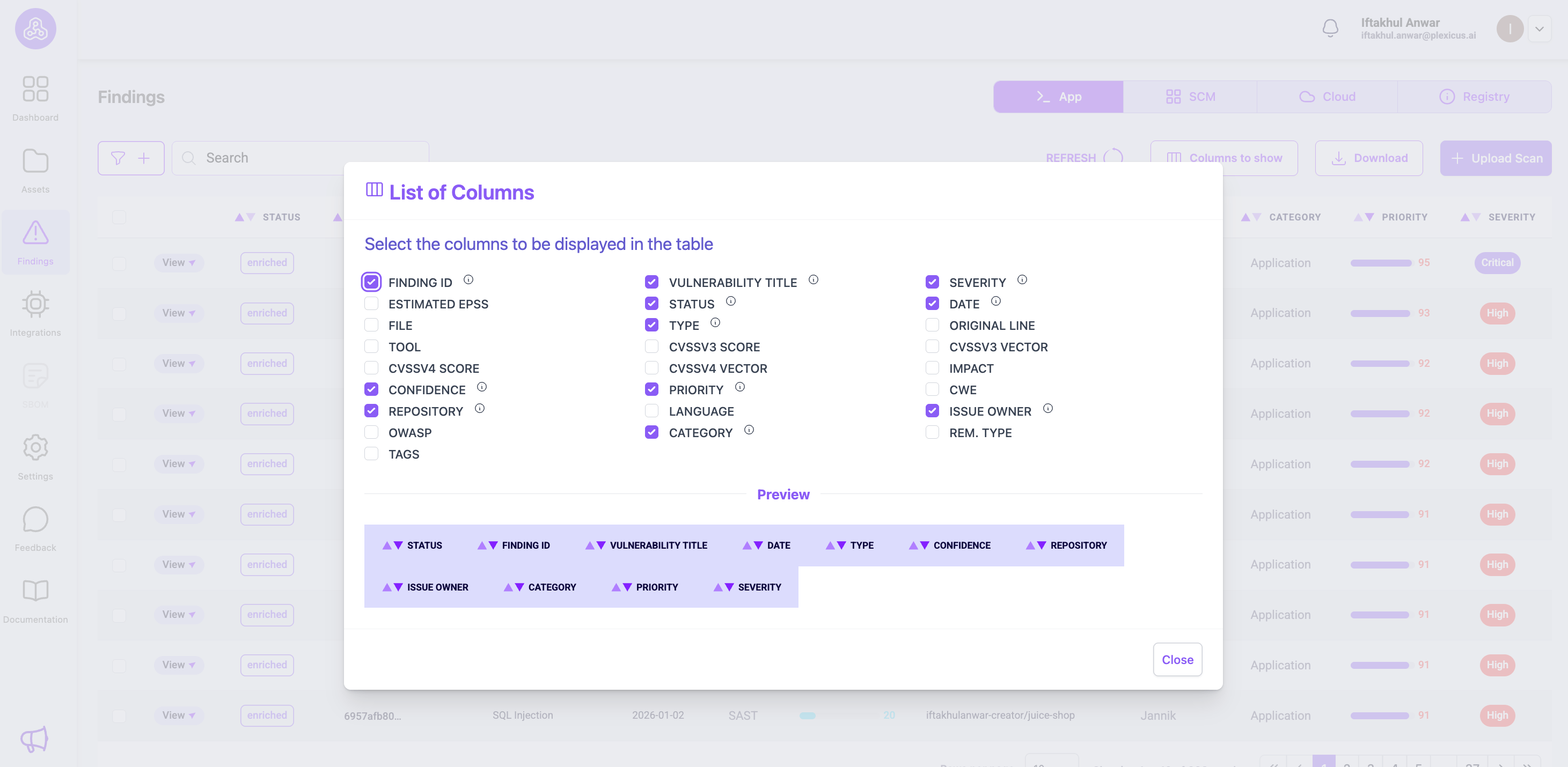

- 如果指标没有立即可见,您可以通过点击“Columns”按钮并选择您希望查看的指标来自定义显示。

您可以在发现列表表格中找到其他要显示的指标。

第三步:自动修复(AI 修复)

这是大多数安全程序停滞的地方。开发人员通常不知道在遗留框架中使用参数化查询的具体语法。

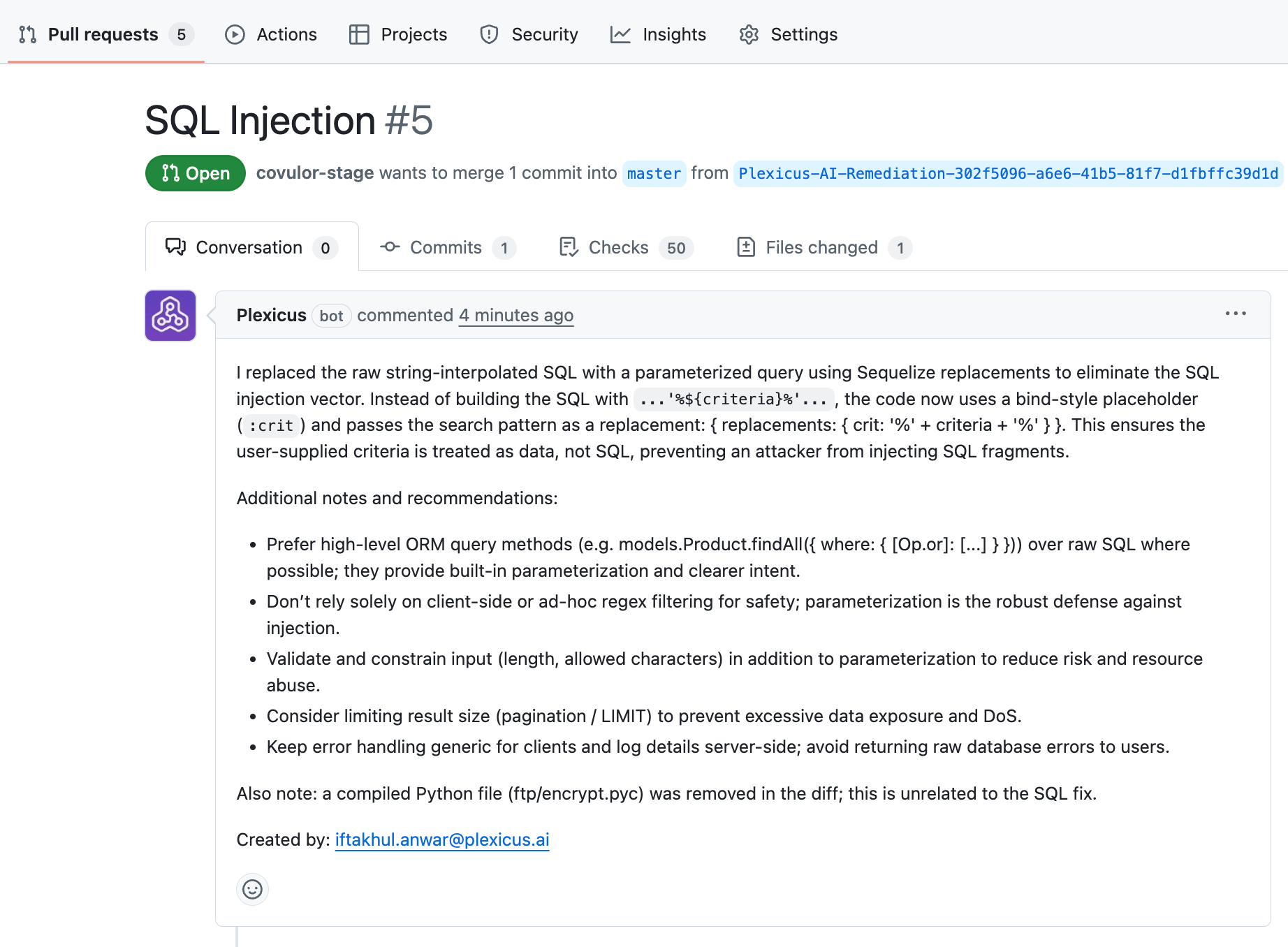

与其发送PDF报告,不如提供代码。现代工作流程利用大型语言模型(LLMs)扫描漏洞代码片段并建议完美的修补方案。

在Plexicus中,您可以使用自动修复引擎自动生成修正后的代码块。它用预备语句替换了连接操作,保持了原有逻辑,同时消除了风险。

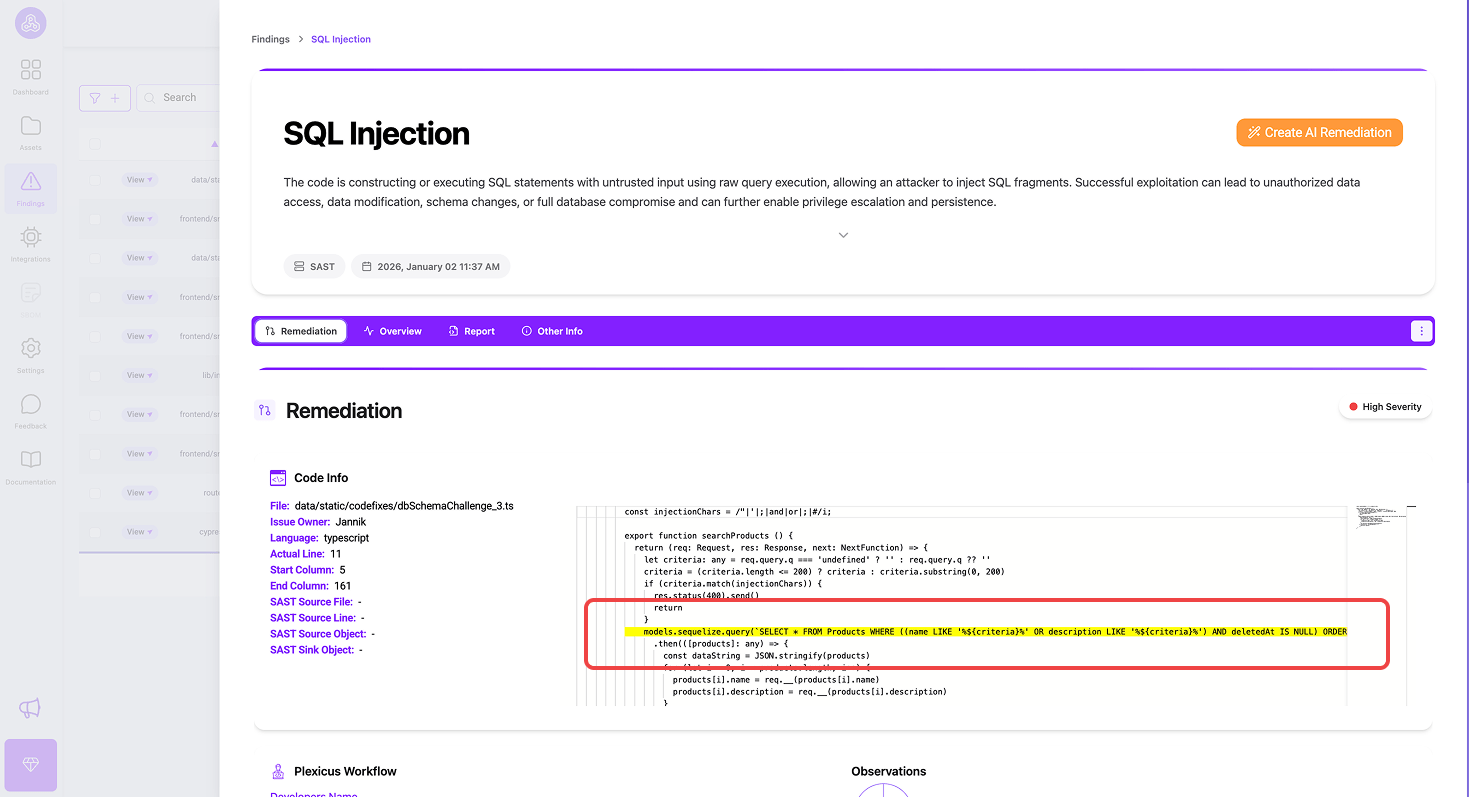

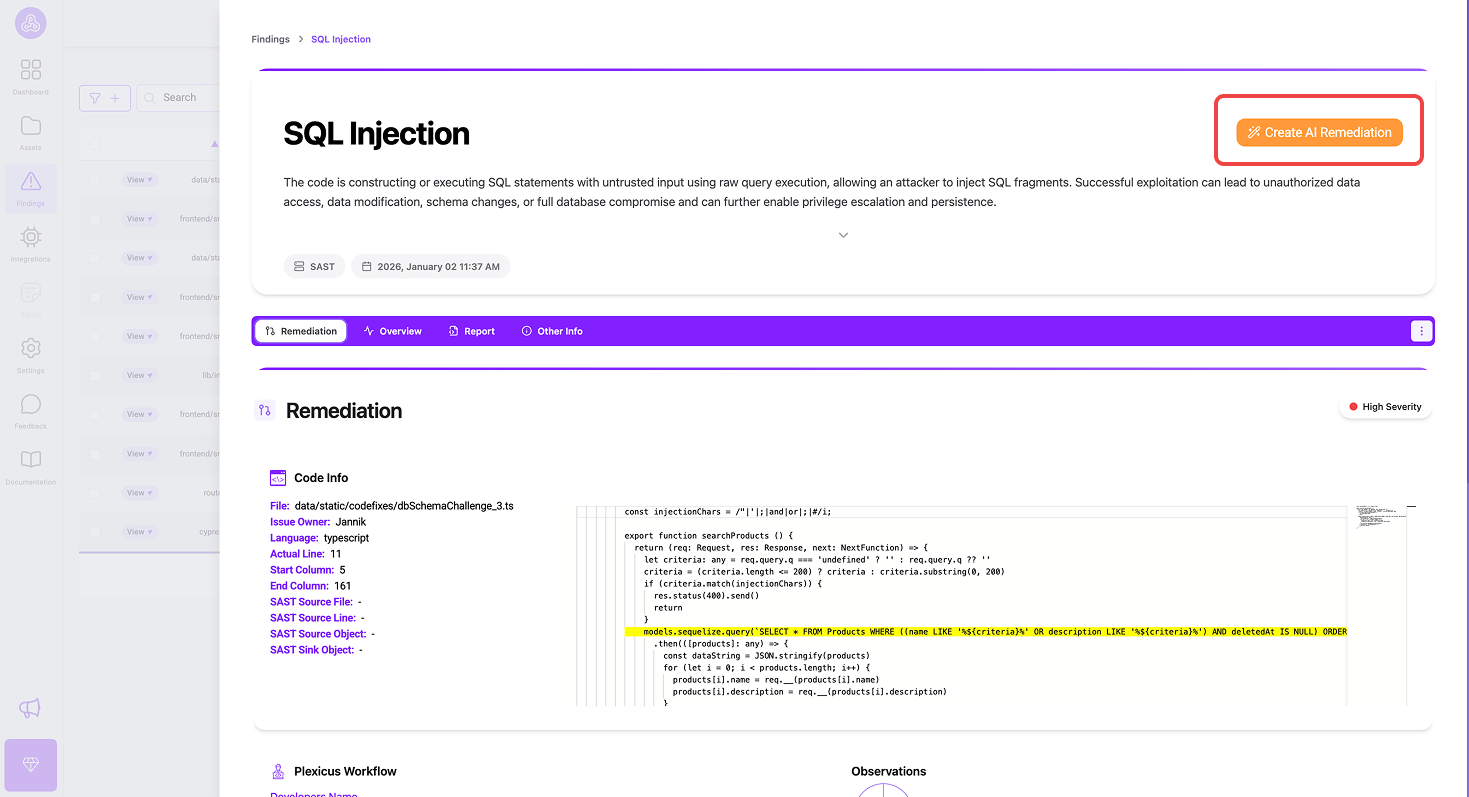

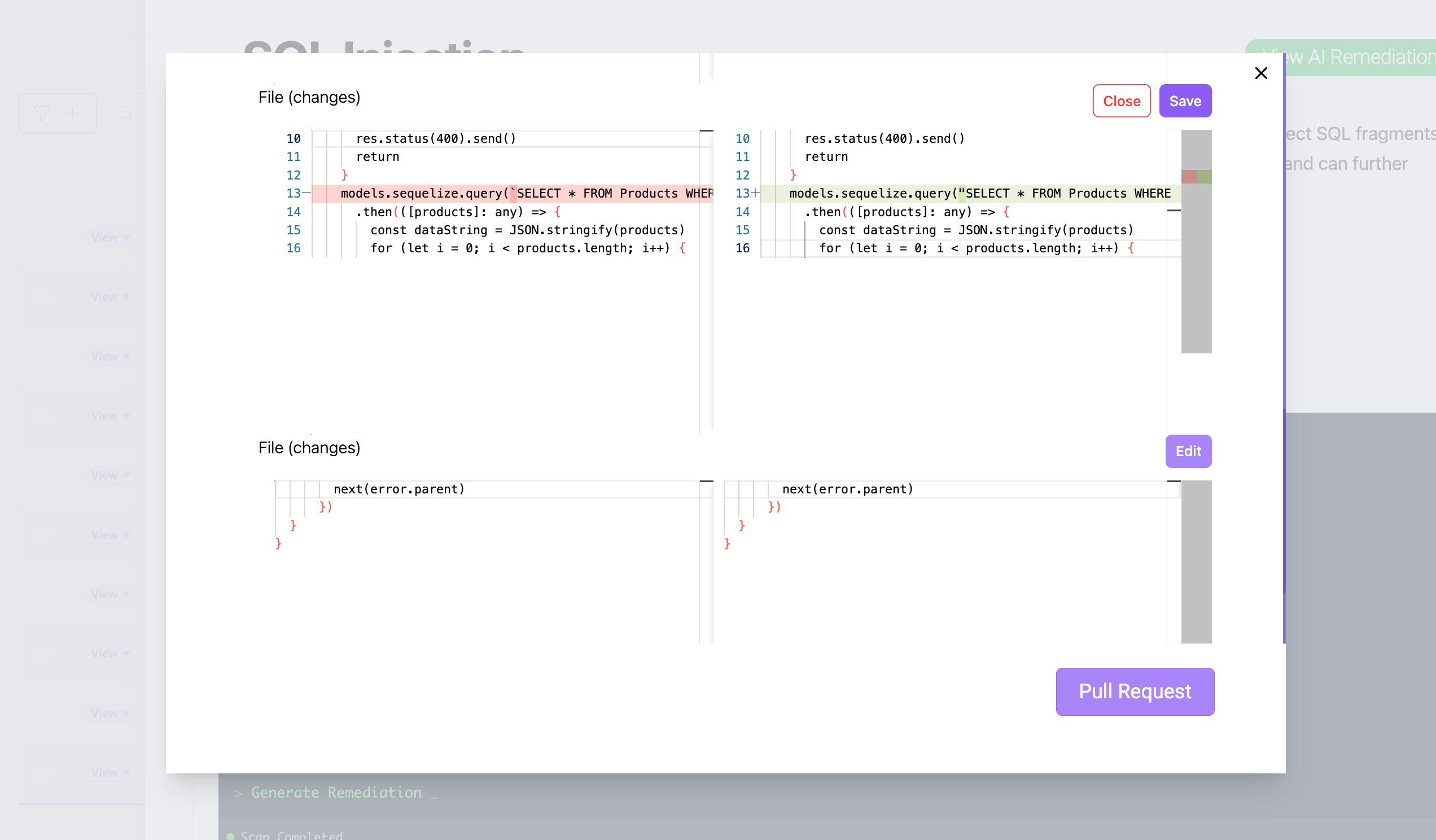

扫描过程完成后,您可以点击扫描器发现的特定安全问题的详细信息。

这将显示一个弹出窗口,为您提供有关漏洞的详细信息。代码块将告诉您导致漏洞的代码并需要修复。

当您准备好修复问题时,可以点击创建AI修复按钮开始修复。

修复过程完成后,将出现一个弹出窗口,建议您进行拉取请求。您可以查看AI建议的更改,或者在需要时在代码块中手动编辑。

AI 修复并不是直接在代码中实现的;相反,它需要通过拉取请求流程获得批准。Plexicus 实施基于角色的访问控制,在平台内为不同角色授予不同的能力。您可以在这里不同地查看角色。

这使得人类在循环过程中验证更改在合并到生产代码之前,确保高质量并保持开发人员的信任。

第 4 步:使用 CI 门控验证

一旦应用了修复,您必须确保漏洞不会在下一个版本中重新进入代码库。

将您的安全工具集成到 PR(拉取请求)流程中。如果开发人员引入了新的未参数化查询,构建应该失败。Plexicus 的 CI 门控 充当安全网,在代码进入生产之前,直接在您的源代码管理中(如 GitHub、GitLab 等)提供即时反馈。

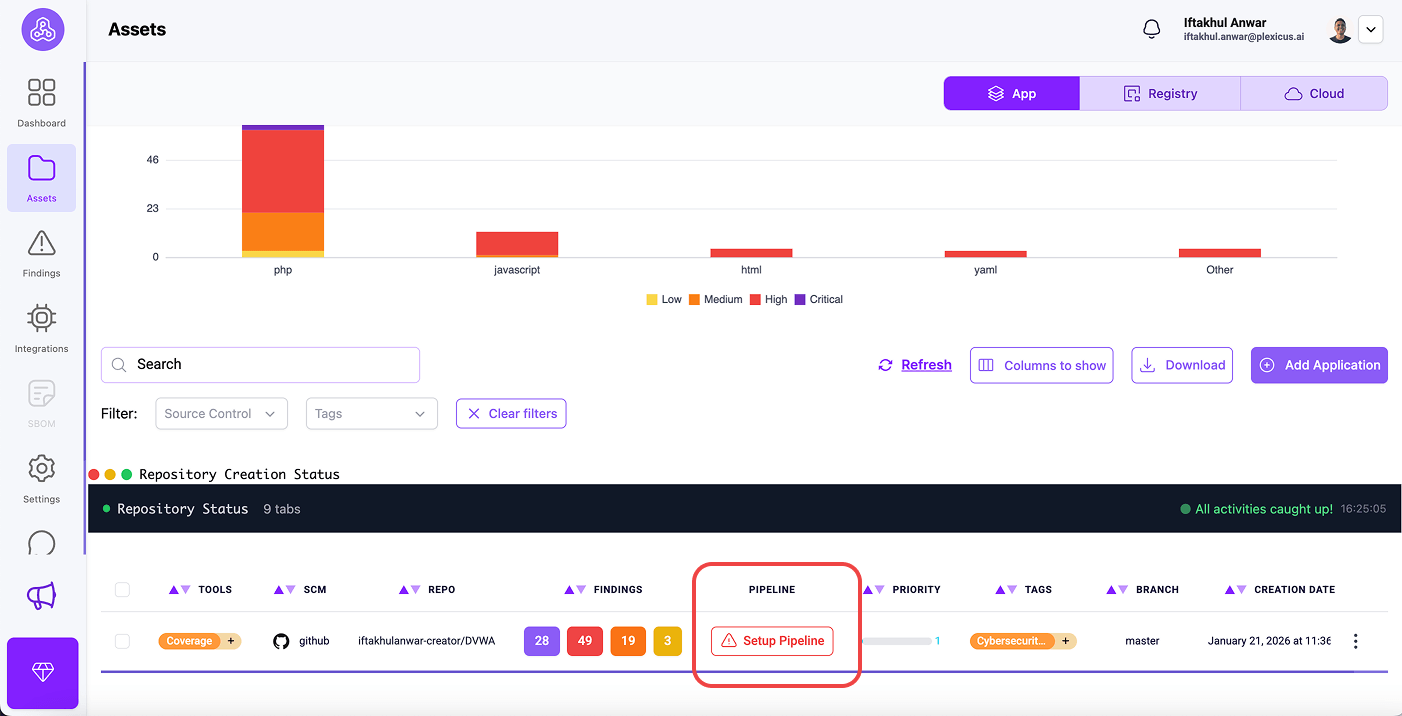

Plexicus 允许您通过几个步骤设置 CI 门控机制:

- 转到 资产 菜单。

- 在 应用 选项卡中,您将找到已连接的存储库。

- 在已连接的存储库中,点击 设置管道 以设置 CI 门控

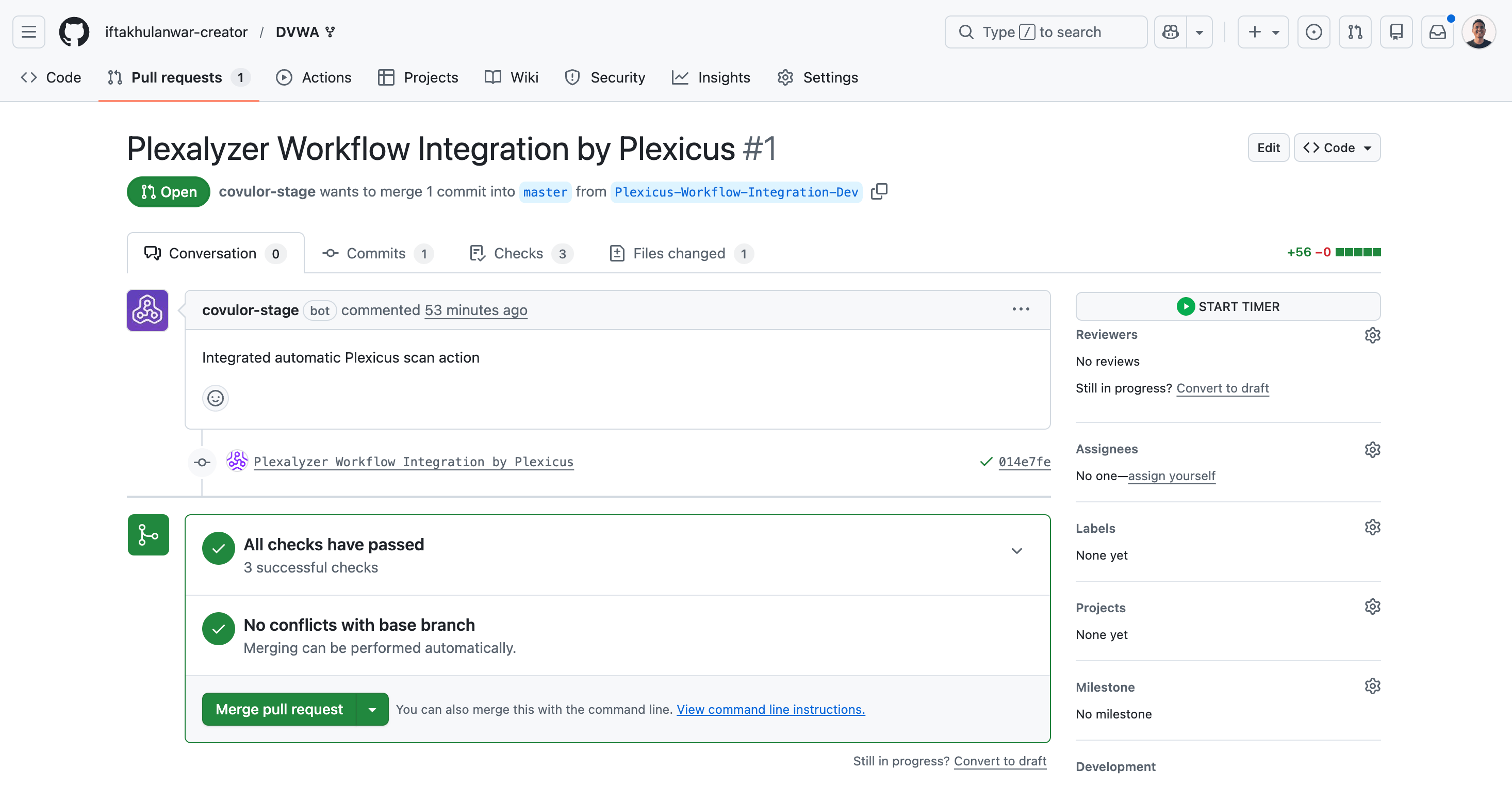

- 弹出窗口将出现,并要求您在 SCM 中配置管道。点击确定

- 点击确定后,您将被重定向到 GitHub 拉取请求选项卡。请求您的许可以 合并拉取请求 以在 GitHub 操作中集成 Plexicus。

- 一旦您合并了 Plexicus 工作流集成,您的存储库将获得自动安全扫描功能,该功能会在代码更改时持续运行。它将在每次推送和拉取请求到您的主分支时自动运行。

比较:为什么自动化胜出

依赖手动修复会产生一个漏洞债务,每次您推送代码时都会增长。当手动渗透测试发现 SQLi 时,该代码通常已经在生产中运行了数月。

通过使用像 Plexicus 这样的统一平台,您可以将多个工具(包括 SAST、DAST 和 AI 修复)整合到一个单一的界面中。这不仅仅是发现 SQLi;它通过生成修复并通过 自动任务创建 自动更新工单来完成整个循环。

| 功能 | 旧方法(手动) | 现代方法(自动化) |

|---|---|---|

| 检测 | 手动代码审查 / PDF 报告 | 实时 SAST & DAST 扫描 |

| 修复 | Jira 工单“请修复” | 批量自动修复和 AI 修复 |

| 验证 | 每年渗透测试 | 持续 CI/CD 闸门 |

| 范围 | 仅限主要应用 | 全面攻击面监控 |

结论

SQL 注入是一个已解决的问题,但由于执行差距,它仍然是导致漏洞的主要原因。通过自动化从检测到修复的流程,您可以让开发人员在不降低开发速度的情况下编写安全代码。

Plexicus 提供了一套全面的工具,从代码扫描、注册表、云到 AI 驱动的修复,确保您的应用程序从代码到云的安全。

其平台支持广泛的环境,以确保与您的技术栈兼容。关键支持的环境包括 Java、Python 和 JavaScript 等编程语言,以及 AWS、Azure 和 Google Cloud 等云提供商。

常见问题:

Q1: 什么是 SQL 注入 (SQLi),为什么修复仍然重要?

A: SQLi 是一种允许攻击者操纵数据库查询的漏洞,导致数据泄露、合规性失败和品牌损害。修复至关重要,因为即使是一个遗漏的漏洞也可能带来严重后果,而手动修复无法跟上现代代码库的步伐。

Q2: SQLi 修复自动化如何工作?

A: 自动化使用静态分析(SAST)工具检测易受攻击的代码,然后利用人工智能重写不安全的查询,采用安全实践(如参数化查询),并提交这些修复供开发人员批准。

Q3: 自动化SQLi修复的主要步骤是什么?

- 使用SAST工具检测污染的数据流。

- 根据风险和可达性优先处理漏洞。

- 使用AI修复引擎应用自动化修复。

- 使用CI门控验证修复,以防止回归。

Q4: Plexicus在此过程中如何提供帮助?

A: Plexicus将多个安全工具(包括SAST、DAST和AI修复)集成在一个平台中。它自动化检测、优先级排序、修复和持续验证,简化了端到端的修复工作流程。

Plexicus还支持基于角色的访问控制,允许组织管理不同用户类型(如管理员、开发人员和审计员)的权限。这确保了用户拥有适当的访问权限和责任,增强了安全性和工作流程的清晰度。了解更多关于角色差异的信息这里。

Q7: 自动化修复是否直接应用于代码库?

A: 不。自动化修复通过拉取请求提出,供人工审核和批准。这确保了开发人员的监督,保持代码质量,并建立对自动化过程的信任。

Q7: CI门控如何帮助维护安全性?

A: CI 门控将安全检查集成到拉取请求过程中,阻止新漏洞被合并,并在代码进入生产环境之前为开发人员提供即时反馈。

Q8: Plexicus 支持哪些环境?

A: Plexicus 支持多种编程语言(Java、Python、JavaScript 等)和云提供商(AWS、Azure、Google Cloud),确保跨技术栈的兼容性。

Q9: 为什么自动化比手动修复更好?

A: 自动化通过持续扫描、修复和验证大规模漏洞来缩小修复差距,降低风险并节省开发人员的时间,相比手动修补更为高效。

Q10: 如何免费开始检测我自己代码中的漏洞?

A: 您可以使用 Plexicus 提供的免费 SAST 工具扫描代码中的漏洞,包括 SQL 注入风险。尝试点击这里