安全工具因其噪音屏障而闻名。当开发人员推送代码并且CI/CD管道失败并附带一个500页的PDF报告时,他们的自然反应不是修复问题,而是忽略它们或强制合并代码。

这种警报疲劳是可以量化的。行业数据显示,33%的DevOps团队浪费超过一半的时间来处理误报。问题不是开发人员不关心安全,而是大多数安全工具的开发人员体验(DevEx)出了问题。它们扫描得太晚,提供的上下文太少,并且需要过多的手动研究。

以下是通过将安全性移入CI/CD管道来解决工作流问题的方法。

为什么重要:“30分钟与15小时”规则

忽视安全发现会产生复合债务,降低速度。

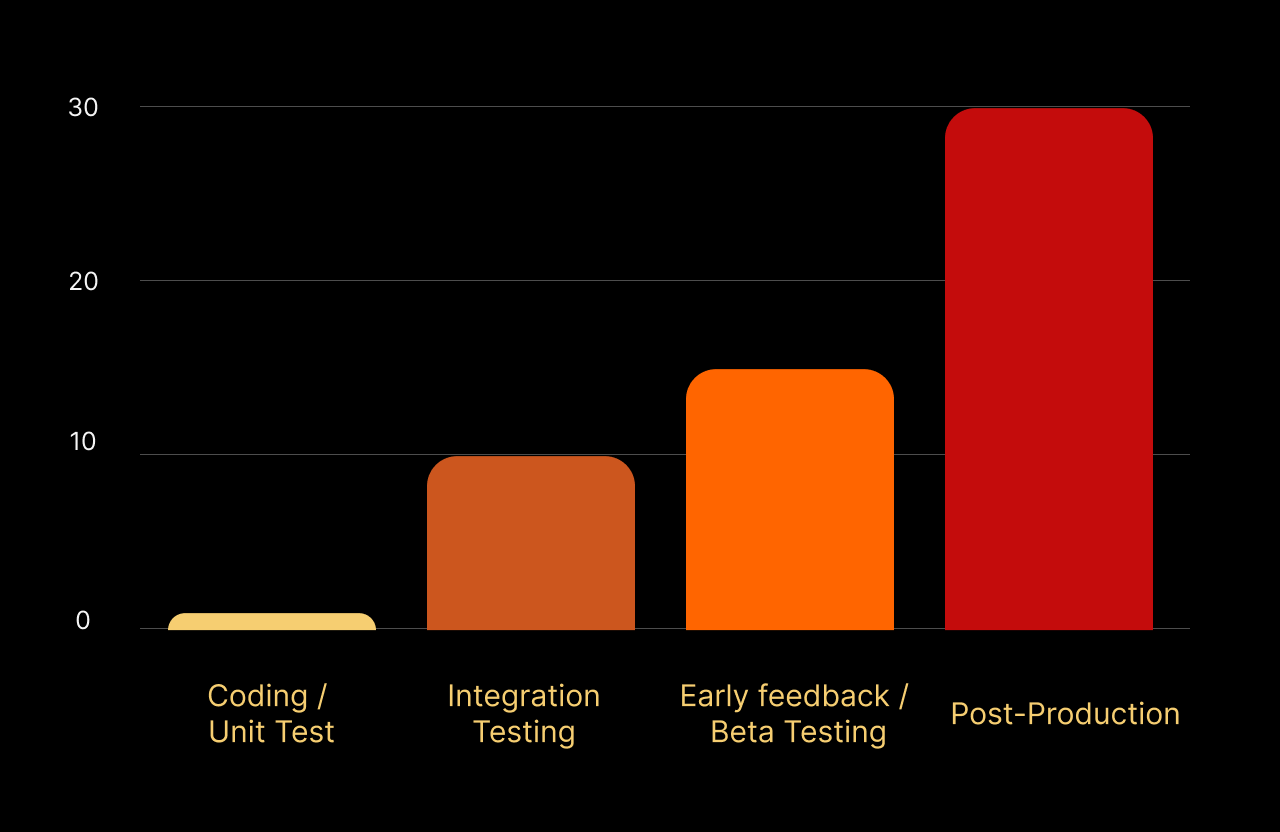

NIST的数据表明,如果开发人员在拉取请求(PR)审查期间修复安全漏洞,大约需要30分钟。如果同样的漏洞在生产后测试中被发现,则需要15小时以上来分类、重新学习上下文并修复。

在成本方面,在后期生产中修复漏洞比开发阶段贵30倍。

对于工程负责人来说,商业案例很明确:提高DevEx的安全性不仅仅是关于安全;这关系到重新夺回团队30%的工程能力。

如何修复工作流程

目标是从“发现漏洞”转变为“修复漏洞”,而不离开拉取请求界面。

步骤1:检测秘密和代码问题

传统工具通常在夜间扫描。到那时,开发人员已经切换到新的任务。您需要将检测转移到代码推送到服务器的确切时刻。

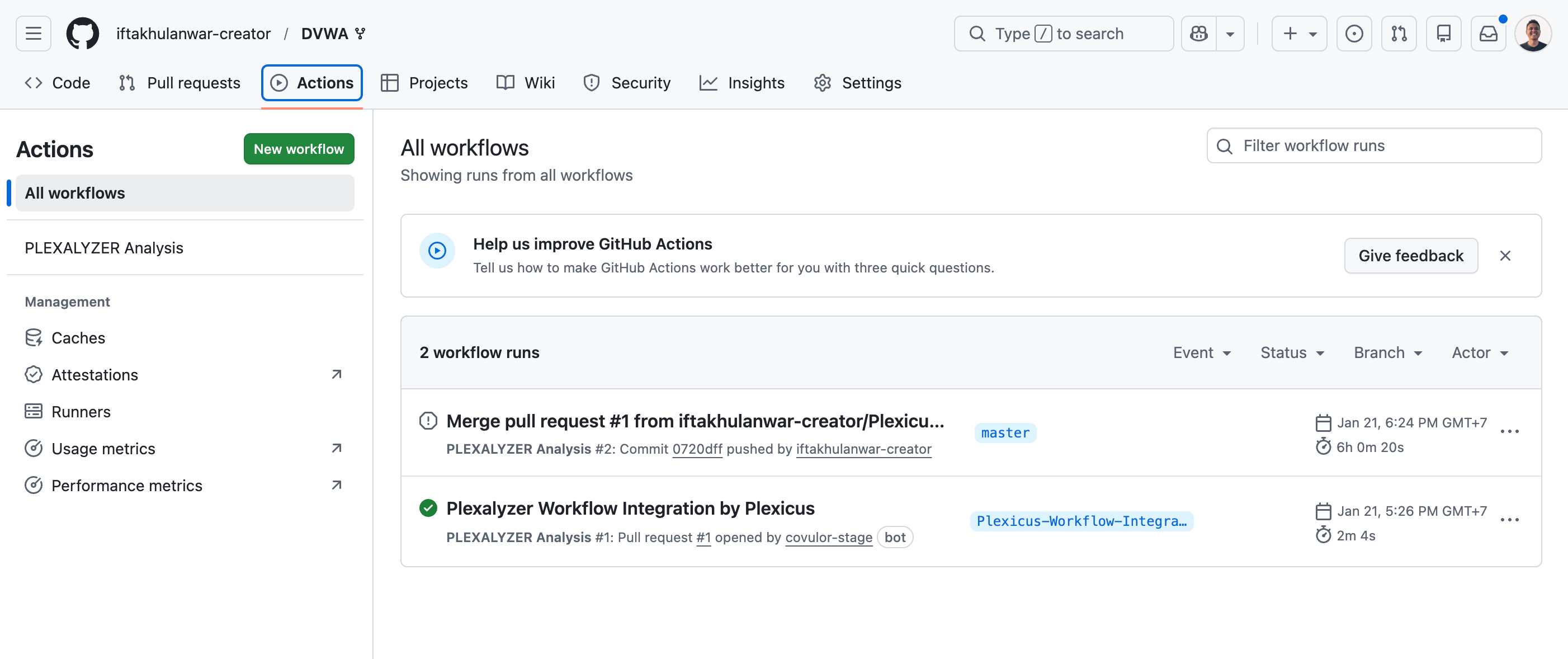

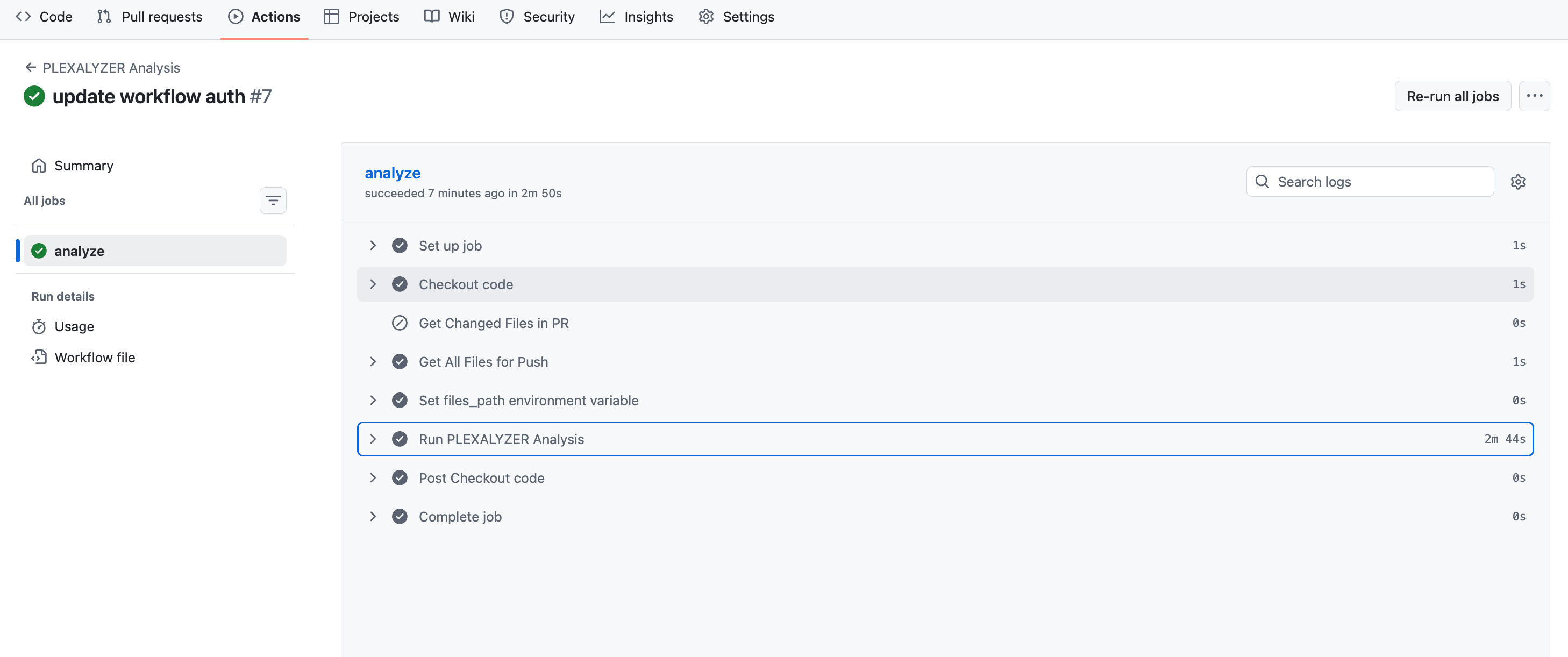

在Plexicus中,您可以将安全工具集成到CI/CD管道中。它会在拉取请求时立即扫描。它在您的代码(Git)中执行秘密检测和静态代码分析(SAST)。

您可以通过遵循这些步骤将Plexicus集成到CI/CD管道中。

步骤2:优先级排序

避免警报疲劳。对发现的安全问题进行优先级排序。

Plexicus提供指标帮助您决定首先处理哪些漏洞:

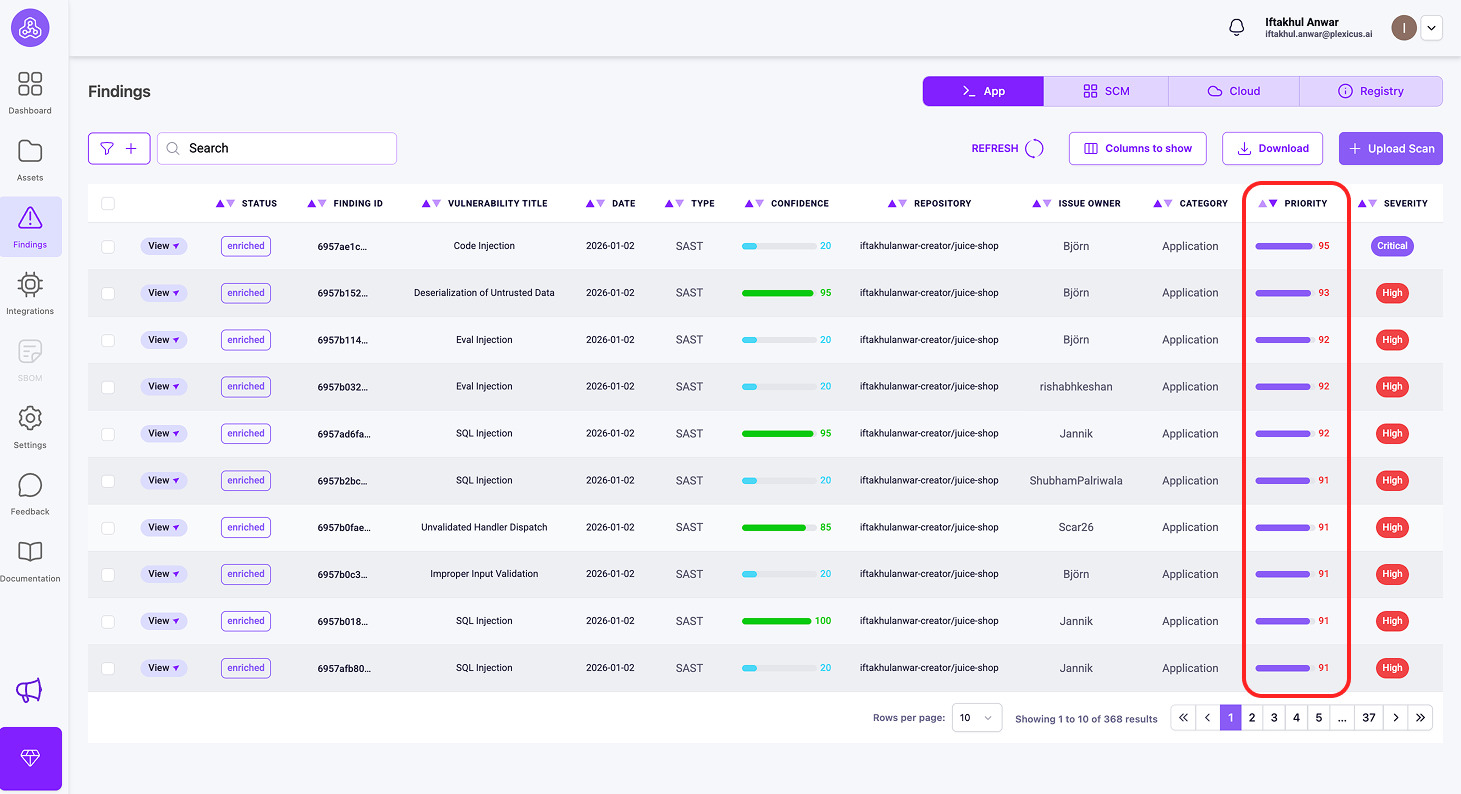

a) 优先级指标

它衡量什么:修复问题的紧迫性

这是一个分数(0-100),将技术严重性(CVSSv4)、业务影响和漏洞利用可用性结合成一个数字。这是你的行动队列——按优先级排序以了解需要立即处理的事项。优先级85意味着“放下所有事情,现在就修复这个问题”,而优先级45意味着“安排在下一个迭代中处理。”

示例:过时的暂存服务中的远程代码执行(RCE)

一个遗留的暂存服务存在远程代码执行漏洞。该服务技术上仍在运行,但未使用,未连接到生产环境,且仅可从内部IP允许列表访问。

- CVSSv4:9.8(关键技术严重性)

- 业务影响:30(无生产数据,无客户影响,已弃用服务)

- 漏洞利用可用性:35(需要内部网络访问和服务特定知识)

- 优先级:42

为什么要关注优先级:

从表面上看,CVSSv4(9.8)显示“关键”。如果你只看CVSS,这会引发恐慌和紧急处理。

优先级(42)揭示了真实情况。

由于服务已弃用,与生产环境隔离,并且不包含敏感数据,对业务的实际风险很低。优先级正确地降低了紧迫性,并表示:

“在计划的清理或退役期间修复,而不是紧急处理。”

这有助于团队避免浪费时间,将工程师从关键工作中抽调出来去修复一个已经准备淘汰的系统中的漏洞。

b) 影响

衡量内容:业务后果

影响(0-100)评估漏洞被利用时会发生什么,考虑您的具体情况:数据敏感性、系统关键性、业务运营和法规遵从。

示例:在存储库中暴露的硬编码云凭证

一组云访问密钥意外提交到 Git 存储库。

- 影响 90:密钥属于具有读取客户数据和创建基础设施权限的生产云账户。利用可能导致数据泄露、服务中断和合规性违规。

- 影响 25:密钥属于没有敏感数据、严格支出限制且无法访问生产系统的沙盒账户。即使被滥用,业务影响也很小。

为什么影响重要:

漏洞是相同的:暴露的凭证,但业务后果截然不同。影响分数反映攻击者实际可以影响的内容,而不仅仅是技术上出了什么问题。

c) EPSS

衡量内容:现实世界的威胁可能性

EPSS 是一个分数(0.0-1.0),预测特定 CVE 在接下来的 30 天内在野外被利用的概率。

示例:两个具有非常不同现实世界风险的漏洞

漏洞 A:2014 年的一个关键远程代码执行缺陷

- CVSS: 9.0(纸面上非常严重)

- EPSS: 0.02

- 背景:该漏洞众所周知,补丁已发布多年,目前几乎没有活跃的利用。

漏洞 B:最近披露的身份验证绕过

- CVSS: 6.3(中等技术严重性)

- EPSS: 0.88

- 背景:概念验证漏洞已公开,攻击者正在积极扫描这些漏洞,并已观察到利用行为。

为什么关注 EPSS:

CVSS 告诉你漏洞可能有多严重。EPSS 告诉你目前被攻击的可能性有多大。

尽管漏洞 A 的 CVSS 分数更高,但 EPSS 显示它在近期内不太可能被利用。漏洞 B 尽管 CVSS 分数较低,却代表了更直接的威胁,应优先处理。

这帮助团队专注于今天发生的真实攻击,而不仅仅是理论上的最坏情况。

您可以通过以下步骤检查这些指标以进行优先级排序:

- 确保您的存储库已连接并扫描过程已完成。

- 然后转到 发现 菜单以找到您需要的优先级排序指标。

关键区别

| 指标 | 答案 | 范围 | 范围 |

|---|---|---|---|

| EPSS | “攻击者是否在使用这个?” | 全球威胁格局 | 0.0-1.0 |

| 优先级 | “我应该先修复什么?” | 综合紧急评分 | 0-100 |

| 影响 | “对我的业务有多大影响?” | 组织特定 | 0-100 |

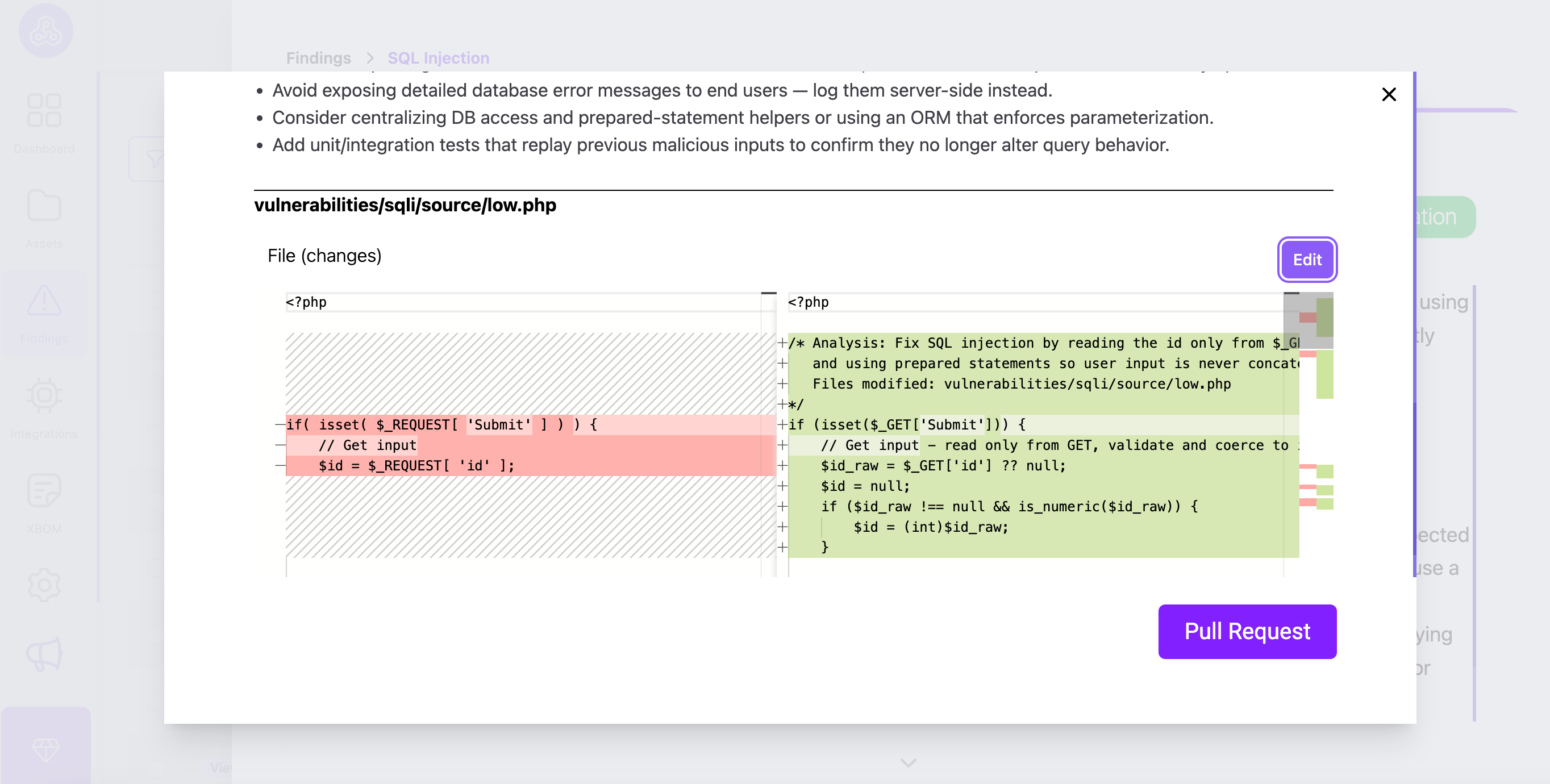

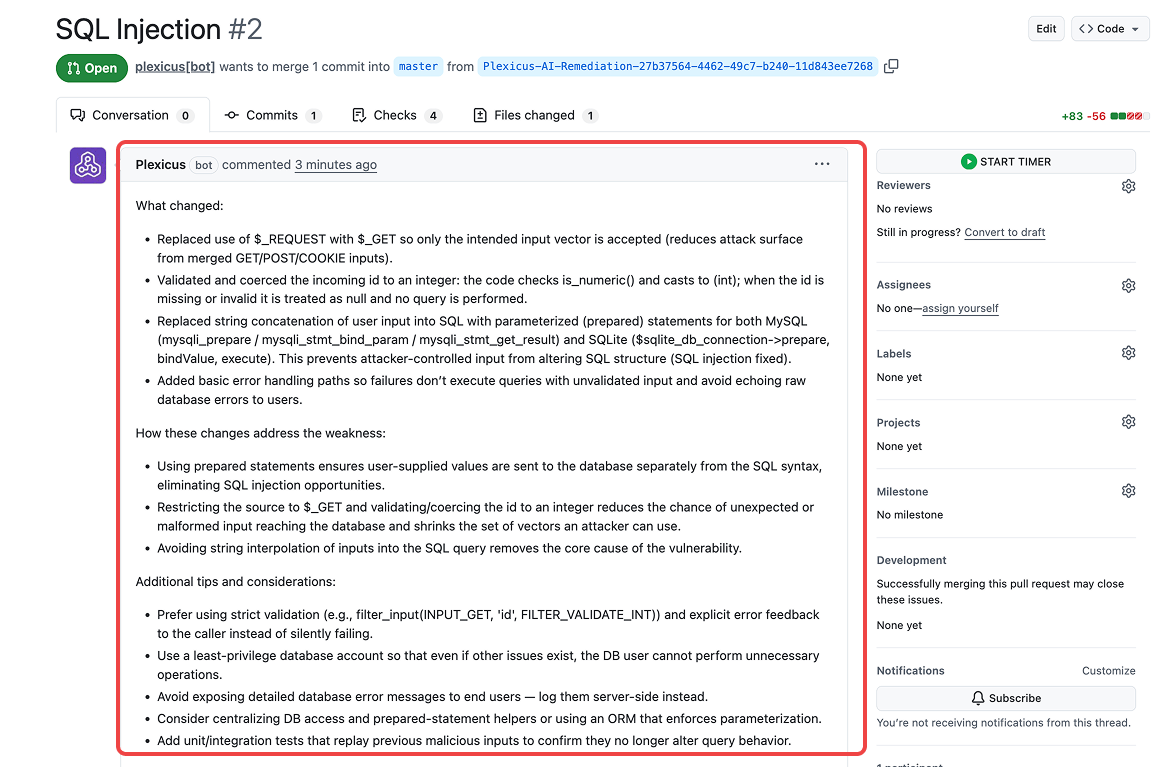

第三步:修复漏洞

这是大多数工作流程失败的地方。告诉开发人员“你有一个SQL注入”需要他们研究修复方法。这种摩擦导致警告被忽视。

Plexicus自动修复漏洞。Plexicus不仅仅是标记问题,而是分析易受攻击的代码块并建议确切的代码修复。

开发人员不需要去Stack Overflow寻找解决方案。他们只需查看建议的补丁并接受它。这将一个1小时的研究任务转变为1分钟的审查任务。

第四步:PR装饰

让开发人员打开一个新工具查看错误是工作流程的杀手。发现必须出现在开发人员已经工作的地方。

Plexicus使用PR装饰直接将发现作为评论发布在代码更改的具体行上。

- 旧方式:“构建失败。检查错误日志。”(开发人员花费20分钟搜索日志)。

- **新方式:**Plexicus在第42行评论:“高严重性:检测到AWS密钥。请移除。”

第四步:CI门控

与传统的CI门禁只阻止合并不同,Plexicus自动生成修复并创建包含修复代码的拉取请求。这意味着当门禁阻止合并时,开发人员会收到准备合并的修复PR,从而减少摩擦。

比较:传统扫描器与Plexicus

| 功能 | 传统安全工具 | Plexicus |

|---|---|---|

| 集成点 | 独立仪表板/夜间扫描 | CI/CD管道(即时) |

| 反馈循环 | PDF报告或控制台日志 | PR装饰(流程内评论) |

| 可操作性 | “这是一个问题” | “这是AI修复解决方案” |

| 修复时间 | 天(需要上下文切换) | 分钟(代码审查期间) |

关键要点

开发人员不是因为懒惰而忽略安全发现。他们忽略这些问题是因为工具效率低下且具有干扰性。

通过将安全性转移到CI/CD管道中,您改变了动态。您不是要求开发人员“停止工作并进行安全检查”;而是将安全性作为他们已经在进行的代码审查的一部分。

使用像Plexicus这样的工具,您可以完全闭合循环。在管道中检测问题,在PR中突出显示,并应用Plexicus AI修复解决方案。

准备清理您的管道了吗?

从扫描您的下一个拉取请求中的秘密开始,让Plexicus处理修复。Plexicus无缝集成到流行的CI/CD平台,如Jenkins或GitHub Actions,以及版本控制系统,如GitHub、GitLab和Bitbucket。这种兼容性确保它可以顺利融入您的现有工具链,使安全增强成为开发工作流程中轻松的一部分。

Plexicus还提供免费的社区层,帮助您立即保护代码。有关更多详细信息,请查看定价页面。立即开始,无成本,无障碍。

常见问题解答 (FAQ)

1. 什么是Plexicus?

Plexicus是一个CNAPP和ASPM平台,直接集成到您的CI/CD管道中,帮助您在代码推送时检测和修复漏洞、秘密和代码问题。

2. Plexicus如何帮助开发人员更快地修复漏洞?

Plexicus将安全扫描转移到拉取请求(PR)阶段,立即标记问题并提供建议的代码修复。这减少了修复所需的时间和精力,并有助于防止警报疲劳。

3. Plexicus检测哪些类型的问题?

Plexicus 检测整个SDLC中的多种安全问题,包括:代码中的秘密(暴露的凭证、API 密钥)、静态代码漏洞(SAST)、依赖漏洞(SCA)、基础设施代码错误配置、容器安全问题、云安全态势、CI/CD 管道安全、许可证合规性和动态应用漏洞(DAST)。该平台集成了 20 多种安全工具,以提供全面的应用安全覆盖。

4. Plexicus 如何优先处理漏洞?

Plexicus 使用三个关键指标:优先级(结合严重性、业务影响和可利用性)、影响(业务后果)和 EPSS(现实世界利用的可能性)。这些帮助团队专注于最紧急和最有影响的问题。

5. Plexicus 是否自动修复漏洞?

是的,Plexicus 分析漏洞代码并建议补丁,开发人员可以直接在 PR 中查看和接受,从而减少手动研究。

6. 如何将发现结果传达给开发人员?

发现结果作为 PR 装饰发布,作为 PR 中特定代码行的评论,因此开发人员可以在他们已经工作的地方看到它们。

7. Plexicus 支持哪些 CI/CD 平台和版本控制系统?

Plexicus 与流行的 CI/CD 平台集成,如 Jenkins 和 GitHub Actions,并与包括 GitHub、GitLab 和 Bitbucket 在内的版本控制系统协作。

8. Plexicus 有免费版本吗?

是的,Plexicus 提供免费的社区层。您可以免费开始使用。查看定价页面以获取详细信息。

9. 为什么开发人员经常忽略安全发现?

开发人员经常忽略发现,因为安全工具可能会造成干扰、噪音并且耗时。Plexicus 通过将安全性纳入现有工作流程并提供可操作的修复来解决这一问题。