到2026年,DevSecOps的讨论已经发生变化。发现漏洞不再是主要挑战。现在,最大的问题是开发人员没有时间解决大量的安全债务。

如果您正在比较Plexicus和Jit,您正在考虑两种主要方法:自主修复和统一编排。两个平台都试图简化流程,但它们有不同的理念,并为您的工程师提供不同的体验。

本指南提供了Jit和Plexicus在真实世界DevSecOps工作流程中的直接、无偏见的比较。

快速比较摘要

| 功能 | Plexicus | Jit |

|---|---|---|

| 核心理念 | 修复优先: 使用AI修复发现的代码。 | 编排优先: 统一“安全即代码”堆栈。 |

| 自动化水平 | 高: 自主AI代理生成/测试PR补丁。 | 中等: AI辅助分类和“一键”修复。 |

| 关键差异 | Codex Remedium: 编写功能代码的AI。 | 安全计划: 基于YAML的多工具编排。 |

| 主要用户 | DevSecOps及具有高安全债务的团队。 | 开发人员及从零开始构建堆栈的团队。 |

| 云支持 | AWS、Azure、GCP、Oracle Cloud。 | AWS、Azure、GCP。 |

什么是Plexicus?

Plexicus 是一个基于 AI 的 云原生应用保护 (CNAPP) 和应用安全态势管理 (ASPM) 平台,旨在为其所谓的“自动化静默”时代服务。

- 问题在于传统扫描器产生过多噪音。它们生成的工单通常被开发人员忽略。

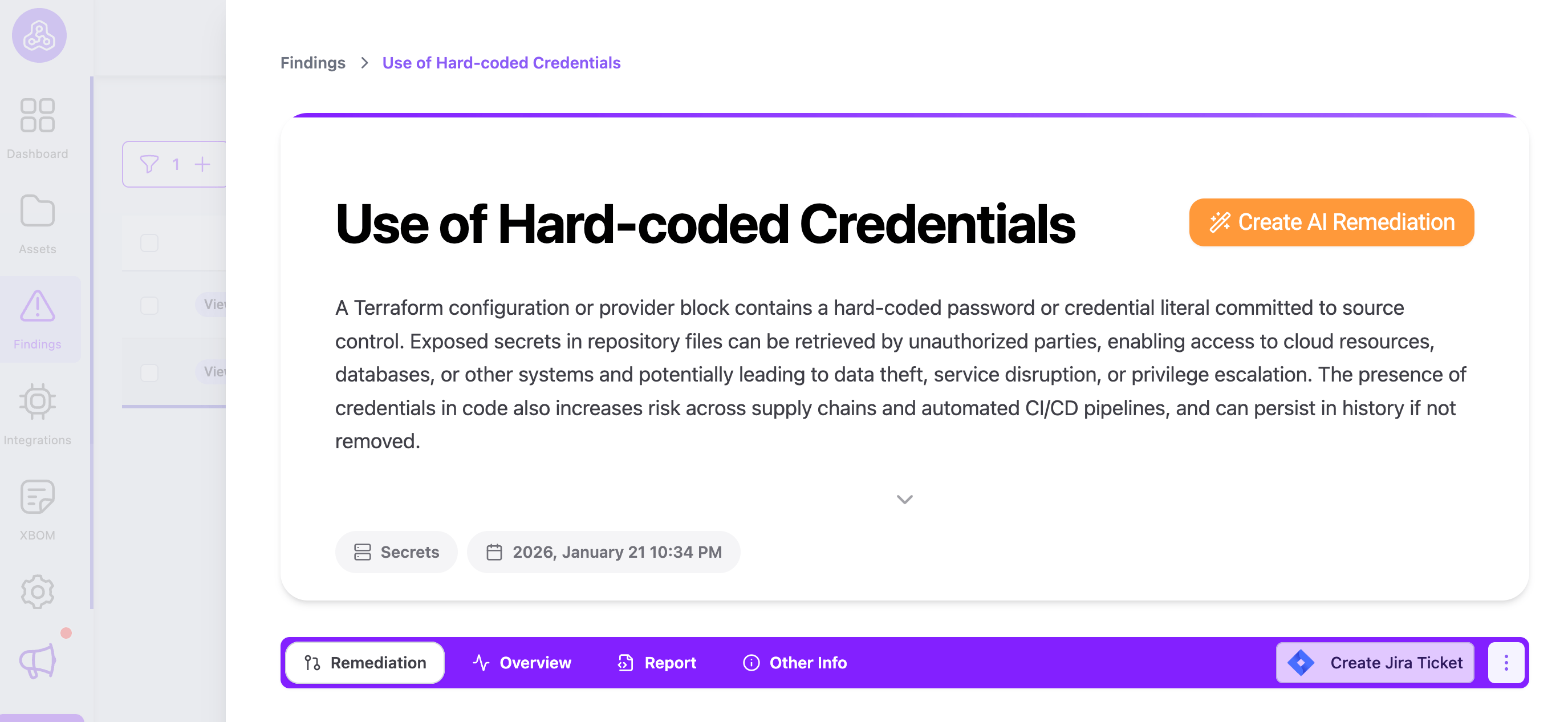

- Plexicus 通过使用其 Codex Remedium AI 引擎来连接检测和修复来解决这个问题。它不仅仅发送警报,而是分析代码,理解逻辑,并创建一个包含修复的工作 Pull Request (PR)。

- 目标是通过自动化补丁的例行工作来降低平均修复时间 (MTTR)。这让开发人员可以花更多时间审核和批准修复,而不是编写修复。

什么是 Jit?

Jit (Just-In-Time) 是一个 应用安全编排 平台,使“最低可行安全”堆栈的部署变得轻而易举。

- 问题在于管理单独的工具用于 SAST、SCA、秘密检测 和 IaC 可能会成为一个重大的操作难题。

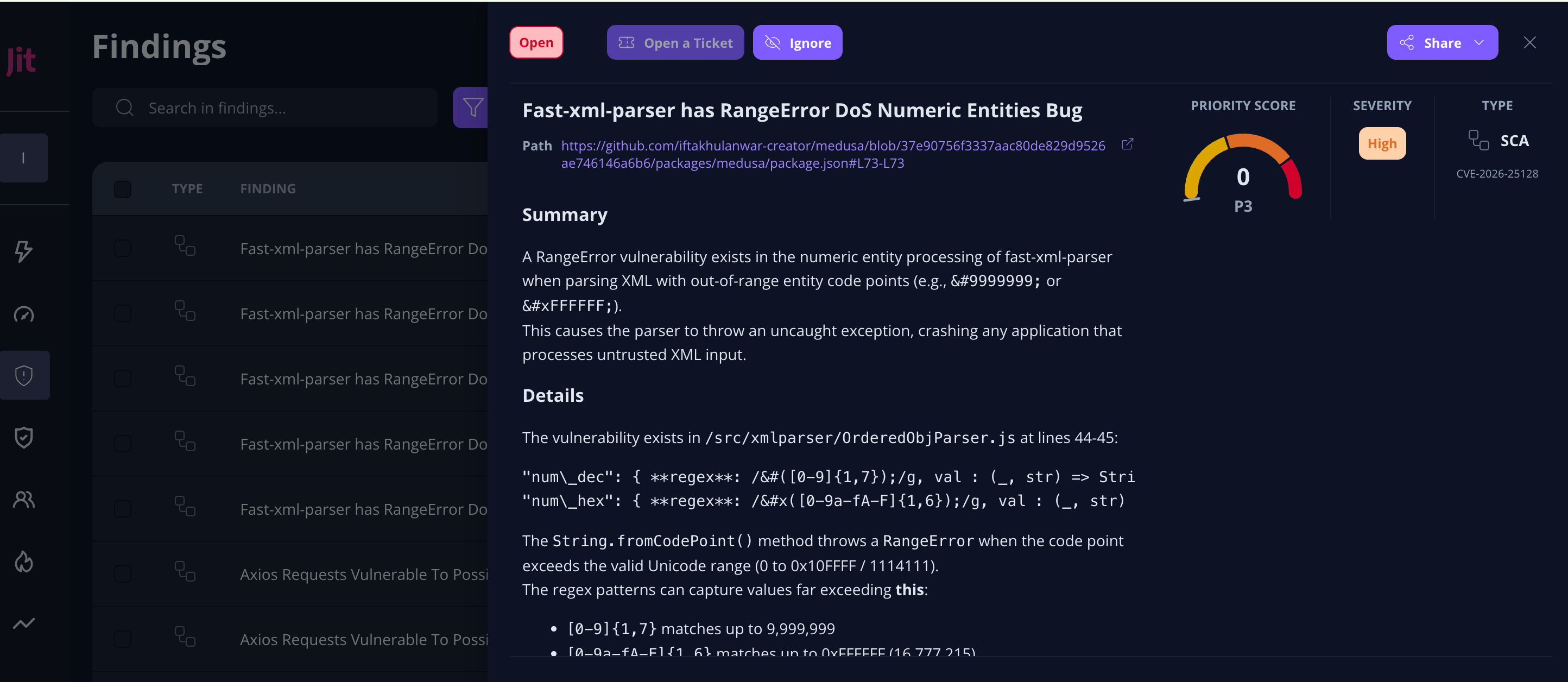

- Jit 通过将流行的开源工具如 Semgrep 和 Trivy 集成到一个对开发者友好的平台来解决这个问题。通过其安全计划,您可以在几分钟内在您的 GitHub 组织中设置完整的安全流程。

- 目标是为开发者提供一个单一的、统一的视图,以便在他们的工作流程中查看所有应用程序安全发现。

核心差异一览

- “修复者” vs. “管理者”: Plexicus 是一个 AI 代理,它执行工作(编写代码)。Jit 是一个管理层,它协调工具(运行扫描)。

- 原生可达性: Plexicus 包含 Plexalyzer,它确定漏洞在生产中是否实际“可达”。Jit 使用“攻击路径”分析来可视化风险,但 Plexicus 更专注于利用这些数据来排序哪些 AI 修复首先运行。

- 工具深度: Jit 主要依赖于协调其他工具(开源或商业)。Plexicus 是一个更统一的平台,智能直接嵌入到修复代理本身。

功能对比

1. 修复工作流程

-

Plexicus: 这是它的“杀手功能”。当检测到漏洞时,Plexicus会触发其Codex Remedium AI引擎。该代理将仓库克隆到临时目录,在隔离的Docker沙箱中使用AI生成代码级修复,提取更改为git diff,并自动打开一个包含修复的拉取请求。然后可以在现有的CI/CD管道(如GitHub Actions)中验证PR,以确保在合并之前没有回归。

-

Jit: 专注于“内联修复”和“一键修复”。对于常见问题(如过时的库),Jit可以自动进行版本提升。对于更复杂的代码漏洞,它提供建议的修复,开发人员可以审查并通过点击应用。

2. 开发者体验(DX)

- Jit: 为左移安全运动优化。它存在于PR中。如果开发人员包含秘密或易受攻击的包,Jit会立即发表评论。体验设计为“隐形”,直到需要修复。

- Plexicus: 为“安全静默”优化。通过自动化修复,Plexicus旨在保持开发人员的Jira/票据队列为空。开发人员主要在合并阶段而不是分类阶段与Plexicus互动。

3. 集成与可扩展性

- Jit: 非常适合喜欢开源的团队。它允许您在不改变开发人员工作流程的情况下交换工具(例如,将一个SAST引擎换成另一个)。

- Plexicus: 通过与常用的云安全工具(Prowler和CloudSploit)集成,并为AWS、Azure、GCP和Oracle云基础设施提供原生扫描功能,支持多云环境。该平台专为企业环境构建,具有基于角色的访问控制(RBAC)、多租户支持和用于自定义票务系统的webhook集成等功能。

自动化与开发者影响

在2026年,安全领域的最高成本不是许可证,而是工程时间。

- Jit节省了设置和可见性的时间。您不再需要专门的人来管理10种不同的安全工具。

- Plexicus节省了执行的时间。它消除了目前平均开发人员每周大约20%时间消耗的“研究->修补->测试”循环。

优缺点

Plexicus

优点:

- 自主AI驱动的修复:通过Codex Remedium引擎生成代码修复,并自动创建供审查的拉取请求

- 全面的安全覆盖:集成了26+工具,涵盖SAST、SCA、秘密检测、容器扫描和多云安全(AWS、Azure、GCP、Oracle OCI)

- 三层修复策略:根据发现类型智能地将发现路由到静音(误报)、库更新或AI生成的补丁

缺点:

- 需要 PR 审核流程:AI 生成的补丁需要在合并前进行人工审核,需要团队接受 AI 辅助的工作流程

- 比 DIY 开源成本更高:高级功能比基本开源设置需要更高的初始投资。

Jit

优点:

- 行业内最快的“从零到一”设置。

- 所有开源安全工具的统一视图。

- 透明的每开发者定价。

缺点:

- 受其协调的扫描器限制,无法修复扫描器无法完全理解的问题。

- 大量警报仍可能导致分类疲劳。

何时选择 Plexicus 更有意义

Plexicus 更适合已经“安全意识”但被漏洞积压淹没的扩展工程团队。

如果您的安全团队整天忙于追赶开发人员“请更新这个库”,Plexicus 将通过简单地为他们进行更新来解决这个问题。

何时选择 Jit 更合适

Jit 是目前没有安全工具的初创公司和精简团队的更好选择。如果您需要在下个月通过 SOC 2 审核,并需要在明天早上之前在 50 个仓库中运行 SAST、SCA 和秘密扫描,Jit 是最有效的路径。

关键要点

在 Plexicus 和 Jit 之间的决策归结为一个简单的问题:您需要更多的眼睛关注问题,还是更多的手在键盘上?

Jit 提供了眼睛,以提供统一、清晰的风险视图。

Plexicus 提供了手,一个实际编写代码以消除这些风险的 AI 合作伙伴。

常见问题解答 (FAQ)

1. Jit是否像Plexicus一样实际修复代码?

不完全是。 Jit在其“Agentic AppSec”方法上取得了长足进步,但仍主要专注于帮助开发人员修复问题。它提供了一键操作(如提升依赖版本)和AI生成的建议,开发人员可以自行审查和应用。

Plexicus在设计上有所不同。它旨在实现自主修复——其AI(Codex Remedium)实际上在一个隔离的Docker沙箱中编写修复代码,创建分支并打开供审查的拉取请求。然后在现有的CI/CD管道(如GitHub Actions)中验证PR,以确保在合并前没有回归问题。

2. Plexicus和Jit可以一起使用吗?

可以,而且这很常见。 许多团队使用Jit作为他们的“控制面板”来运行和组织多个扫描器,然后依靠Plexicus来实际清除修复积压。由于这两个工具都与GitHub和GitLab集成,并且是API优先的,它们可以很好地协同工作。Jit为您提供可见性,而Plexicus则负责繁重的工作。

3. 哪一个更有助于通过SOC 2审计?

这取决于您所处的阶段:

- Jit通常更适合快速实现合规。其安全即代码设置帮助团队快速启动所需的扫描器,尤其适用于面临首次SOC 2审计的初创公司。

- Plexicus在您已经合规后表现出色。自动修复漏洞有助于防止问题长时间未解决,从而在持续审计期间使您失去合规性。

4. 他们如何处理误报?

两者都尝试减少噪音,但方式不同:

- Plexicus 通过分析代码上下文来检测误报——区分测试文件、文档和示例与生产代码。如果无法识别问题所在,则可能是误报,可以自动抑制。

- Jit 专注于上下文。它检查资源是否面向互联网或处理敏感数据,然后决定警报是真正关键还是仅仅是信息性的。

5. 多云支持怎么样?

- Plexicus 支持所有主要云提供商,包括 AWS、GCP、Azure 和 Oracle Cloud (OCI),对于拥有复杂或混合环境的团队来说是一个强大的选择。

- Jit 很好地覆盖了 AWS、Azure 和 GCP,但其云安全重点主要在基础设施即代码(如 Terraform 和 CloudFormation)而不是深度运行时保护。