الأمن السلس: دمج الأدوات في سير عمل المطورين

ملخص

تجربة المطور (DevEx) هي المفتاح عند اختيار أدوات الأمان. يجب أن تجعل الأمان وظيفة المطور أسهل وليس أصعب. إذا كان على المطورين مغادرة بيئة البرمجة الخاصة بهم أو استخدام لوحة تحكم أخرى للعثور على المشكلات، فإن ذلك يبطئهم ويجعلهم أقل احتمالية لاستخدام الأدوات.

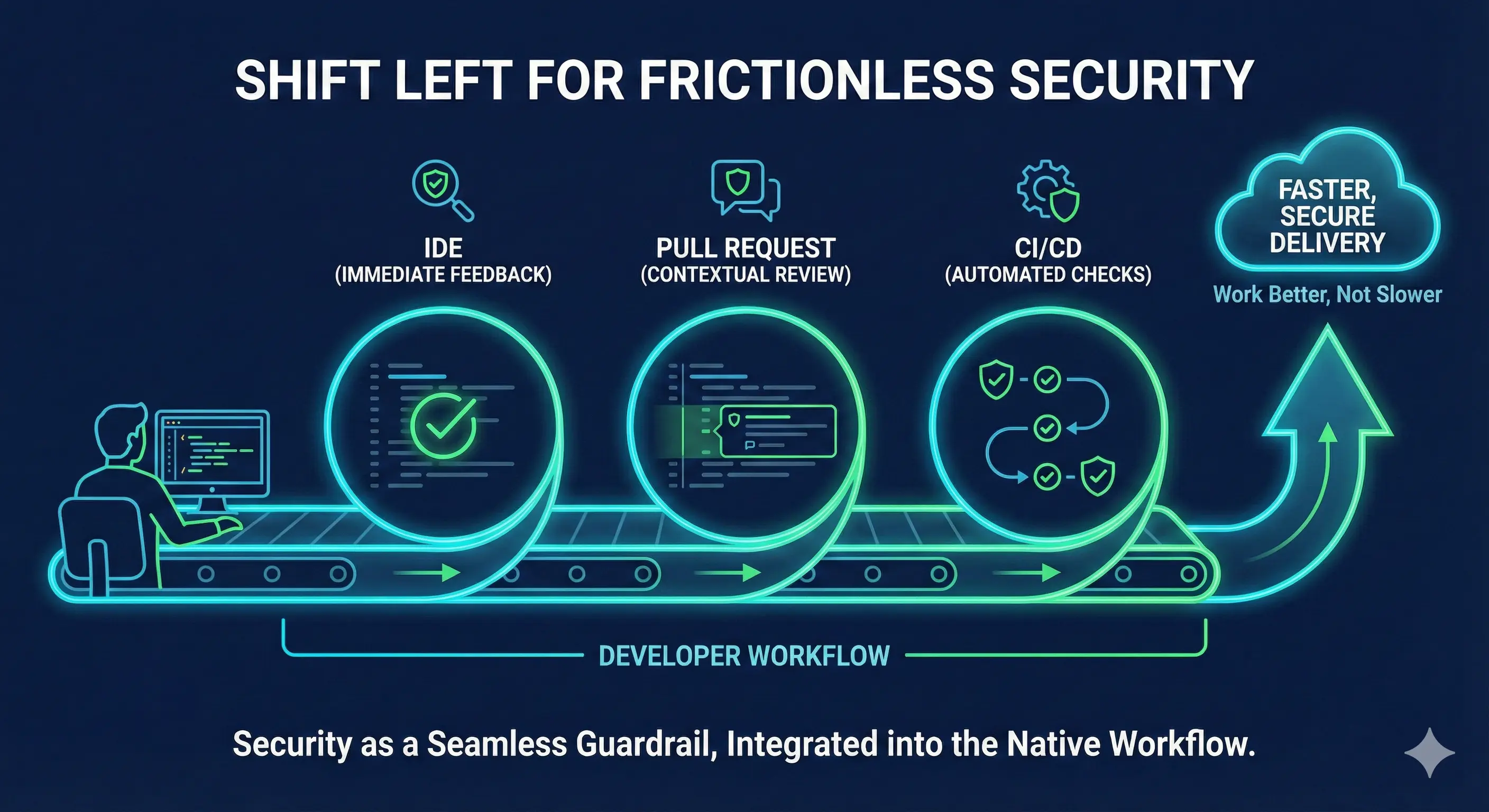

لتنفيذ أدوات الأمان “بالطريقة الصحيحة”، يجب دمجها مباشرة في سير العمل الأصلي للمطور، وتحويل الأمان من عقبة إلى حاجز سلس.

يشرح هذا الدليل كيفية إعداد الأمان بدون احتكاك. يغطي مكان وضع الأدوات مثل في بيئة التطوير المتكاملة (IDE)، أو في نقاط الالتزام المسبق، أو في CI/CD، وكيفية إعدادها بحيث يمكن لفريقك العمل بشكل أفضل وليس أبطأ.

1. واقع “التحول إلى اليسار”: لقاء المطورين حيث يعيشون

المبدأ الأساسي لتقليل الاحتكاك هو السياق. يجب عليك تقديم ملاحظات الأمان بينما لا يزال المطور منخرطًا عقليًا في الكود الذي كتبه للتو. نقوم بتصنيف نقاط التكامل بناءً على بعدها عن لحظة إنشاء الكود.

أ. بيئة التطوير المتكاملة (IDE)

قبل حتى أن يتم حفظ الكود أو الالتزام به، يجب أن تعمل أدوات الأمان محليًا.

- أنواع الأدوات: تحليل ثابت (SAST) أدوات التدقيق، أدوات فحص التبعيات، أدوات فحص الأسرار.

- التنفيذ: تثبيت الإضافات لـ VS Code، IntelliJ، أو Eclipse

- لماذا يعمل: يعمل هذا مثل مدقق الإملاء. تمامًا كما يقوم معالج النصوص بتحديد خطأ إملائي باللون الأحمر فورًا، يقوم مكون إضافي لـ IDE بتسليط الضوء على الكود غير الآمن (مثل الأسرار المضمنة أو الوظائف غير الآمنة) على الفور.

ب. طلب السحب

الوقت الأمثل للحصول على الملاحظات هو عندما يقدم المطور الكود للمراجعة، حيث يكون بالفعل مركزًا على الجودة ومنفتحًا للنقد.

أنواع الأدوات

تحليل ثابت عميق، فحص الأسرار، وفحص البنية التحتية ككود (IaC).

التنفيذ

قم بتكوين أدواتك لنشر التعليقات المضمنة مباشرة على الخطوط ذات الصلة في الكود في طلب السحب. هذا يعني أن أداة الأمان تنشر تعليقًا مباشرة على الخط المحدد من الكود الذي فشل، تمامًا كما يفعل المراجع البشري.

لماذا يعمل

يبقي المطور في منصته المفضلة (GitHub، GitLab، Azure DevOps). لا يحتاج إلى مغادرة الصفحة لرؤية الخطأ، وفهم المخاطر، ودفع الإصلاح.

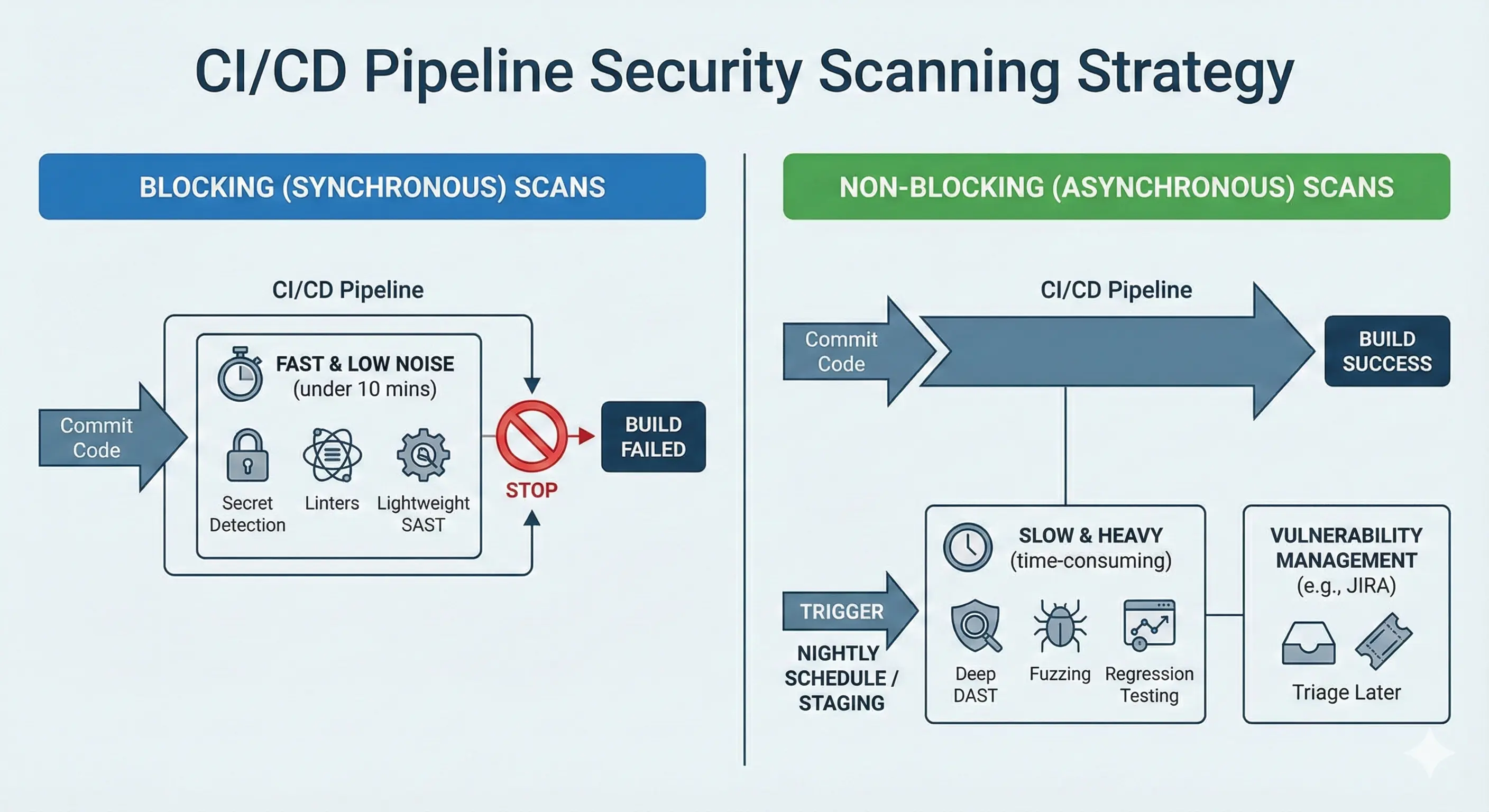

2. السرعة مهمة: الفحص الحاجز مقابل الفحص غير الحاجز

البناء البطيء يضعف بشكل كبير تجربة المطور ويمكن أن يؤدي إلى تجاوز أدوات الأمان. إذا أضاف الفحص الأمني 20 دقيقة إلى خط الأنابيب، سيحاول المطورون بنشاط تجاوزه. يجب عليك تقسيم استراتيجية الفحص الخاصة بك بناءً على السرعة.

أ. الفحوصات المتزامنة (الحاجزة)

تعمل هذه الفحوصات داخل خط الأنابيب ويمكن أن تفشل البناء. يجب أن تكون سريعة (تحت 5-10 دقائق).

ما يجب تشغيله

كشف الأسرار، أدوات التحقق، SAST خفيف الوزن، وفحوصات السياسات.

القاعدة

إذا كان الفحص سريعًا وحتميًا (قليل الإيجابيات الكاذبة)، اجعله حاجزًا. هذا يمنع الأخطاء البسيطة الجديدة من الدخول إلى قاعدة الشيفرة.

ب. الفحوصات غير المتزامنة (غير الحاجزة)

هذه الفحوصات ثقيلة، تستغرق وقتًا طويلًا، أو عرضة للضوضاء. يجب أن لا تعيق طلب السحب القياسي.

ما يجب تشغيله

فحوصات DAST العميقة، الفحص العشوائي، أو اختبار الانحدار الشامل.

الاستراتيجية

قم بتشغيل هذه الفحوصات على جدول زمني (مثلًا، ليليًا) أو على بيئة تجريبية مخصصة.

حلقة التغذية الراجعة

لا تكسر البناء. بدلًا من ذلك، قم بتوجيه النتائج إلى نظام إدارة الثغرات أو إنشاء تذكرة Jira للفريق لتقييمها لاحقًا. هذا يوازن بين الشمولية والسرعة.

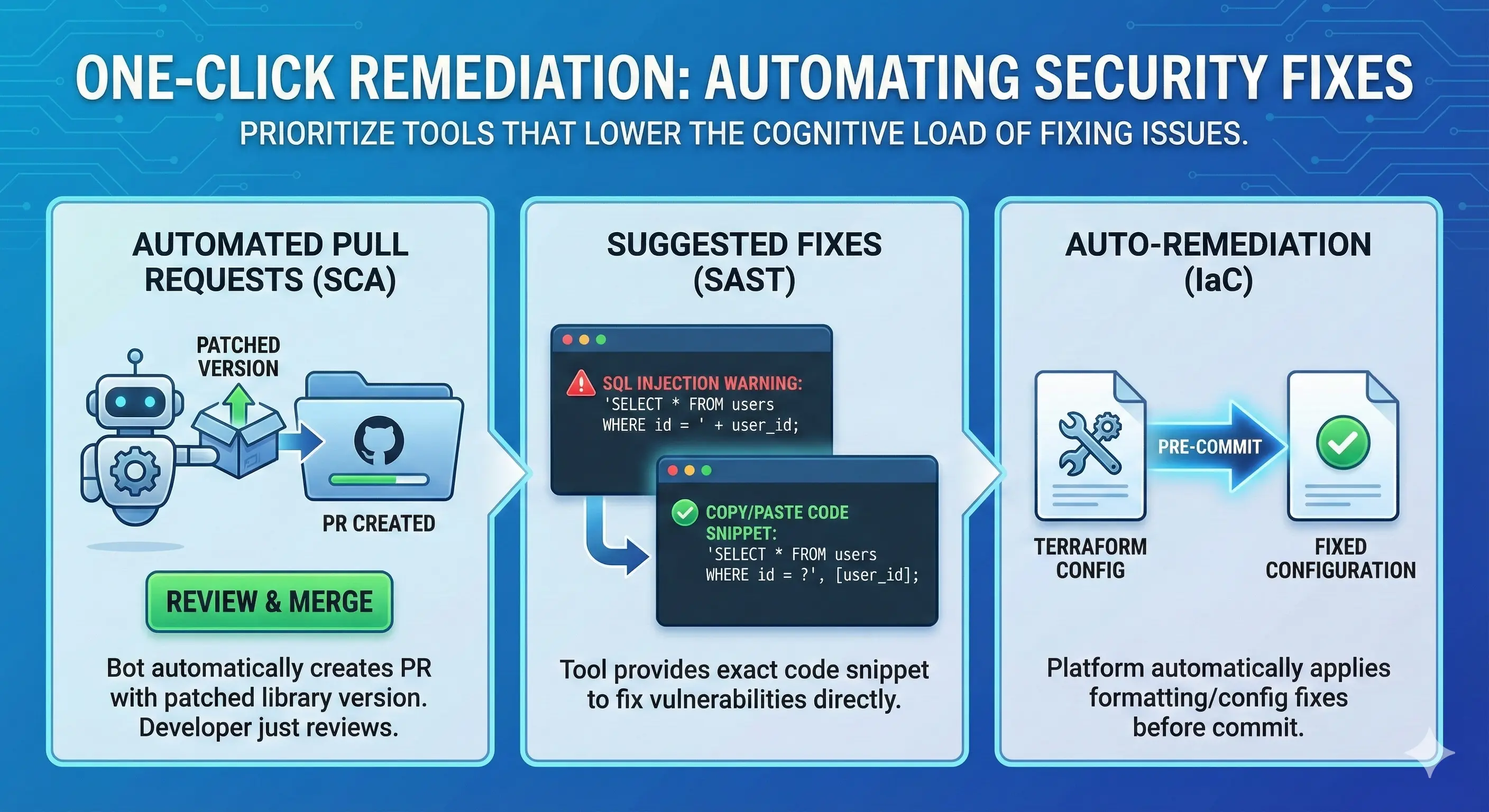

3. الانتقال من الكشف إلى الإصلاح بنقرة واحدة

أفضل أدوات الأمان لا تحدد المشاكل فحسب، بل توفر أيضًا إرشادات علاجية قابلة للتنفيذ. لتقليل الاحتكاك، قم بإعطاء الأولوية للأدوات التي تقلل العبء المعرفي لإصلاح المشكلة.

طلبات السحب الآلية

بالنسبة لتحديثات التبعيات (SCA)، استخدم أدوات مثل Plexicus ASPM. هذه الأداة تفتح تلقائيًا طلب سحب مع النسخة المحدثة من المكتبة. يحتاج المطور فقط إلى مراجعة ودمج.

الإصلاحات المقترحة

تأكد من أن أداة SAST الخاصة بك توفر مقتطفًا من الكود “نسخ/لصق” للإصلاح. إذا رأى المطور تحذيرًا من حقن SQL، يجب أن تعرض الأداة لهم الكود الدقيق للاستعلام المبرمج لاستخدامه بدلاً من ذلك.

الإصلاح التلقائي

يمكن لبعض المنصات المتقدمة مثل Plexicus ASPM تطبيق التنسيق أو إصلاحات التكوين تلقائيًا على قوالب IaC (مثل Terraform) قبل حتى أن يتم الالتزام بالكود.

الطريقة الصحيحة مقابل الطريقة الخاطئة

| الميزة | الطريقة الخاطئة (احتكاك عالي) | الطريقة الصحيحة (بدون احتكاك) |

|---|---|---|

| موقع التغذية الراجعة | بوابة أمان منفصلة أو إشعار عبر البريد الإلكتروني | مكون إضافي لـ IDE وتعليق على طلب السحب |

| التوقيت | بعد 24 ساعة (فحص ليلي) | فوري (قبل الالتزام / CI) |

| سرعة الفحص | يحظر البناء لأكثر من 20 دقيقة | الفحوصات السريعة تحظر؛ الفحوصات البطيئة تكون غير متزامنة |

| الإصلاح | ”قم بإصلاح هذه الثغرة” (عام) | “إليك مقتطف الشيفرة لإصلاحها” |

| إجراء المطور | تبديل السياق والتحقيق | تصحيح في التدفق |

الأسئلة الشائعة (FAQ)

س: هل سيؤثر إضافة مكونات إضافية لـ IDE على أداء النظام؟

تم تصميم المكونات الإضافية الأمنية الحديثة لتقليل استخدام الموارد وعادةً ما تفحص الملفات النشطة فقط لتقليل تأثير الأداء. ومع ذلك، من الأفضل تكوينها لفحص الملفات النشطة التي تعمل عليها فقط، بدلاً من المشروع بأكمله، لتوفير الموارد.

س: ماذا لو وجد الفحص الحاجز نتيجة إيجابية خاطئة؟

يجب أن يكون لديك عملية “كسر الزجاج” أو “قبول المخاطر”. اسمح للمطورين بتأجيل أو رفض التنبيه مع تعليق مطلوب (مثل “هذه بيانات اختبار، وليست سرًا حقيقيًا”). قم بمراجعة هذه الرفضات لاحقًا، ولكن لا توقف البناء اليوم.

س: هل يجب علينا فحص كل التزام؟

من الناحية المثالية، نعم، للفحوصات الخفيفة. بالنسبة للفحوصات الثقيلة، عادةً ما يكون الفحص عند إنشاء طلب السحب كافيًا ويوفر موارد الحوسبة مقارنةً بفحص كل التزام فردي يتم دفعه إلى الفرع.