Jak automatizovat nápravu SQL Injection (SQLi) ve velkém měřítku

SQL injection (SQLi) zůstává jednou z nejstarších a nejničivějších zranitelností v oblasti webové bezpečnosti. Navzdory tomu, že je dobře pochopena, se stále řadí mezi nejvyšší místa v OWASP Top 10, protože ruční nalezení a oprava každého zranitelného dotazu v moderním, rychle se měnícím kódu je téměř nemožné.

V tomto průvodci se naučíte, jak se posunout za hranice ručního záplatování a vytvořit pracovní postup, který automaticky detekuje, prioritizuje a opravuje zranitelnosti SQLi pomocí automatizace řízené AI.

Abychom vám pomohli začít s automatizovanou detekcí zranitelností, nabízíme bezplatný nástroj pro statické testování bezpečnosti aplikací (SAST). Můžete si ho vyzkoušet zdarma zde: Plexicus Free SAST Tool

Proč stále záleží na opravě SQLi

Obchodní dopad úspěšného útoku SQLi je binární: buď chráníte svá data, nebo je ztratíte. Jediná zneužitá zranitelnost může vést k:

- Úplné exfiltraci databáze: Neoprávněný přístup k PII, přihlašovacím údajům a duševnímu vlastnictví.

- Selhání souladu: Obrovské pokuty podle GDPR, SOC2 nebo PCI-DSS.

- Eroze značky: Ztráta důvěry zákazníků, kterou trvá roky obnovit.

Výzvou není jen vědět, že SQLi je špatné; je to mezera v opravách. Bezpečnostní týmy nacházejí zranitelnosti rychleji, než je vývojáři mohou opravit.

Co je automatizace oprav SQLi?

SQLi náprava je proces nahrazení zranitelného kódu (obvykle tam, kde je uživatelský vstup přímo zřetězen do databázového dotazu) bezpečnými alternativami, jako jsou parametrizované dotazy nebo připravené příkazy.

Automatizace tohoto procesu zahrnuje použití Statické analýzy (SAST) k nalezení kontaminovaného toku dat a AI nápravných motorů k přepsání kódu a jeho odeslání zpět vývojáři ke schválení.

Jak automatizovat nápravu SQLi

Krok 1: Detekce kontaminovaných toků dat

Nemůžete opravit to, co nevidíte. Tradiční grepové vyhledávání pro výběrové příkazy jsou příliš hlučné. Potřebujete Statické testování bezpečnosti aplikací (SAST), které rozumí analýze kontaminace, což sleduje, jak se data pohybují z HTTP požadavku (zdroj) k databázovému provedení (cíl).

- Manuální způsob: Auditování každého kontrolního souboru ve vašem úložišti.

- Způsob Plexicus: Použijte Statickou analýzu kódu (SAST) k prohledání celého vašeho kódu během několika minut. Plexicus mapuje tok dat, aby přesně identifikoval, kde nevyčištěný vstup zasahuje vaši databázi.

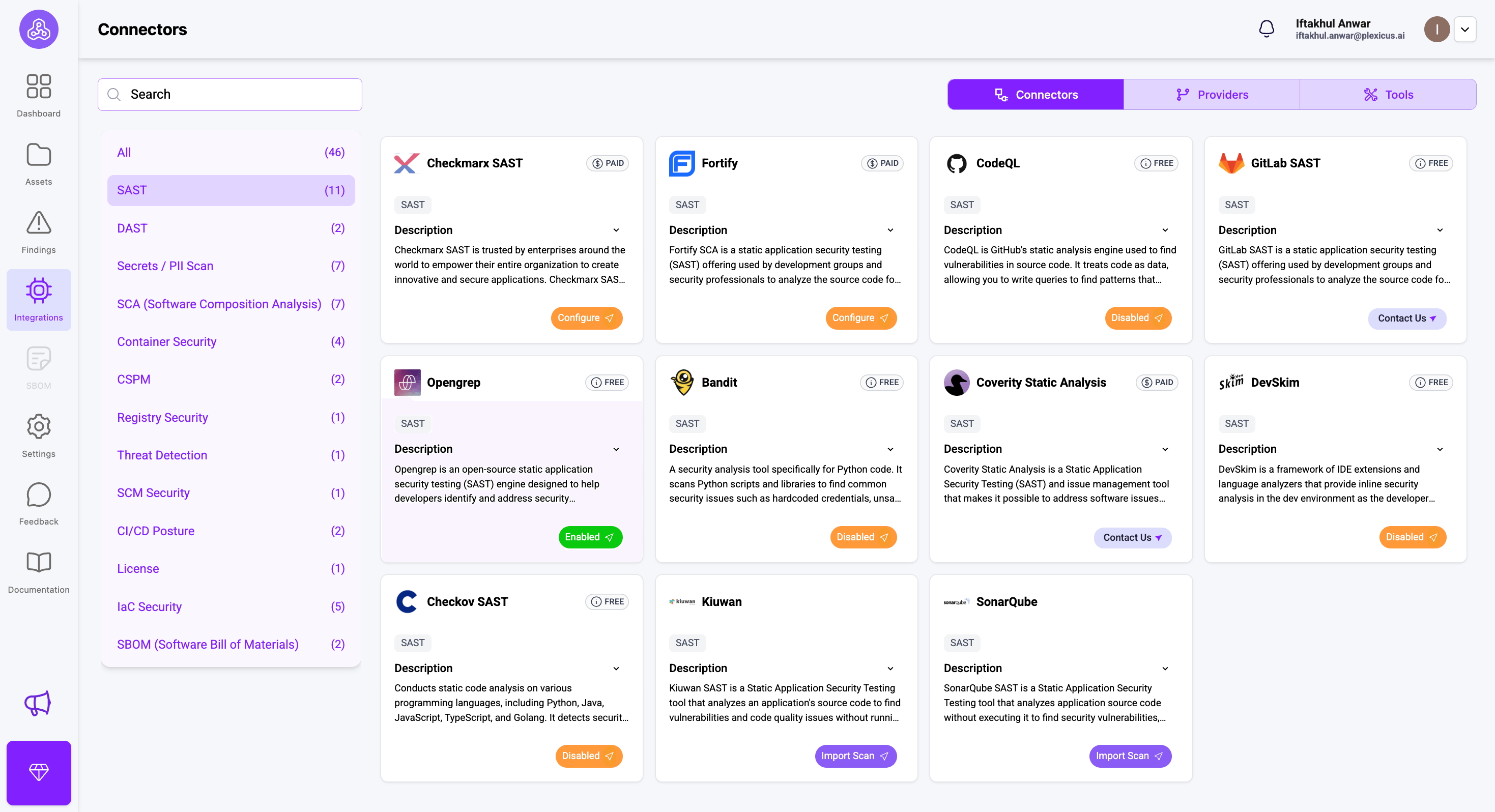

Plexicus se připojuje k několika SAST nástrojům, od open source po placené. Můžete se připojit k dostupnému SAST nástroji prostřednictvím menu Integrace nebo se podívat zde.

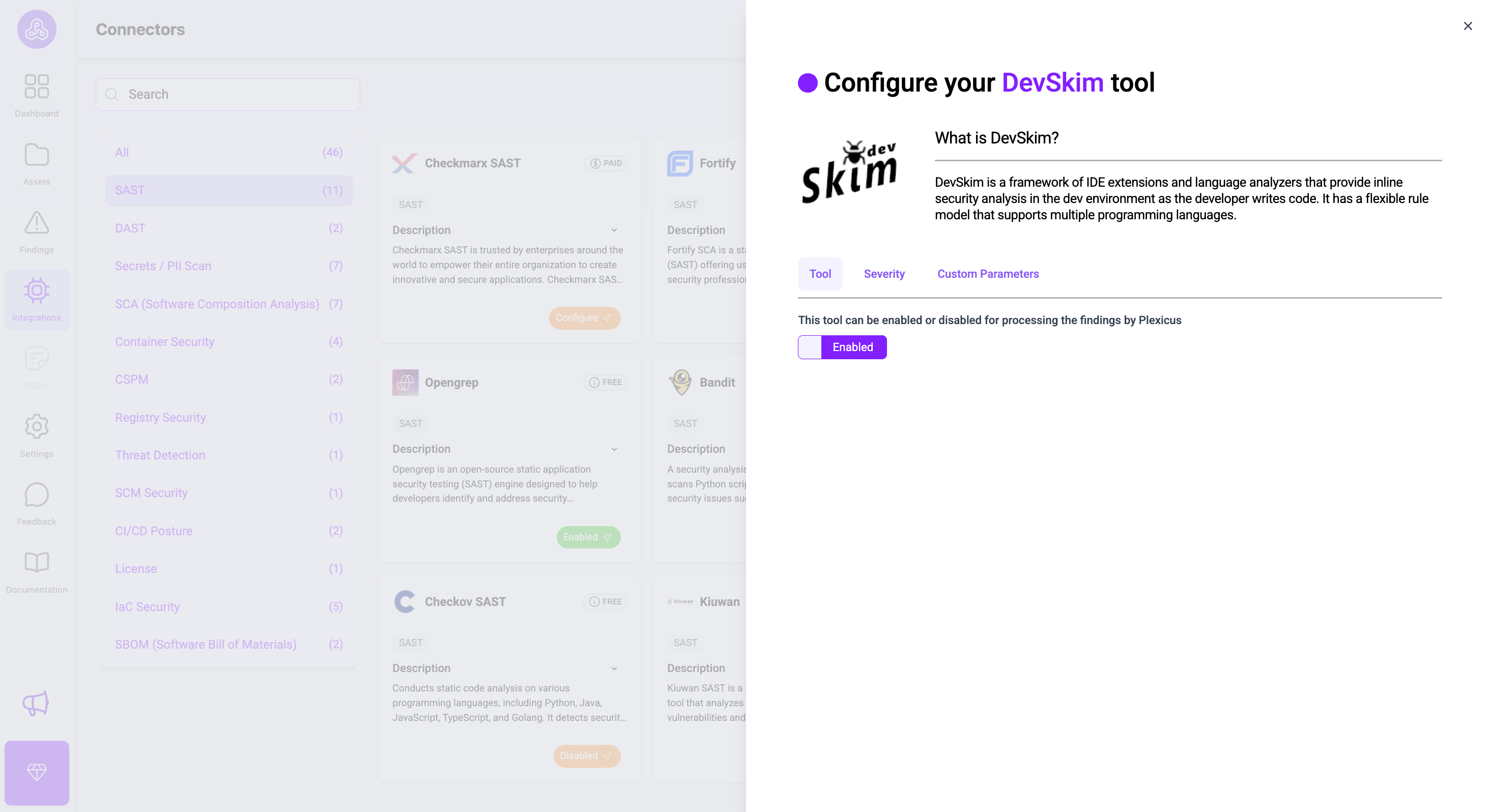

Pro nástroje, které mají označení „Zdarma“, je můžete povolit přímo kliknutím na tlačítko konfigurovat a přepnutím tlačítka povolit.

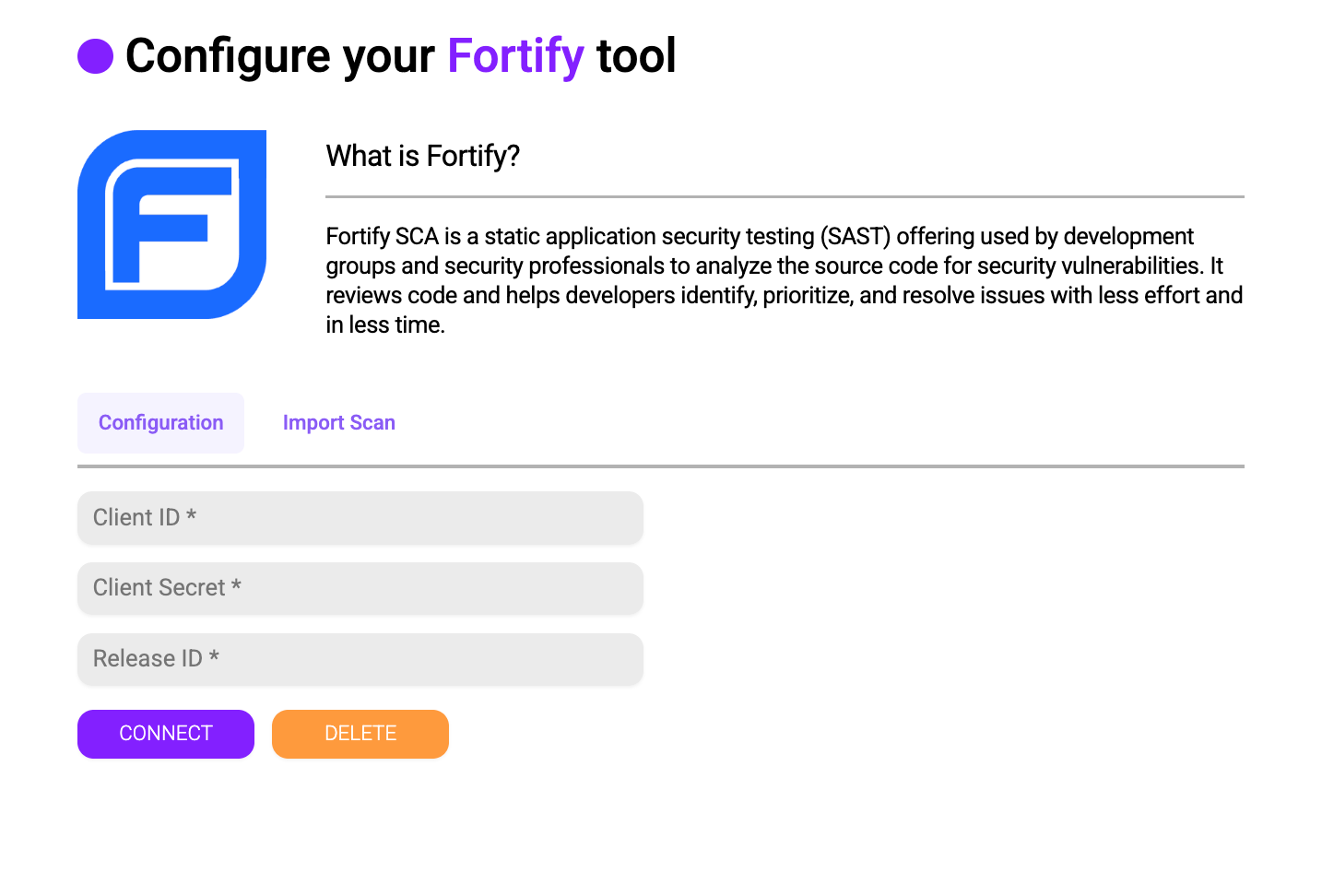

Mezitím u placeného nástroje se můžete připojit vyplněním přihlašovacích údajů.

Krok 2: Prioritizujte na základě dosažitelnosti a rizika

Ne všechny zranitelnosti SQLi jsou stejné. SQLi ve veřejně přístupném přihlašovacím formuláři je P0 (Priorita 0), zatímco v interním, autentizovaném nástroji pro reportování může být P2 (Priorita 2).

Plexicus používá systém vícefaktorové prioritizace, který vám pomůže zaměřit se na nejkritičtější bezpečnostní zjištění. Systém přiřazuje prioritní skóre od 0 do 100, přičemž vyšší skóre označuje naléhavější problémy.

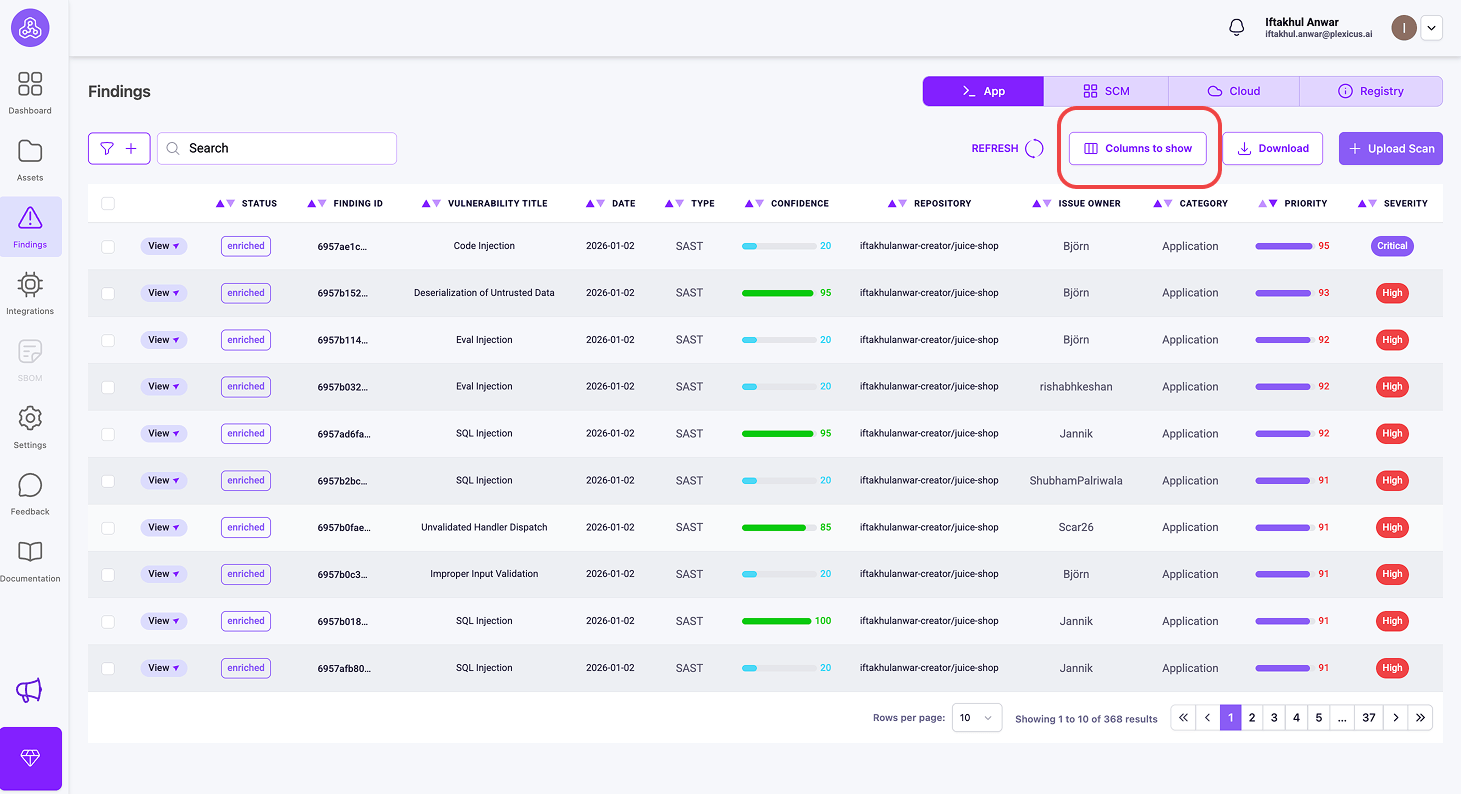

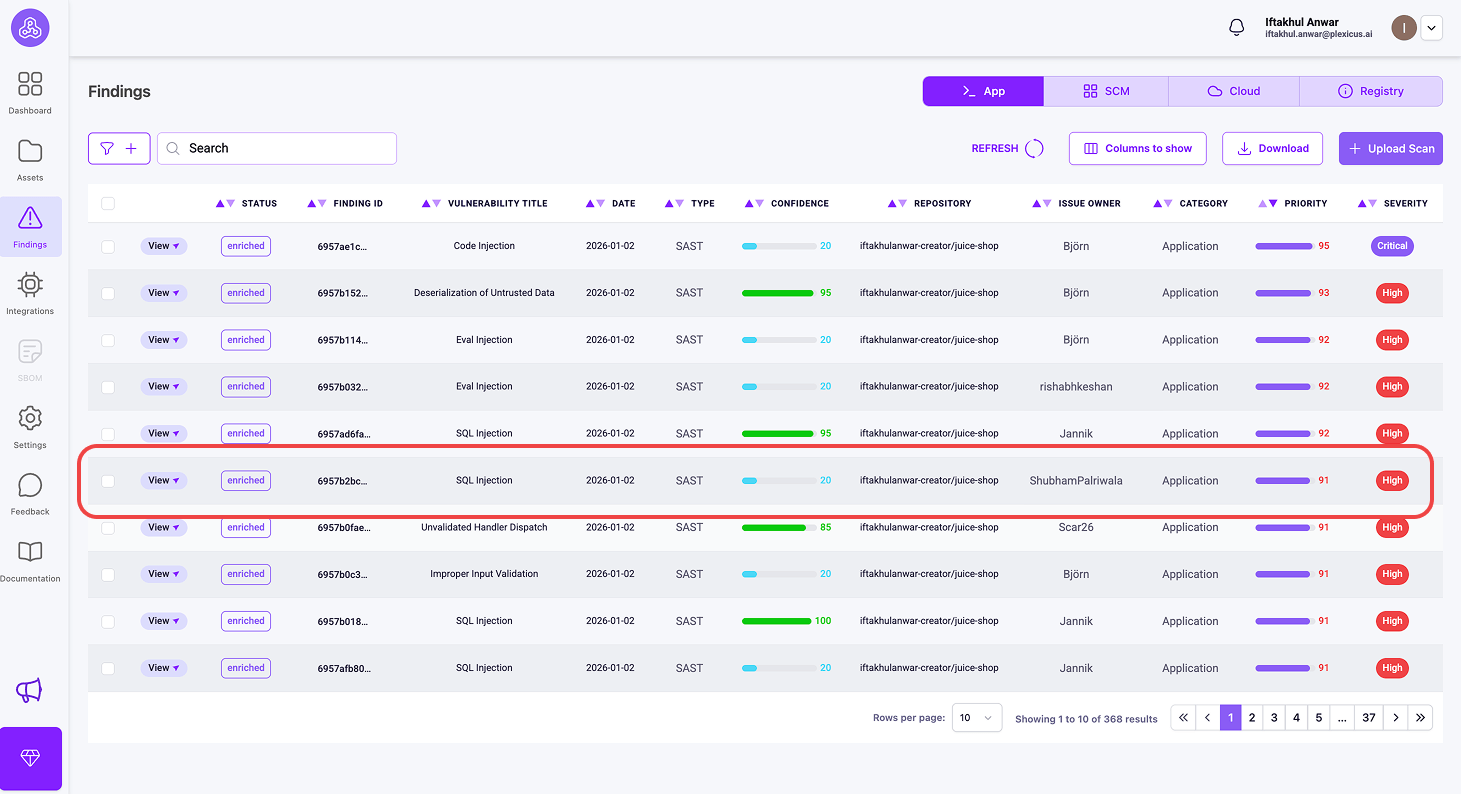

Můžete zkontrolovat metriky pro vaši prioritizaci podle těchto kroků:

- Ujistěte se, že je vaše úložiště připojeno a proces skenování byl dokončen.

- Poté přejděte do menu Nálezy, kde najdete metriky pro prioritizaci, včetně Priority, Dopadu a Důvěryhodnosti

- Priorita (Skóre 0-100)

- Toto je vaše hlavní metrika pro prioritizaci - vyšší skóre znamená naléhavější problémy.

- Hledejte nálezy s prioritou ≥ 80 (kritické zranitelnosti)

- Dopad (Skóre 0-100)

- Ukazuje hodnocení dopadu na podnikání

- Vyšší dopad znamená větší potenciální obchodní důsledky.

- Důvěryhodnost (Skóre 0-100)

- Udává, jak si je Plexicus jistý nálezem

- 90-100: Definitivní důkazy, 70-89: Silné indikátory, 50-69: Střední důvěra

- Priorita (Skóre 0-100)

- Hledejte metriky Priority, které se pohybují od 0 do 100, což indikuje závažnost zranitelností. Vyšší skóre naznačuje vyšší prioritu pro nápravu.

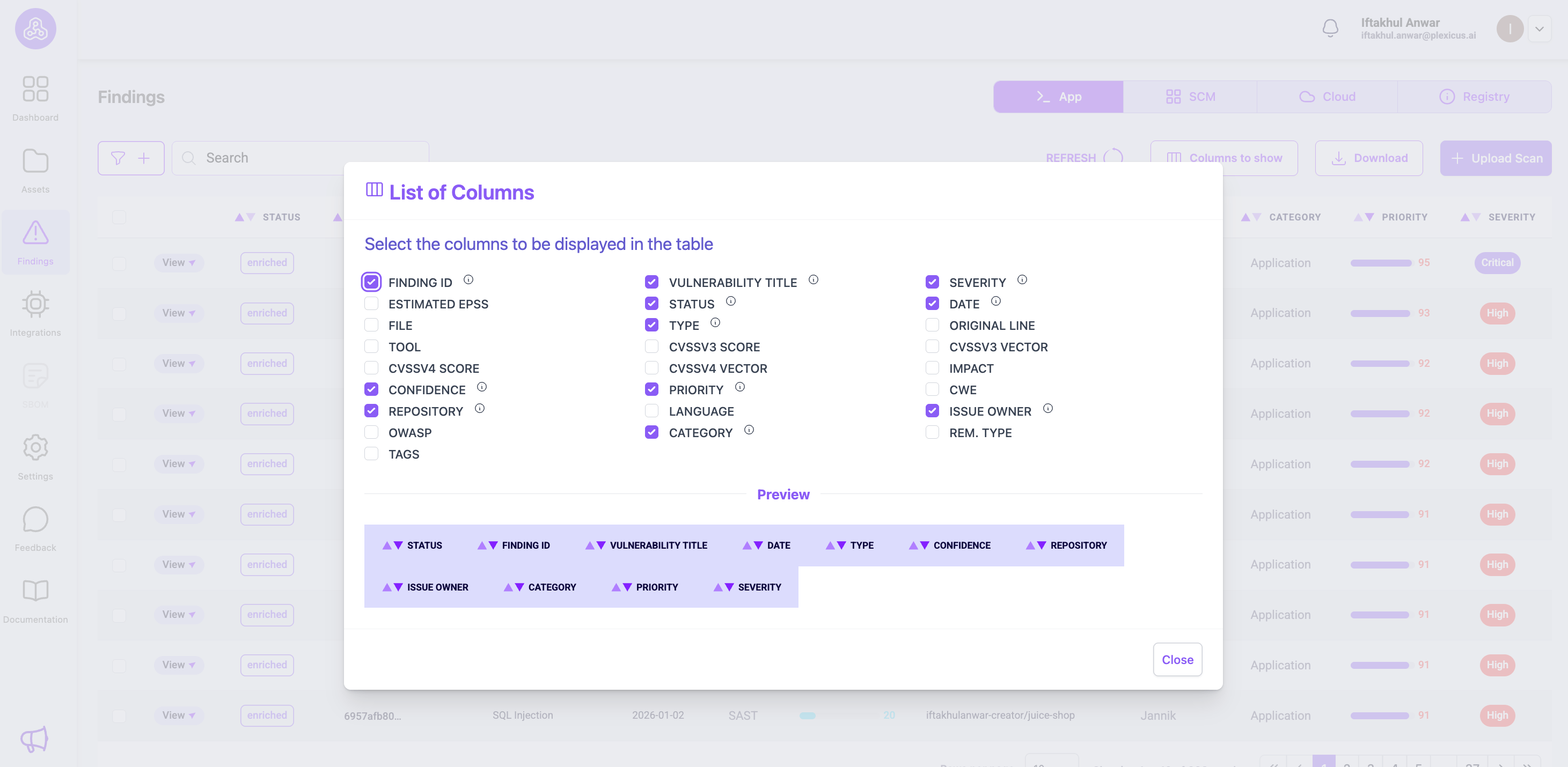

- Pokud metriky nejsou okamžitě viditelné, můžete přizpůsobit zobrazení kliknutím na tlačítko Sloupce a výběrem metrik, které chcete zobrazit.

Můžete najít další metriky k zobrazení v tabulce seznamu nálezů.

Krok 3: Automatizace opravy (AI Remediation)

Zde většina bezpečnostních programů ustrne. Vývojáři často neznají konkrétní syntaxi pro parametrizovaný dotaz v zastaralém frameworku.

Místo zasílání PDF zprávy byste měli poskytnout kód. Moderní pracovní postupy využívají modely velkých jazyků (LLM) ke skenování zranitelného úryvku a navrhování dokonalé opravy.

V Plexicus můžete použít automatický engine pro nápravu k automatickému generování opraveného bloku kódu. Nahrazuje zřetězení připraveným příkazem, přičemž zachovává původní logiku a zároveň odstraňuje riziko.

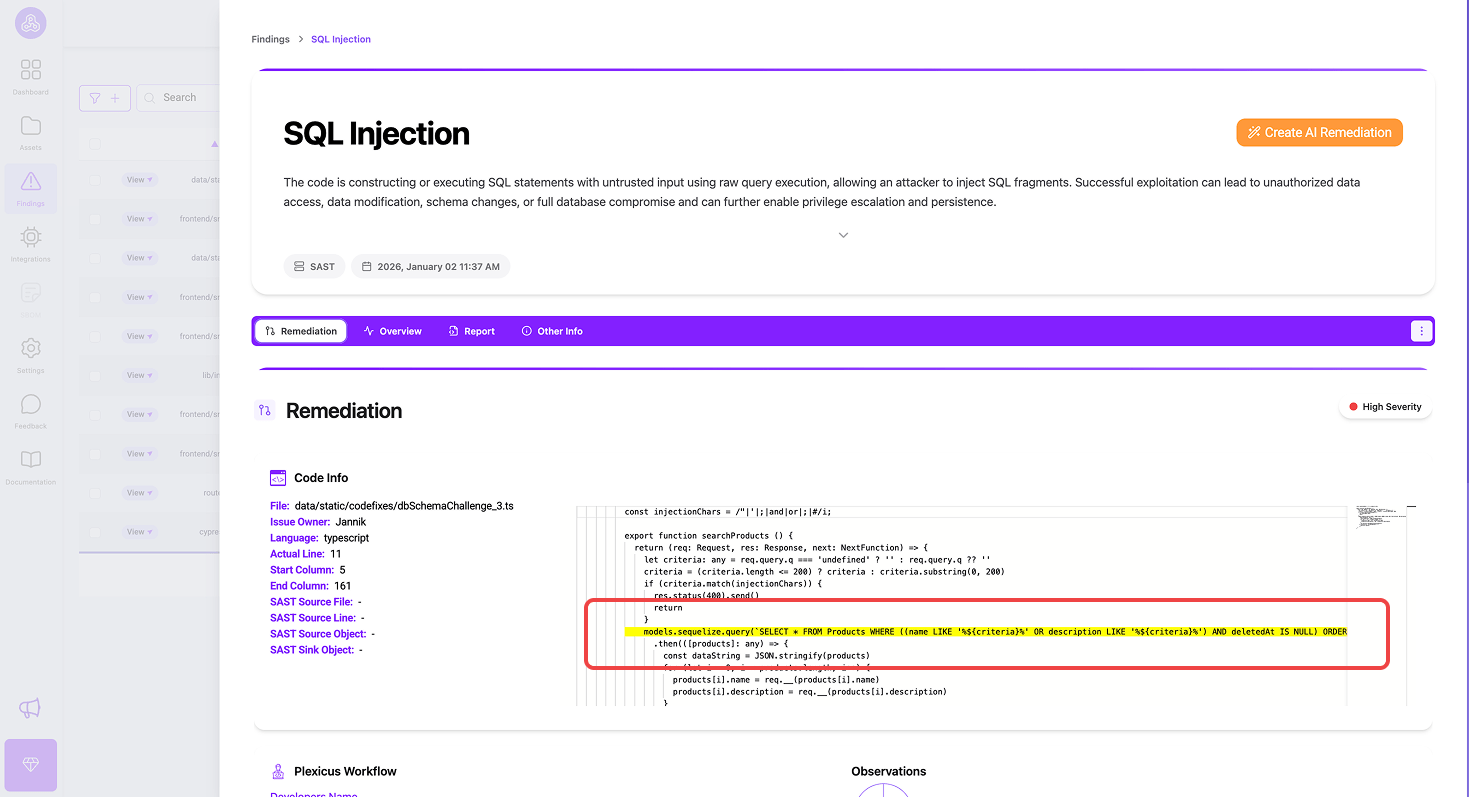

Po dokončení procesu skenování můžete kliknout na podrobnosti o konkrétním bezpečnostním problému nalezeném skenerem.

Zobrazí se vyskakovací okno, které vám poskytne podrobné informace o zranitelnosti. Blok kódu vám ukáže kód, který způsobuje zranitelnost a je třeba jej opravit.

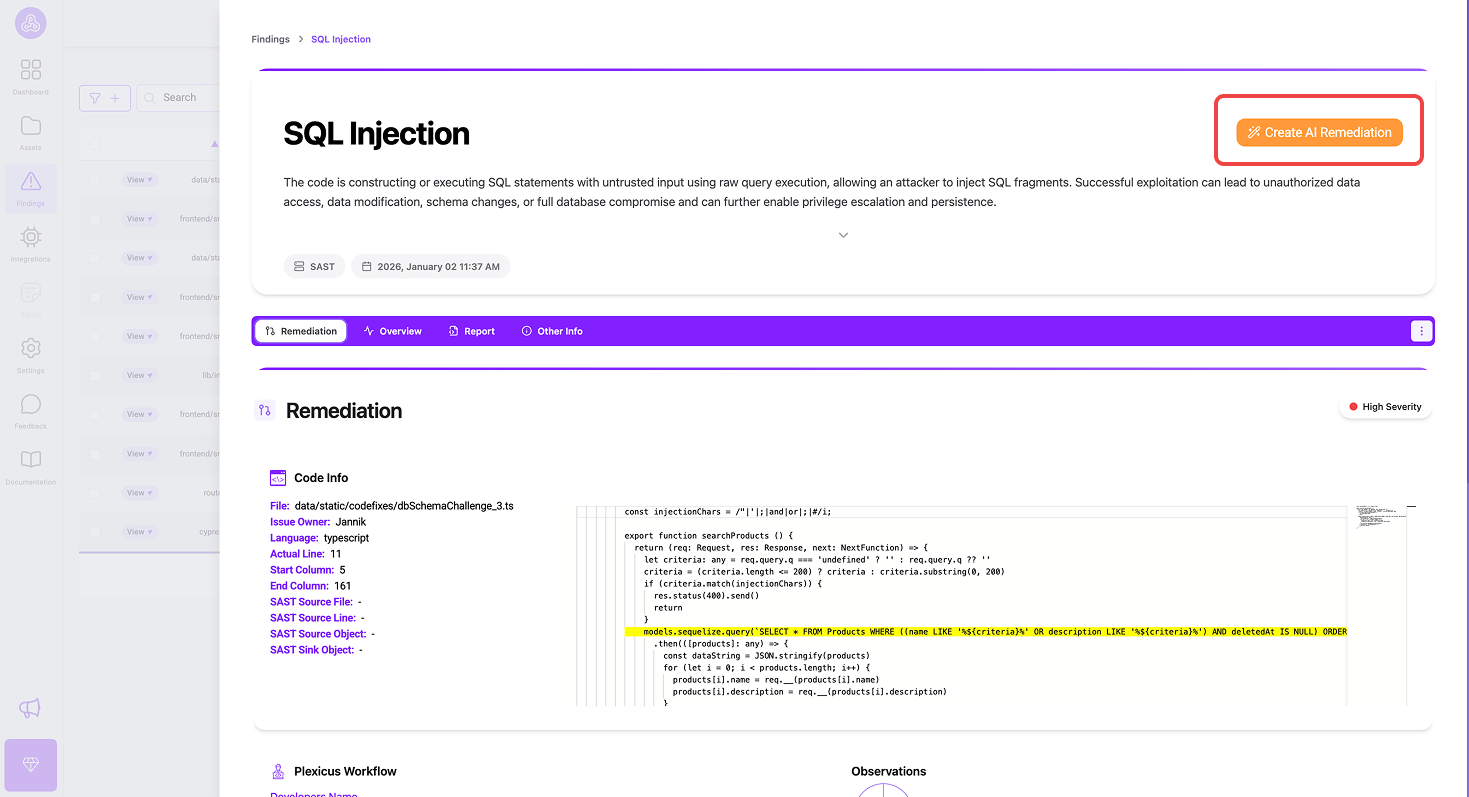

Když jste připraveni problém opravit, můžete kliknout na tlačítko Vytvořit AI nápravu pro zahájení nápravy.

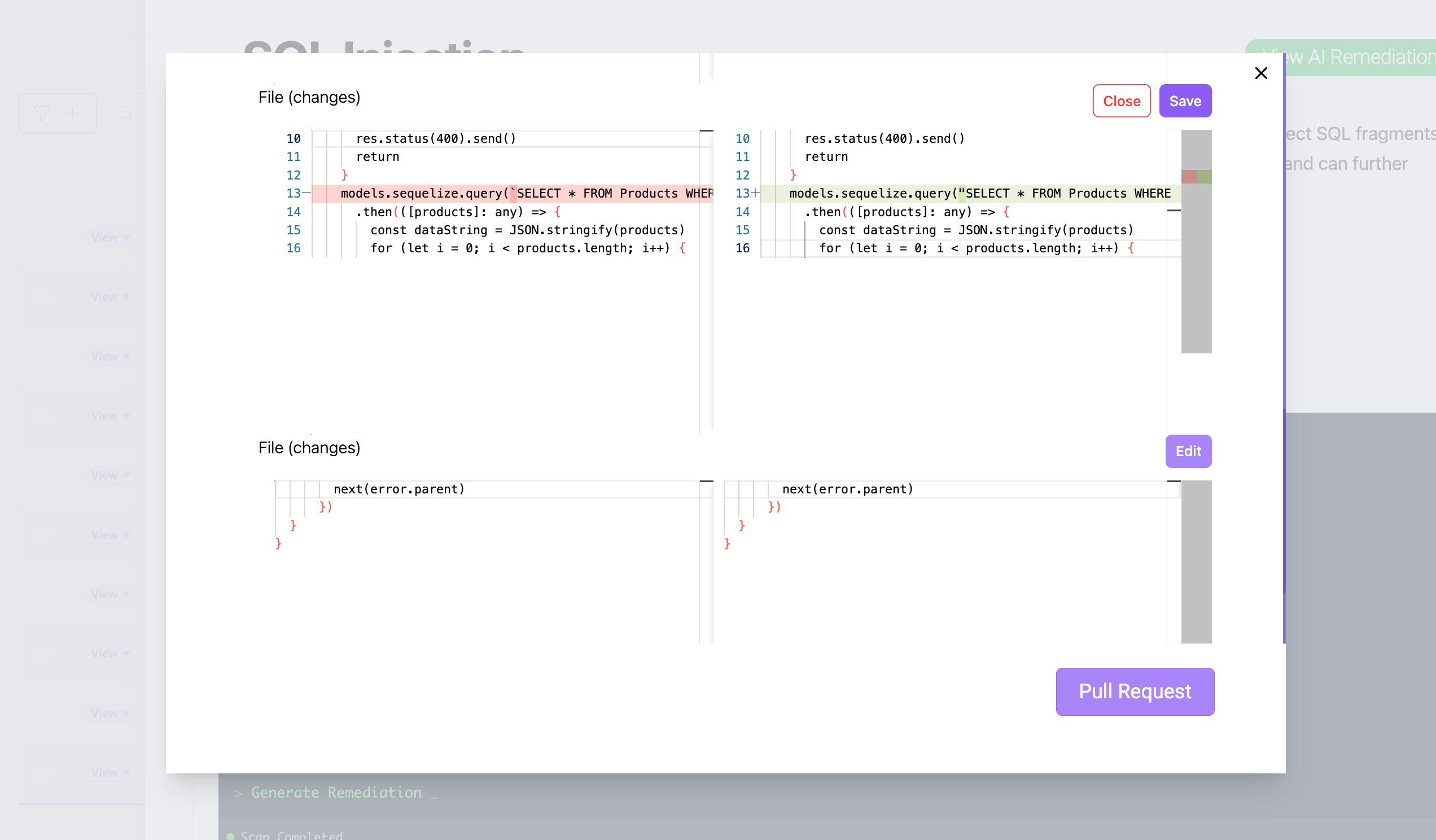

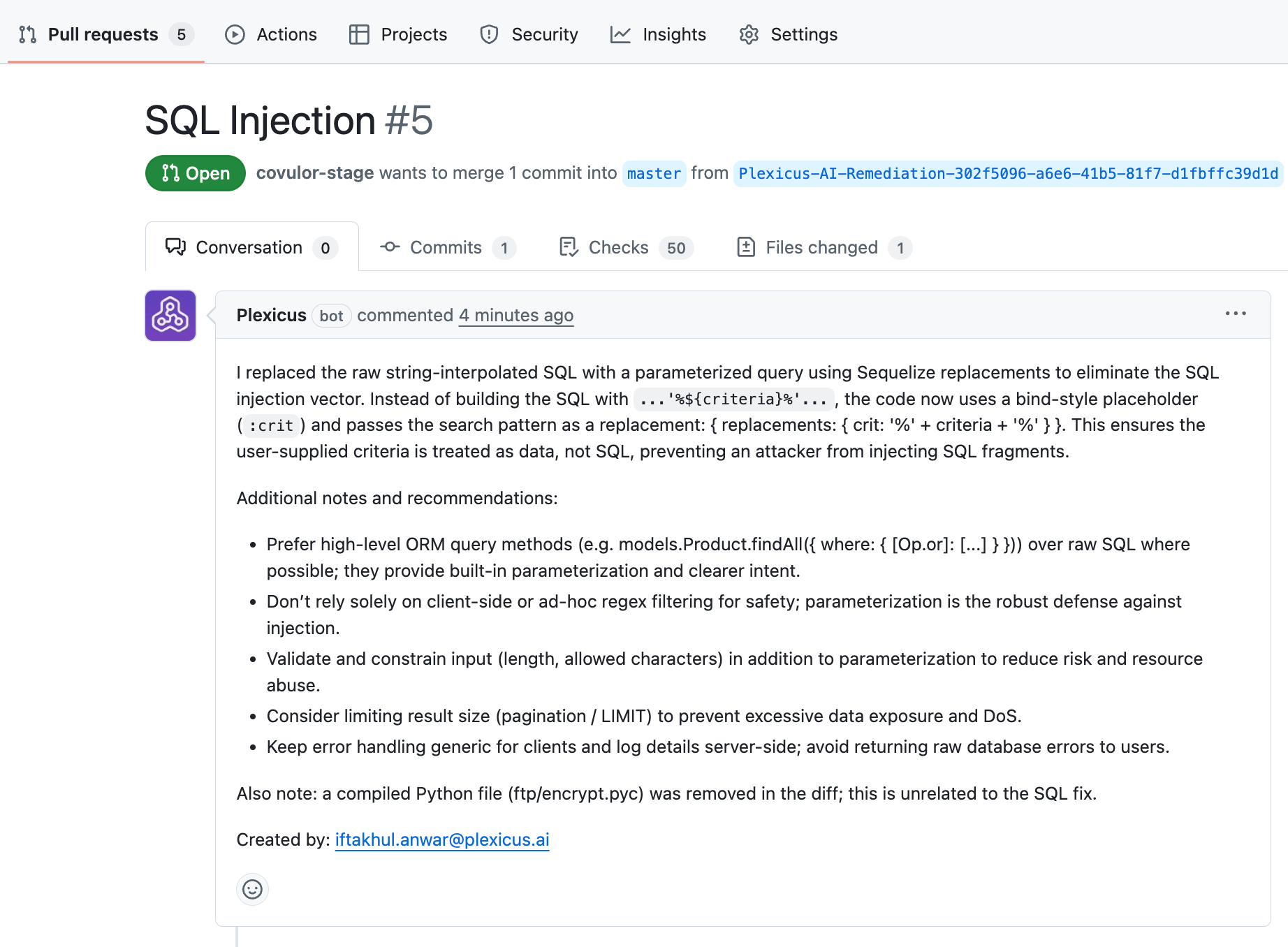

Po dokončení procesu nápravy se objeví vyskakovací okno, které vám navrhne provést pull request. Můžete zkontrolovat změny navržené AI, nebo můžete ručně upravit v bloku kódu, pokud je to potřeba.

AI náprava není přímo implementována v kódu; místo toho potřebuje schválení prostřednictvím procesu pull requestu. Plexicus implementuje řízení přístupu založené na rolích, které uděluje různé schopnosti různým rolím v rámci platformy. Různé role si můžete prohlédnout zde.

To umožňuje procesu s lidskou kontrolou ověřit změny před jejich sloučením do produkčního kódu, což zajišťuje vysokou kvalitu a udržuje důvěru vývojářů.

Krok 4: Ověření pomocí CI Gating

Jakmile je oprava aplikována, musíte zajistit, aby se zranitelnost nevrátila zpět do kódu během dalšího vydání.

Integrujte svůj bezpečnostní nástroj do procesu PR (Pull Request). Pokud vývojář zavede nový neparametrizovaný dotaz, sestavení by mělo selhat. CI gating od Plexicus funguje jako bezpečnostní síť, poskytující okamžitou zpětnou vazbu přímo ve vašem systému správy zdrojového kódu, jako je GitHub, GitLab a podobně, ještě předtím, než se kód dostane do produkce.

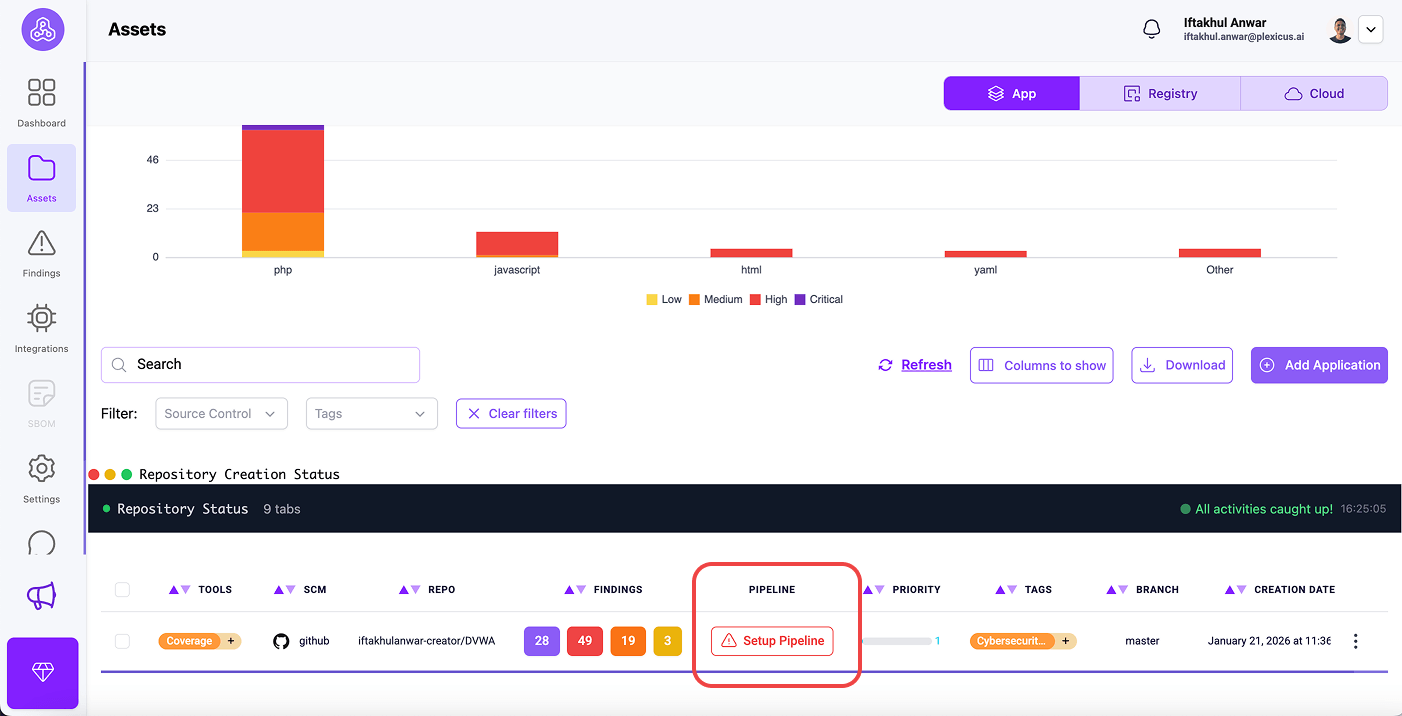

Plexicus vám umožňuje nastavit mechanismus CI gating několika kroky:

- Přejděte do nabídky Asset.

- Na kartě App najdete svůj připojený repozitář.

- Ve vašem připojeném repozitáři klikněte na Setup Pipeline pro nastavení CI gatingu

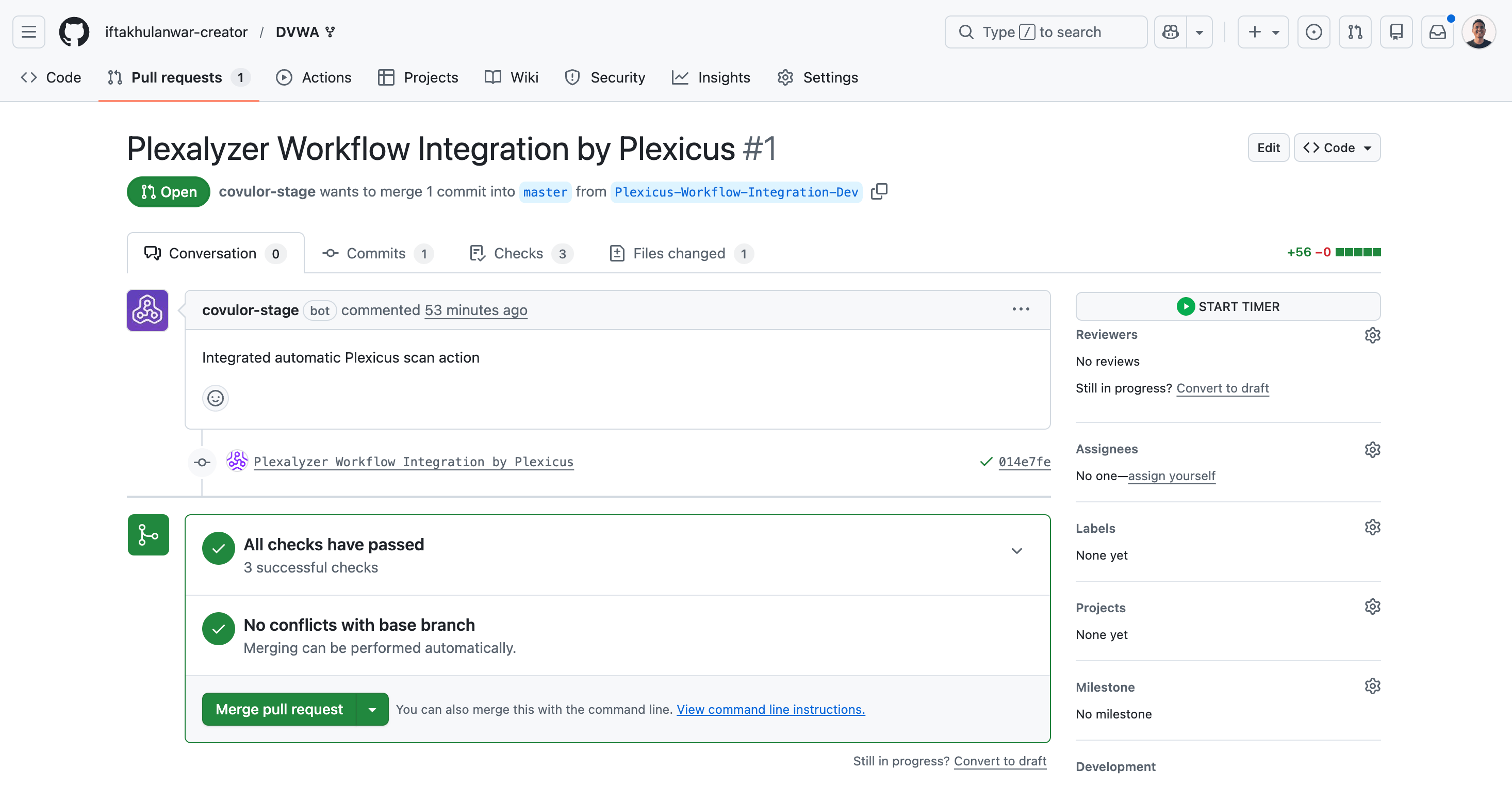

- Objeví se vyskakovací okno, které vás požádá o konfiguraci pipeline ve vašem SCM. Klikněte na OK

- Po kliknutí na OK budete přesměrováni na kartu pull requestu na GitHubu. Požádejte o povolení sloučit pull request pro integraci Plexicus do vašich GitHub akcí.

- Jakmile sloučíte integraci Plexicus workflow, váš repozitář získá automatizované bezpečnostní skenování, které běží nepřetržitě při změnách kódu. Bude se automaticky spouštět při každém pushi a pull requestu do vaší hlavní větve.

Porovnání: Proč automatizace vítězí

Spoléhání se na manuální nápravu vytváří dluh zranitelnosti, který roste pokaždé, když nasadíte kód. Ve chvíli, kdy manuální penetrační test objeví SQLi, je tento kód často v produkci již několik měsíců.

Použitím sjednocené platformy jako Plexicus konsolidujete více nástrojů (včetně SAST, DAST a AI Remediation) do jednoho přehledného rozhraní. To nejenže najde SQLi, ale uzavírá smyčku generováním opravy a automatickým aktualizováním tiketu prostřednictvím Automatického vytváření úkolů.

| Funkce | Starý způsob (manuální) | Moderní způsob (automatizovaný) |

|---|---|---|

| Detekce | Manuální kontrola kódu / PDF zprávy | Skenování SAST & DAST v reálném čase |

| Oprava | Jira tikety s „Prosím opravit“ | Hromadná automatická oprava & AI náprava |

| Validace | Roční penetrační testy | Nepřetržité CI/CD bránění |

| Rozsah | Pouze hlavní aplikace | Monitorování celého povrchu útoku |

Závěr

SQL Injection je vyřešený problém, přesto zůstává hlavní příčinou narušení kvůli mezerám v provedení. Automatizací pipeline od detekce k nápravě umožníte svým vývojářům psát bezpečný kód, aniž by zpomalovali rychlost vývoje.

Plexicus nabízí komplexní sadu nástrojů, od skenování kódu, registru a cloudu až po nápravu poháněnou AI, aby vaše aplikace byly zabezpečené od kódu po cloud.

Jeho platforma podporuje širokou škálu prostředí, aby byla zajištěna kompatibilita s vaší technologickou sadou. Klíčová podporovaná prostředí zahrnují programovací jazyky jako Java, Python a JavaScript, stejně jako cloudové poskytovatele jako AWS, Azure a Google Cloud.

FAQ:

Q1: Co je SQL Injection (SQLi) a proč na nápravě stále záleží?

A: SQLi je zranitelnost, která umožňuje útočníkům manipulovat s databázovými dotazy, což vede k únikům dat, selháním v dodržování předpisů a poškození značky. Náprava je kritická, protože i jedna přehlédnutá zranitelnost může mít vážné důsledky a manuální opravy nemohou držet krok s moderními kódovými základnami.

Q2: Jak funguje automatizace nápravy SQLi?

A: Automatizace používá nástroje pro statickou analýzu (SAST) k detekci zranitelného kódu, poté využívá AI k přepsání nezabezpečených dotazů pomocí bezpečných praktik (jako jsou parametrizované dotazy) a předkládá tyto opravy ke schválení vývojářům.

Q3: Jaké jsou hlavní kroky k automatizaci nápravy SQLi?

- Detekce kontaminovaných datových toků pomocí nástrojů SAST.

- Prioritizace zranitelností na základě rizika a dosažitelnosti.

- Aplikace automatizovaných oprav pomocí AI nápravných motorů.

- Validace oprav pomocí CI brány k prevenci regresí.

Q4: Jak Plexicus pomáhá v tomto procesu?

A: Plexicus integruje více bezpečnostních nástrojů (včetně SAST, DAST a AI nápravy) do jedné platformy. Automatizuje detekci, prioritizaci, opravy a kontinuální validaci, čímž zjednodušuje celý proces nápravy.

Plexicus také podporuje řízení přístupu na základě rolí, což umožňuje organizacím spravovat oprávnění pro různé typy uživatelů (jako jsou administrátoři, vývojáři a auditoři). To zajišťuje, že uživatelé mají odpovídající přístup a odpovědnosti, což zvyšuje jak bezpečnost, tak jasnost pracovního postupu. Více o rozdílech v rolích se dozvíte zde.

Q7: Jsou automatizované opravy aplikovány přímo do kódu?

A: Ne. Automatizované opravy jsou navrhovány prostřednictvím pull requestů pro lidskou kontrolu a schválení. To zajišťuje dohled vývojářů, udržuje kvalitu kódu a buduje důvěru v automatizační proces.

Q7: Jak CI brána pomáhá udržovat bezpečnost?

A: CI brána integruje bezpečnostní kontroly do procesu pull requestů, blokuje nové zranitelnosti před jejich sloučením a poskytuje okamžitou zpětnou vazbu vývojářům předtím, než se kód dostane do produkce.

Q8: Jaká prostředí Plexicus podporuje?

A: Plexicus podporuje širokou škálu programovacích jazyků (Java, Python, JavaScript, atd.) a poskytovatelů cloudových služeb (AWS, Azure, Google Cloud), což zajišťuje kompatibilitu napříč technologickými stacky.

Q9: Proč je automatizace lepší než ruční náprava?

A: Automatizace uzavírá mezeru v nápravě tím, že neustále skenuje, opravuje a ověřuje zranitelnosti v měřítku, snižuje riziko a šetří čas vývojářů ve srovnání s ručním záplatováním.

Q10: Jak mohu začít detekovat zranitelnosti ve svém vlastním kódu zdarma?

A: Můžete použít bezplatný SAST nástroj poskytovaný Plexicus k prohledání vašeho kódu na zranitelnosti, včetně rizik SQL injekcí. Vyzkoušejte to zde