Jak zabránit vývojářům ignorovat bezpečnostní nálezy (a rychleji opravit zranitelnosti)

Bezpečnostní nástroje mají pověst hlučných překážek. Když vývojář nahraje kód a CI/CD pipeline selže s přiloženou 500stránkovou PDF zprávou, jejich přirozenou reakcí není opravit problémy. Je to ignorovat je nebo vynutit sloučení kódu.

Tato únava z upozornění je kvantifikovatelná. Průmyslová data ukazují, že 33 % DevOps týmů ztrácí více než polovinu svého času řešením falešných pozitiv. Problém není v tom, že by vývojáři nedbali na bezpečnost. Problém je v tom, že uživatelská zkušenost (DevEx) většiny bezpečnostních nástrojů je rozbitá. Skenují příliš pozdě, poskytují příliš málo kontextu a vyžadují příliš mnoho manuálního výzkumu.

Zde je návod, jak vyřešit problém s pracovním postupem přesunutím bezpečnosti do CI/CD pipeline.

Proč na tom záleží: Pravidlo „30 minut vs. 15 hodin“

Ignorování bezpečnostních zjištění vytváří narůstající dluh, který zabíjí rychlost.

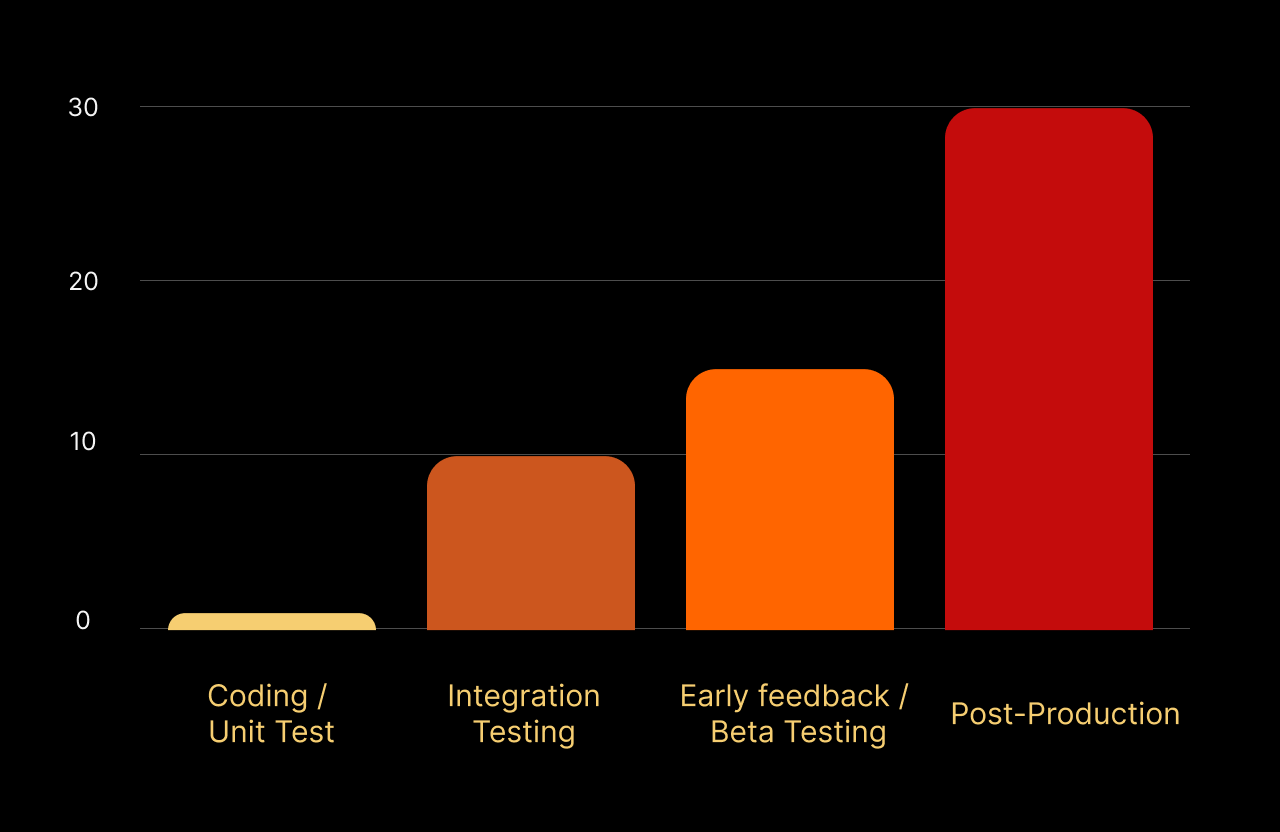

Data z NIST naznačují, že pokud vývojář opraví bezpečnostní chybu během kontroly Pull Request (PR), trvá to asi 30 minut. Pokud je ta samá chyba zachycena v testování po produkci, trvá to až 15 hodin na třídění, znovu naučení kontextu a opravu.

Pokud jde o náklady, oprava zranitelností v postprodukci je 30krát dražší než ve fázi vývoje.

Pro vedoucí inženýrství je obchodní případ jasný: Zlepšení bezpečnosti DevEx není jen o bezpečnosti; jde o znovuzískání 30 % kapacity vašeho týmu pro inženýrství.

Jak opravit pracovní postup

Cílem je přejít od „nalezení chyb“ k „opravě chyb“ bez opuštění rozhraní Pull Request.

Krok 1: Detekce tajemství a problémů v kódu

Zastaralé nástroje často skenují přes noc. Do té doby se vývojář již přeorientoval na nový úkol. Je třeba přesunout detekci na přesný okamžik, kdy je kód nahrán na server.

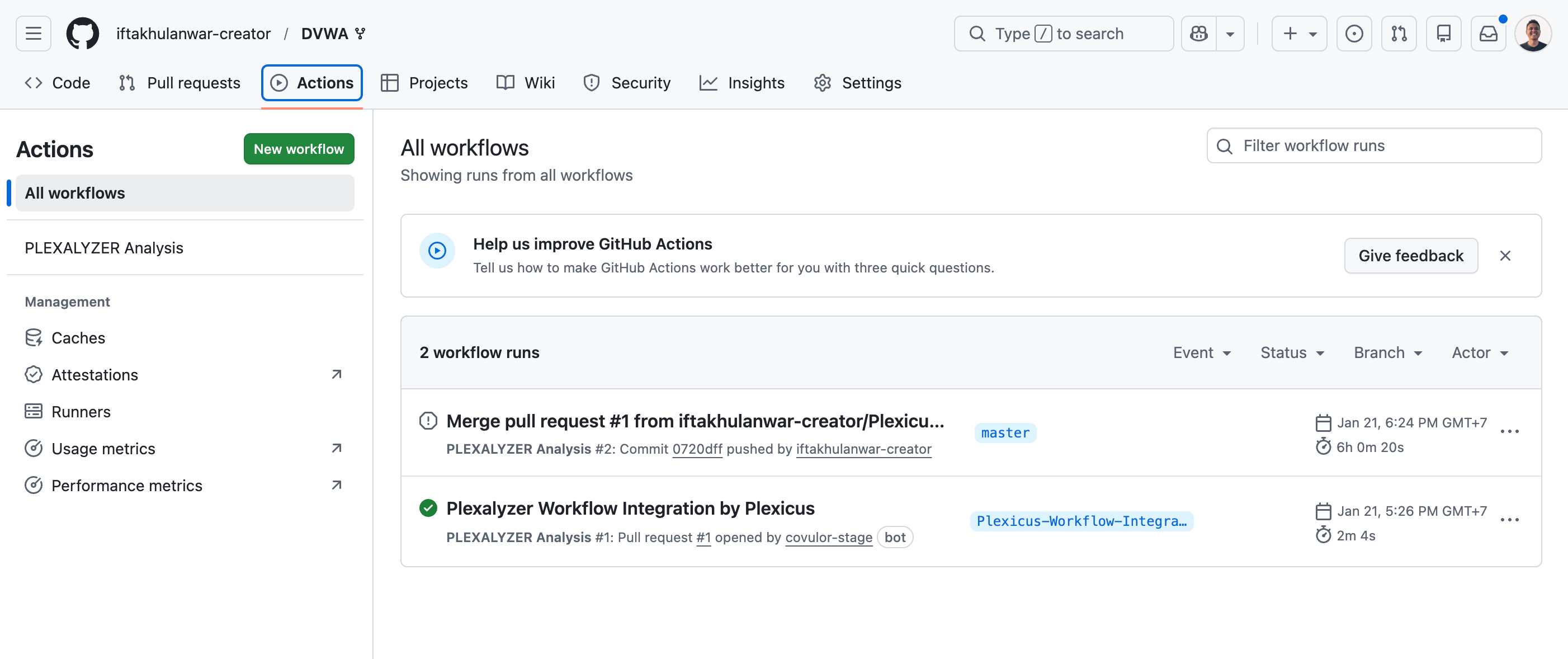

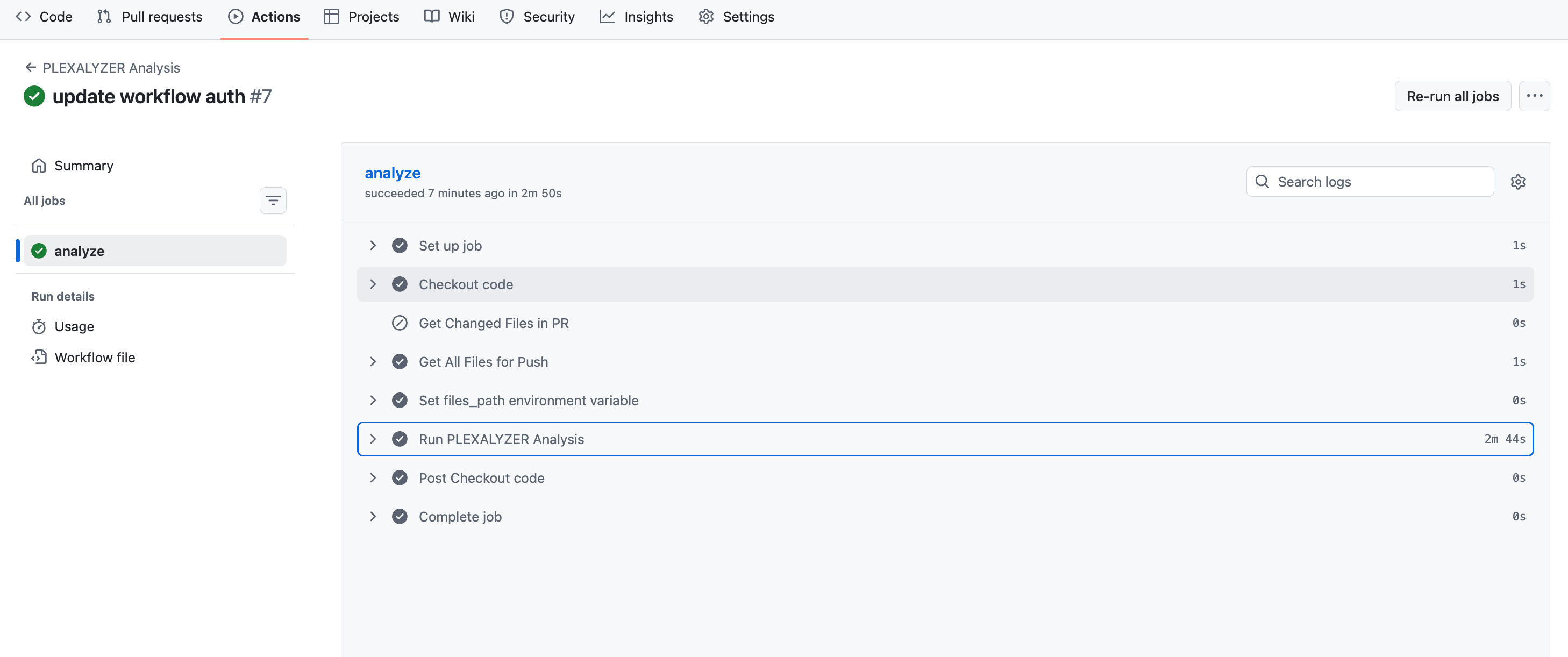

V Plexicus můžete integrovat bezpečnostní nástroje do CI/CD pipeline. Bude skenovat okamžitě po Pull Request. Provádí detekci tajemství ve vašem kódu (Git) a statickou analýzu kódu (SAST).

Můžete integrovat Plexicus do CI/CD pipeline podle těchto kroků.

Krok 2: Prioritizace

Vyhněte se únavě z upozornění. Proveďte prioritizaci nalezených bezpečnostních problémů.

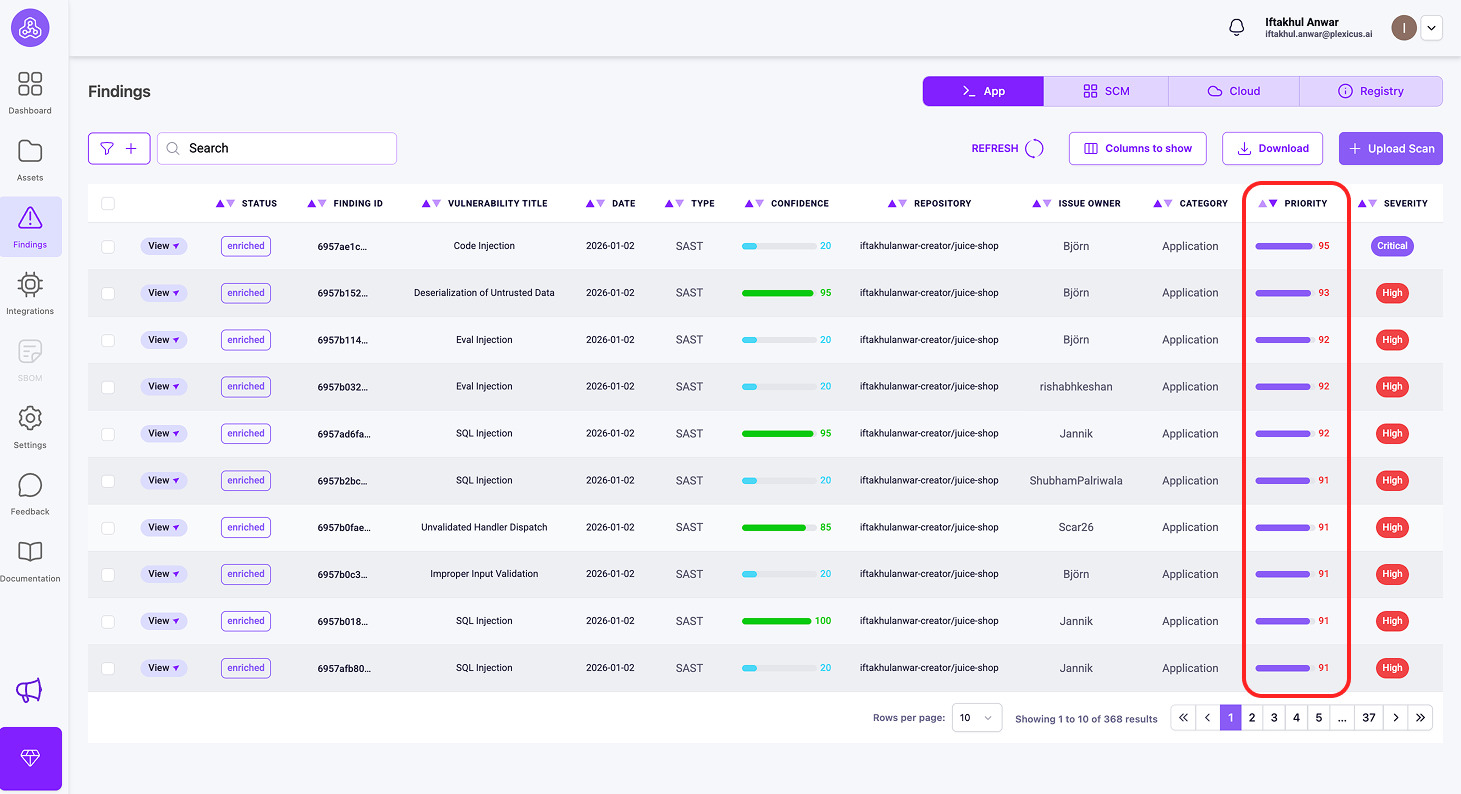

Plexicus nabízí metriky, které vám pomohou rozhodnout, které zranitelnosti řešit jako první:

a) Metriky priority

Co měří: Jak naléhavé je opravit problém

Je to skóre (0-100), které kombinuje technickou závažnost (CVSSv4), obchodní dopad a dostupnost exploitů do jednoho čísla. Je to váš akční seznam - seřaďte podle Priority, abyste věděli, co řešit okamžitě. Priorita 85 znamená “všeho nechte a opravte to hned”, zatímco Priorita 45 znamená “naplánujte to na příští sprint.”

Příklad: Vzdálené spuštění kódu (RCE) ve vyřazené testovací službě

Starší testovací služba obsahuje zranitelnost vzdáleného spuštění kódu. Služba je technicky stále spuštěná, ale není používána, není připojena k produkci a je přístupná pouze z interního seznamu povolených IP adres.

- CVSSv4: 9.8 (kritická technická závažnost)

- Obchodní dopad: 30 (žádná produkční data, žádný dopad na zákazníky, vyřazená služba)

- Dostupnost exploitu: 35 (vyžaduje přístup k interní síti a specifické znalosti služby)

- Priorita: 42

Proč hledat Prioritu:

Na papíře CVSSv4 (9.8) křičí “kritické”. Pokud byste se podívali pouze na CVSS, vyvolalo by to paniku a požární cvičení.

Priorita (42) říká skutečný příběh.

Protože je služba vyřazena, izolována od produkce a neobsahuje citlivá data, skutečné riziko pro podnikání je nízké. Priorita správně snižuje naléhavost a říká:

„Opravte to během plánovaného úklidu nebo vyřazení, ne jako nouzovou situaci.“

To pomáhá týmům vyhnout se zbytečnému plýtvání časem, kdy by stahovaly inženýry z kritické práce, aby opravili zranitelnost v systému, který je již na cestě ven.

b) Dopad

Co měří: Obchodní důsledky

Dopad (0-100) hodnotí, co se stane, pokud je zranitelnost zneužita, s ohledem na váš konkrétní kontext: citlivost dat, kritičnost systému, obchodní operace a regulační shodu.

Příklad: Tvrdě zakódované cloudové přihlašovací údaje vystavené v úložišti

Sada přístupových klíčů ke cloudu je omylem zapsána do úložiště Git.

- Dopad 90: Klíče patří k produkčnímu cloudovému účtu s oprávněním číst data zákazníků a vytvářet infrastrukturu. Zneužití by mohlo vést k únikům dat, narušení služeb a porušení shody.

- Dopad 25: Klíče patří k sandboxovému účtu bez citlivých dat, s přísnými limity výdajů a bez přístupu k produkčním systémům. I když by byly zneužity, obchodní dopad je minimální.

Proč na dopadu záleží:

Zranitelnost je stejná: vystavené přihlašovací údaje, ale obchodní důsledky jsou radikálně odlišné. Skóre dopadu odráží co útočník může skutečně ovlivnit, nejen co se technicky pokazilo.

c) EPSS

Co měří: Pravděpodobnost reálného ohrožení

EPSS je skóre (0,0-1,0), které předpovídá pravděpodobnost, že konkrétní CVE bude zneužita v reálném světě během následujících 30 dnů

Příklad: Dvě zranitelnosti s velmi odlišným reálným rizikem

Zranitelnost A: Kritická chyba vzdáleného spuštění kódu z roku 2014

- CVSS: 9.0 (velmi závažné na papíře)

- EPSS: 0.02

- Kontext: Zranitelnost je dobře známá, záplaty jsou k dispozici již několik let a dnes je málo až žádné aktivní zneužívání.

Zranitelnost B: Nedávno zveřejněné obejití autentizace

- CVSS: 6.3 (střední technická závažnost)

- EPSS: 0.88

- Kontext: Veřejně dostupné exploity proof-of-concept, útočníci aktivně skenují, a zneužití již bylo pozorováno.

Proč se dívat na EPSS:

CVSS vám říká jak špatná zranitelnost může být. EPSS vám říká jak pravděpodobné je, že bude právě teď napadena.

I když má Zranitelnost A mnohem vyšší CVSS skóre, EPSS ukazuje, že je nepravděpodobné, že by byla v blízké době zneužita. Zranitelnost B, navzdory nižšímu CVSS skóre, představuje bezprostřednější hrozbu a měla by být prioritizována jako první.

To pomáhá týmům soustředit se na skutečné útoky, které se dějí dnes, a nejen na teoretické nejhorší scénáře.

Tyto metriky můžete zkontrolovat pro prioritizaci podle následujících kroků:

- Ujistěte se, že vaše úložiště je připojeno a proces skenování byl dokončen.

- Poté přejděte do nabídky Nálezy, abyste našli metriky, které potřebujete pro prioritizaci.

Klíčové rozdíly

| Metrika | Odpovědi | Rozsah | Rozmezí |

|---|---|---|---|

| EPSS | „Používají to útočníci?“ | Globální hrozby | 0.0-1.0 |

| Priorita | „Co mám opravit jako první?“ | Kombinované skóre naléhavosti | 0-100 |

| Dopad | „Jak špatné to je pro MOJI firmu?“ | Specifické pro organizaci | 0-100 |

Krok 3: Oprava zranitelností

Tady většina pracovních postupů selhává. Říct vývojáři „máte SQL injekci“ vyžaduje, aby si našel opravu. Toto tření vede k ignorování varování.

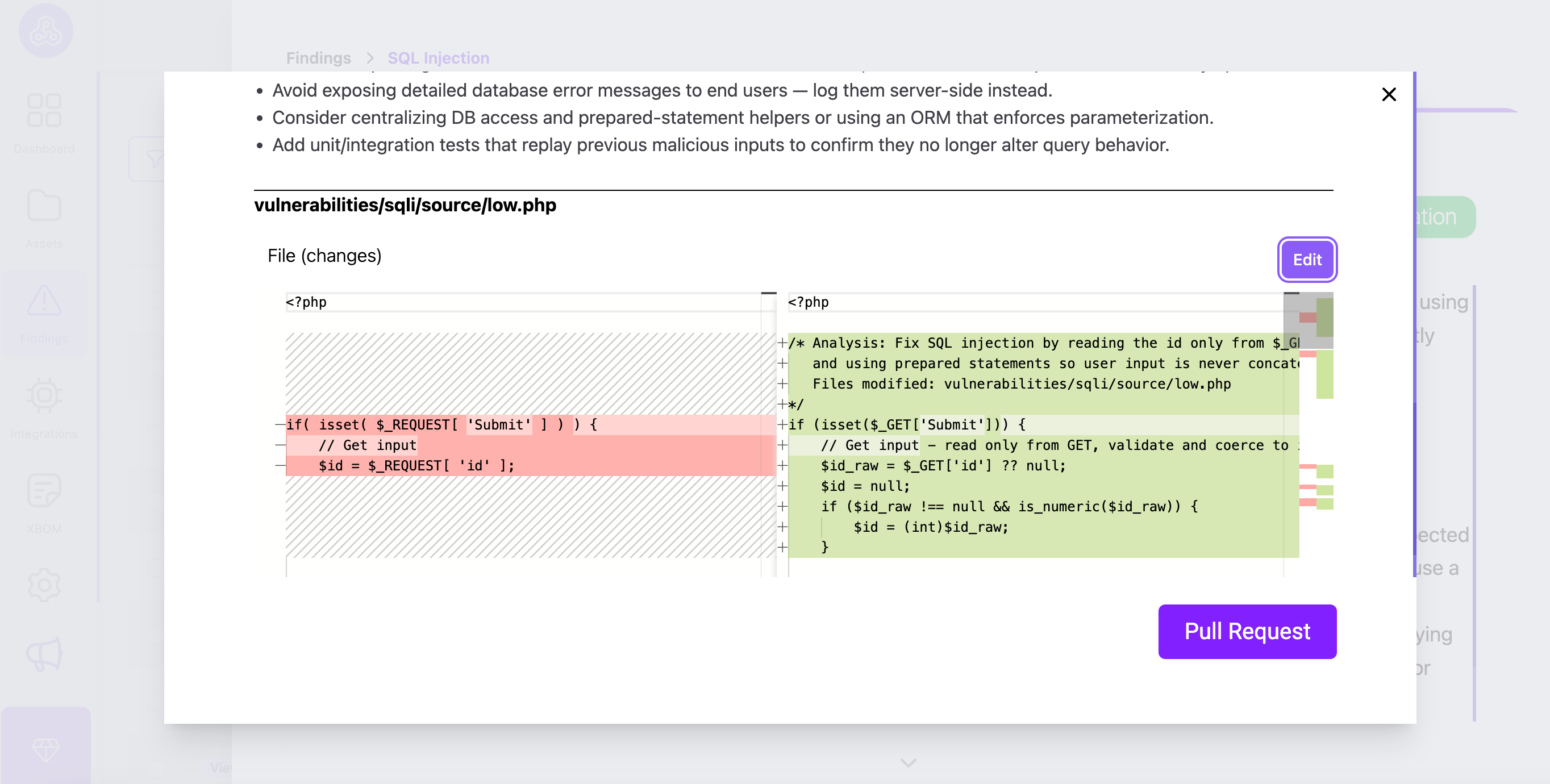

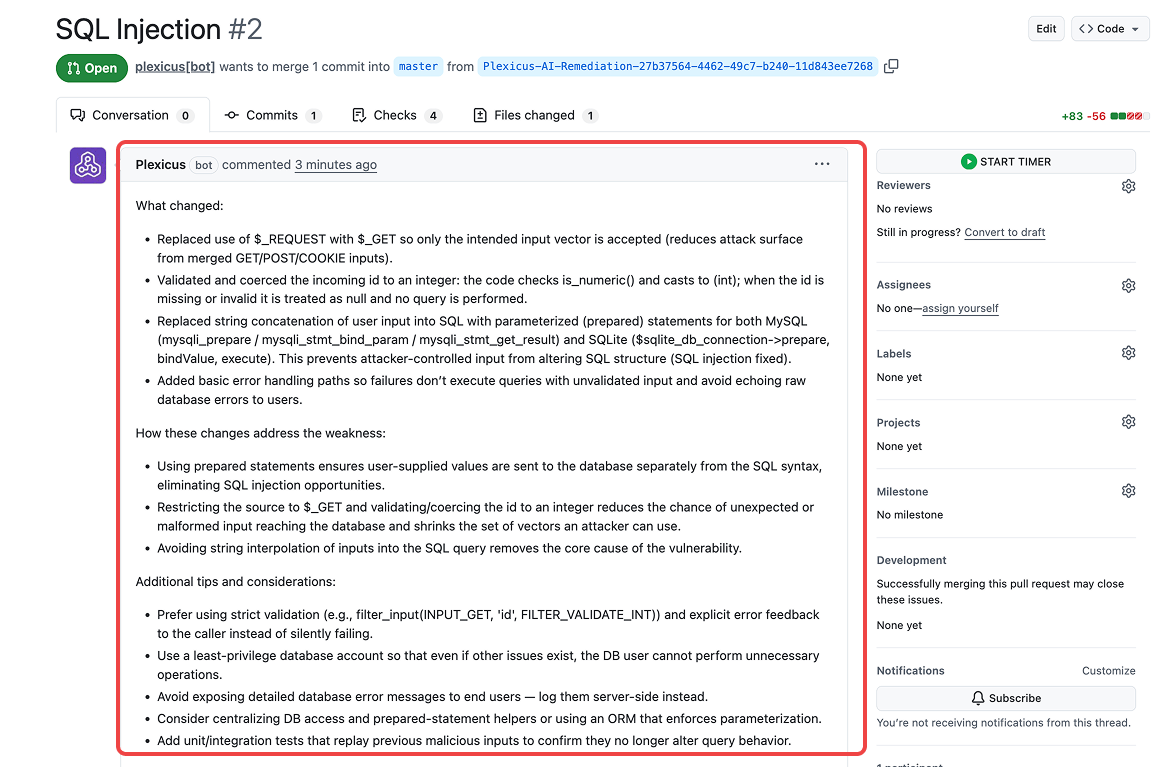

Plexicus opravuje zranitelnosti automaticky. Místo pouhého označení problému plexicus analyzuje zranitelný blok kódu a navrhuje přesnou opravu kódu.

Vývojář nemusí chodit na Stack Overflow, aby našel řešení. Jednoduše zkontroluje navrhovanou opravu a přijme ji. To přemění úkol na 1 hodinu výzkumu na úkol na 1 minutu kontroly.

Krok 4: Dekorace PR

Přinutit vývojáře otevřít nový nástroj pro zobrazení chyb je zabiják pracovního postupu. Nálezy musí být zobrazeny tam, kde vývojář již pracuje.

Plexicus používá dekorace PR k tomu, aby zveřejnil nálezy přímo jako komentáře ke konkrétním řádkům kódu, které se změnily.

- Starý způsob: „Sestavení selhalo. Zkontrolujte chybové protokoly.“ (Vývojář stráví 20 minut hledáním protokolů).

- Nový způsob: Plexicus komentuje na řádku 42: „Vysoká závažnost: Zde byl detekován klíč AWS. Prosím, odstraňte.“

Krok 4: CI Gating

Na rozdíl od tradičních CI bran, které pouze blokují, Plexicus automaticky generuje opravy a vytváří pull requesty s opravnými kódy. To znamená, že když brána zablokuje sloučení, vývojáři obdrží připravené pull requesty k opravě, což snižuje tření.

Porovnání: Staré skenery vs. Plexicus

| Funkce | Staré bezpečnostní nástroje | Plexicus |

|---|---|---|

| Bod integrace | Samostatný dashboard / Noční skenování | CI/CD Pipeline (Okamžitě) |

| Zpětná vazba | PDF zprávy nebo konzolové logy | PR Dekorace (Komentáře v toku) |

| Akceschopnost | „Zde je problém“ | „Zde je AI oprava“ |

| Čas na opravu | Dny (Nutný přechod kontextu) | Minuty (Během kontroly kódu) |

Klíčové sdělení

Vývojáři neignorují bezpečnostní nálezy, protože by byli líní. Ignorují je, protože nástroje jsou neefektivní a rušivé.

Přenesením bezpečnosti do CI/CD pipeline měníte dynamiku. Nežádáte vývojáře, aby „přestali pracovat a věnovali se bezpečnosti“; děláte z bezpečnosti součást kontroly kódu, kterou již provádějí.

Když používáte nástroje jako Plexicus, uzavíráte smyčku úplně. Detekujete problém v pipeline, zvýrazníte jej v PR a aplikujete AI opravu Plexicus.

Připraveni vyčistit svou pipeline?

Začněte tím, že prohledáte svůj další Pull Request na přítomnost tajných údajů, a nechte Plexicus, aby se postaral o opravu. Plexicus se bezproblémově integruje s populárními platformami CI/CD jako Jenkins nebo GitHub Actions, stejně jako s verzovacími systémy jako GitHub, GitLab a Bitbucket. Tato kompatibilita zajišťuje, že se hladce začlení do vašeho stávajícího nástrojového řetězce, což činí zlepšení bezpečnosti bezproblémovou součástí vašeho vývojového procesu.

Plexicus také nabízí bezplatnou komunitní úroveň, která vám pomůže okamžitě zabezpečit váš kód. Pro více informací se podívejte na stránku s cenami. Začněte ještě dnes, bez nákladů, bez překážek.

Často kladené otázky (FAQ)

1. Co je Plexicus?

Plexicus je platforma CNAPP a ASPM, která se integruje přímo do vašeho CI/CD pipeline, pomáhá detekovat a opravovat zranitelnosti, tajné údaje a problémy s kódem, jakmile je kód nahrán.

2. Jak Plexicus pomáhá vývojářům rychleji opravovat zranitelnosti?

Plexicus přesouvá bezpečnostní skenování do fáze Pull Request (PR), okamžitě označuje problémy a poskytuje navrhované opravy kódu. Tím se snižuje čas a úsilí potřebné k nápravě a pomáhá předcházet únavě z upozornění.

3. Jaké typy problémů Plexicus detekuje?

Plexicus detekuje více typů bezpečnostních problémů napříč celým SDLC, včetně: tajemství v kódu (odhalené přihlašovací údaje, API klíče), statické zranitelnosti kódu (SAST), zranitelnosti závislostí (SCA), nesprávné konfigurace infrastruktury jako kódu, problémy s bezpečností kontejnerů, bezpečnostní postavení cloudu, bezpečnost CI/CD pipeline, dodržování licencí a dynamické zranitelnosti aplikací (DAST). Platforma integruje více než 20 bezpečnostních nástrojů, aby poskytla komplexní pokrytí bezpečnosti aplikací.

4. Jak Plexicus prioritizuje zranitelnosti?

Plexicus používá tři klíčové metriky: Prioritu (kombinující závažnost, obchodní dopad a zneužitelnost), Dopad (obchodní důsledky) a EPSS (pravděpodobnost reálného zneužití). Tyto metriky pomáhají týmům soustředit se na nejurgentnější a nejvýznamnější problémy.

5. Opravuje Plexicus automaticky zranitelnosti?

Ano, Plexicus analyzuje zranitelný kód a navrhuje opravy, které mohou vývojáři přímo zkontrolovat a přijmout v rámci PR, čímž minimalizuje manuální výzkum.

6. Jak jsou nálezy komunikovány vývojářům?

Nálezy jsou zveřejňovány jako dekorace PR, komentáře na konkrétních řádcích kódu v rámci PR, takže je vývojáři vidí tam, kde již pracují.

7. Jaké platformy CI/CD a systémy pro správu verzí Plexicus podporuje?

Plexicus se integruje s populárními platformami CI/CD jako Jenkins a GitHub Actions a pracuje s verzovacími systémy včetně GitHub, GitLab a Bitbucket.

8. Existuje bezplatná verze Plexicus?

Ano, Plexicus nabízí bezplatnou komunitní úroveň. Můžete začít bez nákladů. Podívejte se na stránku s cenami pro podrobnosti.

9. Proč vývojáři často ignorují bezpečnostní nálezy?

Vývojáři často ignorují nálezy, protože bezpečnostní nástroje mohou být rušivé, hlučné a časově náročné. Plexicus to řeší tím, že začleňuje bezpečnost do stávajícího pracovního postupu a poskytuje akční opravy.