Plexicus vs. Jit: Hvilket AI DevSecOps-værktøj løser faktisk din efterslæb?

I 2026 har DevSecOps-diskussioner ændret sig. At finde sårbarheder er ikke længere den største udfordring. Nu er det største problem den store mængde sikkerhedsgæld, som udviklere ikke har tid til at adressere.

Hvis du sammenligner Plexicus og Jit, overvejer du to hovedtilgange: Autonom Afhjælpning og Forenet Orkestrering. Begge platforme forsøger at gøre tingene lettere, men de har forskellige filosofier og giver forskellige oplevelser for dine ingeniører.

Denne guide giver en ligetil, upartisk sammenligning af Jit og Plexicus inden for virkelige DevSecOps-arbejdsgange.

Hurtig Sammenligningsoversigt

| Funktion | Plexicus | Jit |

|---|---|---|

| Kernefilosofi | Afhjælpning-Først: Bruger AI til at rette den kode, den finder. | Orkestrering-Først: Forener “Security-as-Code”-stakken. |

| Automatiseringsniveau | Højt: Autonome AI-agenter genererer/tester PR-rettelser. | Moderat: AI-assisteret triage og “et-klik” rettelser. |

| Nøgleforskel | Codex Remedium: AI, der skriver funktionel kode. | Sikkerhedsplaner: YAML-baseret multi-værktøjsorkestrering. |

| Primær Bruger | DevSecOps & Teams med høj sikkerhedsgæld. | Udviklere & Teams, der bygger en stak fra bunden. |

| Cloud Support | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Hvad Er Plexicus?

Plexicus er en AI-baseret Cloud-Native Application Protection (CNAPP) og Application Security Posture Management (ASPM) platform designet til det, den kalder æraen af ‘automatiseret stilhed.’

- Problemet er, at traditionelle scannere skaber for meget støj. De genererer billetter, som udviklere ofte ender med at ignorere.

- Plexicus tackler dette ved at bruge sin Codex Remedium AI-motor til at forbinde detektion og afhjælpning. I stedet for blot at sende advarsler, analyserer den koden, forstår logikken og skaber en fungerende Pull Request (PR) med rettelsen.

- Målet er at sænke Mean Time to Remediation (MTTR) ved at automatisere det rutinemæssige arbejde med patching. Dette lader udviklere bruge mere tid på at gennemgå og godkende rettelser i stedet for at skrive dem.

Hvad er Jit?

Jit (Just-In-Time) er en Application Security Orchestration platform, der gør det “Minimum Viable Security” stack nemt at implementere.

- Problemet er, at håndtering af separate værktøjer til SAST, SCA, hemmeligheder, og IaC kan være en stor operationel hovedpine.

- Jit løser dette ved at kombinere populære open-source værktøjer som Semgrep og Trivy i én udviklervenlig platform. Med sine sikkerhedsplaner kan du opsætte en komplet sikkerhedsproces på tværs af din GitHub-organisation på blot få minutter.

- Målet er at give udviklere et enkelt, samlet overblik over alle applikationssikkerhedsfund direkte i deres arbejdsgang.

Kerneforskelle på et øjeblik

- “Fixeren” vs. “Lederen”: Plexicus er en AI-agent, der udfører arbejdet (skriver kode). Jit er et ledelseslag, der koordinerer værktøjerne (kører scanninger).

- Indbygget tilgængelighed: Plexicus inkluderer Plexalyzer, som bestemmer, om en sårbarhed faktisk er “tilgængelig” i produktion. Jit bruger “Attack Path”-analyse til at visualisere risiko, men Plexicus fokuserer mere på at bruge disse data til at bestemme, hvilke AI-rettelser der skal køres først.

- Værktøjsdybde: Jit er stærkt afhængig af at orkestrere andre værktøjer (open-source eller kommercielle). Plexicus er en mere samlet platform, hvor intelligensen er indbygget i selve afhjælpningsagenten.

Funktion-for-funktion sammenligning

1. Afhjælpningsarbejdsgang

-

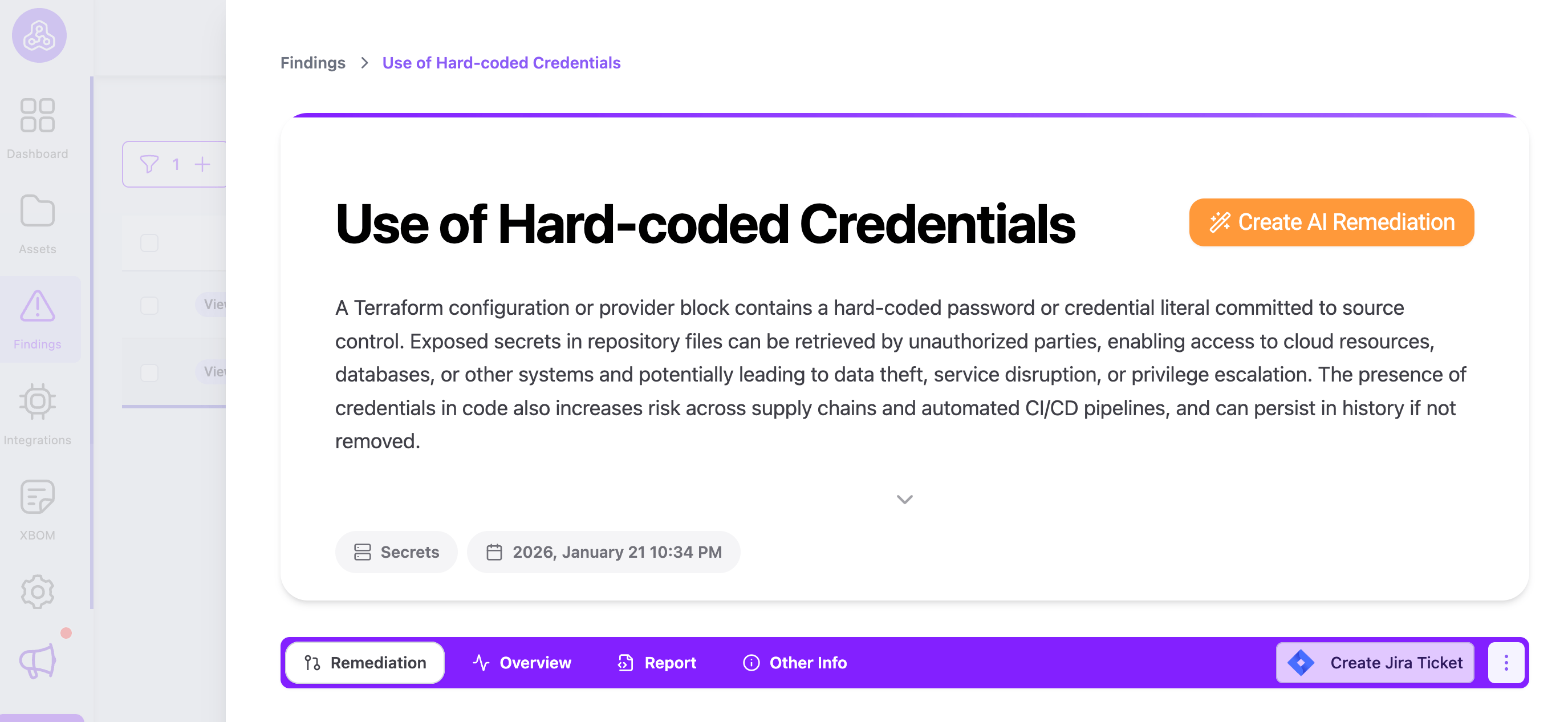

Plexicus: Dette er dens “Killer Feature.” Når en sårbarhed opdages, aktiverer Plexicus sin Codex Remedium AI-motor. Denne agent kloner repositoryen til et midlertidigt bibliotek, genererer en kode-niveau løsning ved hjælp af AI i en isoleret Docker-sandkasse, udtrækker ændringerne som en git diff, og åbner automatisk en pull request med afhjælpningen. PR’en kan derefter valideres i dine eksisterende CI/CD-pipelines (såsom GitHub Actions) for at sikre, at der ikke er nogen regressioner, før den flettes.

-

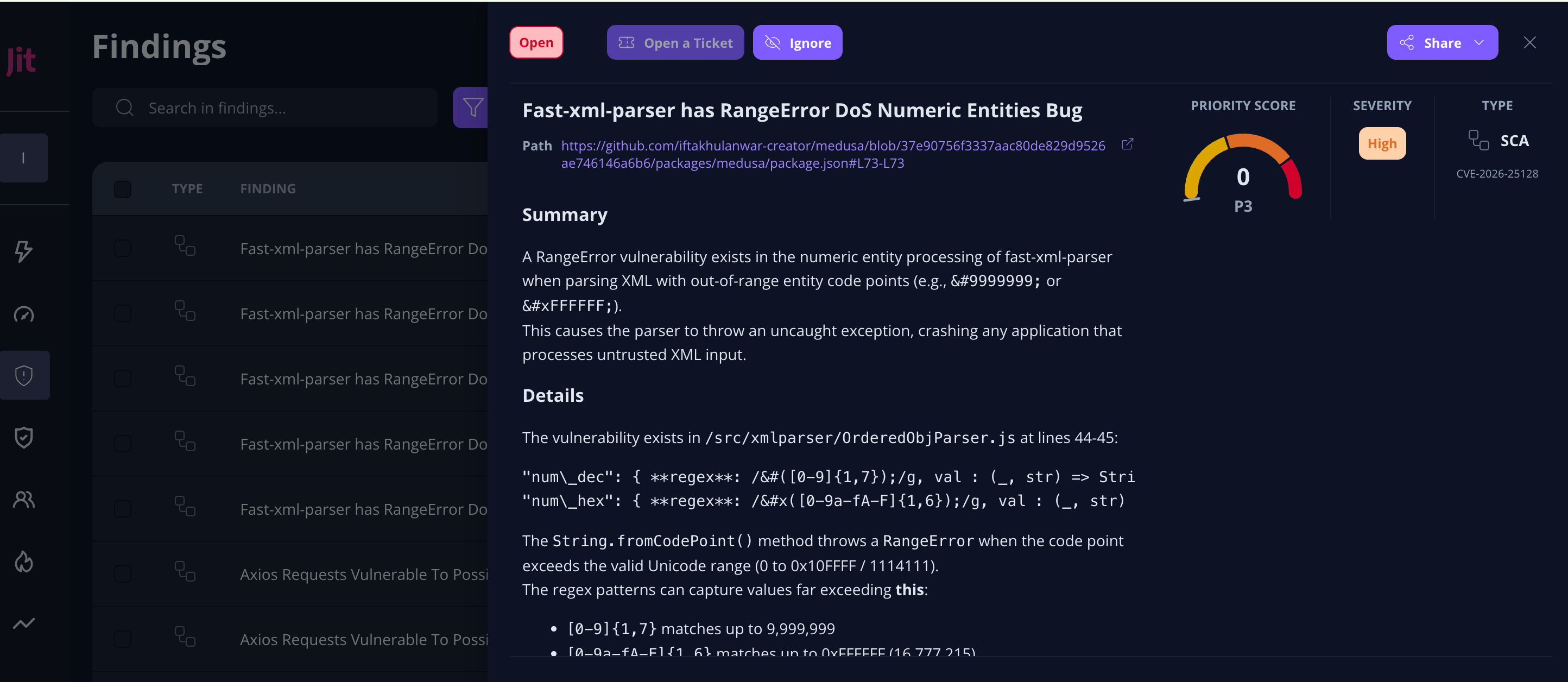

Jit: Fokuserer på “Inline Fixes” og “One-Click Remediation.” For almindelige problemer (såsom et forældet bibliotek) kan Jit automatisere versionsopdateringen. For mere komplekse kode-sårbarheder giver det et foreslået fix, som udvikleren kan gennemgå og anvende med et klik.

2. Developer Experience (DX)

- Jit: Optimeret til Shift Left bevægelsen. Det lever i PR’en. Hvis en udvikler inkluderer en hemmelighed eller en sårbar pakke, kommenterer Jit straks. Oplevelsen er designet til at være “usynlig” indtil et fix er nødvendigt.

- Plexicus: Optimeret til “Security Silence.” Ved at automatisere afhjælpningen sigter Plexicus mod at holde udviklerens Jira/Ticket kø tom. Udvikleren interagerer primært med Plexicus på Merge stadiet snarere end Triage stadiet.

3. Integration & Scalability

- Jit: Fremragende for teams, der elsker open-source. Det giver dig mulighed for at skifte værktøjer (f.eks. udskifte en SAST-motor med en anden) uden at ændre udviklerens arbejdsgang.

- Plexicus: Understøtter multi-cloud miljøer ved at integrere med almindeligt anvendte cloud-sikkerhedsværktøjer (Prowler og CloudSploit) og levere native scanningsmuligheder for AWS, Azure, GCP og Oracle Cloud Infrastructure. Platformen er bygget til virksomhedsmiljøer med funktioner som rollebaseret adgangskontrol (RBAC), multi-tenancy support og webhook-integrationer til tilpassede ticketingsystemer.

Automatisering & Udviklerpåvirkning

I 2026 er den højeste omkostning i sikkerhed ikke licensen; det er ingeniørtid.

- Jit sparer tid på opsætning og synlighed. Du behøver ikke længere en dedikeret person til at administrere 10 forskellige sikkerhedsværktøjer.

- Plexicus sparer tid på udførelse. Det fjerner “Research -> Patch -> Test”-sløjfen, der i øjeblikket optager cirka 20% af en gennemsnitlig udviklers uge.

Fordele & Ulemper

Plexicus

Fordele:

- Autonom AI-drevet afhjælpning: Genererer kode rettelser gennem Codex Remedium-motoren og opretter automatisk pull requests til gennemgang

- Omfattende sikkerhedsdækning: Integrerer 26+ værktøjer på tværs af SAST, SCA, hemmelighedsdetektion, containerscanning og multi-cloud sikkerhed (AWS, Azure, GCP, Oracle OCI)

- Tre-niveau afhjælpningsstrategi: Ruter intelligent fund til mutes (false positives), biblioteksopdateringer eller AI-genererede patches baseret på fundtype

Ulemper:

- Kræver PR-gennemgangsproces: AI-genererede patches kræver menneskelig gennemgang før sammenfletning, hvilket kræver teamets opbakning til AI-assisterede arbejdsgange

- Højere omkostninger end DIY open-source: Avancerede funktioner indebærer en højere initial investering end grundlæggende open-source opsætninger.

Jit

Fordele:

- Hurtigste “Zero-to-One” opsætning i branchen.

- Samlet visning af alle open-source sikkerhedsværktøjer.

- Gennemsigtig, per-udvikler prissætning.

Ulemper:

- Begrænset af de scannere, det orkestrerer, kan det ikke løse, hvad scanneren ikke fuldt ud forstår.

- Et højt antal advarsler kan stadig føre til triage-træthed.

Når Plexicus Giver Mere Mening

Plexicus er det bedre valg for skalerende ingeniørteams, der allerede er “sikkerhedsbevidste”, men drukner i en efterslæb af sårbarheder.

Hvis dit sikkerhedsteam bruger hele dagen på at jagte udviklere for at “opdatere dette bibliotek”, vil Plexicus løse det problem ved simpelthen at udføre opdateringen for dem.

Når Jit Måske Er Et Bedre Valg

Jit er det bedre valg for startups og slanke teams, der i øjeblikket ikke har nogen sikkerhedsværktøjer. Hvis du skal bestå en SOC 2-revision næste måned og har brug for at få SAST, SCA og hemmelighedsscanning kørende på tværs af 50 repos inden i morgen tidlig, er Jit den mest effektive vej.

Vigtige Pointer

Beslutningen mellem Plexicus og Jit kommer ned til et simpelt spørgsmål: Har du brug for flere øjne på problemet, eller flere hænder på tastaturet?

Jit leverer øjnene til at give et samlet, krystalklart overblik over dine risici.

Plexicus leverer hænderne, en AI-partner, der faktisk skriver koden for at lukke disse risici.

Ofte Stillede Spørgsmål (FAQ)

1. Retter Jit faktisk kode på samme måde som Plexicus?

Ikke rigtig. Jit har gjort store fremskridt med sin “Agentic AppSec” tilgang, men det fokuserer stadig primært på at hjælpe udviklere med at rette problemer. Det tilbyder handlinger med ét klik (som at opdatere en afhængighedsversion) og AI-genererede forslag, som udviklere selv gennemgår og anvender.

Plexicus er anderledes af design. Det er bygget til autonom afhjælpning - dets AI (Codex Remedium) skriver faktisk rettelsen i en isoleret Docker-sandkasse, opretter en gren og åbner en pull request til gennemgang. PR’en valideres derefter i dine eksisterende CI/CD-pipelines (såsom GitHub Actions) for at sikre, at der ikke er nogen regressioner, før den flettes.

2. Kan Plexicus og Jit bruges sammen?

Ja, og det er ret almindeligt. Mange teams bruger Jit som deres “kontrolpanel” til at køre og organisere flere scannere og stoler derefter på Plexicus til faktisk at rydde afhjælpningsbagloggen. Da begge værktøjer integreres med GitHub og GitLab og er API-først, fungerer de godt side om side. Jit giver dig synlighed, og Plexicus udfører det tunge arbejde.

3. Hvilken hjælper mest med at bestå en SOC 2-revision?

Det afhænger af, hvilket stadie du er på:

- Jit er normalt bedre til hurtigt at blive compliant. Dets sikkerhed-som-kode opsætning hjælper teams med hurtigt at opsætte de nødvendige scannere, især for startups, der står over for deres første SOC 2-revision.

- Plexicus skinner, når du allerede er compliant. Automatisk rettelse af sårbarheder hjælper med at forhindre, at problemer forbliver åbne for længe og skubber dig ud af compliance under igangværende revisioner.

4. Hvordan håndterer de falske positiver?

Begge forsøger at reducere støj, men på forskellige måder:

- Plexicus opdager falske positiver ved at analysere kodekontekst - skelner mellem testfiler, dokumentation og eksempler fra produktionskode. Hvis det ikke kan identificere, hvor et problem skal løses, er det sandsynligvis en falsk positiv og kan automatisk undertrykkes.

- Jit fokuserer på kontekst. Det undersøger, om en ressource er internetvendt eller håndterer følsomme data, og beslutter derefter, om en alarm virkelig er kritisk eller blot informativ.

5. Hvad med multi-cloud support?

- Plexicus understøtter alle større cloud-udbydere, herunder AWS, GCP, Azure og Oracle Cloud (OCI), hvilket gør det til en stærk mulighed for teams med komplekse eller blandede miljøer.

- Jit dækker AWS, Azure og GCP godt, men dets cloud-sikkerhedsfokus er primært på infrastructure-as-code (såsom Terraform og CloudFormation) snarere end dyb runtime-beskyttelse.