So automatisieren Sie die Behebung von SQL-Injection (SQLi) im großen Maßstab

SQL-Injection (SQLi) bleibt eine der ältesten und verheerendsten Schwachstellen in der Websicherheit. Trotz des guten Verständnisses rangiert sie konstant nahe der Spitze der OWASP Top 10, da es nahezu unmöglich ist, jede anfällige Abfrage in einem modernen, schnelllebigen Codebestand manuell zu finden und zu beheben.

In diesem Leitfaden lernen Sie, wie Sie über manuelles Patchen hinausgehen und einen Workflow aufbauen, der SQLi-Schwachstellen automatisch erkennt, priorisiert und behebt, indem er KI-gesteuerte Automatisierung nutzt.

Um Ihnen den Einstieg in die automatisierte Schwachstellenerkennung zu erleichtern, bieten wir ein kostenloses Static Application Security Testing (SAST) Tool an. Sie können es hier kostenlos ausprobieren: Plexicus Free SAST Tool

Warum SQLi-Behebung immer noch wichtig ist

Die geschäftlichen Auswirkungen eines erfolgreichen SQLi-Angriffs sind binär: Entweder schützen Sie Ihre Daten oder Sie verlieren sie. Eine einzige ausgenutzte Schwachstelle kann führen zu:

- Vollständige Datenbank-Exfiltration: Unbefugter Zugriff auf PII, Anmeldeinformationen und geistiges Eigentum.

- Compliance-Verstoß: Enorme Geldstrafen gemäß GDPR, SOC2 oder PCI-DSS.

- Markenerosion: Verlust des Kundenvertrauens, dessen Wiederaufbau Jahre dauert.

Die Herausforderung besteht nicht nur darin zu wissen, dass SQLi schlecht ist; es ist die Behebungslücke. Sicherheitsteams finden Schwachstellen schneller, als Entwickler sie beheben können.

Was ist SQLi-Behebungsautomatisierung?

SQLi-Remediation ist der Prozess des Ersetzens von anfälligem Code (normalerweise dort, wo Benutzereingaben direkt in eine Datenbankabfrage eingefügt werden) durch sichere Alternativen wie parametrisierte Abfragen oder vorbereitete Anweisungen.

Automatisierung dieses Prozesses beinhaltet die Verwendung von statischer Analyse (SAST), um den kontaminierten Datenfluss zu finden, und von KI-Remediation-Engines, um den Code umzuschreiben und ihn dem Entwickler zur Genehmigung zurückzusenden.

So automatisieren Sie die SQLi-Remediation

Schritt 1: Kontaminierte Datenflüsse erkennen

Sie können nicht beheben, was Sie nicht sehen können. Traditionelle grep-basierte Suchen nach Select-Anweisungen sind zu ungenau. Sie benötigen statische Anwendungssicherheitstests (SAST), die Taint-Analyse verstehen, welche verfolgt, wie Daten von einer HTTP-Anfrage (Quelle) zu einer Datenbankausführung (Senke) gelangen.

- Der manuelle Weg: Überprüfung jeder Controller-Datei in Ihrem Repository.

- Der Plexicus-Weg: Verwenden Sie statische Code-Analyse (SAST), um Ihren gesamten Code in Minuten zu scannen. Plexicus kartiert den Datenfluss, um genau zu identifizieren, wo unsanitisierte Eingaben Ihre Datenbank erreichen.

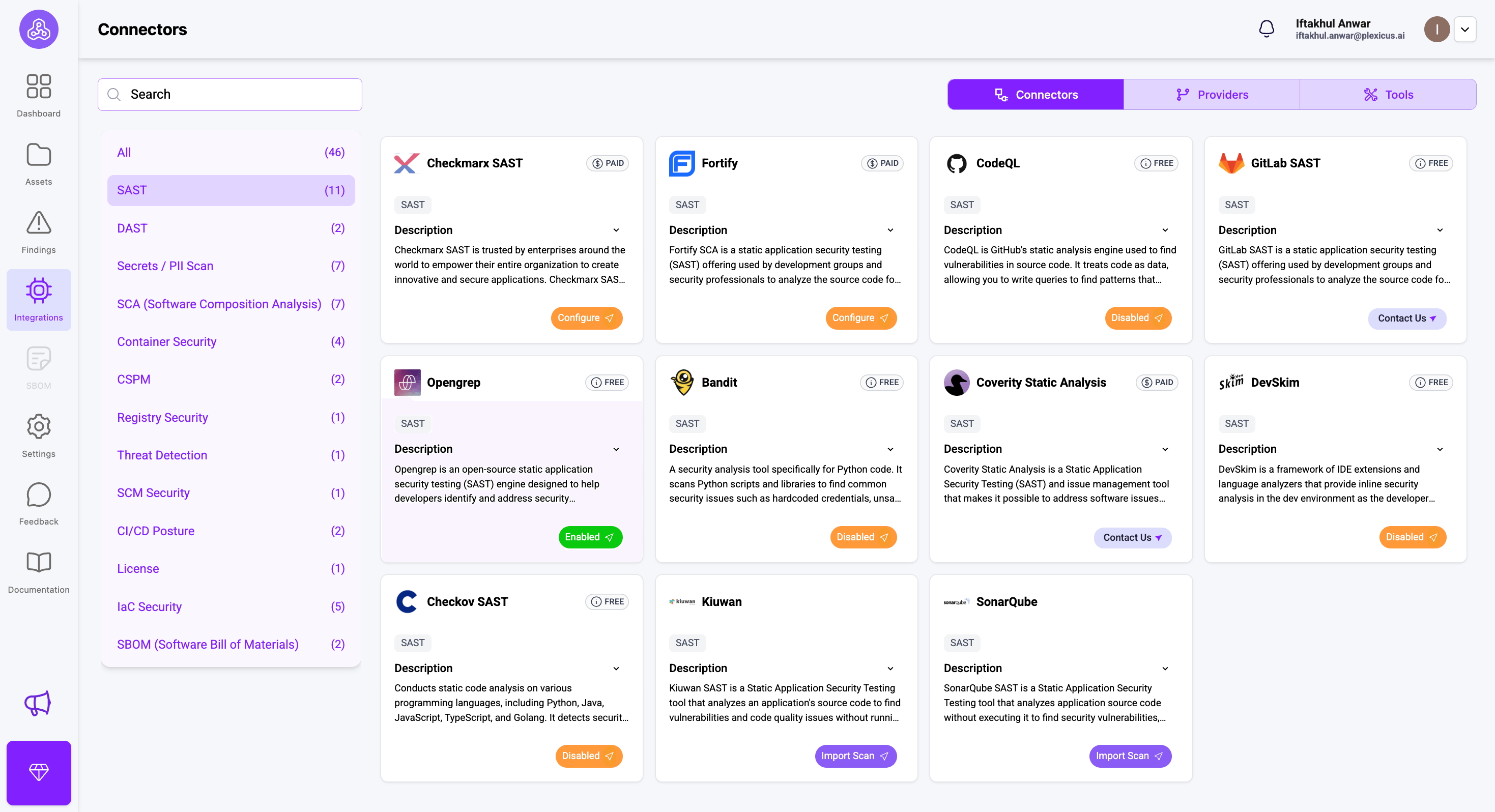

Plexicus verbindet sich mit mehreren SAST-Tools, von Open Source bis zu kostenpflichtigen. Sie können sich über das Integrationsmenü mit dem verfügbaren SAST-Tool verbinden oder hier nachsehen.

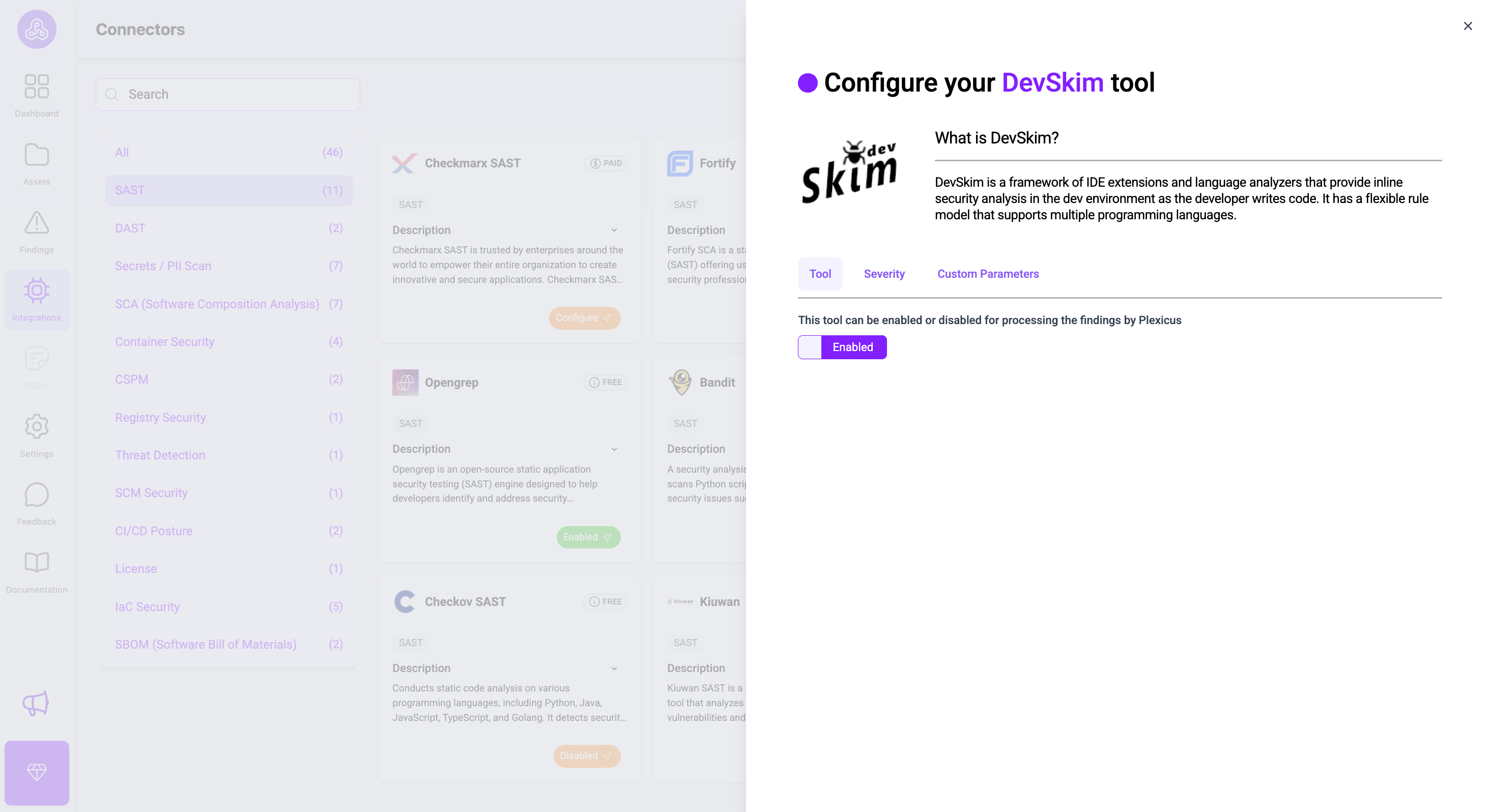

Für Werkzeuge, die mit dem Label „Kostenlos“ versehen sind, können Sie sie direkt aktivieren, indem Sie auf die Konfigurieren-Schaltfläche klicken und die Aktivieren-Schaltfläche umschalten.

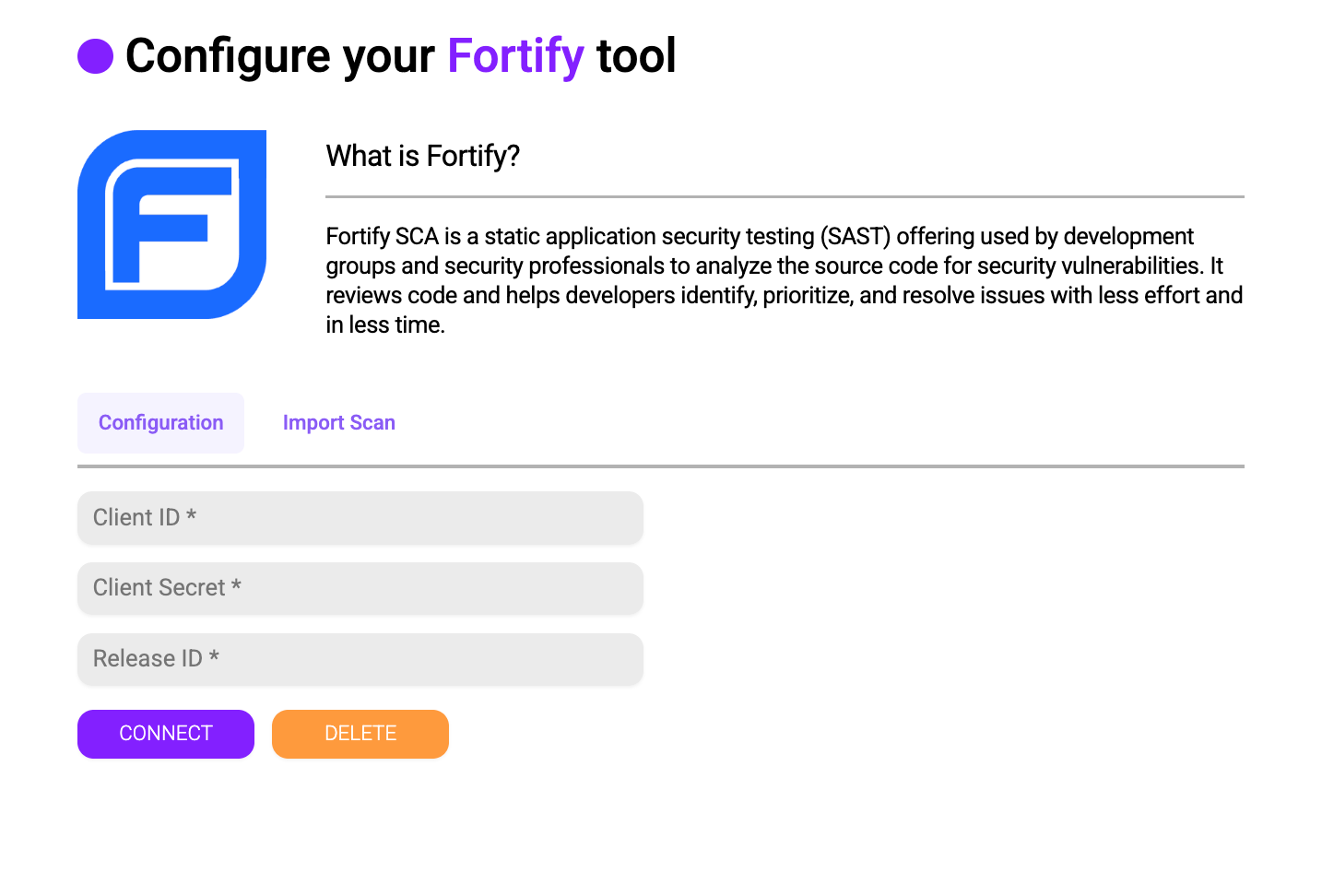

In der Zwischenzeit können Sie sich mit dem kostenpflichtigen Werkzeug verbinden, indem Sie die Anmeldedaten ausfüllen.

Schritt 2: Priorisieren basierend auf Erreichbarkeit und Risiko

Nicht alle SQLi-Schwachstellen sind gleich. Ein SQLi in einem öffentlich zugänglichen Anmeldeformular ist ein P0 (Priorität 0), während eines in einem internen, authentifizierten Berichtswerkzeug möglicherweise ein P2 (Priorität 2) ist.

Plexicus verwendet ein multifaktorielles Priorisierungssystem, um Ihnen zu helfen, sich auf die kritischsten Sicherheitsfunde zu konzentrieren. Das System weist Prioritätswerte von 0 bis 100 zu, wobei höhere Werte auf dringendere Probleme hinweisen.

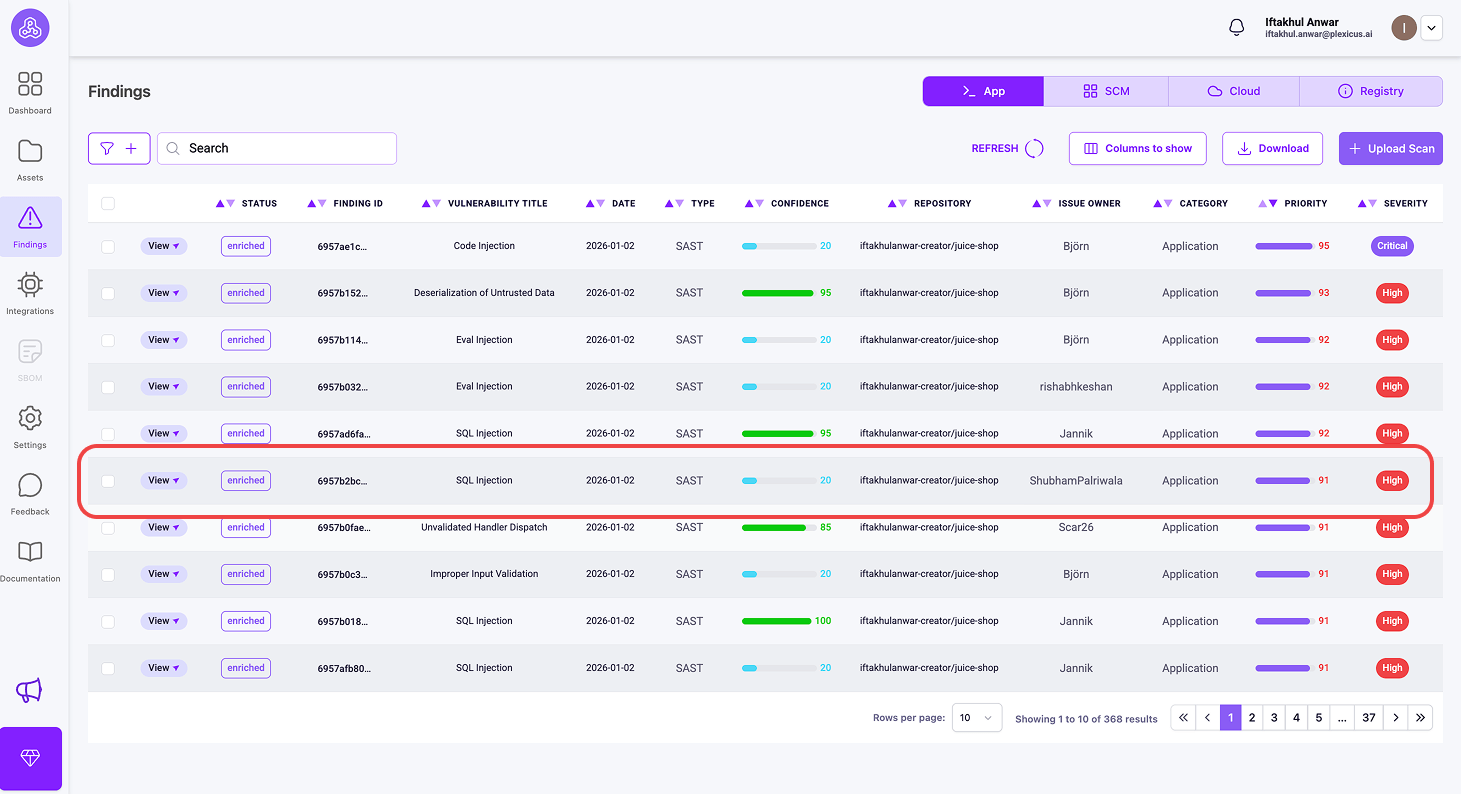

Sie können die Metriken für Ihre Priorisierung überprüfen, indem Sie die folgenden Schritte ausführen:

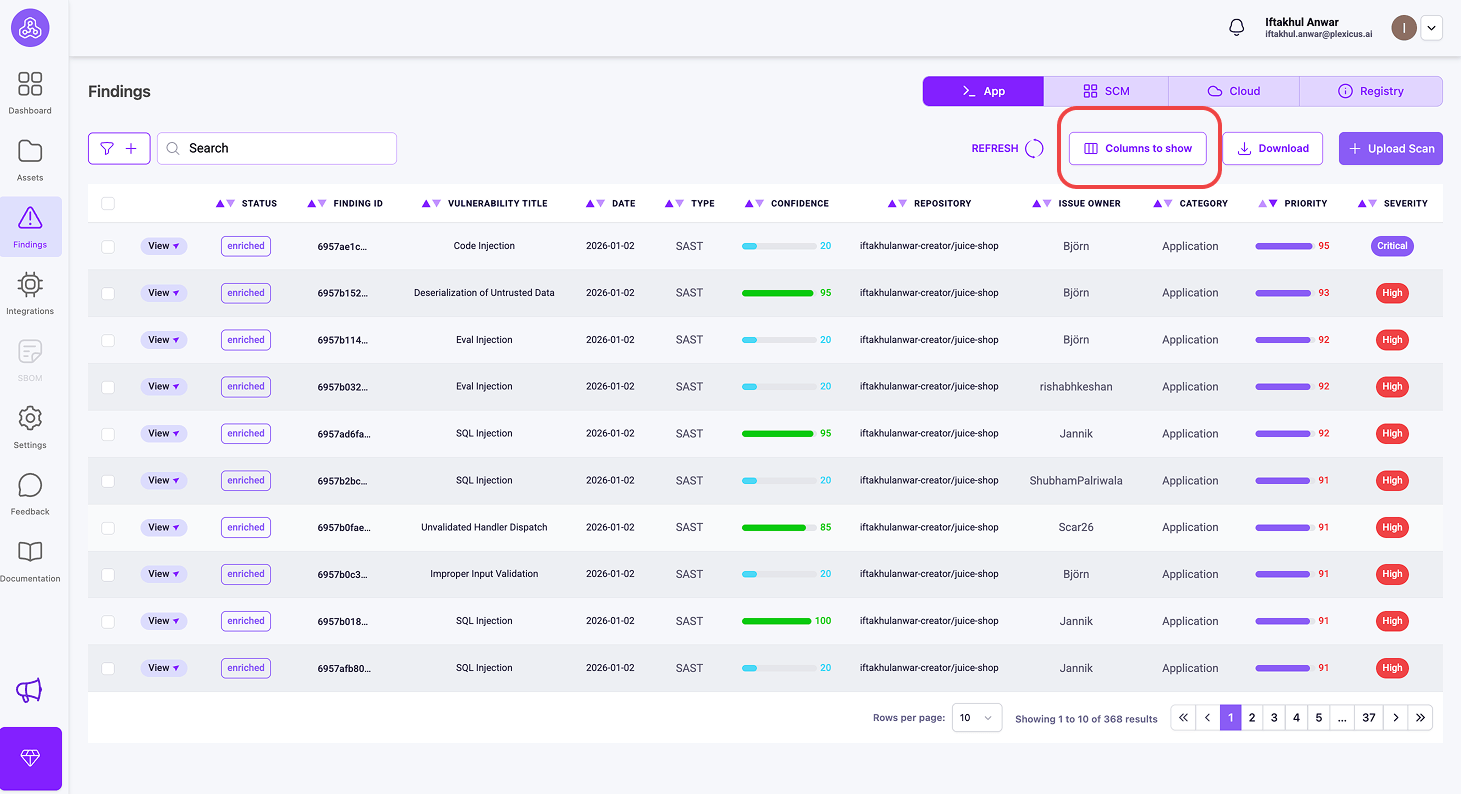

- Stellen Sie sicher, dass Ihr Repository verbunden ist und der Scanvorgang abgeschlossen ist.

- Navigieren Sie dann zum Menü Ergebnisse, wo Sie Metriken zur Priorisierung finden, einschließlich Priorität, Auswirkung und Vertrauen.

- Priorität (Wertung 0-100)

- Dies ist Ihre Hauptpriorisierungsmetrik - höhere Werte bedeuten dringendere Probleme.

- Suchen Sie nach Ergebnissen mit Priorität ≥ 80 (kritische Schwachstellen)

- Auswirkung (Wertung 0-100)

- Zeigt die Bewertung der Geschäftsauswirkungen

- Höhere Auswirkungen bedeuten größere potenzielle geschäftliche Konsequenzen.

- Vertrauen (Wertung 0-100)

- Gibt an, wie sicher Plexicus bezüglich des Ergebnisses ist

- 90-100: Definitive Beweise, 70-89: Starke Indikatoren, 50-69: Moderates Vertrauen

- Priorität (Wertung 0-100)

- Suchen Sie nach den Prioritätsmetriken, die von 0 bis 100 reichen und die Schwere der Schwachstellen anzeigen. Ein höherer Wert deutet auf eine höhere Priorität für die Behebung hin.

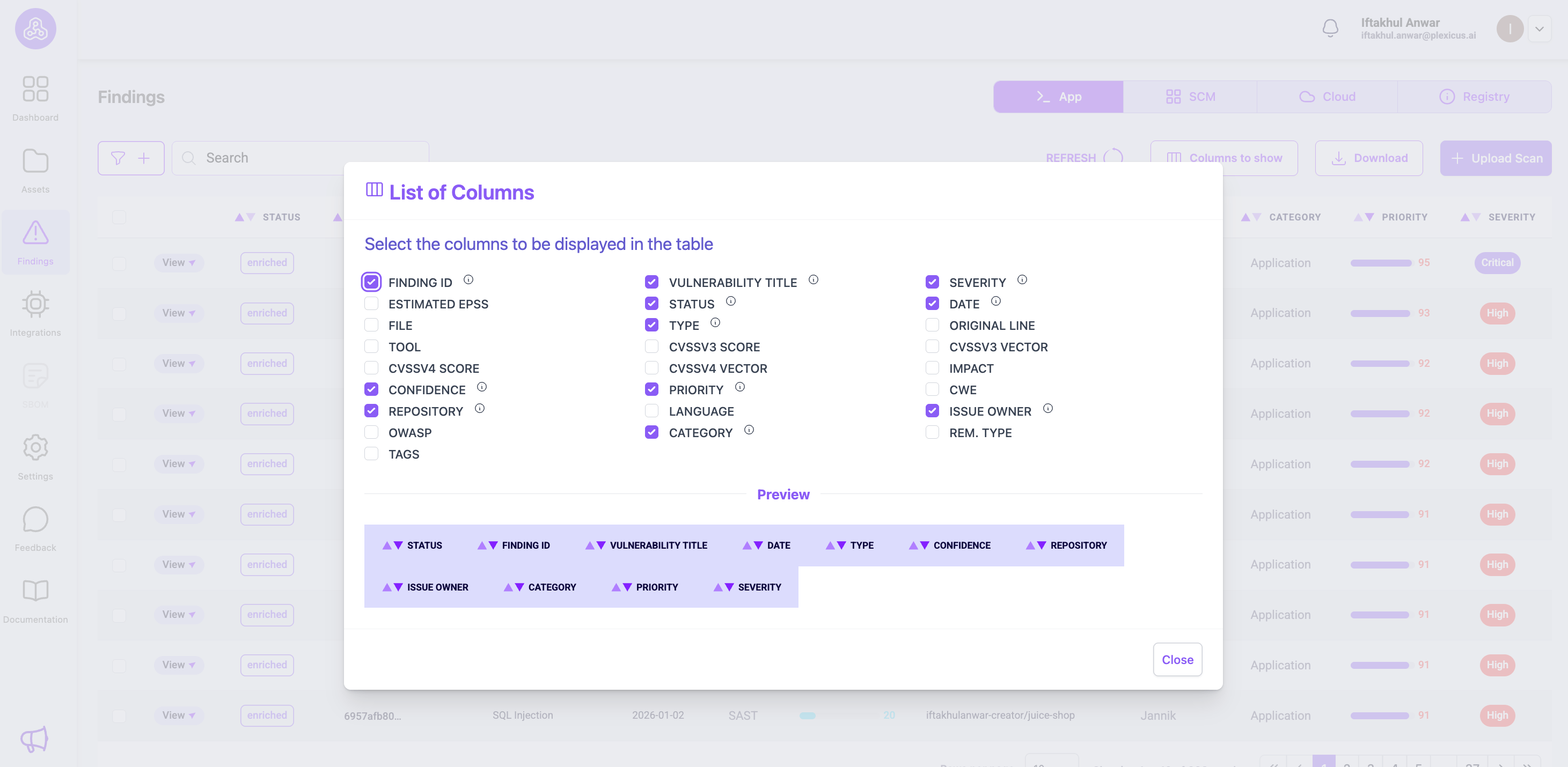

- Wenn die Metriken nicht sofort sichtbar sind, können Sie die Anzeige anpassen, indem Sie auf die Schaltfläche Spalten klicken und die Metriken auswählen, die Sie anzeigen möchten.

Sie können andere Metriken finden, die in der Ergebnistabelle angezeigt werden sollen.

Schritt 3: Automatisieren Sie die Behebung (KI-Remediation)

Hier bleiben die meisten Sicherheitsprogramme stehen. Entwickler kennen oft nicht die spezifische Syntax für eine parametrisierte Abfrage in einem Legacy-Framework.

Anstatt einen PDF-Bericht zu senden, sollten Sie den Code bereitstellen. Moderne Workflows nutzen Large Language Models (LLMs), um den anfälligen Codeausschnitt zu scannen und einen perfekten Patch vorzuschlagen.

In Plexicus können Sie die Auto-Remediation-Engine verwenden, um den korrigierten Codeblock automatisch zu generieren. Sie ersetzt die Verkettung durch eine vorbereitete Anweisung, wobei die ursprüngliche Logik beibehalten und das Risiko entfernt wird.

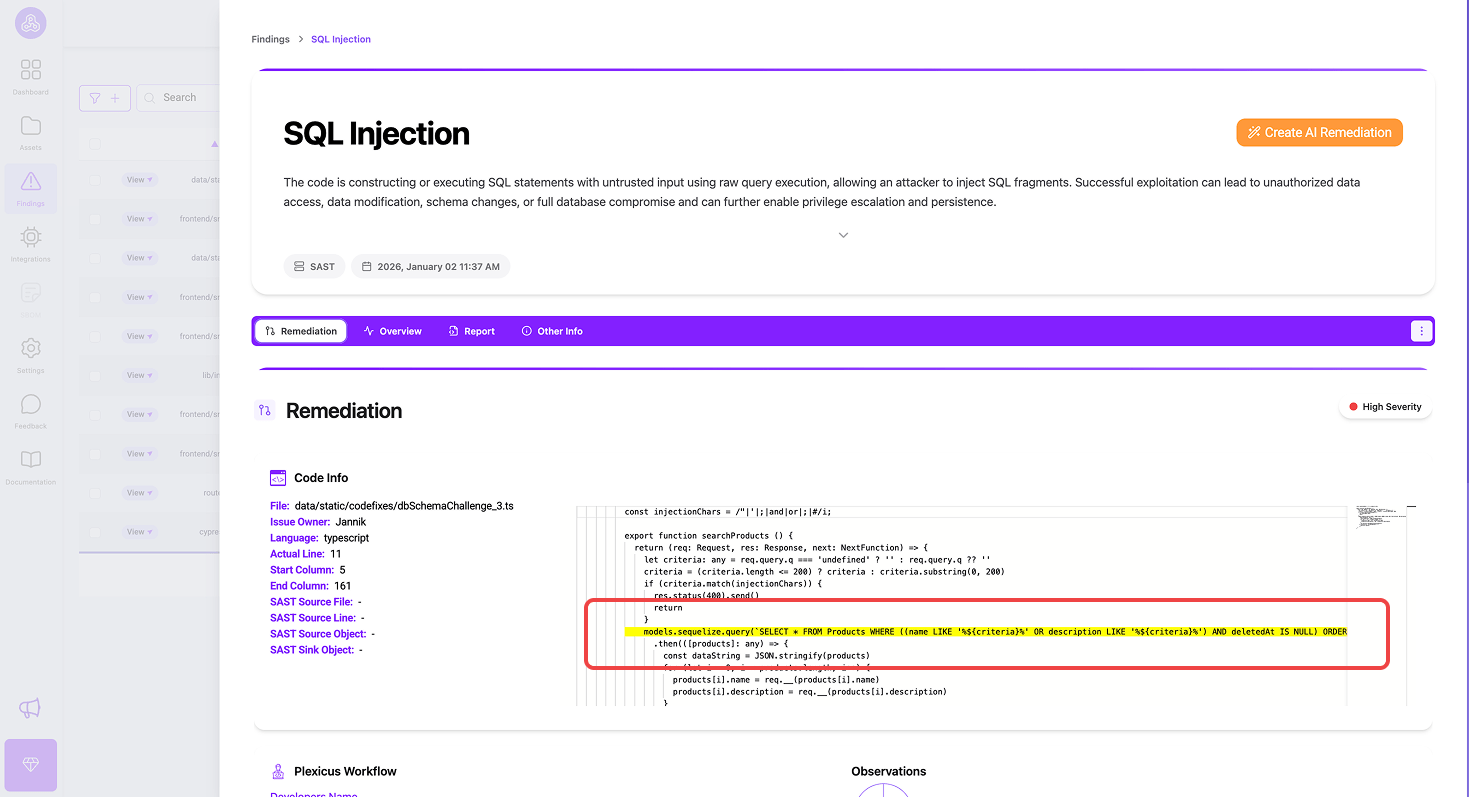

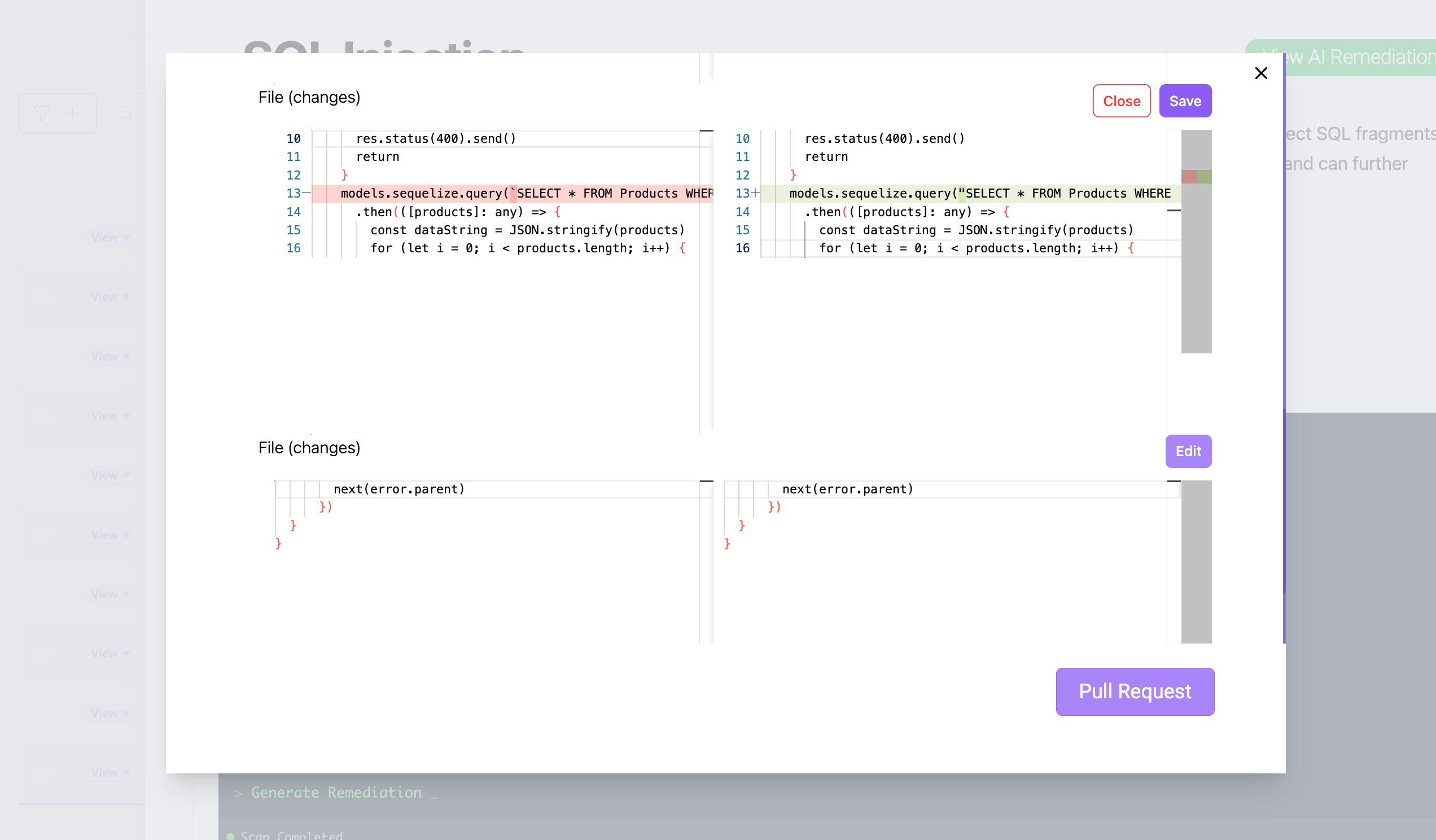

Nachdem der Scanvorgang abgeschlossen ist, können Sie auf die Details eines bestimmten vom Scanner gefundenen Sicherheitsproblems klicken.

Es wird ein Pop-up angezeigt, das Ihnen detaillierte Informationen über die Schwachstelle gibt. Der Codeblock zeigt Ihnen den Code, der die Schwachstelle verursacht und behoben werden muss.

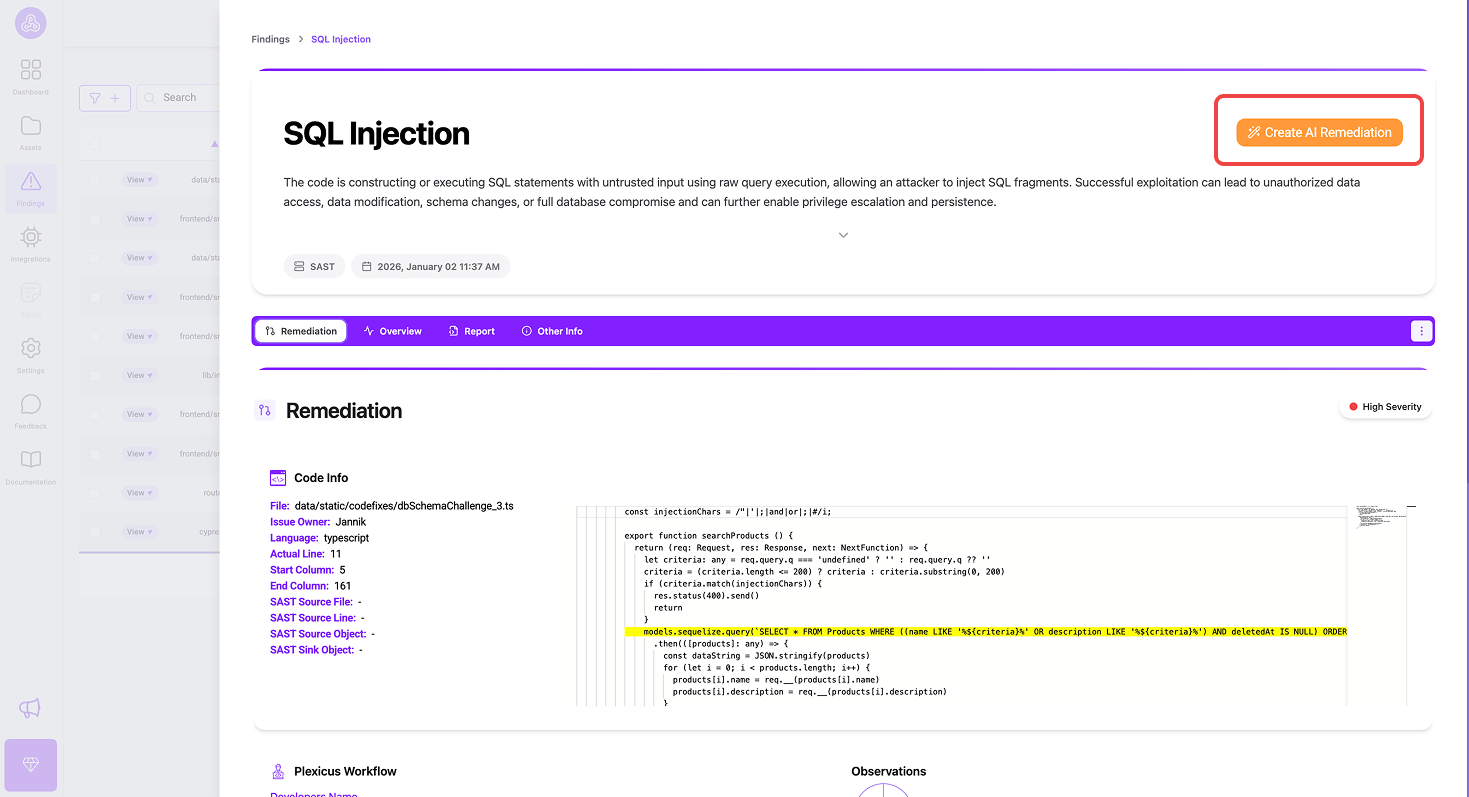

Wenn Sie bereit sind, das Problem zu beheben, können Sie auf die Schaltfläche Create AI Remediation klicken, um die Behebung zu starten.

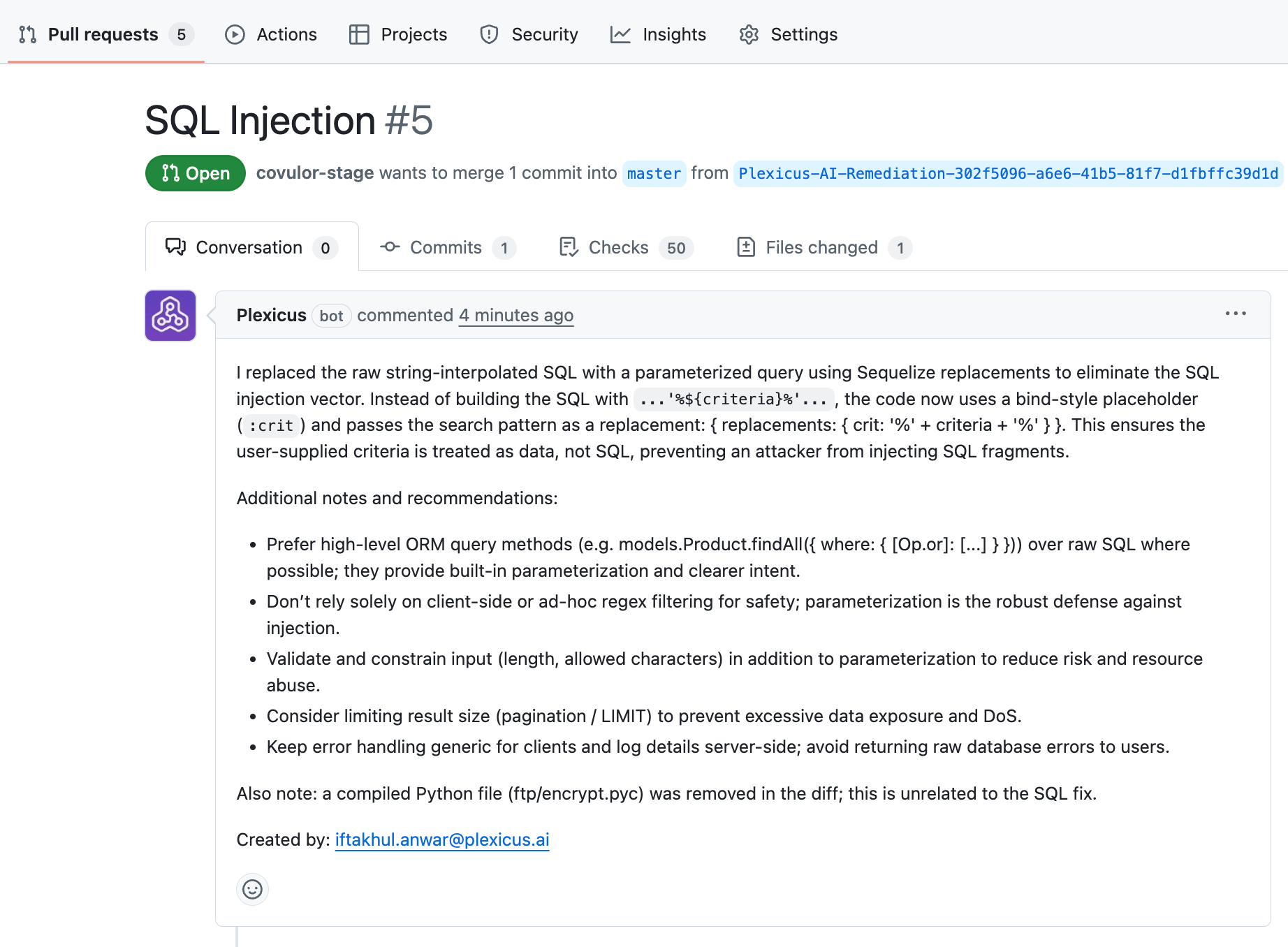

Nach Abschluss des Behebungsprozesses erscheint ein Pop-up, das vorschlägt, einen Pull-Request zu machen. Sie können die von der KI vorgeschlagenen Änderungen überprüfen oder bei Bedarf manuell in einem Codeblock bearbeiten.

Die KI-Remediation wird nicht direkt im Code implementiert; stattdessen benötigt sie eine Genehmigung durch den Pull-Request-Prozess. Plexicus implementiert rollenbasierte Zugriffskontrolle, die verschiedenen Rollen unterschiedliche Fähigkeiten innerhalb der Plattform gewährt. Sie können die Rollen unterschiedlich hier überprüfen.

Es ermöglicht den menschlichen Überprüfungsprozess, die Änderungen zu verifizieren, bevor sie in den Produktionscode übernommen werden, um hohe Qualität zu gewährleisten und das Vertrauen der Entwickler zu erhalten.

Schritt 4: Validierung mit CI-Gating

Sobald ein Fix angewendet wurde, müssen Sie sicherstellen, dass die Schwachstelle nicht bei der nächsten Veröffentlichung wieder in den Code zurückkehrt.

Integrieren Sie Ihr Sicherheitstool in den PR (Pull Request)-Prozess. Wenn ein Entwickler eine neue nicht parametrisierte Abfrage einführt, sollte der Build fehlschlagen. Plexicus’s CI-Gating fungiert als Sicherheitsnetz und bietet sofortiges Feedback direkt in Ihrem Quellcode-Management, wie GitHub, GitLab und so weiter, bevor der Code jemals die Produktion erreicht.

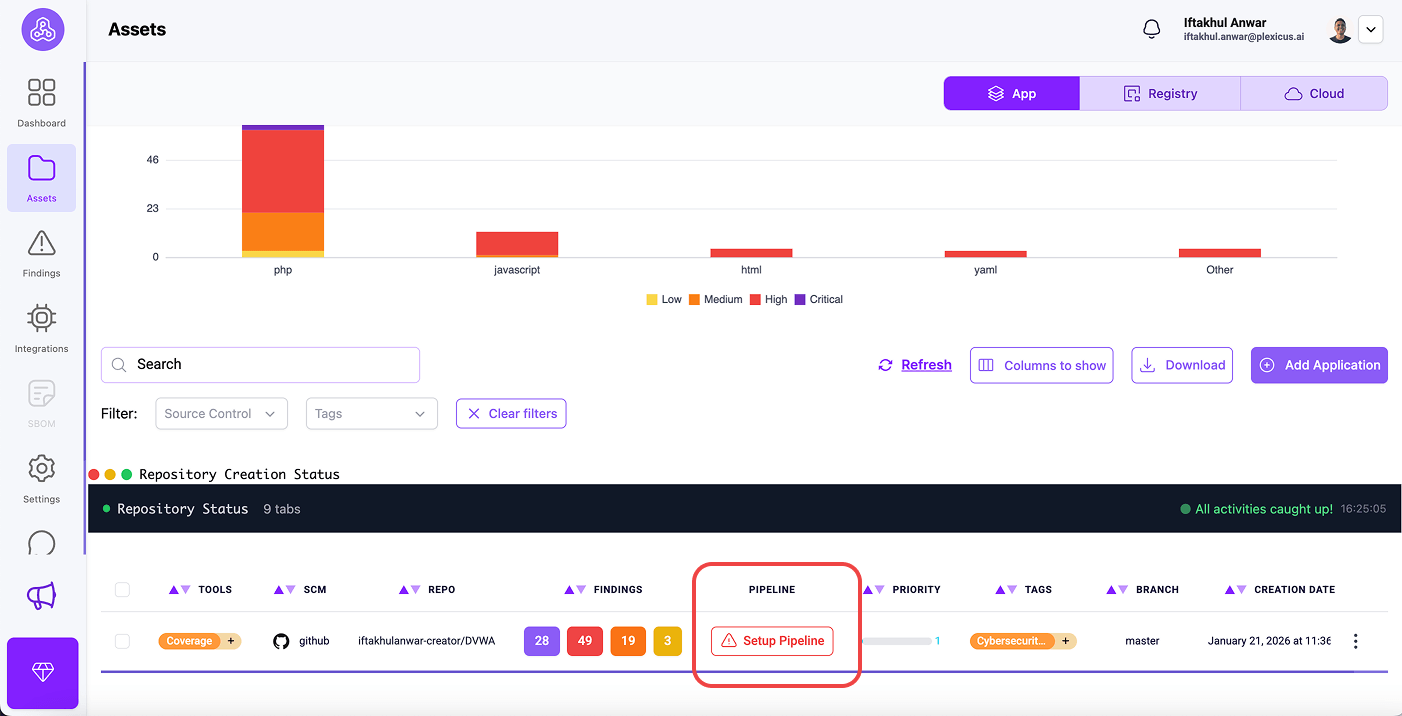

Plexicus ermöglicht es Ihnen, einen CI-Gating-Mechanismus mit wenigen Schritten einzurichten:

- Gehe zum Menü Asset.

- Im Tab App findest du dein verbundenes Repository.

- In deinem verbundenen Repository klicke auf Setup Pipeline, um CI-Gating einzurichten

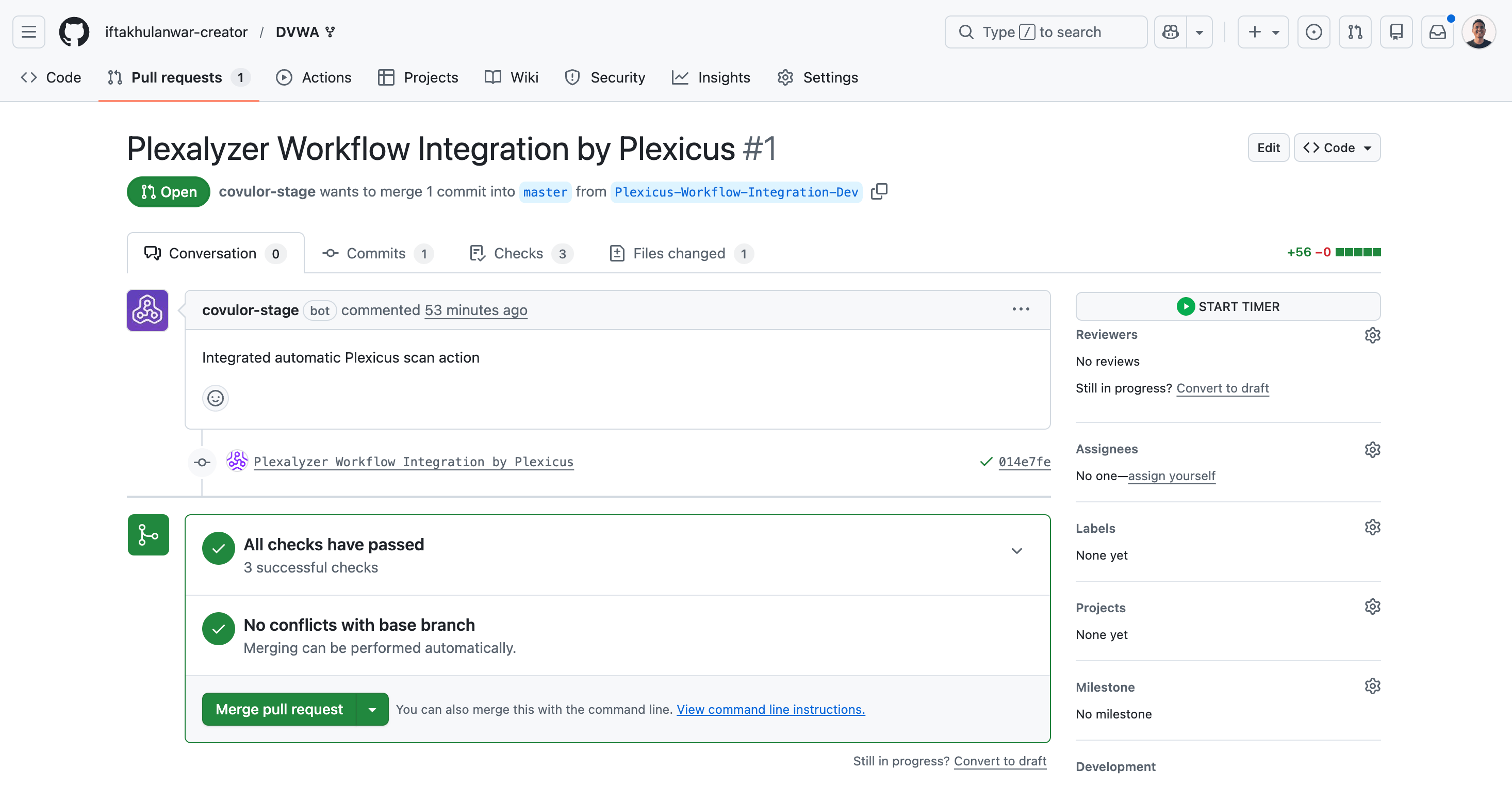

- Es erscheint ein Pop-up, das dich auffordert, die Pipeline in deinem SCM zu konfigurieren. Klicke auf Ok.

- Nachdem du auf OK geklickt hast, wirst du zum GitHub-Pull-Request-Tab weitergeleitet. Es wird um deine Erlaubnis gebeten, den Pull-Request zu mergen, um Plexicus in deine GitHub-Aktionen zu integrieren.

- Sobald du die Plexicus-Workflow-Integration gemergt hast, erhält dein Repository automatisierte Sicherheitsüberprüfungen, die kontinuierlich bei Codeänderungen ausgeführt werden. Sie werden automatisch bei jedem Push und Pull-Request in deinen Hauptbranch ausgeführt.

Vergleich: Warum Automatisierung gewinnt

Das Verlassen auf manuelle Behebung schafft eine Verwundbarkeitsschuld, die jedes Mal wächst, wenn du Code pushst. Wenn ein manueller Pentest eine SQLi findet, ist dieser Code oft schon seit Monaten in der Produktion.

Durch die Nutzung einer einheitlichen Plattform wie Plexicus konsolidierst du mehrere Tools (einschließlich SAST, DAST und AI Remediation) in einem einzigen Dashboard. Dies findet nicht nur die SQLi, sondern schließt den Kreis, indem es die Lösung generiert und das Ticket automatisch über Automatische Aufgabenerstellung aktualisiert.

| Feature | Der alte Weg (manuell) | Der moderne Weg (automatisiert) |

|---|---|---|

| Erkennung | Manuelle Code-Reviews / PDF-Berichte | Echtzeit-SAST- & DAST-Scans |

| Behebung | Jira-Tickets mit „Bitte beheben“ | Bulk-AutoFix & KI-Remediation |

| Validierung | Jährliche Penetrationstests | Kontinuierliches CI/CD-Gating |

| Umfang | Nur Hauptanwendungen | Vollständige Angriffsflächenüberwachung |

Fazit

SQL-Injection ist ein gelöstes Problem, bleibt jedoch aufgrund von Ausführungslücken eine der Hauptursachen für Sicherheitsverletzungen. Durch die Automatisierung der Pipeline von Erkennung bis zur Behebung ermöglichen Sie es Ihren Entwicklern, sicheren Code zu schreiben, ohne die Entwicklungsgeschwindigkeit zu verlangsamen.

Plexicus bietet eine umfassende Suite von Tools, die von Code-Scanning, Registry und Cloud bis hin zu KI-gestützter Remediation reichen, um Ihre Anwendungen vom Code bis zur Cloud sicher zu halten.

Die Plattform unterstützt eine breite Palette von Umgebungen, um die Kompatibilität mit Ihrem Tech-Stack sicherzustellen. Zu den wichtigsten unterstützten Umgebungen gehören Programmiersprachen wie Java, Python und JavaScript sowie Cloud-Anbieter wie AWS, Azure und Google Cloud.

FAQ:

F1: Was ist SQL-Injection (SQLi) und warum ist die Behebung immer noch wichtig?

A: SQLi ist eine Schwachstelle, die es Angreifern ermöglicht, Datenbankabfragen zu manipulieren, was zu Datenverletzungen, Compliance-Verstößen und Markenschäden führen kann. Die Behebung ist entscheidend, da selbst eine übersehene Schwachstelle schwerwiegende Folgen haben kann und manuelle Korrekturen mit modernen Codebasen nicht Schritt halten können.

F2: Wie funktioniert die Automatisierung der SQLi-Behebung?

A: Die Automatisierung verwendet statische Analysetools (SAST), um anfälligen Code zu erkennen, und nutzt dann KI, um unsichere Abfragen mit sicheren Praktiken (wie parametrisierte Abfragen) neu zu schreiben und diese Korrekturen zur Genehmigung durch Entwickler einzureichen.

Q3: Was sind die Hauptschritte zur Automatisierung der SQLi-Behebung?

- Erkennen von kontaminierten Datenflüssen mit SAST-Tools.

- Priorisieren von Schwachstellen basierend auf Risiko und Erreichbarkeit.

- Anwenden automatisierter Korrekturen mit KI-Behebungs-Engines.

- Validieren der Korrekturen mit CI-Gating, um Regressionen zu verhindern.

Q4: Wie hilft Plexicus in diesem Prozess?

A: Plexicus integriert mehrere Sicherheitstools (einschließlich SAST, DAST und KI-Behebung) in einer Plattform. Es automatisiert die Erkennung, Priorisierung, Behebung und kontinuierliche Validierung und rationalisiert den gesamten Behebungs-Workflow.

Plexicus unterstützt auch rollenbasierte Zugriffskontrolle, die es Organisationen ermöglicht, Berechtigungen für verschiedene Benutzertypen (wie Administratoren, Entwickler und Prüfer) zu verwalten. Dies stellt sicher, dass Benutzer über angemessene Zugriffsrechte und Verantwortlichkeiten verfügen, was sowohl die Sicherheit als auch die Klarheit des Workflows verbessert. Erfahren Sie mehr über die Unterschiede zwischen den Rollen hier.

Q7: Werden automatisierte Korrekturen direkt auf den Code angewendet?

A: Nein. Automatisierte Korrekturen werden über Pull-Requests zur menschlichen Überprüfung und Genehmigung vorgeschlagen. Dies gewährleistet die Aufsicht durch Entwickler, erhält die Codequalität und baut Vertrauen in den Automatisierungsprozess auf.

Q7: Wie hilft CI-Gating, die Sicherheit zu gewährleisten?

A: CI-Gating integriert Sicherheitsüberprüfungen in den Pull-Request-Prozess, blockiert neue Schwachstellen davor, zusammengeführt zu werden, und bietet Entwicklern sofortiges Feedback, bevor der Code in die Produktion gelangt.

F8: Welche Umgebungen unterstützt Plexicus?

A: Plexicus unterstützt eine Vielzahl von Programmiersprachen (Java, Python, JavaScript, etc.) und Cloud-Anbietern (AWS, Azure, Google Cloud), um Kompatibilität über verschiedene Technologie-Stacks hinweg zu gewährleisten.

F9: Warum ist Automatisierung besser als manuelle Behebung?

A: Automatisierung schließt die Behebungslücke, indem sie kontinuierlich Schwachstellen in großem Maßstab scannt, behebt und validiert, wodurch das Risiko reduziert und Entwicklerzeit im Vergleich zur manuellen Behebung eingespart wird.

F10: Wie kann ich kostenlos damit beginnen, Schwachstellen in meinem eigenen Code zu erkennen?

A: Sie können das kostenlose SAST-Tool von Plexicus verwenden, um Ihren Code auf Schwachstellen, einschließlich SQL-Injektionsrisiken, zu scannen. Probieren Sie es hier aus.