Wie man Entwickler davon abhält, Sicherheitsfunde zu ignorieren (und Schwachstellen schneller behebt)

Sicherheitstools haben den Ruf, laute Barrieren zu sein. Wenn ein Entwickler Code pusht und die CI/CD-Pipeline mit einem 500-seitigen PDF-Bericht fehlschlägt, ist die natürliche Reaktion nicht, die Probleme zu beheben. Es ist, sie zu ignorieren oder den Code zwangsweise zu mergen.

Diese Alarmmüdigkeit ist quantifizierbar. Branchendaten zeigen, dass 33 % der DevOps-Teams mehr als die Hälfte ihrer Zeit damit verschwenden, Fehlalarme zu bearbeiten. Das Problem ist nicht, dass Entwickler sich nicht um Sicherheit kümmern. Das Problem ist, dass die Entwicklererfahrung (DevEx) der meisten Sicherheitstools kaputt ist. Sie scannen zu spät, bieten zu wenig Kontext und erfordern zu viel manuelle Recherche.

Hier ist, wie man das Workflow-Problem löst, indem man Sicherheit in die CI/CD-Pipeline integriert.

Warum es wichtig ist: Die „30-Minuten vs. 15-Stunden“-Regel

Das Ignorieren von Sicherheitsbefunden schafft eine sich aufbauende Schuld, die die Geschwindigkeit tötet.

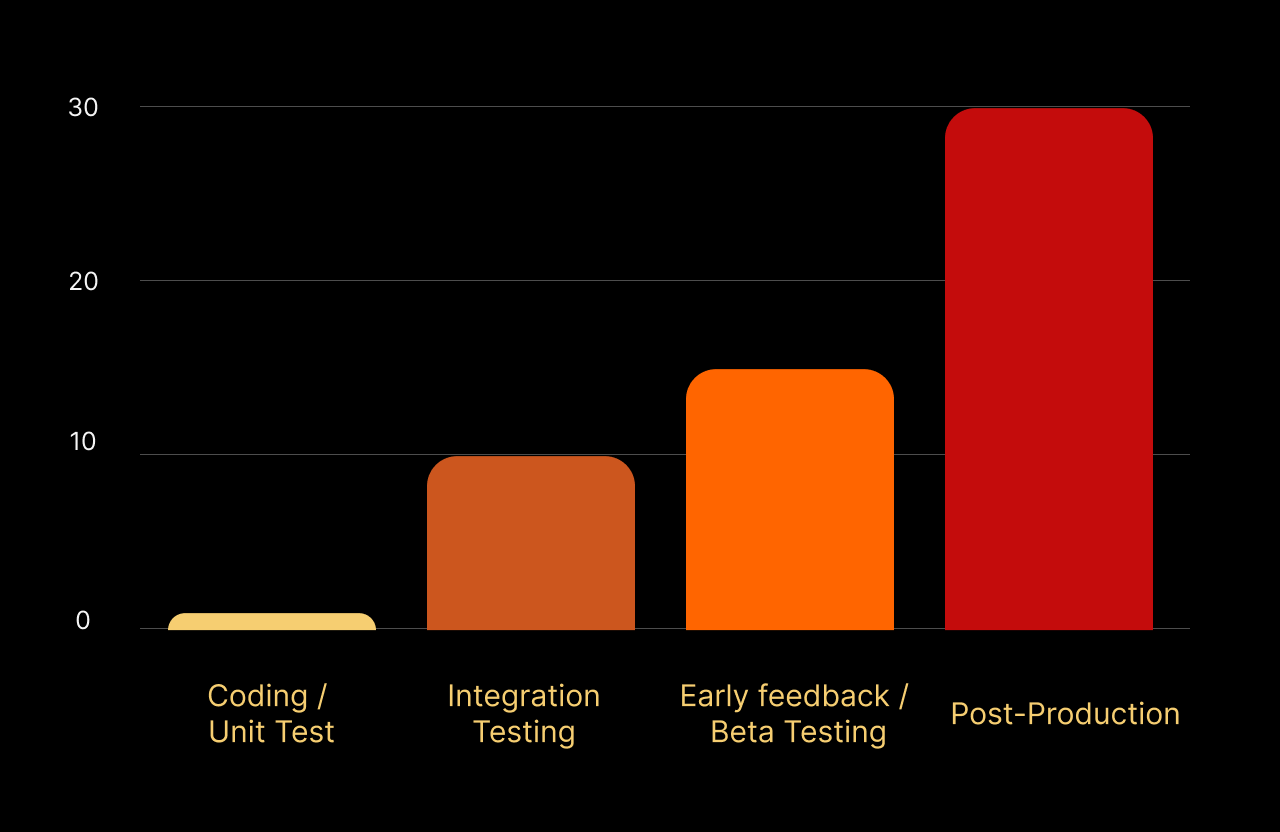

Daten von NIST legen nahe, dass wenn ein Entwickler einen Sicherheitsfehler während der Pull-Request (PR)-Überprüfung behebt, es etwa 30 Minuten dauert. Wenn derselbe Fehler in der Nachproduktionstests entdeckt wird, dauert es bis zu 15 Stunden, um ihn zu triagieren, den Kontext neu zu lernen und zu beheben.

In Bezug auf die Kosten ist das Beheben von Schwachstellen in der Postproduktion 30-mal teurer als in der Entwicklungsphase.

Für technische Leiter ist der Business Case klar: Die Verbesserung der Sicherheit von DevEx geht nicht nur um Sicherheit; es geht darum, 30 % der Ingenieurskapazität Ihres Teams zurückzugewinnen.

Wie man den Workflow behebt

Das Ziel ist es, von „Fehler finden“ zu „Fehler beheben“ zu wechseln, ohne die Pull-Request-Oberfläche zu verlassen.

Schritt 1: Erkennung von Geheimnissen & Code-Problemen

Alte Tools scannen oft nachts. Zu diesem Zeitpunkt hat der Entwickler bereits auf eine neue Aufgabe umgeschaltet. Sie müssen die Erkennung auf den genauen Moment verschieben, in dem der Code auf den Server gepusht wird.

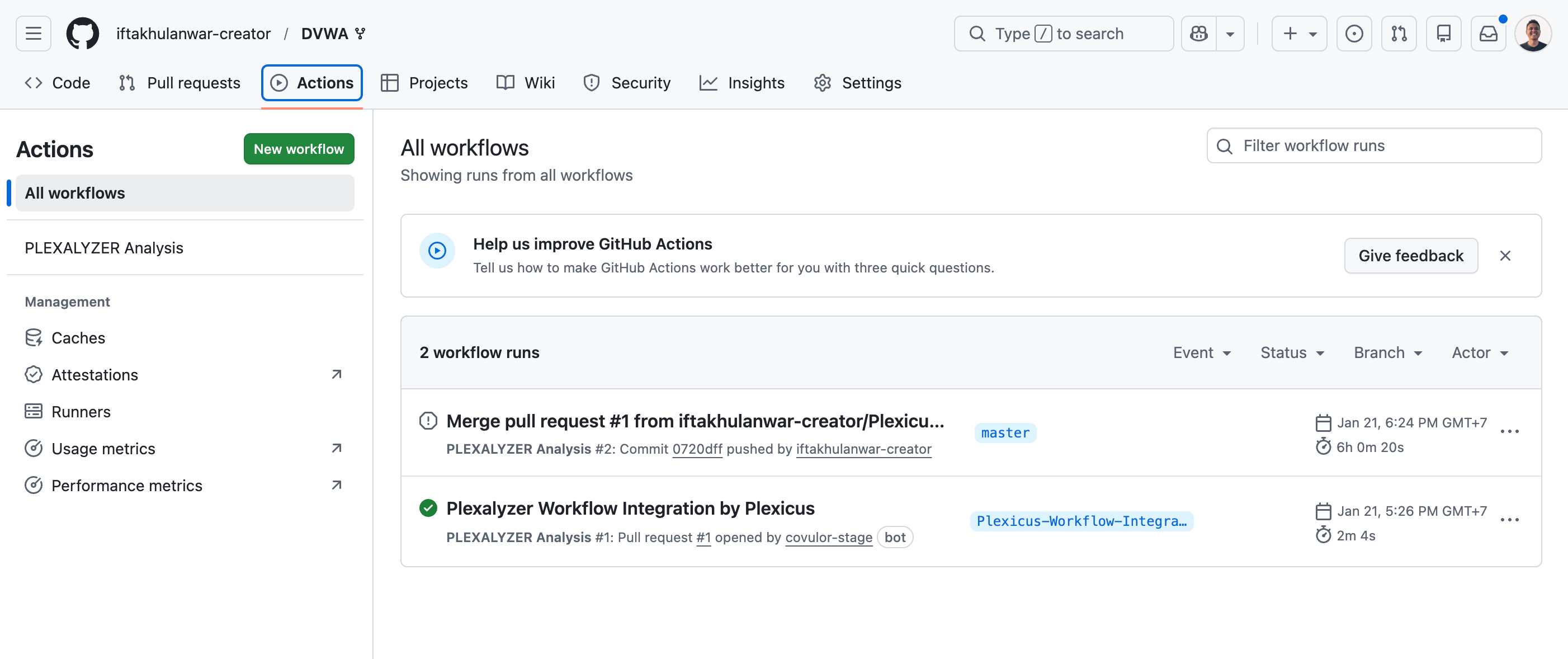

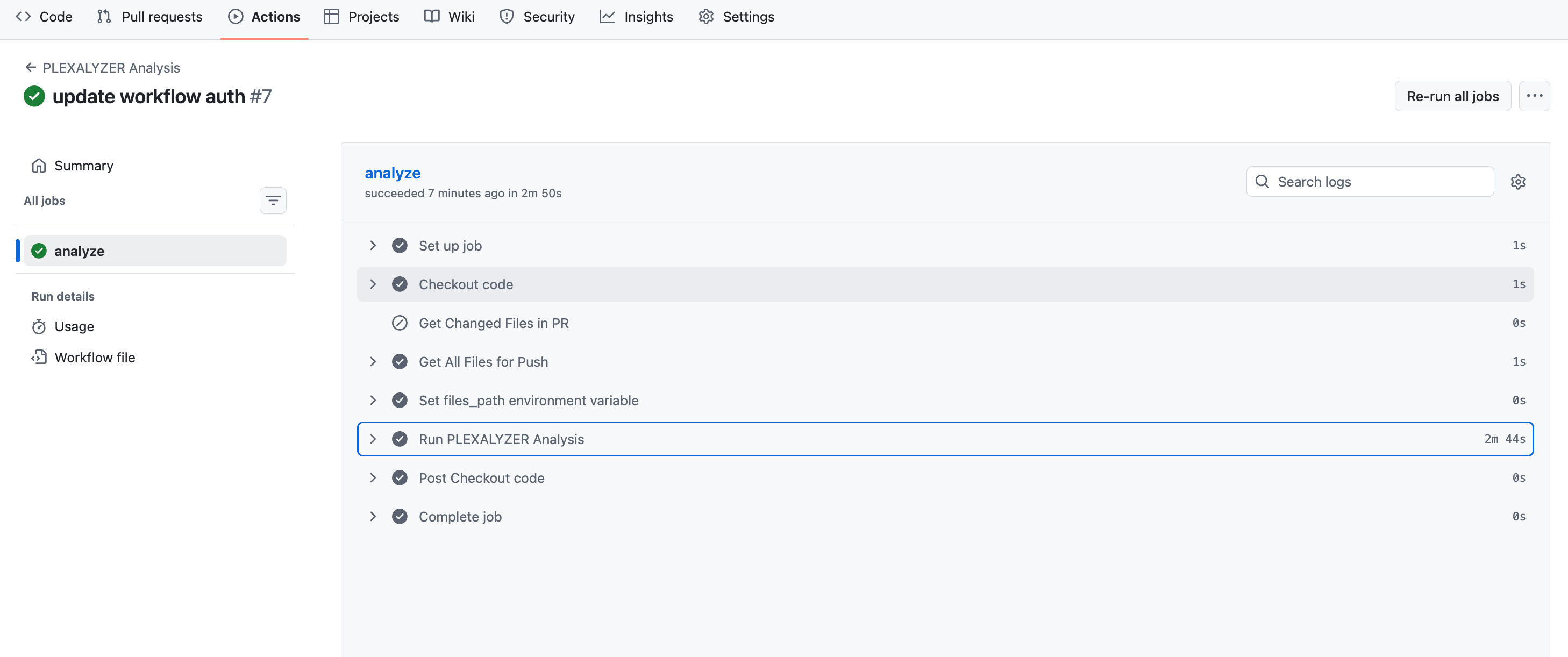

In Plexicus können Sie die Sicherheitstools in die CI/CD-Pipeline integrieren. Es wird sofort bei einem Pull-Request gescannt. Es führt die Erkennung von Geheimnissen in Ihrem Code (Git) und die statische Code-Analyse (SAST) durch.

Sie können Plexicus in die CI/CD-Pipeline integrieren, indem Sie diese Schritte befolgen.

Schritt 2: Priorisierung

Vermeiden Sie Alarmmüdigkeit. Priorisieren Sie die gefundenen Sicherheitsprobleme.

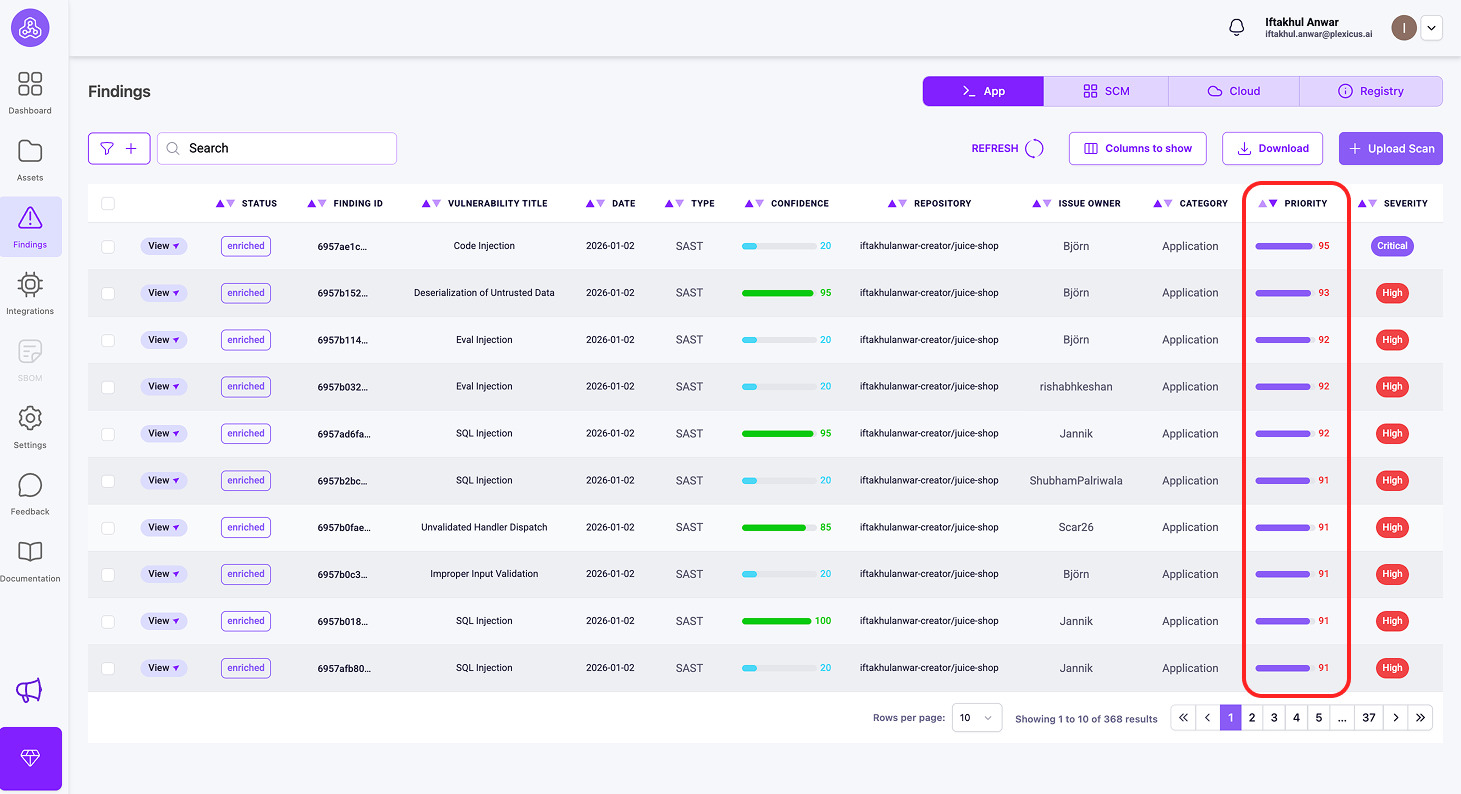

Plexicus bietet Metriken, die Ihnen helfen zu entscheiden, welche Schwachstellen zuerst angegangen werden sollen:

a) Prioritätsmetriken

Was es misst: Wie dringend es ist, das Problem zu beheben

Es ist ein Score (0-100), der technische Schwere (CVSSv4), Geschäftsauswirkungen und Verfügbarkeit von Exploits zu einer Zahl kombiniert. Es ist Ihre Aktionsliste - sortieren Sie nach Priorität, um zu wissen, was sofort angegangen werden muss. Priorität 85 bedeutet „alles stehen und liegen lassen und sofort beheben“, während Priorität 45 bedeutet „für den nächsten Sprint einplanen“.

Beispiel: Remote Code Execution (RCE) in einem veralteten Staging-Dienst

Ein veralteter Staging-Dienst enthält eine Remote Code Execution-Schwachstelle. Der Dienst läuft technisch noch, wird aber nicht genutzt, ist nicht mit der Produktion verbunden und ist nur von einer internen IP-Whitelist aus zugänglich.

- CVSSv4: 9.8 (kritische technische Schwere)

- Geschäftsauswirkungen: 30 (keine Produktionsdaten, keine Kundenbeeinträchtigung, veralteter Dienst)

- Verfügbarkeit von Exploits: 35 (erfordert Zugriff auf das interne Netzwerk und dienstspezifisches Wissen)

- Priorität: 42

Warum nach Priorität suchen:

Auf dem Papier schreit CVSSv4 (9.8) „kritisch“. Wenn Sie nur auf CVSS schauen würden, würde dies Panik und Feuerübungen auslösen.

Priorität (42) erzählt die wahre Geschichte.

Da der Dienst veraltet ist, von der Produktion isoliert und keine sensiblen Daten enthält, ist das tatsächliche Risiko für das Geschäft gering. Die Priorität stuft die Dringlichkeit korrekt herunter und sagt:

„Beheben Sie dies während der geplanten Bereinigung oder Stilllegung, nicht als Notfall.“

Dies hilft Teams, Zeit zu sparen, indem sie Ingenieure nicht von kritischer Arbeit abziehen, um eine Schwachstelle in einem System zu beheben, das ohnehin bereits auf dem Abstellgleis steht.

b) Auswirkungen

Was es misst: Geschäftliche Konsequenzen

Auswirkungen (0-100) bewerten, was passiert, wenn die Schwachstelle ausgenutzt wird, unter Berücksichtigung Ihres spezifischen Kontexts: Datensensitivität, Systemkritikalität, Geschäftsabläufe und regulatorische Compliance.

Beispiel: Fest codierte Cloud-Anmeldedaten in einem Repository offengelegt

Ein Satz von Cloud-Zugangsschlüsseln wird versehentlich in ein Git-Repository eingepflegt.

- Auswirkungen 90: Die Schlüssel gehören zu einem Produktions-Cloud-Konto mit Berechtigung zum Lesen von Kundendaten und Erstellen von Infrastruktur. Eine Ausnutzung könnte zu Datenverletzungen, Dienstunterbrechungen und Compliance-Verstößen führen.

- Auswirkungen 25: Die Schlüssel gehören zu einem Sandbox-Konto ohne sensible Daten, mit strengen Ausgabelimits und ohne Zugriff auf Produktionssysteme. Selbst bei Missbrauch sind die geschäftlichen Auswirkungen minimal.

Warum Auswirkungen wichtig sind:

Die Schwachstelle ist dieselbe: offengelegte Anmeldedaten, aber die geschäftlichen Konsequenzen sind radikal unterschiedlich. Auswirkungsscores spiegeln wider, was der Angreifer tatsächlich beeinflussen kann, nicht nur, was technisch schiefgelaufen ist.

c) EPSS

Was es misst: Wahrscheinlichkeit einer realen Bedrohung

EPSS ist ein Score (0,0-1,0), der die Wahrscheinlichkeit vorhersagt, dass eine spezifische CVE innerhalb der nächsten 30 Tage in der freien Wildbahn ausgenutzt wird.

Beispiel: Zwei Schwachstellen mit sehr unterschiedlichem realen Risiko

Schwachstelle A: Ein kritischer Remote-Code-Ausführungsfehler aus dem Jahr 2014

- CVSS: 9.0 (sehr schwerwiegend auf dem Papier)

- EPSS: 0.02

- Kontext: Die Schwachstelle ist gut bekannt, Patches sind seit Jahren verfügbar, und es gibt heute kaum bis keine aktive Ausnutzung.

Schwachstelle B: Eine kürzlich bekannt gewordene Authentifizierungsumgehung

- CVSS: 6.3 (mittlere technische Schwere)

- EPSS: 0.88

- Kontext: Proof-of-Concept-Exploits sind öffentlich, Angreifer scannen aktiv danach, und Ausnutzung wurde bereits beobachtet.

Warum EPSS betrachten:

CVSS sagt Ihnen, wie schlimm eine Schwachstelle sein könnte. EPSS sagt Ihnen, wie wahrscheinlich es ist, dass sie gerade jetzt angegriffen wird.

Obwohl Schwachstelle A einen viel höheren CVSS-Wert hat, zeigt EPSS, dass sie in naher Zukunft wahrscheinlich nicht ausgenutzt wird. Schwachstelle B, trotz ihres niedrigeren CVSS-Wertes, stellt eine unmittelbarere Bedrohung dar und sollte zuerst priorisiert werden.

Dies hilft Teams, sich auf tatsächliche Angriffe, die heute stattfinden, zu konzentrieren, nicht nur auf theoretische Worst-Case-Szenarien.

Sie können diese Metriken zur Priorisierung überprüfen, indem Sie folgende Schritte befolgen:

- Stellen Sie sicher, dass Ihr Repository verbunden ist und der Scanprozess abgeschlossen ist.

- Gehen Sie dann zum Findings-Menü, um die Metriken zu finden, die Sie zur Priorisierung benötigen.

Wesentliche Unterschiede

| Metrik | Antworten | Umfang | Bereich |

|---|---|---|---|

| EPSS | „Nutzen Angreifer dies?“ | Globale Bedrohungslandschaft | 0.0-1.0 |

| Priorität | „Was behebe ich zuerst?“ | Kombinierte Dringlichkeitsbewertung | 0-100 |

| Auswirkung | „Wie schlimm für MEIN Geschäft?“ | Organisationsspezifisch | 0-100 |

Schritt 3: Schwachstellen beheben

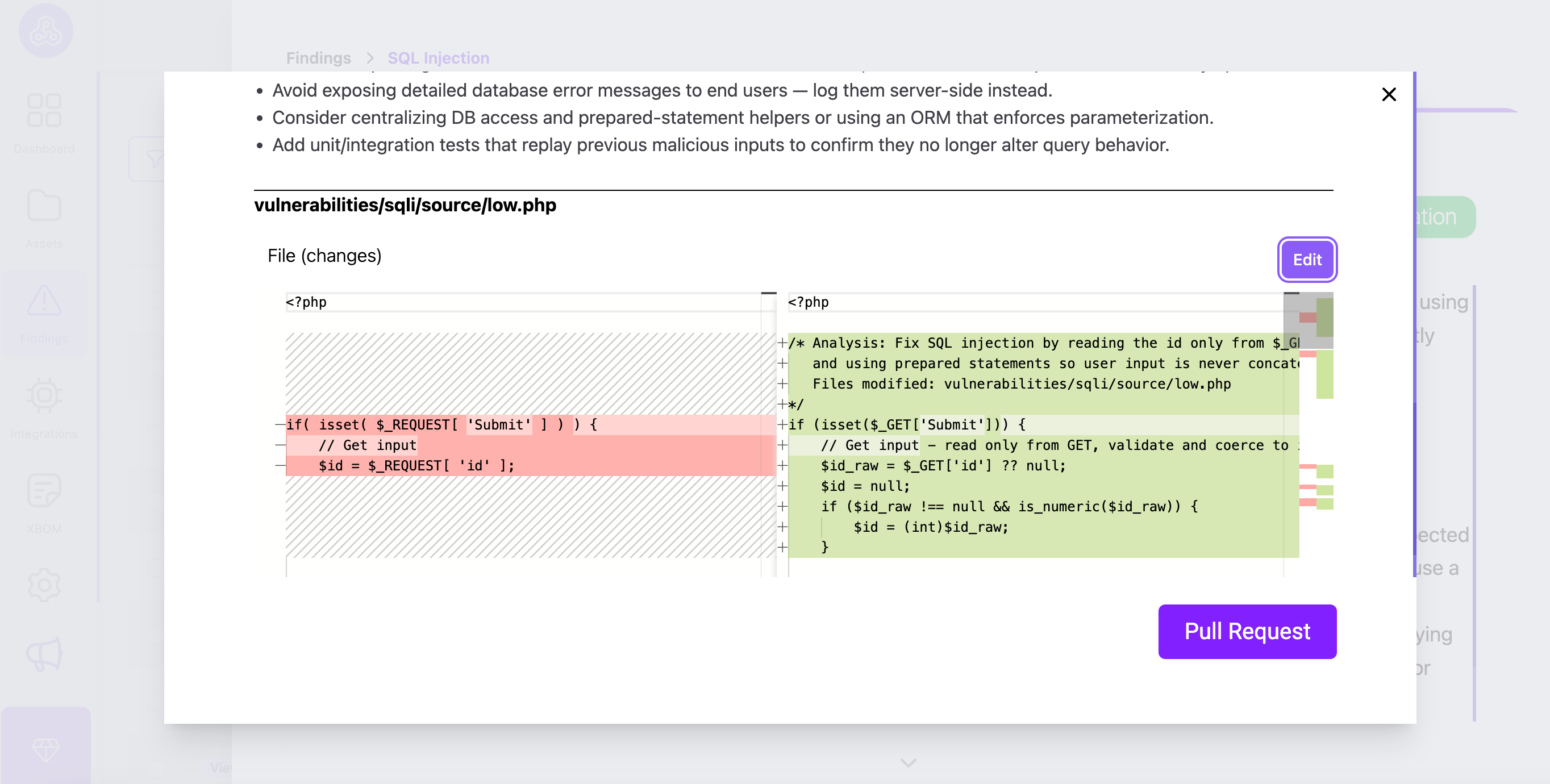

Hier scheitern die meisten Arbeitsabläufe. Einem Entwickler zu sagen „Sie haben eine SQL-Injection“ erfordert, dass er die Lösung recherchiert. Diese Reibung führt zu ignorierten Warnungen.

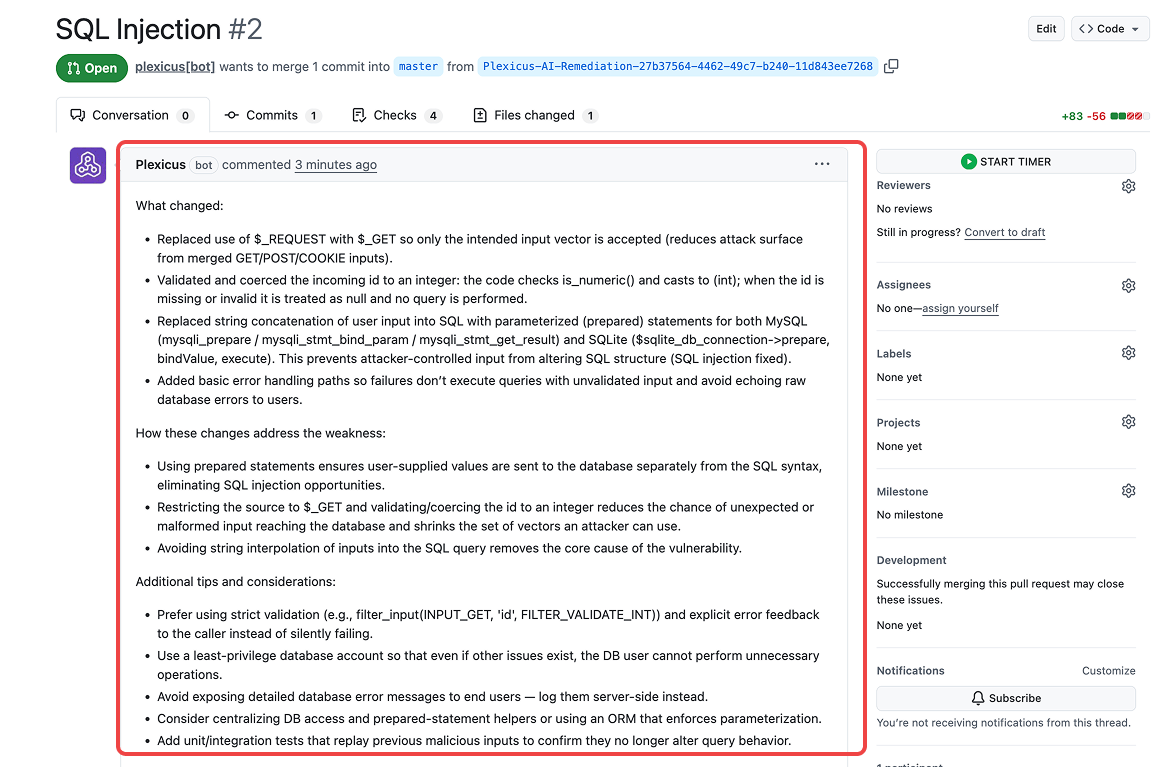

Plexicus behebt Schwachstellen automatisch. Anstatt nur ein Problem zu kennzeichnen, analysiert Plexicus den anfälligen Codeblock und schlägt die genaue Codekorrektur vor.

Der Entwickler muss nicht auf Stack Overflow nach einer Lösung suchen. Er überprüft einfach den vorgeschlagenen Patch und akzeptiert ihn. Dies verwandelt eine 1-stündige Rechercheaufgabe in eine 1-minütige Überprüfungsaufgabe.

Schritt 4: PR-Dekoration

Einen Entwickler dazu zu bringen, ein neues Tool zu öffnen, um Fehler zu sehen, ist ein Workflow-Killer. Die Ergebnisse müssen dort erscheinen, wo der Entwickler bereits arbeitet.

Plexicus verwendet PR-Dekorationen, um Ergebnisse direkt als Kommentare zu den spezifischen Codezeilen zu posten, die geändert wurden.

- Alte Methode: „Build fehlgeschlagen. Überprüfen Sie die Fehlerprotokolle.“ (Entwickler verbringt 20 Minuten mit der Suche in Protokollen).

- Neue Methode: Plexicus kommentiert Zeile 42: „Hohe Schwere: AWS-Schlüssel hier erkannt. Bitte entfernen.“

Schritt 4: CI-Gating

Im Gegensatz zu traditionellen CI-Gates, die nur blockieren, generiert Plexicus automatisch Korrekturen und erstellt Pull-Requests mit Behebungscode. Das bedeutet, wenn ein Gate einen Merge blockiert, erhalten Entwickler bereit zur Integration stehende Fix-PRs, was die Reibung reduziert.

Vergleich: Legacy-Scanner vs. Plexicus

| Funktion | Legacy-Sicherheitstools | Plexicus |

|---|---|---|

| Integrationspunkt | Separates Dashboard / Nächtlicher Scan | CI/CD-Pipeline (Sofort) |

| Feedback-Schleife | PDF-Berichte oder Konsolenprotokolle | PR-Dekorationen (In-Flow-Kommentare) |

| Umsetzbarkeit | „Hier ist ein Problem“ | „Hier ist die AI-Behebung“ |

| Zeit zur Behebung | Tage (Kontextwechsel erforderlich) | Minuten (Während der Code-Überprüfung) |

Wichtige Erkenntnis

Entwickler ignorieren Sicherheitsbefunde nicht, weil sie faul sind. Sie ignorieren sie, weil die Tools ineffizient und störend sind.

Indem Sie Sicherheit in die CI/CD-Pipeline verlagern, ändern Sie die Dynamik. Sie bitten die Entwickler nicht, „mit der Arbeit aufzuhören und Sicherheit zu machen“; Sie machen Sicherheit zu einem Teil der Code-Überprüfung, die sie bereits durchführen.

Wenn Sie Tools wie Plexicus verwenden, schließen Sie den Kreis vollständig. Sie erkennen das Problem in der Pipeline, heben es im PR hervor und wenden die Plexicus AI-Behebung an.

Bereit, Ihre Pipeline zu bereinigen?

Beginnen Sie damit, Ihren nächsten Pull Request auf Geheimnisse zu scannen, und lassen Sie Plexicus die Behebung übernehmen. Plexicus integriert sich nahtlos in beliebte CI/CD-Plattformen wie Jenkins oder GitHub Actions sowie Versionskontrollsysteme wie GitHub, GitLab und Bitbucket. Diese Kompatibilität stellt sicher, dass es sich reibungslos in Ihre bestehende Toolchain einfügt und die Sicherheitsverbesserung zu einem mühelosen Teil Ihres Entwicklungsworkflows macht.

Plexicus bietet auch eine kostenlose Community-Stufe an, um Ihnen zu helfen, Ihren Code sofort zu sichern. Für weitere Details besuchen Sie die Preisseite. Starten Sie heute, ohne Kosten, ohne Barrieren.

Häufig gestellte Fragen (FAQ)

1. Was ist Plexicus?

Plexicus ist eine CNAPP- und ASPM-Plattform, die sich direkt in Ihre CI/CD-Pipeline integriert und Ihnen hilft, Schwachstellen, Geheimnisse und Codeprobleme zu erkennen und zu beheben, sobald Code gepusht wird.

2. Wie hilft Plexicus Entwicklern, Schwachstellen schneller zu beheben?

Plexicus verlagert das Sicherheitsscannen auf die Pull-Request-(PR)-Phase, indem es sofort Probleme kennzeichnet und vorgeschlagene Codekorrekturen bereitstellt. Dies reduziert die Zeit und den Aufwand für die Behebung und hilft, Alarmmüdigkeit zu vermeiden.

3. Welche Arten von Problemen erkennt Plexicus?

Plexicus erkennt verschiedene Arten von Sicherheitsproblemen im gesamten SDLC, einschließlich: Geheimnisse im Code (offengelegte Anmeldedaten, API-Schlüssel), statische Code-Schwachstellen (SAST), Abhängigkeitsschwachstellen (SCA), Fehlkonfigurationen in der Infrastruktur als Code, Sicherheitsprobleme bei Containern, Cloud-Sicherheitslage, CI/CD-Pipeline-Sicherheit, Lizenzkonformität und dynamische Anwendungsschwachstellen (DAST). Die Plattform integriert über 20 Sicherheitstools, um eine umfassende Abdeckung der Anwendungssicherheit zu bieten.

4. Wie priorisiert Plexicus Schwachstellen?

Plexicus verwendet drei Schlüsselmetriken: Priorität (Kombination aus Schweregrad, Geschäftsauswirkung und Ausnutzbarkeit), Auswirkung (geschäftliche Konsequenzen) und EPSS (Wahrscheinlichkeit der Ausnutzung in der realen Welt). Diese helfen Teams, sich auf die dringendsten und wirkungsvollsten Probleme zu konzentrieren.

5. Behebt Plexicus Schwachstellen automatisch?

Ja, Plexicus analysiert anfälligen Code und schlägt Patches vor, die Entwickler direkt im PR überprüfen und akzeptieren können, wodurch manuelle Recherche minimiert wird.

6. Wie werden die Ergebnisse den Entwicklern mitgeteilt?

Die Ergebnisse werden als PR-Dekorationen und Kommentare zu spezifischen Codezeilen innerhalb des PR gepostet, sodass Entwickler sie dort sehen, wo sie bereits arbeiten.

7. Welche CI/CD-Plattformen und Versionskontrollsysteme unterstützt Plexicus?

Plexicus integriert sich mit beliebten CI/CD-Plattformen wie Jenkins und GitHub Actions und arbeitet mit Versionskontrollsystemen einschließlich GitHub, GitLab und Bitbucket.

8. Gibt es eine kostenlose Version von Plexicus?

Ja, Plexicus bietet eine kostenlose Community-Stufe an. Sie können kostenlos starten. Überprüfen Sie die Preisseite für Details.

9. Warum ignorieren Entwickler oft Sicherheitsbefunde?

Entwickler ignorieren Befunde oft, weil Sicherheitstools störend, laut und zeitaufwendig sein können. Plexicus adressiert dies, indem es Sicherheit in den bestehenden Workflow integriert und umsetzbare Lösungen bietet.