Beste SCA-Tools im Jahr 2025 | Software Composition Analysis

Entdecken Sie die besten SCA-Tools im Jahr 2025 zum Scannen von Abhängigkeiten, Verwalten von Schwachstellen und Stärken der App-Sicherheit.

Beste SCA-Tools im Jahr 2025: Abhängigkeiten scannen, Ihre Software-Lieferkette sichern

Brauchen Sie SCA-Tools, um Anwendungen zu sichern?

Moderne Anwendungen hängen stark von Drittanbieter- und Open-Source-Bibliotheken ab. Dies beschleunigt die Entwicklung, erhöht jedoch auch das Risiko von Angriffen. Jede Abhängigkeit kann Probleme wie ungepatchte Sicherheitslücken, riskante Lizenzen oder veraltete Pakete einführen. Software Composition Analysis (SCA)-Tools helfen, diese Probleme zu adressieren.

Software Composition Analysis (SCA) in der Cybersicherheit hilft Ihnen, anfällige Abhängigkeiten (externe Softwarekomponenten mit Sicherheitsproblemen) zu identifizieren, die Lizenznutzung zu überwachen und SBOMs (Software Bills of Materials, die alle Softwarekomponenten in Ihrer Anwendung auflisten) zu erstellen. Mit dem richtigen SCA-Sicherheitstool können Sie Schwachstellen in Ihren Abhängigkeiten früher erkennen, bevor Angreifer sie ausnutzen. Diese Tools helfen auch, rechtliche Risiken durch problematische Lizenzen zu minimieren.

Warum sollten Sie uns zuhören?

Bei Plexicus unterstützen wir Organisationen jeder Größe dabei, ihre Anwendungssicherheit zu stärken. Unsere Plattform vereint SAST, SCA, DAST, Geheimnis-Scans und Cloud-Sicherheit in einer Lösung. Wir unterstützen Unternehmen in jeder Phase, um ihre Anwendungen zu sichern.

„Als Pioniere in der Cloud-Sicherheit haben wir Plexicus als bemerkenswert innovativ im Bereich der Schwachstellenbehebung empfunden. Die Tatsache, dass sie Prowler als einen ihrer Konnektoren integriert haben, zeigt ihr Engagement, die besten Open-Source-Tools zu nutzen und gleichzeitig durch ihre KI-gestützten Behebungsfähigkeiten erheblichen Mehrwert zu schaffen.“

Jose Fernando Dominguez

CISO, Ironchip

Schneller Vergleich der besten SCA-Tools im Jahr 2025

| Plattform | Kernfunktionen / Stärken | Integrationen | Preisgestaltung | Am besten geeignet für | Nachteile / Einschränkungen |

|---|---|---|---|---|---|

| Plexicus ASPM | Einheitliches ASPM: SCA, SAST, DAST, Geheimnisse, IaC, Cloud-Scan; KI-Remediation; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Kostenlose Testversion; $50/Monat/Entwickler; Benutzerdefiniert | Teams, die eine vollständige Sicherheitslage in einem benötigen | Kann übertrieben sein, nur für SCA |

| Snyk Open Source | Entwicklerorientiert; schneller SCA-Scan; Code+Container+IaC+Lizenz; aktive Updates | IDE, Git, CI/CD | Kostenlos; Bezahlt ab $25/Monat/Entwickler | Entwicklerteams, die Code/SCA in der Pipeline benötigen | Kann bei großem Umfang teuer werden |

| Mend (WhiteSource) | SCA-fokussiert; Compliance; Patchen; automatisierte Updates | Hauptplattformen | ~1000 $/Jahr pro Entwickler | Unternehmen: Compliance & Skalierung | Komplexe Benutzeroberfläche, teuer für große Teams |

| Sonatype Nexus Lifecycle | SCA + Repository-Verwaltung; umfangreiche Daten; integriert mit Nexus Repo | Nexus, Hauptwerkzeuge | Kostenloses Tier; $135/Monat Repository; $57,50/Benutzer/Monat | Große Organisationen, Repository-Verwaltung | Lernkurve, Kosten |

| GitHub Advanced Security | SCA, Geheimnisse, Code-Scan, Abhängigkeitsdiagramm; nativ für GitHub-Workflows | GitHub | $30/Committer/Monat (Code); $19/Monat Geheimnisse | GitHub-Teams, die eine native Lösung wünschen | Nur für GitHub; Preis pro Committer |

| JFrog Xray | DevSecOps-Fokus; starke SBOM/Lizenz/OSS-Unterstützung; integriert mit Artifactory | IDE, CLI, Artifactory | $150/Monat (Pro, Cloud); Enterprise hoch | Bestehende JFrog-Nutzer, Artefaktmanager | Preis, am besten für große/jfrog Organisationen |

| Black Duck | Tiefe Schwachstellen- & Lizenzdaten, Richtlinienautomatisierung, ausgereifte Compliance | Hauptplattformen | Angebotsbasiert (Vertrieb kontaktieren) | Große, regulierte Organisationen | Kosten, langsamere Einführung für neue Stacks |

| FOSSA | SCA + SBOM & Lizenzautomatisierung; entwicklerfreundlich; skalierbar | API, CI/CD, große VCS | Kostenlos (begrenzt); $23/Projekt/Monat Biz; Enterprise | Compliance + skalierbare SCA-Cluster | Kostenlos ist begrenzt, Kosten steigen schnell |

| Veracode SCA | Einheitliche Plattform; erweiterte Schwachstellenerkennung, Berichterstattung, Compliance | Verschiedene | Vertrieb kontaktieren | Unternehmensnutzer mit umfassenden AppSec-Bedürfnissen | Hoher Preis, komplexere Einführung |

| OWASP Dependency-Check | Open-Source, deckt CVEs über NVD ab, breite Werkzeug-/Plugin-Unterstützung | Maven, Gradle, Jenkins | Kostenlos | OSS, kleine Teams, Nullkosten-Bedürfnisse | Nur bekannte CVEs, grundlegende Dashboards |

Die Top 10 Software Composition Analysis (SCA) Tools

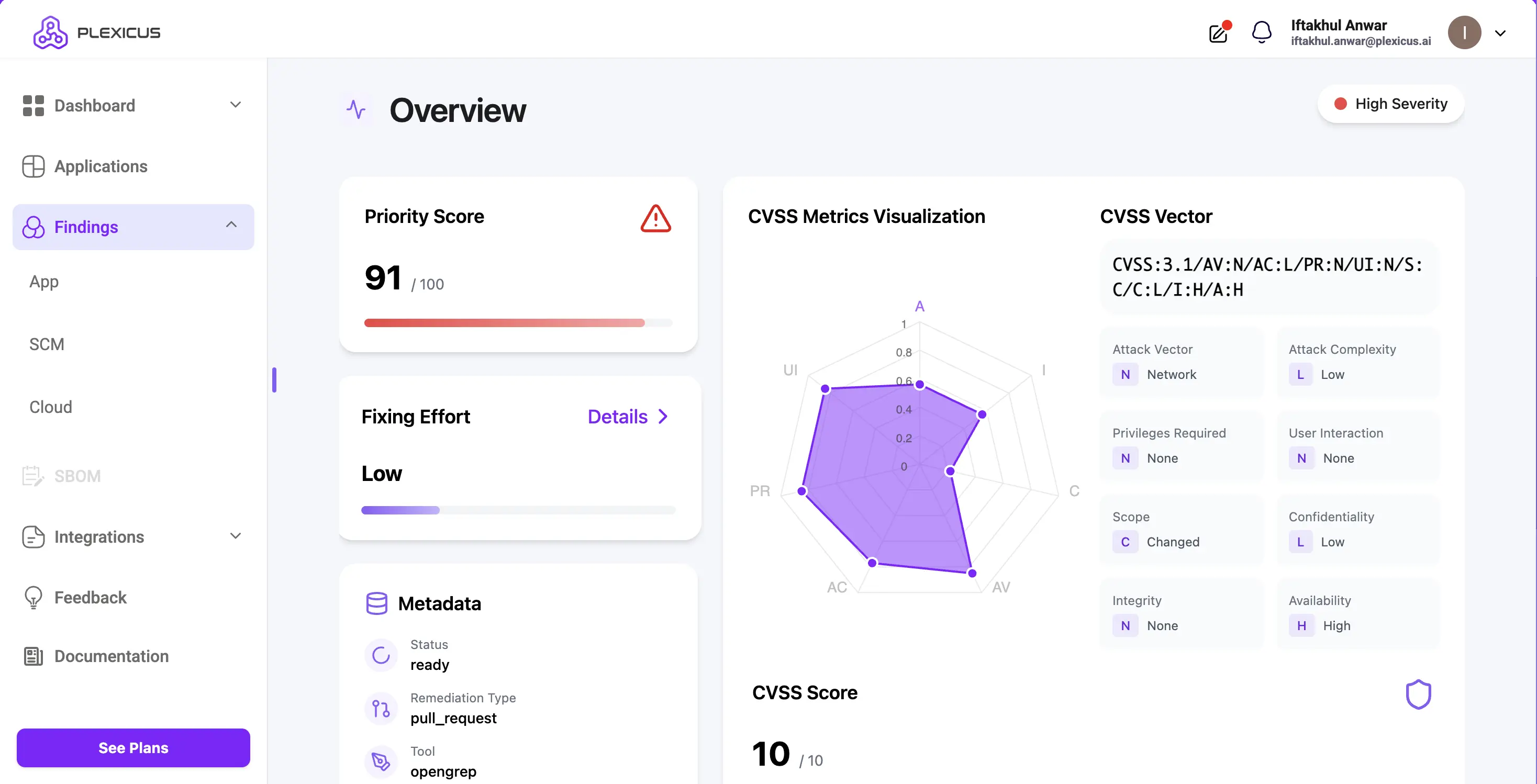

1. Plexicus ASPM

Plexicus ASPM ist mehr als nur ein SCA-Tool; es ist eine vollständige Application Security Posture Management (ASPM) Plattform. Es vereint SCA, SAST, DAST, Geheimnis-Erkennung und Cloud-Fehlkonfiguration-Scans in einer einzigen Lösung.

Traditionelle Tools erzeugen nur Warnungen, aber Plexicus geht weiter mit einem KI-gestützten Assistenten, der hilft, Schwachstellen automatisch zu beheben. Dies reduziert Sicherheitsrisiken und spart Entwicklern Zeit, indem verschiedene Testmethoden und automatisierte Korrekturen in einer Plattform kombiniert werden.

Vorteile:

- Einheitliches Dashboard für alle Schwachstellen (nicht nur SCA)

- Priorisierungs-Engine reduziert Lärm.

- Native Integrationen mit GitHub, GitLab, Bitbucket und CI/CD-Tools

- SBOM-Generierung & Lizenzkonformität eingebaut

Nachteile:

- Kann überdimensioniert wirken, wenn man nur SCA-Funktionalität möchte

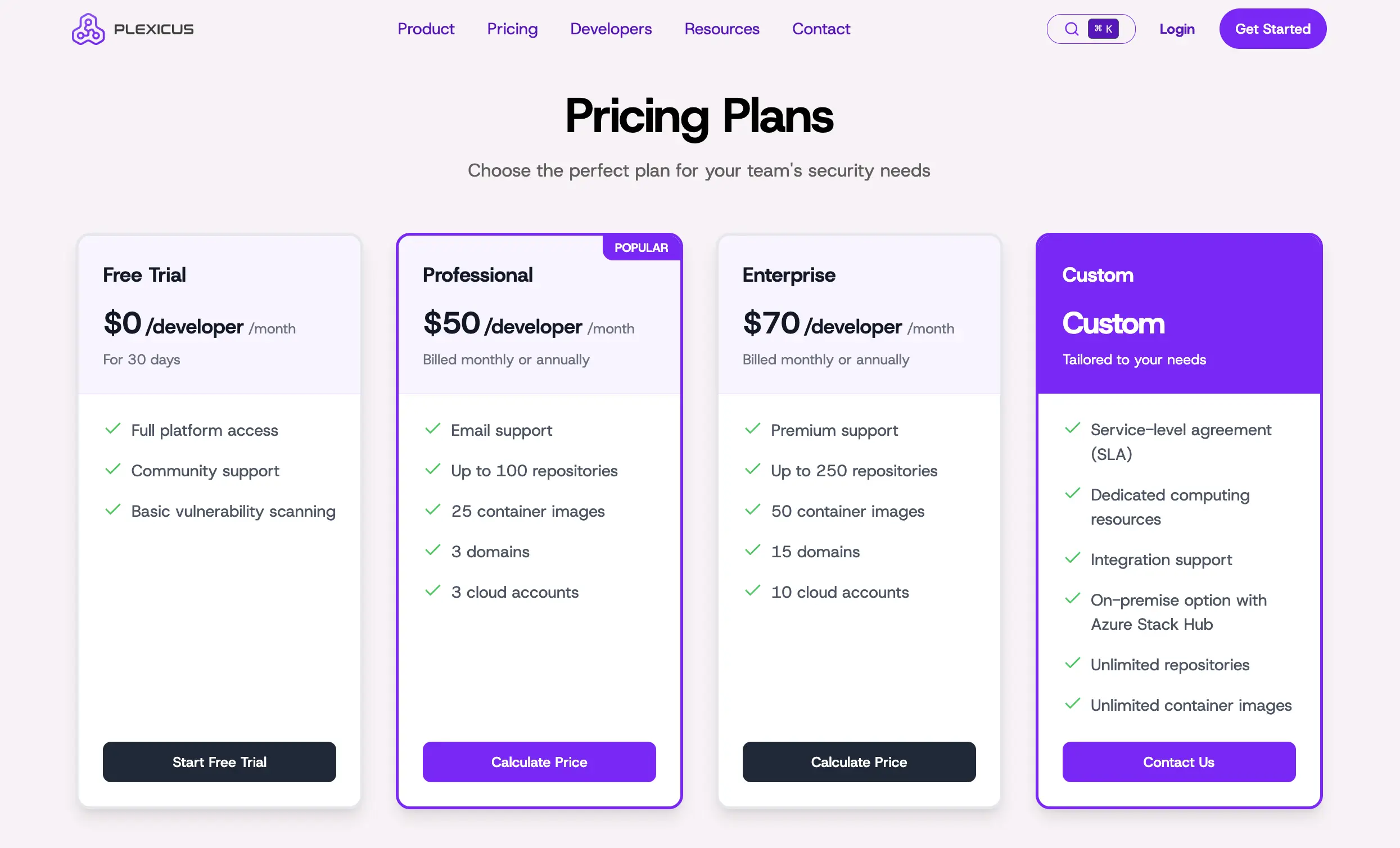

Preisgestaltung:

- Kostenloser Test für 30 Tage

- $50/Monat pro Entwickler

- Kontaktieren Sie den Vertrieb für eine benutzerdefinierte Stufe.

Am besten geeignet für: Teams, die mit einer einzigen Sicherheitsplattform über SCA hinausgehen möchten.

2. Snyk Open Source

Snyk Open Source ist ein entwicklerorientiertes SCA-Tool, das Abhängigkeiten scannt, bekannte Schwachstellen kennzeichnet und sich in Ihre IDE und CI/CD integriert. Seine SCA-Funktionen werden in modernen DevOps-Workflows häufig genutzt.

Vorteile:

- Starke Entwicklererfahrung

- Hervorragende Integrationen (IDE, Git, CI/CD)

- Deckt Lizenzkonformität, Container- und Infra-as-Code (IaC)-Scans ab

- Große Schwachstellendatenbank und aktive Updates

Nachteile:

- Kann bei großem Umfang teuer werden

- Der kostenlose Plan hat eingeschränkte Funktionen.

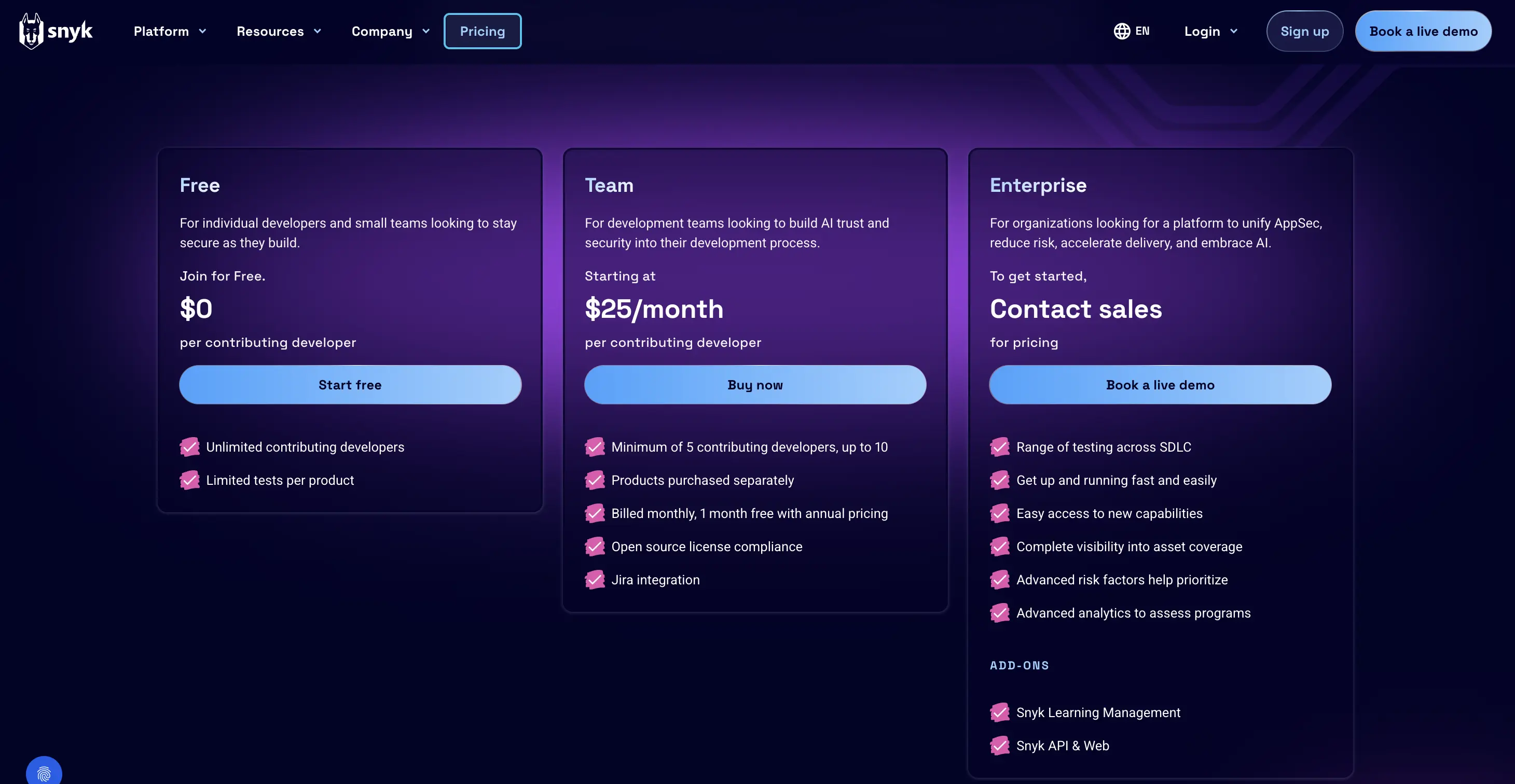

Preise:

- Kostenlos

- Bezahlt ab $25/Monat pro Entwickler, mindestens 5 Entwickler

Am besten geeignet für: Entwicklerteams, die einen schnellen Code-Analyzer + SCA in ihren Pipelines wünschen.

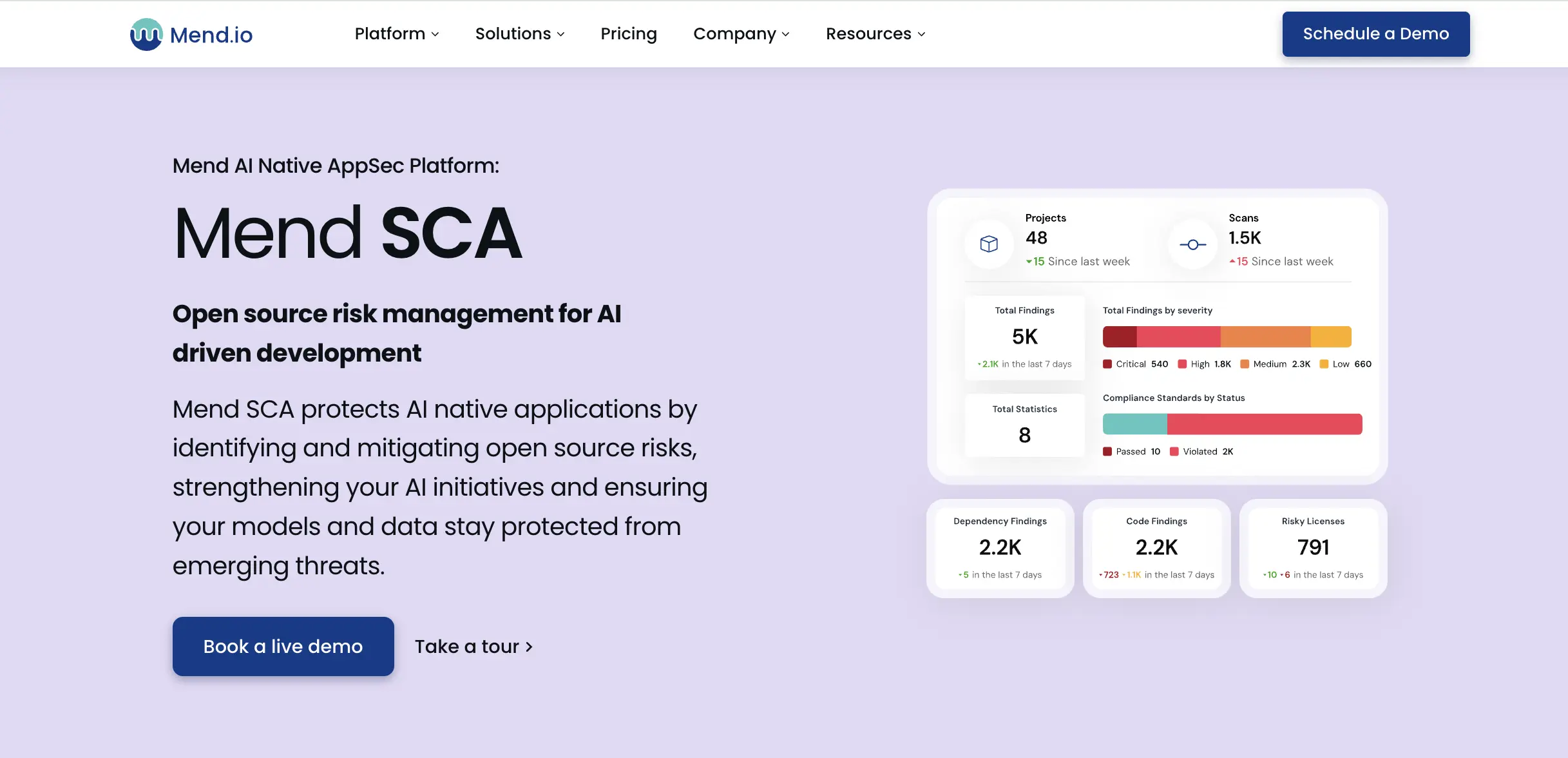

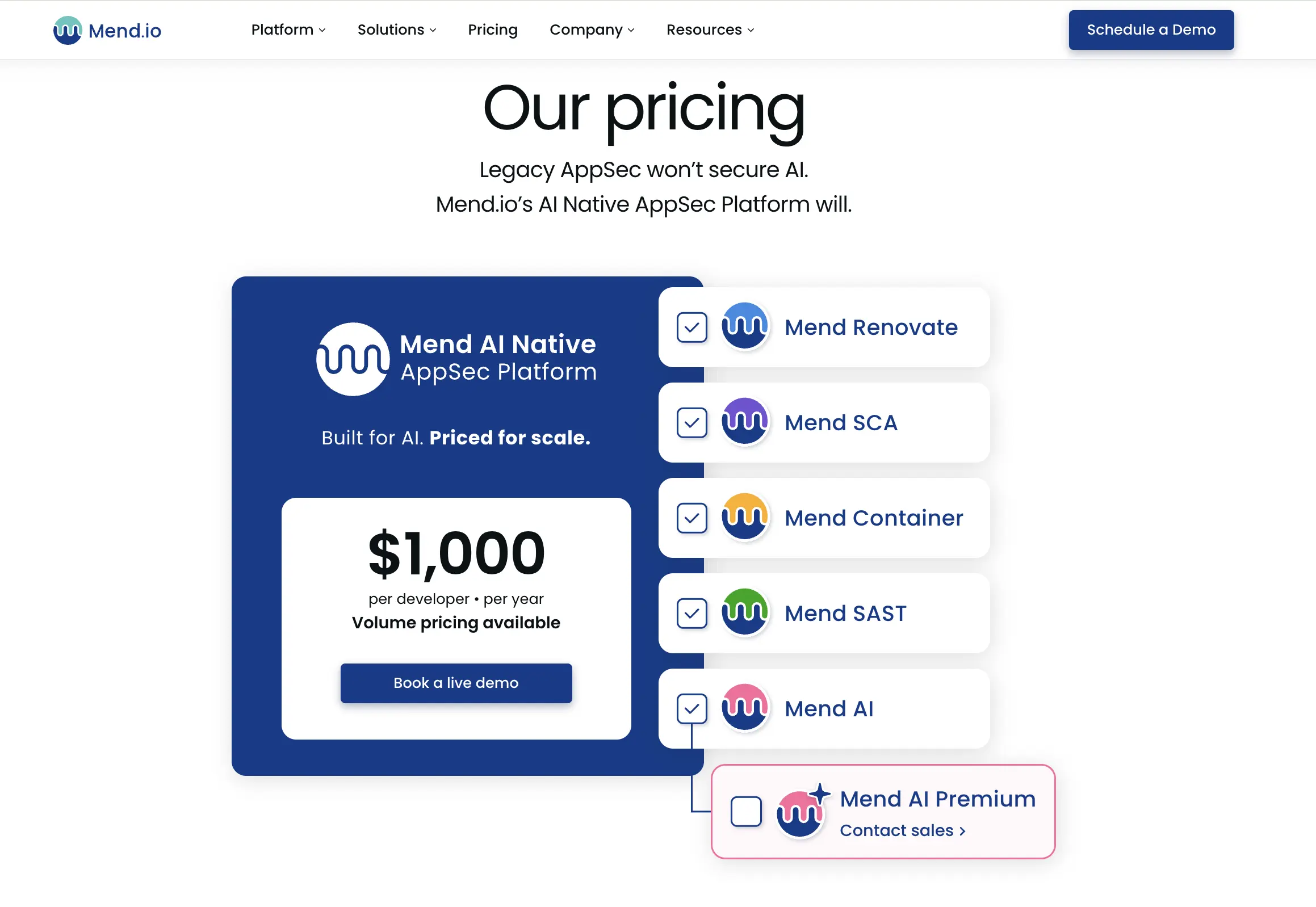

3. Mend (WhiteSource)

Mend (ehemals WhiteSource) spezialisiert sich auf SCA-Sicherheitstests mit starken Compliance-Funktionen. Mend bietet eine ganzheitliche SCA-Lösung mit Lizenz-Compliance, Schwachstellenerkennung und Integration mit Remediation-Tools.

Vorteile:

- Hervorragend für Lizenz-Compliance

- Automatisierte Patch- und Abhängigkeitsaktualisierungen

- Gut für den Einsatz im Unternehmensmaßstab

Nachteile:

- Komplexe Benutzeroberfläche

- Hohe Kosten für das Skalenteam

Preis: $1.000/Jahr pro Entwickler

Am besten geeignet für: Große Unternehmen mit hohen Compliance-Anforderungen.

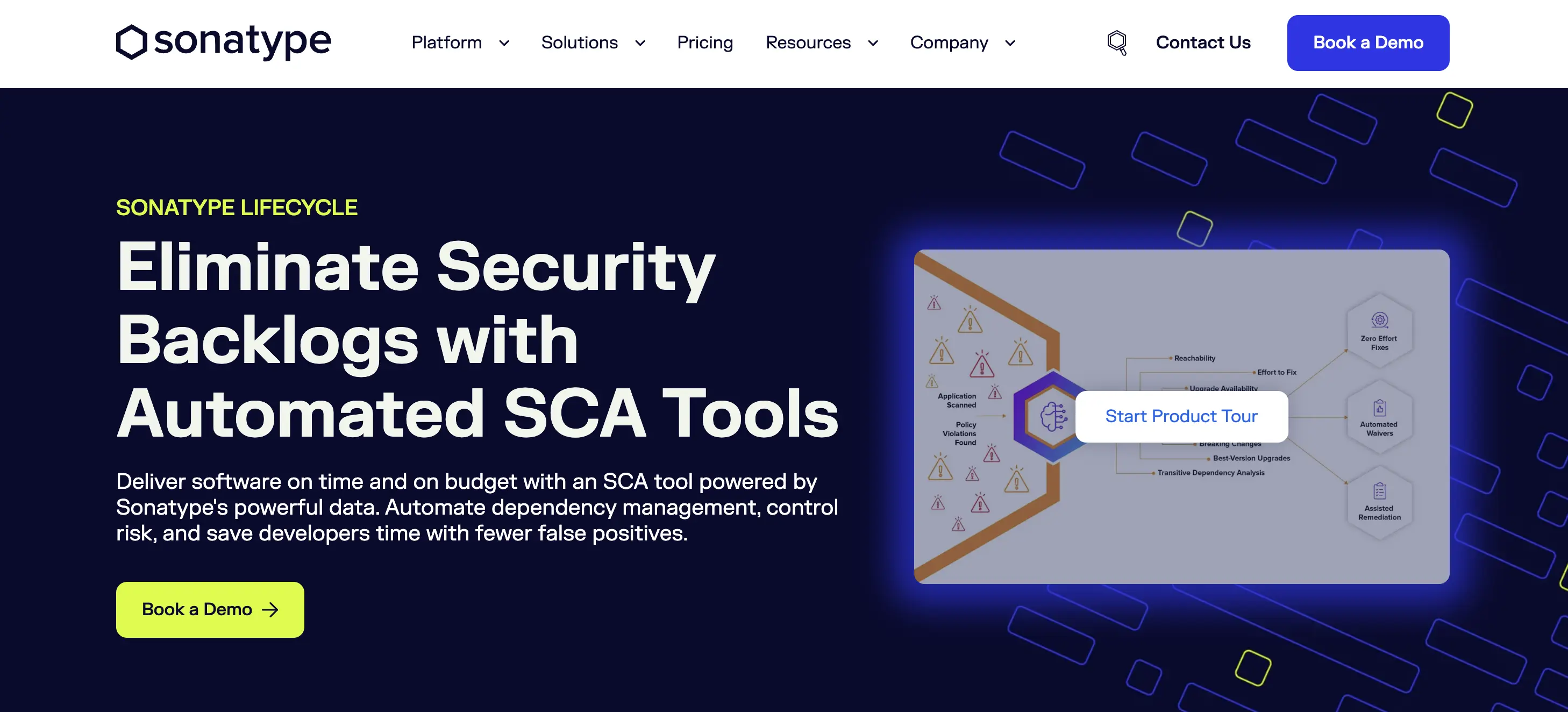

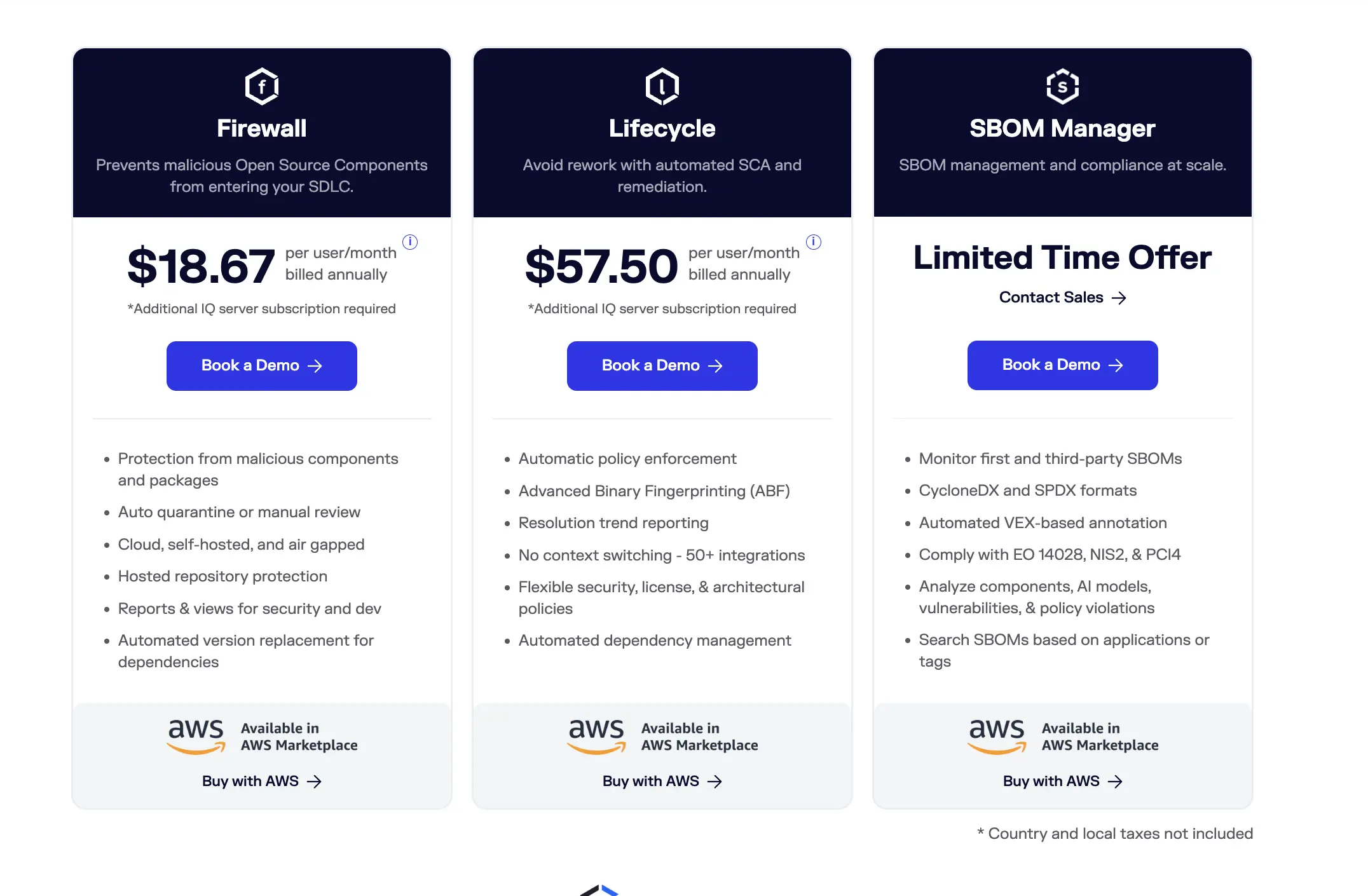

4. Sonatype Nexus Lifecycle

Eines der Software-Kompositionsanalyse-Tools, das sich auf die Verwaltung der Lieferkette konzentriert.

Vorteile:

- Umfangreiche Sicherheits- und Lizenzdaten

- Nahtlose Integration mit Nexus Repository

- Gut für große Entwicklerorganisationen

Nachteile:

- Steile Lernkurve

- Es könnte für kleine Teams übertrieben sein.

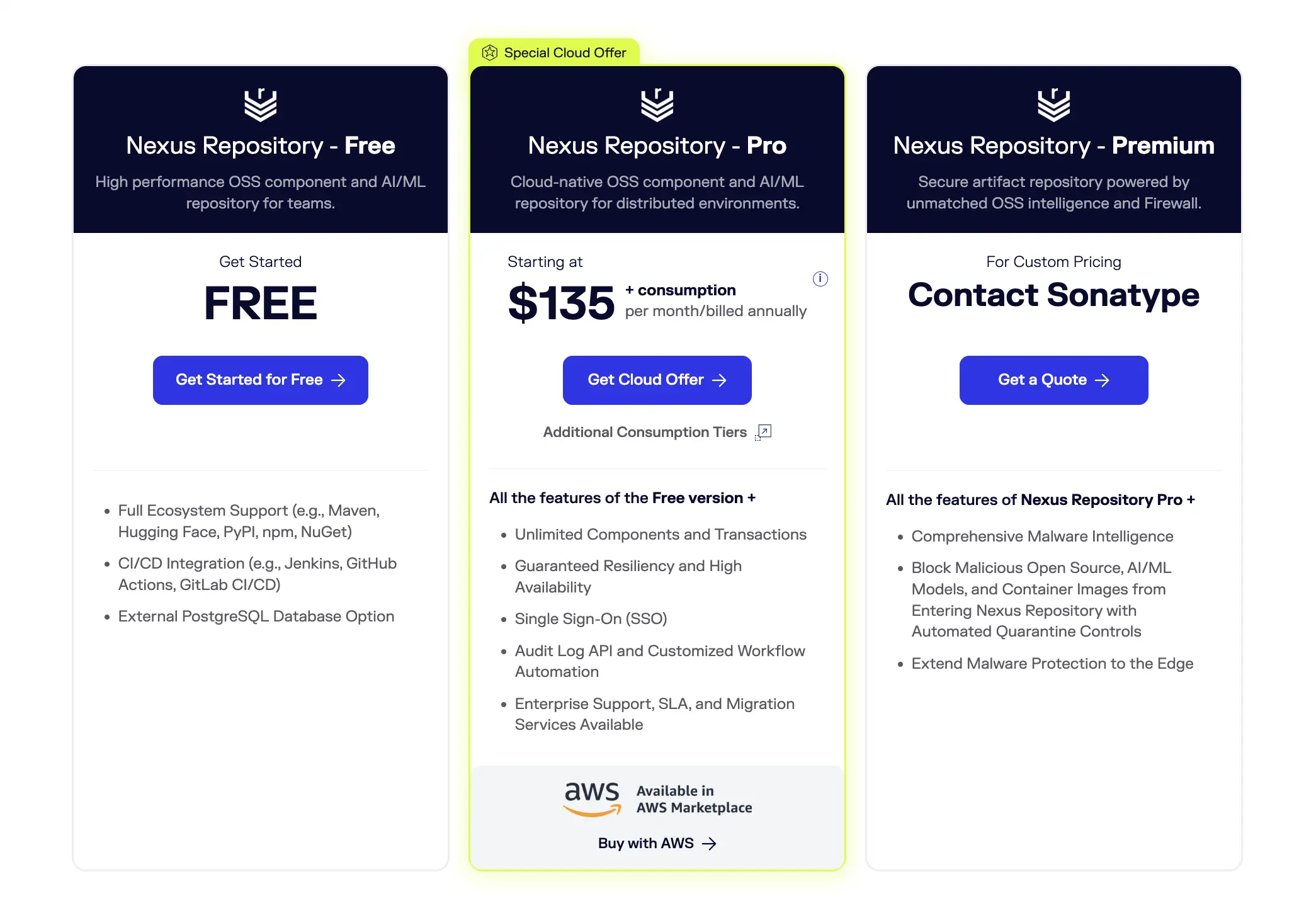

Preisgestaltung:

- Kostenloses Angebot für Nexus Repository OSS-Komponenten verfügbar.

- Pro-Plan beginnt bei 135 US-Dollar**/Monat** für Nexus Repository Pro (Cloud) + Verbrauchsgebühren.

- SCA + Behebung mit Sonatype Lifecycle ~ 57,50 US-Dollar**/Benutzer/Monat** (jährliche Abrechnung).

Am besten geeignet für: Organisationen, die sowohl SCA-Sicherheitstests als auch Artefakt-/Repository-Management mit starker OSS-Intelligenz benötigen.

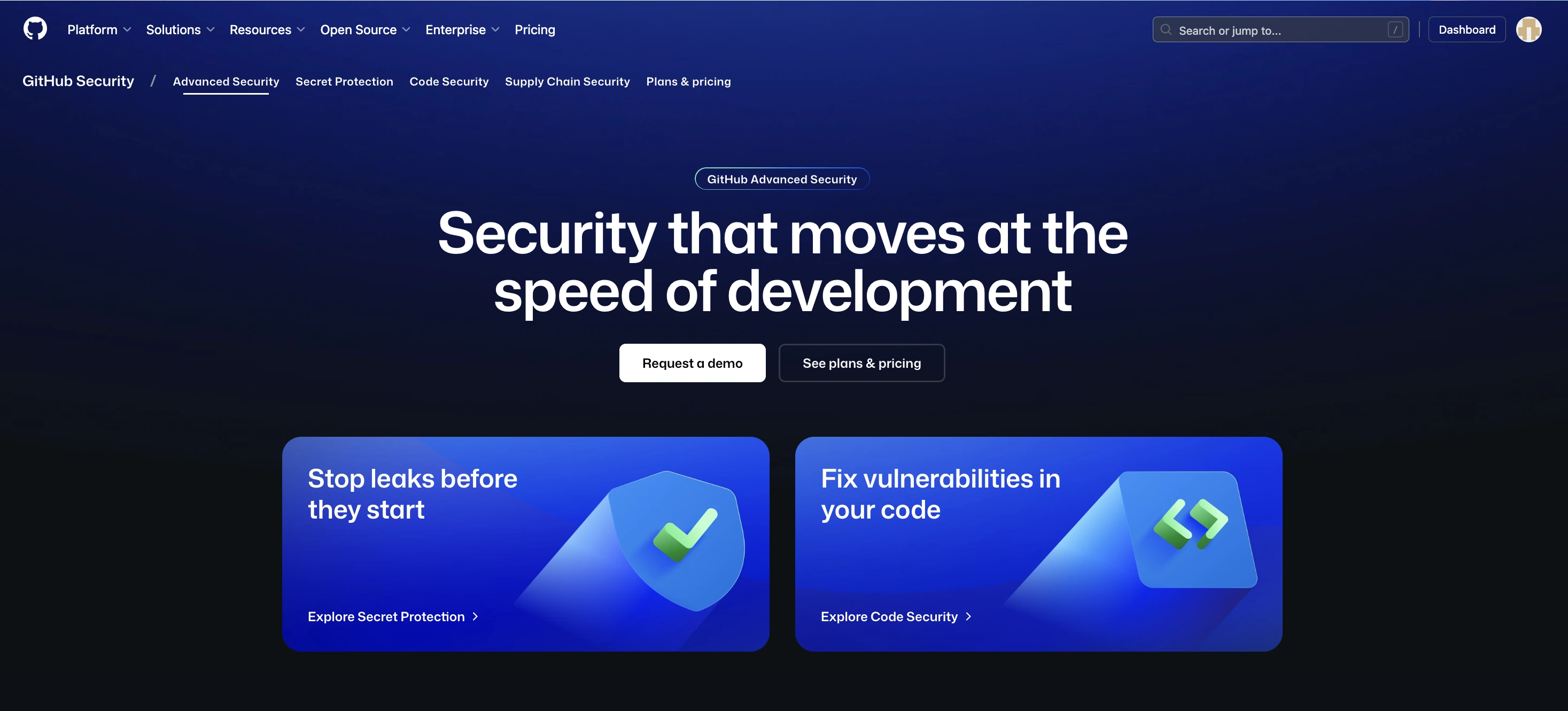

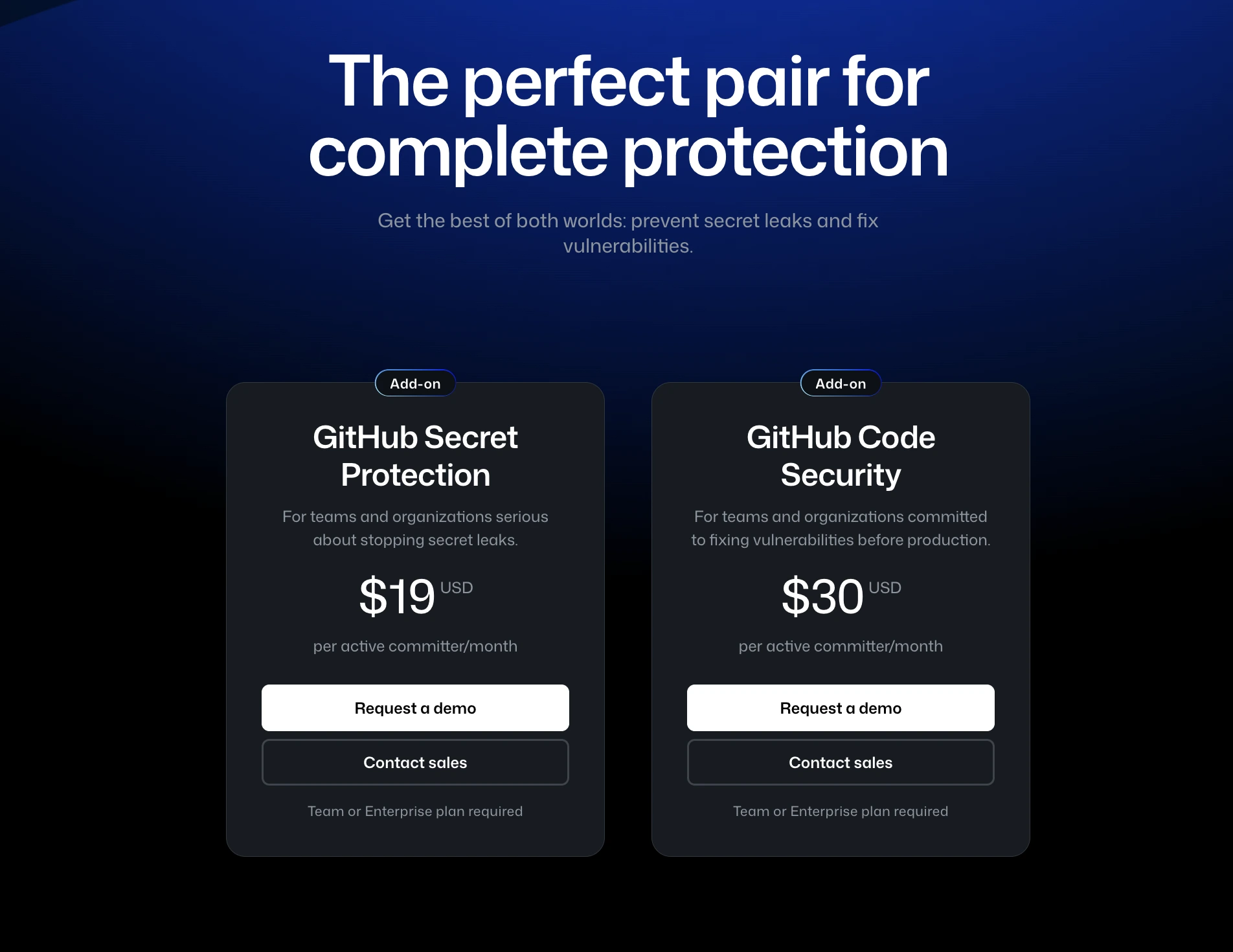

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security ist GitHubs integriertes Code- und Abhängigkeits-Sicherheitstool, das Software Composition Analysis (SCA)-Funktionen wie Abhängigkeitsdiagramm, Abhängigkeitsüberprüfung, Geheimnisschutz und Code-Scanning umfasst.

Vorteile:

- Native Integration mit GitHub-Repositories und CI/CD-Workflows.

- Stark für Abhängigkeits-Scans, Lizenzprüfungen und Benachrichtigungen über Dependabot.

- Geheimnisschutz und Codesicherheit sind als Add-ons integriert.

Nachteile:

- Die Preisgestaltung erfolgt pro aktivem Committer; es kann für große Teams teuer werden.

- Einige Funktionen sind nur in Team- oder Enterprise-Plänen verfügbar.

- Weniger Flexibilität außerhalb des GitHub-Ökosystems.

Preis:

- GitHub Code Security: US$30 pro aktivem Committer/Monat (Team oder Enterprise erforderlich).

- GitHub Secret Protection: US$19 pro aktivem Committer/Monat.

Am besten geeignet für: Teams, die Code auf GitHub hosten und integrierte Abhängigkeits- und Geheimnisscans wünschen, ohne separate SCA-Tools verwalten zu müssen.

6. JFrog Xray

JFrog Xray ist eines der SCA-Tools, das Ihnen helfen kann, Sicherheitslücken und Lizenzkonformitätsprobleme in Open-Source-Software (OSS) zu identifizieren, zu priorisieren und zu beheben.

JFrog bietet einen entwicklerorientierten Ansatz, bei dem sie sich in IDE und CLI integrieren, um Entwicklern die reibungslose Nutzung von JFrog Xray zu erleichtern.

Vorteile:

- Starke DevSecOps-Integration

- SBOM- und Lizenz-Scanning

- Leistungsstark in Kombination mit JFrog Artifactory (ihrem universellen Artefakt-Repository-Manager)

Nachteile:

- Am besten für bestehende JFrog-Nutzer

- Höhere Kosten für kleine Teams

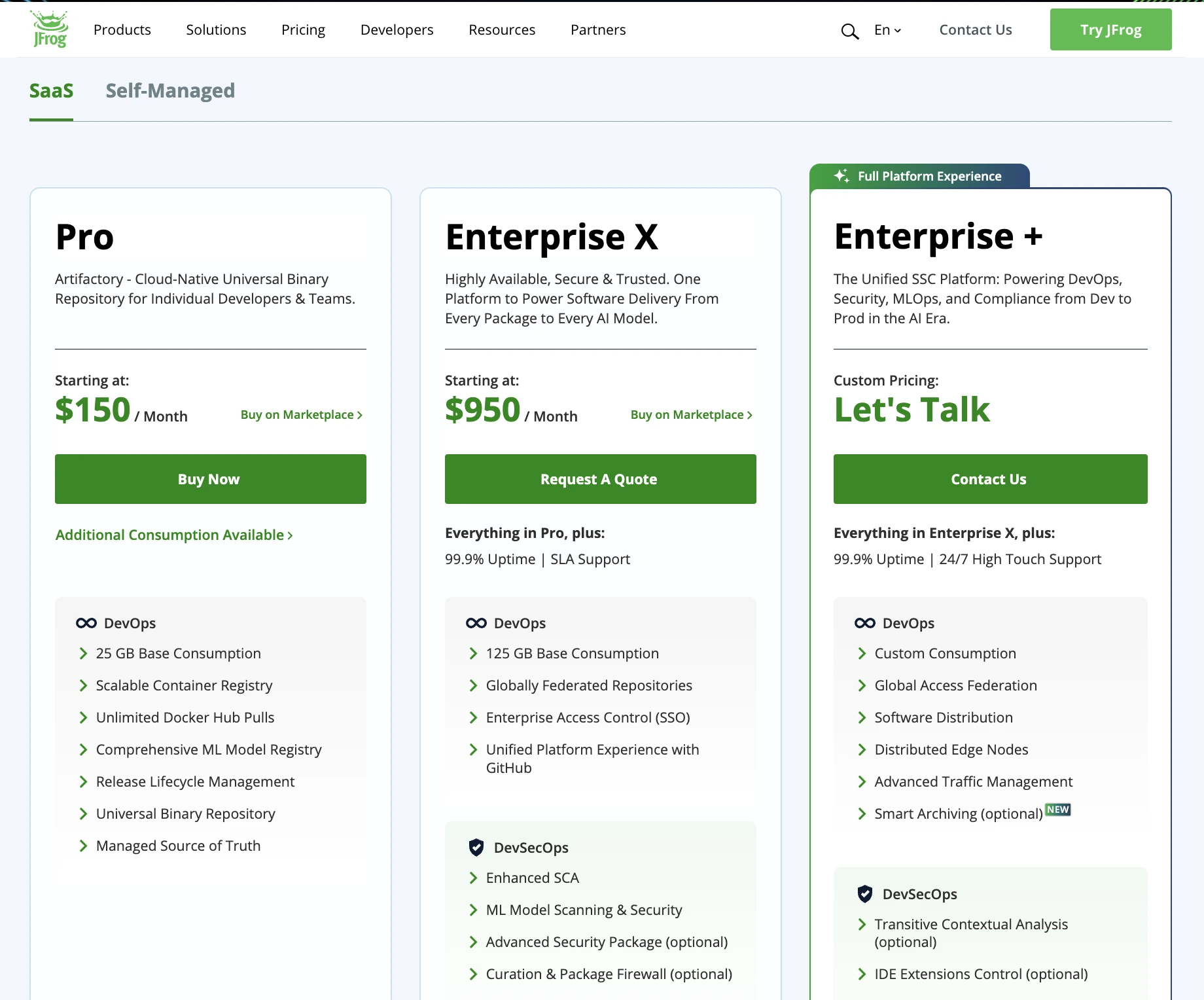

Preise

JFrog bietet flexible Stufen für seine Software Composition Analysis (SCA) und Artefakt-Management-Plattform. So sieht die Preisgestaltung aus:

- Pro: 150 US$/Monat (Cloud), beinhaltet 25 GB Basisspeicher / Verbrauch; zusätzliche Nutzungskosten pro GB.

- Enterprise X: 950 US$/Monat, mehr Basisverbrauch (125 GB), SLA-Unterstützung, höhere Verfügbarkeit.

- Pro X (Selbstverwaltet / Unternehmensmaßstab): 27.000 US$/Jahr, gedacht für große Teams oder Organisationen, die volle selbstverwaltete Kapazität benötigen.

7. Black Duck

Black Duck ist ein SCA/Sicherheitstool mit umfassender Open-Source-Schwachstellenintelligenz, Lizenzdurchsetzung und Richtlinienautomatisierung.

Vorteile:

- Umfangreiche Schwachstellendatenbank

- Starke Lizenzkonformität und Governance-Funktionen

- Gut für große, regulierte Organisationen

Nachteile:

- Kosten erfordern ein Angebot vom Anbieter.

- Manchmal langsamere Anpassung an neue Ökosysteme im Vergleich zu neueren Tools

Preis:

- „Preis erhalten“-Modell, Kontaktaufnahme mit dem Vertriebsteam erforderlich.

Am besten geeignet für: Unternehmen, die ausgereifte, erprobte Open-Source-Sicherheit und -Compliance benötigen.

Hinweis: Plexicus ASPM integriert sich auch mit Black Duck als eines der SCA-Tools im Plexicus-Ökosystem

8. Fossa

FOSSA ist eine moderne Software Composition Analysis (SCA) Plattform, die sich auf die Einhaltung von Open-Source-Lizenzen, die Erkennung von Schwachstellen und das Abhängigkeitsmanagement konzentriert. Sie bietet automatisierte SBOM (Software Bill of Materials) Generierung, Richtlinienumsetzung und entwicklerfreundliche Integrationen.

Vorteile:

- Kostenloser Plan verfügbar für Einzelpersonen und kleine Teams

- Starke Unterstützung für Lizenzkonformität und SBOM

- Automatisiertes Lizenz- und Schwachstellenscannen in den Business/Enterprise-Stufen

- Entwicklerzentriert mit API-Zugriff und CI/CD-Integrationen

Nachteile:

- Kostenloser Plan auf 5 Projekte und 10 Entwickler begrenzt

- Erweiterte Funktionen wie Multi-Projekt-Berichterstattung, SSO und RBAC erfordern die Enterprise-Stufe.

- Business-Plan skaliert die Kosten pro Projekt, was bei großen Portfolios teuer werden kann.

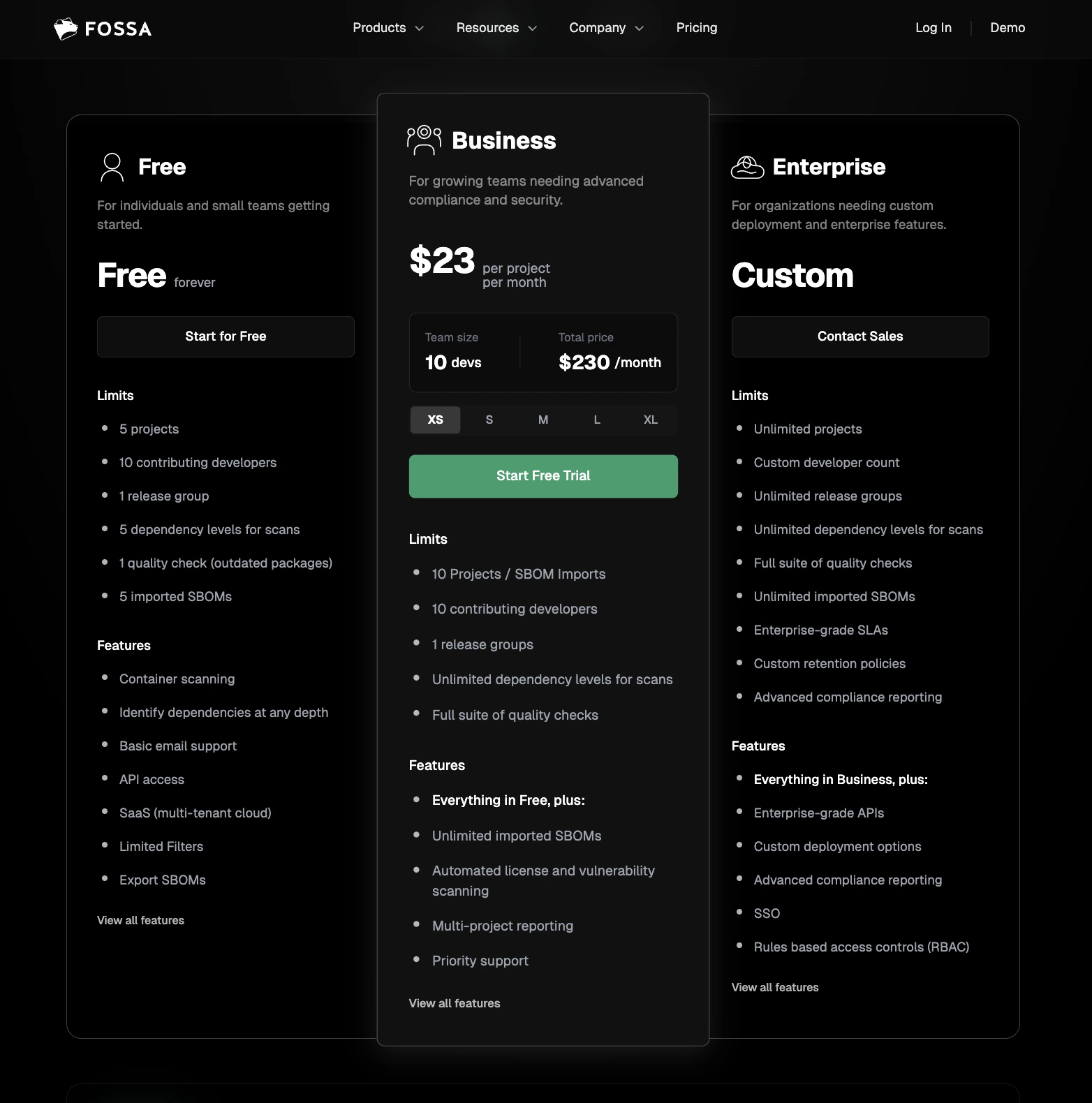

Preis:

- Kostenlos: bis zu 5 Projekte und 10 beitragende Entwickler

- Business: 23 $ pro Projekt/Monat (Beispiel: 230 $/Monat für 10 Projekte & 10 Entwickler)

- Enterprise: Individuelle Preisgestaltung, beinhaltet unbegrenzte Projekte, SSO, RBAC, erweiterte Compliance-Berichterstattung

Am besten geeignet für: Teams, die Open-Source-Lizenzkonformität + SBOM-Automatisierung neben der Schwachstellenanalyse benötigen, mit skalierbaren Optionen für Startups bis hin zu großen Unternehmen.

9.Veracode SCA

Veracode SCA ist ein Tool zur Softwarezusammensetzungsanalyse, das Sicherheit in Ihrer Anwendung bietet, indem es Open-Source-Risiken präzise identifiziert und darauf reagiert, um sicheren und konformen Code zu gewährleisten. Veracode SCA scannt auch Code, um versteckte und aufkommende Risiken mit der proprietären Datenbank aufzudecken, einschließlich Schwachstellen, die noch nicht in der National Vulnerability Database (NVD) aufgeführt sind.

Vorteile:

- Einheitliche Plattform für verschiedene Sicherheitstesttypen

- Ausgereifte Unternehmensunterstützung, Berichterstattung und Compliance-Funktionen

Nachteile:

- Die Preisgestaltung neigt dazu, hoch zu sein.

- Die Einführung und Integration kann eine steile Lernkurve haben.

Preis: Nicht auf der Website angegeben; Kontaktaufnahme mit dem Vertriebsteam erforderlich

Am besten geeignet für: Organisationen, die bereits Veracodes AppSec-Tools verwenden und das Open-Source-Scanning zentralisieren möchten.

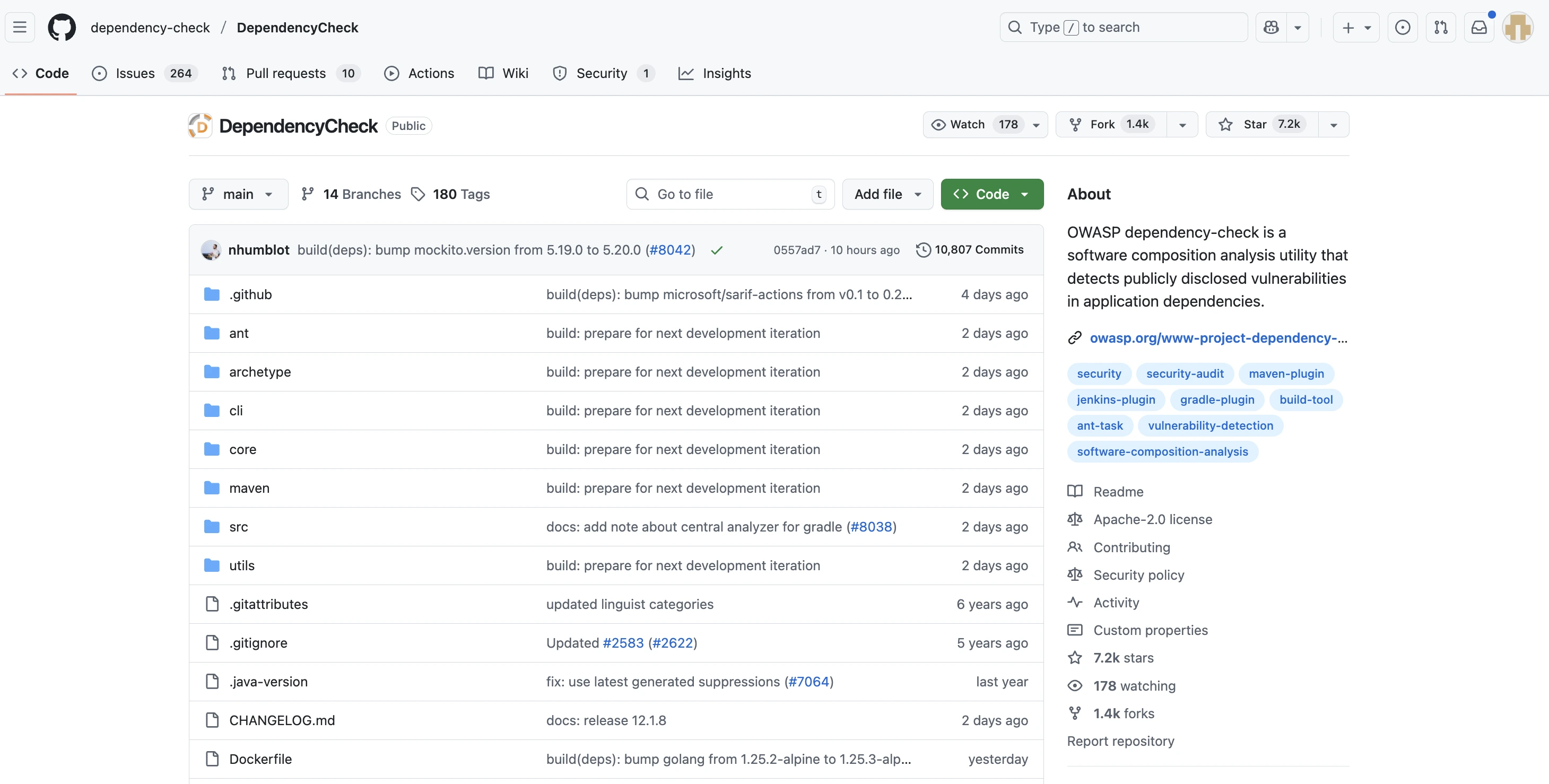

10. OWASP Dependency-Check

OWASP Dependency-Check ist ein Open-Source-SCA (Software Composition Analysis) Tool, das entwickelt wurde, um öffentlich bekannte Schwachstellen in den Abhängigkeiten eines Projekts zu erkennen.

Es funktioniert, indem es Common Platform Enumeration (CPE) Identifikatoren für Bibliotheken identifiziert, diese mit bekannten CVE-Einträgen abgleicht und über mehrere Build-Tools (Maven, Gradle, Jenkins, etc.) integriert.

Vorteile:

- Vollständig kostenlos und Open-Source, unter der Apache 2 Lizenz.

- Breite Integrationsunterstützung (Kommandozeile, CI-Server, Build-Plugins: Maven, Gradle, Jenkins, etc.)

- Regelmäßige Updates über die NVD (National Vulnerability Database) und andere Datenfeeds.

- Funktioniert gut für Entwickler, die bekannte Schwachstellen in Abhängigkeiten frühzeitig erkennen möchten.

Nachteile:

- Beschränkt auf die Erkennung bekannter Schwachstellen (CVE-basiert)

- Kann keine benutzerdefinierten Sicherheitsprobleme oder Geschäftslogikfehler finden.

- Berichterstattung und Dashboards sind im Vergleich zu kommerziellen SCA-Tools grundlegender; es fehlt an integrierter Anleitung zur Behebung.

- Möglicherweise Anpassung erforderlich: Große Abhängigkeitsbäume können Zeit in Anspruch nehmen, und gelegentliche Fehlalarme oder fehlende CPE-Zuordnungen.

Preis:

- Kostenlos (keine Kosten).

Am besten geeignet für:

- Open-Source-Projekte, kleine Teams oder jeden, der einen kostenlosen Abhängigkeits-Schwachstellenscanner benötigt.

- Ein Team in den frühen Phasen, das bekannte Probleme in Abhängigkeiten erkennen muss, bevor es zu kostenpflichtigen/kommerziellen SCA-Tools wechselt.

Reduzieren Sie das Sicherheitsrisiko in Ihrer Anwendung mit der Plexicus Application Security Platform (ASPM)

Die Wahl des richtigen SCA- oder SAST-Tools ist nur die halbe Miete. Die meisten Organisationen stehen heute vor einem Tool-Wildwuchs und betreiben separate Scanner für SCA, SAST, DAST, Geheimnis-Erkennung und Cloud-Fehlkonfigurationen. Dies führt oft zu doppelten Warnungen, isolierten Berichten und Sicherheitsteams, die in Lärm ertrinken.

Da kommt Plexicus ASPM ins Spiel. Im Gegensatz zu punktuellen SCA-Lösungen vereint Plexicus SCA, SAST, DAST, Geheimnis-Erkennung und Cloud-Fehlkonfigurationen in einem einzigen Workflow.

Was Plexicus anders macht:

- Einheitliches Sicherheits-Management → Anstatt mehrere Tools zu jonglieren, erhalten Sie ein Dashboard für Ihre gesamte Anwendungssicherheit.

- KI-gestützte Behebung → Plexicus warnt nicht nur vor Problemen, sondern bietet automatisierte Lösungen für Schwachstellen, wodurch Entwickler Stunden manueller Arbeit sparen.

- Wächst mit Ihrem Wachstum → Egal, ob Sie ein Startup in der Frühphase oder ein globales Unternehmen sind, Plexicus passt sich Ihrem Codebestand und Ihren Compliance-Anforderungen an.

- Vertrauenswürdig von Organisationen → Plexicus hilft bereits Unternehmen, Anwendungen in Produktionsumgebungen zu sichern, das Risiko zu reduzieren und die Zeit bis zur Veröffentlichung zu beschleunigen.

Wenn Sie 2025 SCA- oder SAST-Tools evaluieren, lohnt es sich zu überlegen, ob ein eigenständiger Scanner ausreicht oder ob Sie eine Plattform benötigen, die alles in einen intelligenten Workflow konsolidiert.

Mit Plexicus ASPM setzen Sie nicht nur ein Häkchen bei der Einhaltung von Vorschriften. Sie bleiben Schwachstellen voraus, liefern schneller aus und befreien Ihr Team von Sicherheitsbelastungen. Beginnen Sie noch heute mit der Sicherung Ihrer Anwendung mit dem kostenlosen Plexicus-Plan.