Top 10 Fortinet CNAPP-Alternativen für 2026: Von Anomalieerkennung bis zu automatisierten Korrekturen

Im Jahr 2024 schloss Fortinet die Übernahme von Lacework ab und integrierte eine der innovativsten KI-gesteuerten Anomalieerkennungsplattformen in das Fortinet Security Fabric. Das Ergebnis, FortiCNAPP, ist ein Kraftpaket für Teams, die tiefgehende Verhaltensanalysen und eine einheitliche Netzwerksicherheit benötigen.

Allerdings stellen viele technische Teams im Jahr 2026 fest, dass „Anomalieerkennung“ allein nicht ausreicht, um das schiere Volumen des produzierten Codes zu bewältigen. Da 41 % des gesamten Codes jetzt KI-generiert sind und jährlich über 256 Milliarden Codezeilen produziert werden, hat sich der Engpass von „etwas ist seltsam“ zu „die zugrunde liegende Schwachstelle beheben“ verschoben.

Wenn Sie nach einer FortiCNAPP-Alternative suchen, die Durchsatz bei der Behebung und entwicklerzentrierte Workflows priorisiert, ist dieser Leitfaden für Sie.

Warum uns vertrauen?

Bei Plexicus spezialisieren wir uns auf Behebung. Wir glauben, dass der Wert eines Sicherheitstools an der Anzahl der geschlossenen Tickets gemessen wird, nicht an der Anzahl der erstellten Warnungen. Unsere Erkenntnisse werden von der Realität der industrialisierten Ausnutzung angetrieben, bei der 28,3 % der Exploits innerhalb von 24 Stunden nach der Offenlegung starten. Wir entwickeln und überprüfen Tools, die Ingenieuren helfen, sich mit der Geschwindigkeit des Angreifers zu bewegen.

Auf einen Blick: Die Top 10 FortiCNAPP-Alternativen für 2026

| Plattform | Am besten für | Kernunterscheidungsmerkmal | Setup-Typ |

|---|---|---|---|

| Plexicus | Schnelle Behebung | KI-gesteuertes „Click-to-Fix“ | Agentenlos (OIDC) |

| Wiz | Multi-Cloud-Transparenz | Der Sicherheitsgraph | Agentenlos |

| Orca Security | Datensicherheit | SideScanning-Technologie | Agentenlos |

| Sysdig Secure | Runtime / K8s | eBPF-basiertes aktives Blockieren | Agentenbasiert |

| Prisma Cloud | Unternehmenskonformität | Einheitliche Policy-as-Code | Hybrid |

| CrowdStrike | Bedrohungsjagd | EDR-native Cloud-Sicherheit | Agentenbasiert |

| SentinelOne | Autonomes SOC | Offensiver KI-Engine | Agentenbasiert |

| Snyk | Entwickler-Flow | Native IDE- & PR-Integration | Integration |

| Check Point | Netzwerksicherheit | Einheitliche Cloud-Firewalls | Hybrid |

| Uptycs | Asset-Management | SQL-gesteuerte einheitliche Transparenz | Agentenbasiert |

Welches Tool sollten Sie wählen?

Nicht alle CNAPP-Tools sind gleich. Abhängig von Ihrem spezifischen Schmerzpunkt mit FortiCNAPP/Lacework, hier ist unser Entscheidungsrahmen:

- Wenn Sie aufhören möchten, Warnungen zu recherchieren und stattdessen mit der Behebung beginnen möchten, wählen Sie Plexicus. Es ist das einzige Tool auf dieser Liste, das sich vollständig auf “Remediation Throughput” konzentriert und die Erstellung von Patches und PRs automatisiert, anstatt nur Anomalien zu kennzeichnen.

- Wenn Sie sofortige Sichtbarkeit in einer unübersichtlichen Multi-Cloud-Umgebung benötigen, wählen Sie Wiz. Sein “Security Graph” ist unübertroffen darin, Ihnen zu zeigen, wie Schwachstellen, Identitäten und Fehlkonfigurationen sich überschneiden, um “Toxische Kombinationen” zu erzeugen.

- Wenn Ihre Priorität Compliance und die Konsolidierung von allem (Firewalls + Cloud) ist: Wählen Sie Prisma Cloud. Es ist der Schwergewichtschampion für 360-Grad-Compliance, erfordert jedoch eine steilere Lernkurve.

- Wenn Sie Angriffe in Echtzeit auf Kubernetes blockieren müssen, wählen Sie Sysdig Secure. Im Gegensatz zu agentenlosen Tools sitzt Sysdig auf Kernel-Ebene (eBPF) und kann bösartige Prozesse im Moment ihres Starts beenden.

- Wenn Sie die Sicherheit vollständig in die IDE des Entwicklers verlagern möchten, wählen Sie Snyk. Es erkennt Probleme, bevor der Code jemals die Cloud erreicht, und ist damit die entwicklerfreundlichste Option.

1. Plexicus

Plexicus ist die primäre Alternative für Teams, die die KI-gesteuerte Natur von FortiCNAPP lieben, aber einen remediationsfokussierten Ansatz benötigen. Während FortiCNAPP Ihnen sagt, dass ein Verhalten “anomal” ist, sagt Ihnen Plexicus genau, welche Codezeile das Risiko verursacht hat und bietet einen Patch zur Behebung an.

- Hauptmerkmale: Codex Remedium ist eine KI-gestützte Engine, die Code-Patches, Pull-Requests und Unit-Tests speziell für identifizierte Schwachstellen in Ihrem Code und Ihrer Cloud generiert.

- Kernunterscheidungsmerkmal: Plexicus ersetzt den manuellen Forschungs- und Reparaturzyklus durch menschlich ausgelöste KI-Sanierung. Ein Entwickler identifiziert ein Risiko, klickt auf die Schaltfläche „KI-Sanierung“ und erhält einen vorgefertigten Pull-Request.

- Vorteile: Reduziert MTTR (Mean Time to Remediation) um bis zu 95 %; verbindet Code (SAST/SCA) und Cloud (CSPM) in einem einzigen, einheitlichen Sanierungsfluss.

- Nachteile: Produktionsumgebungen erfordern immer noch einen menschlichen Gatekeeper, um den von der KI generierten PR zu genehmigen.

- Am besten geeignet für: Automatisierte Sanierung & KI-Patching

2. Wiz

Wiz ist die häufigste Unternehmensalternative zu FortiCNAPP. Es ist legendär für seinen Security Graph, der die „toxischen Kombinationen“ von Risiken abbildet, die Fortinets Verhaltenswarnungen möglicherweise übersehen.

- Hauptmerkmale: Agentenloses Scannen über AWS, Azure, GCP und OCI; tiefgehende Analyse von Angriffspfaden.

- Kernunterscheidungsmerkmal: Hervorragende UI/UX, die komplexe, umgebungsübergreifende Risiken in Minuten ohne Agenten sichtbar macht.

- Vorteile: Schnellste „Time-to-Visibility“ auf dem Markt; extrem hohe Genauigkeit bei Cloud-Fehlkonfigurationen.

- Nachteile: Preisgestaltung kann schnell steigen; begrenzte Echtzeit-„Blockierung“ im Vergleich zu agentenbasierten Laufzeit-Tools.

- Am besten geeignet für: Multi-Cloud-Sichtbarkeit & Graph-Analyse

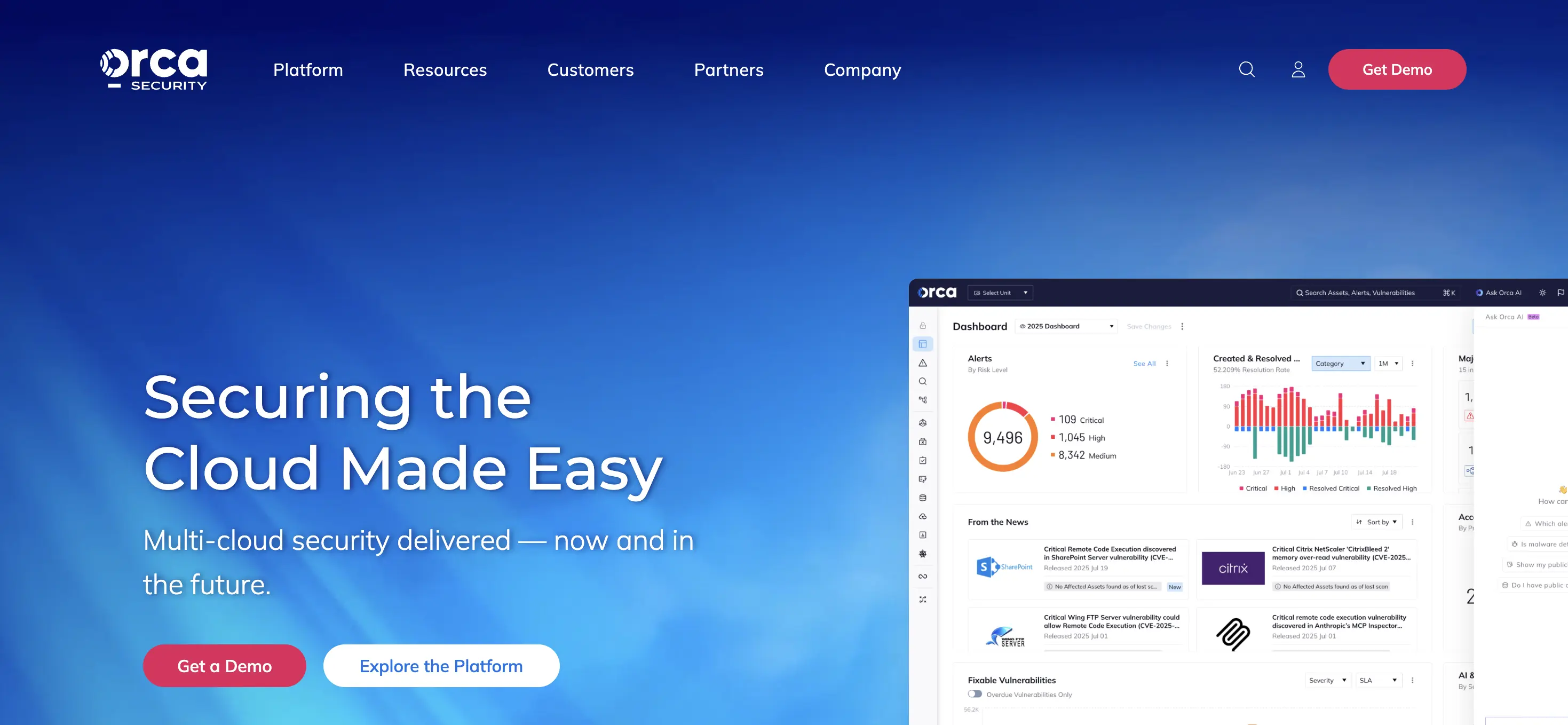

3. Orca Security

Orca hat SideScanning eingeführt, das es ermöglicht, in Ihre virtuellen Maschinen und Container ohne Agenten zu sehen. Es ist die bevorzugte Alternative für Teams, die Datensicherheit (DSPM) priorisieren.

- Hauptmerkmale: Agentenloses Workload-Scannen; Entdeckung sensibler Daten in S3-Buckets und Datenbanken.

- Kernunterscheidungsmerkmal: Ein einheitliches Datenmodell, das „Full-Stack“-Sichtbarkeit in Betriebssysteme, Apps und Daten ohne den Aufwand der Agentenbereitstellung bietet.

- Vorteile: Tiefe Sichtbarkeit in nicht verwaltete Assets; ausgezeichnet für Compliance-Audits.

- Nachteile: Fehlen der aktiven Laufzeit-„Prozess-Kill“-Fähigkeiten eines eBPF-basierten Tools.

- Am besten geeignet für: Datensicherheit & SideScanning

4. Sysdig Secure

Wenn Sie Active Blocking und Kubernetes-Forensik gegenüber dem Verhaltensmodell von FortiCNAPP priorisieren, ist Sysdig der Standard. Es basiert auf dem Open-Source-Projekt Falco.

- Hauptmerkmale: eBPF-basierter Laufzeitschutz; Kubernetes-native Bedrohungserkennung.

- Kernunterscheidungsmerkmal: Es erkennt Kernel-Level-Angriffe in Echtzeit und ermöglicht das Blockieren von unautorisierten Shells oder Prozessen.

- Vorteile: Beste Container-Sicherheit seiner Klasse; tiefgehende Forensik nach Vorfällen.

- Nachteile: Hoher technischer Aufwand; erfordert die Bereitstellung von Agenten auf allen Knoten.

- Am besten geeignet für: Kubernetes-Forensik & Active Blocking

5. Prisma Cloud (Palo Alto Networks)

Die „Schwergewicht“-Alternative. Prisma Cloud ist für Organisationen, die ihren gesamten Sicherheitsstack, von Firewalls bis zur Cloud-Posture, unter einem Anbieter konsolidieren möchten.

- Hauptmerkmale: Einheitliche Policy-as-Code; tiefe Integration mit Palo Altos globaler Bedrohungsintelligenz.

- Kernunterscheidungsmerkmal: Es ist die umfassendste Plattform für stark regulierte Branchen, die eine 360-Grad-Compliance-Berichterstattung benötigen.

- Vorteile: Deckt alles von Code- bis Netzwerksicherheit ab.

- Nachteile: Extrem komplex zu verwalten; erfordert oft ein dediziertes Team von „Prisma-Admins“.

- Am besten geeignet für: Unternehmens-Konsolidierung & Policy-as-Code

6. CrowdStrike Falcon Cloud Security

CrowdStrike ist für Teams, die möchten, dass Cloud-Sicherheit wie ihre Endpunktsicherheit funktioniert. Es basiert auf dem gleichen einheitlichen Falcon Agent und ist auf Bedrohungsjagd ausgerichtet.

- Hauptmerkmale: 24/7 Managed Detection and Response (MDR); integrierter Identitätsschutz (CIEM).

- Kernunterscheidungsmerkmal: Kombiniert branchenführende Bedrohungsinformationen mit einem einzigen Agenten für sowohl Cloud-Workloads als auch lokale Endpunkte.

- Vorteile: Weltklasse-Prävention von Sicherheitsverletzungen; nahtlos, wenn Sie bereits im CrowdStrike-Ökosystem sind.

- Nachteile: Weniger Fokus auf „Shift Left“ / Entwicklerseitiges Code-Scanning als spezialisierte AppSec-Tools.

- Am besten geeignet für: Bedrohungsjagd & EDR-Integration

7. SentinelOne Singularity Cloud

SentinelOne ist eine AI-first-Alternative, die sich auf Autonome Sicherheit konzentriert. Es ist hervorragend für schlanke SOC-Teams geeignet, die eine KI benötigen, um Bedrohungen in Echtzeit zu jagen.

- Hauptmerkmale: Offensiver AI-Engine, die Angreifertaktiken entschlüsselt; automatisierte Malware-Analyse für Cloud-Workloads.

- Kernunterscheidungsmerkmal: Verwendet seine „Storyline“-Technologie, um den gesamten Lebenszyklus eines Angriffs autonom über die Cloud zu verfolgen.

- Vorteile: Sehr starke „Zero-Day“-Erkennung; hoher Grad an SOC-Automatisierung.

- Nachteile: Hauptsächlich eine agentenbasierte Lösung, die mehr Aufwand bei der Bereitstellung erfordern kann.

- Am besten geeignet für: Autonomes SOC & AI-Jagd

8. Snyk

Wenn Ihr Hauptproblem mit FortiCNAPP darin besteht, dass Ihre Entwickler sich nicht darin einloggen, ist Snyk die Alternative. Es lebt in der IDE und dem Pull Request.

- Hauptmerkmale: Native IDE-Integration; automatisierte PRs für Bibliotheks-Upgrades und IaC-Korrekturen.

- Kernunterscheidungsmerkmal: Die größte proprietäre Schwachstellendatenbank der Branche, die speziell für Entwickler entwickelt wurde.

- Vorteile: Enorme Entwicklerakzeptanz; erkennt Fehler, bevor sie die Cloud erreichen.

- Nachteile: Der Schutz zur Laufzeit in der Cloud ist immer noch sekundär zu seinen AppSec-Funktionen.

- Am besten geeignet für: Entwicklerakzeptanz & Codesicherheit

9. Check Point CloudGuard

CloudGuard ist die stärkste Alternative für Teams, die strikte Netzwerksicherheit und einheitliche Firewall-Richtlinien in On-Premise- und Cloud-Umgebungen aufrechterhalten müssen.

- Hauptmerkmale: Hochpräzise Cloud-Netzwerksicherheit; automatisiertes Posture-Management (CSPM).

- Kernunterscheidungsmerkmal: Fähigkeit, dieselben Sicherheitsrichtlinien in der Cloud durchzusetzen wie auf Ihren physischen Rechenzentrums-Firewalls.

- Vorteile: Ausgereifte Prävention auf Netzwerkebene; starke API-Sicherheit.

- Nachteile: Die Benutzeroberfläche kann im Vergleich zu modernen agentenlosen Startups “veraltet” wirken.

- Am besten geeignet für: Netzwerksicherheit & Hybride Clouds

10. Uptycs

Uptycs ist eine einzigartige Alternative, die SQL als ihre primäre Sicherheitssprache verwendet. Es ist hervorragend für Teams geeignet, die ihre gesamte Flotte wie eine Datenbank „abfragen“ möchten.

- Hauptmerkmale: SQL-gestützte einheitliche Sichtbarkeit über Endpunkte, Cloud und Container.

- Kernunterscheidungsmerkmal: Ein einziges, global durchsuchbares Inventar jedes Prozesses, jeder Datei und jeder Verbindung in Ihrem Bestand.

- Vorteile: Unglaubliches Asset-Management und Forensik; sehr leistungsstark für benutzerdefinierte Berichterstellung.

- Nachteile: Erfordert ein technisch versierteres Team, das mit osquery/SQL vertraut ist.

- Am besten geeignet für: Asset-Management & SQL-Abfragen

FAQ: Die Realitäten der Sicherheit im Jahr 2026

Warum von FortiCNAPP/Lacework weggehen?

Viele Teams wechseln aufgrund von operativer Reibung. Während die Anomalieerkennung von Lacework leistungsstark ist, kann sie „kontextlose“ Warnungen generieren, die eine erhebliche manuelle Untersuchung durch Entwickler erfordern, die keine Zeit haben.

Ersetzt Plexicus die Anomalieerkennung von FortiCNAPP?

Plexicus konzentriert sich auf Behebung. Während es Risiken überwacht, liegt der Hauptwert darin, Ihnen zu helfen, die Schwachstellen zu beheben, die Anomalien verursachen. Im Jahr 2026 besteht das Ziel darin, von „etwas Seltsames sehen“ zu „einen Patch einreichen“ in weniger als 60 Sekunden zu wechseln.

Ist agentenlose Sicherheit ausreichend für eine hybride Cloud?

Für die meisten Workflows im Jahr 2026, ja. Agentenlose Tools (Plexicus, Wiz, Orca) bieten die Möglichkeit, Bedrohungen in 100 % Ihrer Cloud sofort zu erkennen, was oft wertvoller ist, als tiefgehende Agenten auf nur den 20 % der Server zu haben, die erfolgreich bereitgestellt wurden.