Verkkosovellusten turvallisuus: Parhaat käytännöt, testaus ja arviointi vuodelle 2025

Verkkosovellusten turvallisuus on käytäntö, jolla suojataan verkkosovelluksia tai online-palveluita kyberhyökkäyksiltä, joiden tavoitteena on varastaa tietoja, vahingoittaa toimintaa tai vaarantaa käyttäjiä.

Web-sovellusten turvallisuus on olennaista suojata sovelluksiasi kyberhyökkäyksiltä, jotka kohdistuvat arkaluonteisiin tietoihin ja häiritsevät toimintaa. Tämä opas kattaa web-sovellusten turvallisuuden merkityksen, yleiset haavoittuvuudet, parhaat käytännöt ja testausmenetelmät, auttaen sinua suojaamaan sovelluksesi, varmistamaan vaatimustenmukaisuuden ja ylläpitämään käyttäjien luottamusta.

Yhteenveto

-

Mitä on web-sovellusten turvallisuus?

Web-sovellusten turvallisuus suojaa verkkosovelluksia tietovarkauksilta, luvattomalta pääsyltä ja palvelun häiriöiltä, jotka johtuvat kyberhyökkäyksistä. -

Miksi web-sovellusten turvallisuus on tärkeää

Nykyaikaiset verkkosovellukset käsittelevät arkaluonteisia tietoja—mikä tahansa haavoittuvuus voi johtaa tietomurtoihin, taloudellisiin menetyksiin ja maineen vahingoittumiseen. -

Yleiset web-sovellusten turvallisuusongelmat

SQL-injektiosta väärinkonfigurointiin, yleisten haavoittuvuuksien ymmärtäminen on ensimmäinen askel turvallisen sovelluksen rakentamisessa. -

Web-sovellusten turvallisuuden parhaat käytännöt

Turvallisen koodauksen, salauksen ja vähimmäisoikeuksien periaatteiden noudattaminen auttaa tehokkaasti vähentämään hyökkäyspinta-alaa. -

Web-sovellusten turvallisuustestaus

Testausmenetelmät kuten SAST, DAST ja IAST havaitsevat haavoittuvuudet aikaisessa vaiheessa, varmistaen turvallisemmat julkaisut. -

Web-sovellusten tietoturvatarkastus

Tarkastukset tarjoavat rakenteellisen katsauksen tietoturva-asemaasi, auttaen sinua noudattamaan kehyksiä kuten GDPR tai HIPAA. -

Kuinka tarkistaa web-sovelluksen tietoturva

Automaattiset skannaukset, tunkeutumistestit ja alustat kuten Plexicus helpottavat haavoittuvuuksien havaitsemista ja korjaamista. -

UKK: Web-sovellusten tietoturva

Tutustu keskeisiin kysymyksiin testauksesta, tarkastuksista ja parhaista käytännöistä web-sovellusten suojaamiseksi.

Mikä on web-sovellusten tietoturva?

Web-sovellusten tietoturva on käytäntö, jolla suojataan web-sovelluksia tai verkkopalveluita kyberhyökkäyksiltä, jotka pyrkivät varastamaan tietoja, vahingoittamaan toimintaa tai vaarantamaan käyttäjiä.

Tänä päivänä sovellukset ovat vahvasti web-sovelluksissa, aina verkkokaupasta SaaS-hallintapaneeleihin. Web-sovellusten suojaaminen kyberuhilta on tullut välttämättömäksi asiakkaiden tietojen, organisaation tietojen suojaamiseksi, asiakassuhteen luottamuksen saavuttamiseksi ja vaatimustenmukaisuussäädösten noudattamiseksi.

Tämä artikkeli opastaa sinua tutkimaan web-sovellusten tietoturvan parhaita käytäntöjä, testausmenetelmiä, arviointeja, tarkastuksia ja työkaluja suojataksesi web-sovelluksesi hyökkääjiltä.

Miksi web-sovellusten tietoturva on tärkeää?

Verkkosovelluksia käytetään usein erilaisten tietojen tallentamiseen ja käsittelyyn, kuten henkilökohtaiset tiedot, liiketoimet ja maksut. Jos jätämme verkkosovelluksen haavoittuvaksi, se antaa hyökkääjille mahdollisuuden:

- varastaa tietoja, mukaan lukien henkilökohtaiset tiedot tai taloudellisesti liittyvät tiedot (esim. luottokorttinumero, käyttäjän kirjautumistiedot jne.)

- injektoida haitallisia skriptejä tai haittaohjelmia

- kaapata käyttäjien istuntoja ja esiintyä verkkosovelluksen käyttäjänä

- ottaa palvelimen haltuun ja käynnistää laajamittainen tietoturvahyökkäys.

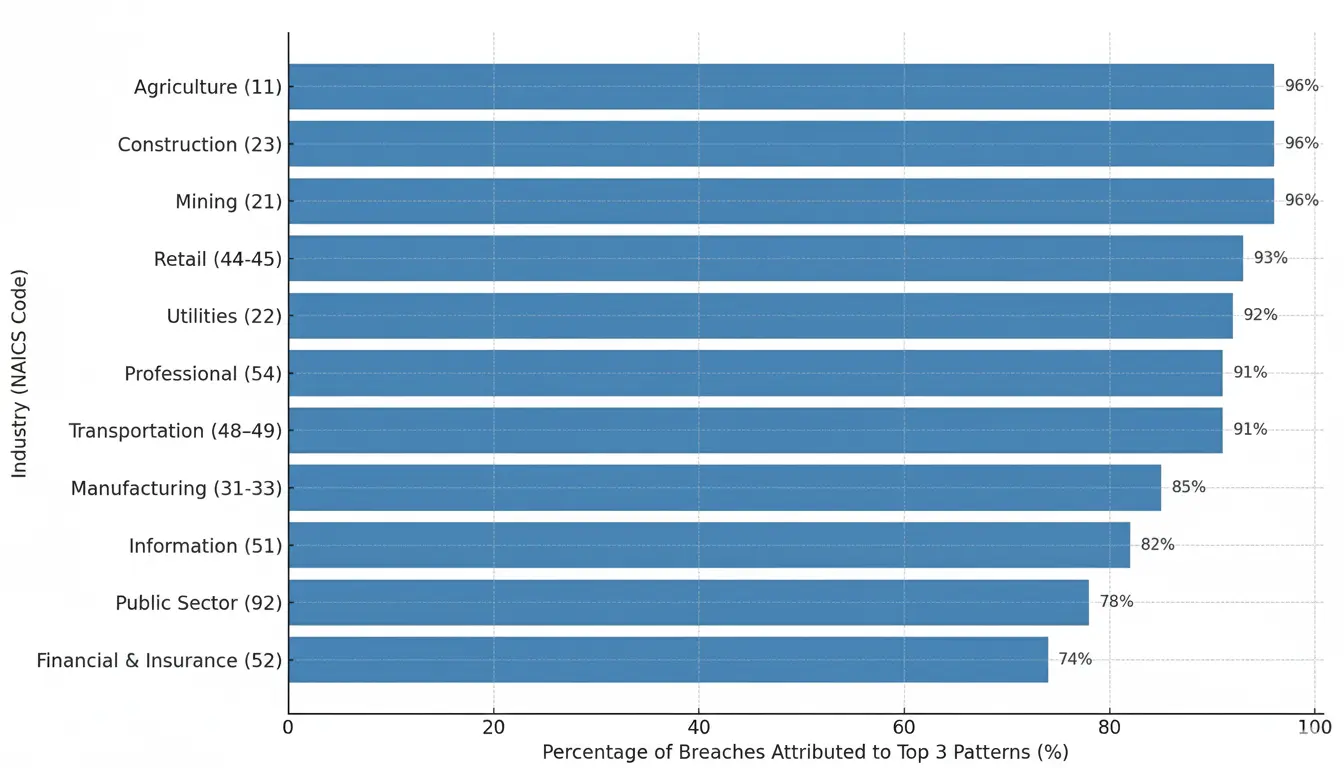

Verkkosovellushyökkäykset ovat myös nousseet kolmen kärkeen yhdessä järjestelmän tunkeutumisen ja sosiaalisen manipuloinnin kanssa eri toimialoilla.

Tässä on pylväsdiagrammi, joka näyttää murtojen prosenttiosuuden, joka johtuu kolmesta yleisimmästä kaavasta (mukaan lukien perusverkkosovellushyökkäykset) eri toimialoilla (lähteet: Verizon DBIR - 2025)

| Teollisuus (NAICS) | Kolme yleisintä mallia edustavat… |

|---|---|

| Maatalous (11) | 96 % murroista |

| Rakentaminen (23) | 96 % murroista |

| Kaivostoiminta (21) | 96 % murroista |

| Vähittäiskauppa (44-45) | 93 % murroista |

| Energiahuolto (22) | 92 % murroista |

| Kuljetus (48–49) | 91 % murroista |

| Ammatillinen (54) | 91 % murroista |

| Valmistus (31-33) | 85 % murroista |

| Informaatio (51) | 82 % murroista |

| Rahoitus ja vakuutus (52) | 74 % murroista |

Kun jaamme tiedot globaalin alueen perusteella, saamme selkeämmän kuvan siitä, kuinka tärkeää verkkosovellusten turvallisuus on kyberuhkien estämiseksi.

Alla olevat tietojen luokittelumallit (lähde: Verizon DBIR - 2025)

| Maailmanlaajuinen alue | Kolme yleisintä tietojen luokittelumallia | Kolmen yleisimmän mallin edustama murtojen prosenttiosuus |

|---|---|---|

| Latinalainen Amerikka ja Karibia (LAC) | Järjestelmän tunkeutuminen, sosiaalinen manipulointi ja perusverkkosovellushyökkäykset | 99 % |

| Eurooppa, Lähi-itä ja Afrikka (EMEA) | Järjestelmän tunkeutuminen, sosiaalinen manipulointi ja perusverkkosovellushyökkäykset | 97 % |

| Pohjois-Amerikka (NA) | Järjestelmän tunkeutuminen, kaikki muu ja sosiaalinen manipulointi | 90 % |

| Aasia ja Tyynenmeren alue (APAC) | Järjestelmän tunkeutuminen, sosiaalinen manipulointi ja sekalaiset virheet | 89 % |

Tämä yleiskatsaus tekee verkkosovelluksen tietoturva-arvioinnista kriittisen verkkosovelluksen suojaamiseksi kyberhyökkäykseltä.

Yleiset verkkosovelluksen tietoturvaongelmat

Ymmärtämällä tyypillisiä ongelmia voidaan ottaa ensimmäinen askel verkkosovelluksen suojaamiseksi. Alla on lueteltu yleisiä verkkosovellusten ongelmia:

- SQL-injektio : hyökkääjät manipuloivat tietokantakyselyjä saadakseen pääsyn tai muuttaakseen tietokantaa

- Cross-Site Scripting (XSS) : suorittaa haitallisen skriptin, joka ajetaan käyttäjän selaimessa, mikä mahdollistaa hyökkääjän varastaa käyttäjän tietoja

- Cross-Site Request Forgery (CSRF) : hyökkääjän tekniikka saada käyttäjä suorittamaan ei-toivottu toiminto.

- Rikkoutunut todennus : heikko todennus mahdollistaa hyökkääjien esiintymisen käyttäjinä.

- Turvattomat suorat objektiviittaukset (IDOR) : Paljastetut URL-osoitteet tai ID, jotka antavat hyökkääjille pääsyn järjestelmään

- Tietoturvan väärät konfiguraatiot : Väärä konfiguraatio kontissa, pilvessä, API, palvelimessa, joka avaa oven hyökkääjille päästä järjestelmään

- Riittämätön lokitus ja valvonta : rikkomukset jäävät havaitsematta ilman asianmukaista näkyvyyttä

Voit myös viitata OWASP Top 10 saadaksesi päivityksiä yleisimmistä tietoturvaongelmista verkkosovelluksissa.

Verkkosovelluksen tietoturvan parhaat käytännöt

Alla on paras käytäntö, jota voit käyttää vähentääksesi verkkosovelluksesi tietoturvaongelmia:

- Ota käyttöön turvalliset koodausstandardit: Seuraa kehystä ja ohjeita, jotka ovat linjassa turvallisen ohjelmistokehityksen elinkaaren (SSDLC) kanssa.

- Käytä vahvaa todennusta ja valtuutusta: Käytä vahvoja todennusmenetelmiä, kuten MFA, roolipohjaista käyttöoikeuksien hallintaa (RBAC) ja istunnon hallintaa.

- Salaa tiedot: Suojaa tiedot salauksella joko siirron aikana (TLS/SSL) tai levossa (AES-256, jne.)

- Suorita säännöllisiä testejä ja turvallisuusauditointeja: Suorita säännöllisiä tunkeutumistestejä tai turvallisuusarviointeja löytääksesi uusia haavoittuvuuksia.

- Päivitä ja korjaa usein: Pidä kehys, palvelin ja kirjastot ajan tasalla sulkeaksesi tunnetut haavoittuvuudet.

- Käytä verkkosovellusten palomuureja (WAF): Estä haitallisen liikenteen pääsy sovellukseesi.

- Suojaa API:t: Sovella turvallisuusstandardeja API-päätepisteisiisi.

- Ota käyttöön lokitus ja valvonta: Havaitse epäilyttävä toiminta SIEM (Security Information and Event Management) tai valvontatyökalujen avulla.

- Sovella vähimmäisoikeusperiaatetta: Minimoi käyttöoikeudet jokaiselle tietokannalle, sovellukselle, palvelulle ja käyttäjälle. Anna pääsy vain tarvittaviin tietoihin.

- Kouluta kehittäjiä ja henkilökuntaa: Lisää tietoisuutta turvallisuudesta kouluttamalla heitä soveltamaan turvallisuusstandardeja omassa roolissaan.

Verkkosovellusten turvallisuustestaus

Verkkosovellusten tietoturvatestaus on prosessi, jolla tarkistetaan sovelluksen haavoittuvuudet, jotta sovellus voidaan suojata hyökkääjiltä. Se voidaan suorittaa kehityksen, käyttöönoton ja ajon eri vaiheissa varmistaakseen, että haavoittuvuudet korjataan ennen kuin hyökkääjät voivat hyödyntää niitä.

Verkkosovellusten tietoturvatestauksen tyypit:

- Staattinen sovellusten tietoturvatestaus (SAST) : skannaa lähdekoodi löytääkseen haavoittuvuudet ennen käyttöönottoa

- Dynaaminen sovellusten tietoturvatestaus (DAST) : simuloi todellista hyökkäystä käynnissä olevaan sovellukseen paljastaakseen haavoittuvuudet.

- Interaktiivinen sovellusten tietoturvatestaus (IAST) : yhdistää SAST ja DAST löytääkseen haavoittuvuudet, analysoi jokaisen toiminnon vastauksen testauksen aikana

- Penetraatiotestaus : eettiset hakkerit tekevät todellisen testin sovelluksesta paljastaakseen piilotetut haavoittuvuudet, jotka automaatiotestaus saattaa jättää huomiotta

Verkkosovellusten tietoturvatestauksen tarkistuslista

Rakenne tarkistuslista auttaa sinua löytämään haavoittuvuuksia helpommin. Alla oleva tarkistuslista, jota voit käyttää web-sovelluksesi suojaamiseen:

- Syötteen validointi: välttääksesi SQL-injektion, XSS ja injektiohyökkäykset.

- Todennusmekanismit: ota käyttöön MFA ja vahvat salasanakäytännöt

- Istunnon hallinta: varmista, että istunnot ja evästeet ovat turvallisia

- Autorisointi: varmista, että käyttäjät voivat käyttää vain resursseja ja toimintoja, jotka heidän roolinsa sallivat (ei etuoikeuksien laajentamista)

- API-päätepisteet: tarkista, ettei arkaluonteisia tietoja ole paljastettu

- Virheenkäsittely: vältä järjestelmän yksityiskohtien näyttämistä virheilmoituksissa

- Lokitus ja valvonta: varmista, että järjestelmä voi myös seurata epätavallista käyttäytymistä

- Riippuvuuksien skannaus: etsi haavoittuvuuksia kolmannen osapuolen kirjastoista

- Pilvikonfiguraatio: varmista, ettei ole väärinkonfiguraatiota, tarkista vähimmäisoikeudet, suojaa avaimet ja varmista oikeat IAM-roolit.

Web-sovelluksen turvallisuusauditointi

Web-sovelluksen turvallisuusauditointi eroaa web-sovelluksen turvallisuustestauksesta. Auditointi antaa sinulle formaatin sovellusturvaohjelmasi tarkasteluun. Samaan aikaan, kun turvallisuustestauksen tavoitteena on löytää haavoittuvuuksia, turvallisuusauditoinnin tavoitteena on mitata sovelluksesi standardeja, käytäntöjä ja vaatimustenmukaisuuskehyksiä vastaan.

Sovellusturva-auditointi sisältää:

- turvallinen web-koodauskäytäntö

- vaatimustenmukaisuuskartoitus (esim. GDPR, HIPAA jne.)

- kolmannen osapuolen riippuvuuksien analyysi

- valvonnan ja tapahtumavasteen tehokkuus

Turvallisuusauditointi auttaa organisaatiotasi suojaamaan sovelluksen ja täyttämään sääntelyvaatimukset.

Kuinka tarkistaa web-sovelluksen turvallisuus

Organisaatiot tekevät usein seuraavat vaiheet:

- Suorita automatisoitu tietoturvaskannaus (SCA, SAST, DAST)

- Suorita manuaalinen tunkeutumistestaus.

- Tarkista palvelimen, säilön ja pilvi-infrastruktuurin konfiguraatio

- Tarkista pääsynhallinta ja ota käyttöön MFA (monivaiheinen todennus)

- Seuraa korjaustoimenpiteitä tikettijärjestelmän integroinnilla, kuten Jira tai vastaava työkalu

Alustat kuten Plexicus helpottavat haavoittuvuuksien tarkistamista, erityisesti kun Plexicus tarjoaa tekoälypohjaisia korjaustoimenpiteitä, jotka auttavat nopeuttamaan tietoturvaongelmien ratkaisemista.

FAQ: Verkkosovellusten tietoturva

K1: Mitä on verkkosovellusten tietoturva?

Verkkosovellusten tietoturva on verkkosovellusten suojaamista kyberuhilta.

K2: Mitä on verkkosovellusten tietoturvatestaus?

Prosessi, jossa arvioidaan, skannataan ja analysoidaan verkkosovelluksia erilaisilla tietoturvatestausmenetelmillä (SAST, DAST, SCA jne.) haavoittuvuuksien löytämiseksi ennen kuin hyökkääjät voivat hyödyntää niitä.

K3: Mitkä ovat verkkosovellusten tietoturvan parhaat käytännöt?

Käytäntö, jossa toteutetaan tietoturvalähestymistapa verkkosovelluksessa, mukaan lukien validointi, salaus, todennus ja säännöllinen päivitys.

K4: Mitä on verkkosovellusten tietoturva-auditointi?

Auditointi on muodollinen tarkistus tietoturvasovelluksestasi, jota käytetään usein noudattamaan vaatimustenmukaisuus- ja sääntelystandardeja.

K5: Mitä ovat verkkosovellusten tietoturva-arviointityökalut?

Nämä ovat alustoja, jotka skannaavat, testaavat koodia, riippuvuuksia, konfiguraatiota, ajonaikaista ympäristöä ja ympäristöä haavoittuvuuksien löytämiseksi.

K6: Kuinka tarkistaa verkkosovelluksen tietoturva?

Yhdistämällä automaattiset skannaukset, tunkeutumistestit, auditoinnit ja jatkuva seuranta. Käyttämällä integroituja alustoja, kuten Plexicus, tehostetaan tätä prosessia.