開発者がセキュリティの指摘を無視するのを防ぎ、脆弱性を迅速に修正する方法

セキュリティツールは、騒がしい障壁としての評判があります。開発者がコードをプッシュし、CI/CDパイプラインが500ページのPDFレポートを添付して失敗した場合、彼らの自然な反応は問題を修正することではありません。それは無視するか、コードを強制的にマージすることです。

このアラート疲労は定量化可能です。業界データによると、33%のDevOpsチームが誤検知に対処するのに半分以上の時間を浪費しています。 問題は、開発者がセキュリティを気にしていないことではありません。問題は、ほとんどのセキュリティツールの開発者体験(DevEx)が壊れていることです。スキャンが遅すぎ、コンテキストがほとんど提供されず、手動での調査を過度に要求します。

ここでは、セキュリティをCI/CDパイプラインに移動することでワークフロープロブレムを解決する方法を紹介します。

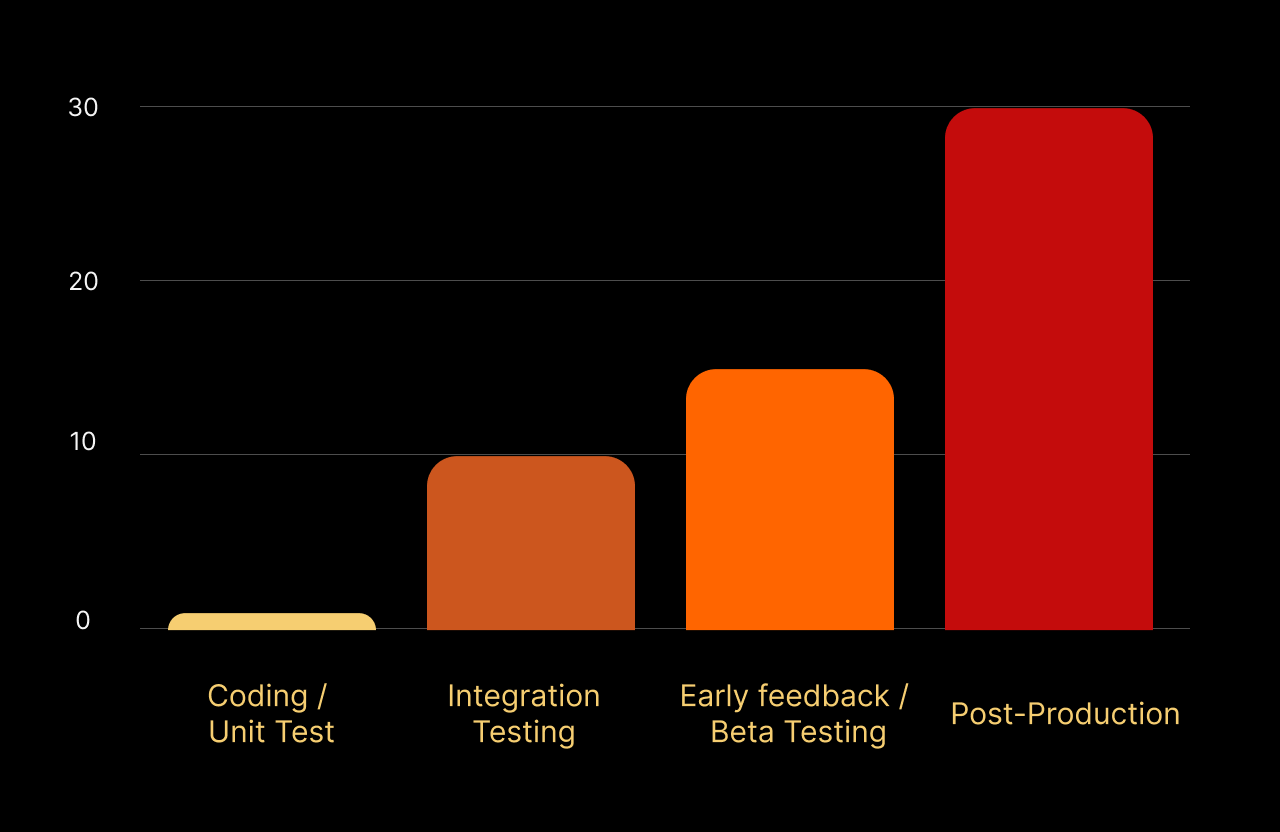

なぜ重要なのか:「30分対15時間」ルール

セキュリティの発見を無視すると、速度を殺す複利の負債が生じます。

NISTのデータによると、開発者がプルリクエスト(PR)レビュー中にセキュリティの欠陥を修正すると、約30分かかります。同じ欠陥がポストプロダクションテストで発見された場合、それをトリアージし、コンテキストを再学習し、修正するのに15時間以上かかります。

生産後に脆弱性を修正するコストは、開発段階の30倍高いです。

エンジニアリングリードにとって、ビジネスケースは明確です。DevExのセキュリティを向上させることは、安全性の問題だけでなく、チームのエンジニアリング能力の30%を取り戻すことでもあります。

ワークフローを修正する方法

目標は、「バグを見つける」から「バグを修正する」に移行することで、プルリクエストインターフェースを離れることなく行うことです。

ステップ1: 秘密情報とコードの問題を検出する

従来のツールは夜間にスキャンすることが多いです。その時点で、開発者は新しいタスクにコンテキストを切り替えています。コードがサーバーにプッシュされた瞬間に検出をシフトする必要があります。

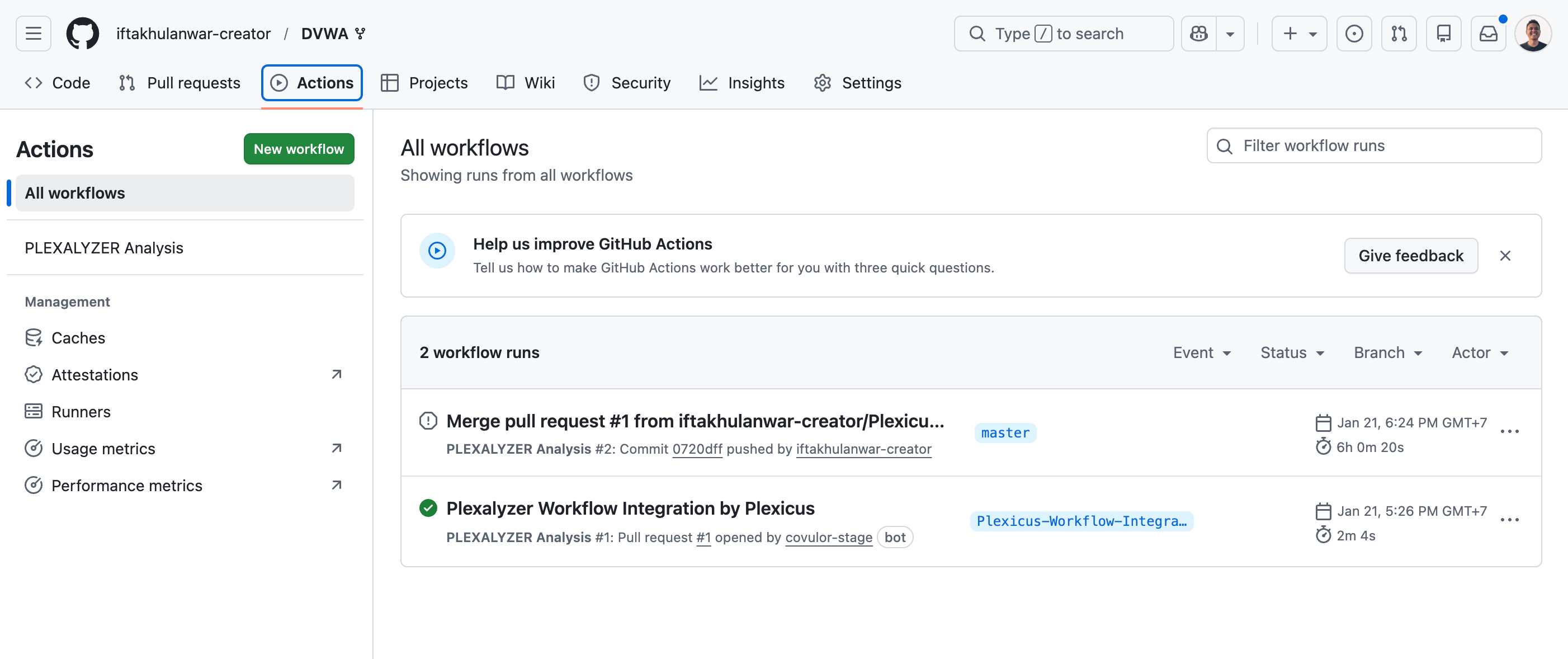

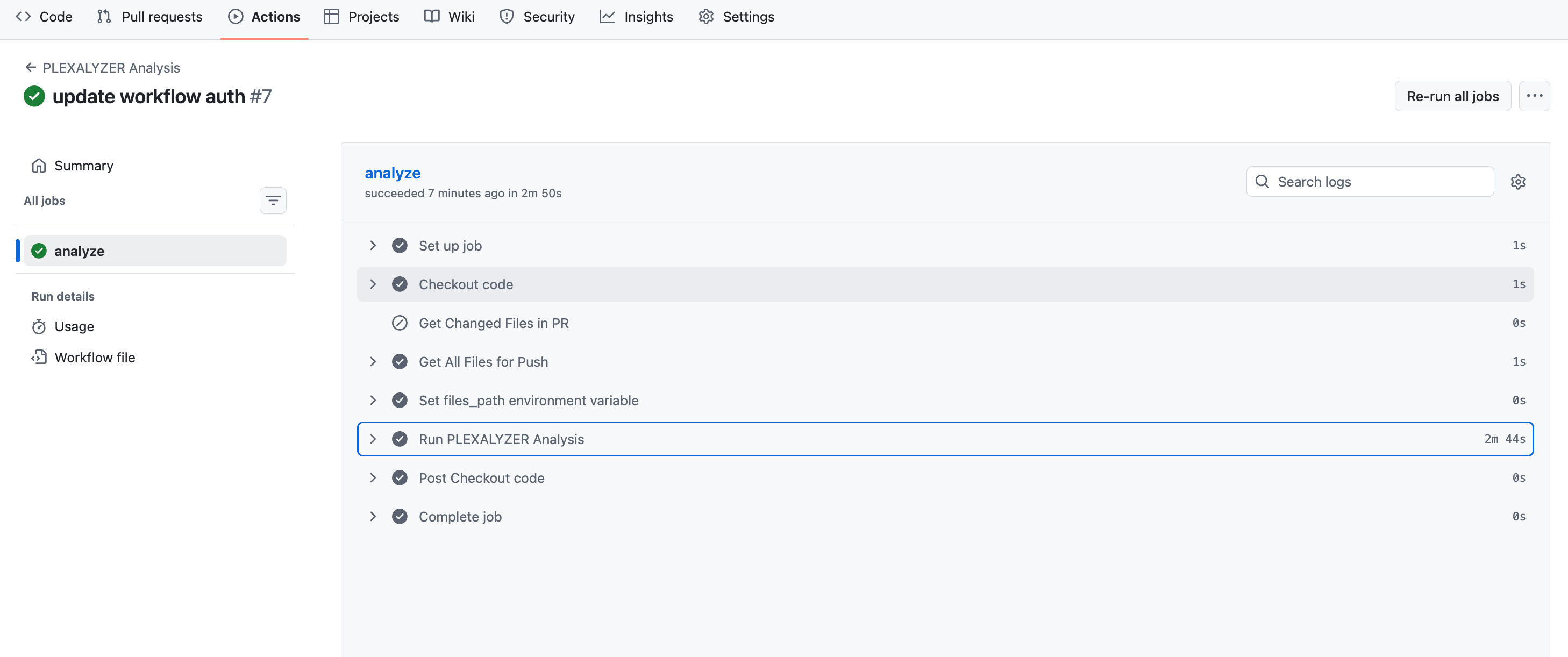

Plexicusでは、セキュリティツールをCI/CDパイプライン内に統合できます。プルリクエストが行われるとすぐにスキャンを実行します。コード(Git)内の秘密情報の検出と静的コード解析(SAST)を行います。

これらのステップに従って、CI/CDパイプラインにPlexicusを統合できます。

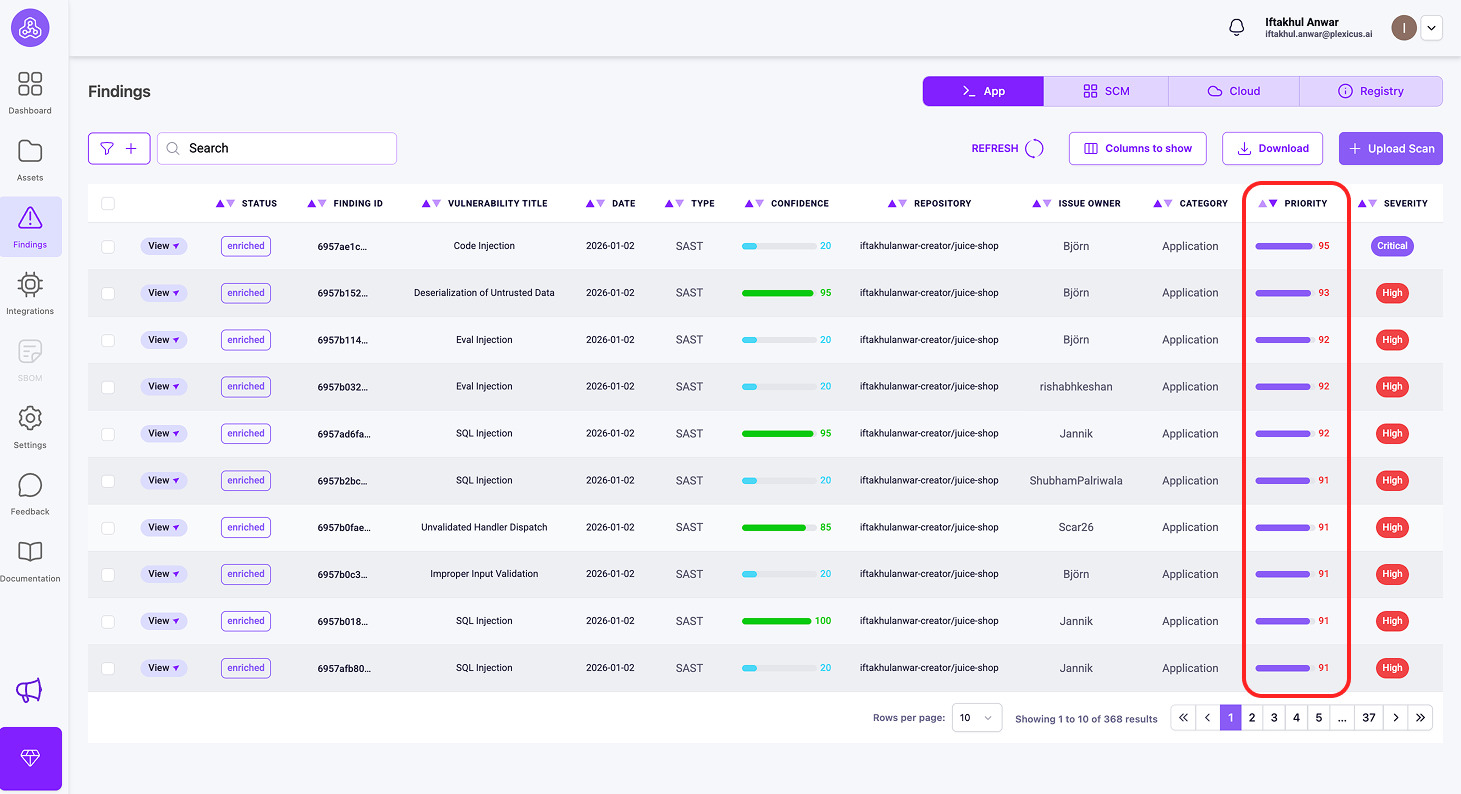

ステップ2: 優先順位付け

アラート疲れを避けます。見つかったセキュリティ問題の優先順位付けを行います。

Plexicusは、どの脆弱性を最初に対処するかを決定するのに役立つメトリクスを提供します。

a) 優先順位メトリクス

何を測定するか: 問題を修正する緊急性

これはスコアです (0-100) で、技術的な深刻度 (CVSSv4)、ビジネスへの影響、エクスプロイトの利用可能性を一つの数値に組み合わせたものです。これはあなたのアクションキューです - 優先度で並べ替えて、すぐに取り組むべきことを知ることができます。優先度85は「すべてを中断して今すぐ修正」を意味し、優先度45は「次のスプリントでスケジュールする」を意味します。

例: 廃止されたステージングサービスでのリモートコード実行 (RCE)

レガシーなステージングサービスにリモートコード実行の脆弱性があります。このサービスは技術的にはまだ稼働していますが、使用されておらず、本番環境に接続されておらず、内部のIP許可リストからのみアクセス可能です。

- CVSSv4: 9.8 (重大な技術的深刻度)

- ビジネスへの影響: 30 (本番データなし、顧客への影響なし、廃止されたサービス)

- エクスプロイトの利用可能性: 35 (内部ネットワークアクセスとサービス固有の知識が必要)

- 優先度: 42

なぜ優先度を確認するのか:

表面的には、CVSSv4 (9.8) は「重大」と叫んでいます。CVSS だけを見れば、パニックや緊急対応を引き起こすでしょう。

優先度 (42) は実際の状況を示しています。

サービスが廃止されており、本番環境から隔離され、機密データを保持していないため、ビジネスへの実際のリスクは低いのです。優先度は緊急性を正しく格下げし、次のように示しています:

「計画されたクリーンアップや廃止の際に修正し、緊急事態ではない。」

これにより、チームは重要な作業からエンジニアを引き離して、すでに廃止予定のシステムの脆弱性を修正するために時間を無駄にすることを避けることができます。

b) 影響

何を測定するか: ビジネスへの影響

影響 (0-100) は、脆弱性が悪用された場合に何が起こるかを評価します。具体的なコンテキストを考慮します: データの機密性、システムの重要性、ビジネス運営、規制遵守。

例: リポジトリに公開されたハードコードされたクラウド認証情報

クラウドアクセスキーのセットが誤ってGitリポジトリにコミットされました。

- 影響 90: キーは顧客データを読み取ったりインフラを作成したりする権限を持つ本番クラウドアカウントに属しています。悪用されると、データ漏洩、サービスの中断、コンプライアンス違反につながる可能性があります。

- 影響 25: キーは機密データを持たず、厳しい支出制限があり、本番システムへのアクセスがないサンドボックスアカウントに属しています。悪用されても、ビジネスへの影響は最小限です。

影響が重要な理由:

脆弱性は同じです: 公開された認証情報ですが、ビジネスへの影響は根本的に異なります。影響スコアは、攻撃者が実際に影響を与えることができるものを反映しており、技術的に何が間違っていたかだけではありません。

c) EPSS

何を測定するか: 現実世界での脅威の可能性

EPSSはスコア (0.0-1.0) で、特定のCVEが次の30日間で野生で悪用される確率を予測します。

例: 現実世界でのリスクが非常に異なる2つの脆弱性

脆弱性A: 2014年の重大なリモートコード実行の欠陥

- CVSS: 9.0(紙面上では非常に深刻)

- EPSS: 0.02

- コンテキスト: 脆弱性はよく知られており、パッチは数年前から利用可能で、現在ではほとんどまたは全く積極的な悪用は行われていません。

脆弱性B: 最近公開された認証バイパス

- CVSS: 6.3(中程度の技術的深刻度)

- EPSS: 0.88

- コンテキスト: 概念実証のエクスプロイトが公開されており、攻撃者はそれを積極的にスキャンしており、すでに悪用が観察されています。

EPSSを考慮する理由:

CVSSは脆弱性がどれほど悪化する可能性があるかを示します。EPSSは、現在攻撃される可能性がどれほど高いかを示します。

脆弱性AはCVSSスコアがはるかに高いですが、EPSSは近い将来に悪用される可能性が低いことを示しています。脆弱性BはCVSSスコアが低いにもかかわらず、より即時の脅威を示しており、優先的に対処すべきです。

これにより、チームは今日実際に発生している攻撃に焦点を当て、理論的な最悪のシナリオだけにとらわれないようにすることができます。

これらの指標を優先順位付けのために確認するには、次の手順に従ってください:

- リポジトリが接続され、スキャンプロセスが完了していることを確認します。

- 次に、Findingsメニューに移動して、優先順位付けに必要な指標を見つけます。

主な違い

| メトリック | 回答 | 範囲 | レンジ |

|---|---|---|---|

| EPSS | 「攻撃者はこれを使用していますか?」 | グローバル脅威の状況 | 0.0-1.0 |

| 優先度 | 「何を最初に修正するべきか?」 | 緊急度の総合スコア | 0-100 |

| 影響 | 「私のビジネスにどれほど悪影響か?」 | 組織特有 | 0-100 |

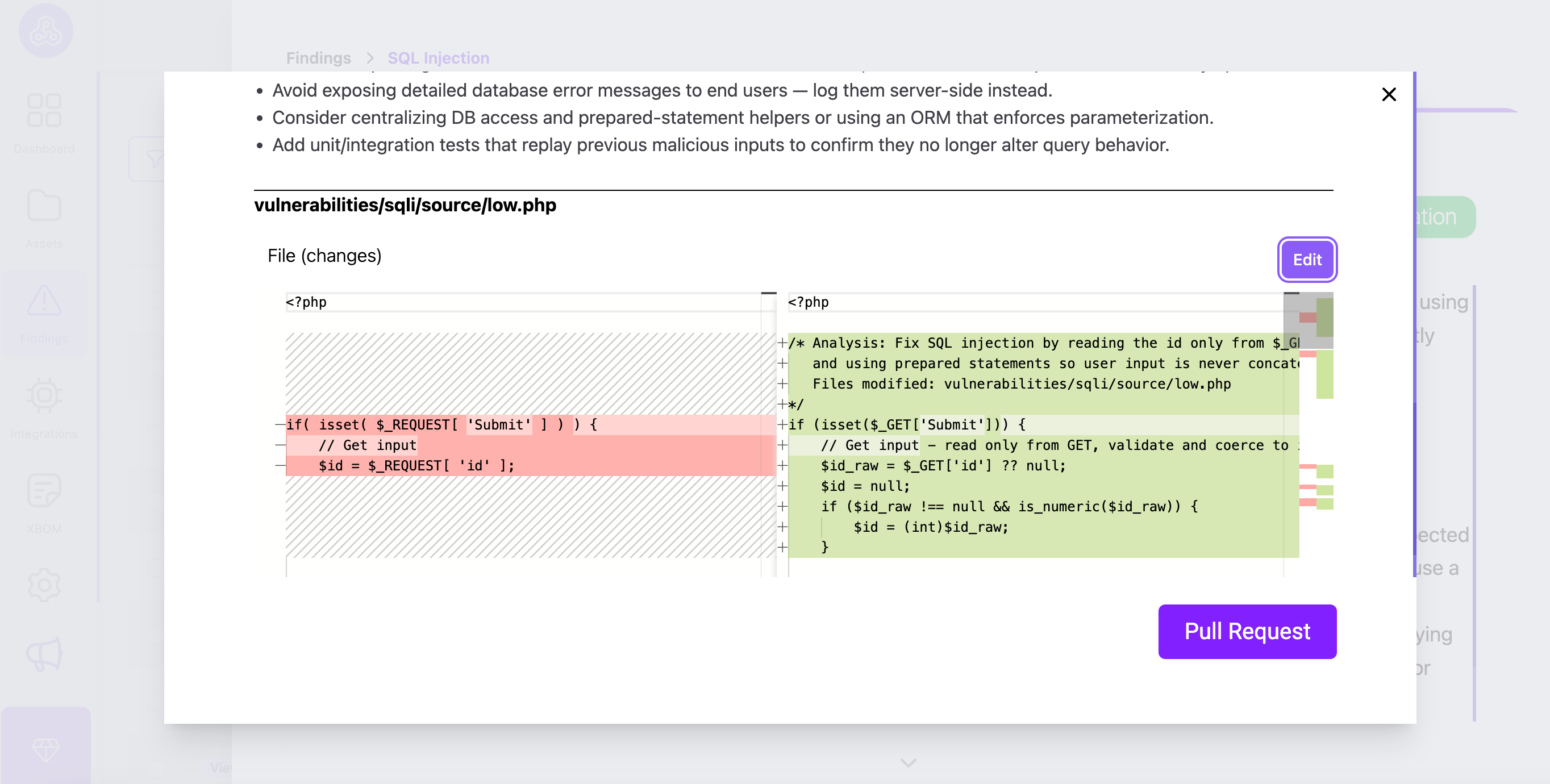

ステップ3: 脆弱性の修正

ここが多くのワークフローが失敗するところです。開発者に「SQLインジェクションがあります」と伝えるだけでは、修正方法を調査する必要があります。この摩擦が警告を無視する原因となります。

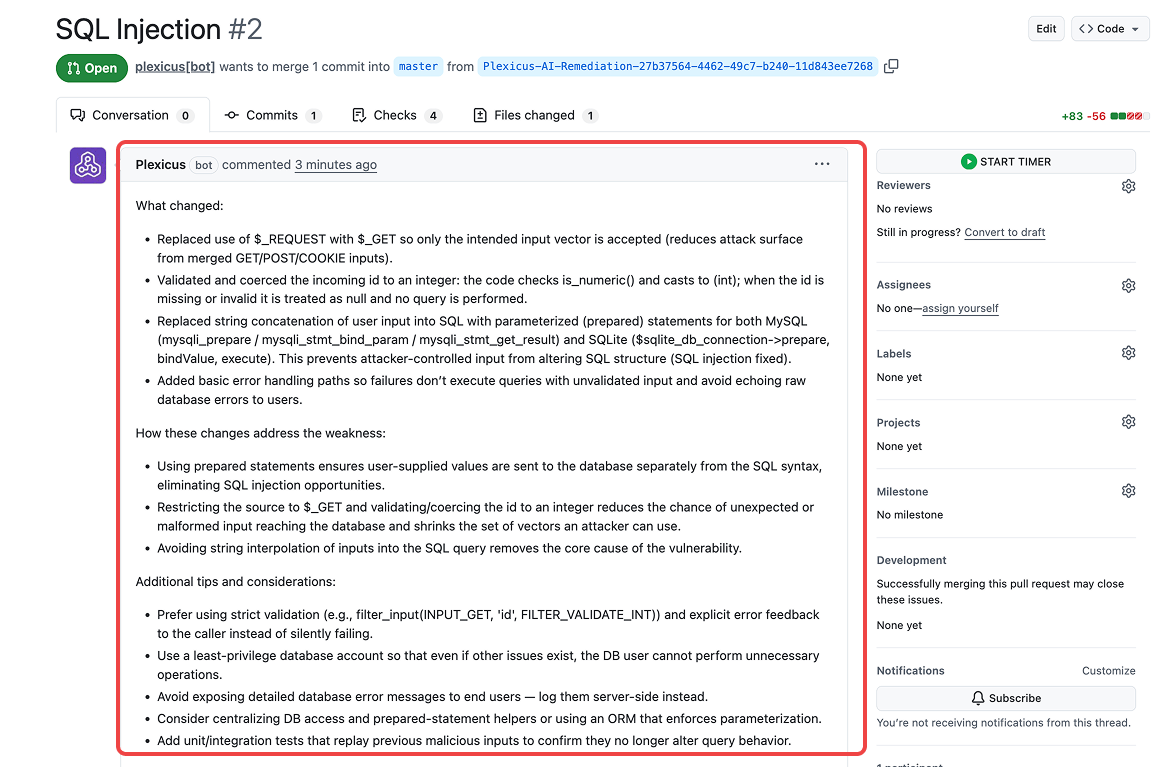

Plexicusは脆弱性を自動的に修正します。問題を指摘するだけでなく、Plexicusは脆弱なコードブロックを分析し、正確なコード修正を提案します。

開発者は解決策を見つけるためにStack Overflowに行く必要はありません。提案されたパッチをレビューして受け入れるだけです。これにより、1時間の調査作業が1分のレビュー作業に変わります。

ステップ4: PRデコレーション

開発者にエラーを確認するために新しいツールを開かせることは、ワークフローを妨げます。発見は開発者がすでに作業している場所に表示される必要があります。

PlexicusはPRデコレーションを使用して、変更された特定のコード行に直接コメントとして発見を投稿します。

- 従来の方法: 「ビルド失敗。エラーログを確認してください。」(開発者はログを探すのに20分を費やします)。

- 新しい方法: Plexicusはライン42にコメントします: 「高重大度: ここでAWSキーが検出されました。削除してください。」

ステップ4: CIゲーティング

従来のCIゲートがブロックするだけなのに対し、Plexicusは自動的に修正を生成し、修正コードを含むプルリクエストを作成します。これにより、ゲートがマージをブロックした場合でも、開発者はすぐにマージ可能な修正PRを受け取り、摩擦が軽減されます。

比較: 従来のスキャナー vs. Plexicus

| 機能 | 従来のセキュリティツール | Plexicus |

|---|---|---|

| 統合ポイント | 別のダッシュボード / ナイトリースキャン | CI/CDパイプライン(即時) |

| フィードバックループ | PDFレポートまたはコンソールログ | PRデコレーション(インフローコメント) |

| 実行可能性 | 「ここに問題があります」 | 「ここにAI修正があります」 |

| 修正までの時間 | 数日(コンテキストスイッチが必要) | 数分(コードレビュー中) |

重要なポイント

開発者がセキュリティの指摘を無視するのは怠けているからではありません。ツールが非効率的で混乱を招くからです。

セキュリティをCI/CDパイプラインに移行することで、ダイナミクスが変わります。開発者に「作業を止めてセキュリティを行う」ように求めるのではなく、彼らが既に行っているコードレビューの一部としてセキュリティを組み込みます。

Plexicusのようなツールを使用することで、ループを完全に閉じることができます。パイプラインで問題を検出し、PRで強調表示し、Plexicus AI修正を適用します。

パイプラインをクリーンアップする準備はできていますか?

次のプルリクエストをスキャンして秘密情報を見つけ、Plexicusに修正を任せましょう。Plexicusは、JenkinsやGitHub Actionsなどの人気のあるCI/CDプラットフォーム、GitHub、GitLab、Bitbucketなどのバージョン管理システムとシームレスに統合します。この互換性により、既存のツールチェーンにスムーズに組み込むことができ、セキュリティの強化を開発ワークフローの手間のかからない一部にします。

Plexicusは、コードをすぐに保護するための無料のコミュニティティアも提供しています。詳細については、料金ページをご覧ください。今すぐ始めましょう、費用も障壁もありません。

よくある質問 (FAQ)

1. Plexicusとは何ですか?

Plexicusは、CI/CDパイプラインに直接統合され、コードがプッシュされるとすぐに脆弱性、秘密情報、コードの問題を検出して修正するのを助けるCNAPPおよびASPMプラットフォームです。

2. Plexicusはどのようにして開発者が脆弱性をより早く修正するのを助けますか?

Plexicusはセキュリティスキャンをプルリクエスト(PR)段階にシフトし、問題を即座にフラグし、コード修正の提案を提供します。これにより、修正に必要な時間と労力が削減され、アラート疲労を防ぐのに役立ちます。

3. Plexicusはどのような種類の問題を検出しますか?

Plexicusは、コード内の秘密情報(公開された認証情報、APIキー)、静的コードの脆弱性(SAST)、依存関係の脆弱性(SCA)、インフラストラクチャのコードの誤設定、コンテナのセキュリティ問題、クラウドのセキュリティポスチャー、CI/CDパイプラインのセキュリティ、ライセンスコンプライアンス、動的アプリケーションの脆弱性(DAST)を含む、SDLC全体にわたる複数の種類のセキュリティ問題を検出します。このプラットフォームは、アプリケーションセキュリティの包括的なカバレッジを提供するために20以上のセキュリティツールを統合しています。

4. Plexicusはどのように脆弱性を優先順位付けしますか?

Plexicusは、優先度(重大度、ビジネスへの影響、悪用可能性を組み合わせたもの)、影響(ビジネスへの影響)、EPSS(実際の悪用の可能性)の3つの主要な指標を使用します。これにより、チームは最も緊急で影響力のある問題に集中できます。

5. Plexicusは自動的に脆弱性を修正しますか?

はい、Plexicusは脆弱なコードを分析し、開発者が直接PR内でレビューして受け入れることができるパッチを提案し、手動での調査を最小限に抑えます。

6. 開発者への発見結果の伝達方法は?

発見結果はPRの装飾として、PR内の特定のコード行へのコメントとして投稿されるため、開発者はすでに作業している場所でそれらを確認できます。

7. PlexicusはどのCI/CDプラットフォームとバージョン管理システムをサポートしていますか?

Plexicusは、JenkinsやGitHub Actionsなどの一般的なCI/CDプラットフォームと統合し、GitHub、GitLab、Bitbucketを含むバージョン管理システムと連携します。

8. Plexicusの無料バージョンはありますか?

はい、Plexicusは無料のコミュニティティアを提供しています。無料で始めることができます。詳細は価格ページをご確認ください。

9. なぜ開発者はセキュリティの指摘を無視することが多いのですか?

開発者が指摘を無視するのは、セキュリティツールが邪魔になったり、ノイズが多かったり、時間がかかることがあるからです。Plexicusは、セキュリティを既存のワークフローの一部にし、実行可能な修正を提供することでこれに対処します。