あなたは数ヶ月を費やして、業界を革新し得るビジネスアプリを完成させました。ローンチの日が到来し、ユーザーの採用は予想を上回り、すべてが完璧に見えます。しかし、目を覚ますと、革新ではなく、見出しを飾る壊滅的なセキュリティ侵害で会社の名前がトレンド入りしていることに気づきます。

概要

この記事では、ヨーロッパにおけるビジネスセキュリティを変革するトップ15のDevSecOpsトレンドを探ります。AIを活用した脅威検出やプロアクティブな開発手法から、最新のアーキテクチャや協力的な戦略まで、GDPRおよびNIS2に準拠しながら、将来に向けて強靭で安全なシステムを構築する方法を発見してください。

多くのヨーロッパの組織にとって、その悪夢が現実となりました。2022年、デンマークの風力エネルギーの大手企業Vestasは、サイバー攻撃によってデータが侵害されたため、ITシステムを停止せざるを得ませんでした。この事件は、財政的な損失をもたらしただけでなく、ヨーロッパの再生可能エネルギー供給チェーンにおける重大な脆弱性を露呈しました。

これは孤立したケースではありませんでした。**アイルランドの保健サービス執行部(HSE)は、ランサムウェア攻撃によって全国の医療サービスが麻痺した後、ITネットワーク全体を再構築するという壊滅的な作業に直面し、復旧費用は6億ユーロを超えると見積もられています。一方、英国の国際配送サービス(ロイヤルメール)**への攻撃は、数週間にわたって国際配送を混乱させました。

これらの侵害に共通する点は次のとおりです。各組織はおそらく、ファイアウォール、スキャナー、コンプライアンスチェックボックスといったセキュリティ対策を講じていたでしょう。それでもなお、彼らは間違った理由で見出しを飾ることになりました。

真実?5年前に機能していた従来の、または半自動化されたDevSecOpsアプローチは、今や防ぐべき脆弱性を生み出しています。あなたのセキュリティツールは、重要な脅威を見逃しながら何千ものアラートを生成しているかもしれません。開発チームは、迅速に出荷するか、安全に出荷するかを選択しているかもしれませんが、両方を達成できることに気づいていないかもしれません。

技術に精通したビジネスオーナーとして、これらの見出しはあなたへの警鐘です。ある調査によると、世界のDevSecOps市場規模は2023年の34億ユーロから2032年には168億ユーロに成長し、年平均成長率は19.3%と予測されています。そして、新しい技術は常にトレンドを変えています。

だからこそ、このブログでは、侵害リストから外れるために知っておくべき15の変革的なDevSecOpsトレンドを明らかにします。セキュリティを最大の負債から競争上の優位性に変えたいですか?それでは始めましょう。

重要なポイント

- 継続的インテグレーション: セキュリティは最終チェックポイントから、ソフトウェア開発ライフサイクル全体に統合された部分へとシフトする必要があります。

- プロアクティブな管理: 開発中の早期脆弱性検出は、高額なコードの書き直しや緊急修正を防ぎます。

- 規制遵守: GDPRやNIS2指令のような規制は、一貫した監査可能なセキュリティ設定を要求します。

- 動的評価: リスク評価は、定期的な手動作業ではなく、継続的かつ動的なプロセスである必要があります。

- 統一されたワークフロー: 既存の開発ツールやワークフローとの統合は、チームによるセキュリティの採用に不可欠です。

1. AI駆動のセキュリティ自動化

従来の手動によるセキュリティレビューは、現代の開発サイクルにおいてボトルネックとなっています。セキュリティチームは迅速な展開スケジュールに追いつくのに苦労しており、脆弱性はしばしば生産に到達してから発見されます。この反応的なアプローチは、組織を危険にさらします。

AIによるセキュリティ自動化はこのパラダイムを変革します。機械学習アルゴリズムはコードコミットと実行時の動作を継続的に分析し、リアルタイムで潜在的なセキュリティリスクを特定します。

- 人間の介入なしで24時間365日の自動脅威検出。

- IDEやCI/CDパイプラインにセキュリティを組み込むことで市場投入までの時間を短縮。

- インテリジェントなアラート優先順位付けによる運用コストの削減。

- 本番展開前の積極的な脆弱性管理。

ビジネスへの影響は二重です。開発速度が向上し、セキュリティが強化されます。

2. 自律的な修復

従来の脆弱性対応サイクルは、数百万ドルのコストがかかる危険な露出ウィンドウを作り出します。問題が発見されると、組織は手動プロセスによる遅延の連鎖に直面し、数日から数週間かかることがあります。

自律的な修復システムはこれらのギャップを解消します。これらのインテリジェントなプラットフォームは、脆弱性を特定するだけでなく、人間の介入なしにセキュリティコントロールを自動的に再構成します。これらはしばしば、集中管理とオーケストレーションのためにアプリケーションセキュリティポスチャーマネジメント(ASPM)プラットフォームに統合されています。

- 修復までの平均時間(MTTR)が数時間から数秒に短縮されます。

- 重要なセキュリティ対応における人為的ミスの排除。

- 追加の人員コストなしで24時間365日の保護。

ビジネス価値はリスク削減を超えて広がります。企業はインシデント管理の運用上の負担なしにビジネス継続性を維持できます。

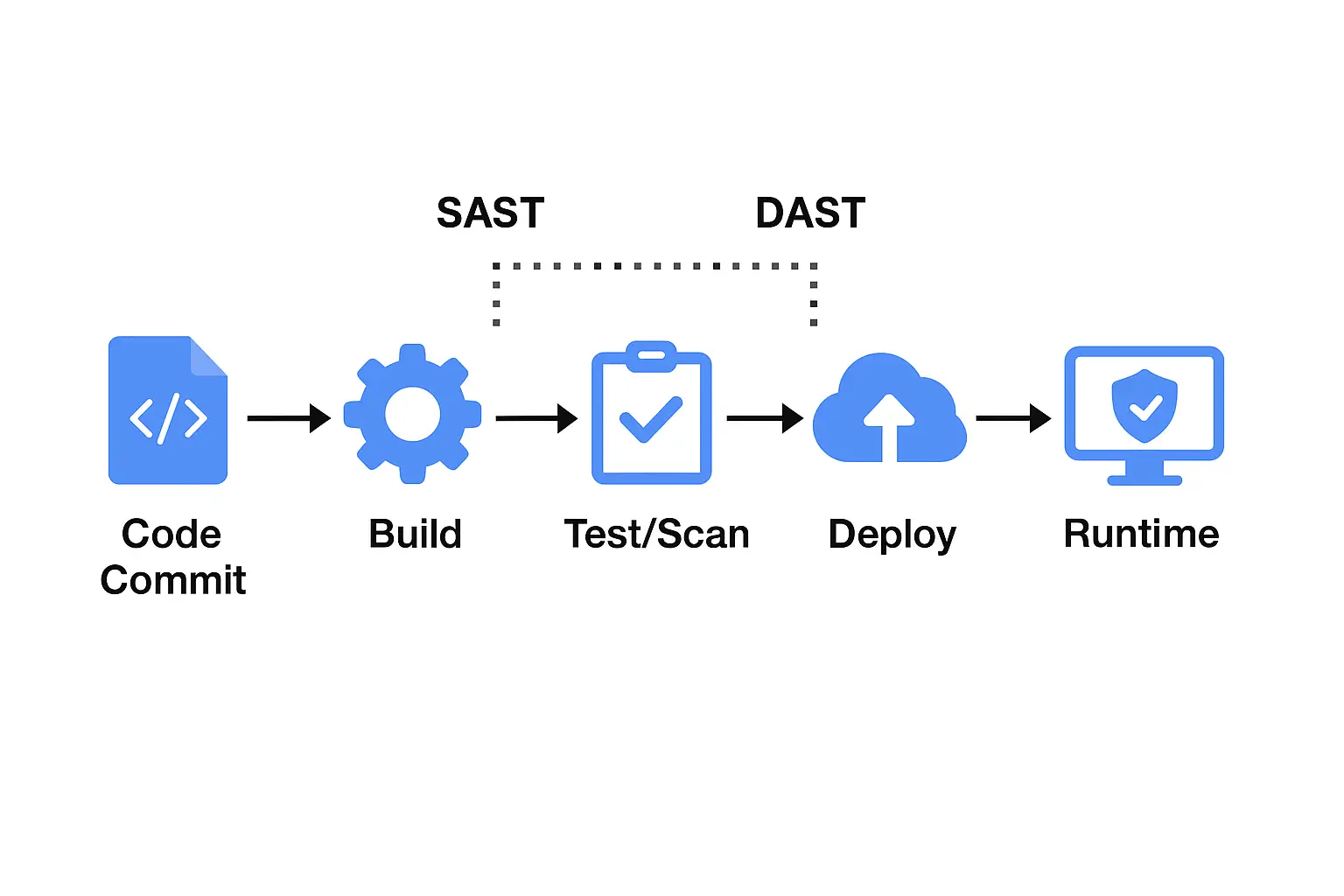

3. シフトレフトセキュリティ

脆弱性評価はもはや最終チェックポイントではありません。**「シフトレフト」**の哲学は、初期のコーディング段階から開発ワークフローにセキュリティテストを直接統合します。開発者はIDEプラグイン、自動コード分析、CI/CDパイプラインでの継続的スキャンを通じて、セキュリティ問題に関する即時フィードバックを受け取ります。Spotifyのようなヨーロッパのテックリーダーは、アジャイル文化と毎日の数千のデプロイメントで知られ、同様の原則を適用してその大規模なグローバルストリーミングインフラストラクチャを保護しています。

4. ゼロトラストアーキテクチャ

従来の境界ベースのセキュリティモデルは、脅威がネットワーク外部にのみ存在するという誤った仮定に基づいて運用されます。一度ユーザーやデバイスがファイアウォールを通過して認証されると、内部システムへの広範なアクセスを得ることができます。

ゼロトラストアーキテクチャは、リソースにアクセスしようとするすべてのユーザー、デバイス、アプリケーションに対して継続的な検証を要求することで、暗黙の信頼を排除します。すべてのアクセス要求はリアルタイムで認証されます。ドイツの産業大手シーメンスは、広範な運用技術(OT)およびITインフラストラクチャを保護するためにゼロトラストの原則を実装することを支持しています。

従来の境界セキュリティ vs. ゼロトラストセキュリティ

5. クラウドネイティブセキュリティ

クラウドインフラへの移行により、従来のセキュリティツールはクラウドリソースの動的な性質に対応できず、時代遅れとなりました。クラウドネイティブセキュリティソリューションは、これらの新しいパラダイムに特化して設計されています。

これらのプラットフォームは、クラウドネイティブアプリケーション保護プラットフォーム(CNAPPs)として知られ、クラウドセキュリティポスチャ管理(CSPM)、クラウドワークロード保護(CWP)、インフラストラクチャコード(IaC)セキュリティを単一のソリューションに統合します。ドイツ証券取引所グループは、金融市場データの保護を確保するために、Google Cloudへの移行中にクラウドネイティブセキュリティの原則を活用しました。

6. DevSecOps as a Service (DaaS)

社内でDevSecOpsチームを構築するには、才能とツールへの多大な投資が必要であり、多くのヨーロッパの中小企業にはその余裕がありません。

DevSecOps as a Service (DaaS) は、サブスクリプションベースでエンタープライズグレードのセキュリティを提供することで、これらの障壁を取り除きます。DaaSプラットフォームは、セキュリティ統合、自動コードスキャン、脅威検出を、すべて管理されたクラウドインフラストラクチャを通じて提供します。これにより、企業は運用コストを最適化し、フルチームを雇用することなく専門的なセキュリティ知識にアクセスすることができます。

7. GitOps & Security as Code

従来、セキュリティ管理は手動での設定変更やアドホックなポリシー更新に依存しており、一貫性の欠如や可視性の欠如を招いていました。

GitOps は、セキュリティポリシー、設定、インフラストラクチャをコードとして扱い、Gitのようなバージョン管理されたリポジトリに保存することでこれを変革します。これは、GDPR や NIS2指令 のような規制へのコンプライアンスを示すために、ヨーロッパでは特に重要です。

- すべての構成変更に対する完全な監査証跡。

- 問題が検出された場合の即時ロールバック機能。

- すべての環境にわたる自動ポリシー施行。

- 標準的なGitワークフローを通じた協力的なセキュリティレビュー。

8. インフラストラクチャをコードとして(IaC)セキュリティ

インフラストラクチャをコードとして(IaC)はインフラストラクチャのプロビジョニングを自動化しますが、制御がなければ誤設定を高速で伝播させる可能性があります。IaCセキュリティはこれらの自動化されたワークフローにセキュリティポリシーを直接統合します。セキュリティルールとコンプライアンス要件はコード化され、展開されたすべてのリソースに一貫して適用されます。

IaC —> SecurityScanner SecurityScanner —> Alert CICD —> SecureInfra SecureInfra —> Cloud

### 9. クロスチームセキュリティコラボレーション

従来のモデルは組織のサイロを生み出します。開発チームはセキュリティを障害と見なし、セキュリティチームは開発の優先事項を把握できません。

**クロスチームセキュリティコラボレーション**は、統一されたコミュニケーションチャネルと共同のインシデント対応によってこれらのサイロを打破します。セキュリティは共有の責任となり、インシデント対応を加速し、ダウンタイムを減少させ、新機能の提供を改善します。

### 10. 継続的脅威モデリング

従来の脅威モデリングは手動で一度きりの作業であり、しばしば遅すぎる段階で行われます。**継続的脅威モデリング**は、この反応的なアプローチを変革し、CI/CDパイプラインに直接統合します。

すべてのコードコミットやインフラストラクチャの変更は、自動化された脅威評価を引き起こします。これにより、潜在的な攻撃ベクトルが本番環境に到達する前に特定されます。**BNPパリバ**のような主要なヨーロッパの銀行は、アプリケーションとインフラストラクチャを大規模に保護するために自動化プラットフォームに多額の投資を行っています。

### 11. APIセキュリティ

APIは現代のデジタルエコシステムの中核であり、アプリケーション、サービス、データを接続します。しかし、しばしば最も弱いリンクとなります。

**自動化されたAPIセキュリティ**は、CI/CDパイプラインに直接スキャンツールを統合し、本番環境に到達する前にAPI仕様の脆弱性を分析します。これは、PSD2指令によって推進されるヨーロッパのオープンバンキングの文脈において特に重要です。

### 12. オープンソースセキュリティの強化

現代のアプリケーションはオープンソースコンポーネントに大きく依存しており、各依存関係は脆弱性の潜在的な侵入点となります。**Log4j**の脆弱性は、数千のヨーロッパ企業に影響を与え、ソフトウェアサプライチェーンの欠陥がいかに壊滅的であるかを示しました。

自動化されたソフトウェア構成分析(SCA)ツールは、コードベースを継続的にスキャンし、導入された瞬間に脆弱な依存関係を特定し、修正の推奨を提供します。

### 13. セキュリティレジリエンスのためのカオスエンジニアリング

従来のセキュリティテストは、現実世界の攻撃条件を模倣することはほとんどありません。**セキュリティのためのカオスエンジニアリング**は、システムのレジリエンスをテストするために、実際の環境に似た環境に制御されたセキュリティ障害を意図的に導入します。

```mermaid

flowchart BT

subgraph Production["Production System"]

AppA["App A"]

AppB["App B"]

end

Chaos["Chaos Experiment (e.g., Network Latency, CPU Hog)"]

Fault["Inject Fault"]

Observe["観察と影響の測定"]

Improve["改善"]

```mermaid

%% フロー

Chaos --> Fault --> AppA

Chaos --> AppB

Chaos --> Observe --> Improveこれらのシミュレーションには、実際の攻撃パターンを模倣したネットワーク侵害やシステムの妥協が含まれています。ヨーロッパのeコマース企業であるZalandoは、顧客に影響を与えることなく、予期しない障害や悪意のある攻撃に耐えることができるようにするために、これらの技術を使用しています。

14. エッジとIoTセキュリティの統合

エッジコンピューティングとIoTデバイスの台頭は、従来の集中型セキュリティモデルでは十分に保護できない分散型の攻撃面を作り出します。これは特にヨーロッパの産業(インダストリー4.0)と自動車(コネクテッドカー)セクターに関連しています。

エッジとIoTセキュリティの統合は、デバイスに直接DevSecOpsの原則を拡張し、自動化されたポリシーの施行、継続的な監視、そして安全なOTA(オーバーザエア)更新メカニズムを含みます。

15. 安全な開発者体験(DevEx)

従来のセキュリティツールはしばしば摩擦を生み出し、開発者の作業を遅らせます。**セキュアデベロッパーエクスペリエンス(DevEx)**は、既存のワークフロー内でシームレスなセキュリティ統合を優先します。

これは、IDE内で直接コンテキストに応じたセキュリティガイダンスを提供し、チェックを自動化することで、コンテキストスイッチングの必要性を排除します。その結果、開発者に優しいツールを通じて強化されたセキュリティ体制が実現されます。

結論

AI駆動の自動化や自律的な修復からクラウドネイティブセキュリティまで、DevSecOpsの未来はソフトウェア開発のあらゆる段階にセキュリティをシームレスに組み込むことにあります。最新のトレンドを活用することで、サイロを打破し、脅威検出を自動化し、特にマルチクラウド環境においてビジネスリスクを軽減することができます。

Plexicusでは、これらの高度なDevSecOpsプラクティスを導入することが、適切な専門知識とサポートがなければ困難であることを理解しています。専門のDevSecOpsコンサルティング会社として、最新のセキュリティプロトコルとコンプライアンスガイドラインに従い、ビジネスに最適なソリューションを提供します。経験豊富なソフトウェア開発およびセキュリティの専門家チームが、貴社の独自のビジネスニーズに合わせた安全なソフトウェア配信パイプラインを設計、実装、最適化するために協力します。

Plexicusにお問い合わせいただき、最先端のDevSecOpsトレンドを活用して自信を持ってイノベーションを推進するお手伝いをさせてください。