Plexicus vs. Jit: Które narzędzie AI DevSecOps faktycznie naprawia Twój backlog?

Do 2026 roku dyskusje na temat DevSecOps uległy zmianie. Znalezienie luk w zabezpieczeniach nie jest już głównym wyzwaniem. Teraz największym problemem jest duża ilość długu technicznego w zakresie bezpieczeństwa, którego programiści nie mają czasu rozwiązać.

Jeśli porównujesz Plexicus i Jit, rozważasz dwa główne podejścia: Autonomiczne Naprawianie i Zunifikowana Orkiestracja. Obie platformy starają się ułatwić pracę, ale mają różne filozofie i oferują różne doświadczenia dla twoich inżynierów.

Ten przewodnik oferuje prostą, bezstronną porównanie Jit i Plexicus w rzeczywistych przepływach pracy DevSecOps.

Szybkie Podsumowanie Porównania

| Funkcja | Plexicus | Jit |

|---|---|---|

| Główna Filozofia | Naprawa-First: Używa AI do naprawy znalezionego kodu. | Orkiestracja-First: Jednoczy stos „Security-as-Code”. |

| Poziom Automatyzacji | Wysoki: Autonomiczne agenty AI generują/testują poprawki PR. | Umiarkowany: Wspomagana przez AI triage i „jedno-klikowe” poprawki. |

| Kluczowy Wyróżnik | Codex Remedium: AI, które pisze funkcjonalny kod. | Plany Bezpieczeństwa: Orkiestracja oparta na YAML z wieloma narzędziami. |

| Główny Użytkownik | DevSecOps i zespoły z dużym długiem bezpieczeństwa. | Programiści i zespoły budujące stos od zera. |

| Wsparcie Chmury | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Czym jest Plexicus?

Plexicus to oparta na sztucznej inteligencji platforma Cloud-Native Application Protection (CNAPP) i Application Security Posture Management (ASPM) zaprojektowana na potrzeby tego, co nazywa erą ‘zautomatyzowanej ciszy.’

- Problem polega na tym, że tradycyjne skanery generują zbyt wiele szumu. Tworzą zgłoszenia, które deweloperzy często ignorują.

- Plexicus rozwiązuje ten problem, używając swojego silnika AI Codex Remedium do łączenia wykrywania i naprawy. Zamiast tylko wysyłać alerty, analizuje kod, rozumie logikę i tworzy działający Pull Request (PR) z poprawką.

- Celem jest obniżenie Mean Time to Remediation (MTTR) poprzez automatyzację rutynowej pracy związanej z łataniem. Dzięki temu deweloperzy mogą spędzać więcej czasu na przeglądaniu i zatwierdzaniu poprawek zamiast na ich pisaniu.

Co to jest Jit?

Jit (Just-In-Time) to platforma Application Security Orchestration, która sprawia, że wdrożenie stosu „Minimum Viable Security” jest bezwysiłkowe.

- Problem polega na tym, że zarządzanie oddzielnymi narzędziami do SAST, SCA, wykrywania sekretów i IaC może być poważnym bólem głowy operacyjnej.

- Jit rozwiązuje ten problem, łącząc popularne narzędzia open-source, takie jak Semgrep i Trivy, w jedną przyjazną dla deweloperów platformę. Dzięki swoim Planom Bezpieczeństwa, można skonfigurować kompletny proces bezpieczeństwa w całej organizacji GitHub w zaledwie kilka minut.

- Celem jest zapewnienie deweloperom jednego, zintegrowanego widoku wszystkich wyników bezpieczeństwa aplikacji bezpośrednio w ich przepływie pracy.

Główne różnice w skrócie

- „Naprawiacz” vs. „Menedżer”: Plexicus to agent AI, który wykonuje pracę (pisanie kodu). Jit to warstwa zarządzania, która koordynuje narzędzia (przeprowadzanie skanów).

- Natychmiastowa dostępność: Plexicus zawiera Plexalyzer, który określa, czy luka jest faktycznie „osiągalna” w produkcji. Jit używa analizy „Ścieżki Ataku” do wizualizacji ryzyka, ale Plexicus bardziej koncentruje się na wykorzystaniu tych danych do ustalania, które poprawki AI uruchomić jako pierwsze.

- Głębokość narzędzi: Jit w dużej mierze polega na orkiestracji innych narzędzi (open-source lub komercyjnych). Plexicus to bardziej zintegrowana platforma, gdzie inteligencja jest wbudowana w sam agent naprawczy.

Porównanie funkcji

1. Przepływ pracy naprawczy

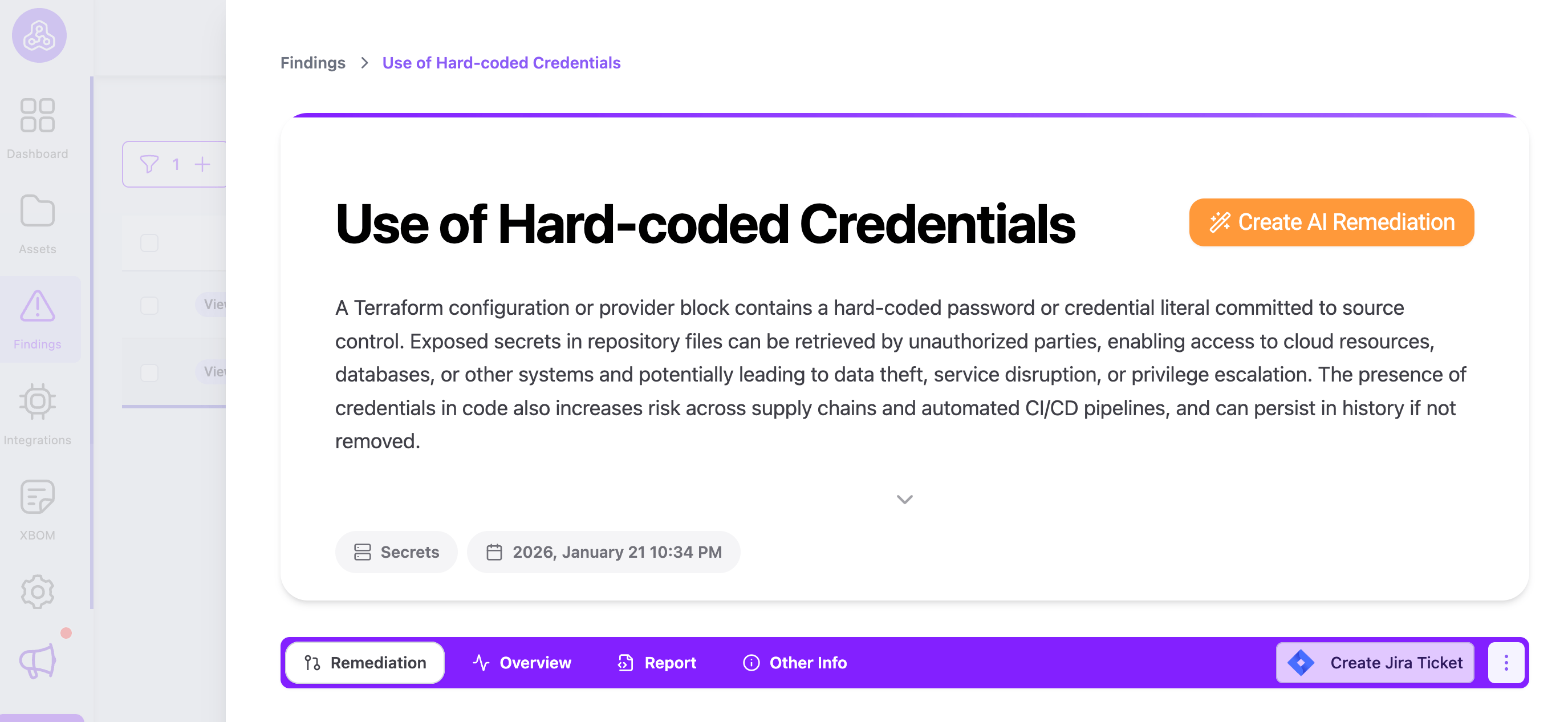

-

Plexicus: To jego „Killer Feature”. Gdy wykryta zostanie luka w zabezpieczeniach, Plexicus uruchamia swój silnik AI Codex Remedium. Ten agent klonuje repozytorium do tymczasowego katalogu, generuje poprawkę na poziomie kodu za pomocą AI w izolowanej piaskownicy Docker, wyodrębnia zmiany jako git diff i automatycznie otwiera pull request z naprawą. PR może być następnie zweryfikowany w istniejących potokach CI/CD (takich jak GitHub Actions), aby upewnić się, że nie ma regresji przed scaleniem.

-

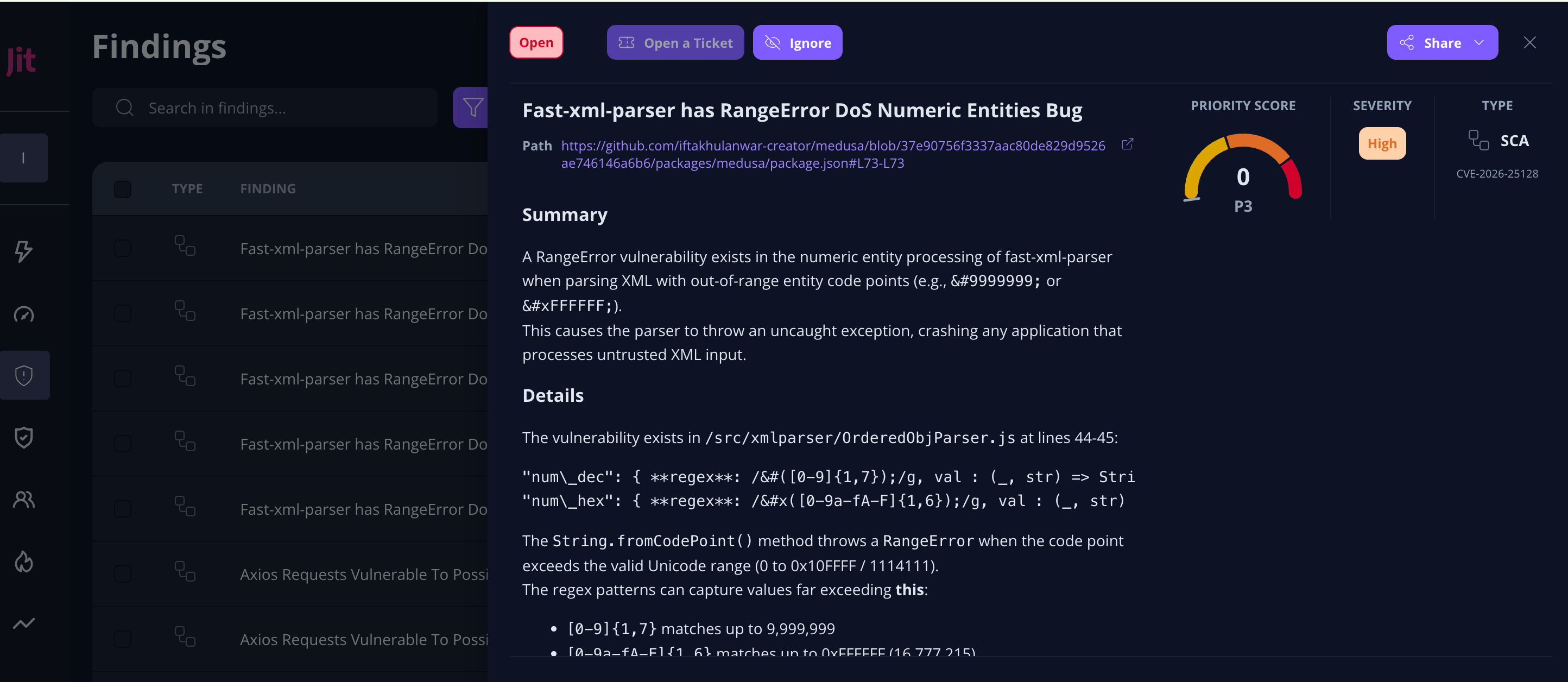

Jit: Skupia się na „Poprawkach Inline” i „Jednoklikowej Naprawie”. W przypadku typowych problemów (takich jak przestarzała biblioteka), Jit może zautomatyzować podniesienie wersji. W przypadku bardziej złożonych luk w kodzie, oferuje sugerowaną poprawkę, którą deweloper może przejrzeć i zastosować jednym kliknięciem.

2. Doświadczenie Dewelopera (DX)

- Jit: Zoptymalizowany dla ruchu Shift Left. Działa w PR. Jeśli deweloper doda sekret lub podatny pakiet, Jit natychmiast komentuje. Doświadczenie jest zaprojektowane tak, aby było „niewidoczne” do momentu, gdy potrzebna jest poprawka.

- Plexicus: Zoptymalizowany dla „Ciszy Bezpieczeństwa”. Automatyzując naprawy, Plexicus dąży do utrzymania pustej kolejki Jira/Ticket dewelopera. Deweloper wchodzi w interakcję z Plexicus głównie na etapie Scalania, a nie Triage.

3. Integracja i Skalowalność

- Jit: Doskonały dla zespołów, które uwielbiają open-source. Pozwala na zamianę narzędzi (np. zamianę jednego silnika SAST na inny) bez zmiany przepływu pracy dewelopera.

- Plexicus: Wspiera środowiska multi-cloud poprzez integrację z powszechnie używanymi narzędziami do zabezpieczeń chmurowych (Prowler i CloudSploit) oraz zapewnia natywne możliwości skanowania dla AWS, Azure, GCP i Oracle Cloud Infrastructure. Platforma jest zbudowana dla środowisk korporacyjnych, z funkcjami takimi jak kontrola dostępu oparta na rolach (RBAC), wsparcie dla wielu najemców oraz integracje webhook dla niestandardowych systemów zgłoszeń.

Automatyzacja i Wpływ na Deweloperów

W 2026 roku najwyższy koszt w zakresie bezpieczeństwa to nie licencja; to czas inżynierów.

- Jit oszczędza czas na konfiguracji i widoczności. Nie potrzebujesz już dedykowanej osoby do zarządzania 10 różnymi narzędziami bezpieczeństwa.

- Plexicus oszczędza czas na wykonaniu. Usuwa pętlę „Badanie -> Łatanie -> Testowanie”, która obecnie pochłania około 20% tygodnia przeciętnego dewelopera.

Zalety i Wady

Plexicus

Zalety:

- Autonomiczne naprawy zasilane przez AI: Generuje poprawki kodu za pomocą silnika Codex Remedium i automatycznie tworzy pull requesty do przeglądu

- Kompleksowe pokrycie bezpieczeństwa: Integruje ponad 26 narzędzi w zakresie SAST, SCA, wykrywania sekretów, skanowania kontenerów i bezpieczeństwa multi-cloud (AWS, Azure, GCP, Oracle OCI)

- Trójstopniowa strategia naprawcza: Inteligentnie kieruje znaleziska do wyciszeń (fałszywe alarmy), aktualizacji bibliotek lub poprawek generowanych przez AI w zależności od typu znaleziska

Wady:

- Wymaga procesu przeglądu PR: Łatki generowane przez AI wymagają przeglądu przez człowieka przed scaleniem, co wymaga akceptacji zespołu dla przepływów pracy wspomaganych przez AI

- Wyższy koszt niż DIY open-source: Zaawansowane funkcje wiążą się z wyższą początkową inwestycją niż podstawowe konfiguracje open-source.

Jit

Zalety:

- Najszybsza konfiguracja „Zero-to-One” w branży.

- Zunifikowany widok wszystkich narzędzi bezpieczeństwa open-source.

- Przejrzyste, per-developerowe ceny.

Wady:

- Ograniczony przez skanery, które orkiestruje, nie może naprawić tego, czego skaner nie rozumie w pełni.

- Duża liczba alertów może nadal prowadzić do zmęczenia triage.

Kiedy Plexicus ma większy sens

Plexicus jest lepszym wyborem dla rozwijających się zespołów inżynieryjnych, które są już „świadome bezpieczeństwa”, ale toną w zaległościach związanych z lukami w zabezpieczeniach.

Jeśli Twój zespół ds. bezpieczeństwa spędza cały dzień na ściganiu deweloperów, aby „proszę zaktualizować tę bibliotekę”, Plexicus rozwiąże ten problem, po prostu dokonując aktualizacji za nich.

Kiedy Jit może być lepszym wyborem

Jit jest lepszym wyborem dla startupów i szczupłych zespołów, które obecnie nie mają narzędzi bezpieczeństwa. Jeśli musisz przejść audyt SOC 2 w przyszłym miesiącu i potrzebujesz uruchomić SAST, SCA i skanowanie sekretów w 50 repozytoriach do jutra rano, Jit jest najbardziej efektywną ścieżką.

Kluczowe wnioski

Decyzja między Plexicus a Jit sprowadza się do prostego pytania: Czy potrzebujesz więcej oczu na problemie, czy więcej rąk na klawiaturze?

Jit dostarcza oczy, aby zapewnić zjednoczony, krystalicznie czysty widok Twoich zagrożeń.

Plexicus dostarcza ręce, partnera AI, który faktycznie pisze kod, aby zamknąć te zagrożenia.

Najczęściej zadawane pytania (FAQ)

1. Czy Jit faktycznie naprawia kod tak, jak robi to Plexicus?

Nie do końca. Jit przeszedł długą drogę dzięki swojemu podejściu „Agentic AppSec”, ale nadal głównie koncentruje się na pomaganiu deweloperom w naprawianiu problemów. Oferuje akcje jednym kliknięciem (takie jak podniesienie wersji zależności) i sugestie generowane przez AI, które deweloperzy sami przeglądają i stosują.

Plexicus jest z założenia inny. Jest zbudowany do autonomicznego naprawiania - jego AI (Codex Remedium) faktycznie pisze poprawkę w izolowanej piaskownicy Docker, tworzy gałąź i otwiera pull request do przeglądu. PR jest następnie weryfikowany w istniejących pipeline’ach CI/CD (takich jak GitHub Actions), aby upewnić się, że nie ma regresji przed scaleniem.

2. Czy można używać Plexicus i Jit razem?

Tak, i to jest dość powszechne. Wiele zespołów używa Jit jako swojego „panelu kontrolnego” do uruchamiania i organizowania wielu skanerów, a następnie polega na Plexicus, aby faktycznie wyczyścić zaległości w naprawach. Ponieważ oba narzędzia integrują się z GitHub i GitLab i są API-first, dobrze współpracują obok siebie. Jit daje widoczność, a Plexicus wykonuje ciężką pracę.

3. Które z nich bardziej pomaga w przejściu audytu SOC 2?

To zależy od etapu, na którym się znajdujesz:

- Jit zazwyczaj lepiej sprawdza się w szybkim uzyskaniu zgodności. Jego konfiguracja security-as-code pomaga zespołom szybko uruchomić wymagane skanery, zwłaszcza dla startupów stających przed pierwszym audytem SOC 2.

- Plexicus błyszczy, gdy już jesteś zgodny. Automatyczne naprawianie luk pomaga zapobiegać sytuacjom, w których problemy pozostają otwarte zbyt długo i wypychają cię poza zgodność podczas trwających audytów.

4. Jak radzą sobie z fałszywymi alarmami?

Oba starają się redukować szum, ale na różne sposoby:

- Plexicus wykrywa fałszywe alarmy poprzez analizę kontekstu kodu - odróżniając pliki testowe, dokumentację i przykłady od kodu produkcyjnego. Jeśli nie może zidentyfikować, gdzie naprawić problem, prawdopodobnie jest to fałszywy alarm i może być automatycznie zignorowany.

- Jit koncentruje się na kontekście. Sprawdza, czy zasób jest dostępny z internetu lub obsługuje dane wrażliwe, a następnie decyduje, czy alert jest naprawdę krytyczny, czy tylko informacyjny.

5. Co z obsługą multi-cloud?

- Plexicus obsługuje wszystkich głównych dostawców chmury, w tym AWS, GCP, Azure i Oracle Cloud (OCI), co czyni go silną opcją dla zespołów złożonych lub mieszanych środowisk.

- Jit dobrze pokrywa AWS, Azure i GCP, ale jego koncentracja na bezpieczeństwie chmury dotyczy głównie infrastruktury jako kodu (takiej jak Terraform i CloudFormation) zamiast głębokiej ochrony w czasie rzeczywistym.