Jak wdrożyć narzędzia bezpieczeństwa: Ramy 'Crawl, Walk, Run'

Podsumowanie: Podejście Fazowe

To podejście krok po kroku pomaga płynnie wdrażać narzędzia bezpieczeństwa i utrzymywać działanie kompilacji. Traktuj to jako serię małych kroków, które zabezpieczają Twoją wysyłkę, zapewniając bardziej niezawodny i bezpieczny proces rozwoju.

| Tryb skanowania | Wpływ na dewelopera | Konfiguracja / Ustawienia | Cel i wynik |

|---|---|---|---|

| Crawl Fail Open (Tryb audytu, brak alertów) | Brak zakłóceń; niewidoczne dla deweloperów | Skanowanie przy każdym pushu/commicie, logowanie wyników | Zbieranie danych, dostrajanie reguł, tłumienie fałszywych alarmów; kompilacje zawsze przechodzą |

| Walk Fail Open (Tryb powiadomień, alerty) | Deweloperzy widzą ostrzeżenia w PR/IDE | Włącz dekorację PR/wtyczki IDE | Deweloperzy otrzymują użyteczne informacje zwrotne, budują zaufanie, dobrowolnie naprawiają problemy |

| Run Fail Closed (Tryb blokady) | Kompilacje blokowane przy wysokich/krytycznych problemach | Aktywacja bramek jakości, blokada kompilacji przy nowych krytycznych znaleziskach | Zapobiega przedostawaniu się nowych podatności do produkcji; deweloperzy respektują niepowodzenia |

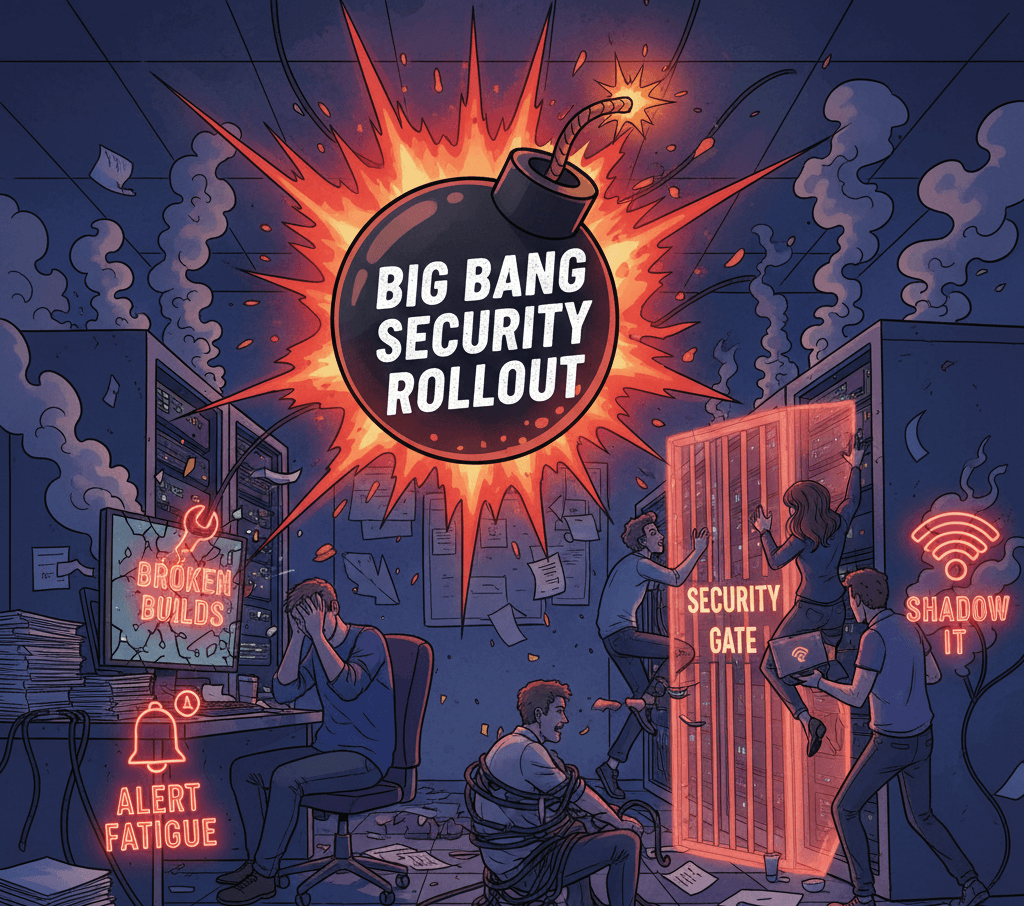

Wprowadzenie: Dlaczego “Big Bang” Rollouts Zawodzą

Projekt DevSecOps może szybko zejść na manowce przy wdrażaniu metodą “Big Bang”. Często dzieje się tak, gdy zespół otrzymuje nowe narzędzie SAST lub Container Scanner tool i od razu włącza “Tryb blokady”. Na przykład, zespół programistyczny w XYZ Corp raz włączył “Tryb blokady” pierwszego dnia z nowym narzędziem skanującym.

Z dnia na dzień narzędzie oznaczyło setki drobnych problemów z bezpieczeństwem, które wymagały pilnej uwagi, skutecznie zatrzymując cały proces rozwoju.

Gdy deweloperzy gorączkowo starali się rozwiązać te problemy, krytyczne terminy projektowe zostały przekroczone, co prowadziło do frustracji i utraty zaufania do narzędzia. Ten scenariusz podkreśla ryzyko i ilustruje, dlaczego bardziej stopniowe podejście jest konieczne.

Wynik zazwyczaj prowadzi do problemów:

- Zepsute kompilacje: Deweloperzy nie są w stanie wdrożyć krytycznych poprawek.

- Zmęczenie alarmami: Zalew fałszywych alarmów przytłacza zespół.

- Shadow IT: Sfrustrowane zespoły omijają kontrole bezpieczeństwa, aby kontynuować pracę.

Aby uniknąć tych problemów, należy przyjąć podejście ewolucyjne zamiast próbować zmieniać wszystko naraz. Na tym polega ramy Crawl, Walk, Run.

Najnowsze badania wykazały, że organizacje wdrażające etapowe wdrożenia doświadczają mierzalnej poprawy częstotliwości wdrożeń i szybszego odzyskiwania po awariach, co zwiększa niezawodność ich praktyk DevSecOps.

Łącząc te ramy z udowodnionymi wynikami wydajności, takimi jak zmniejszony czas przestoju i zwiększone wskaźniki sukcesu kompilacji, możemy zapewnić, że liderzy inżynierii rozpoznają ich wartość.

Faza 1: Crawl (Widoczność i Bazowanie)

Cel: Uzyskanie pełnej widoczności istniejącego długu technicznego przy jednoczesnym unikaniu zakłóceń w przepływach pracy deweloperów. Celem jest osiągnięcie 90% pokrycia repozytoriów w ciągu pierwszych dwóch tygodni, aby zapewnić mierzalny sukces i wyraźne punkty odniesienia postępu.

- W tej początkowej fazie skup się na zbieraniu danych poprzez integrację narzędzia bezpieczeństwa z pipeline CI/CD w sposób nieinwazyjny.

- Konfiguracja: Ustaw narzędzie na Fail Open, używając trybu audytu — logując wszystkie znaleziska bez powiadamiania deweloperów lub blokowania budów.

- Działanie: Uruchamiaj skany przy każdym pushu kodu lub commicie.

- Wynik: Skaner loguje wszystkie znaleziska do dashboardu, jednocześnie pozwalając na pomyślne przejście wszystkich budów, nawet jeśli wykryto krytyczne podatności.

💡 Pro Tip: Wykorzystaj tę fazę do starannego dostrojenia skanera. Jeśli konkretna reguła (np. “Magic Numbers in Code”) generuje nadmierny hałas (np. 500 razy w repozytoriach), rozważ dostrojenie lub tymczasowe wyłączenie jej, aby skupić się na kwestiach możliwych do działania przed przejściem dalej.

Dlaczego to jest ważne: Ustanowienie tej “Bezpiecznej Bazy” pozwala zespołowi bezpieczeństwa zrozumieć wolumen i charakter istniejącego długu technicznego oraz dostosować konfiguracje reguł bez wpływu na wdrożenia.

Faza 2: Chodzenie (Informacja zwrotna i Edukacja)

Cel: Zapewnienie deweloperom możliwych do działania, terminowych informacji zwrotnych dotyczących bezpieczeństwa zintegrowanych z ich codziennymi przepływami pracy, bez blokowania postępu w rozwoju.

- Po zredukowaniu szumów, udostępnij wyniki deweloperom. Utrzymuj narzędzie w trybie Fail Open, ale przełącz na Tryb Powiadomień, włączając alerty.

- Konfiguracja: Zintegruj informacje zwrotne z narzędziami deweloperskimi, takimi jak dekoracja Pull Request (komentarze) lub wtyczki IDE.

- Wynik: Deweloperzy otrzymują informacje zwrotne dotyczące bezpieczeństwa w czasie rzeczywistym w procesie przeglądu kodu, np. “⚠️ Wysoka powaga: Wprowadzono zakodowany na stałe sekret w linii 42.”

Deweloperzy mogą zdecydować się na natychmiastowe naprawienie problemu lub udokumentowanie fałszywych alarmów do późniejszego rozwiązania.

Dlaczego to jest ważne: Ta faza buduje zaufanie między bezpieczeństwem a deweloperami. Bezpieczeństwo jest postrzegane jako współpracujący przewodnik, a nie strażnik. Deweloperzy przyzwyczajają się do obecności narzędzia i zaczynają dobrowolnie naprawiać problemy, ponieważ pętla informacji zwrotnej jest bezpośrednia i wykonalna.

Aby wzmocnić te pozytywne zachowania, zachęcaj zespoły do świętowania wczesnych sukcesów. Dzielenie się szybkimi historiami sukcesu, takimi jak ‘pierwszy PR scalony z zerowymi wysokimi wynikami’, buduje impet i zachęca więcej deweloperów do dobrowolnych poprawek.

Faza 3: Uruchomienie (Bramki i Egzekwowanie)

Cel: Zapobieganie przedostawaniu się nowych wysokiego ryzyka podatności do produkcji poprzez egzekwowanie bramek bezpieczeństwa.

- Po dostrojeniu i edukacji deweloperów, aktywuj Build Breakers lub Quality Gates, które egzekwują zasady poprzez blokowanie kompilacji z krytycznymi problemami.

- Konfiguracja: Ustaw narzędzie w tryb Fail Closed, aby zatrzymać kompilacje z lukami o wysokiej i krytycznej wadze. Problemy o średniej i niskiej wadze pozostają jako ostrzeżenia, aby uniknąć nadmiernych zakłóceń.

- Ważna subtelność: Rozważ blokowanie tylko nowych luk wprowadzonych przez bieżące zmiany (np. w bieżącym PR), podczas gdy istniejące problemy śledź jako elementy zaległości do naprawienia w czasie.

- Wynik: Jeśli deweloper wprowadzi, na przykład, krytyczną lukę SQL Injection, kompilacja nie powiedzie się i nie może zostać scalona, dopóki nie zostanie naprawiona lub nie zostanie zatwierdzona udokumentowana zgoda.

Dlaczego to ma znaczenie: Ponieważ narzędzie i zespół są dobrze dostrojone i wyedukowane, wskaźnik fałszywych alarmów jest niski. Deweloperzy szanują niepowodzenia kompilacji jako prawdziwe sygnały bezpieczeństwa, zamiast z nimi walczyć.

Co dalej

Teraz, gdy masz fazową strategię, kiedy blokować kompilacje, następnym krokiem jest decyzja, gdzie zintegrować te narzędzia, aby zmaksymalizować produktywność deweloperów.

W następnym artykule zbadamy Bezpieczeństwo bez tarcia, sposób na bezproblemowe osadzenie narzędzi bezpieczeństwa w IDE deweloperów i przepływach pracy PR, zmniejszając przełączanie kontekstu i zwiększając adopcję.

Najczęściej zadawane pytania (FAQ)

Czym jest framework “Crawl, Walk, Run”?

To prosty, krok po kroku sposób na rozpoczęcie korzystania z nowych narzędzi bezpieczeństwa bez powodowania problemów. Najpierw zbierasz informacje po cichu (Crawl). Następnie pokazujesz programistom problemy, aby mogli się uczyć i je naprawiać (Walk). Na koniec blokujesz zły kod, aby chronić swoje oprogramowanie (Run). To pomaga zespołom płynnie wdrażać narzędzia bezpieczeństwa i zyskiwać zaufanie po drodze.

Dlaczego nie powinniśmy od razu blokować budowy?

Jeśli zablokujesz budowy od pierwszego dnia, narzędzie może zgłosić zbyt wiele problemów naraz, uniemożliwiając programistom wykonywanie ich pracy. Może to powodować frustrację i spowalniać projekty. Rozpoczęcie powoli oznacza, że najpierw znajdujesz i naprawiasz hałaśliwe alerty, więc blokowanie następuje tylko wtedy, gdy narzędzie jest dokładne i zaufane.

Jak długo powinien trwać każdy krok?

Zazwyczaj faza Crawl trwa kilka tygodni, podczas gdy zbierasz wystarczającą ilość danych. Faza Walk zajmuje więcej czasu, ponieważ programiści przyzwyczajają się do widzenia alertów i naprawiania problemów. Przejdź do fazy Run tylko wtedy, gdy narzędzie jest dobrze dostrojone, a zespół czuje się komfortowo z naprawianiem problemów przed scaleniem kodu.

Co to jest „Fail Open” i kiedy go używamy?

„Fail Open” oznacza, że narzędzie znajduje problemy, ale nie zatrzymuje scalania kodu. Używaj tego w fazach Crawl i Walk, aby nie przeszkadzać programistom, podczas gdy zbierasz dane i uczysz ich o problemach.