10 najlepszych alternatyw dla Aikido Security na 2026 rok: Od redukcji hałasu po automatyczne poprawki

Aikido Security stało się popularne dzięki redukcji niepotrzebnych alertów. Skupiając się na osiągalności, pomogło deweloperom unikać „spamu podatności”, który tworzyły starsze skanery. Jednak w 2026 roku samo wiedzenie, które błędy są osiągalne, już nie wystarcza.

Teraz, gdy agenci AI tworzą ponad 41% kodu przedsiębiorstw, a badacze znaleźli ponad 256 miliardów linii kodu wygenerowanego przez AI, wyzwanie się zmieniło. Pytanie nie brzmi już „Który błąd powinienem naprawić?”, ale „Jak mogę naprawić je wszystkie?”

Ten przewodnik przegląda najlepsze alternatywy dla Aikido na rok 2026, które priorytetowo traktują nie tylko redukcję hałasu, ale także zautomatyzowane naprawy i pełne pokrycie od kodu do chmury.

Na pierwszy rzut oka: Top 10 alternatyw dla Aikido na rok 2026

| Platforma | Najlepsze dla | Główna różnica | Automatyzacja napraw | Model cenowy |

|---|---|---|---|---|

| Plexicus | Autonomiczne naprawy | Agenci Codex Remedium AI | Pełna (AI PRs) | Na dewelopera |

| Snyk | Zaufanie deweloperów | Silnik DeepCode AI w czasie rzeczywistym | Częściowa (Aktualizacje) | Na dewelopera |

| Jit | Orkiestracja bezpieczeństwa | Uproszczona otoczka narzędziowa | Prowadzona | Na dewelopera |

| Cycode | Łańcuch dostaw | Wzmocniona integralność kodu | Ręczna/Prowadzona | Na dewelopera |

| Apiiro | Priorytetyzacja ryzyka | Głęboki kontekstowy graf | Ręczna | Przedsiębiorstwo |

| Ox Security | Aktywne ASPM | Silnik VibeSec na całej linii produkcyjnej | Prowadzona | Na obciążenie |

| Wiz | Widoczność w chmurze | Wiodący w branży Graf Bezpieczeństwa | Ręczna | Na obciążenie |

| GitHub AS | Bezpieczeństwo w repozytorium | Wbudowane podstawowe kontrole | Częściowa | Na komitującego |

| SonarQube | Jakość kodu | Głęboka analiza statyczna (SAST) | Ręczna | Na projekt |

| ArmorCode | Duże organizacje | Agregacja danych z wielu narzędzi | Ręczna | Przedsiębiorstwo |

Dlaczego warto nas słuchać?

W Plexicus wierzymy, że era „Tylko wykrywanie” w bezpieczeństwie dobiegła końca. W 2026 roku deweloperzy nie potrzebują kolejnego pulpitu nawigacyjnego. Potrzebują partnera, który naprawia problemy z bezpieczeństwem… Skupiamy się na Bezpieczeństwie prowadzonym przez produkt, zapewniając, że bezpieczeństwo jest bezproblemowym produktem ubocznym procesu rozwoju, a nie przeszkodą.

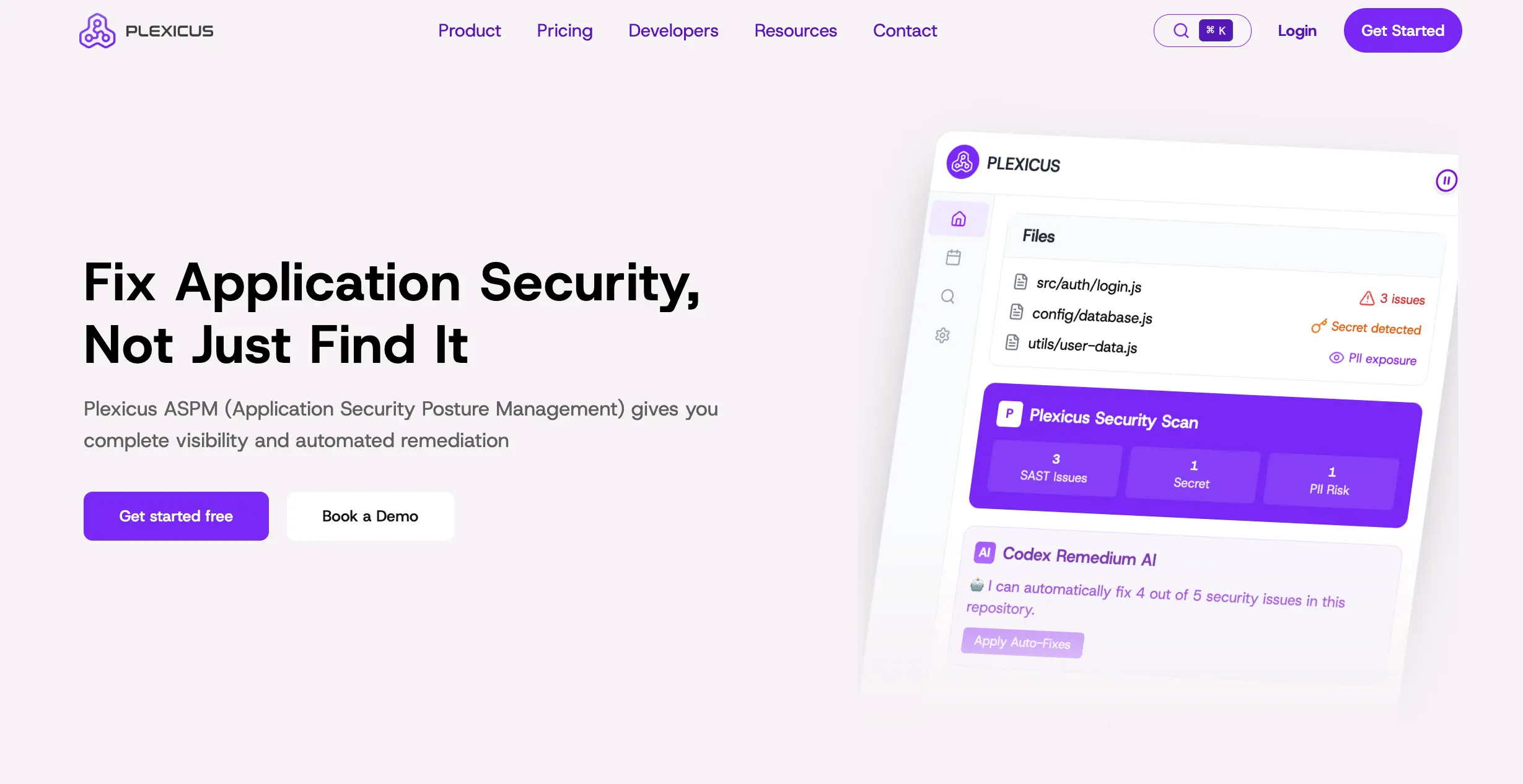

1. Plexicus (Lider w naprawach)

Plexicus to naturalna ewolucja dla zespołów, które kochają niski poziom hałasu Aikido, ale nienawidzą ręcznego wysiłku związanego z naprawianiem zgłoszeń. Podczas gdy Aikido filtruje hałas, Plexicus zajmuje się pracą.

- Kluczowe funkcje: Codex Remedium to autonomiczny agent AI, który analizuje podatność, rozumie lokalną bazę kodu i przesyła funkcjonalny, przetestowany Pull Request.

- Zalety: Zmniejsza MTTR o 95%. Łączy ASPM i CSPM w jeden przepływ pracy oparty na AI.

- Wady: Agenci AI wymagają początkowej konfiguracji, aby dopasować się do specyficznego stylu przedsiębiorstwa.

- Dlaczego warto wybrać: Jeśli Twój zespół inżynierski tonie w zaległościach osiągalnych podatności, których nikt nie ma czasu naprawić.

- Cennik na 2026 rok: Przejrzyste 49,90 USD/deweloper/miesiąc.

2. Snyk

Snyk to najpotężniejszy rywal Aikido w przestrzeni skoncentrowanej na deweloperach. Do 2026 roku Snyk w pełni zintegrował DeepCode AI, aby zapewnić niemal natychmiastową informację zwrotną w IDE.

- Kluczowe funkcje: Snyk Code (SAST) i Snyk Open Source (SCA) z automatycznymi sugestiami napraw.

- Zalety: Największa baza danych o podatnościach w branży. Bardzo wysokie zaufanie wśród deweloperów.

- Wady: Może stać się znacznie droższy niż Aikido, gdy dodasz moduły chmurowe i kontenerowe.

- Dlaczego warto wybrać: Jeśli chcesz narzędzie z najlepszą integracją IDE i ogromnym wsparciem społeczności.

- Ceny na 2026 rok: Dostępna darmowa wersja. Płatna zaczyna się od 25 USD/deweloper/miesiąc.

3. Jit (Just In Time Security)

Jit koncentruje się na stosie „Minimum Viable Security”. Orkiestruje różne narzędzia open source i komercyjne, dzięki czemu nie musisz nimi zarządzać indywidualnie.

- Kluczowe funkcje: Aktywacja jednym kliknięciem SAST, SCA, Secrets i IaC w całej organizacji GitHub.

- Zalety: Ekstremalnie szybkie wdrożenie. Sprawia wrażenie rozwiązania bezpieczeństwa w pudełku.

- Wady: Ponieważ opiera się na innych narzędziach, czasami możesz napotkać ograniczenia podstawowych skanerów.

- Dlaczego warto wybrać: Dla szczupłych zespołów, które chcą przejść od zera do pełnej zgodności w jedno popołudnie.

- Ceny na 2026 rok: 50 USD/miesiąc Cena za dewelopera. Rozliczane rocznie

4. Cycode

W miarę jak ataki na łańcuch dostaw nasiliły się w 2026 roku, Cycode stał się niezbędny do ochrony integralności kodu.

- Kluczowe cechy: Wzmocnione skanowanie tajemnic i ochrona przed manipulacją kodu w całym SDLC.

- Zalety: Najsilniejsza ochrona dla łańcucha dostaw oprogramowania.

- Wady: Interfejs użytkownika może być skomplikowany dla zespołów szukających jedynie prostego skanowania podatności.

- Dlaczego warto wybrać: Jeśli Twoim głównym zmartwieniem jest zapobieganie wyciekom tajemnic lub nieautoryzowanym zmianom kodu.

5. Apiiro

Apiiro to „mózg” operacji. Tworzy wielowymiarowy graf Twojego kodu, deweloperów i infrastruktury, aby znaleźć obszary o najwyższym ryzyku.

- Kluczowe cechy: Kontekstowe ocenianie ryzyka, które rozumie, kiedy młodszy deweloper zmienia kod kluczowy dla firmy.

- Zalety: Niesamowita priorytetyzacja dla dużych, złożonych baz kodu.

- Wady: Skierowane do dużych przedsiębiorstw. Jest przesadą dla małych startupów.

- Dlaczego warto wybrać: Najlepsze dla dużych organizacji, które muszą zarządzać ryzykiem w tysiącach repozytoriów.

6. Ox Security

Ox Security wprowadziło kategorię „Active ASPM”. Ich silnik VibeSec z 2026 roku zapewnia, że kontrole bezpieczeństwa są zgodne z tempem nowoczesnej produkcji kodu.

- Kluczowe cechy: Kompleksowa widoczność od laptopa dewelopera do produkcyjnego kontenera w chmurze.

- Zalety: Doskonałe w mapowaniu całego łańcucha dostaw oprogramowania.

- Wady: Ceny oparte na obciążeniu, które mogą szybko rosnąć.

7. Wiz

Wiz to tytan bezpieczeństwa w chmurze. Podczas gdy Aikido zaczynało od kodu i przeniosło się do chmury, Wiz zaczynało w chmurze i przeszło do kodu.

- Kluczowe funkcje: Security Graph, który wizualizuje, jak luka w kodzie może prowadzić do masowego naruszenia danych.

- Zalety: Najlepsza w swojej klasie postawa chmurowa (CSPM).

- Wady: Nadal wydaje się bardziej narzędziem dla zespołu bezpieczeństwa niż dla deweloperów.

8. GitHub Advanced Security

Dla zespołów już korzystających z GitHub Enterprise, GHAS jest domyślnym wyborem. Jest bezpośrednio wbudowany w interfejs, którego używasz na co dzień.

- Kluczowe funkcje: CodeQL do głębokiej analizy semantycznej i Dependabot do automatycznych aktualizacji.

- Zalety: Zero konfiguracji wymaganej. Jest już tam, gdzie znajduje się twój kod.

- Wady: Może być drogi w porównaniu do tego, co oferuje, w porównaniu do wyspecjalizowanych narzędzi takich jak Plexicus czy Aikido.

9. SonarQube

SonarQube to król dziedzictwa jakości kodu. W 2026 roku pozostaje standardem dla zespołów, które dbają zarówno o czystość kodu, jak i o jego bezpieczeństwo.

- Kluczowe funkcje: Głęboka analiza statyczna dla ponad 30 języków programowania.

- Zalety: Bardzo dojrzały. Wykrywa “zapachy” kodu, które narzędzia bezpieczeństwa mogą przeoczyć.

- Wady: Wolne czasy skanowania w porównaniu do nowoczesnych, lekkich alternatyw.

10. ArmorCode

ArmorCode jest agregatorem. Nie skanuje kodu samodzielnie. Zamiast tego, zbiera dane ze wszystkich innych narzędzi w jednym miejscu.

- Kluczowe funkcje: Zunifikowane zarządzanie podatnościami i zautomatyzowane przepływy pracy związane z biletami.

- Zalety: Idealne dla przedsiębiorstw z rozproszonymi narzędziami.

- Wady: Nadal musisz płacić za i zarządzać poszczególnymi narzędziami skanującymi.

FAQ: Najczęściej zadawane pytania

Dlaczego szukać alternatywy dla Aikido w 2026 roku?

Chociaż Aikido doskonale redukuje szumy, wiele zespołów teraz szuka Remediacji. Wykrywanie to tylko połowa sukcesu. Narzędzia takie jak Plexicus idą o krok dalej, faktycznie pisząc kod naprawiający problemy.

Czy Plexicus oferuje analizę osiągalności jak Aikido?

Tak. Plexicus wykorzystuje osiągalność do priorytetyzacji, które generowane przez AI poprawki prezentować jako pierwsze. Zapewniamy, że Twoi deweloperzy spędzają czas tylko na przeglądaniu poprawek dla kodu, który jest faktycznie narażony.

Jak sobie poradzić z 256 miliardami linii kodu AI, które są pisane?

Tradycyjna ręczna triage jest martwa. Potrzebujesz platformy, która używa AI do walki z AI. Korzystając z Plexicus Codex Remedium, Twoja odpowiedź na kwestie bezpieczeństwa może w końcu dorównać prędkości Twojego zespołu deweloperskiego zasilanego przez AI.

Czy mogę łatwo przejść z Aikido?

Większość nowoczesnych narzędzi ASPM, takich jak Plexicus, łączy się za pomocą OIDC lub aplikacji GitHub. Oznacza to, że możesz uruchomić je równolegle z Aikido przez tydzień, aby porównać wskaźnik naprawy przed dokonaniem zmiany.

Ostateczna myśl

Jeśli masz dość pulpitu nawigacyjnego, który tylko mówi ci, co jest nie tak, czas przejść na narzędzie, które to naprawia. AI pisze twój kod. Pozwól AI naprawić swoje bezpieczeństwo.