10 najlepszych alternatyw dla Fortinet CNAPP na 2026 rok: od wykrywania anomalii po automatyczne poprawki

W 2024 roku Fortinet zakończył przejęcie Lacework, integrując jedną z najbardziej innowacyjnych platform do wykrywania anomalii opartych na AI z Fortinet Security Fabric. Wynikiem tego jest FortiCNAPP, potężne narzędzie dla zespołów potrzebujących głębokiej analizy behawioralnej i zintegrowanego bezpieczeństwa sieciowego.

Jednakże, w miarę jak zbliżamy się do 2026 roku, wiele zespołów technicznych odkrywa, że samo „wykrywanie anomalii” nie wystarcza do obsługi ogromnej ilości kodu, który jest produkowany. Z 41% całego kodu generowanego przez AI i ponad 256 miliardami linii kodu produkowanych rocznie, wąskie gardło przesunęło się z „wiedzy, że coś jest dziwne” na „naprawę podstawowej podatności”.

Jeśli szukasz alternatywy dla FortiCNAPP, która priorytetowo traktuje przepustowość napraw i przepływy pracy skoncentrowane na deweloperach, ten przewodnik jest dla Ciebie.

Dlaczego warto nam zaufać?

W Plexicus specjalizujemy się w Naprawach. Wierzymy, że wartość narzędzia bezpieczeństwa mierzy się liczbą zamkniętych zgłoszeń, a nie liczbą generowanych alertów. Nasze spostrzeżenia są napędzane rzeczywistością zindustrializowanej eksploatacji, gdzie 28,3% eksploatacji uruchamianych jest w ciągu 24 godzin od ujawnienia. Tworzymy i przeglądamy narzędzia, które pomagają inżynierom działać z prędkością atakującego.

Na pierwszy rzut oka: Top 10 alternatyw dla FortiCNAPP na rok 2026

| Platforma | Najlepsze dla | Główna różnica | Typ konfiguracji |

|---|---|---|---|

| Plexicus | Szybkie naprawy | AI-Powered „Click-to-Fix” | Bezagentowy (OIDC) |

| Wiz | Widoczność Multi-Cloud | The Security Graph | Bezagentowy |

| Orca Security | Bezpieczeństwo danych | Technologia SideScanning | Bezagentowy |

| Sysdig Secure | Runtime / K8s | Aktywne blokowanie oparte na eBPF | Z agentem |

| Prisma Cloud | Zgodność przedsiębiorstwa | Zunifikowana Polityka jako Kod | Hybrydowy |

| CrowdStrike | Polowanie na zagrożenia | EDR-native Cloud Security | Z agentem |

| SentinelOne | Autonomiczne SOC | Ofensywny silnik AI | Z agentem |

| Snyk | Przepływ dewelopera | Natywna integracja IDE i PR | Integracja |

| Check Point | Bezpieczeństwo sieci | Zunifikowane zapory chmurowe | Hybrydowy |

| Uptycs | Zarządzanie zasobami | Zunifikowana widoczność oparta na SQL | Z agentem |

Które narzędzie powinieneś wybrać?

Nie wszystkie narzędzia CNAPP są sobie równe. W zależności od Twojego konkretnego problemu z FortiCNAPP/Lacework, oto nasza ramka decyzyjna:

- Jeśli chcesz PRZESTAĆ badać alerty i ZACZĄĆ je naprawiać, wybierz Plexicus. To jedyne narzędzie na tej liście, które koncentruje się całkowicie na “Przepustowości Naprawczej”, automatyzując tworzenie poprawek i PR-ów zamiast tylko oznaczać anomalie.

- Jeśli potrzebujesz natychmiastowej widoczności w złożonym środowisku multi-cloud, wybierz Wiz. Jego “Security Graph” jest niezrównany w pokazywaniu, jak podatności, tożsamości i błędne konfiguracje nakładają się, tworząc “Toksyczne Kombinacje”.

- Jeśli Twoim priorytetem jest zgodność i konsolidacja wszystkiego (Zapory + Chmura): Wybierz Prisma Cloud. To mistrz wagi ciężkiej w zakresie zgodności 360 stopni, choć wymaga bardziej stromej krzywej uczenia się.

- Jeśli potrzebujesz blokować ataki w czasie rzeczywistym na Kubernetes, wybierz Sysdig Secure. W przeciwieństwie do narzędzi bezagentowych, Sysdig działa na poziomie jądra (eBPF) i może zabić złośliwe procesy w momencie ich uruchomienia.

- Jeśli chcesz przenieść bezpieczeństwo całkowicie do IDE dewelopera, wybierz Snyk. Wykrywa problemy zanim kod trafi do chmury, co czyni go najbardziej przyjazną dla deweloperów opcją.

1. Plexicus

Plexicus jest główną alternatywą dla zespołów, które lubią AI-driven charakter FortiCNAPP, ale potrzebują, aby był skoncentrowany na naprawie. Podczas gdy FortiCNAPP informuje, że zachowanie jest “anomalne”, Plexicus mówi dokładnie, która linia kodu spowodowała ryzyko i oferuje poprawkę do jego naprawy.

- Kluczowe funkcje: Codex Remedium to silnik zasilany przez AI, który generuje poprawki kodu, pull requesty i testy jednostkowe specjalnie dla zidentyfikowanych luk w zabezpieczeniach w Twoim kodzie i chmurze.

- Główna różnica: Plexicus zastępuje ręczny cykl badań i naprawy Remediacją AI wywoływaną przez człowieka. Programista identyfikuje ryzyko, klika przycisk „Remediacja AI” i otrzymuje gotowy Pull Request.

- Zalety: Redukuje MTTR (Średni czas do remediacji) nawet o 95%; łączy kod (SAST/SCA) i chmurę (CSPM) w jednym, zintegrowanym przepływie remediacji.

- Wady: Środowiska produkcyjne nadal wymagają ludzkiego strażnika do zatwierdzenia PR generowanego przez AI.

- Najlepsze dla: Automatyczna remediacja i łatanie AI

2. Wiz

Wiz jest najczęstszą alternatywą dla FortiCNAPP w przedsiębiorstwach. Jest znany ze swojego Security Graph, który mapuje „Toksyczne kombinacje” ryzyk, które mogą zostać pominięte przez alerty behawioralne Fortinetu.

- Kluczowe funkcje: Skanowanie bezagentowe w AWS, Azure, GCP i OCI; głęboka analiza ścieżek ataku.

- Główna różnica: Wyjątkowy interfejs użytkownika/UI/UX, który umożliwia widoczność złożonych zagrożeń między środowiskami w ciągu kilku minut bez żadnych agentów.

- Zalety: Najszybszy „czas do widoczności” na rynku; niezwykle wysoka dokładność w przypadku błędnych konfiguracji chmury.

- Wady: Ceny mogą szybko rosnąć; ograniczone możliwości „blokowania” w czasie rzeczywistym w porównaniu do narzędzi działających w czasie rzeczywistym opartych na agentach.

- Najlepsze dla: Widoczność w wielu chmurach i analiza grafów

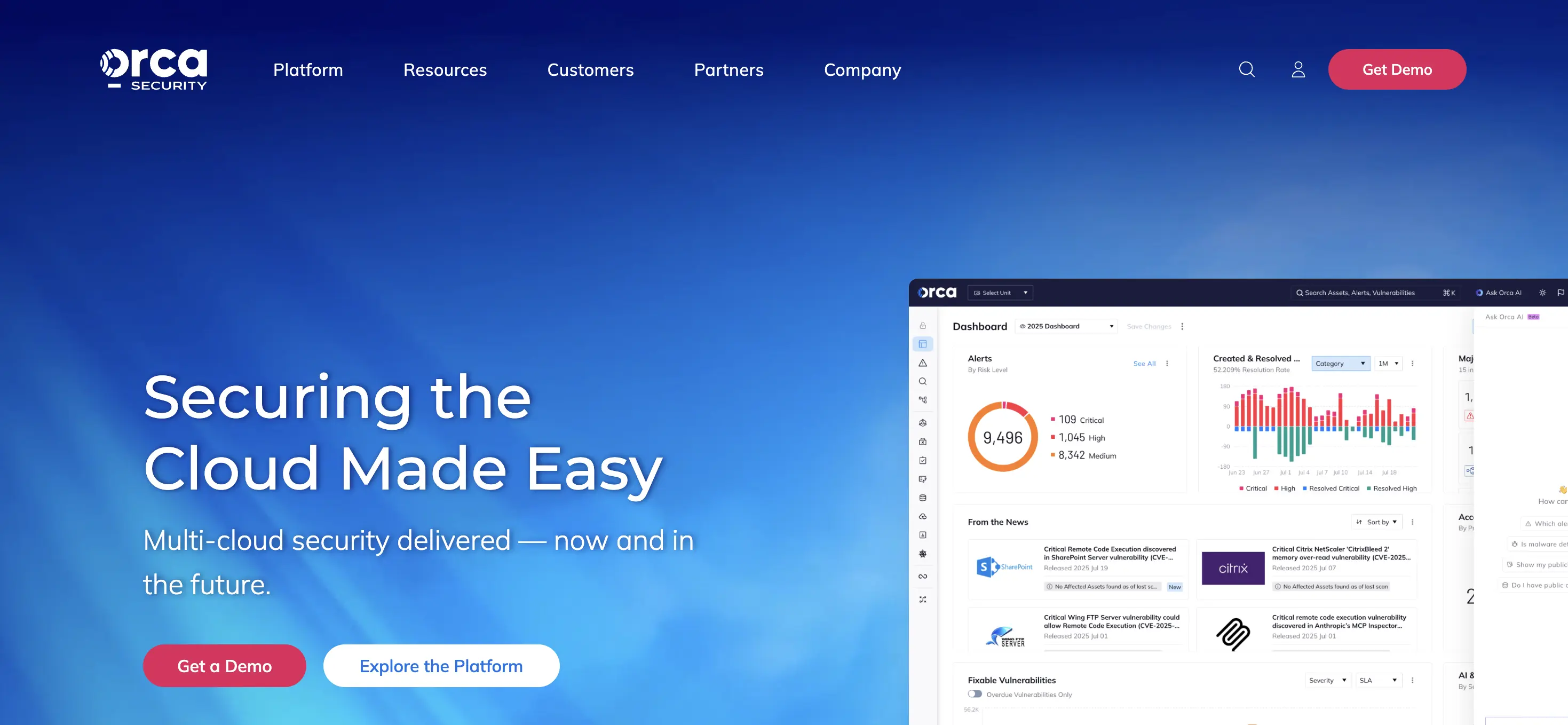

3. Orca Security

Orca zapoczątkowała SideScanning, co pozwala jej na wgląd w maszyny wirtualne i kontenery bez agentów. Jest to preferowana alternatywa dla zespołów priorytetyzujących Bezpieczeństwo Danych (DSPM).

- Kluczowe funkcje: Skanowanie obciążeń bez agentów; odkrywanie wrażliwych danych w wiadrach S3 i bazach danych.

- Główna różnica: Zunifikowany model danych, który zapewnia widoczność „pełnego stosu” w systemach operacyjnych, aplikacjach i danych bez konieczności wdrażania agentów.

- Zalety: Głęboka widoczność niezarządzanych zasobów; doskonałe do audytów zgodności.

- Wady: Brak aktywnych możliwości „zabijania procesów” w czasie rzeczywistym, jak w przypadku narzędzia opartego na eBPF.

- Najlepsze dla: Bezpieczeństwo Danych i SideScanning

4. Sysdig Secure

Jeśli priorytetem jest Aktywne Blokowanie i analiza kryminalistyczna Kubernetes nad modelowaniem behawioralnym FortiCNAPP, Sysdig jest standardem. Jest zbudowany na projekcie open-source Falco.

- Kluczowe funkcje: Ochrona w czasie rzeczywistym oparta na eBPF; natywne wykrywanie zagrożeń w Kubernetes.

- Główna różnica: Wykrywa ataki na poziomie jądra w czasie rzeczywistym, umożliwiając blokowanie nieautoryzowanych powłok lub procesów.

- Zalety: Najlepsze w swojej klasie bezpieczeństwo kontenerów; głęboka analiza kryminalistyczna po incydencie.

- Wady: Wysokie wymagania techniczne; wymaga wdrożenia agenta na wszystkich węzłach.

- Najlepsze dla: Analiza kryminalistyczna Kubernetes i Aktywne Blokowanie

5. Prisma Cloud (Palo Alto Networks)

Alternatywa „Ciężka waga”. Prisma Cloud jest dla organizacji, które chcą skonsolidować cały swój stos bezpieczeństwa, od zapór ogniowych po postawę chmurową, pod jednym dostawcą.

- Kluczowe funkcje: Zunifikowana Polityka jako Kod; głęboka integracja z globalnym wywiadem zagrożeń Palo Alto.

- Główna różnica: Jest to najbardziej kompleksowa platforma dla wysoko regulowanych branż wymagających raportowania zgodności 360 stopni.

- Zalety: Obejmuje wszystko, od bezpieczeństwa kodu po sieć.

- Wady: Niezwykle skomplikowane w zarządzaniu; często wymaga dedykowanego zespołu „Administratorów Prisma”.

- Najlepsze dla: Konsolidacja Przedsiębiorstwa i Polityka jako Kod

6. CrowdStrike Falcon Cloud Security

CrowdStrike jest dla zespołów, które chcą, aby bezpieczeństwo chmury działało jak ich bezpieczeństwo punktów końcowych. Jest zbudowany na tym samym zintegrowanym Falcon Agent i jest skoncentrowany na polowaniu na zagrożenia.

- Kluczowe funkcje: 24/7 Zarządzane wykrywanie i reagowanie (MDR); zintegrowana ochrona tożsamości (CIEM).

- Główna różnica: Łączy wiodącą w branży inteligencję zagrożeń z jednym agentem dla obciążeń chmurowych i lokalnych punktów końcowych.

- Zalety: Światowej klasy zapobieganie naruszeniom; bezproblemowe, jeśli już jesteś w ekosystemie CrowdStrike.

- Wady: Mniejszy nacisk na „Shift Left” / skanowanie kodu po stronie dewelopera niż specjalistyczne narzędzia AppSec.

- Najlepsze dla: Polowanie na zagrożenia i integracja EDR

7. SentinelOne Singularity Cloud

SentinelOne to alternatywa skoncentrowana na AI, która skupia się na Autonomicznym Bezpieczeństwie. Jest doskonała dla zespołów SOC, które potrzebują AI do polowania na zagrożenia w czasie rzeczywistym.

- Kluczowe funkcje: Ofensywny silnik AI, który dekoduje taktyki atakujących; zautomatyzowana analiza złośliwego oprogramowania dla obciążeń chmurowych.

- Główna różnica: Używa technologii „Storyline” do autonomicznego śledzenia całego cyklu życia ataku w chmurze.

- Zalety: Bardzo silne wykrywanie „Zero-Day”; wysoki stopień automatyzacji SOC.

- Wady: Głównie rozwiązanie oparte na agencie, co może wymagać większego wysiłku przy wdrażaniu.

- Najlepsze dla: Autonomiczne SOC i polowanie z AI

8. Snyk

Jeśli głównym problemem z FortiCNAPP jest to, że Twoi deweloperzy nie chcą się do niego logować, Snyk jest alternatywą. Działa w IDE i Pull Request.

- Kluczowe funkcje: Natychmiastowa integracja z IDE; zautomatyzowane PR dla aktualizacji bibliotek i poprawek IaC.

- Główna różnica: Największa w branży własna baza danych podatności, stworzona specjalnie dla deweloperów.

- Zalety: Ogromna adopcja przez deweloperów; wykrywa błędy zanim trafią do chmury.

- Wady: Jego ochrona w czasie rzeczywistym w chmurze jest nadal drugorzędna w stosunku do funkcji AppSec.

- Najlepsze dla: Adopcja przez deweloperów i bezpieczeństwo kodu

9. Check Point CloudGuard

CloudGuard to najsilniejsza alternatywa dla zespołów, które muszą utrzymać ścisłe Bezpieczeństwo Sieci i zjednoczone polityki firewall w środowiskach on-prem i chmurowych.

- Kluczowe funkcje: Wysokiej jakości bezpieczeństwo sieci w chmurze; zautomatyzowane zarządzanie postawą (CSPM).

- Główna różnica: Możliwość egzekwowania tych samych polityk bezpieczeństwa w chmurze, co na fizycznych firewallach centrum danych.

- Zalety: Dojrzała prewencja na poziomie sieci; silne bezpieczeństwo API.

- Wady: Interfejs może wydawać się „przestarzały” w porównaniu do nowoczesnych startupów bezagentowych.

- Najlepsze dla: Bezpieczeństwo sieci i chmury hybrydowe

10. Uptycs

Uptycs to unikalna alternatywa, która wykorzystuje SQL jako swój główny język bezpieczeństwa. Jest doskonała dla zespołów, które chcą „zapytania” całej swojej floty jak bazę danych.

- Kluczowe cechy: Zasilana przez SQL zjednoczona widoczność w całym środowisku końcowym, chmurze i kontenerach.

- Główna różnica: Pojedynczy, globalny, przeszukiwalny inwentarz każdego procesu, pliku i połączenia w twoim majątku.

- Zalety: Niesamowite zarządzanie zasobami i forensyka; bardzo potężne dla niestandardowych raportów.

- Wady: Wymaga bardziej technicznego zespołu, który czuje się komfortowo z osquery/SQL.

- Najlepsze dla: Zarządzanie zasobami i zapytania SQL

FAQ: Rzeczywistość bezpieczeństwa w 2026 roku

Dlaczego odchodzić od FortiCNAPP/Lacework?

Wiele zespołów zmienia się z powodu Tarcia Operacyjnego. Chociaż wykrywanie anomalii przez Lacework jest potężne, może generować alerty „bez kontekstu”, które wymagają znacznego ręcznego dochodzenia przez deweloperów, którzy nie mają na to czasu.

Czy Plexicus zastępuje wykrywanie anomalii FortiCNAPP?

Plexicus koncentruje się na Remediacji. Chociaż monitoruje ryzyka, jego główną wartością jest pomoc w naprawie luk, które powodują anomalie. W 2026 roku celem jest przejście od „widzenia czegoś dziwnego” do „przesłania poprawki” w mniej niż 60 sekund.

Czy bezpieczeństwo bez agentów wystarczy dla hybrydowej chmury?

Dla większości przepływów pracy w 2026 roku, tak. Narzędzia bezagentowe (Plexicus, Wiz, Orca) zapewniają widoczność zagrożeń w 100% Twojej chmury natychmiast, co często jest bardziej wartościowe niż posiadanie głębokich agentów na jedynie 20% serwerów, które zostały pomyślnie wdrożone.