O Que é RBAC (Controle de Acesso Baseado em Funções)?

O controle de acesso baseado em funções, ou RBAC, é um método para gerenciar a segurança do sistema atribuindo usuários a funções específicas dentro de uma organização. Cada função vem com seu próprio conjunto de permissões, que decide quais ações os usuários nessa função podem realizar.

Em vez de conceder permissão a cada usuário, você pode atribuí-la com base em funções (por exemplo, administrador, desenvolvedor, analista, etc).

Essa abordagem facilita muito a gestão de acesso em grandes organizações com muitos usuários.

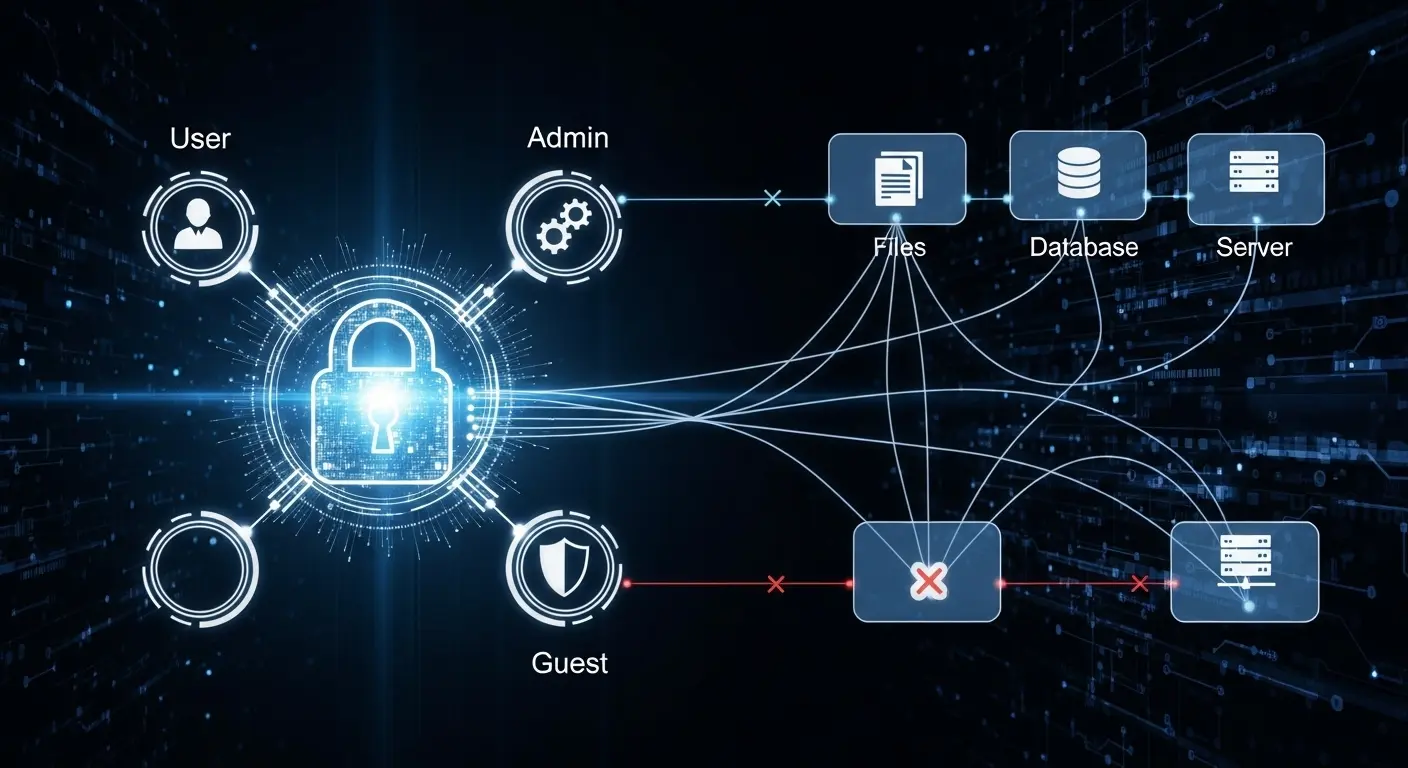

Modelo RBAC visualizando como os usuários se conectam a funções e permissões para controle de acesso seguro

Por Que o RBAC é Importante na Segurança

O controle de acesso é uma parte fundamental da cibersegurança. Por exemplo, um contratado uma vez baixou 6 GB de dados sensíveis porque tinha permissões demais. Sem um controle de acesso adequado, funcionários ou contratados podem acessar informações que não deveriam, o que pode levar a vazamentos de dados, ameaças internas, má configuração ou até mesmo roubo.

RBAC apoia o princípio do menor privilégio, o que significa que os usuários recebem apenas o acesso que precisam. Esta é uma ideia chave na segurança de aplicações web.

Como Funciona o Modelo RBAC

O modelo RBAC geralmente inclui 3 componentes:

- Funções: Estas são funções ou responsabilidades definidas dentro de uma organização, como Gerente de RH ou Administrador de Sistema. Uma função agrupa permissões específicas necessárias para realizar suas tarefas.

- Permissão - Ação específica a ser realizada, como excluir usuário, modificar documento, atualizar banco de dados, etc.

- Usuários - Indivíduos atribuídos a uma ou mais funções

Exemplo:

- Função de Administrador: pode gerenciar usuários, configurar o sistema e visualizar logs

- Função de Desenvolvedor: pode enviar código, executar builds, mas não pode gerenciar usuários

Este mecanismo garante consistência e reduz o risco em comparação com a gestão de permissões de usuários individuais.

Vantagens do RBAC

Exemplo de implementação de RBAC onde usuários, administradores e convidados têm diferentes níveis de acesso a arquivos, bancos de dados e servidores

- Melhorar a segurança: Ao implementar privilégios mínimos, o RBAC pode minimizar o risco de usuários não autorizados acessarem dados sensíveis, reduzindo a superfície de ataque e limitando possíveis danos de ameaças internas.

- Escalabilidade: À medida que uma organização cresce, torna-se um problema gerenciar permissões individualmente. O RBAC simplifica esse processo agrupando usuários com base em funções e gerenciando permissões para elas. Será mais fácil em comparação com o gerenciamento de permissões individualmente.

- Eficiência operacional: O RBAC ajuda as organizações a reduzir tarefas repetitivas. O administrador apenas ajusta a definição de função em vez de conceder ou revogar acesso usuário por usuário, o que leva tempo em uma organização grande.

- Conformidade: Muitos frameworks regulatórios, como GDPR, HIPAA e PCI DSS, exigem controles de acesso rigorosos para proteger dados sensíveis. O RBAC ajuda as organizações a se alinharem a esses requisitos ao impor regras de acesso estruturadas. Demonstrar políticas de acesso baseadas em funções não apenas evita multas, mas também constrói confiança com clientes e reguladores.

- Auditabilidade: O RBAC fornece um mapeamento claro de ‘quem acessa o quê’ para facilitar a transparência. No entanto, mapeamentos RBAC incompletos podem ter consequências sérias durante uma auditoria.

Desafios Comuns do RBAC

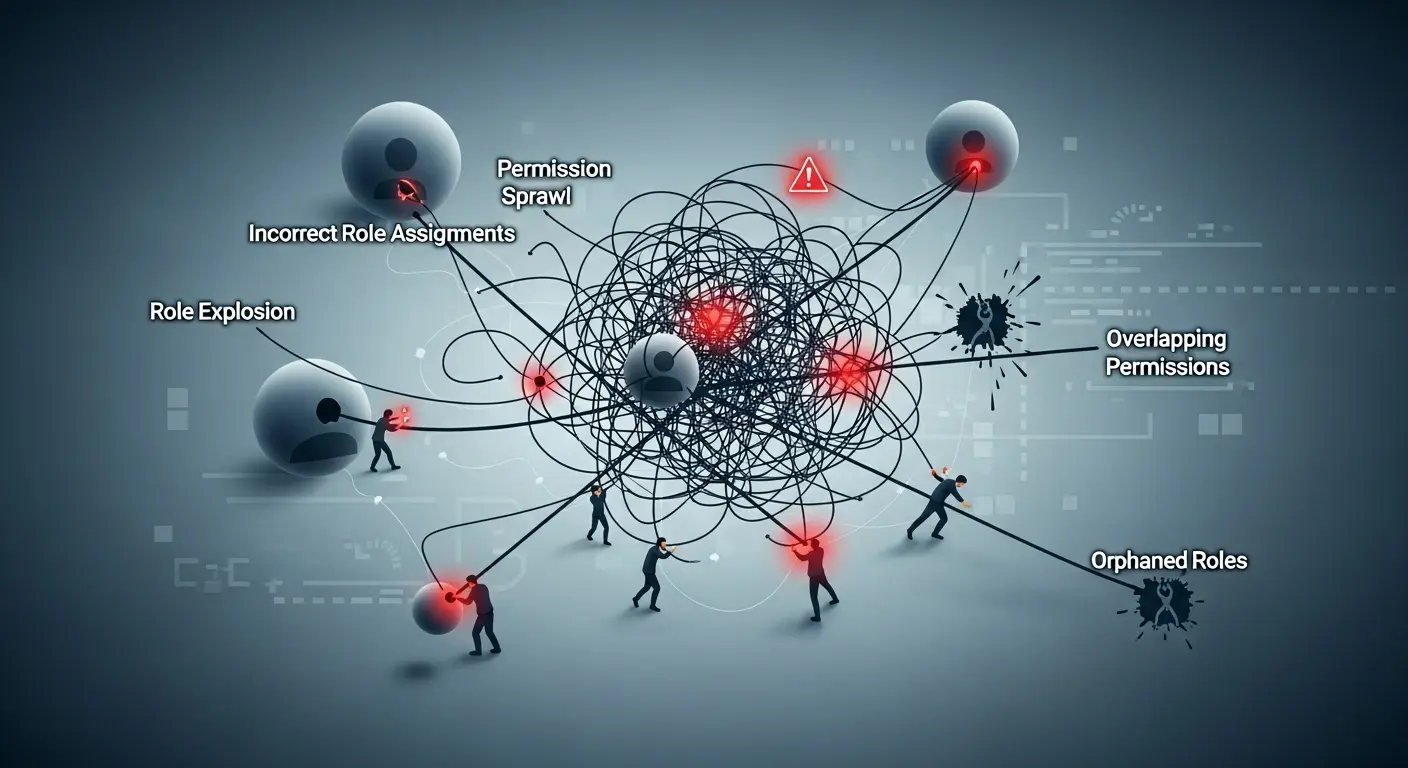

- Explosão de funções ocorre quando uma organização cria muitas funções muito específicas em vez de categorias mais amplas, tornando difícil a manutenção. Isso pode levar a problemas quando o número de funções excede o número de funcionários em cerca de 20 por cento, pois gerenciar tantas funções se torna impraticável.

- Estrutura rígida: O RBAC depende estritamente de funções predefinidas, o que o torna menos flexível em ambientes dinâmicos em comparação com o ABAC, onde o acesso pode se adaptar com base em atributos de usuário, recurso ou ambientais.

- Sobrecarga de manutenção: Funções e permissões devem ser revisadas e atualizadas regularmente para evitar abuso de privilégios e garantir que os usuários não tenham acesso desnecessário.

- Permissões sobrepostas: Quando múltiplas funções são concedidas a permissões semelhantes ou idênticas. Isso dificultará a auditoria, criará redundância e confundirá o administrador.

- Proliferação de permissões: Com o tempo, há mudanças organizacionais e os usuários acumulam múltiplas funções. Se a função atribuída a um usuário não for atualizada ou revogada quando a posição ou responsabilidades mudarem, isso resultará em um acesso mais amplo do que o necessário, violando o princípio do menor privilégio.

- Função órfã: Uma função que não está alinhada com a necessidade atual do negócio ou uma função não atribuída a nenhum usuário. Pode ser um ponto cego para vulnerabilidades se não for revisada regularmente.

RBAC vs ABAC

Enquanto o RBAC é focado em funções, o Controle de Acesso Baseado em Atributos concede acesso ao usuário com base em atributos como usuário, ambiente e recursos.

| Característica | RBAC | ABAC |

|---|---|---|

| Base de acesso | Funções predefinidas | Atributos (usuário, recurso, ambiente) |

| Flexibilidade | Simples, mas rígido | Muito flexível, dinâmico |

| Melhor para | Grandes organizações com funções estáveis | Ambientes complexos e sensíveis ao contexto |

Implementação abaixo em segurança de aplicações web

| Modelo de Acesso | Cenário de Exemplo | Quem Pode Fazer o Quê | Como o Acesso é Decidido |

|---|---|---|---|

| RBAC (Controle de Acesso Baseado em Funções) | Aplicativo web de gerenciamento de projetos (por exemplo, Jira/Trello) | - Admin → Criar projetos, gerenciar usuários, excluir quadros- Gerente → Criar/atribuir tarefas, sem exclusão de projetos- Funcionário → Atualizar apenas suas tarefas- Convidado → Apenas visualizar tarefas | Baseado em funções predefinidas atribuídas aos usuários. Sem condições contextuais. |

| ABAC (Controle de Acesso Baseado em Atributos) | Mesmo aplicativo web de gerenciamento de projetos, mas com atributos | - Gerente → Acessar tarefas apenas em seu departamento (atributo do usuário) - Funcionário → Visualizar arquivos do projeto apenas se o projeto estiver ativo (atributo do recurso) - Contratado → Acessar o sistema apenas das 9h às 18h e da rede do escritório (atributos do ambiente) | Baseado em políticas usando atributos: usuário + recurso + ambiente. O contexto determina o acesso. |

Melhores Práticas de RBAC

Para implementar o RBAC de forma eficaz, considere a seguinte lista de verificação de autoavaliação:

- Privilégios mínimos: Os papéis fornecem apenas o acesso necessário para o trabalho?

- Revisar papéis regularmente: Revisamos os papéis trimestralmente para identificar e atualizar quaisquer papéis não utilizados ou desatualizados?

- Evitar explosão de papéis: Estamos mantendo papéis mais amplos, mas significativos, para evitar a criação excessiva e detalhada de papéis?

- Auditar logs de acesso: Os logs de acesso são verificados regularmente para garantir que as atividades dos usuários correspondam aos seus papéis definidos?

- Automatizar sempre que possível: Estamos aproveitando as ferramentas de Gerenciamento de Identidade e Acesso (IAM) para automatizar tarefas rotineiras de gerenciamento de acesso?

Como o Plexicus ASPM Fortalece o RBAC e a Segurança de Acesso

Implementar RBAC é apenas parte de uma postura de segurança forte. As organizações modernas também precisam de visibilidade contínua sobre vulnerabilidades, configurações incorretas e riscos de acesso em aplicações e ambientes de nuvem.

É aqui que entra o [Plexicus ASPM] .

- ✅ Unifica segurança: Combina SCA, detecção de segredos, varredura de API e mais em uma única plataforma.

- ✅ Impõe o princípio do menor privilégio: Ajuda a identificar acessos excessivamente permissivos, funções órfãs e configurações incorretas que o RBAC sozinho não consegue detectar.

- ✅ Suporta conformidade: Gera relatórios prontos para auditoria para frameworks como GDPR, HIPAA e PCI DSS.

- ✅ Escala com o crescimento: Funciona em aplicações complexas e ambientes nativos da nuvem sem adicionar atrito.

Ao integrar o Plexicus ASPM, as equipes podem ir além das simples atribuições de funções para uma gestão completa da postura de segurança de aplicações—reduzindo riscos de permissões excessivas, configurações incorretas e dependências vulneráveis.

Termos Relacionados

- ABAC (Controle de Acesso Baseado em Atributos)

- IAM (Gerenciamento de Identidade e Acesso)

- Princípio do Menor Privilégio

- Segurança Zero Trust

- Autenticação

- Lista de Controle de Acesso (ACL)

- Escalação de Privilégios

- Gestão da Postura de Segurança de Aplicações (ASPM)

FAQ: RBAC (Controle de Acesso Baseado em Funções)

O que significa RBAC em segurança?

RBAC significa Controle de Acesso Baseado em Funções, um mecanismo de segurança para gerenciar permissões agrupando usuários com base em funções

Qual é o propósito do RBAC?

O propósito é aplicar os menores privilégios, simplificar o gerenciamento de acesso e reduzir riscos de segurança.

Qual é um exemplo de RBAC?

Um hospital dá acesso ao prontuário do paciente para enfermeiros, mas apenas um médico pode criar uma prescrição médica. Este é um exemplo de implementação de RBAC; mesmo no mundo real, ele pode ser aplicado.

Quais são as vantagens do RBAC?

Simplificar o gerenciamento de acesso de usuários, melhorar a segurança, reduzir riscos, simplificar auditorias e fornecer suporte à conformidade.

Qual é a diferença entre RBAC e ABAC?

RBAC gerencia o acesso com base em funções, ABAC com base em políticas. RBAC é mais simples, mas rígido; ABAC é mais complexo, mas oferece flexibilidade