Cách ngăn các nhà phát triển bỏ qua các phát hiện bảo mật (Và sửa các lỗ hổng nhanh hơn)

Các công cụ bảo mật thường được biết đến như những rào cản ồn ào. Khi một nhà phát triển đẩy mã lên và CI/CD pipeline thất bại với một báo cáo PDF dài 500 trang đính kèm, phản ứng tự nhiên của họ không phải là sửa lỗi. Thay vào đó, họ sẽ bỏ qua hoặc buộc phải hợp nhất mã.

Sự mệt mỏi do cảnh báo này có thể đo lường được. Dữ liệu ngành cho thấy rằng 33% các nhóm DevOps lãng phí hơn một nửa thời gian của họ để xử lý các cảnh báo sai. Vấn đề không phải là các nhà phát triển không quan tâm đến bảo mật. Vấn đề là trải nghiệm của nhà phát triển (DevEx) với hầu hết các công cụ bảo mật đang bị hỏng. Chúng quét quá muộn, cung cấp quá ít ngữ cảnh và yêu cầu quá nhiều nghiên cứu thủ công.

Dưới đây là cách giải quyết vấn đề quy trình làm việc bằng cách đưa bảo mật vào CI/CD pipeline.

Tại Sao Nó Quan Trọng: Quy Tắc “30 Phút so với 15 Giờ”

Bỏ qua các phát hiện bảo mật tạo ra một khoản nợ tích lũy làm giảm tốc độ.

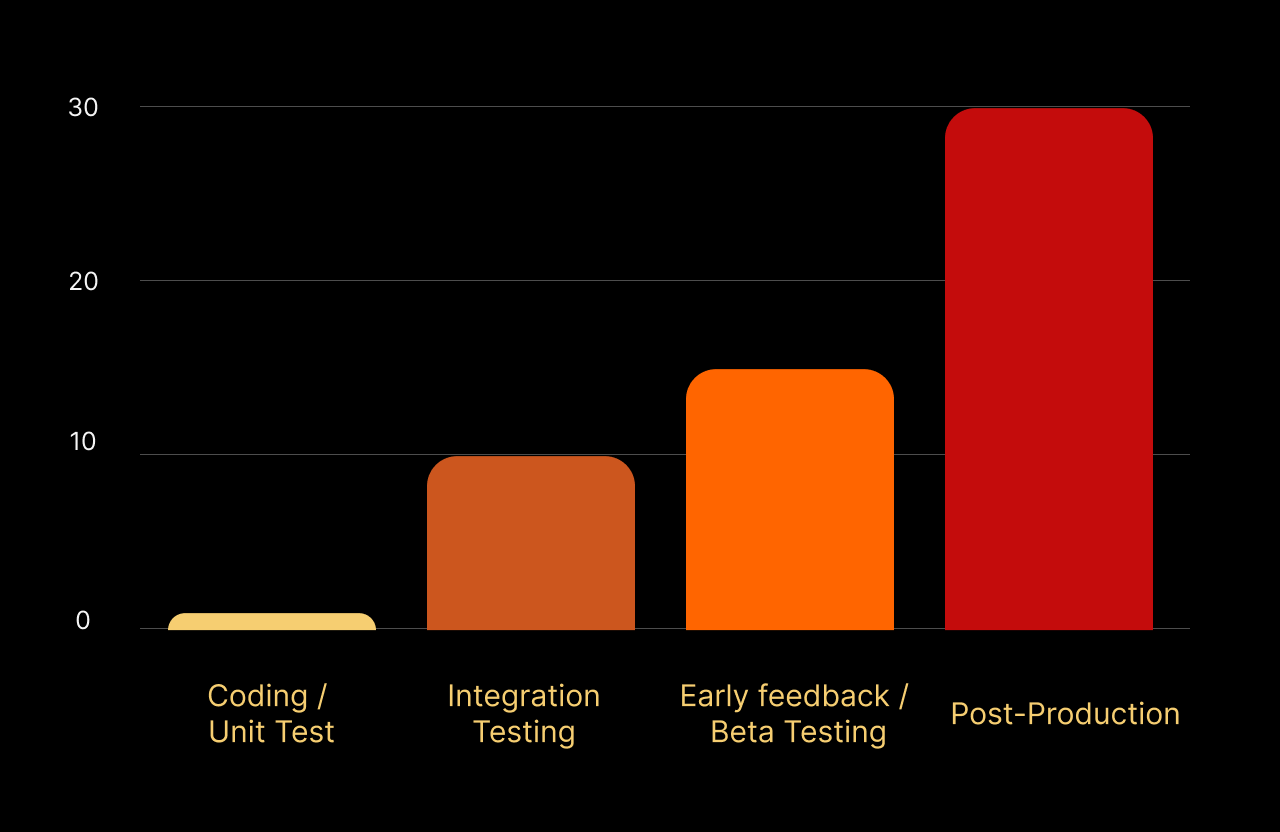

Dữ liệu từ NIST cho thấy rằng nếu một nhà phát triển sửa một lỗ hổng bảo mật trong quá trình xem xét Pull Request (PR), nó mất khoảng 30 phút. Nếu cùng một lỗ hổng đó được phát hiện trong quá trình kiểm tra sau sản xuất, nó sẽ mất hơn 15 giờ để phân loại, học lại ngữ cảnh và sửa chữa.

Về mặt chi phí, việc khắc phục các lỗ hổng trong giai đoạn hậu sản xuất đắt hơn 30 lần so với giai đoạn phát triển.

Đối với các lãnh đạo kỹ thuật, lý do kinh doanh rất rõ ràng: Cải thiện an ninh của DevEx không chỉ là về an toàn; mà còn là việc giành lại 30% năng lực kỹ thuật của đội ngũ của bạn.

Cách Khắc Phục Quy Trình Làm Việc

Mục tiêu là chuyển từ “tìm lỗi” sang “sửa lỗi” mà không cần rời khỏi giao diện Pull Request.

Bước 1: Phát Hiện Bí Mật & Vấn Đề Mã

Các công cụ cũ thường quét vào ban đêm. Đến lúc đó, nhà phát triển đã chuyển đổi ngữ cảnh sang một nhiệm vụ mới. Bạn cần chuyển việc phát hiện sang đúng thời điểm mã được đẩy lên máy chủ.

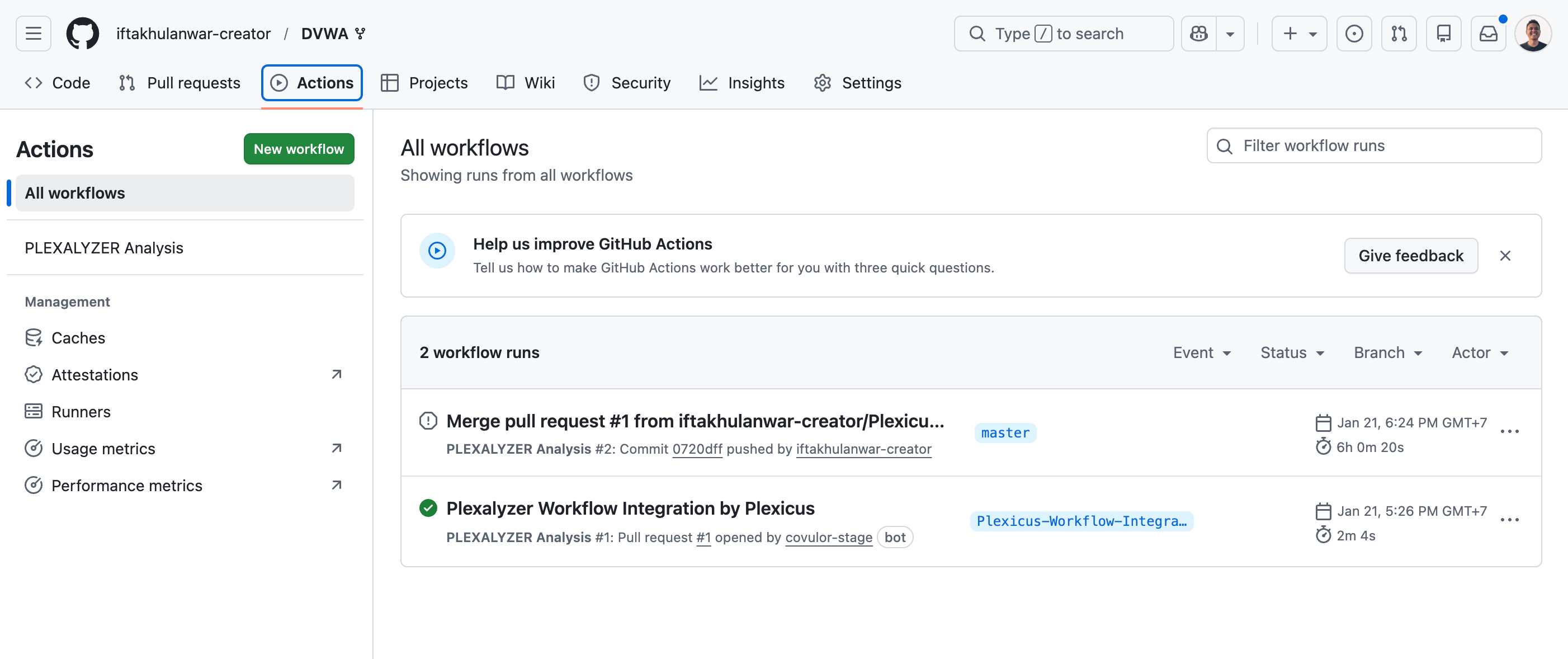

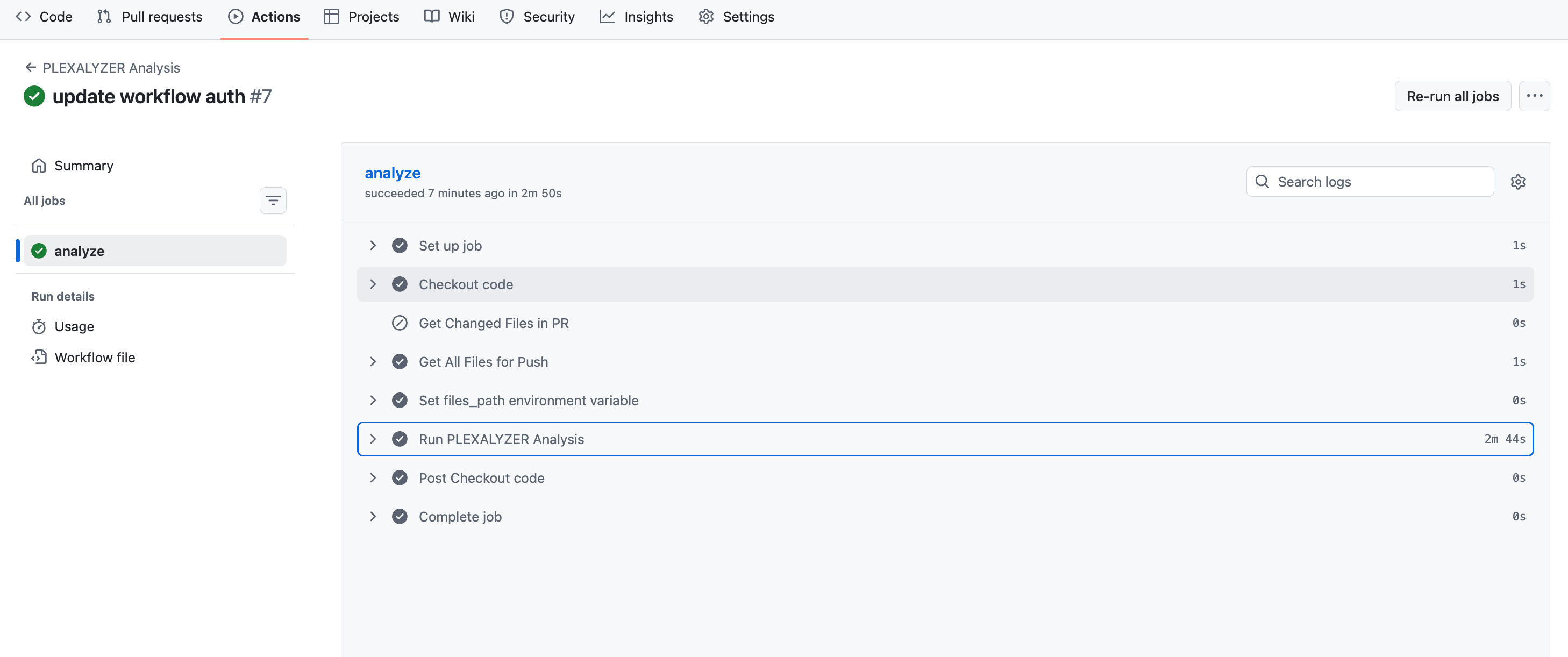

Trong Plexicus, bạn có thể tích hợp các công cụ bảo mật bên trong quy trình CI/CD. Nó sẽ quét ngay lập tức khi có một Pull Request. Nó thực hiện phát hiện Bí mật trong mã của bạn (Git) và phân tích mã tĩnh (SAST).

Bạn có thể tích hợp Plexicus vào quy trình CI/CD bằng cách làm theo các bước này.

Bước 2: Ưu Tiên

Tránh mệt mỏi do cảnh báo. Hãy ưu tiên cho các vấn đề bảo mật được phát hiện.

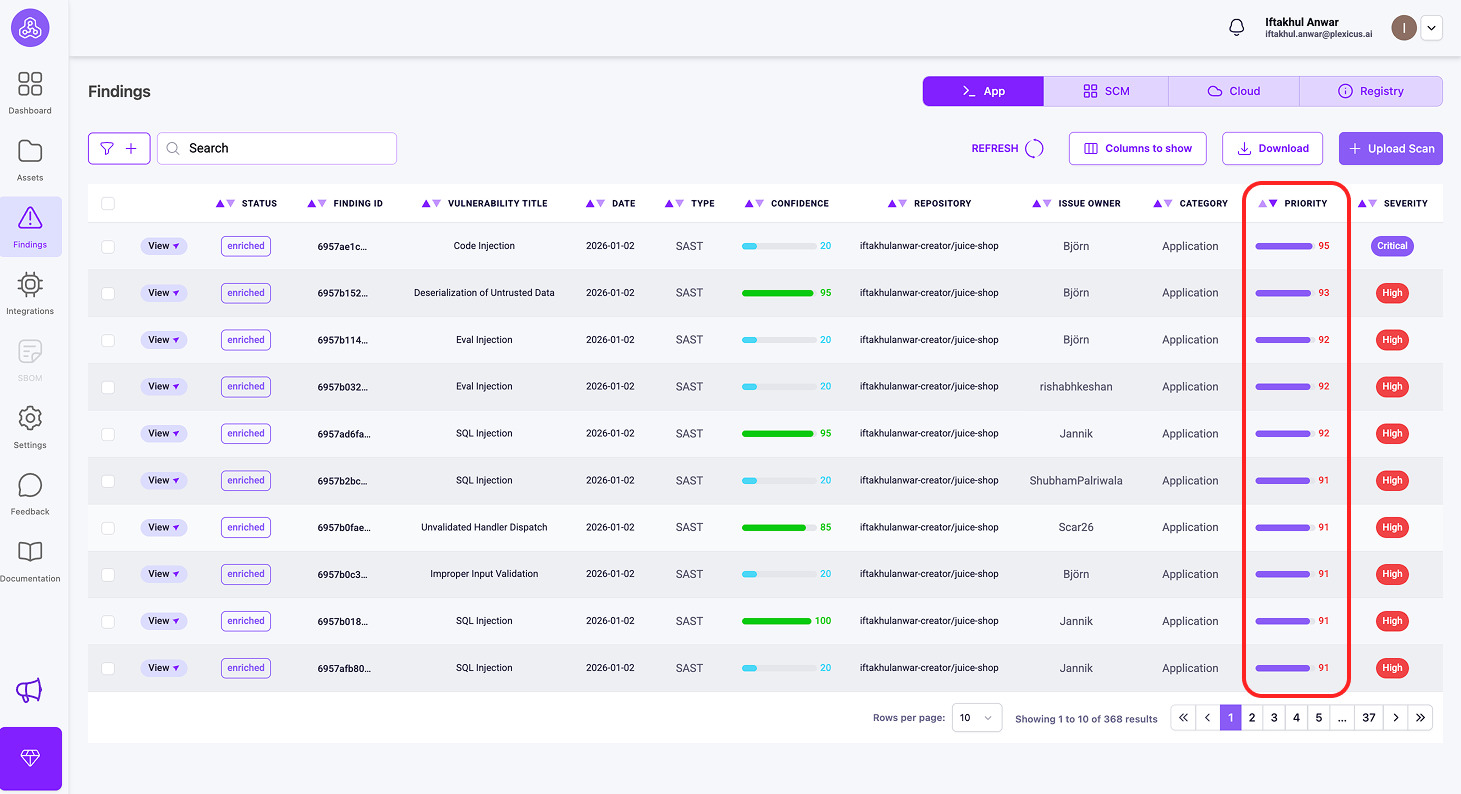

Plexicus cung cấp các chỉ số để giúp bạn quyết định những lỗ hổng nào cần xử lý trước:

a) Các chỉ số ưu tiên

Nó đo lường điều gì: Mức độ khẩn cấp cần khắc phục vấn đề

Đây là một điểm số (0-100) kết hợp mức độ nghiêm trọng kỹ thuật (CVSSv4), tác động kinh doanh và khả năng khai thác thành một con số duy nhất. Đây là hàng đợi hành động của bạn - sắp xếp theo Mức độ ưu tiên để biết cần xử lý ngay lập tức. Mức độ ưu tiên 85 có nghĩa là “bỏ mọi thứ và sửa ngay bây giờ”, trong khi Mức độ ưu tiên 45 có nghĩa là “lên lịch cho đợt phát triển tiếp theo.”

Ví dụ: Thực thi mã từ xa (RCE) trong dịch vụ dàn dựng đã ngừng sử dụng

Một dịch vụ dàn dựng cũ chứa lỗ hổng Thực thi mã từ xa. Dịch vụ này về mặt kỹ thuật vẫn đang chạy nhưng không được sử dụng, không kết nối với sản xuất, và chỉ có thể truy cập từ danh sách cho phép IP nội bộ.

- CVSSv4: 9.8 (mức độ nghiêm trọng kỹ thuật nghiêm trọng)

- Tác động Kinh doanh: 30 (không có dữ liệu sản xuất, không ảnh hưởng đến khách hàng, dịch vụ đã ngừng sử dụng)

- Khả năng Khai thác: 35 (yêu cầu truy cập mạng nội bộ và kiến thức cụ thể về dịch vụ)

- Mức độ ưu tiên: 42

Tại sao cần tìm Mức độ ưu tiên:

Trên giấy tờ, CVSSv4 (9.8) kêu gọi “nghiêm trọng.” Nếu bạn chỉ nhìn vào CVSS, điều này sẽ gây ra hoảng loạn và các cuộc diễn tập khẩn cấp.

Mức độ ưu tiên (42) kể câu chuyện thực sự.

Bởi vì dịch vụ đã ngừng sử dụng, cách ly khỏi sản xuất và không chứa dữ liệu nhạy cảm, rủi ro thực sự đối với doanh nghiệp là thấp. Mức độ ưu tiên hạ cấp mức độ khẩn cấp một cách chính xác và nói rằng:

“Sửa lỗi này trong quá trình dọn dẹp hoặc ngừng sử dụng theo lịch trình, không phải là tình huống khẩn cấp.”

Điều này giúp các nhóm tránh lãng phí thời gian kéo các kỹ sư ra khỏi công việc quan trọng để sửa một lỗ hổng trong một hệ thống đã sắp bị loại bỏ.

b) Tác động

Nó đo lường gì: Hậu quả kinh doanh

Tác động (0-100) đánh giá điều gì xảy ra nếu lỗ hổng bị khai thác, xem xét bối cảnh cụ thể của bạn: độ nhạy cảm của dữ liệu, tính quan trọng của hệ thống, hoạt động kinh doanh và tuân thủ quy định.

Ví dụ: Thông tin đăng nhập đám mây được mã hóa cứng bị lộ trong một kho lưu trữ

Một bộ khóa truy cập đám mây vô tình được cam kết vào một kho lưu trữ Git.

- Tác động 90: Khóa thuộc về tài khoản đám mây sản xuất với quyền đọc dữ liệu khách hàng và tạo cơ sở hạ tầng. Khai thác có thể dẫn đến vi phạm dữ liệu, gián đoạn dịch vụ và vi phạm tuân thủ.

- Tác động 25: Khóa thuộc về tài khoản sandbox không có dữ liệu nhạy cảm, giới hạn chi tiêu nghiêm ngặt và không có quyền truy cập vào hệ thống sản xuất. Ngay cả khi bị lạm dụng, tác động kinh doanh là tối thiểu.

Tại sao Tác động Quan trọng:

Lỗ hổng là như nhau: thông tin đăng nhập bị lộ, nhưng hậu quả kinh doanh là hoàn toàn khác nhau. Điểm số tác động phản ánh những gì kẻ tấn công thực sự có thể ảnh hưởng, không chỉ những gì đã sai về mặt kỹ thuật.

c) EPSS

Nó đo lường gì: Khả năng đe dọa thực tế

EPSS là một điểm số (0.0-1.0) dự đoán xác suất rằng một CVE cụ thể sẽ bị khai thác trong thực tế trong vòng 30 ngày tới

Ví dụ: Hai lỗ hổng với rủi ro thực tế rất khác nhau

Lỗ hổng A: Một lỗi thực thi mã từ xa nghiêm trọng từ năm 2014

- CVSS: 9.0 (rất nghiêm trọng trên lý thuyết)

- EPSS: 0.02

- Ngữ cảnh: Lỗ hổng này đã được biết đến rộng rãi, các bản vá đã có sẵn từ nhiều năm, và hiện nay hầu như không có khai thác nào đang hoạt động.

Lỗ hổng B: Một lỗ hổng bỏ qua xác thực mới được công bố

- CVSS: 6.3 (mức độ nghiêm trọng kỹ thuật trung bình)

- EPSS: 0.88

- Ngữ cảnh: Các khai thác bằng chứng khái niệm đã được công khai, kẻ tấn công đang tích cực quét tìm chúng, và việc khai thác đã được quan sát thấy.

Tại sao nên xem xét EPSS:

CVSS cho bạn biết mức độ nghiêm trọng của một lỗ hổng có thể là như thế nào. EPSS cho bạn biết khả năng bị tấn công ngay bây giờ là bao nhiêu.

Mặc dù Lỗ hổng A có điểm CVSS cao hơn nhiều, EPSS cho thấy nó khó có khả năng bị khai thác trong thời gian tới. Lỗ hổng B, mặc dù có điểm CVSS thấp hơn, lại đại diện cho một mối đe dọa tức thời hơn và nên được ưu tiên trước.

Điều này giúp các nhóm tập trung vào các cuộc tấn công thực sự đang diễn ra hôm nay, không chỉ là các kịch bản tồi tệ nhất trên lý thuyết.

Bạn có thể kiểm tra các chỉ số này để ưu tiên bằng cách thực hiện các bước sau:

- Đảm bảo rằng kho lưu trữ của bạn đã được kết nối và quá trình quét đã hoàn tất.

- Sau đó, vào menu Findings để tìm các chỉ số bạn cần để ưu tiên.

Sự khác biệt chính

| Metric | Câu trả lời | Phạm vi | Phạm vi giá trị |

|---|---|---|---|

| EPSS | “Kẻ tấn công có đang sử dụng điều này không?” | Bối cảnh mối đe dọa toàn cầu | 0.0-1.0 |

| Ưu tiên | “Tôi nên sửa cái gì trước?” | Điểm khẩn cấp kết hợp | 0-100 |

| Tác động | “Tác động xấu đến doanh nghiệp của tôi như thế nào?” | Cụ thể cho tổ chức | 0-100 |

Bước 3: Sửa các lỗ hổng

Đây là nơi mà hầu hết các quy trình làm việc thất bại. Nói với một nhà phát triển “bạn có một lỗi SQL injection” yêu cầu họ phải nghiên cứu cách sửa. Sự cản trở này dẫn đến việc bỏ qua các cảnh báo.

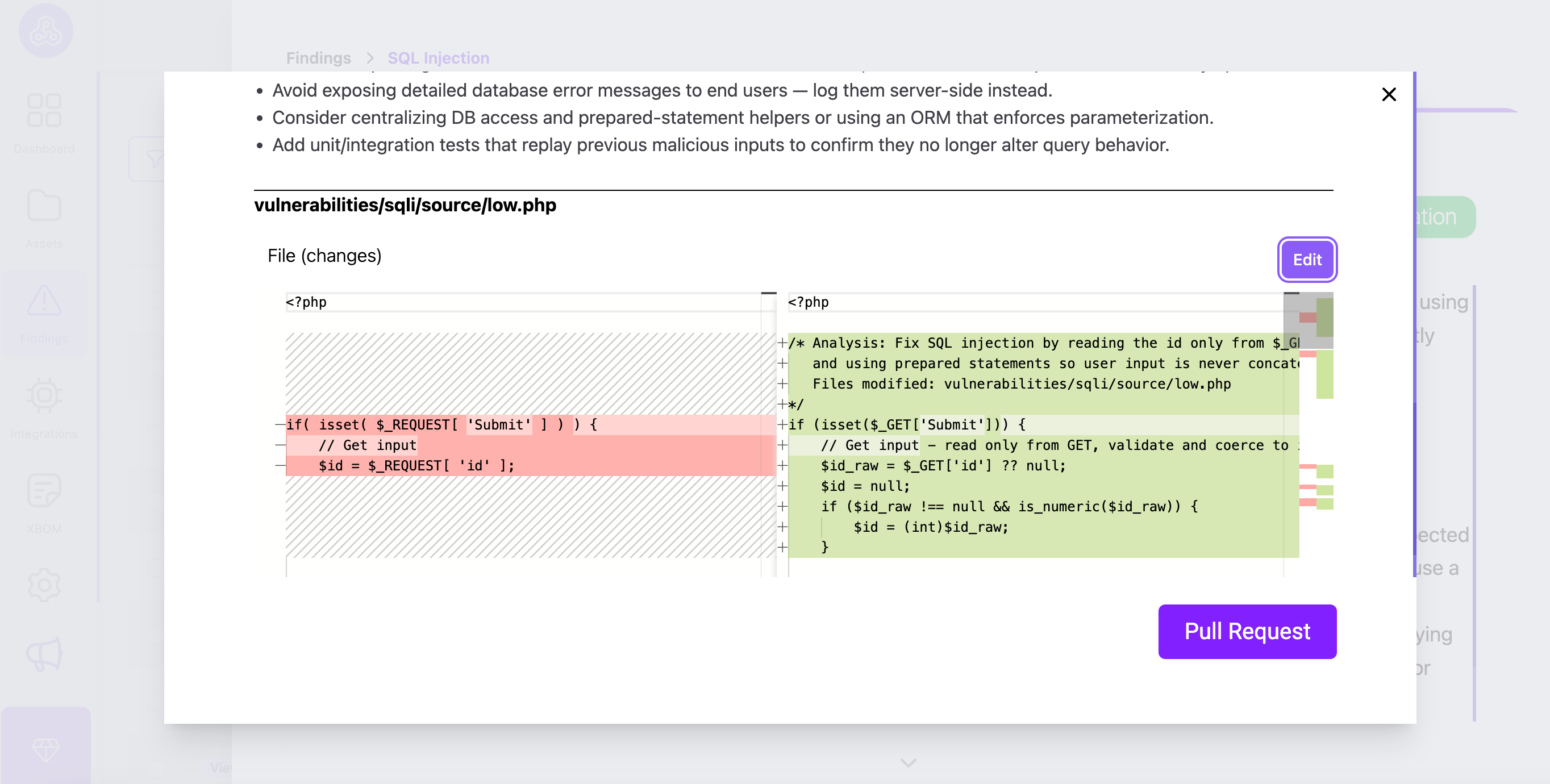

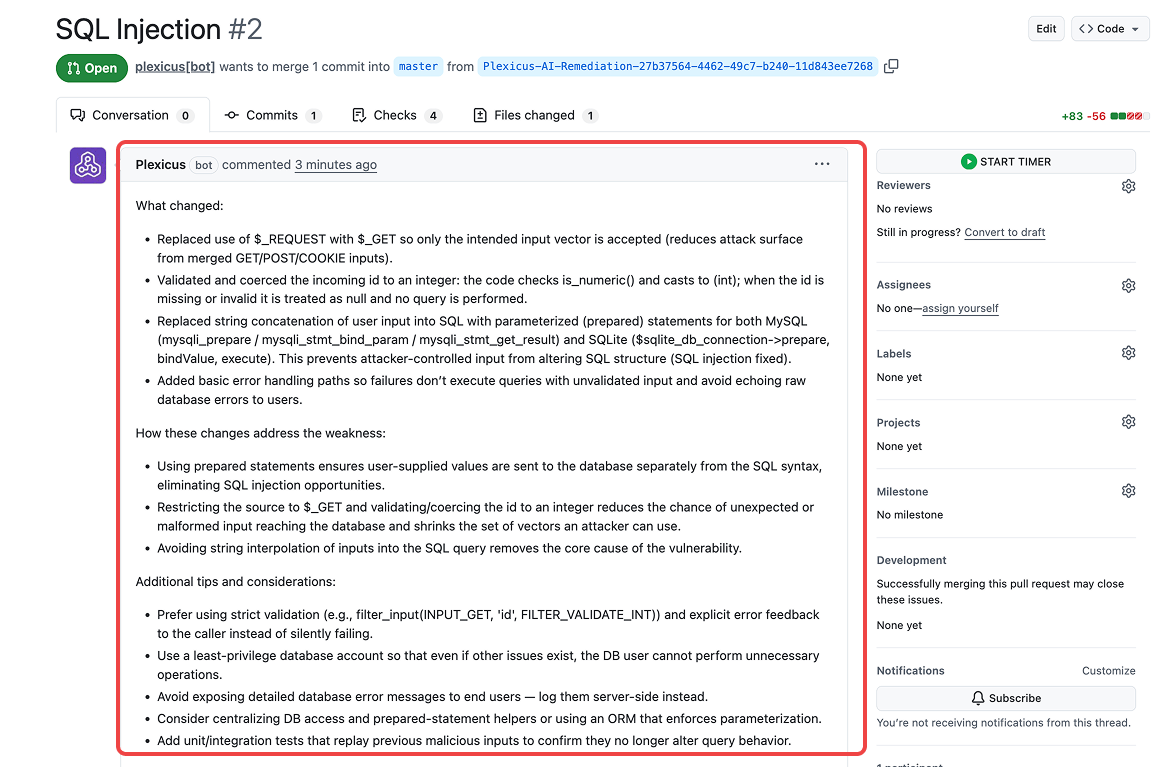

Plexicus tự động sửa các lỗ hổng. Thay vì chỉ đánh dấu một vấn đề, plexicus phân tích khối mã dễ bị tổn thương và đề xuất cách sửa mã chính xác.

Nhà phát triển không cần phải vào Stack Overflow để tìm giải pháp. Họ chỉ cần xem xét bản vá được đề xuất và chấp nhận nó. Điều này biến một nhiệm vụ nghiên cứu 1 giờ thành một nhiệm vụ xem xét 1 phút.

Bước 4: Trang trí PR

Việc bắt một nhà phát triển mở một công cụ mới để xem lỗi là một kẻ giết quy trình làm việc. Các phát hiện phải xuất hiện ở nơi nhà phát triển đang làm việc.

Plexicus sử dụng trang trí PR để đăng các phát hiện trực tiếp dưới dạng bình luận trên các dòng mã cụ thể đã thay đổi.

- Cách cũ: “Xây dựng thất bại. Kiểm tra nhật ký lỗi.” (Nhà phát triển mất 20 phút tìm kiếm nhật ký).

- Cách mới: Plexicus bình luận trên Dòng 42: “Mức độ nghiêm trọng cao: Phát hiện khóa AWS ở đây. Vui lòng loại bỏ.”

Bước 4: CI Gating

Không giống như các cổng CI truyền thống chỉ chặn, Plexicus tự động tạo các bản sửa lỗi và tạo các yêu cầu kéo với mã khắc phục. Điều này có nghĩa là khi một cổng chặn việc hợp nhất, các nhà phát triển nhận được các yêu cầu kéo sửa lỗi sẵn sàng để hợp nhất, giảm thiểu sự cản trở.

So sánh: Máy quét cũ vs. Plexicus

| Tính năng | Công cụ bảo mật cũ | Plexicus |

|---|---|---|

| Điểm tích hợp | Bảng điều khiển riêng / Quét hàng đêm | CI/CD Pipeline (Tức thì) |

| Vòng phản hồi | Báo cáo PDF hoặc Nhật ký bảng điều khiển | Trang trí PR (Nhận xét trong luồng) |

| Khả năng hành động | “Đây là một vấn đề” | “Đây là bản sửa lỗi AI Remediation” |

| Thời gian sửa lỗi | Ngày (Cần chuyển đổi ngữ cảnh) | Phút (Trong khi xem xét mã) |

Điểm mấu chốt

Các nhà phát triển không bỏ qua các phát hiện bảo mật vì họ lười biếng. Họ bỏ qua chúng vì các công cụ không hiệu quả và gây gián đoạn.

Bằng cách chuyển bảo mật vào pipeline CI/CD, bạn thay đổi động lực. Bạn không yêu cầu các nhà phát triển “ngừng làm việc và thực hiện bảo mật”; bạn đang làm cho bảo mật trở thành một phần của việc xem xét mã mà họ đã thực hiện.

Khi bạn sử dụng các công cụ như Plexicus, bạn đóng vòng lặp hoàn toàn. Bạn phát hiện vấn đề trong pipeline, làm nổi bật nó trong PR và áp dụng bản sửa lỗi Plexicus AI remediation.

Sẵn sàng để làm sạch pipeline của bạn?

Bắt đầu bằng cách quét Pull Request tiếp theo của bạn để tìm kiếm các bí mật, và để Plexicus xử lý việc sửa chữa. Plexicus tích hợp liền mạch với các nền tảng CI/CD phổ biến như Jenkins hoặc GitHub Actions, cũng như các hệ thống kiểm soát phiên bản như GitHub, GitLab và Bitbucket. Sự tương thích này đảm bảo nó phù hợp một cách trơn tru vào chuỗi công cụ hiện có của bạn, làm cho việc nâng cao bảo mật trở thành một phần dễ dàng trong quy trình phát triển của bạn.

Plexicus cũng cung cấp một Tầng Cộng đồng miễn phí để giúp bạn bảo mật mã của mình ngay lập tức. Để biết thêm chi tiết, hãy kiểm tra trang giá. Bắt đầu ngay hôm nay, không tốn phí, không rào cản.

Câu hỏi thường gặp (FAQ)

1. Plexicus là gì?

Plexicus là một nền tảng CNAPP và ASPM tích hợp trực tiếp vào đường dẫn CI/CD của bạn, giúp bạn phát hiện và sửa chữa các lỗ hổng, bí mật và các vấn đề mã ngay khi mã được đẩy lên.

2. Plexicus giúp các nhà phát triển sửa chữa lỗ hổng nhanh hơn như thế nào?

Plexicus chuyển việc quét bảo mật sang giai đoạn Pull Request (PR), ngay lập tức đánh dấu các vấn đề và cung cấp các đề xuất sửa mã. Điều này giảm thời gian và công sức cần thiết cho việc khắc phục và giúp ngăn ngừa mệt mỏi do cảnh báo.

3. Plexicus phát hiện những loại vấn đề nào?

Plexicus phát hiện nhiều loại vấn đề bảo mật trên toàn bộ SDLC, bao gồm: bí mật trong mã (thông tin đăng nhập bị lộ, khóa API), lỗ hổng mã tĩnh (SAST), lỗ hổng phụ thuộc (SCA), cấu hình sai hạ tầng dưới dạng mã, vấn đề bảo mật container, tư thế bảo mật đám mây, bảo mật đường ống CI/CD, tuân thủ giấy phép, và lỗ hổng ứng dụng động (DAST). Nền tảng tích hợp hơn 20 công cụ bảo mật để cung cấp phạm vi bảo mật ứng dụng toàn diện.

4. Plexicus ưu tiên các lỗ hổng như thế nào?

Plexicus sử dụng ba chỉ số chính: Ưu tiên (kết hợp mức độ nghiêm trọng, tác động kinh doanh và khả năng khai thác), Tác động (hậu quả kinh doanh), và EPSS (khả năng khai thác thực tế). Những điều này giúp các nhóm tập trung vào các vấn đề cấp bách và có tác động nhất.

5. Plexicus có tự động sửa lỗ hổng không?

Có, Plexicus phân tích mã dễ bị tổn thương và đề xuất các bản vá mà các nhà phát triển có thể xem xét và chấp nhận trực tiếp trong PR, giảm thiểu nghiên cứu thủ công.

6. Các phát hiện được thông báo cho các nhà phát triển như thế nào?

Các phát hiện được đăng dưới dạng trang trí PR, bình luận trên các dòng mã cụ thể trong PR, để các nhà phát triển thấy chúng ở nơi họ đã làm việc.

7. Plexicus hỗ trợ những nền tảng CI/CD và hệ thống kiểm soát phiên bản nào?

Plexicus tích hợp với các nền tảng CI/CD phổ biến như Jenkins và GitHub Actions, và hoạt động với các hệ thống kiểm soát phiên bản bao gồm GitHub, GitLab, và Bitbucket.

8. Plexicus có phiên bản miễn phí không?

Có, Plexicus cung cấp một gói Cộng đồng miễn phí. Bạn có thể bắt đầu mà không tốn chi phí. Kiểm tra trang giá để biết chi tiết.

9. Tại sao các nhà phát triển thường bỏ qua các phát hiện về bảo mật?

Các nhà phát triển thường bỏ qua các phát hiện vì các công cụ bảo mật có thể gây gián đoạn, ồn ào và tốn thời gian. Plexicus giải quyết vấn đề này bằng cách làm cho bảo mật trở thành một phần của quy trình làm việc hiện tại và cung cấp các giải pháp có thể thực hiện được.