كيفية منع المطورين من تجاهل نتائج الأمان (وتسريع إصلاح الثغرات الأمنية)

أدوات الأمان لها سمعة كونها حواجز مزعجة. عندما يقوم المطور بدفع الكود، ويفشل خط أنابيب CI/CD مع تقرير PDF مكون من 500 صفحة مرفق، فإن رد فعلهم الطبيعي ليس إصلاح المشكلات. بل هو تجاهلها أو إجبار الدمج.

هذا الإرهاق من التنبيهات يمكن قياسه. تُظهر بيانات الصناعة أن 33% من فرق DevOps يضيعون أكثر من نصف وقتهم في معالجة الإيجابيات الكاذبة. المشكلة ليست أن المطورين لا يهتمون بالأمان. المشكلة هي أن تجربة المطور (DevEx) لمعظم أدوات الأمان مكسورة. فهي تفحص في وقت متأخر جدًا، وتوفر سياقًا قليلًا جدًا، وتطلب الكثير من البحث اليدوي.

إليك كيفية حل مشكلة سير العمل من خلال نقل الأمان إلى خط أنابيب CI/CD.

لماذا يهم: قاعدة “30 دقيقة مقابل 15 ساعة”

تجاهل نتائج الأمان يخلق دينًا مركبًا يقتل السرعة.

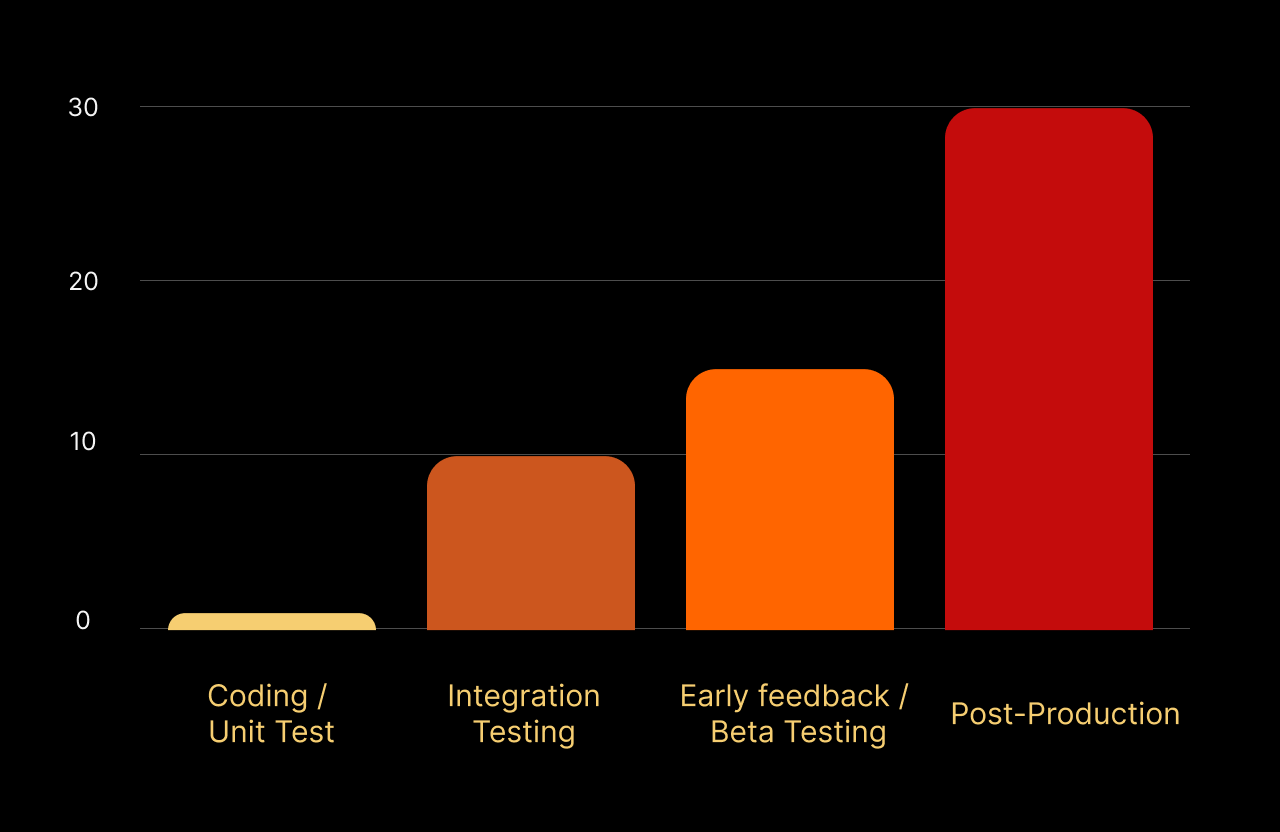

تشير بيانات من NIST إلى أنه إذا قام المطور بإصلاح خلل أمني أثناء مراجعة طلب السحب (PR)، فإنه يستغرق حوالي 30 دقيقة. إذا تم اكتشاف نفس الخلل في اختبار ما بعد الإنتاج، فإنه يستغرق أكثر من 15 ساعة لتصنيفه، وإعادة تعلم السياق، وإصلاحه.

من حيث التكلفة، فإن إصلاح الثغرات في مرحلة ما بعد الإنتاج يكون أكثر تكلفة بمقدار 30 مرة مقارنة بمرحلة التطوير.

بالنسبة لقادة الهندسة، فإن الحالة التجارية واضحة: تحسين أمان DevEx لا يتعلق فقط بالسلامة؛ بل يتعلق باستعادة 30% من قدرة فريقك الهندسية.

كيفية إصلاح سير العمل

الهدف هو الانتقال من “البحث عن الأخطاء” إلى “إصلاح الأخطاء” دون مغادرة واجهة طلب السحب.

الخطوة 1: اكتشاف الأسرار ومشاكل الكود

غالبًا ما تقوم الأدوات القديمة بالفحص ليلاً. بحلول ذلك الوقت، يكون المطور قد انتقل إلى مهمة جديدة. تحتاج إلى تحويل الاكتشاف إلى اللحظة التي يتم فيها دفع الكود إلى الخادم.

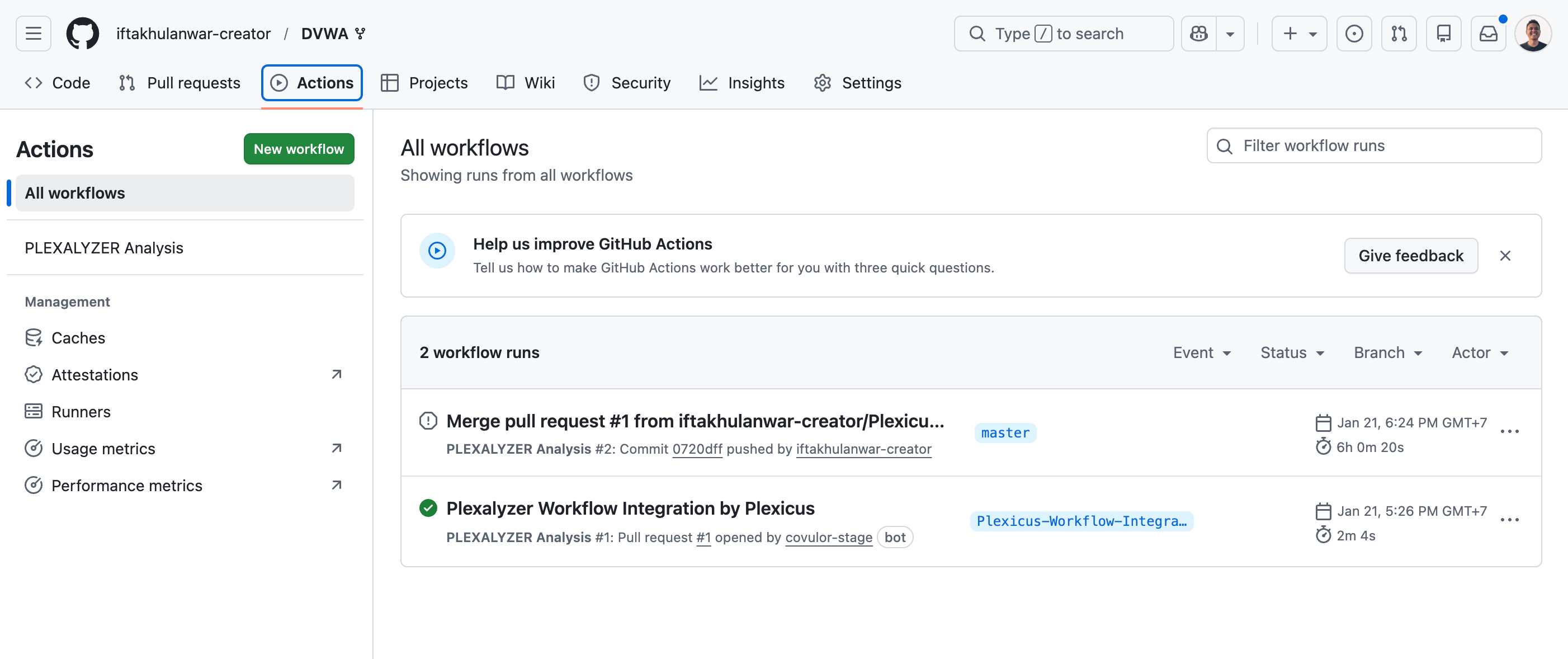

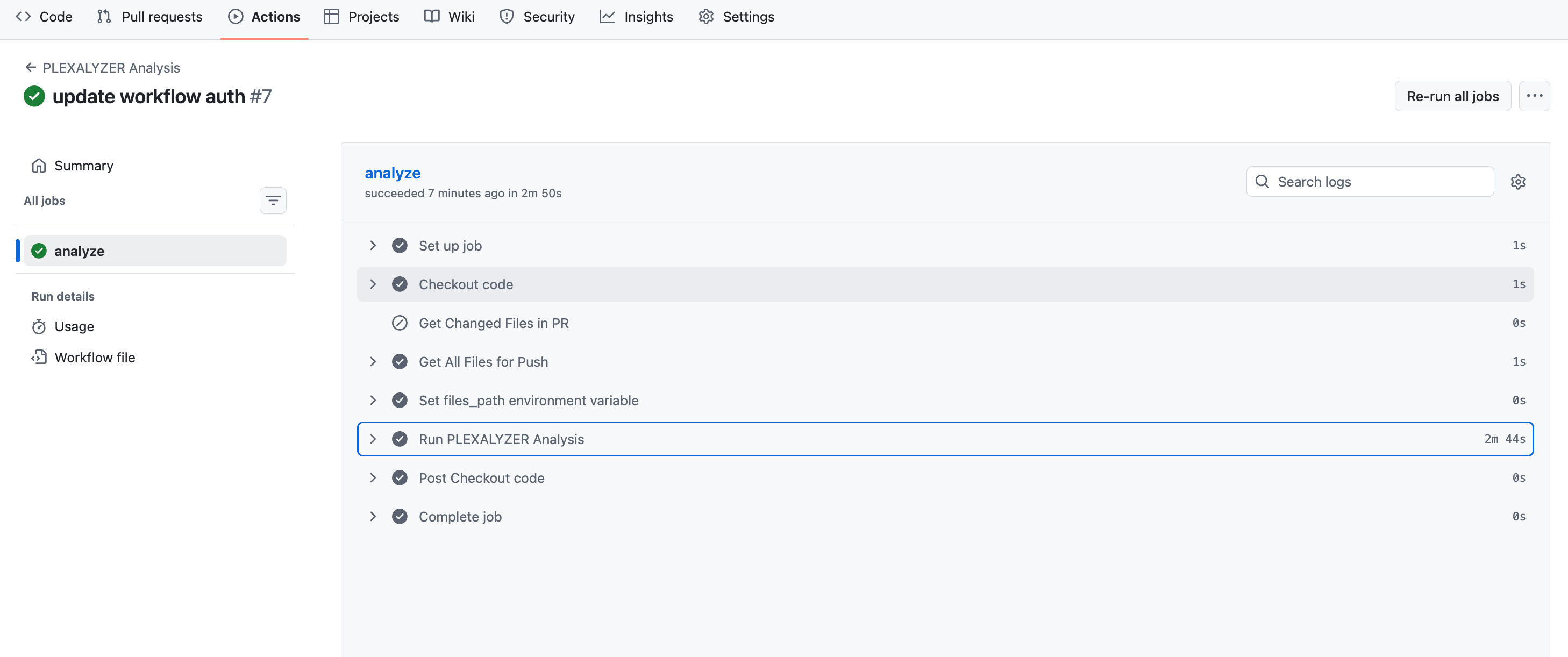

في Plexicus، يمكنك دمج أدوات الأمان داخل خط أنابيب CI/CD. سيتم الفحص فورًا عند طلب السحب. يقوم بالكشف عن الأسرار في الكود الخاص بك (Git) وتحليل الكود الثابت (SAST).

يمكنك دمج Plexicus في خط أنابيب CI/CD باتباع هذه الخطوات.

الخطوة 2: تحديد الأولويات

تجنب إرهاق التنبيهات. قم بتحديد الأولويات للمشاكل الأمنية المكتشفة.

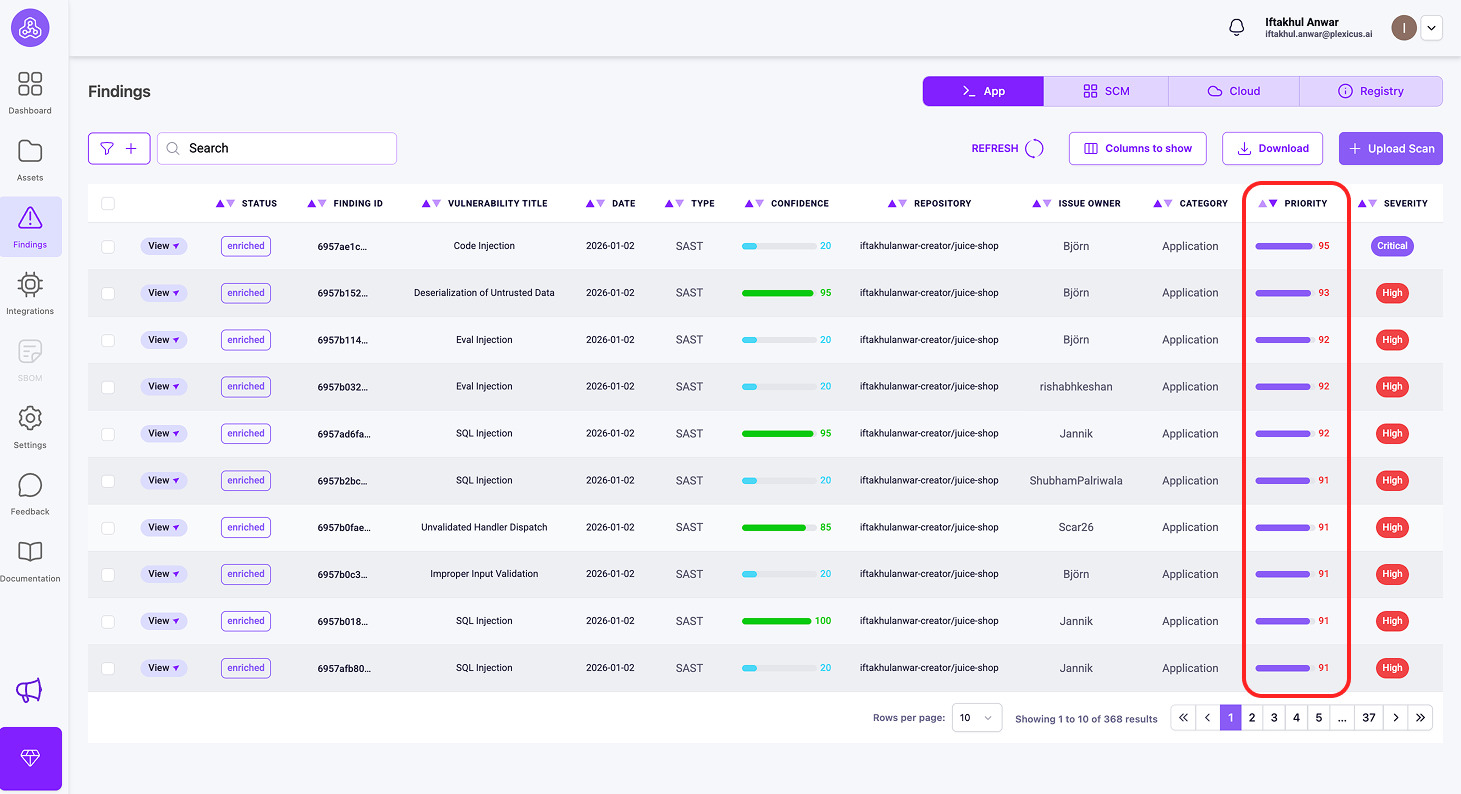

يقدم Plexicus مقاييس لمساعدتك في تحديد الثغرات التي يجب معالجتها أولاً:

أ) مقاييس الأولوية

ما يقيسه: مدى إلحاح إصلاح المشكلة

إنه درجة (0-100) تجمع بين الخطورة التقنية (CVSSv4)، وتأثير العمل، وتوافر الاستغلال في رقم واحد. إنها قائمة العمل الخاصة بك - قم بالفرز حسب الأولوية لمعرفة ما يجب معالجته فورًا. الأولوية 85 تعني “اترك كل شيء وقم بإصلاح هذا الآن”، بينما الأولوية 45 تعني “جدولها للمرحلة التالية.”

مثال: تنفيذ التعليمات البرمجية عن بُعد (RCE) في خدمة مرحلية مهملة

تحتوي خدمة مرحلية قديمة على ثغرة تنفيذ التعليمات البرمجية عن بُعد. الخدمة لا تزال تعمل تقنيًا ولكنها غير مستخدمة، غير متصلة بالإنتاج، ويمكن الوصول إليها فقط من قائمة السماح لعناوين IP الداخلية.

- CVSSv4: 9.8 (خطورة تقنية حرجة)

- تأثير العمل: 30 (لا توجد بيانات إنتاج، لا تأثير على العملاء، خدمة مهملة)

- توافر الاستغلال: 35 (يتطلب الوصول إلى الشبكة الداخلية ومعرفة خاصة بالخدمة)

- الأولوية: 42

لماذا البحث عن الأولوية:

على الورق، CVSSv4 (9.8) يصرخ “حرج”. إذا نظرت فقط إلى CVSS، فإن هذا سيؤدي إلى الذعر والتدخلات الطارئة.

الأولوية (42) تخبر القصة الحقيقية.

لأن الخدمة مهملة، ومعزولة عن الإنتاج، ولا تحتوي على بيانات حساسة، فإن الخطر الفعلي على العمل منخفض. تقوم الأولوية بتخفيض الإلحاح بشكل صحيح وتقول:

“قم بإصلاح هذا خلال التنظيف المجدول أو إيقاف التشغيل، وليس حالة طارئة.”

هذا يساعد الفرق على تجنب إضاعة الوقت في سحب المهندسين من العمل الحرج لإصلاح ثغرة في نظام على وشك الخروج من الخدمة.

ب) التأثير

ما الذي يقيسه: العواقب التجارية

يقيم التأثير (0-100) ما يحدث إذا تم استغلال الثغرة، مع الأخذ في الاعتبار سياقك الخاص: حساسية البيانات، أهمية النظام، العمليات التجارية، والامتثال التنظيمي.

مثال: بيانات اعتماد السحابة المضمنة في مستودع

تم عن طريق الخطأ إضافة مجموعة من مفاتيح الوصول إلى السحابة إلى مستودع Git.

- تأثير 90: المفاتيح تخص حساب سحابة إنتاجي مع إذن لقراءة بيانات العملاء وإنشاء البنية التحتية. قد يؤدي الاستغلال إلى اختراق البيانات، وتعطيل الخدمة، وانتهاكات الامتثال.

- تأثير 25: المفاتيح تخص حساب تجريبي بدون بيانات حساسة، وحدود إنفاق صارمة، ولا يوجد وصول إلى أنظمة الإنتاج. حتى إذا تم إساءة استخدامها، فإن التأثير التجاري ضئيل.

لماذا يهم التأثير:

الثغرة هي نفسها: بيانات اعتماد مكشوفة، ولكن العواقب التجارية مختلفة تمامًا. تعكس درجات التأثير ما يمكن للمهاجم فعله فعليًا، وليس فقط ما حدث بشكل خاطئ تقنيًا.

ج) EPSS

ما الذي يقيسه: احتمالية التهديد في العالم الحقيقي

EPSS هو درجة (0.0-1.0) تتنبأ باحتمالية أن يتم استغلال CVE محدد في العالم الحقيقي خلال الثلاثين يومًا القادمة.

مثال: ثغرتان مع مخاطر مختلفة تمامًا في العالم الحقيقي

الثغرة أ: خلل حرج في تنفيذ التعليمات البرمجية عن بُعد من عام 2014

- CVSS: 9.0 (شديد جدًا على الورق)

- EPSS: 0.02

- السياق: الثغرة معروفة جيدًا، والتحديثات متاحة منذ سنوات، وهناك القليل من الاستغلال النشط اليوم.

الثغرة ب: تجاوز المصادقة الذي تم الكشف عنه مؤخرًا

- CVSS: 6.3 (شدة تقنية متوسطة)

- EPSS: 0.88

- السياق: إثباتات المفهوم للاستغلالات متاحة للعامة، والمهاجمون يقومون بمسحها بنشاط، وقد تم ملاحظة الاستغلال بالفعل.

لماذا النظر إلى EPSS:

CVSS يخبرك بمدى سوء الثغرة المحتملة. EPSS يخبرك بمدى احتمال تعرضها للهجوم الآن.

حتى وإن كانت الثغرة أ تحمل درجة CVSS أعلى بكثير، فإن EPSS يظهر أنه من غير المحتمل استغلالها في المستقبل القريب. الثغرة ب، على الرغم من أن لديها درجة CVSS أقل، تمثل تهديدًا أكثر إلحاحًا ويجب إعطاؤها الأولوية أولاً.

هذا يساعد الفرق على التركيز على الهجمات الحقيقية التي تحدث اليوم، وليس فقط السيناريوهات الأسوأ النظرية.

يمكنك التحقق من هذه المقاييس لتحديد الأولويات باتباع هذه الخطوات:

- تأكد من أن مستودعك متصل وأن عملية المسح قد انتهت.

- ثم انتقل إلى قائمة النتائج للعثور على المقاييس التي تحتاجها لتحديد الأولويات.

الاختلافات الرئيسية

| القياس | الإجابات | النطاق | المدى |

|---|---|---|---|

| EPSS | ”هل يستخدم المهاجمون هذا؟“ | مشهد التهديد العالمي | 0.0-1.0 |

| الأولوية | ”ما الذي يجب إصلاحه أولاً؟“ | درجة الإلحاح المجمعة | 0-100 |

| التأثير | ”ما مدى السوء بالنسبة لأعمالي؟“ | خاص بالمنظمة | 0-100 |

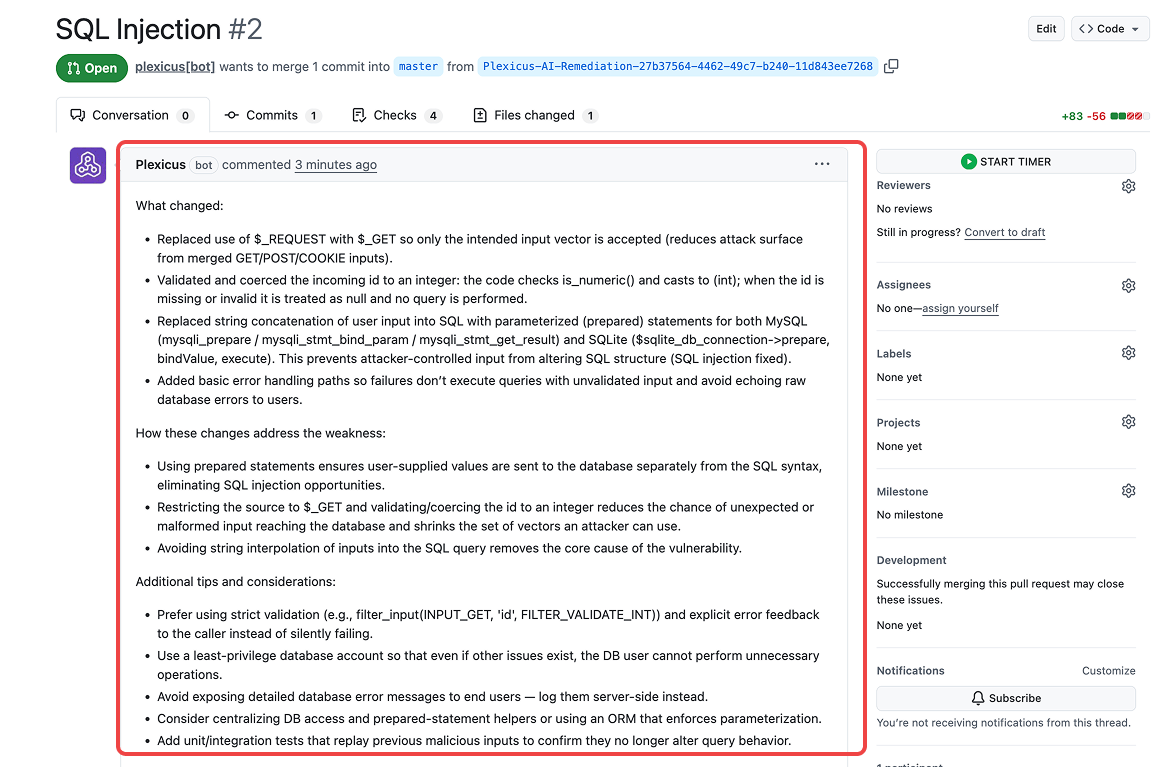

الخطوة 3: إصلاح الثغرات

هنا تفشل معظم سير العمل. إخبار المطور “لديك حقن SQL” يتطلب منهم البحث عن الإصلاح. هذا الاحتكاك يؤدي إلى تجاهل التحذيرات.

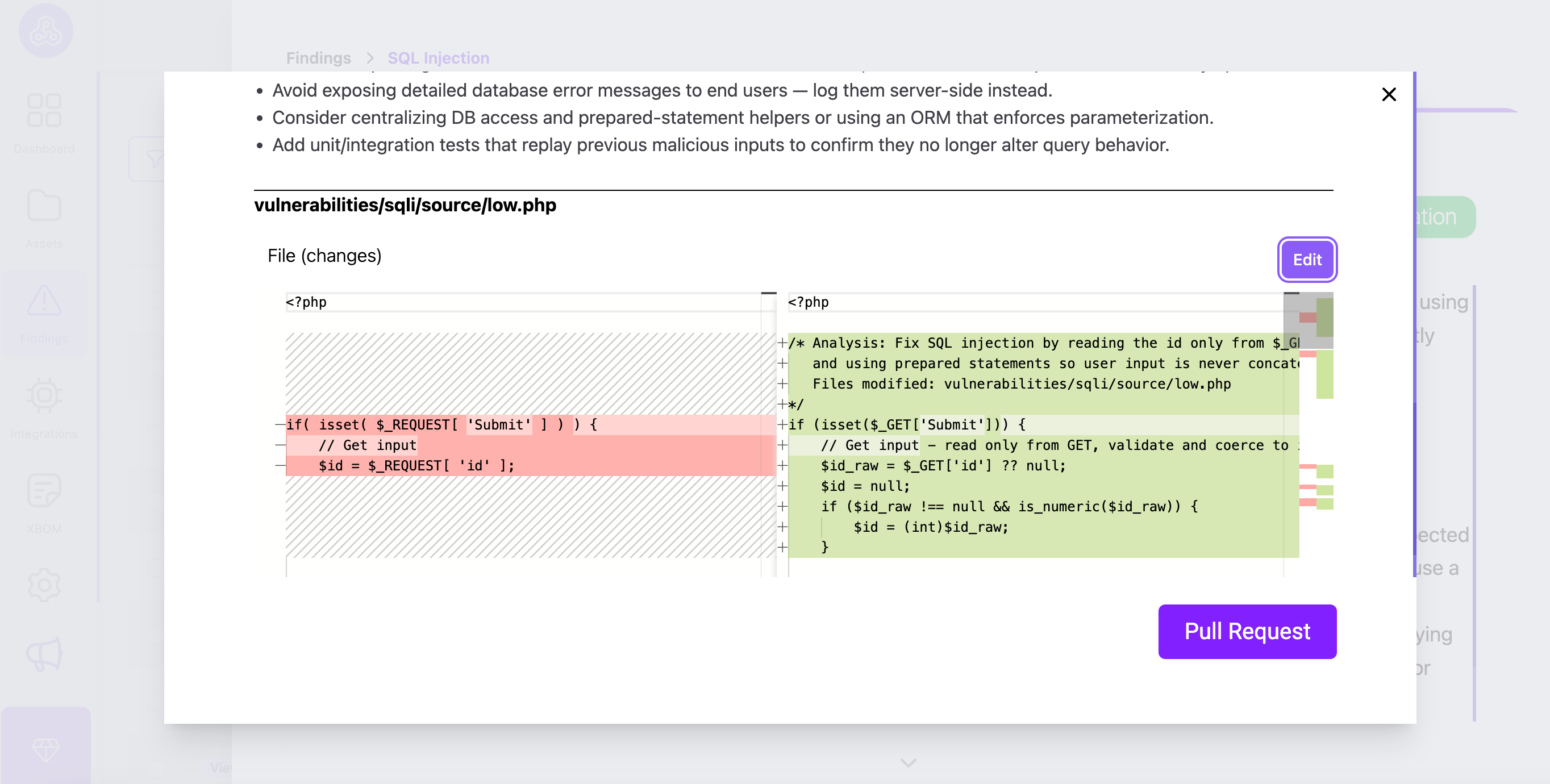

يقوم Plexicus بإصلاح الثغرات تلقائيًا. بدلاً من مجرد الإشارة إلى مشكلة، يقوم Plexicus بتحليل الكود الضعيف ويقترح الإصلاح الدقيق للكود.

لا يحتاج المطور للذهاب إلى Stack Overflow للعثور على حل. ببساطة يقوم بمراجعة التصحيح المقترح ويقبله. هذا يحول مهمة بحث تستغرق ساعة إلى مهمة مراجعة تستغرق دقيقة واحدة.

الخطوة 4: تزيين PR

جعل المطور يفتح أداة جديدة لعرض الأخطاء هو قاتل لسير العمل. يجب أن تظهر النتائج حيث يعمل المطور بالفعل.

يستخدم Plexicus تزيين PR لنشر النتائج مباشرة كتعليقات على السطور المحددة من الكود التي تم تغييرها.

- الطريقة القديمة: “فشل البناء. تحقق من سجلات الأخطاء.” (يقضي المطور 20 دقيقة في البحث عن السجلات).

- الطريقة الجديدة: يعلق Plexicus على السطر 42: “شدة عالية: تم اكتشاف مفتاح AWS هنا. يرجى الإزالة.”

الخطوة 4: بوابة CI

على عكس بوابات CI التقليدية التي تقوم فقط بالحظر، يقوم Plexicus تلقائيًا بإنشاء إصلاحات وإنشاء طلبات سحب مع كود المعالجة. هذا يعني أنه عندما تقوم بوابة بحظر الدمج، يتلقى المطورون طلبات سحب جاهزة للدمج، مما يقلل من الاحتكاك.

مقارنة: الماسحات الضوئية التقليدية مقابل Plexicus

| الميزة | أدوات الأمان التقليدية | Plexicus |

|---|---|---|

| نقطة التكامل | لوحة تحكم منفصلة / فحص ليلي | خط أنابيب CI/CD (فوري) |

| حلقة التغذية الراجعة | تقارير PDF أو سجلات وحدة التحكم | زخارف PR (تعليقات في التدفق) |

| الإمكانية للتنفيذ | ”هنا توجد مشكلة" | "هنا يوجد إصلاح AI” |

| الوقت للإصلاح | أيام (يتطلب تبديل السياق) | دقائق (أثناء مراجعة الكود) |

النقطة الأساسية

المطورون لا يتجاهلون نتائج الأمان لأنهم كسالى. يتجاهلونها لأن الأدوات غير فعالة ومزعجة.

عن طريق نقل الأمان إلى خط أنابيب CI/CD، فإنك تغير الديناميكية. أنت لا تطلب من المطورين “التوقف عن العمل والقيام بالأمان”؛ بل تجعل الأمان جزءًا من مراجعة الكود التي يقومون بها بالفعل.

عند استخدام أدوات مثل Plexicus، فإنك تغلق الحلقة تمامًا. تكتشف المشكلة في خط الأنابيب، تبرزها في PR، وتطبق إصلاح Plexicus AI.

جاهز لتنظيف خط الأنابيب الخاص بك؟

ابدأ بفحص طلب السحب التالي الخاص بك للبحث عن الأسرار، ودع Plexicus يتولى الإصلاح. يتكامل Plexicus بسلاسة مع منصات CI/CD الشهيرة مثل Jenkins أو GitHub Actions، وكذلك أنظمة التحكم في الإصدارات مثل GitHub وGitLab وBitbucket. يضمن هذا التوافق أنه يتناسب بسلاسة مع سلسلة الأدوات الحالية الخاصة بك، مما يجعل تعزيز الأمان جزءًا سهلاً من سير عمل التطوير الخاص بك.

يقدم Plexicus أيضًا فئة مجتمع مجانية لمساعدتك في تأمين الكود الخاص بك على الفور. لمزيد من التفاصيل، تحقق من صفحة التسعير. ابدأ اليوم، بدون تكلفة، وبدون حواجز.

الأسئلة الشائعة (FAQ)

1. ما هو Plexicus؟

Plexicus هو منصة CNAPP وASPM تتكامل مباشرة في خط أنابيب CI/CD الخاص بك، مما يساعدك على اكتشاف وإصلاح الثغرات والأسرار ومشاكل الكود بمجرد دفع الكود.

2. كيف يساعد Plexicus المطورين في إصلاح الثغرات بشكل أسرع؟

ينقل Plexicus فحص الأمان إلى مرحلة طلب السحب (PR)، حيث يقوم بالإشارة إلى المشكلات فورًا وتقديم اقتراحات لإصلاح الكود. هذا يقلل من الوقت والجهد المطلوبين للإصلاح ويساعد في منع إرهاق التنبيهات.

3. ما أنواع المشكلات التي يكتشفها Plexicus؟

Plexicus يكتشف أنواعًا متعددة من مشكلات الأمان عبر كامل SDLC، بما في ذلك: الأسرار في الكود (بيانات الاعتماد المكشوفة، مفاتيح API)، ثغرات الكود الثابتة (SAST)، ثغرات الاعتماديات (SCA)، أخطاء تكوين البنية التحتية ككود، مشكلات أمان الحاويات، وضع أمان السحابة، أمان خط أنابيب CI/CD، الامتثال للترخيص، وثغرات التطبيقات الديناميكية (DAST). تدمج المنصة أكثر من 20 أداة أمان لتوفير تغطية شاملة لأمان التطبيقات.

4. كيف يقوم Plexicus بتحديد أولويات الثغرات؟

يستخدم Plexicus ثلاثة مقاييس رئيسية: الأولوية (التي تجمع بين الخطورة، تأثير العمل، وقابلية الاستغلال)، التأثير (العواقب التجارية)، وEPSS (احتمالية الاستغلال في العالم الحقيقي). تساعد هذه المقاييس الفرق على التركيز على القضايا الأكثر إلحاحًا وتأثيرًا.

5. هل يقوم Plexicus بإصلاح الثغرات تلقائيًا؟

نعم، يقوم Plexicus بتحليل الكود الضعيف ويقترح تصحيحات يمكن للمطورين مراجعتها وقبولها مباشرة داخل PR، مما يقلل من البحث اليدوي.

6. كيف يتم إبلاغ المطورين بالنتائج؟

يتم نشر النتائج كزخارف PR، تعليقات على أسطر محددة من الكود داخل PR، بحيث يراها المطورون حيث يعملون بالفعل.

7. ما هي منصات CI/CD وأنظمة التحكم في الإصدارات التي يدعمها Plexicus؟

Plexicus يتكامل مع منصات CI/CD الشهيرة مثل Jenkins وGitHub Actions، ويعمل مع أنظمة التحكم في الإصدارات بما في ذلك GitHub وGitLab وBitbucket.

8. هل هناك نسخة مجانية من Plexicus؟

نعم، يقدم Plexicus طبقة مجتمع مجانية. يمكنك البدء بدون تكلفة. تحقق من صفحة التسعير للحصول على التفاصيل.

9. لماذا يتجاهل المطورون غالبًا نتائج الأمان؟

غالبًا ما يتجاهل المطورون النتائج لأن أدوات الأمان يمكن أن تكون مزعجة وصاخبة وتستغرق وقتًا طويلاً. يعالج Plexicus هذه المشكلة بجعل الأمان جزءًا من سير العمل الحالي وتقديم إصلاحات قابلة للتنفيذ.