أمن تطبيقات الويب: أفضل الممارسات والاختبار والتقييم لعام 2025

أمن تطبيقات الويب هو ممارسة لحماية التطبيقات عبر الإنترنت أو الخدمات عبر الإنترنت من الهجمات الإلكترونية التي تهدف إلى سرقة البيانات أو إلحاق الضرر بالعمليات أو تعريض المستخدمين للخطر

أمان تطبيقات الويب ضروري لحماية تطبيقاتك من الهجمات الإلكترونية التي تستهدف البيانات الحساسة وتعرقل العمليات. يغطي هذا الدليل أهمية أمان تطبيقات الويب، الثغرات الشائعة، أفضل الممارسات، وطرق الاختبار، مما يساعدك على تأمين تطبيقك، ضمان الامتثال، والحفاظ على ثقة المستخدم.

ملخص

-

ما هو أمان تطبيقات الويب؟

يحمي أمان تطبيقات الويب التطبيقات عبر الإنترنت من سرقة البيانات، الوصول غير المصرح به، وتعطيل الخدمة الناجم عن الهجمات الإلكترونية. -

لماذا يهم أمان تطبيقات الويب

تتعامل التطبيقات الحديثة مع بيانات حساسة - أي ثغرة يمكن أن تؤدي إلى اختراقات، خسائر مالية، وضرر للسمعة. -

مشكلات أمان تطبيقات الويب الشائعة

من حقن SQL إلى سوء التكوين، فهم الثغرات الشائعة هو الخطوة الأولى لبناء تطبيق آمن. -

أفضل ممارسات أمان تطبيقات الويب

اتباع مبادئ البرمجة الآمنة، التشفير، والوصول الأقل امتيازًا يساعد في تقليل سطح الهجوم بشكل فعال. -

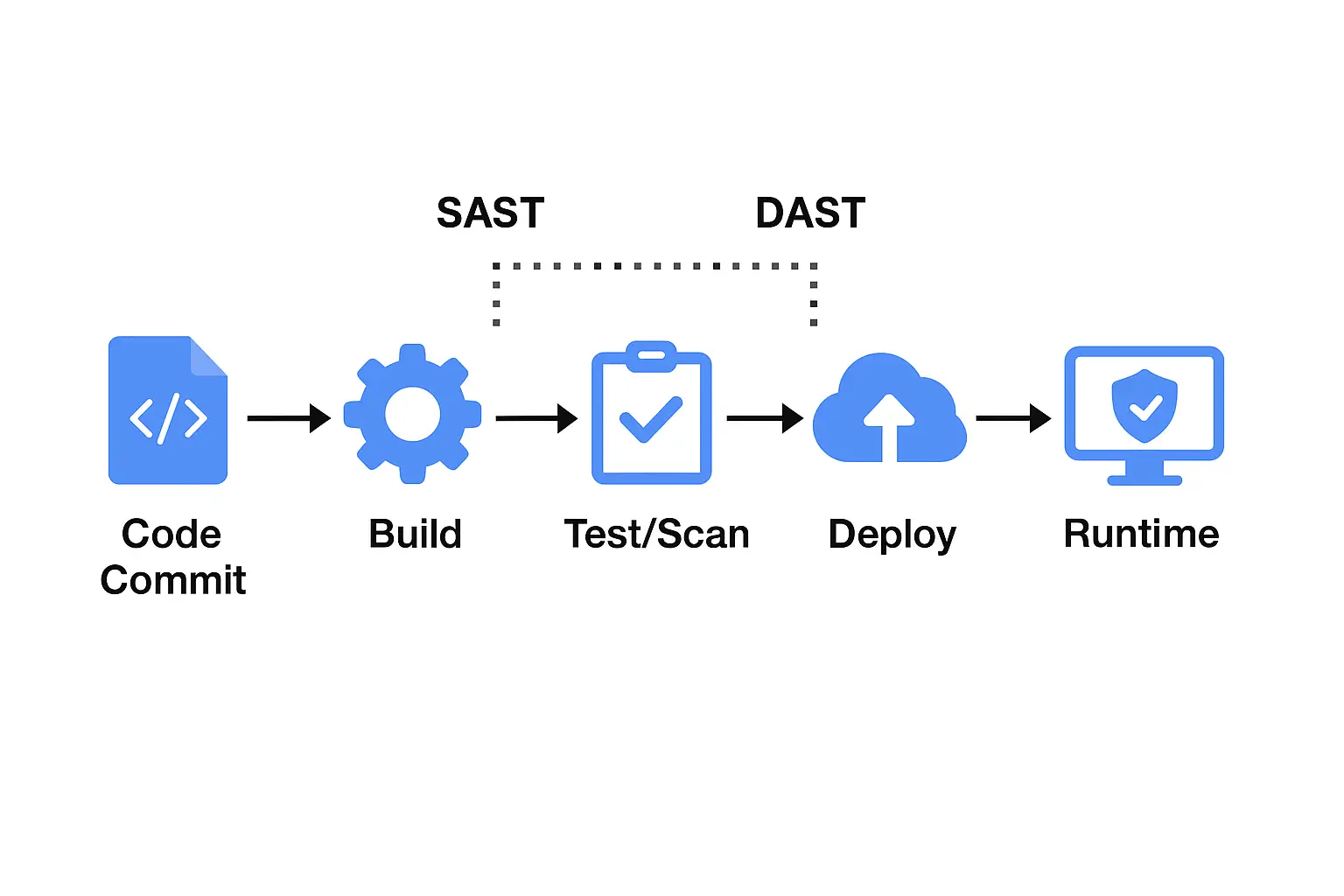

اختبار أمان تطبيقات الويب

تكتشف طرق الاختبار مثل SAST، DAST، وIAST الثغرات مبكرًا، مما يضمن إصدارات أكثر أمانًا. -

تدقيق أمان تطبيقات الويب تقدم عمليات التدقيق مراجعة منظمة لوضعك الأمني، مما يساعدك على الامتثال لأطر العمل مثل GDPR أو HIPAA.

-

كيفية التحقق من أمان تطبيقات الويب تعمل الفحوصات الآلية، واختبارات الاختراق، والمنصات مثل Plexicus على تبسيط اكتشاف الثغرات وإصلاحها.

-

الأسئلة الشائعة: أمان تطبيقات الويب استكشف الأسئلة الرئيسية حول الاختبار، والتدقيق، وأفضل الممارسات لحماية تطبيقات الويب.

ما هو أمان تطبيقات الويب؟

أمان تطبيقات الويب هو ممارسة لحماية تطبيقات الويب أو الخدمات عبر الإنترنت من الهجمات الإلكترونية التي تهدف إلى سرقة البيانات، أو إلحاق الضرر بالعمليات، أو اختراق المستخدمين.

اليوم، تعتمد التطبيقات بشكل كبير على تطبيقات الويب، بدءًا من التجارة الإلكترونية إلى لوحات التحكم SaaS. أصبح حماية تطبيقات الويب من التهديدات الإلكترونية أمرًا ضروريًا لحماية بيانات العملاء، وبيانات المؤسسات، وكسب ثقة العملاء، والامتثال للوائح.

سيوجهك هذا المقال لاستكشاف أفضل الممارسات لأمان تطبيقات الويب، وطرق الاختبار، والتقييم، والتدقيق، والأدوات لحماية تطبيقات الويب الخاصة بك ضد المهاجمين.

لماذا يهم أمان تطبيقات الويب؟

غالبًا ما تُستخدم تطبيقات الويب لتخزين ومعالجة بيانات متنوعة، من المعلومات الشخصية، والمعاملات التجارية، وأيضًا المدفوعات. إذا تركنا تطبيق ويب به ثغرة، فسوف يجعل المهاجمين:

- يسرقون البيانات، بما في ذلك المعلومات الشخصية أو المعلومات المتعلقة بالمالية (مثل رقم بطاقة الائتمان، تسجيل دخول المستخدم، إلخ.)

- يحقنون سكريبتات ضارة أو برامج خبيثة

- يختطفون جلسات المستخدمين ويتظاهرون بأنهم مستخدم لتطبيق الويب الخاص بهم

- يستولون على الخادم ويشنون هجومًا أمنيًا واسع النطاق.

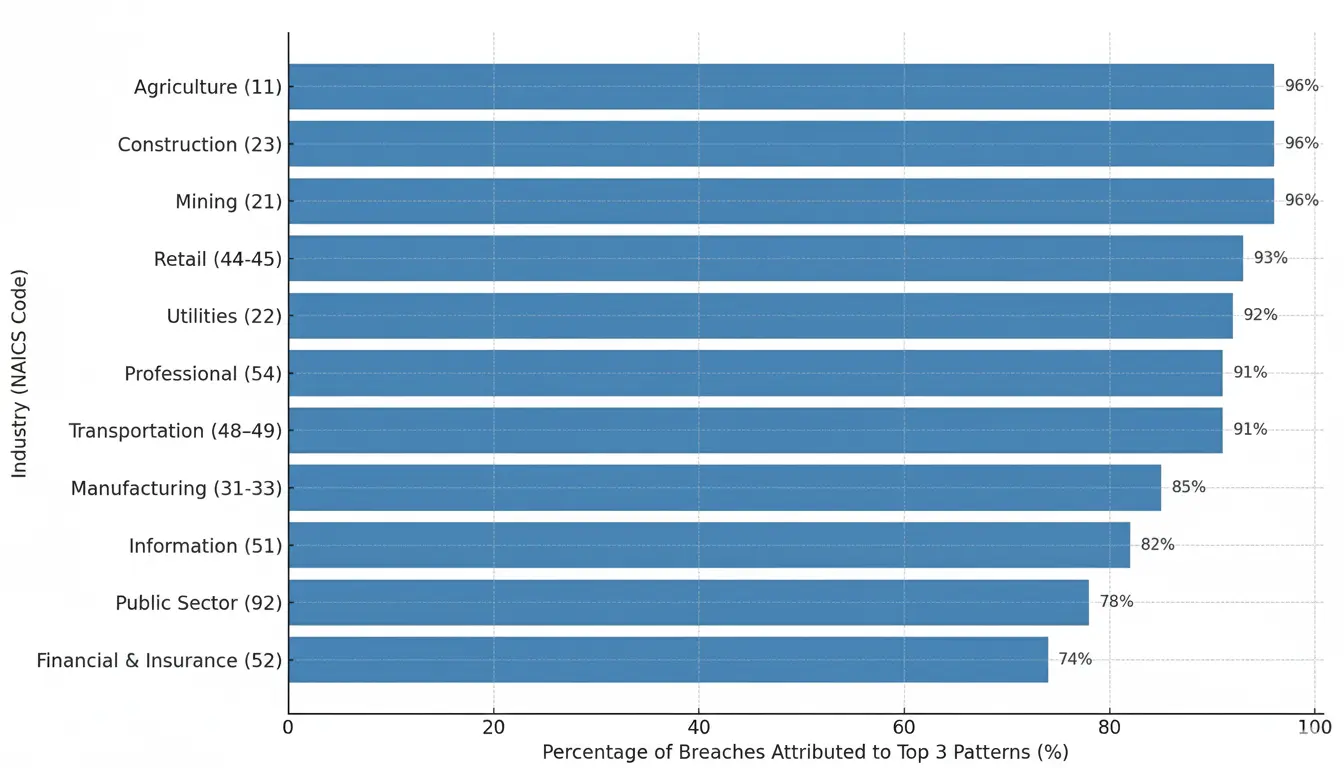

تُصبح هجمات تطبيقات الويب أيضًا من بين الأنماط الثلاثة الأولى إلى جانب التسلل إلى النظام والهندسة الاجتماعية عبر مختلف الصناعات.

إليك الرسم البياني الشريطي الذي يوضح نسبة الاختراقات المنسوبة إلى الأنماط الثلاثة الأولى (بما في ذلك الهجمات الأساسية على تطبيقات الويب) عبر مختلف الصناعات (المصادر: Verizon DBIR - 2025)

| الصناعة (NAICS) | تمثل الأنماط الثلاثة الأولى… |

|---|---|

| الزراعة (11) | 96% من الاختراقات |

| البناء (23) | 96% من الاختراقات |

| التعدين (21) | 96% من الاختراقات |

| التجزئة (44-45) | 93% من الاختراقات |

| المرافق (22) | 92% من الاختراقات |

| النقل (48–49) | 91% من الاختراقات |

| المهنية (54) | 91% من الاختراقات |

| التصنيع (31-33) | 85% من الاختراقات |

| المعلومات (51) | 82% من الاختراقات |

| المالية والتأمين (52) | 74% من الاختراقات |

إذا قمنا بتفصيل البيانات بناءً على المنطقة العالمية، فإن ذلك يعطينا صورة أوضح عن أهمية أمان تطبيقات الويب لمنع التهديدات السيبرانية.

البيانات التالية تصنف أنماط الحوادث (المصدر: Verizon DBIR - 2025)

| المنطقة العالمية | الأنماط الثلاثة الأولى لتصنيف الحوادث | نسبة الاختراقات الممثلة بالأنماط الثلاثة الأولى |

|---|---|---|

| أمريكا اللاتينية ومنطقة البحر الكاريبي (LAC) | اختراق النظام، الهندسة الاجتماعية، وهجمات تطبيقات الويب الأساسية | 99% |

| أوروبا، الشرق الأوسط، وأفريقيا (EMEA) | اختراق النظام، الهندسة الاجتماعية، وهجمات تطبيقات الويب الأساسية | 97% |

| أمريكا الشمالية (NA) | اختراق النظام، كل شيء آخر، والهندسة الاجتماعية | 90% |

| آسيا والمحيط الهادئ (APAC) | اختراق النظام، الهندسة الاجتماعية، والأخطاء المتنوعة | 89% |

هذه النظرة العامة تجعل تقييم أمان تطبيقات الويب أمرًا حيويًا لتأمين تطبيق الويب من الهجمات الإلكترونية.

مشاكل شائعة في أمان تطبيقات الويب

فهم المشاكل النموذجية هو الخطوة الأولى لتأمين تطبيق الويب. فيما يلي المشاكل الشائعة في تطبيقات الويب:

- حقن SQL: يقوم المهاجمون بالتلاعب بالاستعلامات إلى قاعدة البيانات للحصول على الوصول أو تغيير قاعدة البيانات.

- البرمجة عبر المواقع (XSS): تنفيذ نص ضار يعمل في متصفح المستخدم، مما يسمح للمهاجم بسرقة بيانات المستخدم.

- تزوير طلبات عبر المواقع (CSRF): تقنية المهاجم لجعل المستخدم ينفذ إجراء غير مرغوب فيه.

- المصادقة المكسورة: المصادقة الضعيفة تسمح للمهاجمين بالتظاهر بأنهم مستخدمون.

- مراجع الكائنات المباشرة غير الآمنة (IDOR): عناوين URL أو معرفات مكشوفة تمنح المهاجمين الوصول إلى النظام.

- التكوينات الأمنية الخاطئة: التكوين الخاطئ في الحاويات، السحابة، واجهات برمجة التطبيقات، الخادم الذي يفتح الباب للمهاجمين للوصول إلى النظام.

- التسجيل والمراقبة غير الكافية: الاختراقات غير مكتشفة بدون رؤية مناسبة.

يمكنك أيضًا الرجوع إلى OWASP Top 10 للحصول على تحديثات حول أكثر المشاكل الأمنية شيوعًا في تطبيقات الويب.

أفضل الممارسات لأمان تطبيقات الويب

فيما يلي أفضل الممارسات التي يمكنك استخدامها لتقليل مشاكل الأمان في تطبيق الويب الخاص بك:

- اعتماد معايير البرمجة الآمنة: اتبع الإطار والتوجيهات التي تتماشى مع دورة حياة تطوير البرمجيات الآمنة (SSDLC)

- تطبيق المصادقة والتفويض القوي: استخدم طرق المصادقة القوية مثل المصادقة متعددة العوامل (MFA)، التحكم في الوصول بناءً على الدور (RBAC)، وإدارة الجلسات.

- تشفير البيانات: حماية البيانات بالتشفير سواء أثناء النقل (TLS/SSL) أو في حالة السكون (AES-256، إلخ).

- إجراء اختبارات ومراجعات أمنية منتظمة: إجراء اختبارات اختراق أو تقييمات أمنية منتظمة لاكتشاف مشاكل الثغرات الأمنية الناشئة.

- التحديث والتصحيح بشكل متكرر: الحفاظ على تحديث الإطار، الخادم، والمكتبات لإغلاق مشاكل الثغرات الأمنية المعروفة.

- استخدام جدران حماية تطبيقات الويب (WAFs): منع حركة المرور الخبيثة من الوصول إلى تطبيقك.

- تأمين واجهات برمجة التطبيقات (APIs): تطبيق معايير الأمان على نقاط نهاية واجهات برمجة التطبيقات الخاصة بك.

- تنفيذ التسجيل والمراقبة: اكتشاف السلوك المشبوه باستخدام أدوات SIEM (إدارة معلومات وأحداث الأمان) أو أدوات المراقبة.

- تطبيق أقل امتياز: تقليل الأذونات لكل قاعدة بيانات، تطبيق، خدمات، ومستخدمين. إعطاء الوصول فقط لما يحتاجونه.

- تدريب المطورين والموظفين: زيادة الوعي حول الأمان من خلال تدريبهم على تنفيذ معايير الأمان في دورهم.

اختبار أمان تطبيقات الويب

اختبار أمان تطبيقات الويب هو عملية للتحقق من الثغرات في التطبيق لتأمين التطبيق من المهاجمين. يمكن القيام بذلك في مراحل متعددة من التطوير والنشر ووقت التشغيل لضمان إصلاح الثغرات قبل استغلالها من قبل المهاجمين.

أنواع اختبار أمان تطبيقات الويب:

- اختبار أمان التطبيقات الثابتة (SAST): فحص الكود المصدري للعثور على الثغرات قبل النشر

- اختبار أمان التطبيقات الديناميكية (DAST): محاكاة هجوم حقيقي في تطبيق قيد التشغيل لكشف الثغرات.

- اختبار أمان التطبيقات التفاعلية (IAST): يجمع بين SAST و DAST للعثور على الثغرات، سيقوم بتحليل استجابة كل إجراء أثناء الاختبار

- اختبار الاختراق: سيقوم المخترقون الأخلاقيون بإجراء اختبار حقيقي للتطبيق لكشف الثغرات المخفية التي قد يتم تفويتها بواسطة الاختبارات الآلية

مع Plexicus ASPM، يتم جمع هذه الطرق المختلفة للاختبار في تدفق عمل واحد. تدمج المنصة مباشرة في خط أنابيب CI/CD، مما يوفر للمطورين ردود فعل فورية على القضايا مثل التبعيات الضعيفة، الأسرار المضمنة، أو التكوينات غير الآمنة، قبل فترة طويلة من دخول التطبيقات إلى الإنتاج.

قائمة التحقق لاختبار أمان تطبيقات الويب

ستساعدك قائمة التحقق المنظمة في العثور على الثغرات بسهولة أكبر. فيما يلي قائمة التحقق التي يمكنك استخدامها لتأمين تطبيق الويب الخاص بك:

- التحقق من صحة المدخلات: لتجنب حقن SQL، XSS، وهجمات الحقن.

- آليات المصادقة: فرض MFA وسياسات كلمات المرور القوية.

- إدارة الجلسات: ضمان أمان الجلسات والكوكيز.

- التفويض: التحقق من أن المستخدمين يمكنهم الوصول فقط إلى الموارد والإجراءات المسموح بها لأدوارهم (لا يوجد تصعيد للامتيازات).

- نقاط نهاية API: التحقق لتجنب كشف البيانات الحساسة.

- معالجة الأخطاء: تجنب عرض تفاصيل النظام في رسائل الخطأ.

- التسجيل والمراقبة: ضمان قدرة النظام على تتبع السلوك غير المعتاد.

- فحص التبعيات: البحث عن الثغرات في المكتبات الخارجية.

- تكوين السحابة: ضمان عدم وجود تكوين خاطئ، التحقق من أقل امتياز، تأمين المفاتيح، وأدوار IAM المناسبة.

تدقيق أمان تطبيق الويب

يختلف تدقيق أمان تطبيق الويب عن اختبار أمان تطبيق الويب. يوفر التدقيق مراجعة شكلية لبرنامج أمان التطبيق الخاص بك. بينما يهدف اختبار الأمان إلى العثور على الثغرات، فإن هدف تدقيق الأمان هو قياس تطبيقك مقابل المعايير والسياسات وأطر الامتثال.

تدقيق أمان التطبيق، بما في ذلك:

- ممارسة ترميز أمان الويب

- رسم خرائط الامتثال (مثل GDPR، HIPAA، إلخ.)

- تحليل التبعيات الخارجية

- فعالية المراقبة والاستجابة للحوادث

سيساعد تدقيق الأمان مؤسستك في تأمين التطبيق وتلبية المعايير التنظيمية.

كيفية التحقق من أمان تطبيق الويب

تقوم المؤسسات غالبًا بالخطوات التالية:

- تشغيل فحص أمني تلقائي (SCA، SAST، DAST)

- إجراء اختبار اختراق يدوي.

- مراجعة التكوين على الخادم، الحاوية، والبنية التحتية السحابية

- تدقيق التحكم في الوصول وتطبيق المصادقة متعددة العوامل (MFA)

- تتبع التصحيح مع تكامل التذاكر، مثل Jira أو أداة مشابهة

تجعل المنصات مثل Plexicus فحص الثغرات الأمنية أسهل، حتى أكثر مع تقديم Plexicus تصحيحًا بالذكاء الاصطناعي لمساعدتك في تسريع حل مشاكل الأمان.

الأسئلة الشائعة: أمان تطبيقات الويب

السؤال 1: ما هو أمان تطبيقات الويب؟

أمان تطبيقات الويب هو تنفيذ حماية التطبيقات من التهديدات السيبرانية.

السؤال 2: ما هو اختبار أمان تطبيقات الويب؟

عملية للوصول، الفحص، وتحليل تطبيقات الويب باستخدام طرق اختبار أمان متنوعة (SAST، DAST، SCA، إلخ) للعثور على الثغرات قبل استغلالها من قبل المهاجمين.

السؤال 3: ما هي أفضل ممارسات أمان تطبيقات الويب؟

ممارسة لتنفيذ نهج الأمان في تطبيقات الويب، بما في ذلك التحقق، التشفير، المصادقة، والتحديث المنتظم.

السؤال 4: ما هو تدقيق أمان تطبيقات الويب؟

التدقيق هو مراجعة رسمية لتطبيق الأمان الخاص بك، غالبًا ما يستخدم للامتثال للمعايير التنظيمية والتشريعية.

السؤال 5: ما هي أدوات تقييم أمان تطبيقات الويب؟

هذه هي المنصات التي تفحص، تختبر الكود، التبعيات، التكوين، وقت التشغيل، والبيئة للعثور على الثغرات.

السؤال 6: كيف يتم التحقق من أمان تطبيقات الويب؟

من خلال الجمع بين الفحوصات الآلية، اختبارات الاختراق، التدقيق، والمراقبة المستمرة. استخدام منصات متكاملة مثل Plexicus يُبسط هذه العملية.