أفضل 10 أدوات ASPM في عام 2025: توحيد أمان التطبيقات والحصول على رؤية كاملة من الكود إلى السحابة

إدارة وضع أمان التطبيقات (ASPM) تساعد فرق DevSecOps في تأمين التطبيقات طوال دورة حياة البرمجيات، من الكود الأولي إلى نشر السحابة.

وفقًا لـ تحالف أمن السحابة (CSA)، فإن 23% فقط من المؤسسات لديها رؤية كاملة لبيئة السحابة الخاصة بها، و77% يعانون من شفافية أقل من المثلى في وضع الأمان. كما يقول أن جارتنر تتوقع أنه بحلول 2026، ستتبنى أكثر من 40% من المؤسسات التي تطور تطبيقات سحابية أصلية إدارة وضع أمان التطبيقات (ASPM) لتوحيد إدارة الثغرات عبر SDLC.

هذا التحول يتعلق بأكثر من مجرد العمل بكفاءة. إنه يتعلق بالحصول على الرؤية التي تحتاجها المؤسسات للبقاء آمنة مع استمرار تغير التهديدات. تساعد ASPM الفرق على البقاء متوافقة وجاهزة لمواجهة المخاطر الجديدة. هذا الدليل سيساعدك في الوصول إلى تلك الحالة النهائية من خلال استكشاف أفضل 10 أدوات ASPM المتاحة في السوق، وتفصيل مزاياها وعيوبها وأسعارها وأفضل حالات استخدامها.

لمزيد من النصائح حول تأمين تطبيقاتك، تحقق من مدونة Plexicus.

لماذا تستمع إلينا؟

لدينا مئات من فرق DevSecOps التي تؤمن تطبيقاتها وواجهات برمجة التطبيقات والبنية التحتية باستخدام Plexicus.

Plexicus يتمركز كأول منصة معالجة أصلية للذكاء الاصطناعي، مقدماً نهجاً فريداً لأمن التطبيقات. من خلال الجمع بين الكشف عن الأسرار، SAST، SCA، وفحص الثغرات الأمنية في واجهات برمجة التطبيقات في منصة شاملة واحدة، يجعل Plexicus من السهل رؤية وإدارة الثغرات الأمنية بشكل فعال. يقوم Plexicus ببناء منتجات أمنية ويثق به فرق الهندسة والأمن في جميع أنحاء العالم.

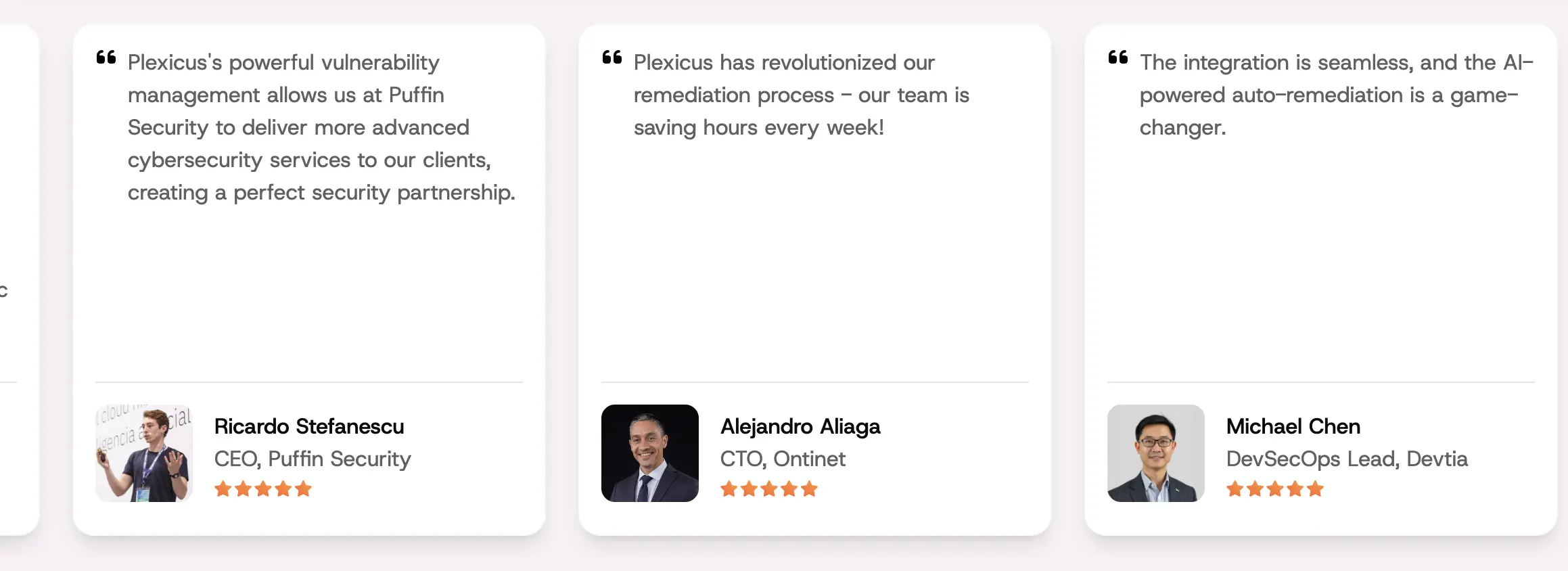

“أصبح Plexicus جزءاً أساسياً من أدوات الأمان لدينا. إنه مثل وجود مهندس أمان خبير متاح على مدار الساعة” - جينيفر لي، الرئيسة التنفيذية لشركة Quasar Cyber Security.

جدول مقارنة أدوات ASPM

| الأداة | القدرات الأساسية | القوة |

|---|---|---|

| Plexicus ASPM | SAST، SCA، DAST، الأسرار، تكوين السحابة | سير عمل موحد مدفوع بالذكاء الاصطناعي |

| Cycode | تكامل ASPM + SCM | رؤية عميقة لـ DevSecOps |

| Apiiro | ASPM + تحديد أولويات المخاطر | سياق من الكود إلى السحابة |

| Wiz | ASPM + إدارة وضع أمان السحابة (CSPM) | رؤية كاملة للسحابة الأصلية |

| ArmorCode | ASPM + تنظيم الثغرات الأمنية | ممتاز لسير العمل المؤسسي |

| Kondukto | ASPM + تنظيم الأمان | سير عمل مركزي للثغرات الأمنية |

| Checkmarx One | ASPM + منصة AppSec مركزة على المطورين | توحيد AppSec المؤسسي |

| Aikido Security | SAST + SCA + IaC | إعداد سهل، أمان شامل |

| Backslash Security | ASPM على مستوى الكود للتطبيقات السحابية الأصلية | سياق عميق للكود |

| Legit Security | ASPM أصلي بالذكاء الاصطناعي | خفيف الوزن، يركز على الأتمتة |

أفضل أدوات ASPM (إدارة وضع أمان التطبيقات) للتحقق من تأمين تطبيقك

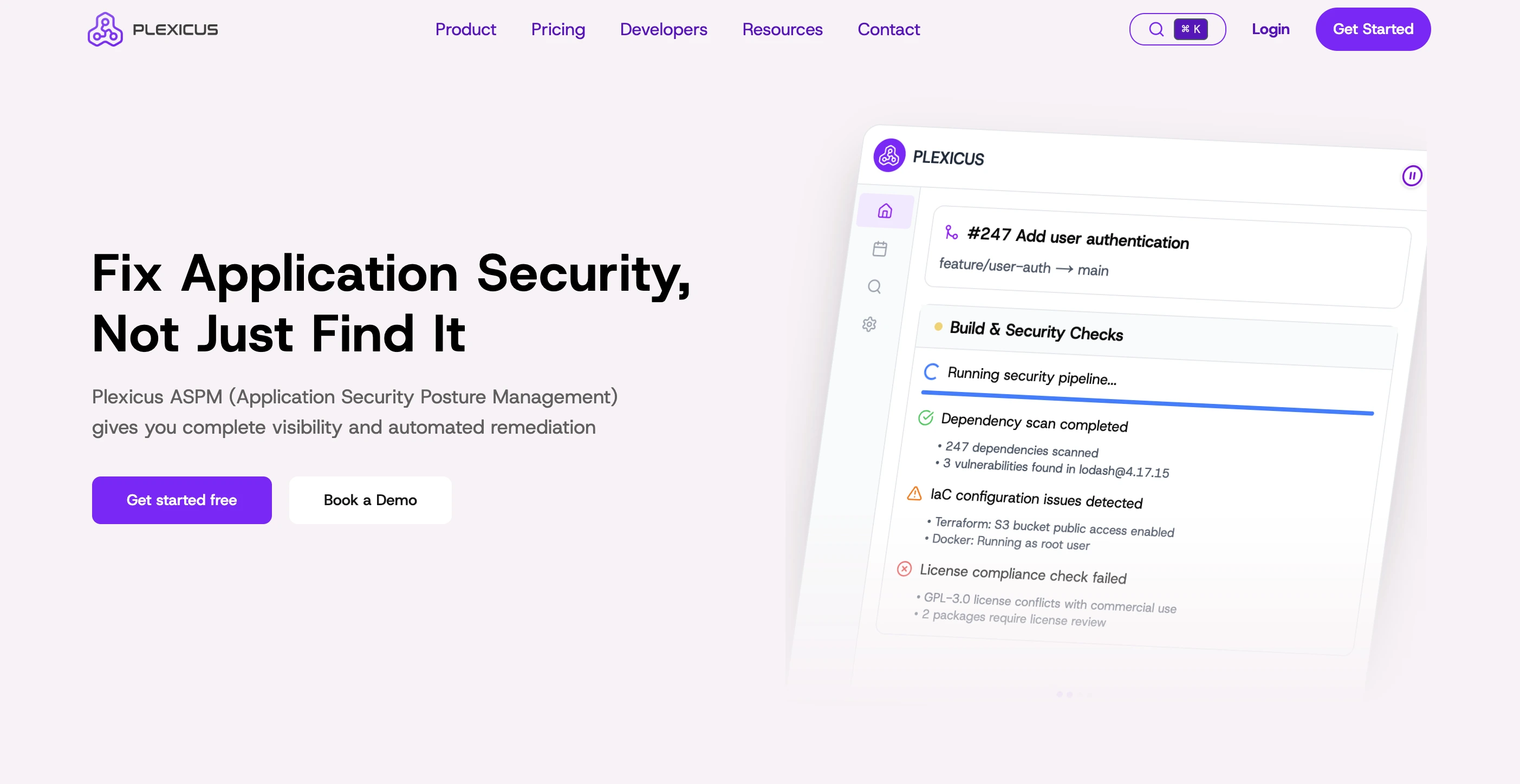

1. Plexicus ASPM

Plexicus ASPM هو منصة موحدة لإدارة وضع أمان التطبيقات مصممة لمساعدة فريق devsecops في إدارة أمان الكود إلى السحابة بكفاءة.

على عكس الأدوات المعزولة، يوحد Plexicus أدوات SAST، SCA، DAST، فحص الأسرار، ماسح الثغرات الأمنية للواجهات البرمجية، وفحوصات تكوين السحابة، كل ذلك ضمن سير عمل واحد.

يوفر Plexicus ASPM أيضًا مراقبة مستمرة، وتحديد أولويات المخاطر، ومعالجة تلقائية عبر سلسلة توريد البرمجيات الخاصة بك. كما يتكامل مع أدوات المطورين مثل GitHub، GitLab، خطوط أنابيب CI/CD، والمزيد للسماح للمطورين بالعمل بسهولة مع مجموعة التكنولوجيا الحالية لديهم.

الميزات الرئيسية:

- الفحص الموحد عبر الكود، التبعيات، البنية التحتية، وواجهات برمجة التطبيقات: تقوم المنصة بإجراء تحليل الكود الثابت، فحص التبعيات (SCA)، فحوصات البنية التحتية ككود (IaC)، اكتشاف الأسرار، وفحص ثغرات واجهات برمجة التطبيقات من واجهة واحدة.

- الإصلاح المدعوم بالذكاء الاصطناعي: يقوم وكيل “Codex Remedium” تلقائيًا بتوليد إصلاحات الكود الآمنة، طلبات السحب، اختبارات الوحدة، والوثائق، مما يمكن المطورين من إصلاح المشكلات بنقرة واحدة.

- تكامل الأمان المتقدم: يتكامل بسلاسة مع GitHub، GitLab، Bitbucket، وعمليات CI/CD بحيث يكتشف المطورون الثغرات مبكرًا، قبل الإنتاج.

- الامتثال للترخيص وإدارة SBOM: توليد وصيانة قائمة مواد البرمجيات SBOM تلقائيًا، فرض الامتثال للترخيص، واكتشاف المكتبات مفتوحة المصدر المعرضة للخطر.

- حل الثغرات المستمر: مراقبة في الوقت الحقيقي وتسجيل المخاطر الديناميكي باستخدام خوارزميات خاصة تأخذ في الاعتبار البيانات العامة، تأثير الأصول، وذكاء التهديدات.

الإيجابيات:

- يجمع مجالات متعددة لأمن التطبيقات (SAST، SCA، DAST، API، السحابة/IaC) في منصة واحدة، مما يقلل من انتشار الأدوات ويبسط سير العمل.

- سير عمل يركز على المطور مع الإصلاح المدعوم بالذكاء الاصطناعي يقلل بشكل كبير من الوقت اللازم للإصلاح والاعتماد على الفرز الأمني اليدوي.

- تم تصميمه لبيئات سلاسل توريد البرمجيات الحديثة، بما في ذلك الخدمات المصغرة، المكتبات الخارجية، واجهات برمجة التطبيقات، والخدمات بدون خادم، ويغطي كل شيء من الكود إلى النشر.

السلبيات:

- كمنصة شاملة، قد تحتاج المنظمات الناضجة إلى تخصيص التكاملات لتغطية الأنظمة القديمة جدًا أو المتخصصة.

- بسبب قدراتها الواسعة، قد تحتاج الفرق إلى وقت إضافي قليل لتكوين الإعدادات بالكامل واعتماد سير العمل الأوتوماتيكي.

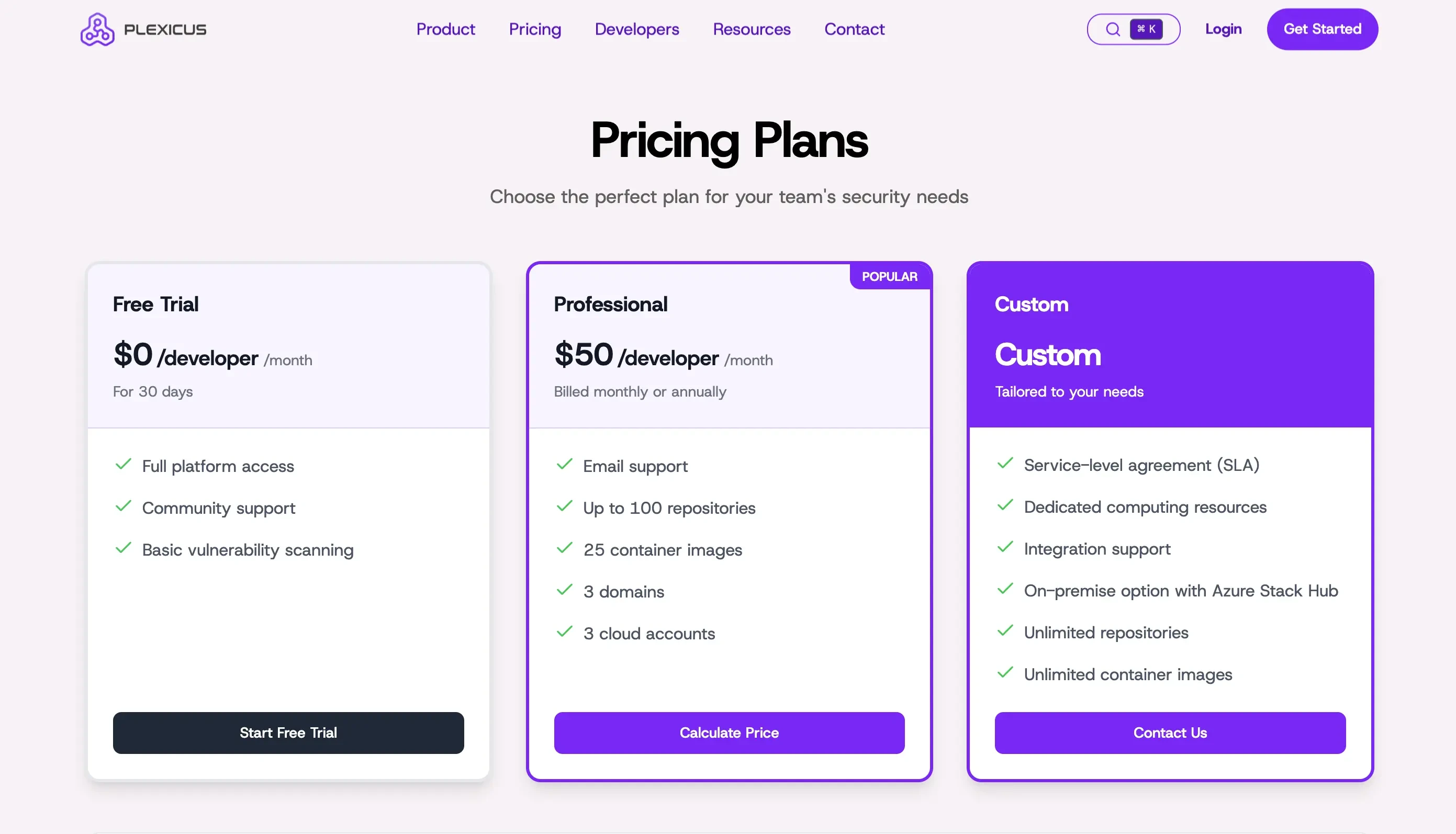

التسعير:

- متاح مستوى مجاني لمدة 30 يومًا

- 50 دولار أمريكي/للمطور

- تسعير مخصص للمؤسسات (اتصل بـ Plexicus للحصول على عرض سعر)

الأفضل لـ:

فرق الهندسة والأمن التي تبحث عن توحيد مجموعة AppSec الخاصة بها، والابتعاد عن الأدوات المجزأة، وأتمتة الإصلاحات، والحصول على رؤية موحدة عبر الكود، والاعتمادات، والبنية التحتية، ووقت التشغيل.

لماذا يبرز:

تتعامل معظم الأدوات مع مهمة أو اثنتين فقط، مثل SCA أو فحص API. يغطي Plexicus ASPM العملية بأكملها، من اكتشاف المشاكل إلى إصلاحها، بحيث يمكن للمطورين وفرق الأمن العمل معًا. يساعد مساعد الذكاء الاصطناعي في تقليل الإيجابيات الكاذبة وتسريع الإصلاحات، مما يسهل على الفرق اعتماد وإصدار التحديثات بسرعة دون فقدان الأمان.

2. Cycode

Cycode هو منصة ناضجة لإدارة وضع الأمان للتطبيقات (ASPM) مصممة لتزويد المنظمات برؤية شاملة، وتحديد الأولويات، والإصلاح عبر دورة حياة تطوير البرمجيات الخاصة بها، من الكود إلى السحابة.

الميزات الرئيسية:

- إدارة وضع أمان التطبيقات في الوقت الفعلي التي تربط الكود، خطوط أنابيب CI/CD، بنية البناء، وأصول التشغيل.

- رسم بياني استخبارات المخاطر (RIG): يربط بين الثغرات، بيانات الخطوط الأنابيب، وسياق التشغيل لتعيين درجات المخاطر وتتبع مسارات الهجوم.

- الفحص الأصلي بالإضافة إلى بنية ConnectorX: يمكن لـ Cycode استخدام ماسحاتها الخاصة (SAST، SCA، IaC، الأسرار) واستيعاب النتائج من أكثر من 100 أداة طرف ثالث.

- دعم سير العمل الصديق للمطورين: يتكامل مع GitHub، GitLab، Bitbucket، Jira، ويقدم إرشادات إصلاح غنية بالسياق.

الإيجابيات:

- قوي للبيئات الكبيرة “مصنع البرمجيات”، الفرق التي لديها العديد من المستودعات، خطوط أنابيب CI/CD، وأدوات الفحص المتعددة.

- ممتاز في تحديد أولويات المخاطر وتقليل ضوضاء التنبيهات من خلال ربط القضايا بتأثير الأعمال وقابلية الاستغلال.

- مصمم لعمليات SecDevOps الحديثة: يقلل من الاحتكاك بين التطوير والأمان.

السلبيات:

- نظرًا لقدراته الواسعة، قد تكون عملية الإعداد والتكوين أكثر تعقيدًا من الأدوات الأبسط.

- تفاصيل التسعير والطبقات أقل شفافية علنًا (عرض أسعار للمؤسسات فقط).

التسعير: عرض أسعار مخصص (تسعير المؤسسات)، غير مدرج علنًا.

الأفضل لـ: المؤسسات المتوسطة إلى الكبيرة ذات خطوط أنابيب DevSecOps المعقدة، العديد من أدوات الفحص المنتشرة بالفعل، والحاجة إلى إدارة وضع موحدة.

3. Apiiro

Apiiro توفر منصة حديثة لإدارة وضع أمان التطبيقات (ASPM) تركز على ربط الكود، خطوط الأنابيب، وسياق التشغيل في نظام واحد مدرك للمخاطر.

تستخدم Apiiro تقنية تحليل الكود العميق (DCA) لبناء “رسم بياني للبرمجيات” موحد يربط تغييرات الكود بالبيئات المنشورة. ثم تستخدم هذا السياق لتحديد الأولويات والمعالجة التلقائية.

الميزات الرئيسية:

- جرد عميق للكود، الاعتماديات مفتوحة المصدر، واجهات برمجة التطبيقات، وأصول التشغيل عبر DCA.

- استيعاب النتائج من الماسحات الضوئية الخارجية ودمجها في منصة واحدة لإزالة التكرار وتحديد الأولويات.

- سير عمل معالجة قائم على المخاطر يربط الثغرات بأصحاب الكود، السياق التجاري وتأثير التشغيل.

- التكامل مع خطوط الأنابيب SCM/CI/CD وأنظمة IT/ITSM (مثل ServiceNow) لربط DevSecOps واستجابة المؤسسة.

الإيجابيات:

- غني بالسياق: من خلال رسم البرمجيات من الكود إلى التشغيل، تساعد Apiiro في سد فجوة الرؤية التي تواجهها العديد من فرق أمان التطبيقات.

- صديق للمطورين: يتكامل في سير عمل الكود (SCM، البناء) لالتقاط المشاكل مبكرًا وتقديم رؤى قابلة للتنفيذ.

- على نطاق المؤسسة: أثبت نجاحه في المؤسسات الكبيرة، مع نمو 275% في الأعمال الجديدة في عام 2024 لمنصة ASPM.

السلبيات:

- موجه للمؤسسات: التسعير والإعداد يميلان إلى تلبية احتياجات المؤسسات الكبيرة؛ قد تجد الفرق الصغيرة أنه أكثر تعقيدًا.

- منحنى التعلم: بسبب عمقه وقدراته السياقية، قد يتطلب الإعداد وقتًا وتنسيقًا أكبر عبر الفرق.

التسعير:

- غير مدرج علنًا، يتطلب تسعير مخصص للمؤسسات.

الأفضل لـ:

المنظمات التي لديها أدوات متعددة لأمن التطبيقات (SAST، DAST، SCA، الأسرار، الأنابيب) وتحتاج إلى منصة موحدة لربط النتائج، وتوضيح المخاطر، وأتمتة الأولويات والإصلاح عبر دورة حياة تسليم البرمجيات.

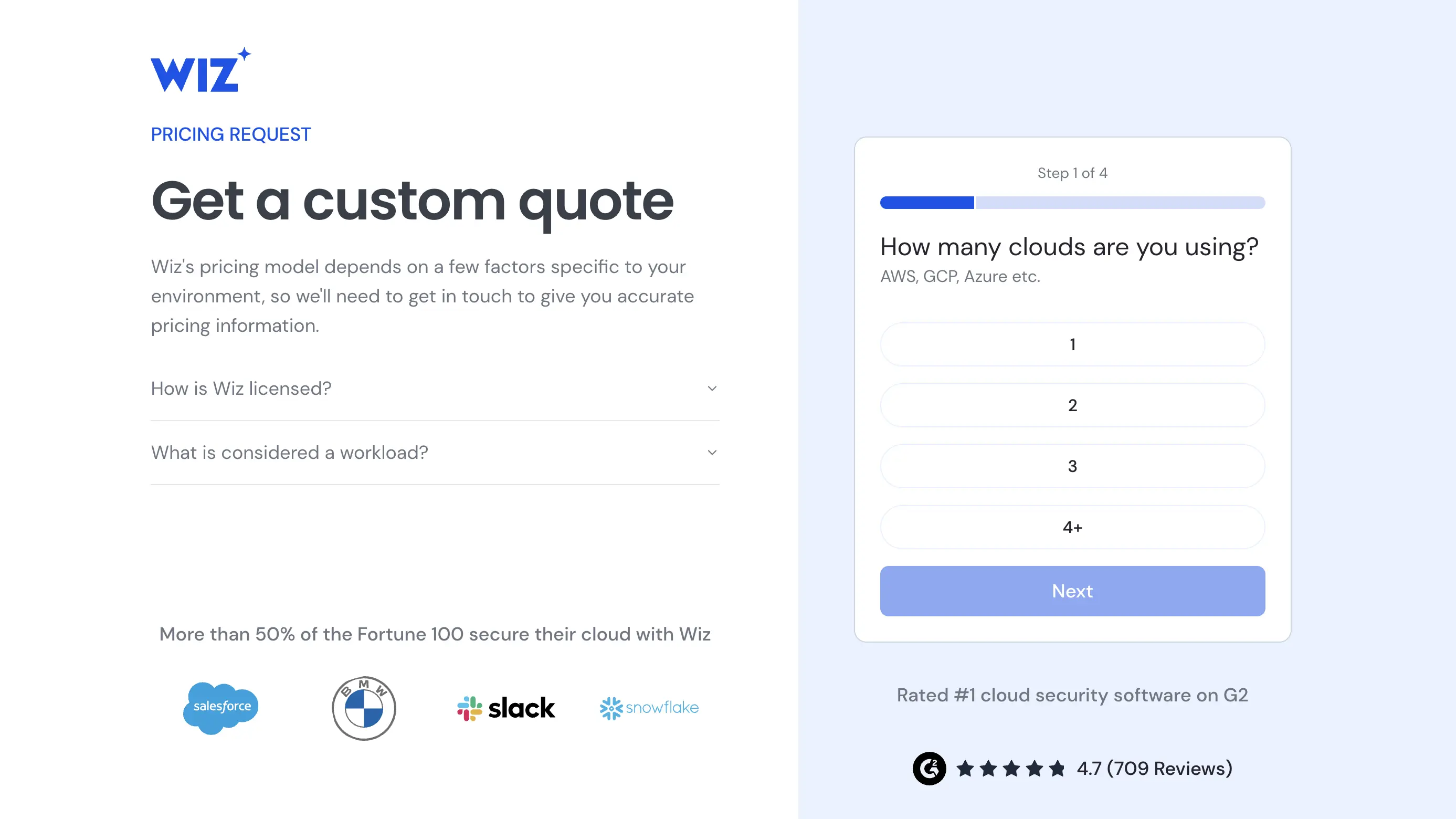

4. Wiz

Wiz هي منصة رائدة لإدارة وضع أمان التطبيقات (ASPM) التي تدمج الكود، الأنابيب، البنية التحتية السحابية، ووقت التشغيل في رسم بياني أمني موحد.

الميزات الرئيسية:

- رؤية من الكود إلى السحابة تربط بين الكود المصدري، أنابيب CI/CD، الموارد السحابية، وأصول وقت التشغيل في مخزون واحد.

- تحديد الأولويات بناءً على السياق يقيم الثغرات بناءً على إمكانية الوصول، التعرض، حساسية البيانات، وإمكانية مسار الهجوم.

- محرك سياسة موحد وتدفقات عمل الإصلاح تدعم قواعد الأمان المتسقة عبر الكود، البنية التحتية، ووقت التشغيل.

- استيعاب شامل للماسحات الضوئية من الطرف الثالث يستوعب نتائج SAST، DAST، SCA في رسمها البياني الأمني للربط.

الإيجابيات:

- قوية للبيئات السحابية الأصلية، الهجينة، والمتعددة السحابات

- ممتازة في تشغيل ASPM عبر فرق DevSecOps

- تقلل من ضوضاء التنبيهات من خلال التركيز على القضايا القابلة للاستغلال بدلاً من مجرد الشدة

السلبيات:

- التسعير يستهدف بشكل عام الشركات ذات النطاق المؤسسي.

- قد تجد بعض المنظمات أنها تركز أكثر على السحابة/الرسم البياني للمخاطر بدلاً من أنابيب SAST البحتة.

التسعير: عروض مخصصة للمؤسسات

الأفضل لـ: المنظمات التي تبحث عن رؤية المخاطر من الكود إلى السحابة مع منصة ASPM ناضجة مصممة للبيئات الحديثة والموزعة.

5. ArmorCode

منصة ArmorCode ASPM هي منصة إدارة وضع أمان التطبيقات (ASPM) على مستوى المؤسسات التي توحد النتائج من التطبيقات والبنية التحتية والسحابة والحاويات وسلسلة توريد البرمجيات في طبقة حوكمة واحدة. تمكن المنظمات من مركزية إدارة الثغرات، ومقارنة المخاطر عبر سلاسل الأدوات، وأتمتة تدفقات العمل الخاصة بالتصحيح.

الميزات الرئيسية:

- يجمع البيانات عبر أكثر من 285 تكامل (تطبيقات، بنية تحتية، سحابة) ويطبع أكثر من 25-40 مليار نتيجة معالجة.

- التوافق والتصحيح المدفوع بالذكاء الاصطناعي، يدعم الوكيل “Anya” الاستفسارات باللغة الطبيعية، وإزالة التكرار، وتوصيات الإجراءات.

- طبقة حوكمة مستقلة: استيعاب الأدوات غير المعتمدة على البائع، تسجيل المخاطر، تنسيق تدفقات العمل، ولوحات التحكم على مستوى التنفيذيين.

- دعم سلسلة توريد البرمجيات وSBOM: يتتبع التبعيات، الأخطاء في التكوين، التعرضات الخارجية عبر البناء والتشغيل.

الإيجابيات:

- مثالي للمنظمات الكبيرة والمعقدة التي تحتاج إلى رؤية واسعة عبر الكود والسحابة والبنية التحتية.

- الأتمتة القوية تعني عدد أقل من الإيجابيات الكاذبة ودورات تصحيح أسرع لفريق الأمن والتطوير.

السلبيات:

- يمكن أن تكون عملية الإعداد والتكوين مكثفة، أقل ملاءمة للفرق الصغيرة جدًا التي لا تمتلك ممارسات AppSec ناضجة.

- التسعير مخصص / للمؤسسات فقط؛ قد تجد الفرق الصغيرة أن تكلفة الدخول مرتفعة.

- نظرًا لأنه مصمم كطبقة تنظيمية/إدارة بدلاً من ماسح ضوئي واحد، فإنه يعتمد على مجموعة التكنولوجيا الحالية الخاصة بك وجاهزية التكامل.

التسعير:

- تسعير مخصص للمؤسسات. لا توجد مستويات ثابتة مدرجة علنًا.

الأفضل لـ:

المؤسسات وفرق الأمن التي لديها بالفعل أدوات مسح متعددة، خطوط أنابيب معقدة أو بيئات سحابية هجينة، وتحتاج إلى طبقة إدارة وضع موحدة وأتمتة لتتوافق بشكل كامل مع AppSec وDevSecOps ومخاطر الأعمال.

6. كوندوكتو

كوندوكتو هو منصة إدارة وضع أمان التطبيقات (ASPM) على مستوى المؤسسات التي تركز بيانات الثغرات الأمنية من جميع أنحاء سلسلة أدوات AppSec الخاصة بك. يتيح للمؤسسات توحيد وتنظيم وأتمتة سير العمل الأمني الخاص بها، والانتقال من ضوضاء الأدوات إلى رؤى قابلة للتنفيذ.

الميزات الرئيسية:

- تجميع وتطبيع النتائج من مصادر SAST، SCA، DAST، IaC، الحاويات، وSBOM، بحيث تعيش جميع بيانات الأمان في منصة واحدة.

- تكاملات شاملة ونموذج “اجلب بياناتك الخاصة” الذي يدعم أكثر من 100 ماسح وأداة أمان.

- تدفقات عمل قوية للتشغيل الآلي والتنسيق: إنشاء التذاكر، الإشعارات (Slack، Teams، البريد الإلكتروني)، قواعد الفرز والقمع التلقائي.

- إدارة SBOM وتتبع المخاطر للمكونات مفتوحة المصدر، مما يوفر رؤية إلى مكان وجود الكود الضعيف أو غير المرخص في محفظتك.

- لوحات معلومات قائمة على الأدوار مع مشاهدات على مستوى المنظمة، المنتج، والمشروع، بحيث يرى CISOs، فرق AppSec، والمطورون ما يهمهم أكثر.

الإيجابيات:

- رائع للمنظمات الهندسية الكبيرة والمعقدة التي لديها العديد من ماسحات الثغرات وأدوات الأمان، حيث يحصلون على رؤية “لوحة زجاجية واحدة”.

- التشغيل الآلي القوي يقلل من الفرز اليدوي ويساعد في تبسيط تدفقات عمل DevSecOps.

- بنية مرنة: تدعم النشر السحابي أو المحلي، مما يجعلها مناسبة للبيئات الهجينة.

السلبيات:

- قد تتطلب التنفيذ والتدريب المزيد من الجهد مقارنة بالحلول البسيطة، خاصة للفرق الصغيرة أو المنظمات التي لا تمتلك ممارسة AppSec ناضجة.

- التسعير يعتمد على اقتباس مخصص (غير مدرج علنًا)، مما يجعل التقييم الأولي أقل شفافية.

- بسبب اتساعها، قد تتداخل بعض الميزات مع الأدوات الموجودة في المجموعة، لذا يلزم وجود استراتيجية دمج واضحة.

التسعير:

- تسعير مخصص للمؤسسات (مبني على الاقتباس)، غير منشور علنًا.

الأفضل لـ:

المؤسسات الكبيرة أو المنظمات التي لديها خطوط أنابيب DevSecOps ناضجة والتي تستخدم بالفعل أدوات AppSec متعددة وترغب في توحيد موقفها تجاه الثغرات الأمنية، وتحديد أولويات المخاطر، وأتمتة سير العمل، ودمج الأمن عبر دورة حياة تطوير البرمجيات.

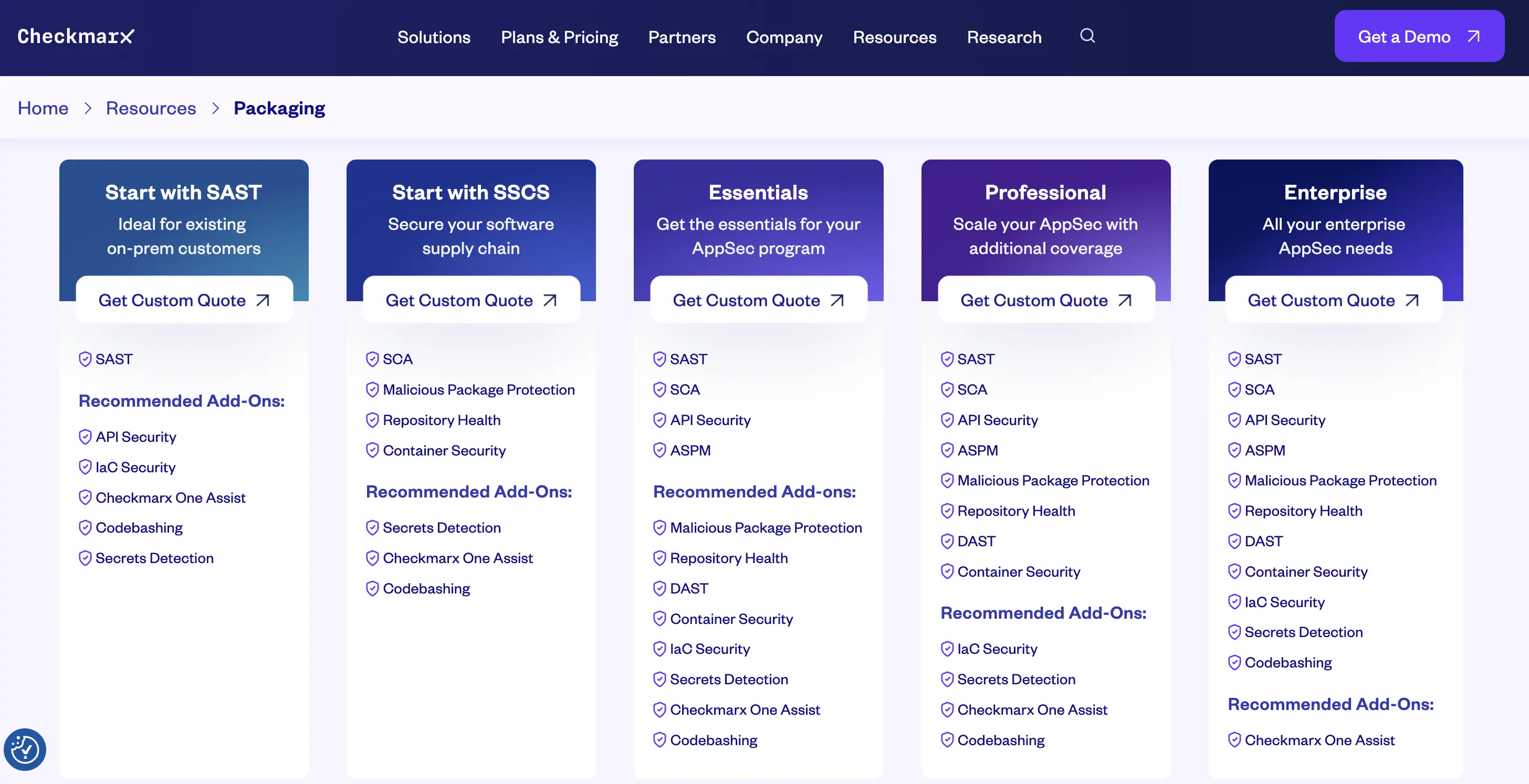

7. Checkmarx One ASPM

تقدم منصة ASPM الخاصة بـ Checkmarx One إدارة موقف أمني للتطبيقات على مستوى المؤسسات من خلال دمج وربط البيانات من سلسلة أدوات AppSec الخاصة بك، وتشمل SAST، SCA، DAST، أمان API، فحص IaC، فحص الحاويات، والمزيد.

توفر درجات مخاطر تطبيقات مجمعة، تربط النتائج من أدوات غير Checkmarx عبر استيعاب SARIF، وتضيف سياق التشغيل والسحاب إلى سير عمل تحديد أولويات المخاطر.

الميزات الرئيسية:

- إدارة مخاطر التطبيقات: درجات مخاطر مجمعة لكل تطبيق، مرتبة حسب تأثير الأعمال وقابلية الاستغلال.

- اجلب نتائجك الخاصة: يستوعب مخرجات أدوات AppSec الخارجية (عبر SARIF/CLI) بحيث لا تحتاج إلى استبدال الماسحات الضوئية الحالية الخاصة بك.

- رؤية من الكود إلى السحابة: يلتقط بيانات الثغرات الأمنية عبر البيئات قبل الإنتاج، التشغيل، والسحاب.

- تكامل سلس مع سير عمل المطورين: مدمج في IDEs، أدوات السحابة، وأنظمة التذاكر، ويدعم أكثر من 50 لغة وأكثر من 100 إطار عمل.

- محرك السياسات والامتثال: إدارة سياسات داخلية قابلة للتخصيص تساعد في مواءمة سير عمل AppSec مع متطلبات الأعمال والتنظيمية.

الإيجابيات:

- توافق قوي مع المؤسسات مع تغطية واسعة لأمن التطبيقات عبر مجالات متعددة (الكود، السحابة، سلسلة التوريد).

- تكامل متقدم يسمح بتعايش بيانات الماسحات القديمة والحديثة، مما يقلل من انتشار الأدوات.

- ميزات ملائمة للمطورين (إضافات IDE، تحديد الأولويات للمخاطر تلقائيًا) تجعل من السهل توسيع أمن التطبيقات عبر الفرق.

السلبيات:

- التسعير مخصص للمؤسسات وليس مدرجًا علنًا؛ قد تجد الفرق الصغيرة أنه مكلف.

- الوظائف الواسعة قد تقدم عبء إعداد وتكامل - تحتاج الفرق إلى نضج في أمن التطبيقات للحصول على القيمة الكاملة.

- قد لا تحتاج بعض المنظمات الصغيرة إلى النطاق الكامل للقدرات وقد تستفيد من أدوات أكثر تبسيطًا.

التسعير:

- عروض أسعار مخصصة للمؤسسات فقط.

الأفضل لـ:

المنظمات الكبيرة ذات ممارسات DevSecOps الناضجة التي تحتاج إلى منصة ASPM موحدة وجاهزة للمؤسسات لإدارة وضع أمان التطبيقات عبر الكود والسحابة ووقت التشغيل.

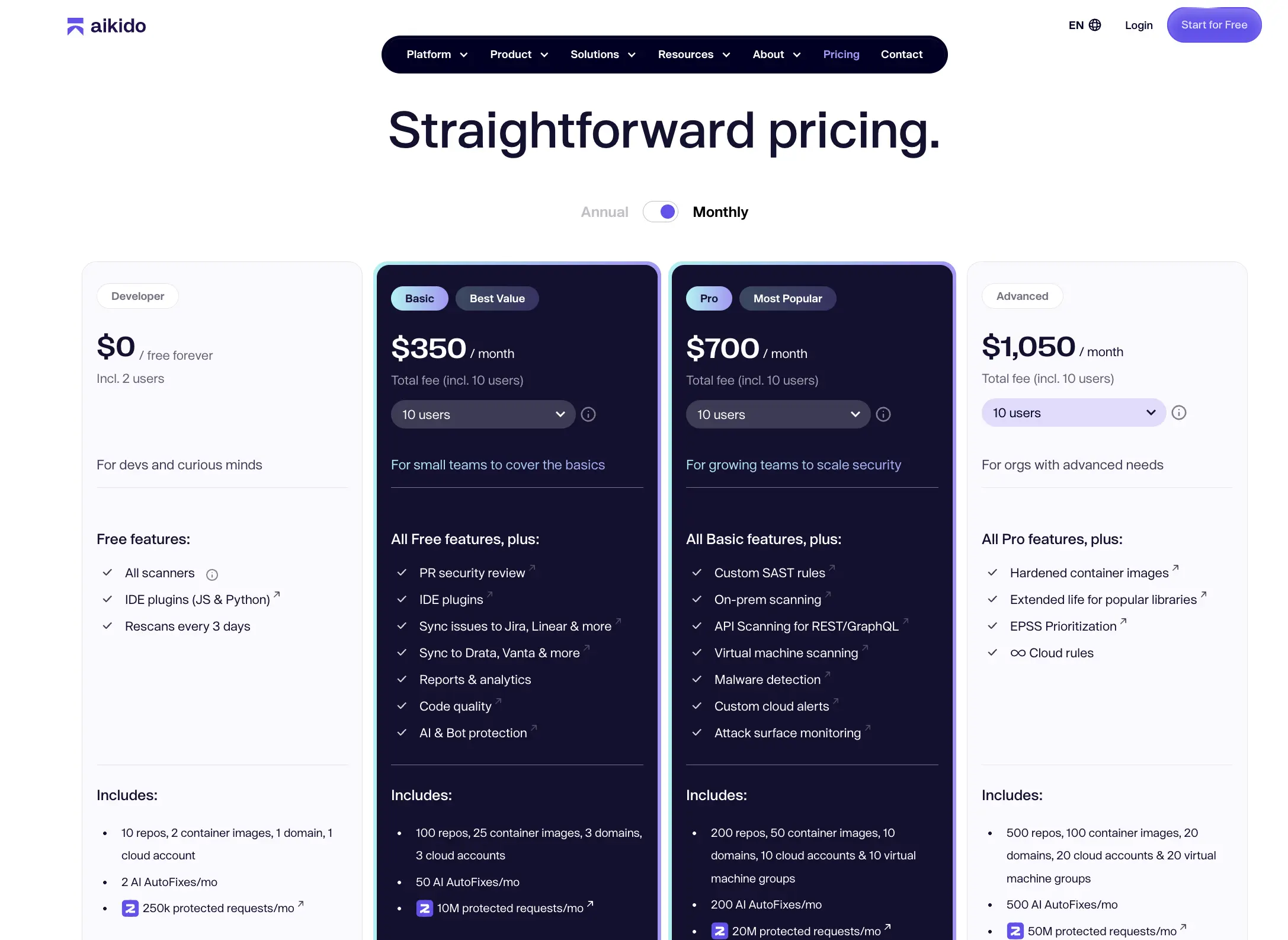

8. أمان Aikido

أمان Aikido هو منصة إدارة وضع أمان التطبيقات (ASPM) شاملة مصممة خصيصًا للشركات الناشئة وفرق التطوير المتوسطة الحجم. تجمع بين SAST وSCA وفحص IaC/التكوين وفحوصات وضع الحاويات والسحابة واكتشاف الأسرار، كل ذلك من واجهة واحدة. وفقًا لموقعه الإلكتروني، يستهدف الفرق التي تريد “تأمين الكود والسحابة ووقت التشغيل في نظام مركزي واحد”.

الميزات الرئيسية:

- الفحص الموحد عبر الكود، الاعتمادات، الحاويات، البنية التحتية ككود، وموارد السحابة.

- سير عمل ملائم للمطورين مع الفرز التلقائي واقتراحات الإصلاح “بنقرة واحدة”.

- إعداد سريع ونشر بسيط: يتكامل مع GitHub، GitLab، Bitbucket، Slack، Jira، والعديد من نظام CI/CD.

- تسعير شفاف وخطة مجانية: تشمل أدوات فحص الكود والأسرار؛ تتوسع الفئات المدفوعة مع عدد المستودعات، الحاويات، حسابات السحابة.

الإيجابيات:

- الإعداد السريع يجعله مثاليًا للفرق الصغيرة أو الشركات الناشئة سريعة الحركة.

- تجربة مستخدم قوية للمطورين تركز على تقليل الضوضاء وتمكين سير العمل الذي يركز على الإصلاح أولاً (AutoTriage، تكامل GUI).

- تسعير ميسور مع فئات واضحة وخطة مجانية، مما يجعل ASPM متاحًا.

السلبيات:

- على الرغم من أنه يغطي العديد من مجالات AppSec، إلا أن هناك عددًا أقل من الضوابط أو التكاملات على مستوى المؤسسات مقارنة بالمنصات القديمة.

- قد تكون التخصيصات محدودة أكثر بالنسبة للمؤسسات الكبيرة جدًا ذات الأنظمة القديمة المعقدة.

- لا يكشف دائمًا عن العمق الكامل لتحليلات المخاطر في وقت التشغيل/السحابة مقارنة بالحلول الموجهة للمؤسسات.

التسعير:

- متاح فئة مجانية

- تبدأ الخطط المدفوعة بحوالي 350 دولارًا شهريًا لكل مستخدم.

الأفضل لـ:

الشركات الناشئة، الشركات المتوسعة، والفرق متوسطة الحجم في DevSecOps الذين يرغبون في تضمين ASPM مبكرًا، توحيد سلسلة أدوات الفحص، ومعالجة الثغرات بسرعة دون عبء ثقيل أو عمليات مؤسسية معقدة.

9. Backslash Security

تقدم Backslash Security منصة قوية لإدارة وضع أمان التطبيقات (ASPM) مع تركيز قوي على تحليل الوصولية والاستغلالية، مما يمكّن فرق أمان المنتجات، AppSec، والهندسة من كشف تدفقات الكود الحرجة والثغرات عالية المخاطر عبر الكود، التبعيات، والسياقات السحابية الأصلية.

يسلط موقعهم الإلكتروني الضوء أيضًا على التركيز على “التشفير بالجو” وتأمين بيئات التطوير المدفوعة بالذكاء الاصطناعي (وكلاء IDE، قواعد المطالبات، سير عمل التشفير بالذكاء الاصطناعي)، مما يجعله ذا صلة صريحة للفرق التي تستخدم Gen-AI / التشفير بمساعدة الوكلاء.

الميزات الرئيسية:

- تحليل الوصولية والتدفقات السامة بشكل متعمق: يحدد الثغرات التي يمكن استغلالها والوصول إليها فعليًا بدلاً من النتائج السطحية.

- استيعاب شامل للنتائج من SAST، SCA، SBOM، اكتشاف الأسرار، وVEX (تبادل استغلال الثغرات).

- لوحات معلومات تركز على التطبيقات مع سياق سحابي، تربط بين المخاطر المستندة إلى الكود ووضع النشر/التشغيل.

- سير عمل الأتمتة: يخصص القضايا للمطور الصحيح، يتضمن مسارات الأدلة، ويتكامل مع سلاسل أدوات CI/CD/الهجينة.

الإيجابيات:

- ممتاز للمنظمات التي تتعامل مع سلاسل السحابة/الذكاء الاصطناعي/الكود المعقدة حيث تكون الوصولية والسياق أكثر أهمية من عدد الثغرات الخام.

- مصمم بشكل صريح لممارسات التطوير الحديثة (بما في ذلك التشفير بمساعدة الذكاء الاصطناعي / “التشفير بالجو”)، مثالي عندما تستخدم فرق التطوير العديد من الأدوات، الوكلاء، LLMs، إلخ.

- منطق تحديد الأولويات القوي يساعد في تقليل إرهاق التنبيهات وتركيز الجهد على القضايا ذات التأثير العالي.

السلبيات:

- نظرًا لأنه موجه نحو الأنظمة البيئية للتطوير على نطاق المؤسسة والحديثة، قد تجد الفرق الصغيرة أو الأنظمة القديمة أن الإعداد أكثر تعقيدًا.

- التسعير مخصص فقط للمؤسسات، لذا قد تكون تكاليف الدخول أعلى من أدوات ASPM الأبسط.

- بعض مجموعات الميزات متخصصة جدًا (مثل “أمن البرمجة بالاهتزاز”) وقد تكون مبالغة للفرق التي لا تستخدم تلك التدفقات.

التسعير:

- عرض مخصص للمؤسسات فقط (التسعير العام غير منشور).

الأفضل لـ:

المؤسسات الكبيرة، فرق أمان المنتجات، أو المنظمات التي لديها خطوط DevSecOps ناضجة وأنظمة تطوير حديثة (الخدمات المصغرة، ثقيلة المصدر المفتوح، تدفقات العمل المدفوعة بالوكيل/الذكاء الاصطناعي) التي تحتاج إلى تغطية ASPM سياقية عميقة بدلاً من تجميع المسح البسيط.

10. Legit Security

Legit Security هي منصة إدارة وضع أمان التطبيقات (ASPM) مبنية على الذكاء الاصطناعي لمصانع البرمجيات الحديثة. تقوم بأتمتة الاكتشاف، الأولوية، والمعالجة لمخاطر AppSec عبر الكود، التبعيات، خطوط الأنابيب، وبيئات السحابة.

الميزات الرئيسية:

- تغطية من الكود إلى السحابة: يتكامل مع جميع الأنظمة وأدوات اختبار أمان التطبيقات المستخدمة في التطوير والنشر لتوفير رؤية مركزية للثغرات، وسوء التكوين، والأسرار، والرمز الذي تم إنشاؤه بواسطة الذكاء الاصطناعي.

- تنسيق أمان التطبيقات، الترابط وإزالة التكرار: يجمع نتائج الفحص (SAST، SCA، DAST، الأسرار) ويربط أو يزيل التكرار في النتائج لتسليط الضوء فقط على تلك التي تهم.

- إصلاح السبب الجذري: يحدد إجراءات الإصلاح الفردية التي تعالج قضايا متعددة في وقت واحد، مما يقلل من جهد المطور ويسرع من تقليل المخاطر.

- تقييم المخاطر السياقي: يستخدم الذكاء الاصطناعي لتقييم تأثير الأعمال، الامتثال، استخدام الكود الذي تم إنشاؤه بواسطة الذكاء الاصطناعي، واجهات برمجة التطبيقات، إمكانية الوصول إلى الإنترنت، وعوامل أخرى لتحديد الأولويات التي تتماشى مع مخاطر الأعمال.

- اكتشاف الذكاء الاصطناعي والضوابط: يكتشف الكود الذي تم إنشاؤه بواسطة الذكاء الاصطناعي، يفرض ضوابط الأمان حول استخدام الذكاء الاصطناعي، ويتكامل مع مساعدي البرمجة بالذكاء الاصطناعي - معالجة المخاطر من تدفقات العمل “البرمجة بالجو”.

الإيجابيات:

- ممتاز للمنظمات التي تتبنى التطوير بمساعدة الذكاء الاصطناعي/LLM أو تتعامل مع خطوط الأنابيب المعقدة، الاعتمادات، وتدفقات العمل الحديثة.

- منطق تحديد الأولويات القوي وتدفقات العمل الصديقة للمطورين، مما يقلل من ضوضاء التنبيهات ويمكّن من اتخاذ إجراءات أسرع.

- يدعم رؤية كاملة لسلسلة توريد البرمجيات، اكتشاف الأسرار، والإصلاح السياقي.

السلبيات:

- موجه نحو الفرق المتوسطة إلى الكبيرة، قد تجد الفرق الصغيرة أن المنصة أكثر شمولية مما هو ضروري.

- التسعير مخصص وليس علني؛ قد يتطلب التزامًا بميزانية أعلى.

- قد تكون عملية الإعداد والتكامل أكثر تعقيدًا بسبب نطاق التغطية والميزات.

التسعير:

عروض مخصصة للمؤسسات. لم يتم نشر سعر الطبقة الأساسية علنًا.

الأفضل لـ:

فرق DevSecOps ومنظمات أمان المنتجات التي تحتاج إلى تضمين إدارة الوضع في عمليات تطوير حديثة (“تشفير الأجواء”)، تأمين الكود المولد بواسطة الذكاء الاصطناعي، إدارة أنظمة الأدوات المعقدة، وتقليل الوقت من الكشف إلى التصحيح.

تأمين الكود إلى السحابة مع Plexicus ASPM

أدوات ASPM هي القفزة التالية في إدارة أمان التطبيقات، حيث توضح خطوط أنابيب AppSec المجزأة.

توحد الرؤى، وتؤتمت الاستجابة، وتوفر رؤية في الوقت الحقيقي، مما يحول الأمان من مركز تكلفة تفاعلي إلى ميزة استباقية.

بينما تركز منصات ASPM الأخرى على التنسيق أو حوكمة المؤسسات، فإن Plexicus ASPM تتخذ نهجًا يركز على المطورين ويعتمد على الذكاء الاصطناعي، مصمم لجعل AppSec أسرع، وأكثر ذكاءً، وأسهل في التبني.

1. أمان موحد من الكود إلى السحابة في منصة واحدة

تتعامل معظم المنظمات مع أدوات متعددة: SAST للكود، SCA للمتطلبات، DAST للتشغيل، ولوحات تحكم منفصلة للأسرار أو واجهات برمجة التطبيقات.

توحد Plexicus جميعها في سير عمل مستمر، مما يوفر رؤية كاملة عبر الكود، المتطلبات، البنية التحتية، والتشغيل.

2. محرك التصحيح المدعوم بالذكاء الاصطناعي (“Codex Remedium”)

بدلاً من التوقف عند الكشف، يساعد Plexicus الفرق في إصلاح الثغرات تلقائيًا.

يمكن للوكيل الذكي توليد تصحيحات آمنة للرمز، وطلبات السحب، والوثائق، مما يقلل متوسط الوقت للإصلاح (MTTR) بنسبة تصل إلى 80%.

3. مصمم للمطورين، محبوب من فرق الأمن

على عكس منصات الأمن القديمة التي تعطل تدفق المطورين، يتكامل Plexicus بسلاسة مع GitHub، GitLab، Bitbucket، وCI/CD pipelines.

يحصل المطورون على إصلاحات قابلة للتنفيذ داخل سير العمل الخاص بهم، بدون تبديل السياق، بدون احتكاك.

4. معلومات المخاطر في الوقت الحقيقي

يجمع Plexicus بين معلومات التهديدات، تعرض الأصول، وبيانات الاستغلال لإنشاء درجات مخاطر ديناميكية. هذا يساعد الفرق على التركيز على المخاطر الحقيقية القابلة للاستغلال بدلاً من مجرد ما يبدو خطيرًا في التقارير.

5. أمن يتوسع معك

من الشركات الناشئة إلى المؤسسات، يقدم Plexicus خيارات تسعير ونشر مرنة، مع طبقة مجانية للفرق الصغيرة وأتمتة المؤسسات للمنظمات الأكبر.

ينمو مع نضج أمن التطبيقات الخاص بك، وليس ضده.

باختصار:

يساعدك Plexicus ASPM على تقليل الأدوات الإضافية، إصلاح المشكلات بشكل أسرع باستخدام الذكاء الاصطناعي، ورؤية كل شيء من الكود إلى السحابة، مع الحفاظ على سرعة المطورين. ابدأ بفوز سريع: افحص أحد مستودعاتك في خمس دقائق فقط لترى قوة Plexicus بنفسك. تجربة تكامل سلسة ورؤى فورية، واتخذ الخطوة الأولى نحو تعزيز أمن تطبيقاتك. جربه مجانا اليوم.

الأسئلة الشائعة

1. ما هو ASPM؟

ASPM (إدارة وضع أمان التطبيقات) هو نهج موحد لإدارة نتائج أمان التطبيقات عبر دورة حياة تطوير البرمجيات.

2. كيف يختلف ASPM عن SAST أو SCA؟

يركز SAST و SCA على فحص جوانب محددة من الكود، بينما يوحد ASPM النتائج، ويضيف السياق، ويعطي الأولوية للإصلاح.

3. هل أحتاج إلى ASPM إذا كنت أستخدم بالفعل أدوات أمان متعددة؟

نعم. يقوم ASPM بتوحيد التقارير المجزأة ويساعد في إعطاء الأولوية للثغرات الأمنية بشكل فعال.

4. هل ASPM مخصص فقط للمؤسسات؟

لا، أدوات مثل Plexicus تجعل ASPM متاحًا للشركات الناشئة والشركات الصغيرة والمتوسطة مع فحص SAST مجاني وأتمتة مدفوعة بالذكاء الاصطناعي.