Fiable par les innovateurs dans le cloud

Cloud Native tout-en-un

Plateforme de protection

Protégez chaque couche de votre environnement cloud-native avec une plateforme intégrée qui simplifie la sécurité et la conformité

Du code au cloud, sécurisé en quelques minutes

En seulement trois étapes, connectez, scannez et corrigez. Notre CNAPP s'occupe du gros du travail pour que votre équipe gagne du temps et réduise les risques

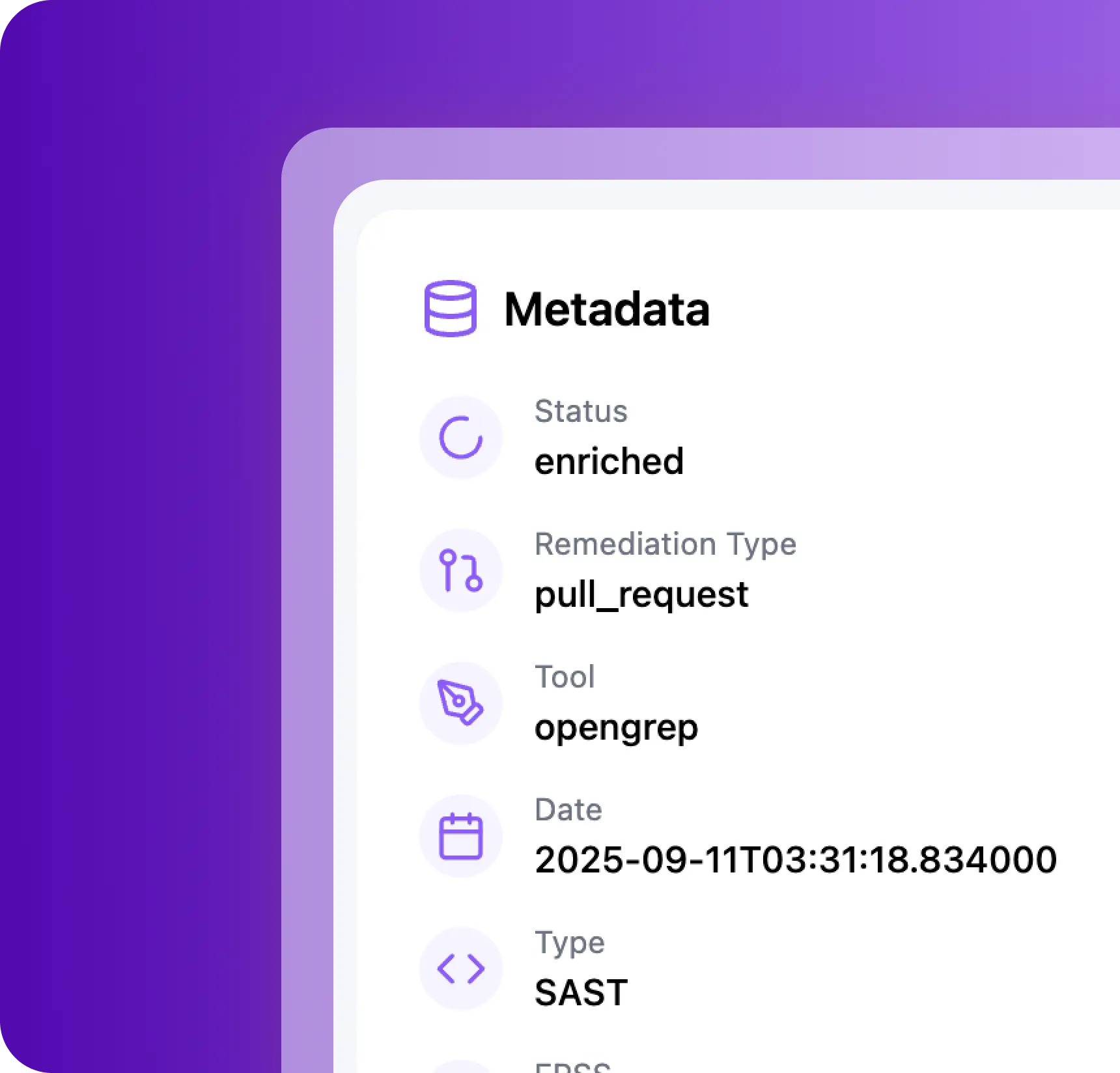

Remédiation Accélérée, Automatisée par Plexicus

Résolvez les problèmes instantanément pour que votre équipe puisse rester concentrée sur la construction

'95% Remédiation des Vulnérabilités Plus Rapide'

Détectez et corrigez automatiquement les problèmes en quelques heures, pas en semaines

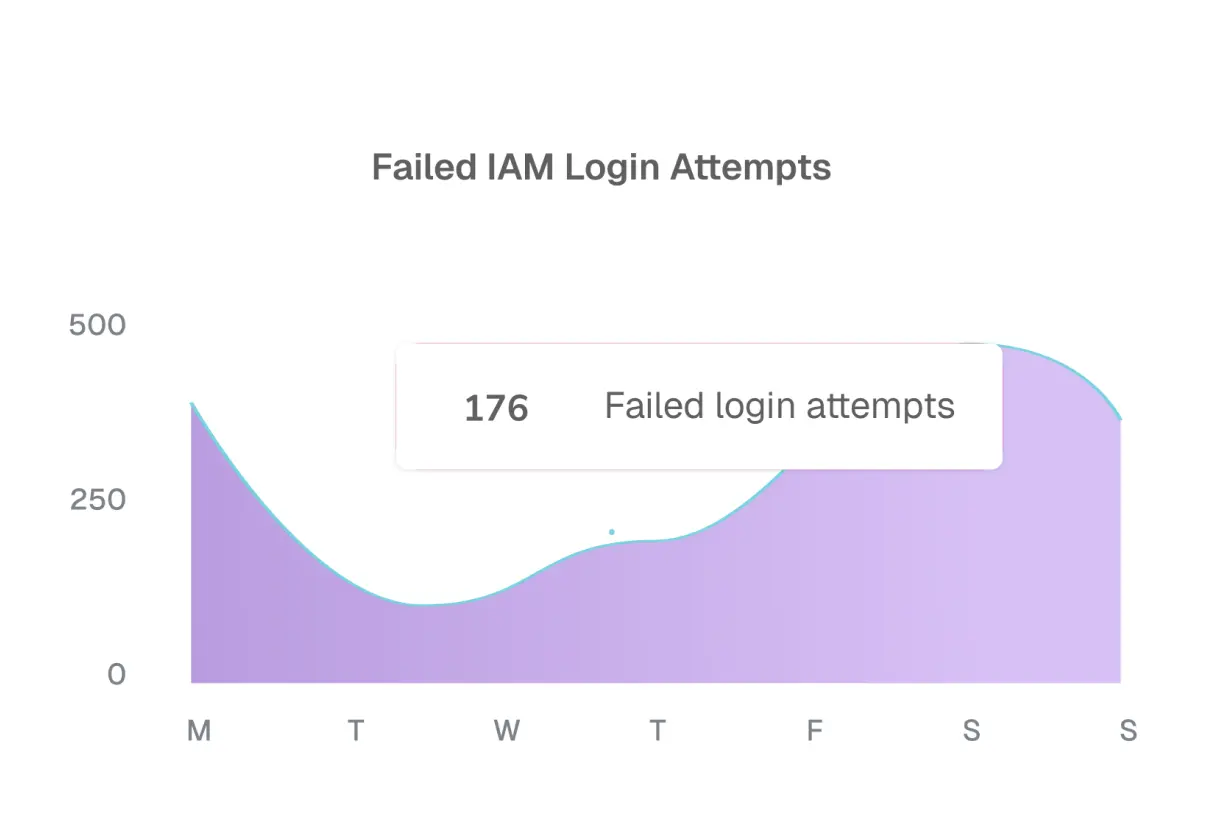

Réduisez les Alertes de 70%

Éliminez les faux positifs et réduisez la fatigue des alertes pour votre équipe

'50% Coûts de Remédiation Plus Bas'

Réduisez l'effort manuel avec des correctifs de sécurité automatisés.

'2× Préparation à la Conformité Plus Rapide'

Atteignez la conformité SOC 2, HIPAA et ISO sans retards coûteux.

Fiable par les Leaders Cloud-Natifs

Rejoignez les organisations leaders qui font confiance à Plexicus pour protéger efficacement et efficacement leurs environnements cloud-natifs

En tant que pionniers de la sécurité cloud, nous avons trouvé Plexicus remarquablement innovant dans le domaine de la remédiation des vulnérabilités. Le fait qu'ils aient intégré Prowler comme l'un de leurs connecteurs démontre leur engagement à tirer parti des meilleurs outils open-source tout en ajoutant une valeur significative grâce à leurs capacités de remédiation alimentées par l'IA.

Toni de la FuenteFondateur, Prowler

Toni de la FuenteFondateur, ProwlerLa capacité de l'agent IA à générer automatiquement des correctifs pour les vulnérabilités a transformé notre flux de travail.

David WilsonResponsable de la sécurité, HuMaIND

David WilsonResponsable de la sécurité, HuMaINDEn tant que l'un des premiers clients de Plexicus, nous avons été témoins de première main de l'évolution de leur plateforme en une solution de sécurité indispensable. Leur remédiation alimentée par l'IA a considérablement réduit notre charge de gestion des vulnérabilités et a permis à notre équipe de sécurité de se concentrer sur des initiatives stratégiques au lieu de correctifs répétitifs.

Jose Fernando DominguezCISO, Ironchip

Jose Fernando DominguezCISO, IronchipLa gestion puissante des vulnérabilités de Plexicus nous permet chez Puffin Security de fournir des services de cybersécurité plus avancés à nos clients, créant un partenariat de sécurité parfait.

Ricardo StefanescuPDG, Puffin Security

Ricardo StefanescuPDG, Puffin SecurityPlexicus a révolutionné notre processus de remédiation - notre équipe économise des heures chaque semaine !

Alejandro AliagaCTO, Ontinet

Alejandro AliagaCTO, OntinetL'intégration est transparente, et l'auto-remédiation alimentée par l'IA est un changement radical.

Michael ChenResponsable DevSecOps, Devtia

Michael ChenResponsable DevSecOps, DevtiaPlexicus est devenu une partie essentielle de notre boîte à outils de sécurité. C'est comme avoir un ingénieur en sécurité expert disponible 24/7.

Jennifer LeeCTO, Quasar Cybersecurity

Jennifer LeeCTO, Quasar CybersecurityDepuis la mise en œuvre de Plexicus, nous avons constaté une amélioration spectaculaire de notre posture de sécurité avec un effort minimal de notre équipe. L'approche pilotée par l'IA pour la remédiation des vulnérabilités est véritablement révolutionnaire.

Alejandro AcostaCTO, Wandari

Alejandro AcostaCTO, Wandari