Comment automatiser la remédiation des injections SQL (SQLi) à grande échelle

L’injection SQL (SQLi) reste l’une des vulnérabilités les plus anciennes et les plus dévastatrices en matière de sécurité web. Bien qu’elle soit bien comprise, elle figure constamment parmi les premières du OWASP Top 10 car il est presque impossible de trouver et de corriger manuellement chaque requête vulnérable dans une base de code moderne et en évolution rapide.

Dans ce guide, vous apprendrez à aller au-delà des correctifs manuels et à construire un flux de travail qui détecte, priorise et remédie automatiquement les vulnérabilités SQLi grâce à l’automatisation pilotée par l’IA.

Pour vous aider à démarrer avec la détection automatisée des vulnérabilités, nous proposons un outil gratuit de test de sécurité des applications statiques (SAST). Vous pouvez l’essayer gratuitement ici : Outil SAST Gratuit Plexicus

Pourquoi la Remédiation SQLi Est Toujours Importante

L’impact commercial d’une attaque SQLi réussie est binaire : soit vous protégez vos données, soit vous les perdez. Une seule vulnérabilité exploitée peut entraîner :

- Exfiltration Complète de la Base de Données : Accès non autorisé aux IIP, aux identifiants et à la propriété intellectuelle.

- Échec de Conformité : Amendes massives sous GDPR, SOC2 ou PCI-DSS.

- Érosion de la Marque : Perte de confiance des clients qui prend des années à reconstruire.

Le défi n’est pas seulement de savoir que le SQLi est mauvais ; c’est le gap de remédiation. Les équipes de sécurité trouvent les vulnérabilités plus rapidement que les développeurs ne peuvent les corriger.

Qu’est-ce que l’Automatisation de la Remédiation SQLi ?

La remédiation SQLi est le processus de remplacement du code vulnérable (généralement là où l’entrée utilisateur est concaténée directement dans une requête de base de données) par des alternatives sécurisées comme les requêtes paramétrées ou les instructions préparées.

Automatiser ce processus implique l’utilisation de l’analyse statique (SAST) pour trouver le flux de données contaminées et des moteurs de remédiation IA pour réécrire le code et le soumettre au développeur pour approbation.

Comment Automatiser la Remédiation SQLi

Étape 1 : Détecter les Flux de Données Contaminées

Vous ne pouvez pas réparer ce que vous ne pouvez pas voir. Les recherches traditionnelles basées sur grep pour les instructions select sont trop bruyantes. Vous avez besoin de tests de sécurité des applications statiques (SAST) qui comprennent l’analyse de contamination, qui suit comment les données se déplacent d’une requête HTTP (source) à une exécution de base de données (puits).

- La Méthode Manuelle : Auditer chaque fichier contrôleur dans votre dépôt.

- La Méthode Plexicus : Utilisez l’analyse de code statique (SAST) pour scanner l’intégralité de votre base de code en quelques minutes. Plexicus cartographie le flux de données pour identifier exactement où l’entrée non assainie atteint votre base de données.

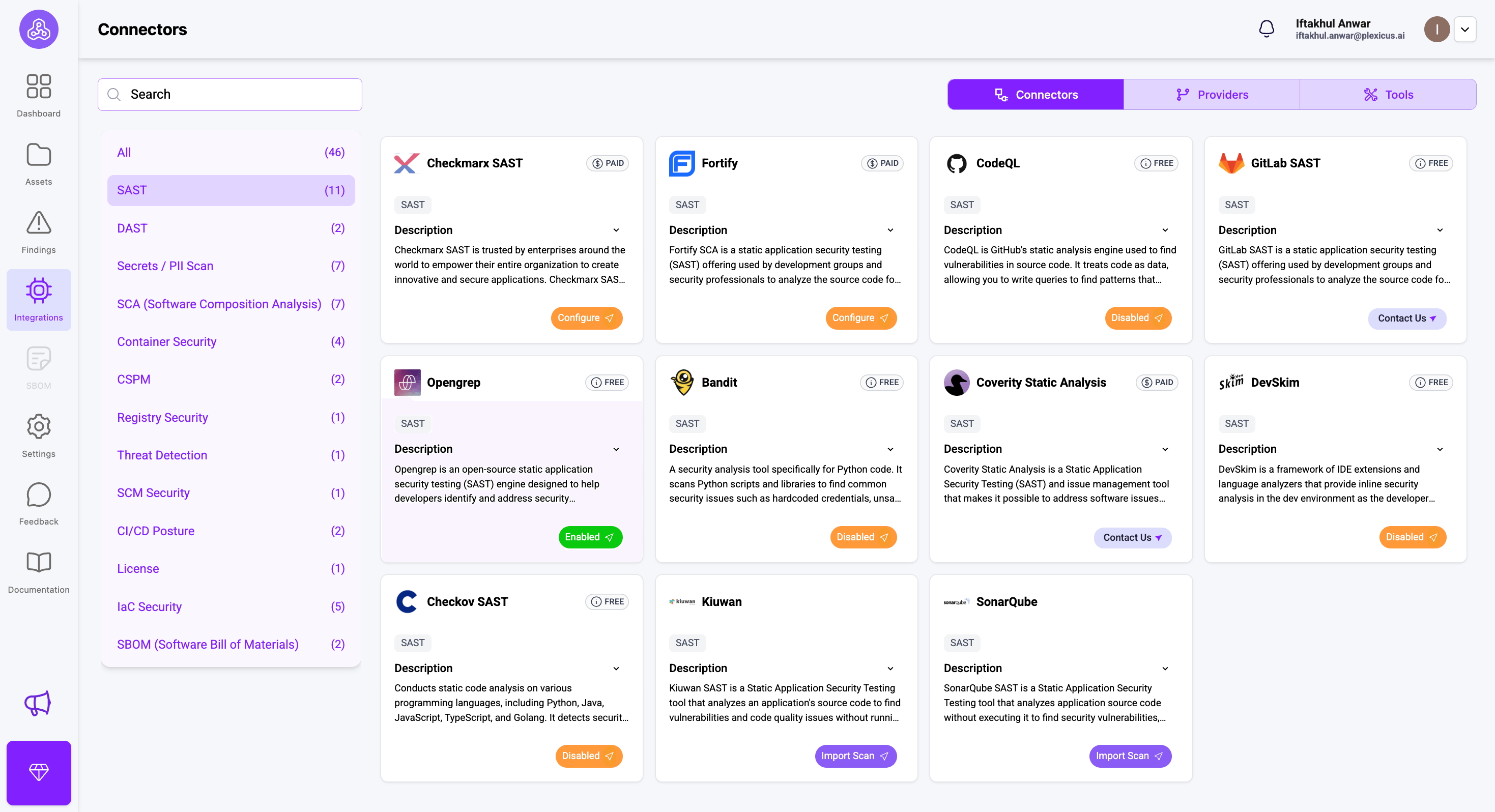

Plexicus se connecte à plusieurs outils SAST, allant des outils open source aux outils payants. Vous pouvez vous connecter à l’outil SAST disponible via le menu Intégration ou vérifier ici.

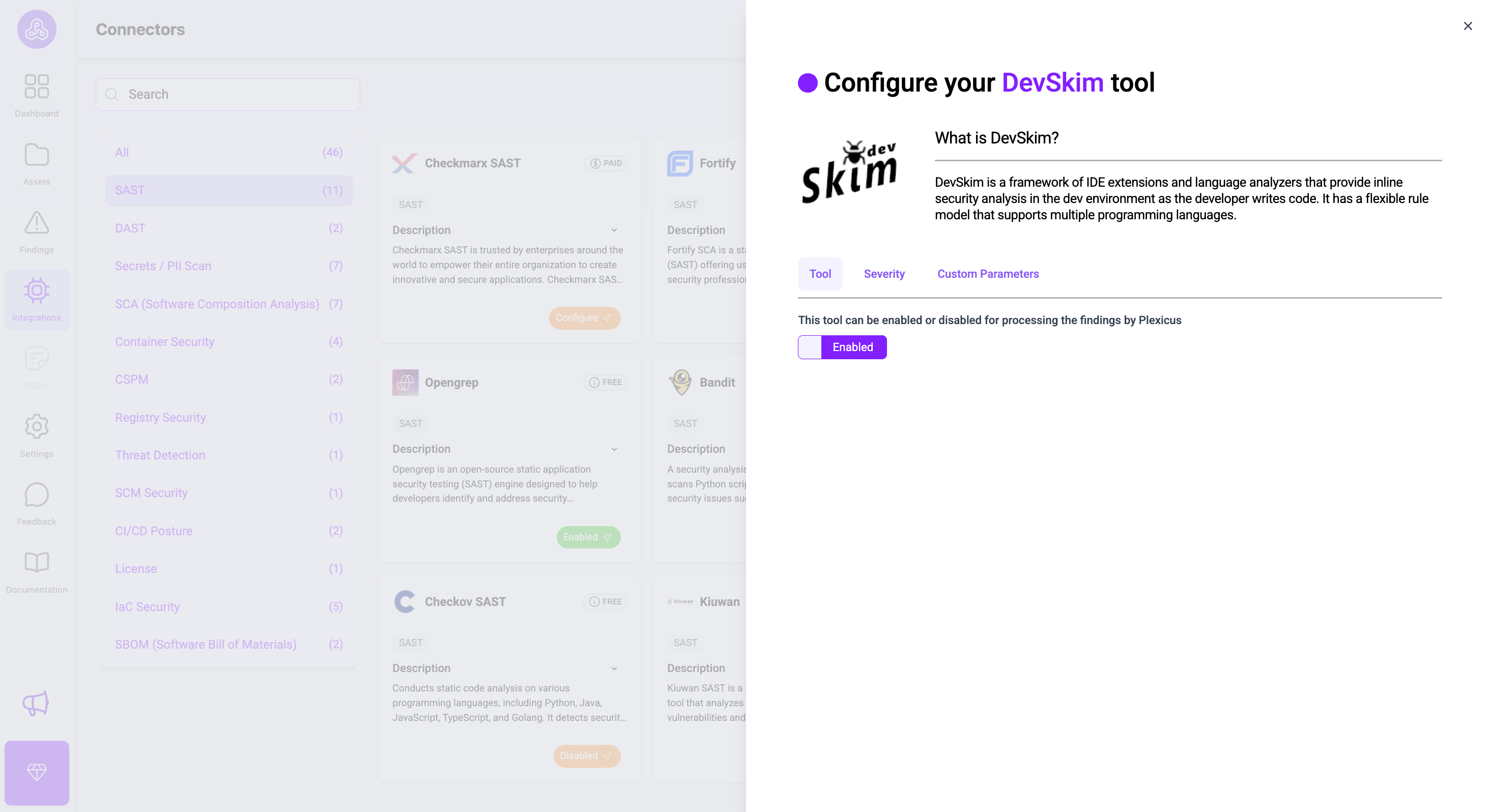

Pour les outils qui ont une étiquette “Gratuit”, vous pouvez les activer directement en cliquant sur le bouton configurer et en basculant le bouton d’activation.

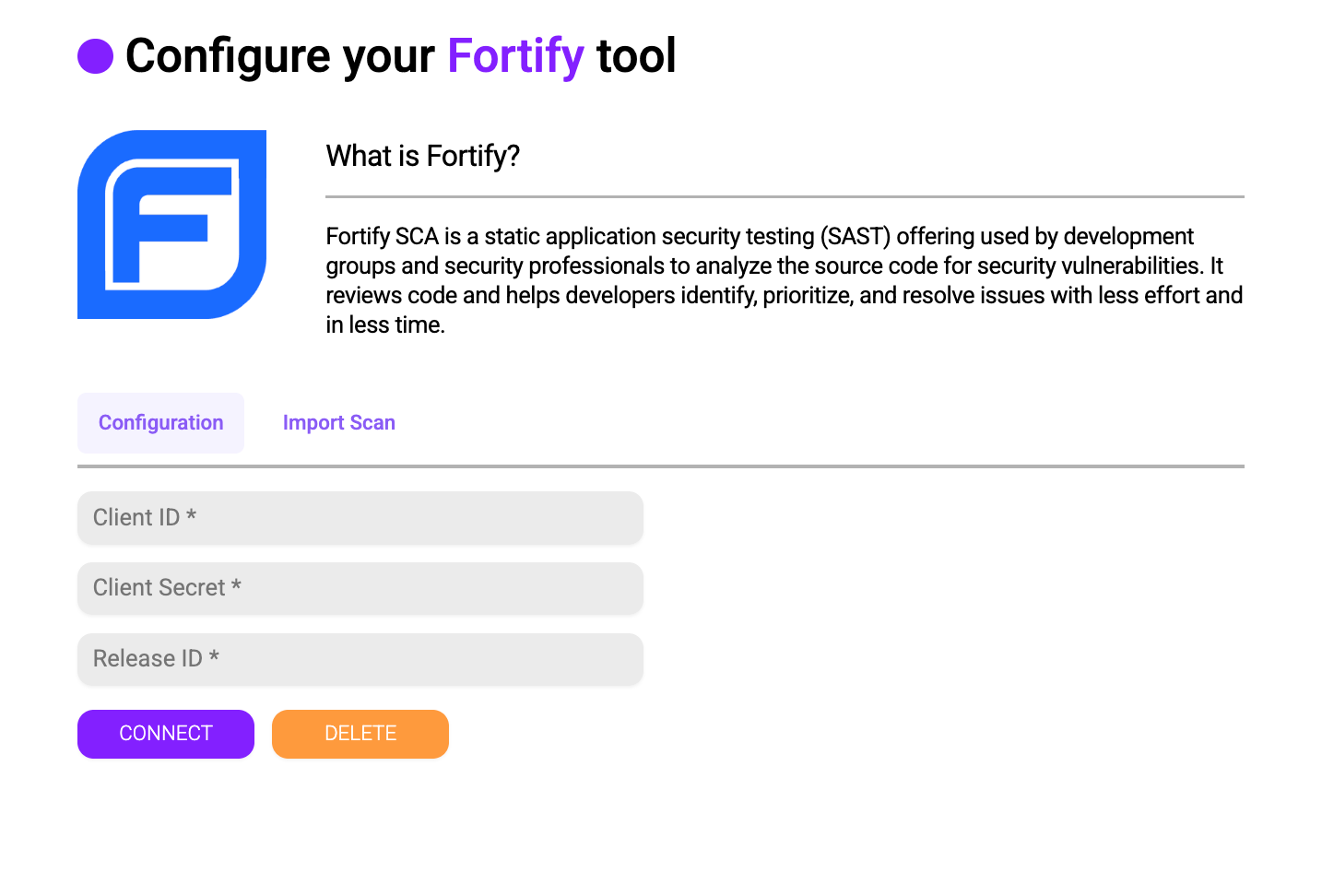

Pendant ce temps, avec l’outil payant, vous pouvez vous connecter en remplissant les identifiants.

Étape 2 : Prioriser en fonction de l’accessibilité et du risque

Toutes les vulnérabilités SQLi ne sont pas égales. Une SQLi dans un formulaire de connexion public est un P0 (Priorité 0), tandis qu’une dans un outil de reporting interne authentifié pourrait être un P2 (Priorité 2).

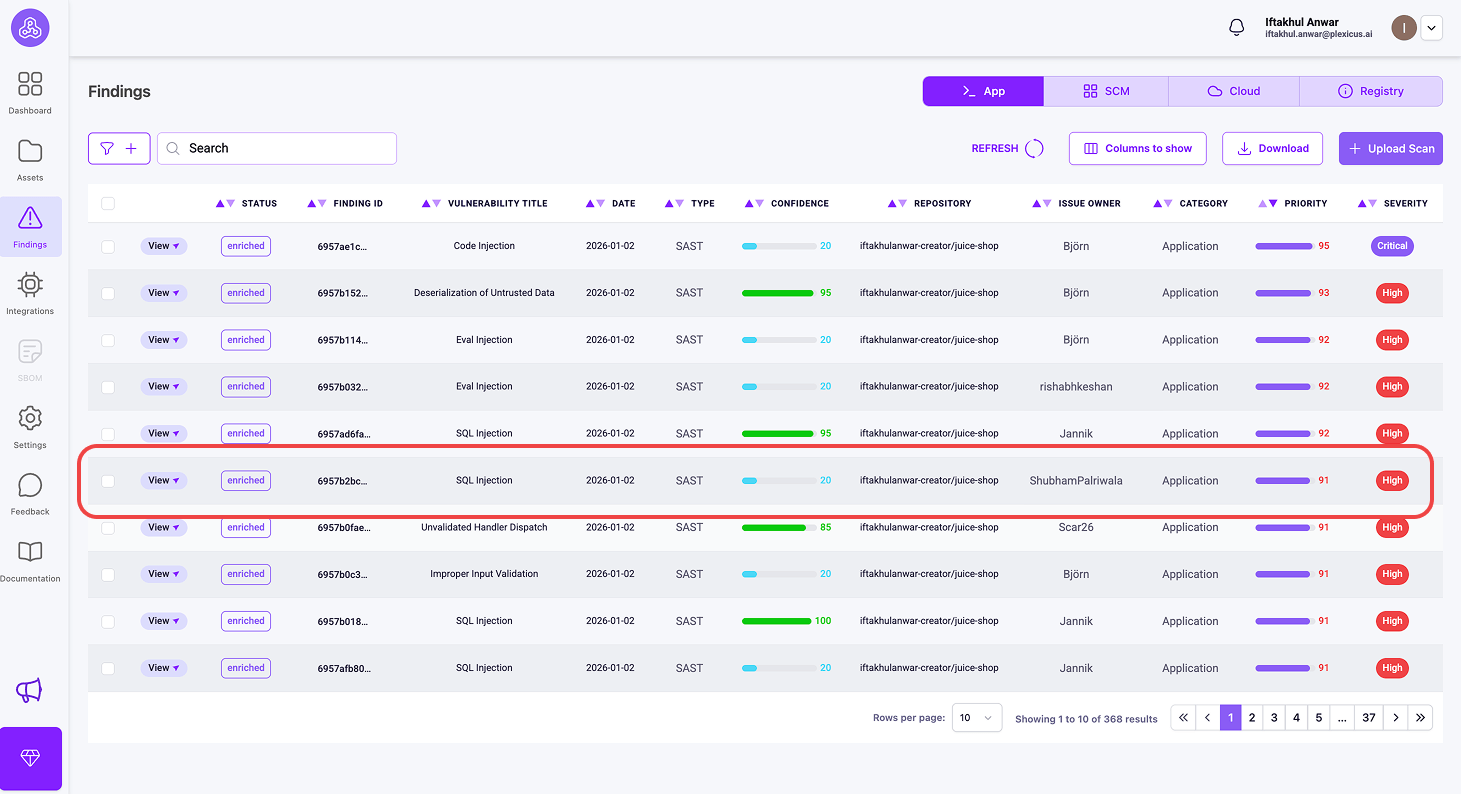

Plexicus utilise un système de priorisation multifactoriel pour vous aider à vous concentrer sur les résultats de sécurité les plus critiques. Le système attribue des scores de priorité de 0 à 100, les scores les plus élevés indiquant les problèmes les plus urgents.

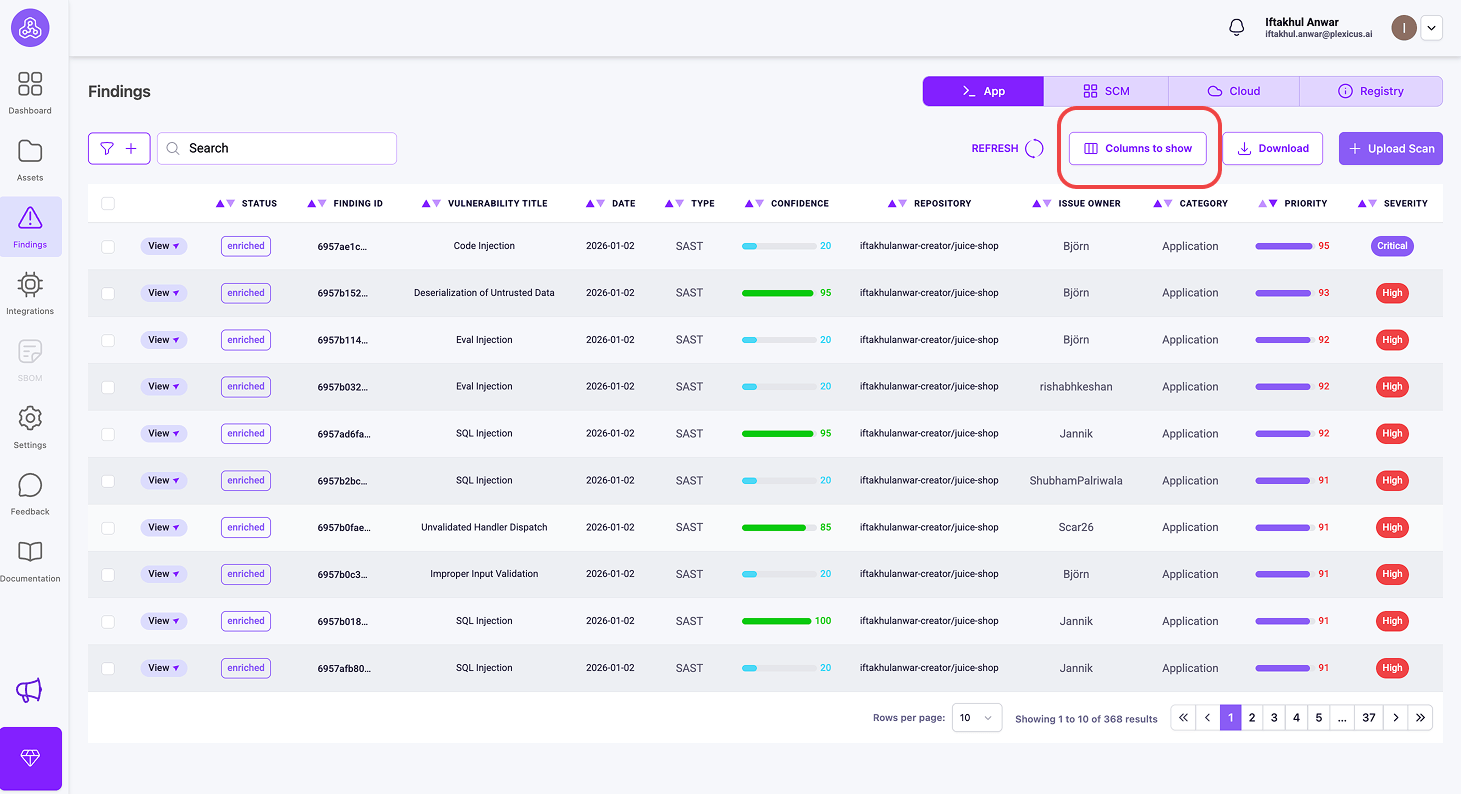

Vous pouvez vérifier les métriques pour votre priorisation en suivant ces étapes :

- Assurez-vous que votre dépôt est connecté et que le processus de scan est terminé.

- Ensuite, naviguez vers le menu Résultats, où vous trouverez des métriques pour effectuer la priorisation, y compris Priorité, Impact, et Confiance

- Priorité (Score 0-100)

- C’est votre principale métrique de priorisation - des scores plus élevés signifient des problèmes plus urgents.

- Recherchez les résultats avec une Priorité ≥ 80 (vulnérabilités critiques)

- Impact (Score 0-100)

- Montre l’évaluation de l’impact sur l’entreprise

- Un impact plus élevé signifie des conséquences potentielles plus importantes pour l’entreprise.

- Confiance (Score 0-100)

- Indique à quel point Plexicus est certain du résultat

- 90-100 : Preuve définitive, 70-89 : Indicateurs forts, 50-69 : Confiance modérée

- Priorité (Score 0-100)

- Recherchez les métriques de Priorité, qui vont de 0 à 100, indiquant la gravité des vulnérabilités. Un score plus élevé suggère une priorité plus élevée pour la remédiation.

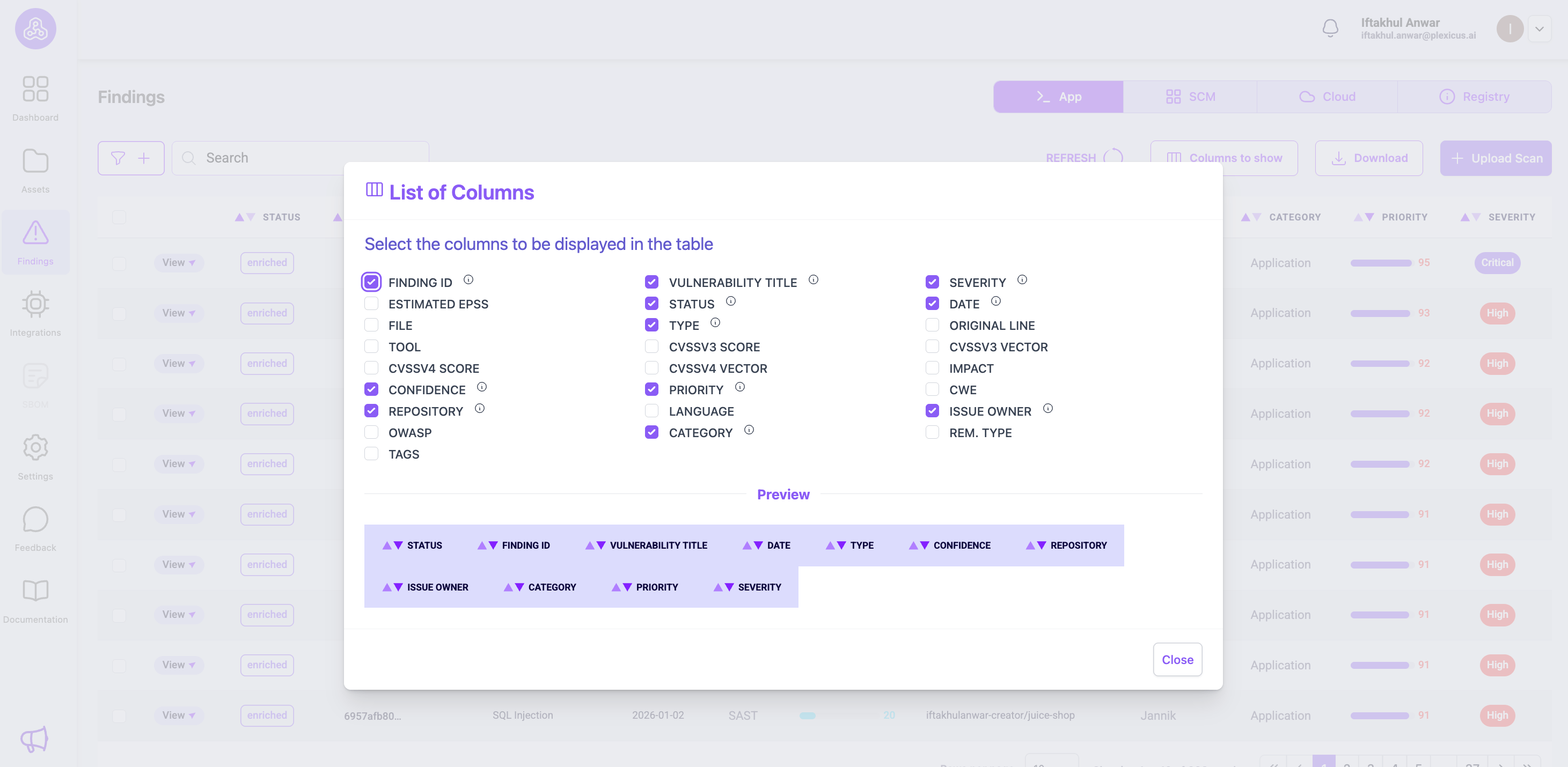

- Si les métriques ne sont pas immédiatement visibles, vous pouvez personnaliser l’affichage en cliquant sur le bouton Colonnes et en sélectionnant les métriques que vous souhaitez voir.

Vous pouvez trouver d’autres métriques à afficher dans le tableau de la liste des résultats.

Étape 3 : Automatiser la correction (Remédiation AI)

C’est là que la plupart des programmes de sécurité s’arrêtent. Les développeurs ne connaissent souvent pas la syntaxe spécifique d’une requête paramétrée dans un cadre hérité.

Au lieu d’envoyer un rapport PDF, vous devriez fournir le code. Les flux de travail modernes exploitent les modèles de langage étendus (LLMs) pour analyser le fragment vulnérable et suggérer un correctif parfait.

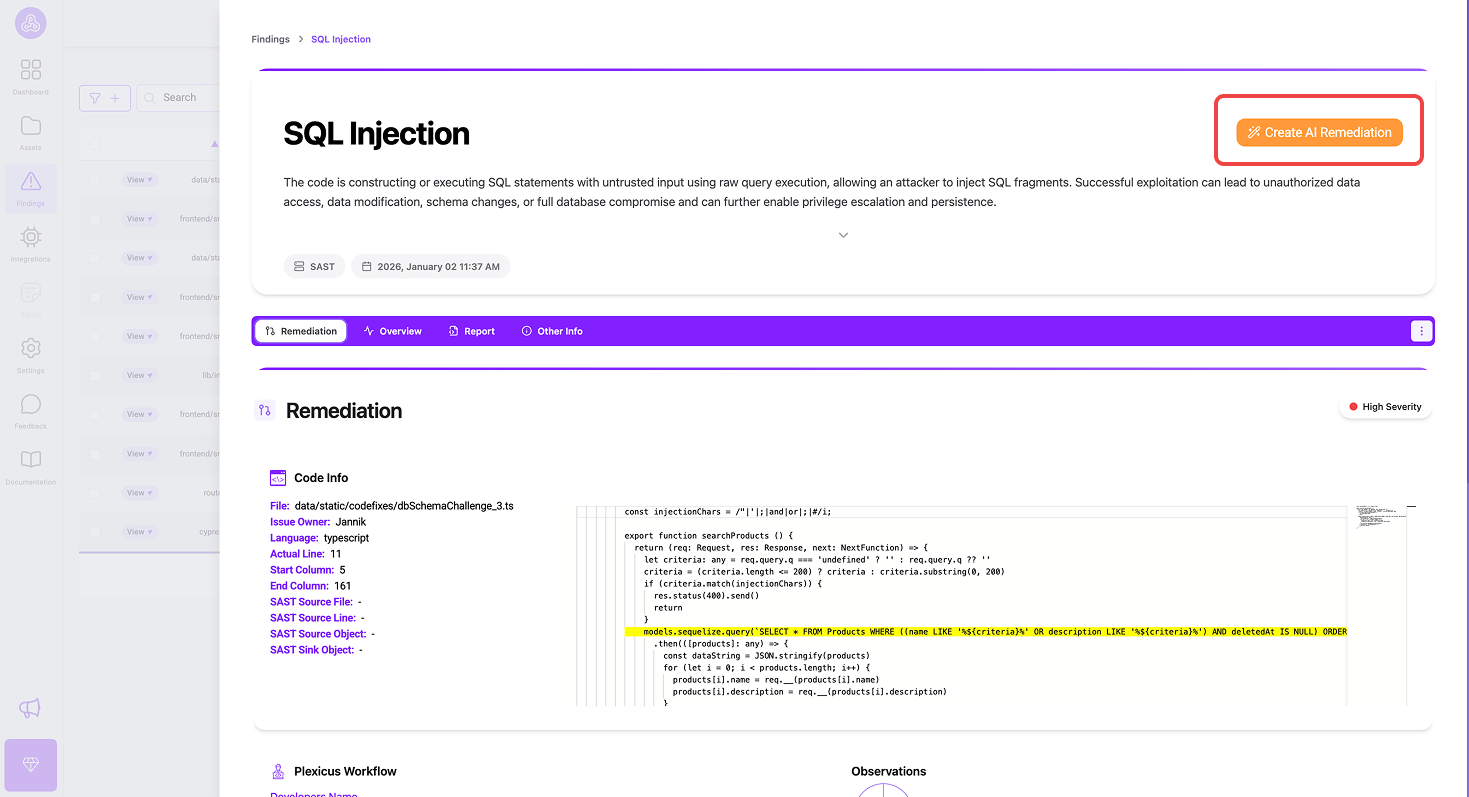

Dans Plexicus, vous pouvez utiliser le moteur de remédiation automatique pour générer automatiquement le bloc de code corrigé. Il remplace la concaténation par une instruction préparée, en maintenant la logique originale tout en supprimant le risque.

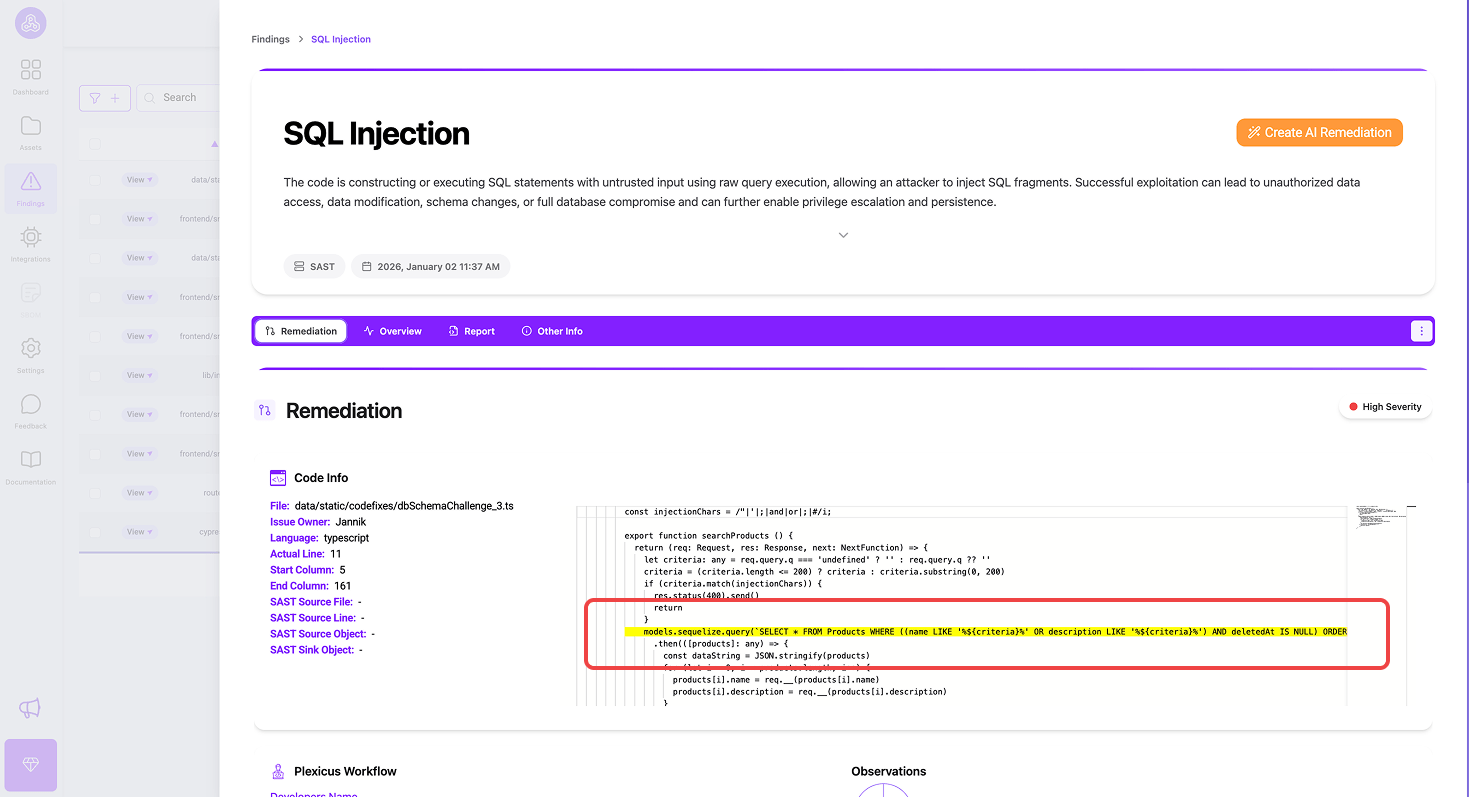

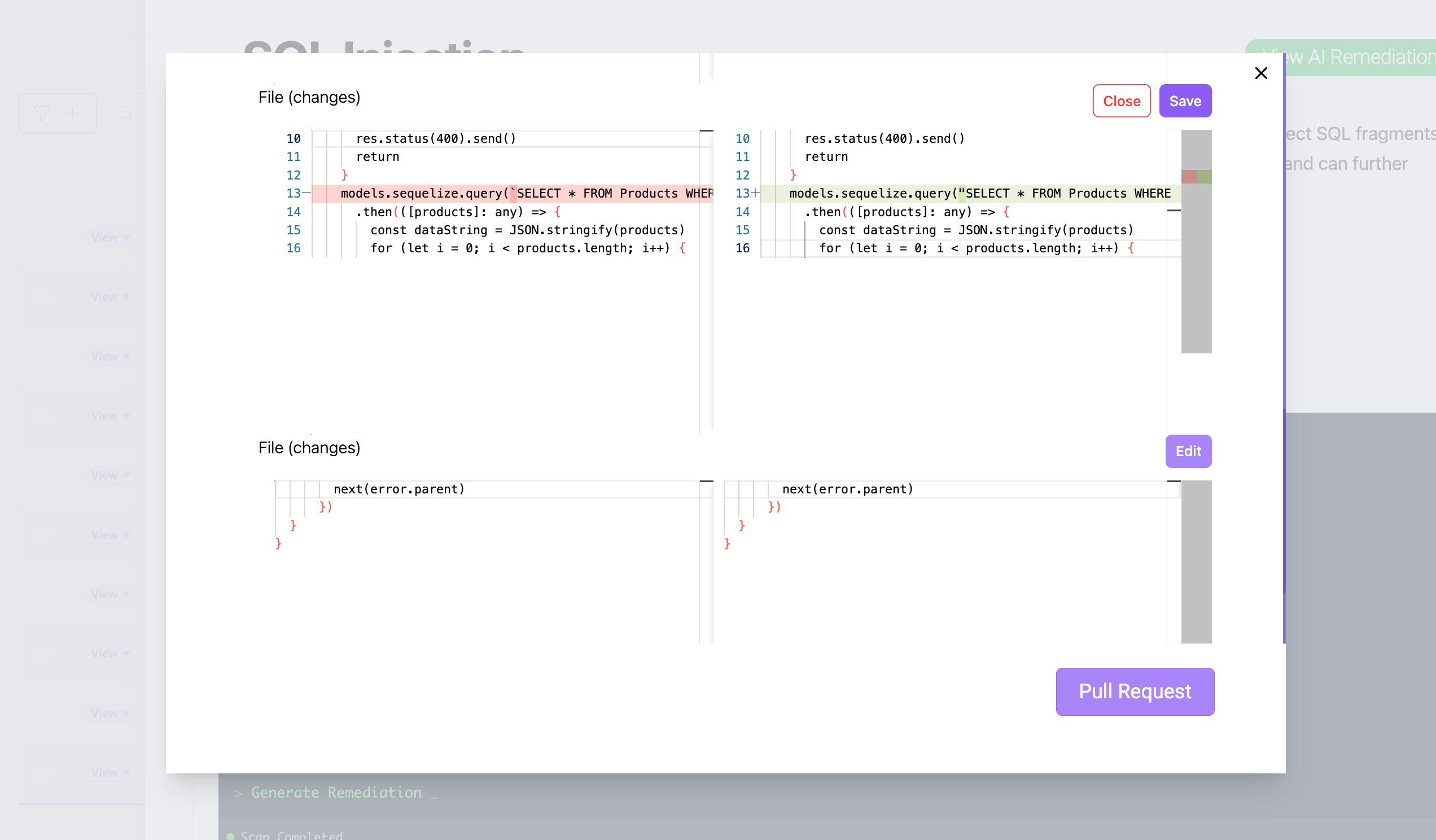

Après la fin du processus de balayage, vous pouvez cliquer sur les détails d’un problème de sécurité particulier trouvé par le scanner.

Cela affichera une fenêtre pop-up pour vous donner des informations détaillées sur la vulnérabilité. Le bloc de code vous indiquera le code qui cause la vulnérabilité et doit être corrigé.

Lorsque vous êtes prêt à résoudre le problème, vous pouvez cliquer sur le bouton Créer une remédiation AI pour commencer la remédiation.

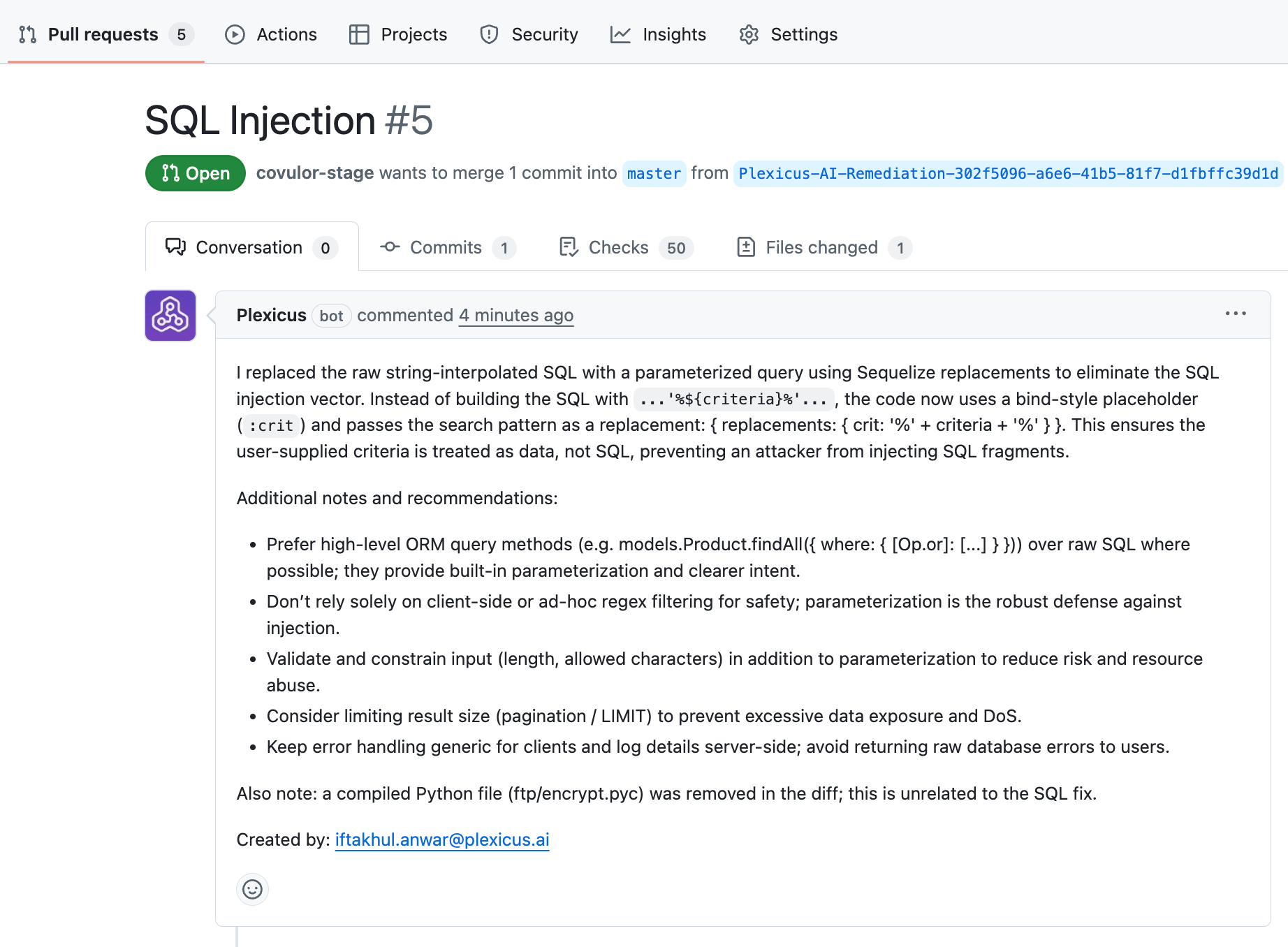

Après la fin du processus de remédiation, la fenêtre pop-up apparaîtra pour vous suggérer de faire une pull request. Vous pouvez vérifier les modifications suggérées par l’IA, ou vous pouvez éditer manuellement dans un bloc de code si nécessaire.

La remédiation par l’IA n’est pas directement implémentée dans le code ; elle nécessite plutôt une approbation via le processus de pull request. Plexicus met en œuvre un contrôle d’accès basé sur les rôles, accordant différents rôles avec différentes capacités au sein de la plateforme. Vous pouvez vérifier les rôles différemment ici

Cela permet au processus humain dans la boucle de vérifier les changements avant de les fusionner dans le code de production, garantissant une haute qualité et maintenant la confiance des développeurs.

Étape 4 : Valider avec CI Gating

Une fois qu’une correction est appliquée, vous devez vous assurer que la vulnérabilité ne revient pas dans la base de code lors de la prochaine version.

Intégrez votre outil de sécurité dans le processus de PR (Pull Request). Si un développeur introduit une nouvelle requête non paramétrée, la construction doit échouer. Le CI gating de Plexicus agit comme un filet de sécurité, fournissant un retour instantané directement dans votre gestion de code source, comme GitHub, GitLab, etc., avant que le code n’atteigne la production.

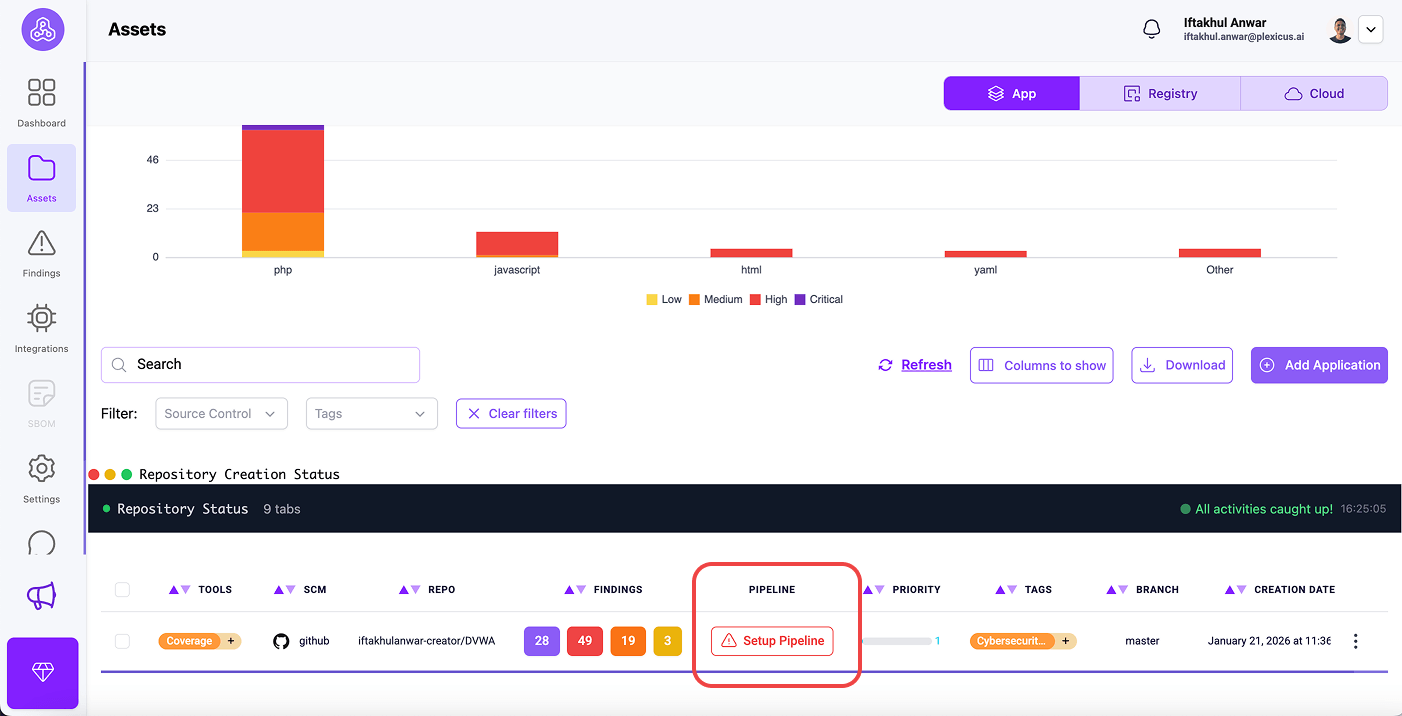

Plexicus vous permet de configurer un mécanisme de CI gating en quelques étapes :

-

Allez dans le menu Asset.

-

Dans l’onglet App, vous trouverez votre dépôt connecté.

-

Dans votre dépôt connecté, cliquez sur Setup Pipeline pour configurer le CI gating

-

Une fenêtre pop-up apparaîtra, vous demandant de configurer le pipeline dans votre SCM. Cliquez sur Ok.

-

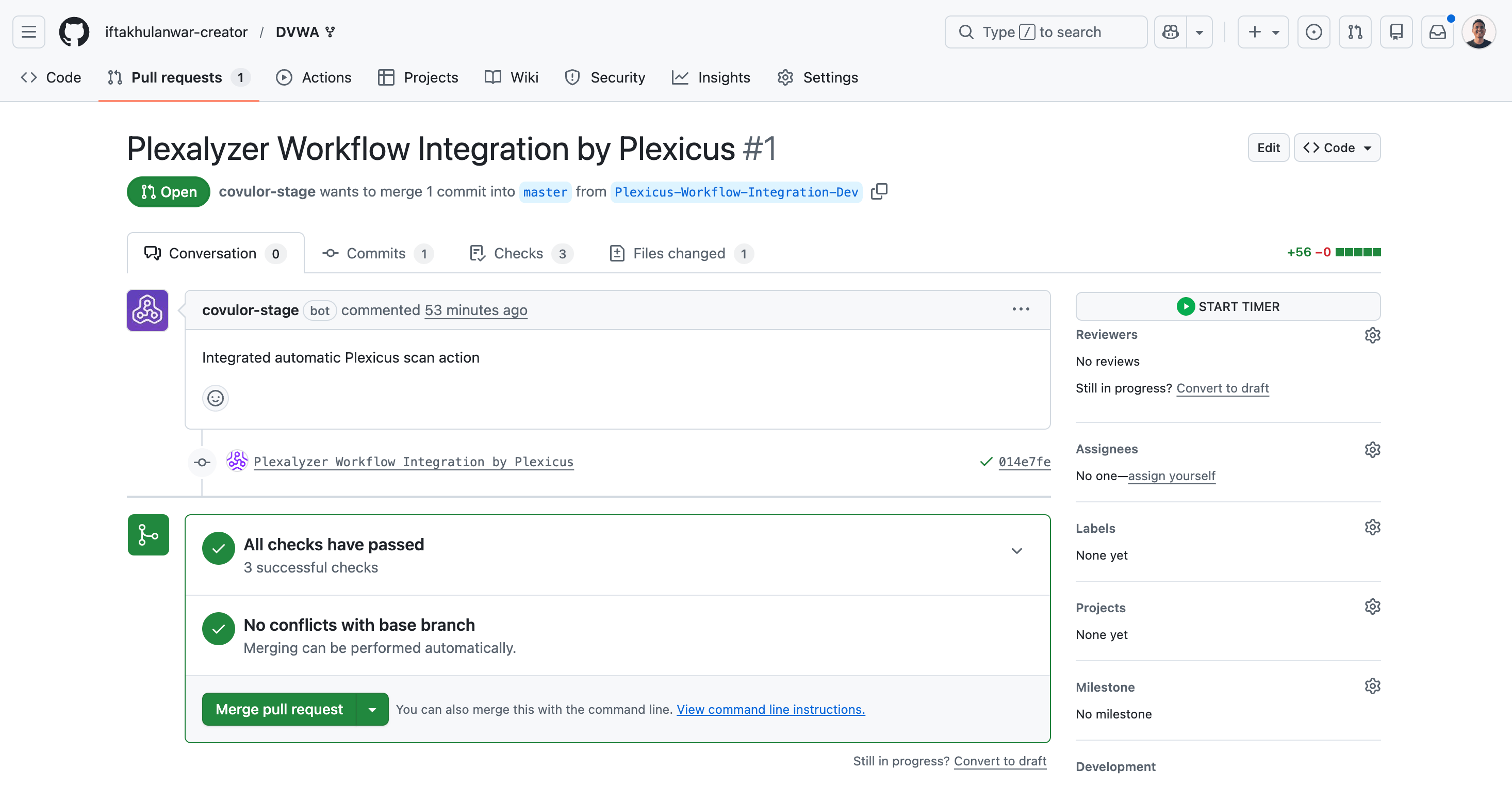

Après avoir cliqué sur OK, vous serez redirigé vers l’onglet de demande de pull GitHub. Demandez votre permission pour fusionner la demande de pull afin d’intégrer Plexicus dans vos actions GitHub.

-

Une fois que vous avez fusionné l’intégration du workflow Plexicus, votre dépôt bénéficie d’une analyse de sécurité automatisée qui s’exécute en continu sur les modifications de code. Elle s’exécutera automatiquement à chaque push et demande de pull vers votre branche principale.

Comparaison : Pourquoi l’automatisation gagne

S’appuyer sur une remédiation manuelle crée une dette de vulnérabilité qui augmente chaque fois que vous poussez du code. Au moment où un pentest manuel trouve une SQLi, ce code est souvent en production depuis des mois.

En utilisant une plateforme unifiée comme Plexicus, vous consolidez plusieurs outils (y compris SAST, DAST, et AI Remediation) en un seul panneau de contrôle. Cela ne se contente pas de trouver la SQLi ; cela boucle la boucle en générant la correction et en mettant à jour le ticket automatiquement via Automatic Task Creation.

| Fonctionnalité | L’Ancienne Méthode (Manuelle) | La Méthode Moderne (Automatisée) |

|---|---|---|

| Détection | Revues de code manuelles / Rapports PDF | Scan SAST & DAST en temps réel |

| Correction | Tickets Jira avec “Veuillez corriger” | Correction automatique en masse & Remédiation IA |

| Validation | Tests de pénétration annuels | Validation continue CI/CD |

| Portée | Applications principales uniquement | Surveillance complète de la surface d’attaque |

Conclusion

L’injection SQL est un problème résolu, mais elle reste une cause majeure de violations en raison des lacunes d’exécution. En automatisant le pipeline de détection à la remédiation, vous permettez à vos développeurs d’écrire du code sécurisé sans ralentir la vitesse de développement.

Plexicus offre une suite complète d’outils, allant du scan de code, du registre et du cloud à la remédiation alimentée par l’IA, pour sécuriser vos applications du code au cloud.

Sa plateforme prend en charge une large gamme d’environnements pour assurer la compatibilité avec votre pile technologique. Les environnements clés pris en charge incluent des langages de programmation comme Java, Python et JavaScript, ainsi que des fournisseurs de cloud tels qu’AWS, Azure et Google Cloud.

FAQ :

Q1 : Qu’est-ce que l’injection SQL (SQLi) et pourquoi la remédiation est-elle toujours importante ?

R : SQLi est une vulnérabilité qui permet aux attaquants de manipuler les requêtes de base de données, entraînant des violations de données, des échecs de conformité et des dommages à la marque. La remédiation est cruciale car même une seule vulnérabilité manquée peut avoir des conséquences graves, et les corrections manuelles ne peuvent pas suivre les bases de code modernes.

Q2 : Comment fonctionne l’automatisation de la remédiation SQLi ?

A: L’automatisation utilise des outils d’analyse statique (SAST) pour détecter le code vulnérable, puis exploite l’IA pour réécrire les requêtes non sécurisées en utilisant des pratiques sûres (comme les requêtes paramétrées), et soumet ces correctifs pour approbation par les développeurs.

Q3: Quelles sont les principales étapes pour automatiser la remédiation SQLi ?

- Détecter les flux de données contaminés à l’aide d’outils SAST.

- Prioriser les vulnérabilités en fonction du risque et de l’accessibilité.

- Appliquer des correctifs automatisés à l’aide de moteurs de remédiation IA.

- Valider les correctifs avec le contrôle CI pour éviter les régressions.

Q4: Comment Plexicus aide-t-il dans ce processus ?

A: Plexicus intègre plusieurs outils de sécurité (y compris SAST, DAST et remédiation IA) dans une seule plateforme. Il automatise la détection, la priorisation, la correction et la validation continue, rationalisant le flux de travail de remédiation de bout en bout.

Plexicus prend également en charge le contrôle d’accès basé sur les rôles, permettant aux organisations de gérer les permissions pour différents types d’utilisateurs (comme les administrateurs, les développeurs et les auditeurs). Cela garantit que les utilisateurs ont un accès et des responsabilités appropriés, améliorant à la fois la sécurité et la clarté du flux de travail. En savoir plus sur les différences de rôles ici.

Q7: Les correctifs automatisés sont-ils appliqués directement à la base de code ?

A: Non. Les correctifs automatisés sont proposés via des demandes de tirage pour examen et approbation humaine. Cela garantit la supervision des développeurs, maintient la qualité du code et renforce la confiance dans le processus d’automatisation.

Q7: Comment le contrôle CI aide-t-il à maintenir la sécurité ?

A : L’intégration CI intègre des contrôles de sécurité dans le processus de demande de tirage, bloquant les nouvelles vulnérabilités avant qu’elles ne soient fusionnées et fournissant un retour instantané aux développeurs avant que le code n’atteigne la production.

Q8 : Quels environnements Plexicus prend-il en charge ?

A : Plexicus prend en charge un large éventail de langages de programmation (Java, Python, JavaScript, etc.) et de fournisseurs de cloud (AWS, Azure, Google Cloud), assurant la compatibilité entre les piles technologiques.

Q9 : Pourquoi l’automatisation est-elle meilleure que la remédiation manuelle ?

A : L’automatisation comble le fossé de la remédiation en scannant, corrigeant et validant continuellement les vulnérabilités à grande échelle, réduisant le risque et économisant du temps aux développeurs par rapport au patch manuel.

Q10 : Comment puis-je commencer à détecter des vulnérabilités dans mon propre code gratuitement ?

A : Vous pouvez utiliser l’outil SAST gratuit fourni par Plexicus pour scanner votre code à la recherche de vulnérabilités, y compris les risques d’injection SQL. Essayez-le ici