Plexicus vs. Jit : Quel outil AI DevSecOps résout réellement votre arriéré ?

D’ici 2026, les discussions sur DevSecOps ont changé. Trouver des vulnérabilités n’est plus le principal défi. Maintenant, le plus gros problème est la grande quantité de dette de sécurité que les développeurs n’ont pas le temps de traiter.

Si vous comparez Plexicus et Jit, vous envisagez deux approches principales : Remédiation Autonome et Orchestration Unifiée. Les deux plateformes essaient de simplifier les choses, mais elles ont des philosophies différentes et offrent des expériences distinctes pour vos ingénieurs.

Ce guide offre une comparaison directe et impartiale de Jit et Plexicus dans des flux de travail DevSecOps réels.

Résumé de la comparaison rapide

| Fonctionnalité | Plexicus | Jit |

|---|---|---|

| Philosophie de base | Remédiation-First : Utilise l’IA pour corriger le code qu’elle trouve. | Orchestration-First : Unifie la pile “Security-as-Code”. |

| Niveau d’automatisation | Élevé : Agents IA autonomes génèrent/testent des correctifs PR. | Modéré : Triage assisté par IA et corrections “en un clic”. |

| Différenciateur clé | Codex Remedium : IA qui écrit du code fonctionnel. | Plans de sécurité : Orchestration multi-outils basée sur YAML. |

| Utilisateur principal | DevSecOps & Équipes avec une dette de sécurité élevée. | Développeurs & Équipes construisant une pile à partir de zéro. |

| Support Cloud | AWS, Azure, GCP, Oracle Cloud. | AWS, Azure, GCP. |

Qu’est-ce que Plexicus ?

Plexicus est une plateforme Cloud-Native Application Protection (CNAPP) et Application Security Posture Management (ASPM) basée sur l’IA, conçue pour ce qu’elle appelle l’ère du ‘silence automatisé’.

- Le problème est que les scanners traditionnels créent trop de bruit. Ils génèrent des tickets que les développeurs finissent souvent par ignorer.

- Plexicus aborde ce problème en utilisant son moteur d’IA Codex Remedium pour connecter la détection et la remédiation. Au lieu de simplement envoyer des alertes, il analyse le code, comprend la logique et crée une Pull Request (PR) fonctionnelle avec la correction.

- L’objectif est de réduire le Mean Time to Remediation (MTTR) en automatisant le travail de routine de correction. Cela permet aux développeurs de passer plus de temps à examiner et approuver les corrections plutôt qu’à les écrire.

Qu’est-ce que Jit ?

Jit (Just-In-Time) est une plateforme Application Security Orchestration qui rend le déploiement du stack de “Minimum Viable Security” sans effort.

- Le problème est que gérer des outils séparés pour SAST, SCA, secrets, et IaC peut être un véritable casse-tête opérationnel.

- Jit résout ce problème en combinant des outils open-source populaires comme Semgrep et Trivy en une plateforme conviviale pour les développeurs. Avec ses Plans de Sécurité, vous pouvez mettre en place un processus de sécurité complet dans votre organisation GitHub en quelques minutes seulement.

- L’objectif est de fournir aux développeurs une vue unique et unifiée de toutes les découvertes de sécurité des applications directement dans leur flux de travail.

Différences Principales en Un Coup d’Œil

- « Le Réparateur » vs. « Le Gestionnaire » : Plexicus est un agent IA qui fait le travail (écriture de code). Jit est une couche de gestion qui coordonne les outils (exécution des analyses).

- Accessibilité Native : Plexicus inclut Plexalyzer, qui détermine si une vulnérabilité est réellement « accessible » en production. Jit utilise l’analyse « Chemin d’Attaque » pour visualiser le risque, mais Plexicus se concentre davantage sur l’utilisation de ces données pour ordonner les corrections IA à exécuter en premier.

- Profondeur des Outils : Jit s’appuie fortement sur l’orchestration d’autres outils (open-source ou commerciaux). Plexicus est une plateforme plus unifiée, où l’intelligence est intégrée directement dans l’agent de remédiation.

Comparaison Fonction par Fonction

1. Flux de Travail de Remédiation

-

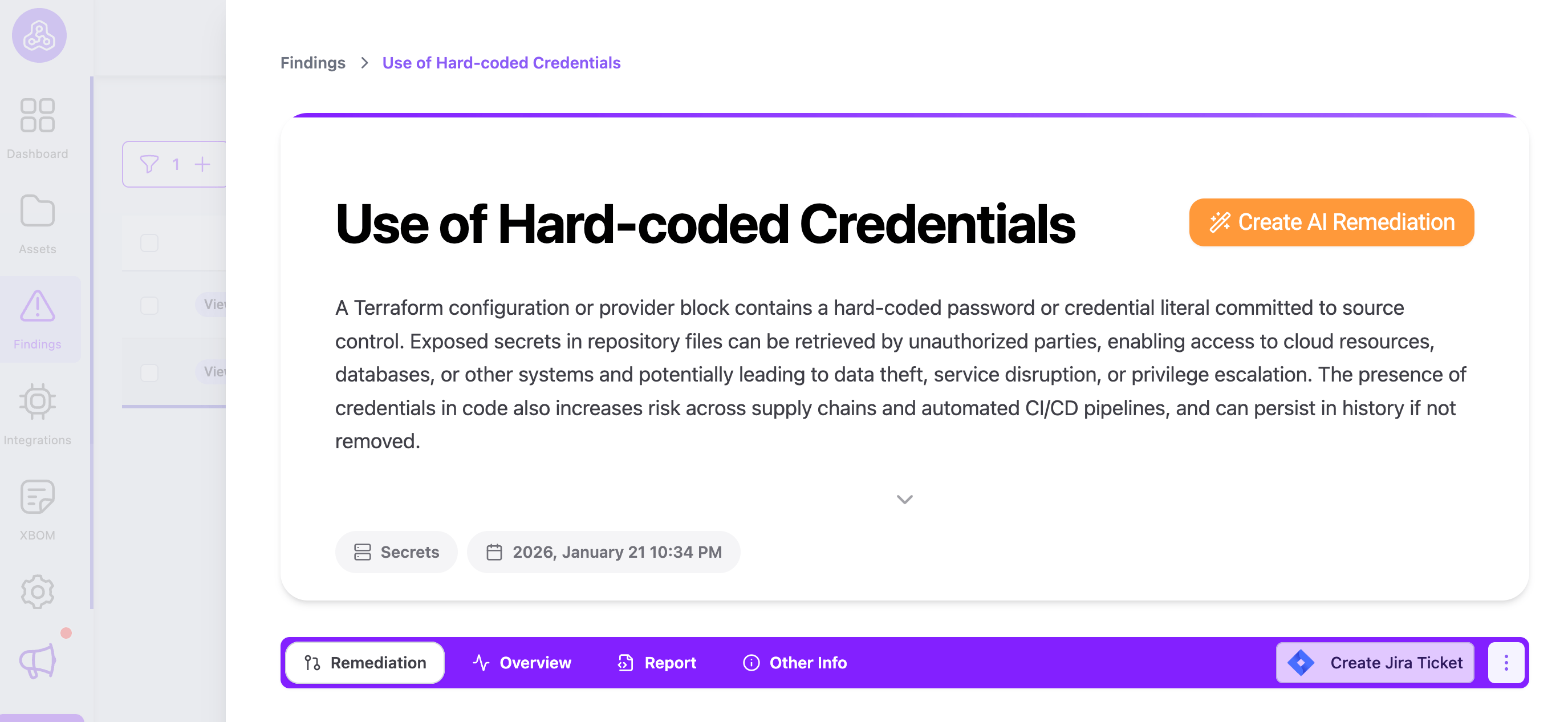

Plexicus : C’est sa “fonctionnalité phare”. Lorsqu’une vulnérabilité est détectée, Plexicus déclenche son moteur AI Codex Remedium. Cet agent clone le dépôt dans un répertoire temporaire, génère une correction au niveau du code en utilisant l’IA dans un bac à sable Docker isolé, extrait les modifications sous forme de diff git, et ouvre automatiquement une demande de tirage avec la correction. La PR peut ensuite être validée dans vos pipelines CI/CD existants (tels que GitHub Actions) pour s’assurer qu’il n’y a pas de régressions avant la fusion.

-

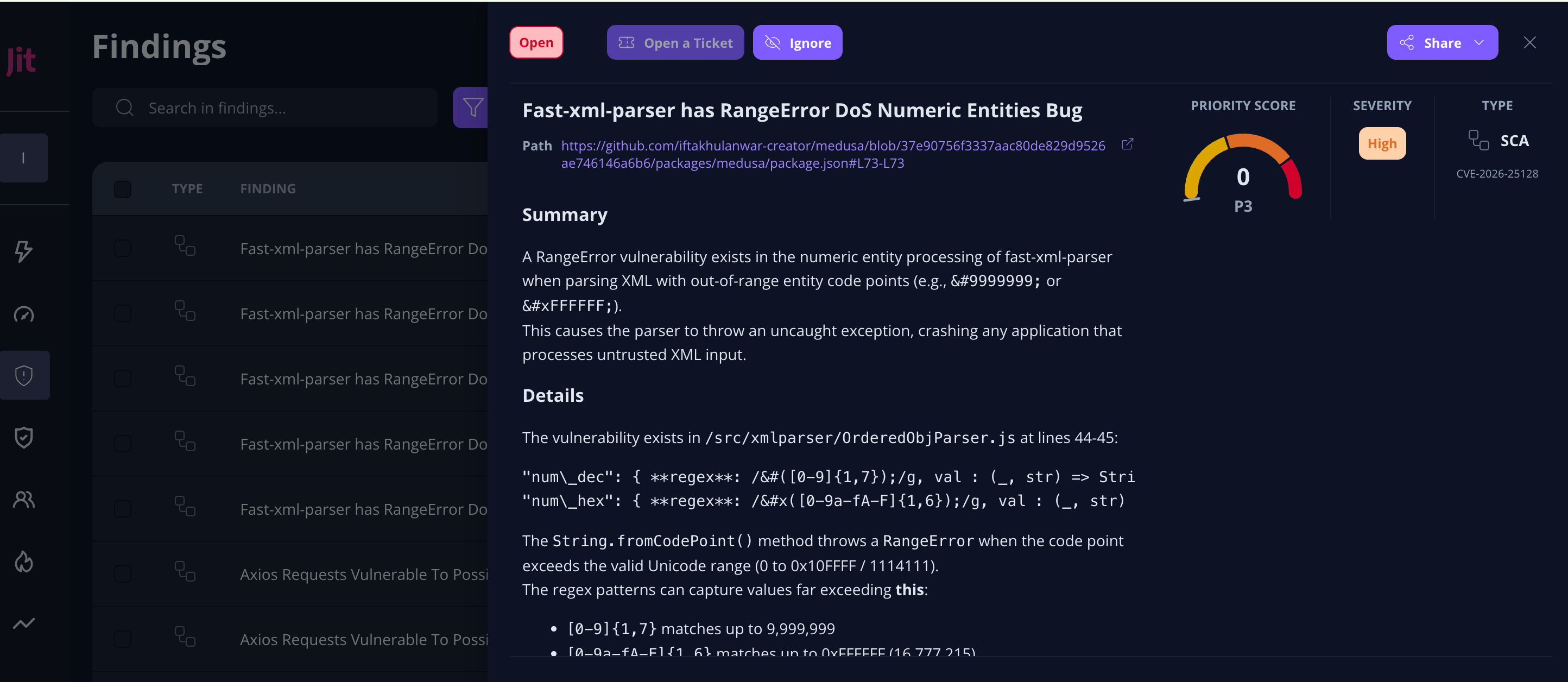

Jit : Se concentre sur les “correctifs en ligne” et la “remédiation en un clic”. Pour les problèmes courants (comme une bibliothèque obsolète), Jit peut automatiser la mise à jour de la version. Pour les vulnérabilités de code plus complexes, il propose une correction suggérée que le développeur peut examiner et appliquer d’un clic.

2. Expérience Développeur (DX)

- Jit : Optimisé pour le mouvement Shift Left. Il vit dans la PR. Si un développeur inclut un secret ou un package vulnérable, Jit commente immédiatement. L’expérience est conçue pour être “invisible” jusqu’à ce qu’un correctif soit nécessaire.

- Plexicus : Optimisé pour le “silence de sécurité”. En automatisant la remédiation, Plexicus vise à garder la file d’attente Jira/Ticket du développeur vide. Le développeur interagit principalement avec Plexicus à l’étape Merge plutôt qu’à l’étape Triage.

3. Intégration et Scalabilité

- Jit : Excellent pour les équipes qui aiment l’open-source. Il permet de changer d’outils (par exemple, remplacer un moteur SAST par un autre) sans modifier le flux de travail des développeurs.

- Plexicus : Prend en charge les environnements multi-cloud en s’intégrant aux outils de sécurité cloud couramment utilisés (Prowler et CloudSploit) et en fournissant des capacités de scan natives pour AWS, Azure, GCP et Oracle Cloud Infrastructure. La plateforme est conçue pour les environnements d’entreprise, avec des fonctionnalités telles que le contrôle d’accès basé sur les rôles (RBAC), le support multi-locataire et les intégrations de webhook pour les systèmes de ticketing personnalisés.

Automatisation et Impact sur les Développeurs

En 2026, le coût le plus élevé en matière de sécurité n’est pas la licence ; c’est le temps d’ingénierie.

- Jit économise du temps sur l’installation et la visibilité. Vous n’avez plus besoin d’une personne dédiée pour gérer 10 outils de sécurité différents.

- Plexicus économise du temps sur l’exécution. Il élimine le cycle “Recherche -> Patch -> Test” qui consomme actuellement environ 20 % de la semaine moyenne d’un développeur.

Avantages et Inconvénients

Plexicus

Avantages :

- Remédiation autonome alimentée par l’IA : Génère des correctifs de code via le moteur Codex Remedium et crée automatiquement des pull requests pour révision

- Couverture de sécurité complète : Intègre plus de 26 outils couvrant SAST, SCA, détection de secrets, scan de conteneurs et sécurité multi-cloud (AWS, Azure, GCP, Oracle OCI)

- Stratégie de remédiation à trois niveaux : Route intelligemment les découvertes vers des mutes (faux positifs), des mises à jour de bibliothèques ou des correctifs générés par l’IA en fonction du type de découverte

Inconvénients :

- Nécessite un processus de révision des PR : Les correctifs générés par l’IA nécessitent une révision humaine avant d’être fusionnés, ce qui nécessite l’adhésion de l’équipe aux flux de travail assistés par l’IA.

- Coût plus élevé que le bricolage open-source : Les fonctionnalités avancées nécessitent un investissement initial plus élevé que les configurations open-source de base.

Jit

Avantages :

- Configuration “Zero-to-One” la plus rapide de l’industrie.

- Vue unifiée de tous les outils de sécurité open-source.

- Tarification transparente par développeur.

Inconvénients :

- Limité par les scanners qu’il orchestre, il ne peut pas corriger ce que le scanner ne comprend pas entièrement.

- Un volume élevé d’alertes peut toujours conduire à une fatigue de triage.

Quand Plexicus est plus judicieux

Plexicus est mieux adapté aux équipes d’ingénierie en expansion qui sont déjà “sensibilisées à la sécurité” mais qui sont submergées par un arriéré de vulnérabilités.

Si votre équipe de sécurité passe toute la journée à courir après les développeurs pour “veuillez mettre à jour cette bibliothèque”, Plexicus résoudra ce problème en effectuant simplement la mise à jour pour eux.

Quand Jit pourrait être un meilleur choix

Jit est le meilleur choix pour les startups et les équipes allégées qui n’ont actuellement aucun outil de sécurité. Si vous devez passer un audit SOC 2 le mois prochain et que vous devez faire fonctionner SAST, SCA et le scan des secrets sur 50 dépôts d’ici demain matin, Jit est le chemin le plus efficace.

Points clés à retenir

La décision entre Plexicus et Jit se résume à une question simple : Avez-vous besoin de plus d’yeux sur le problème, ou de plus de mains sur le clavier ?

Jit fournit les yeux pour offrir une vue unifiée et claire de vos risques.

Plexicus fournit les mains, un partenaire IA qui écrit réellement le code pour résoudre ces risques.

Questions Fréquemment Posées (FAQ)

1. Jit corrige-t-il réellement le code comme le fait Plexicus ?

Pas vraiment. Jit a beaucoup progressé avec son approche “Agentic AppSec”, mais il est encore principalement axé sur l’aide aux développeurs pour corriger les problèmes. Il offre des actions en un clic (comme augmenter la version d’une dépendance) et des suggestions générées par l’IA que les développeurs examinent et appliquent eux-mêmes.

Plexicus est différent par conception. Il est conçu pour la remédiation autonome - son IA (Codex Remedium) écrit réellement la correction dans un bac à sable Docker isolé, crée une branche et ouvre une demande de tirage pour examen. La PR est ensuite validée dans vos pipelines CI/CD existants (comme GitHub Actions) pour s’assurer qu’il n’y a pas de régressions avant la fusion.

2. Plexicus et Jit peuvent-ils être utilisés ensemble ?

Oui, et c’est assez courant. De nombreuses équipes utilisent Jit comme leur “tableau de contrôle” pour exécuter et organiser plusieurs scanners, puis comptent sur Plexicus pour réellement vider le backlog de remédiation. Étant donné que les deux outils s’intègrent à GitHub et GitLab et sont axés sur l’API, ils fonctionnent bien côte à côte. Jit vous donne de la visibilité, et Plexicus fait le gros du travail.

3. Lequel aide le plus à passer un audit SOC 2 ?

Cela dépend de l’étape à laquelle vous vous trouvez :

- Jit est généralement meilleur pour se conformer rapidement. Sa configuration de sécurité en tant que code aide les équipes à mettre rapidement en place les scanners requis, en particulier pour les startups confrontées à leur premier audit SOC 2.

- Plexicus brille une fois que vous êtes déjà conforme. Corriger automatiquement les vulnérabilités aide à empêcher les problèmes de rester ouverts trop longtemps et de vous faire sortir de la conformité lors des audits en cours.

4. Comment gèrent-ils les faux positifs ?

Les deux essaient de réduire le bruit, mais de différentes manières :

- Plexicus détecte les faux positifs en analysant le contexte du code - distinguant les fichiers de test, la documentation et les exemples du code de production. S’il ne peut pas identifier où corriger un problème, il est probablement un faux positif et peut être automatiquement supprimé.

- Jit se concentre sur le contexte. Il vérifie si une ressource est exposée à Internet ou gère des données sensibles, puis décide si une alerte est réellement critique ou simplement informative.

5. Qu’en est-il du support multi-cloud ?

- Plexicus prend en charge tous les principaux fournisseurs de cloud, y compris AWS, GCP, Azure et Oracle Cloud (OCI), ce qui en fait une option solide pour les équipes avec des environnements complexes ou mixtes.

- Jit couvre bien AWS, Azure et GCP, mais son focus sur la sécurité cloud est principalement sur l’infrastructure en tant que code (comme Terraform et CloudFormation) plutôt que sur la protection en profondeur à l’exécution.