Les 10 meilleures alternatives à Sysdig : de l'analyse approfondie à la correction automatisée

Sysdig a été reconnu pour sa couverture étendue des événements du noyau. Il est construit sur la base open-source de Falco et est apprécié des équipes SOC qui ont besoin d’une visibilité détaillée sur les noyaux Linux ou les pods Kubernetes.

Alors que les organisations approchent de 2026, le paysage de la sécurité aura changé. Bien que Sysdig reste fort pour détecter les violations, de nombreuses équipes sont maintenant confrontées à un nouveau défi : résoudre les problèmes sous-jacents. Avec plus de 159 CVE exploitées au premier trimestre 2025 seulement[2] et le volume croissant de code généré par l’IA, le retard dû aux alertes simples augmente.

[2] Source : « 159 CVE exploitées au premier trimestre 2025, 28,3 % dans les 24 heures suivant la divulgation. » The Hacker News, citant la recherche de VulnCheck. https://thehackernews.com/2025/04/159-cves-exploited-in-q1-2025-283.html. Consulté le 31 décembre 2025.

Lorsque vous envisagez votre ensemble d’outils, rappelez-vous que signaler les attaques ne suffit pas ; une sécurité efficace exige désormais des outils qui vous aident à boucler la boucle avec des corrections exploitables. Les décideurs devraient privilégier les solutions avec des capacités de remédiation robustes pour s’aligner sur les besoins de sécurité en évolution. En se concentrant sur des outils qui non seulement détectent mais aussi automatisent et rationalisent les corrections, les organisations peuvent réduire considérablement leur exposition aux vulnérabilités et améliorer leur posture de sécurité globale.

Pourquoi nous faire confiance ?

Chez Plexicus, nous nous concentrons sur la Remédiation. Pour combler le fossé entre l’alerte et la résolution, nous croyons que la détection est en grande partie résolue, mais la résolution des problèmes est là où de nombreuses entreprises rencontrent des difficultés. Maintenant, avec 41 % du code généré par l’IA [1], la dette de sécurité est trop importante pour une révision manuelle. Nous jugeons le succès de tout outil par la rapidité avec laquelle il résout les problèmes (MTTR), et non seulement par le nombre d’alertes qu’il envoie.

[1] Source : « AI Coding Assistant Statistics: Trends, Usage & Market Data. » Second Talent, www.secondtalent.com/resources/ai-coding-assistant-statistics/. Consulté le 31 décembre 2025.

Nous collaborons également étroitement avec diverses entreprises, allant des startups innovantes aux entreprises établies, pour améliorer nos capacités de remédiation avec Plexicus. Ces partenariats nous permettent d’intégrer une gamme diversifiée d’aperçus et d’avancées technologiques dans nos solutions, permettant des résultats de remédiation plus efficaces et personnalisés. En collaborant avec des leaders de l’industrie, nous offrons à nos clients des propositions de valeur uniques, telles que des temps de réponse plus rapides et des mesures de sécurité sur mesure, ce qui distingue Plexicus sur le marché concurrentiel.

En Bref : Top 10 des Alternatives à Sysdig pour 2026

| Plateforme | Meilleur pour | Différenciateur principal | Type de configuration |

|---|---|---|---|

| Plexicus | Remédiation rapide | ”Click-to-Fix” alimenté par l’IA | Sans agent (OIDC) |

| Aqua Security | Renforcement K8s | Assurance d’image sur tout le cycle de vie | Hybride |

| Prisma Cloud | Conformité | Politique unifiée en tant que code | Hybride |

| Wiz | Visibilité cloud | Le Graph de Sécurité | Sans agent |

| AccuKnox | Confiance zéro | Application basée sur KubeArmor | Basé sur agent |

| CrowdStrike | Renseignement sur les menaces | EDR à agent unique + Cloud | Basé sur agent |

| Falco (OSS) | Runtime DIY | Le noyau open-source original | Basé sur agent |

| Orca Security | Profondeur sans agent | Technologie SideScanning | Sans agent |

| Lacework | Anomalies | Cartographie comportementale Polygraph | Sans agent |

| Snyk | Flux développeur | Intégration IDE native & PR | Intégration |

1. Plexicus (Le leader de la remédiation)

Plexicus est la solution optimale pour les équipes submergées par des alertes persistantes. Alors que Sysdig révèle des incidents, Plexicus garantit que les incidents sont résolus en fournissant des corrections de code efficaces.

- Caractéristiques clés : Codex Remedium est un moteur d’IA (intelligence artificielle) qui génère des correctifs de code fonctionnels (mises à jour pour corriger les vulnérabilités logicielles) et des Pull Requests (demandes de fusion de modifications de code) pour les vulnérabilités identifiées.

- Différenciateur principal : Contrairement à Sysdig, qui se concentre sur les événements en temps réel, Plexicus relie les événements en temps réel au code source. Il utilise les données en temps réel pour prioriser les correctifs pour le code qui est réellement à risque.

- Avantages : Réduit drastiquement le MTTR ; offre une expérience de correction “en un clic” pour les développeurs ; aucun agent requis pour la visibilité centrale.

- Inconvénients : Ne fournit pas le même niveau de criminalistique “au niveau du noyau” que Sysdig pour l’enquête post-incident.

- Choisissez Plexicus pour réduire efficacement votre arriéré de vulnérabilités et avancer vers une sécurité automatisée. En adoptant Plexicus, les organisations peuvent non seulement rationaliser leurs processus de remédiation, mais aussi démontrer un impact commercial significatif. Avec notre solution, les entreprises constatent souvent une réduction tangible des coûts liés aux violations et atteignent une conformité plus fluide avec les normes réglementaires, soulignant le retour sur investissement qui résonne avec les dirigeants axés sur la valeur commerciale.

2. Aqua Security

Aqua est un concurrent direct de Sysdig, offrant une plateforme plus complète de code à cloud avec un fort accent sur l’intégrité des conteneurs.

- Caractéristiques clés : Analyse dynamique des menaces (DTA ; un système qui teste les menaces en exécutant des images dans un environnement contrôlé appelé sandbox) ; contrôleurs d’admission puissants pour Kubernetes (vérifications de sécurité empêchant les déploiements non autorisés).

- Différenciateur principal : Assurance d’image supérieure ; il peut bloquer les images non autorisées pour qu’elles ne s’exécutent jamais dans votre cluster.

- Avantages : Hautement évolutif ; excellent pour les environnements à haute conformité (FSIs, Gov).

- Inconvénients : L’interface utilisateur peut être modulaire et complexe à naviguer.

3. Prisma Cloud (Palo Alto Networks)

Prisma sert de plateforme de consolidation complète. Choisissez-le pour une gestion unifiée des pare-feu, de la posture cloud et du runtime des conteneurs.

- Caractéristiques clés : Politique unifiée en tant que code ; intégration profonde avec l’intelligence des menaces de Palo Alto.

- Différenciateur principal : C’est le CNAPP le plus complet sur le marché, couvrant presque tous les cadres de conformité à l’échelle mondiale.

- Avantages : “Vue unique” pour l’ensemble de l’entreprise.

- Inconvénients : Configuration extrêmement complexe ; nécessite des administrateurs dédiés pour la gestion.

4. Wiz

Wiz fixe la norme en matière de visibilité. Il est beaucoup plus facile à déployer dans de grands environnements multi-cloud que Sysdig, car il n’utilise pas d’agents.

- Caractéristiques clés : Le Security Graph identifie les « combinaisons toxiques » (par exemple, lorsqu’un pod vulnérable, une unité logicielle autonome avec une adresse IP publique, et un rôle IAM (Identity and Access Management) de niveau administrateur créent une configuration risquée).

- Différenciateur principal : Déploiement quasi-instantané ; fournit une valeur immédiate sans la friction des capteurs de noyau.

- Avantages : Interface utilisateur incroyable ; très peu de bruit.

- Inconvénients : Protection en profondeur limitée à l’exécution ; ne peut pas tuer un processus malveillant comme Sysdig.

5. AccuKnox

AccuKnox se positionne comme la solution de premier plan pour appliquer le Zero Trust dans Kubernetes, en s’appuyant sur le projet KubeArmor hébergé par la CNCF.

- Caractéristiques clés : Atténuation des menaces en ligne (blocage des attaques en temps réel) ; application stricte des politiques de « moindre privilège » (contrôles d’accès stricts qui n’autorisent que les permissions minimales nécessaires).

- Différenciateur principal : Il est conçu pour bloquer les attaques, et non seulement alerter sur elles, en utilisant les modules de sécurité Linux (LSM ; outils pour appliquer des politiques de sécurité) comme AppArmor et SELinux (cadres de sécurité pour le système d’exploitation Linux).

- Avantages : Véritable « Zero Trust » pour le cloud ; héritage open-source.

- Inconvénients : Exigences techniques élevées pour le réglage fin des politiques.

6. CrowdStrike Falcon Cloud Security

CrowdStrike permet une sécurité cloud alignée avec la protection des endpoints, avec un accent principal sur la chasse aux menaces avancées.

- Caractéristiques clés : Détection et réponse gérées 24/7 (MDR ; un service de sécurité qui offre une surveillance et une réponse aux incidents en continu) ; protection d’identité intégrée (mesures de protection pour prévenir l’utilisation non autorisée des comptes).

- Différenciateur principal : Utilise l’Agent Falcon pour corréler les menaces des charges de travail cloud avec les modèles d’attaque des endpoints mondiaux.

- Avantages : Intelligence des menaces de classe mondiale ; facile à acheter si vous êtes déjà client de CrowdStrike.

- Inconvénients : Capacités “Shift Left” (code/SCA) très limitées comparées à Snyk ou Plexicus.

7. Falco (Open Source)

Si vous aimez Sysdig mais ne souhaitez pas payer pour une licence d’entreprise, vous pouvez utiliser Falco directement. Falco est le standard de runtime diplômé de la CNCF.

- Caractéristiques clés : Audit en temps réel au niveau du noyau ; règles YAML hautement personnalisables.

- Différenciateur principal : 100% gratuit et open-source ; vaste bibliothèque de règles contribué par la communauté (les utilisateurs peuvent créer et partager des règles de détection personnalisées).

- Avantages : Flexibilité infinie ; pas de verrouillage fournisseur.

- Inconvénients : Pas de tableau de bord ; nécessite une ingénierie significative pour construire un système d’alerte/réponse personnalisé.

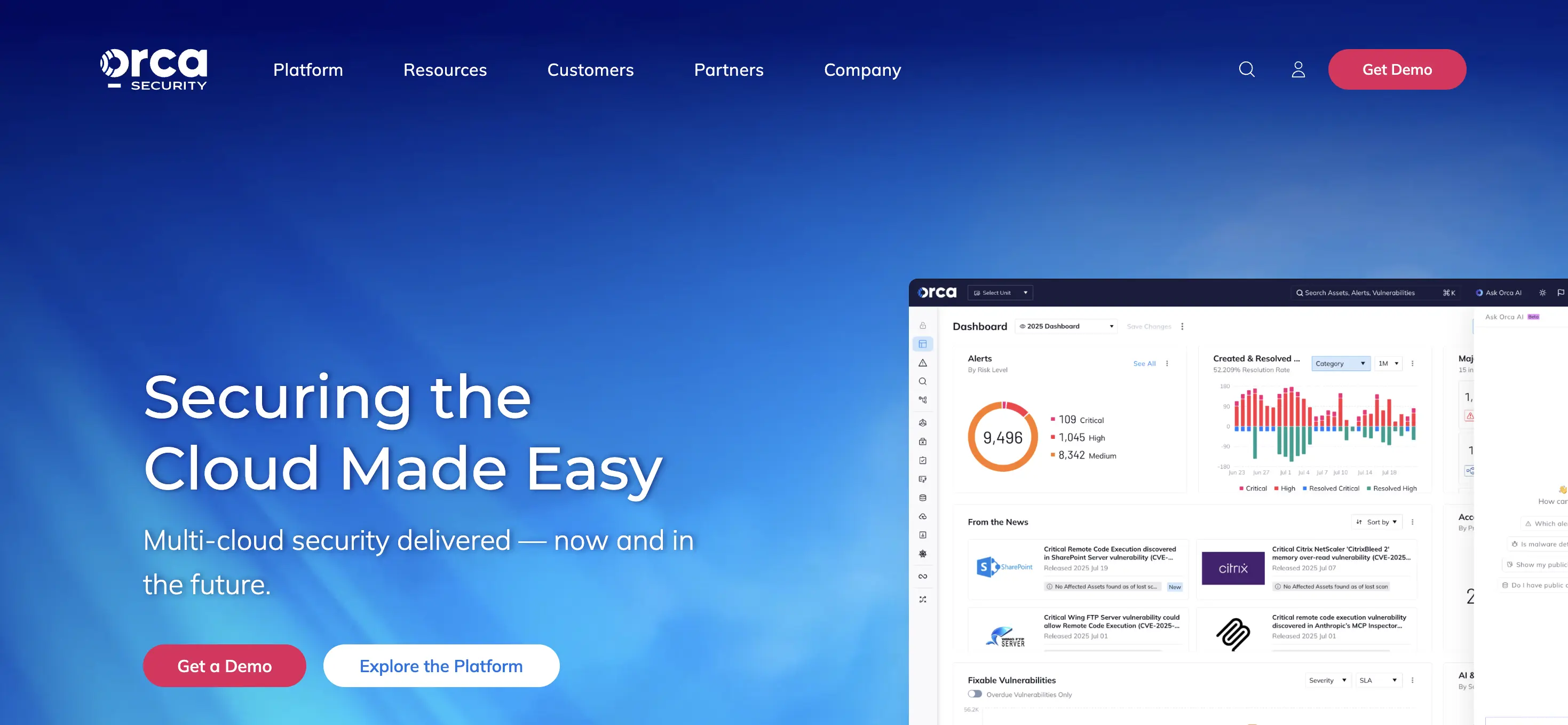

8. Orca Security

Orca a été pionnière de la technologie SideScanning. Son architecture sans agent va au-delà de Wiz en analysant l’état du disque des machines virtuelles.

- Caractéristiques clés : Visibilité complète de la pile dans le système d’exploitation, les applications et les données ; gestion robuste de la posture de sécurité des données (DSPM).

- Différenciateur principal : Lit le « stockage en bloc » (stockage numérique utilisé pour les serveurs cloud) de vos actifs cloud pour trouver des secrets (données sensibles cachées, comme des mots de passe ou des clés) et des vulnérabilités sans exécuter de code sur l’hôte.

- Avantages : Impact zéro sur les performances des charges de travail.

- Inconvénients : Manque des capacités de « réponse active » des outils basés sur eBPF comme Sysdig.

9. Lacework (FortiCNAPP)

Désormais partie de Fortinet, Lacework est connu pour son approche d’apprentissage automatique. Il ne repose pas sur des règles ; il apprend plutôt le comportement de votre environnement.

- Caractéristiques clés : Technologie Polygraph qui cartographie chaque interaction de processus (suivi de la façon dont les composants logiciels communiquent) pour trouver des anomalies (comportement inattendu).

- Différenciateur principal : Détection automatisée des menaces qui ne nécessite aucune écriture manuelle de règles.

- Avantages : Idéal pour trouver les « inconnus inconnus » (Zero-days).

- Inconvénients : Peut être une « boîte noire » ; il est difficile de savoir pourquoi une alerte a été signalée.

10. Snyk

Snyk est reconnu parmi les développeurs comme un choix de premier plan. Lorsque Sysdig n’est pas adopté par les équipes de développement, Snyk livre constamment.

- Caractéristiques principales : Intégration native à l’IDE ; PR automatisés pour les mises à niveau de bibliothèque.

- Différenciateur principal : S’intègre entièrement dans le flux de travail du développeur, détectant les bugs avant qu’ils n’atteignent le cluster.

- Avantages : Adoption massive par les développeurs (largement utilisé par les ingénieurs logiciels) ; très rapide.

- Inconvénients : Sa protection en temps réel (le cœur de métier de Sysdig) reste secondaire par rapport à ses fonctionnalités AppSec.

En 2026, les outils de sécurité qui se contentent d’alerter sont considérés comme obsolètes. Les plateformes leaders doivent automatiser la remédiation pour suivre le rythme des menaces émergentes.

FAQ : Les réalités de la sécurité en 2026

Pourquoi s’éloigner de Sysdig ?

La plupart des équipes changent en raison de la complexité et du coût. Le modèle basé sur des agents de Sysdig est puissant mais gourmand en ressources et coûteux à maintenir. Si vous n’avez pas besoin de la criminalistique du noyau tous les jours, une plateforme sans agent comme Plexicus ou Wiz est souvent plus efficace.

Lors de l’examen d’une transition, il est crucial d’évaluer le processus de migration et la manière dont ces nouveaux outils s’intégreront dans les flux de travail existants. Les dirigeants doivent évaluer les risques potentiels de transition et planifier pour minimiser les perturbations et assurer une intégration fluide dans leurs pratiques opérationnelles.

Plexicus peut-il remplacer la détection en temps réel de Sysdig ?

Plexicus est conçu pour la Remédiation. Il surveille en continu votre environnement et facilite la résolution rapide des vulnérabilités identifiées par des outils comme Sysdig. En 2026, la plupart des équipes déploieront un outil sans agent pour la visibilité et utiliseront des plateformes d’IA, telles que Plexicus, pour la remédiation.

La sécurité sans agent est-elle suffisante pour 2026 ?

Les tendances actuelles indiquent que 28,3 % des exploits sont lancés dans les 24 heures suivant la divulgation [2]. Les outils sans agent offrent une visibilité instantanée des menaces sur votre infrastructure cloud, dépassant souvent la valeur des agents profonds déployés sur une partie des serveurs. Cependant, il est important de reconnaître que les approches sans agent peuvent avoir des limitations dans certains scénarios.

Ils peuvent ne pas offrir la même profondeur d’analyse ou la capacité d’interagir directement avec le système hôte que les outils basés sur des agents. Cette transparence est cruciale pour les décideurs, leur permettant de prendre des décisions éclairées et basées sur les risques concernant leur posture de sécurité.