Fiable par les innovateurs dans le cloud

HuMaIND

HuMaIND

HuMaIND

Gestion de la Posture de Sécurité Cloud Tout-en-Un

Protégez chaque couche de votre environnement cloud-native avec une plateforme intégrée qui simplifie la sécurité et la conformité

Visibilité Continue du Cloud

Voyez chaque ressource, pas de zones d'ombre.

Obtenez une découverte en temps réel sur AWS, Azure, GCP et OCI avec un inventaire unifié.

Détection Automatisée des Mauvaises Configurations

Arrêtez les violations avant qu'elles ne commencent

Trouvez instantanément les défauts risqués comme les buckets S3 ouverts, les rôles IAM faibles et les bases de données publiques

Restez toujours prêt pour l'audit

Conformité Simplifiée

Cartographiez automatiquement vers SOC 2, ISO 27001, PCI DSS et NIST avec collecte de preuves et notation

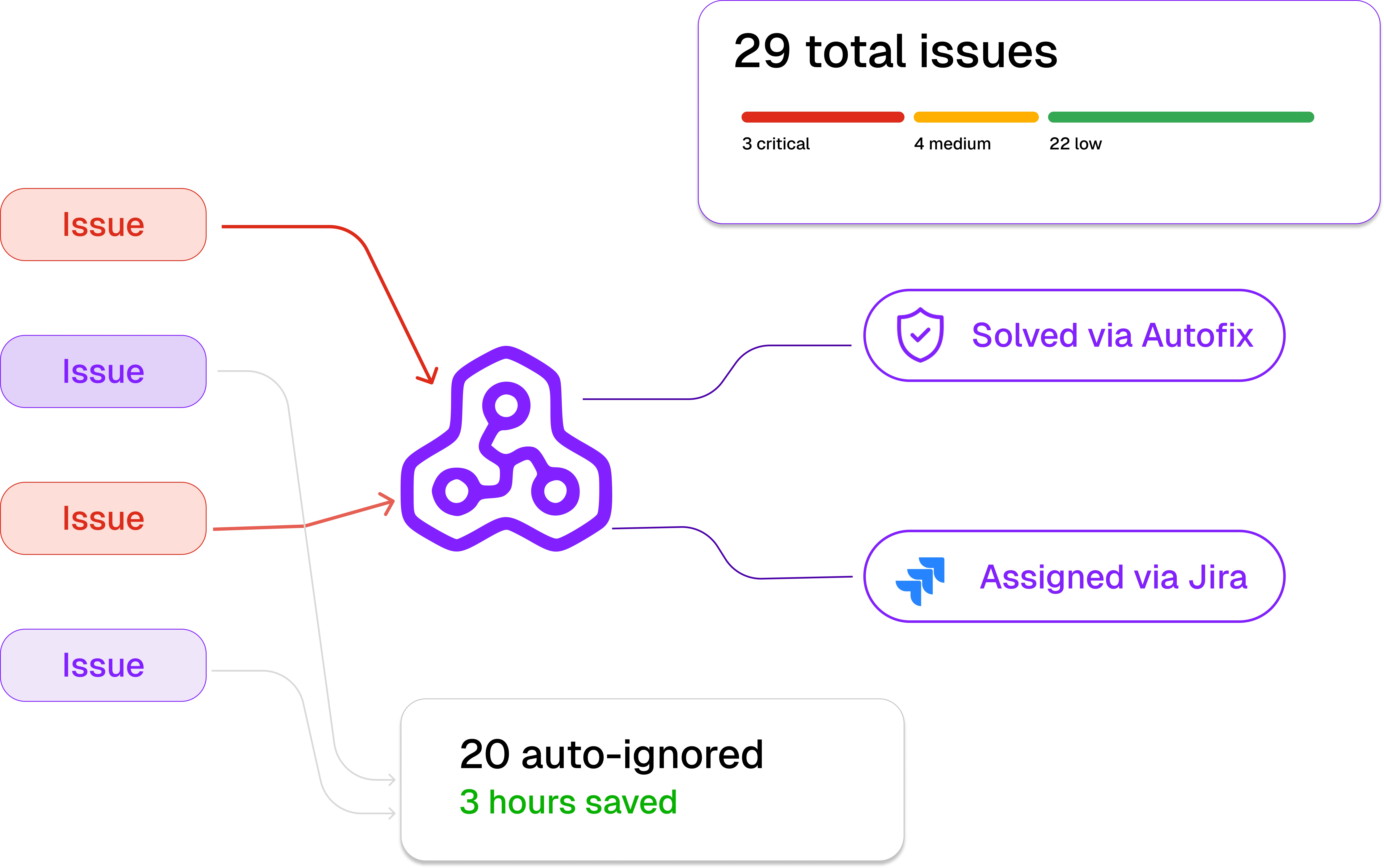

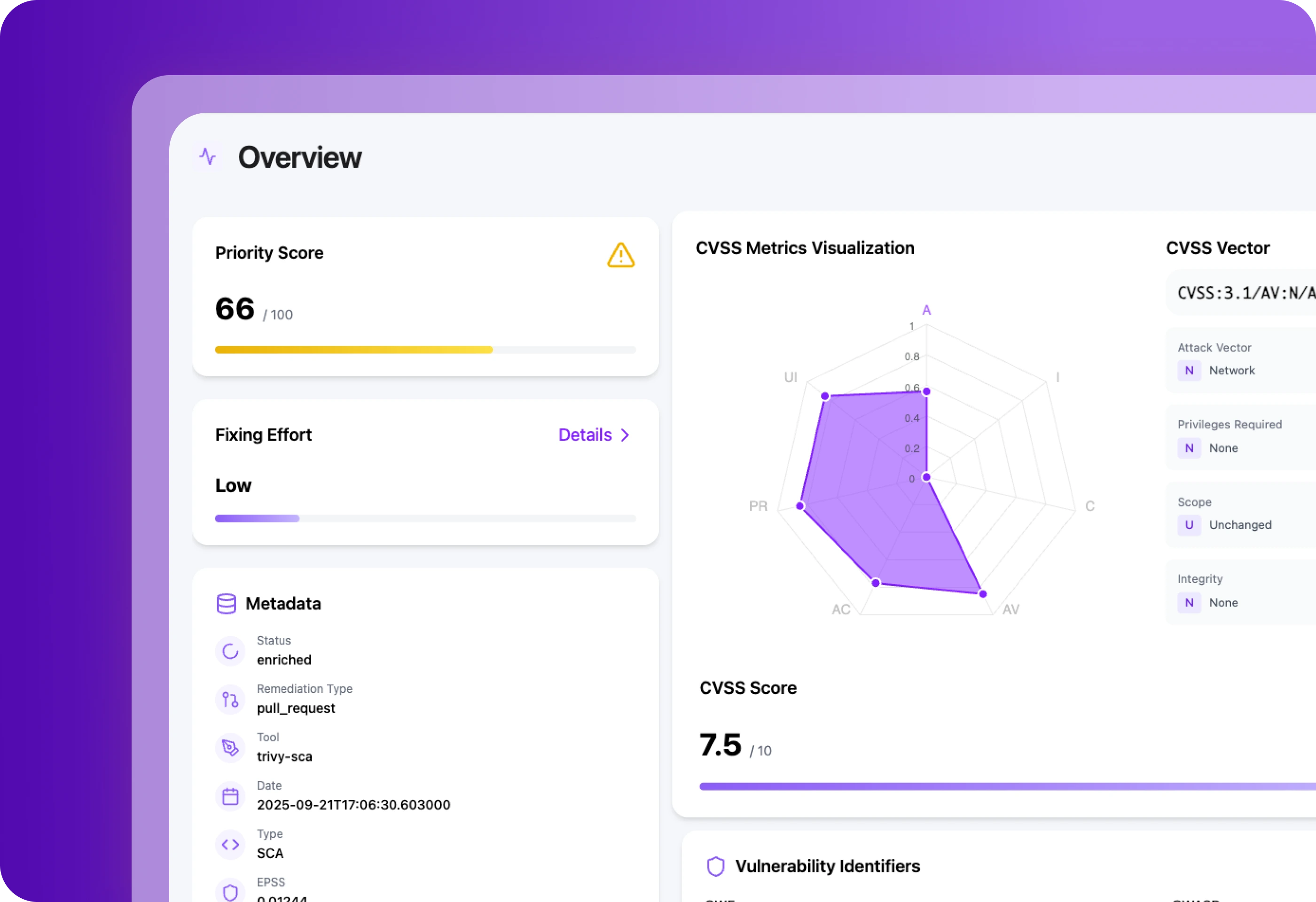

Priorisation Intelligente des Risques

Concentrez-vous sur ce qui compte vraiment

Le moteur de risque contextuel met en évidence les expositions que les attaquants pourraient réellement exploiter

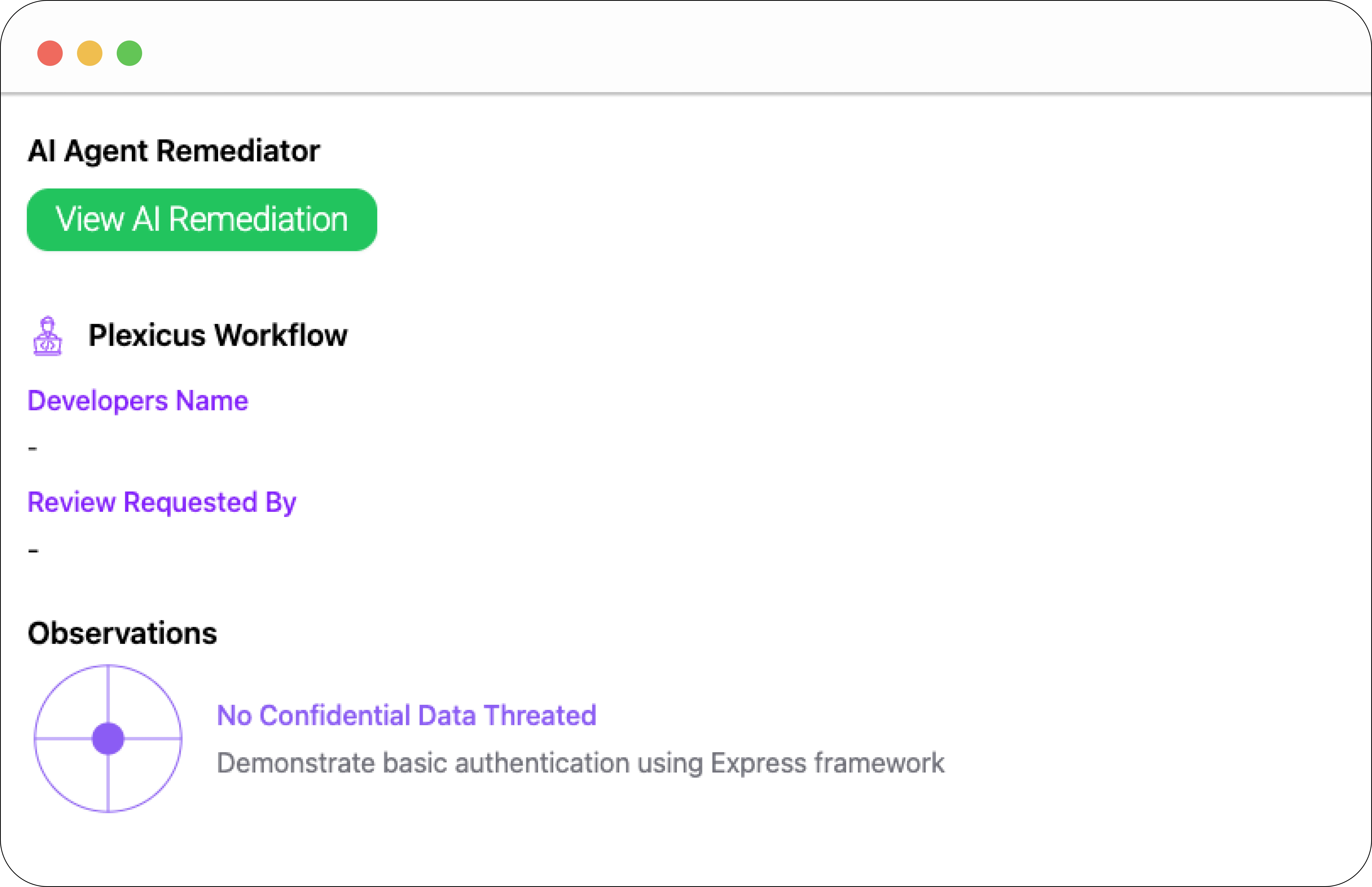

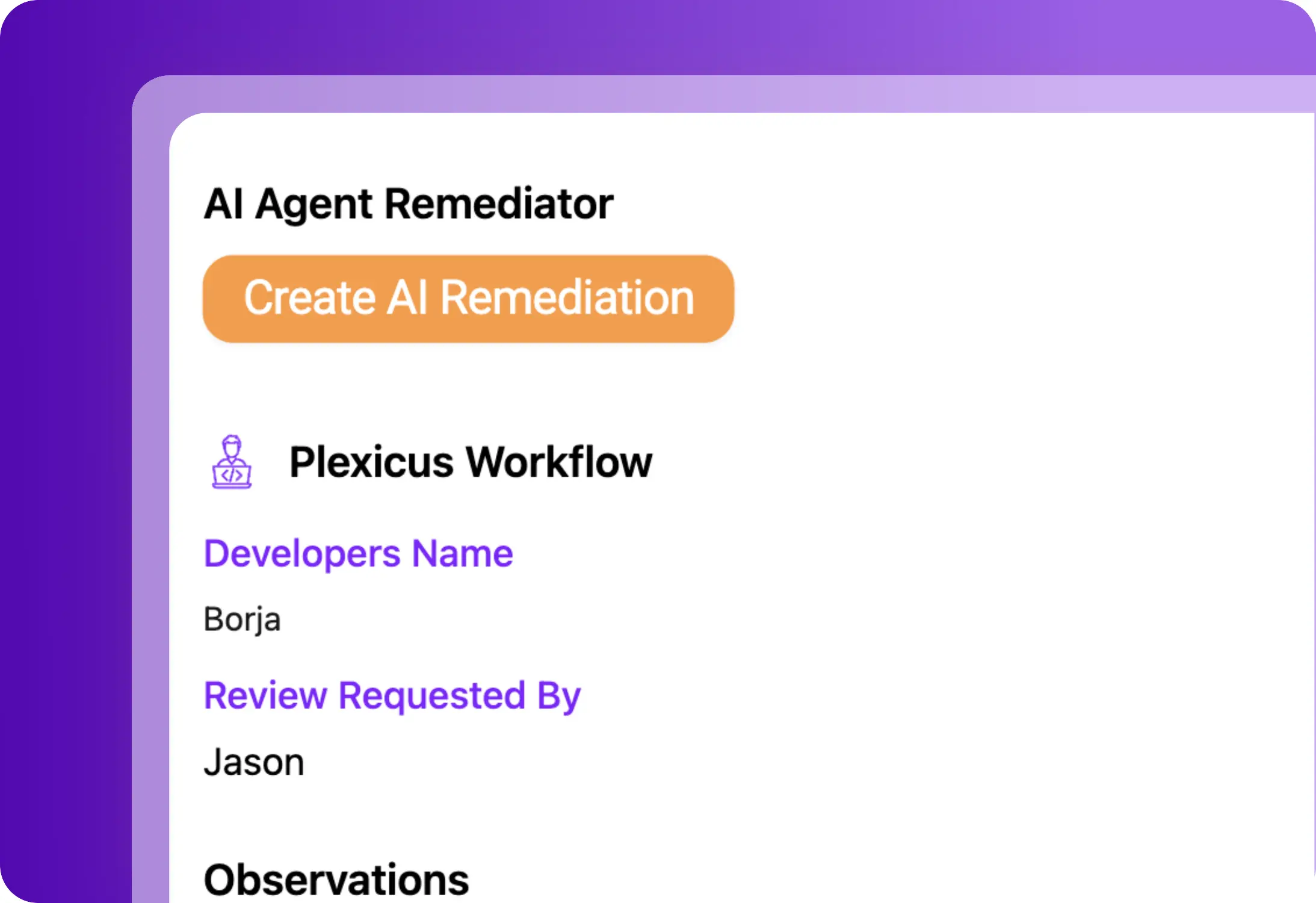

Rémédiation Plus Rapide

Corrigez les problèmes en minutes, pas en semaines.

Les workflows d'auto-rémédiation s'intègrent avec Terraform, CI/CD et les systèmes de ticketing

Protégez votre cloud en 3 étapes simples

Plexicus CSPM offre une gestion de la posture de sécurité cloud qui trouve les risques, les corrige rapidement et maintient la conformité en continu

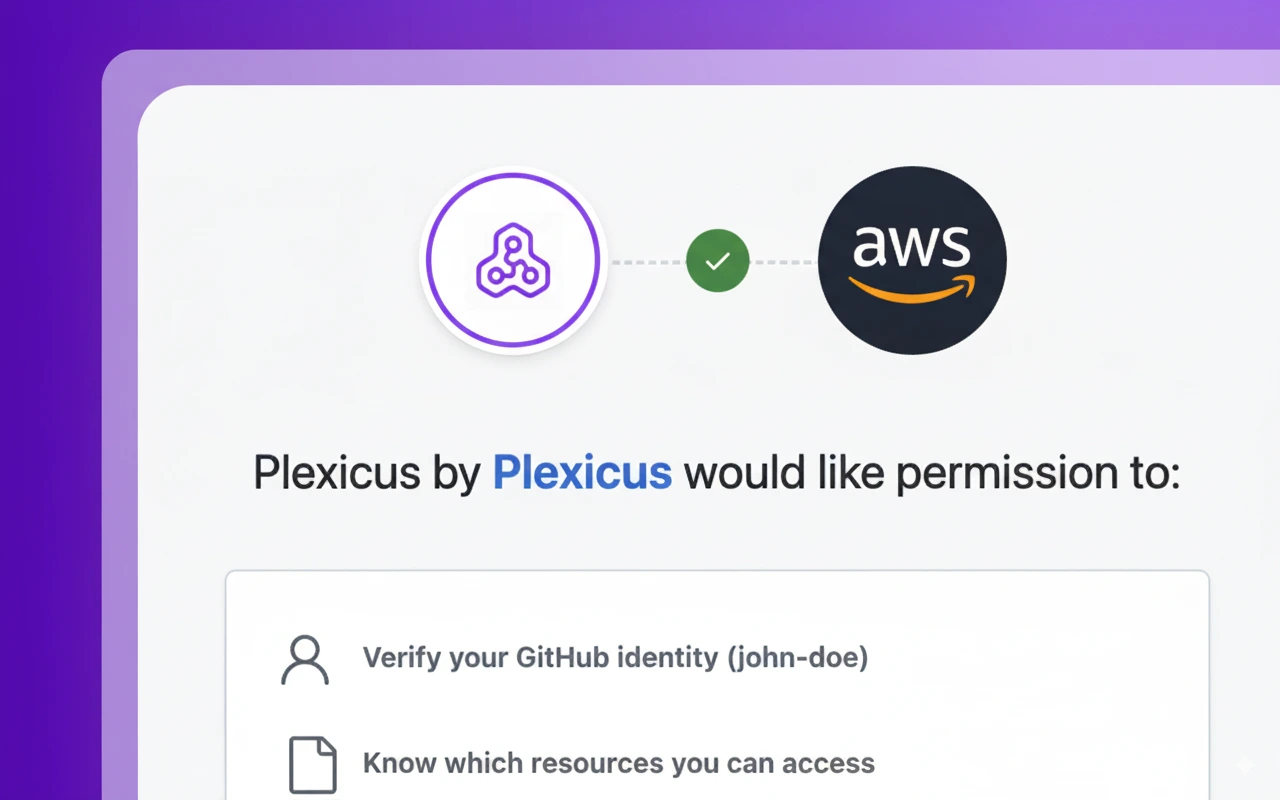

Step 1

Connectez vos comptes cloud

Installez Plexicus ASPM dans GitHub, GitLab ou les pipelines CI/CD

Step 2

Analysez et hiérarchisez les risques

Voyez instantanément les mauvaises configurations et les lacunes de conformité.

Step 3

Corrigez et automatisez

Appliquez une correction en un clic ou laissez Plexicus corriger automatiquement les problèmes

Découvrez ce que disent nos clients

Découvrez comment nos solutions ont permis à nos clients de réussir !

"L'intégration est transparente, et l'auto-remédiation alimentée par l'IA est révolutionnaire."

Michael Chen

DevSecOps Lead, Devtia