Qu’est-ce que le RBAC (Contrôle d’accès basé sur les rôles) ?

Le contrôle d’accès basé sur les rôles, ou RBAC, est une méthode de gestion de la sécurité du système en assignant des utilisateurs à des rôles spécifiques au sein d’une organisation. Chaque rôle est accompagné de son propre ensemble d’autorisations, qui détermine quelles actions les utilisateurs de ce rôle sont autorisés à effectuer.

Au lieu de donner des autorisations à chaque utilisateur, vous pouvez les attribuer en fonction des rôles (par exemple, administrateur, développeur, analyste, etc.).

Cette approche facilite grandement la gestion des accès dans les grandes organisations avec de nombreux utilisateurs.

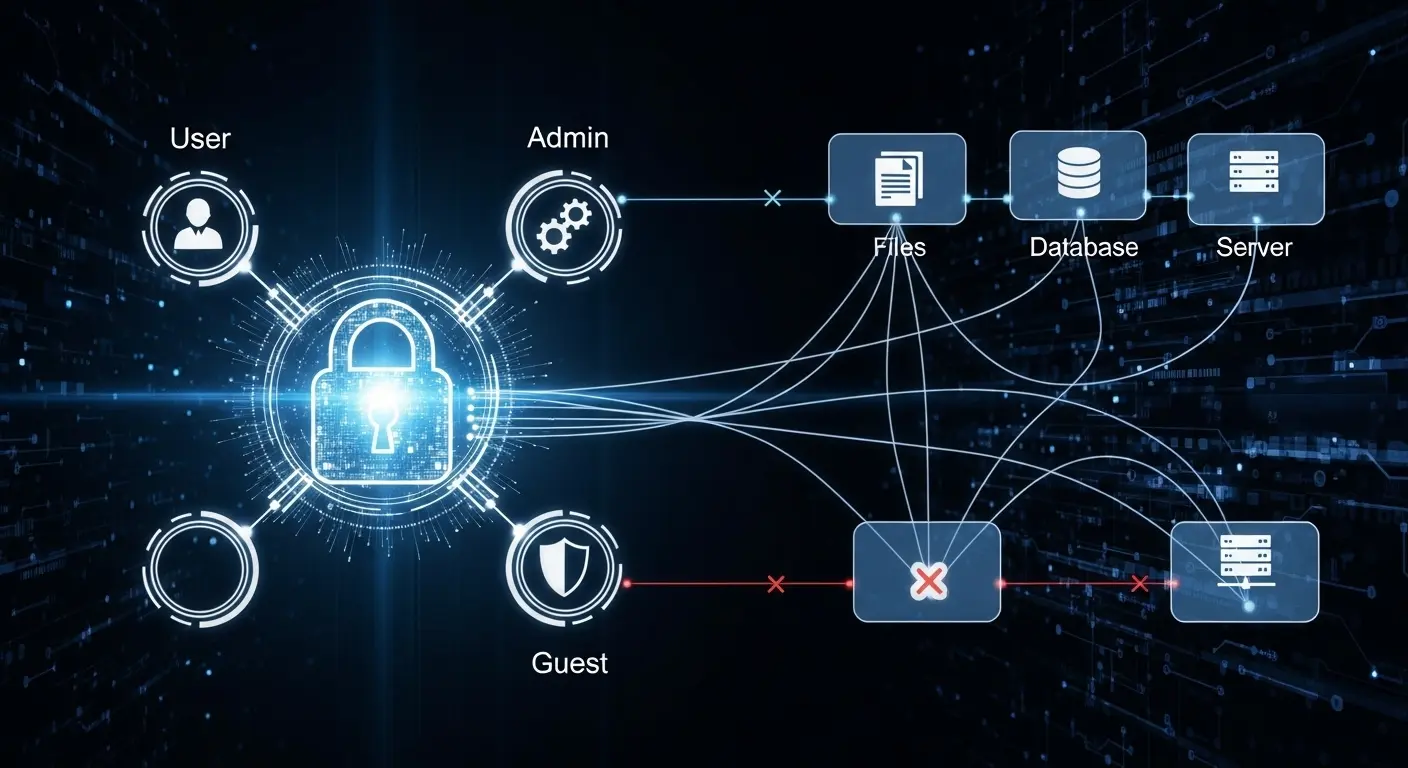

Modèle RBAC visualisant comment les utilisateurs se connectent aux rôles et aux autorisations pour un contrôle d’accès sécurisé

Pourquoi le RBAC est important pour la sécurité

Le contrôle d’accès est une partie clé de la cybersécurité. Par exemple, un contractuel a une fois téléchargé 6 Go de données sensibles parce qu’il avait trop de permissions. Sans un contrôle d’accès approprié, les employés ou les contractuels pourraient accéder à des informations qu’ils ne devraient pas, ce qui peut entraîner des fuites de données, des menaces internes, des erreurs de configuration ou même des vols.

Le RBAC soutient le principe du moindre privilège, ce qui signifie que les utilisateurs obtiennent uniquement l’accès dont ils ont besoin. C’est une idée clé dans la sécurité des applications web.

Comment fonctionne le modèle RBAC

Le modèle RBAC comprend généralement 3 composants :

- Rôles : Ce sont des fonctions ou responsabilités définies au sein d’une organisation, telles que Responsable RH ou Administrateur Système. Un rôle regroupe des permissions spécifiques nécessaires pour accomplir ses tâches.

- Permission - Action particulière à effectuer, comme supprimer un utilisateur, modifier un document, mettre à jour une base de données, etc.

- Utilisateurs - Individus assignés à un ou plusieurs rôles

Exemple :

- Rôle d’administrateur : peut gérer les utilisateurs, configurer le système et consulter les journaux

- Rôle de développeur : peut pousser du code, exécuter des builds, mais ne peut pas gérer les utilisateurs

Ce mécanisme assure la cohérence et réduit le risque par rapport à la gestion des permissions individuelles des utilisateurs.

Avantages du RBAC

Exemple de mise en œuvre du RBAC où les utilisateurs, les administrateurs et les invités ont différents niveaux d’accès aux fichiers, bases de données et serveurs

- Améliorer la sécurité : En mettant en œuvre le principe du moindre privilège, le RBAC peut minimiser le risque d’accès non autorisé aux données sensibles, réduisant ainsi la surface d’attaque et limitant les dommages potentiels causés par des menaces internes.

- Scalabilité : À mesure qu’une organisation grandit, il devient problématique de gérer les permissions individuellement. Le RBAC simplifie ce processus en regroupant les utilisateurs en fonction de leur rôle et en gérant les permissions pour celui-ci. Cela sera plus facile à comparer à la gestion individuelle des permissions.

- Efficacité opérationnelle : Le RBAC aide les organisations à réduire les tâches répétitives. L’administrateur ajuste uniquement la définition du rôle au lieu d’accorder ou de révoquer l’accès utilisateur par utilisateur, ce qui prend du temps pour une grande organisation.

- Conformité : De nombreux cadres réglementaires, tels que le RGPD, la HIPAA et le PCI DSS, exigent des contrôles d’accès stricts pour protéger les données sensibles. Le RBAC aide les organisations à s’aligner sur ces exigences en appliquant des règles d’accès structurées. Démontrer des politiques d’accès basées sur les rôles permet non seulement d’éviter les amendes, mais aussi de renforcer la confiance des clients et des régulateurs.

- Auditabilité : Le RBAC fournit une cartographie claire de ‘qui accède à quoi’ pour faciliter la transparence. Cependant, des cartographies RBAC incomplètes peuvent avoir de graves conséquences lors d’un audit.

Défis Communs de RBAC

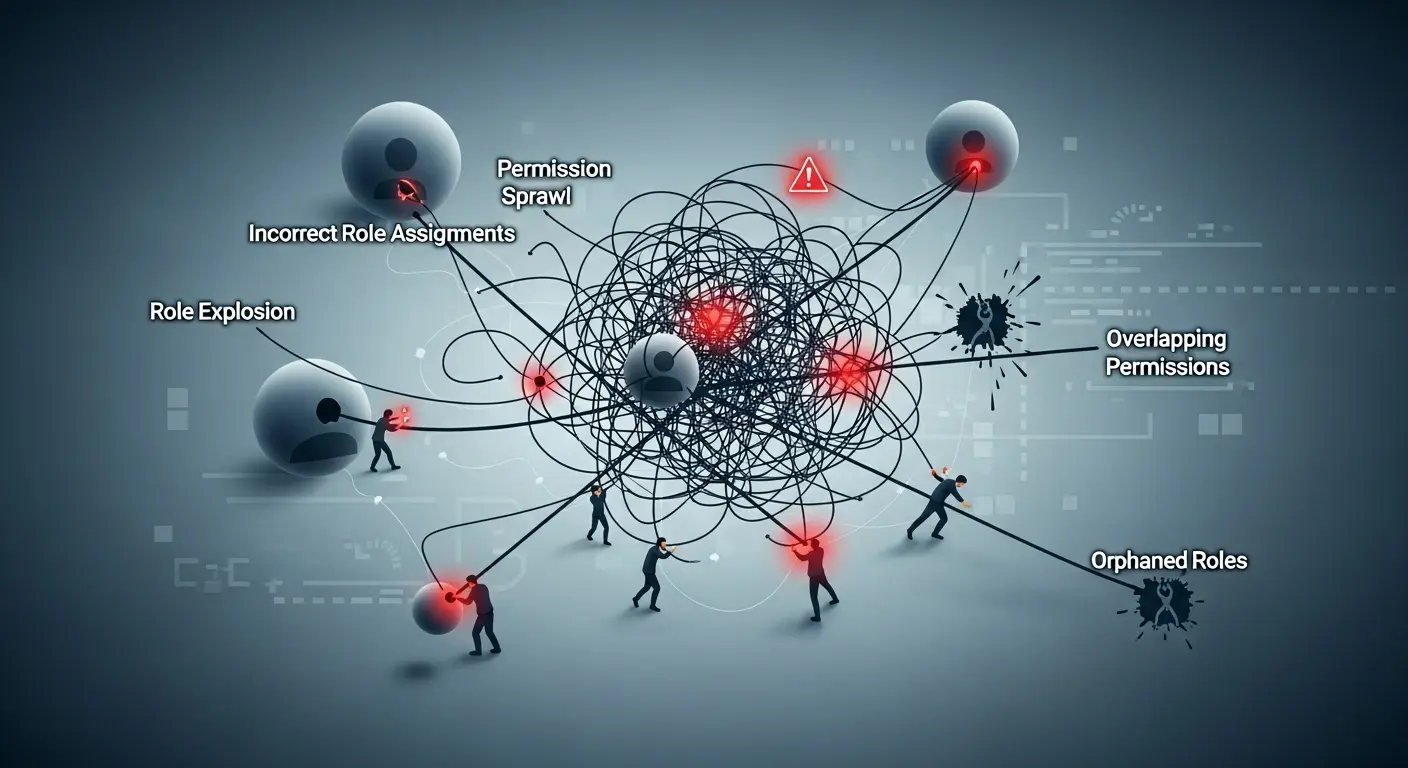

- Explosion de rôles se produit lorsqu’une organisation crée trop de rôles très spécifiques au lieu de catégories plus larges, rendant leur gestion difficile. Cela peut poser des problèmes lorsque le nombre de rôles dépasse d’environ 20 % le nombre d’employés, car la gestion de tant de rôles devient impraticable.

- Structure rigide : RBAC repose strictement sur des rôles prédéfinis, ce qui le rend moins flexible dans des environnements dynamiques comparé à ABAC, où l’accès peut s’adapter en fonction des attributs de l’utilisateur, de la ressource ou de l’environnement.

- Surcharge de maintenance : Les rôles et permissions doivent être régulièrement révisés et mis à jour pour prévenir les abus de privilèges et s’assurer que les utilisateurs n’ont pas d’accès inutile.

- Permissions qui se chevauchent : Lorsque plusieurs rôles accordent des permissions similaires ou identiques. Cela rend l’audit plus difficile, crée des redondances et peut embrouiller l’administrateur.

- Prolifération des permissions : Au fil du temps, il y a des changements organisationnels, et les utilisateurs accumulent plusieurs rôles. Si le rôle attribué à un utilisateur n’est pas mis à jour ou révoqué lorsque le poste ou les responsabilités changent, cela entraînera un accès plus large que nécessaire, ce qui viole le principe du moindre privilège.

- Rôle orphelin : Un rôle qui n’est pas aligné avec le besoin actuel de l’entreprise ou un rôle non attribué à un utilisateur. Cela peut constituer un point aveugle pour les vulnérabilités s’il n’est pas régulièrement révisé.

RBAC vs ABAC

Alors que le RBAC est axé sur les rôles, le contrôle d’accès basé sur les attributs donne accès à l’utilisateur en fonction d’attributs tels que l’utilisateur, l’environnement et les ressources.

| Fonctionnalité | RBAC | ABAC |

|---|---|---|

| Base de l’accès | Rôles prédéfinis | Attributs (utilisateur, ressource, environnement) |

| Flexibilité | Simple mais rigide | Très flexible, dynamique |

| Idéal pour | Grandes organisations avec des rôles stables | Environnements complexes et sensibles au contexte |

Implémentation ci-dessous dans la sécurité des applications web

| Modèle d’accès | Scénario d’exemple | Qui peut faire quoi | Comment l’accès est décidé |

|---|---|---|---|

| RBAC (Contrôle d’accès basé sur les rôles) | Application web de gestion de projet (par exemple, Jira/Trello) | - Admin → Créer des projets, gérer les utilisateurs, supprimer des tableaux- Manager → Créer/assigner des tâches, pas de suppression de projet- Employé → Mettre à jour uniquement leurs tâches- Invité → Voir uniquement les tâches | Basé sur des rôles prédéfinis assignés aux utilisateurs. Pas de conditions contextuelles. |

| ABAC (Contrôle d’accès basé sur les attributs) | Même application web de gestion de projet, mais avec des attributs | - Manager → Accéder aux tâches uniquement dans leur département (attribut utilisateur) - Employé → Voir les fichiers du projet uniquement si le projet est actif (attribut ressource) - Prestataire → Accéder au système uniquement de 9h à 18h et depuis le réseau du bureau (attributs environnementaux) | Basé sur des politiques utilisant des attributs : utilisateur + ressource + environnement. Le contexte détermine l’accès. |

Meilleures pratiques RBAC

Pour mettre en œuvre le RBAC efficacement, considérez la liste de contrôle d’auto-évaluation suivante :

- Moins de privilèges : Les rôles fournissent-ils uniquement l’accès nécessaire pour le travail ?

- Revoir régulièrement les rôles : Examinons-nous les rôles trimestriellement pour identifier et mettre à jour les rôles inutilisés ou obsolètes ?

- Éviter l’explosion des rôles : Maintenons-nous des rôles plus larges mais significatifs pour éviter une création excessive et détaillée de rôles ?

- Auditer les journaux d’accès : Les journaux d’accès sont-ils vérifiés régulièrement pour s’assurer que les activités des utilisateurs correspondent à leurs rôles définis ?

- Automatiser autant que possible : Utilisons-nous des outils de gestion des identités et des accès (IAM) pour automatiser les tâches de gestion des accès routinières ?

Comment Plexicus ASPM renforce la sécurité RBAC et des accès

La mise en œuvre de RBAC n’est qu’une partie d’une posture de sécurité solide. Les organisations modernes ont également besoin d’une visibilité continue sur les vulnérabilités, les mauvaises configurations et les risques d’accès à travers les applications et les environnements cloud.

C’est là que [Plexicus ASPM] intervient.

- ✅ Unifie la sécurité : Combine SCA, détection de secrets, analyse d’API, et plus encore sur une seule plateforme.

- ✅ Applique le principe du moindre privilège : Vous aide à repérer les accès trop permissifs, les rôles orphelins, et les mauvaises configurations que le RBAC seul ne peut pas détecter.

- ✅ Soutient la conformité : Génère des rapports prêts pour l’audit pour des cadres comme le RGPD, HIPAA, et PCI DSS.

- ✅ S’adapte à la croissance : Fonctionne à travers des applications complexes et des environnements cloud-native sans ajouter de friction.

En intégrant Plexicus ASPM, les équipes peuvent aller au-delà des simples attributions de rôles pour une gestion complète de la posture de sécurité des applications—réduisant le risque lié aux permissions excessives, aux mauvaises configurations, et aux dépendances vulnérables.

Termes connexes

- ABAC (Contrôle d’Accès Basé sur les Attributs)

- IAM (Gestion des Identités et des Accès)

- Principe du Moindre Privilège

- Sécurité Zero Trust

- Authentification

- Liste de Contrôle d’Accès (ACL)

- Escalade de Privilèges

- Gestion de la Posture de Sécurité des Applications (ASPM)

FAQ : RBAC (Contrôle d’Accès Basé sur les Rôles)

Que signifie RBAC en matière de sécurité ?

RBAC signifie Contrôle d’Accès Basé sur les Rôles, un mécanisme de sécurité pour gérer les permissions en regroupant les utilisateurs en fonction de leur rôle

Quel est le but du RBAC ?

Le but est d’appliquer les moindres privilèges, de simplifier la gestion des accès et de réduire les risques de sécurité.

Quel est un exemple de RBAC ?

Un hôpital donne accès au dossier du patient aux infirmières, mais seul un médecin peut créer une prescription médicale. C’est un exemple de mise en œuvre du RBAC ; même dans le monde réel, il peut être appliqué.

Quels sont les avantages du RBAC ?

Simplifier la gestion des accès utilisateurs, améliorer la sécurité, réduire les risques, simplifier l’audit et fournir un support de conformité.

Quelle est la différence entre RBAC et ABAC ?

Le RBAC gère l’accès basé sur les rôles, l’ABAC basé sur les politiques. Le RBAC est plus simple mais rigide ; l’ABAC est plus complexe mais offre de la flexibilité