כיצד לאוטומט את תיקון הזרקת SQL (SQLi) בקנה מידה

SQL injection (SQLi) נותרת אחת מהפגיעויות הוותיקות וההרסניות ביותר באבטחת אתרים. למרות שהיא מובנת היטב, היא מדורגת בעקביות קרוב לראש OWASP Top 10 מכיוון שמציאת ותיקון כל שאילתה פגיעה בקוד מודרני ומהיר היא כמעט בלתי אפשרית.

במדריך זה, תלמדו כיצד לעבור מעבר לתיקון ידני ולבנות תהליך עבודה שמזהה, מדרג ומתקן פגיעויות SQLi באופן אוטומטי באמצעות אוטומציה מונעת AI.

כדי לעזור לכם להתחיל בזיהוי פגיעויות אוטומטי, אנו מציעים כלי בדיקת אבטחת יישומים סטטית (SAST) בחינם. תוכלו לנסות אותו כאן בחינם: Plexicus Free SAST Tool

למה תיקון SQLi עדיין חשוב

ההשפעה העסקית של התקפת SQLi מוצלחת היא בינארית: או שאתם מגנים על הנתונים שלכם או שאתם מאבדים אותם. פגיעות מנוצלת אחת יכולה להוביל ל:

- הוצאת מסד נתונים מלאה: גישה לא מורשית ל-PII, אישורים וקניין רוחני.

- כשל ציות: קנסות עצומים תחת GDPR, SOC2, או PCI-DSS.

- שחיקת מותג: אובדן אמון לקוחות שלוקח שנים לבנות מחדש.

האתגר הוא לא רק לדעת ש-SQLi רע; זהו פער התיקון. צוותי אבטחה מוצאים פגיעויות מהר יותר ממה שמפתחים יכולים לתקן אותן.

מהי אוטומציית תיקון SQLi?

SQLi remediation הוא התהליך של החלפת קוד פגיע (בדרך כלל כאשר קלט משתמש מחובר ישירות לשאילתת מסד נתונים) עם חלופות מאובטחות כמו שאילתות פרמטריות או הצהרות מוכנות.

אוטומציה של תהליך זה כוללת שימוש ב-ניתוח סטטי (SAST) כדי למצוא את זרימת הנתונים המזוהמת ומנועי תיקון מבוססי AI כדי לשכתב את הקוד ולהגיש אותו בחזרה למפתח לאישור.

כיצד לאוטומט SQLi Remediation

שלב 1: זיהוי זרימות נתונים מזוהמות

לא ניתן לתקן מה שלא ניתן לראות. חיפושים מסורתיים מבוססי grep עבור הצהרות select הם רועשים מדי. יש צורך ב-בדיקות אבטחת יישומים סטטיות (SAST) שמבינות ניתוח זיהום, אשר עוקבות כיצד נתונים נעים מבקשת HTTP (מקור) לביצוע מסד נתונים (כיור).

- הדרך הידנית: בדיקת כל קובץ בקר במאגר שלך.

- הדרך של Plexicus: השתמש ב-ניתוח קוד סטטי (SAST) כדי לסרוק את כל בסיס הקוד שלך תוך דקות. Plexicus ממפה את זרימת הנתונים כדי לזהות בדיוק היכן קלט לא מסונן פוגע במסד הנתונים שלך.

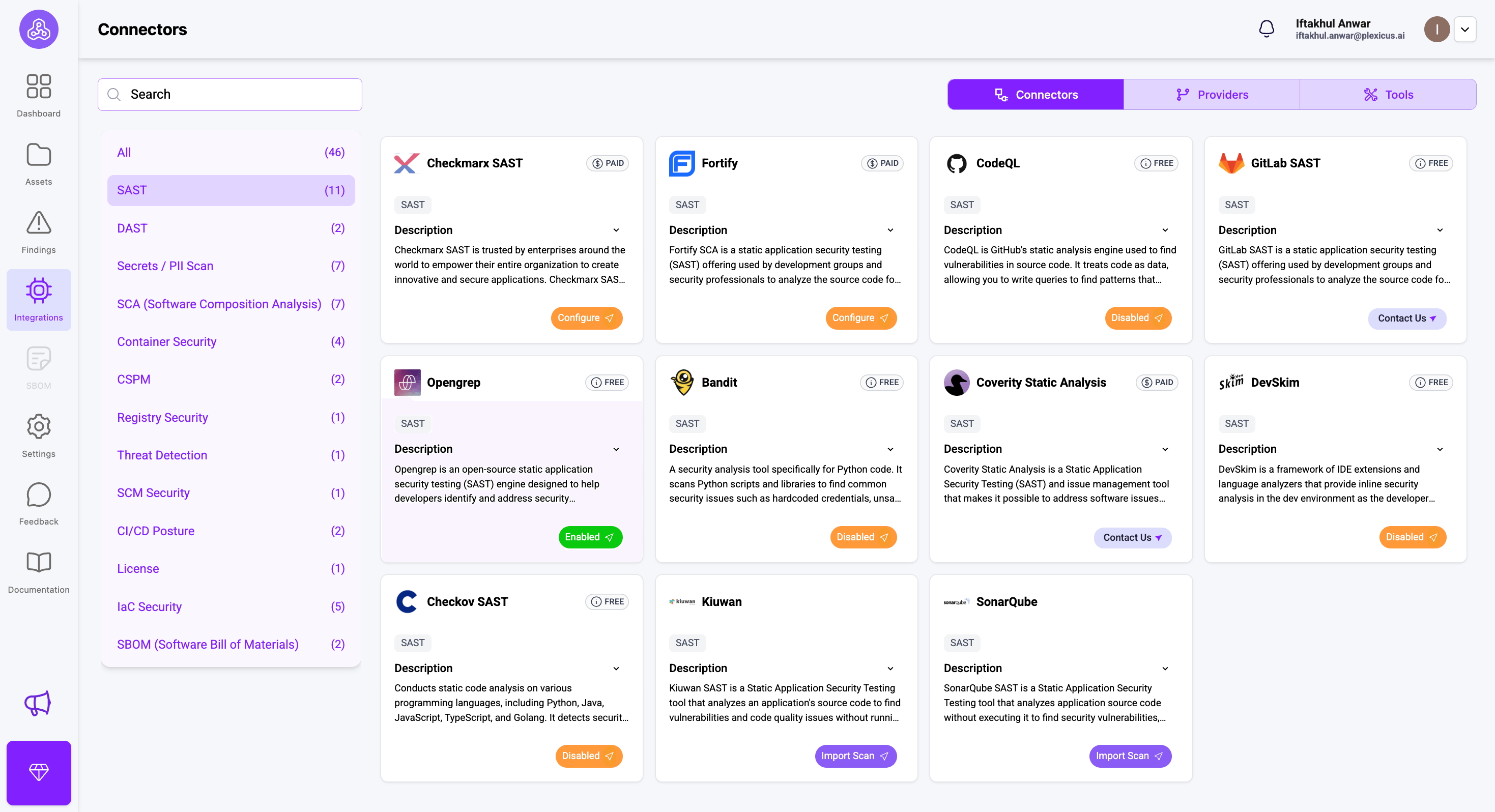

Plexicus מתחבר למספר כלי SAST, ממקורות פתוחים ועד כלים בתשלום. ניתן להתחבר לכלי SAST הזמין דרך תפריט ה-אינטגרציה או לבדוק כאן.

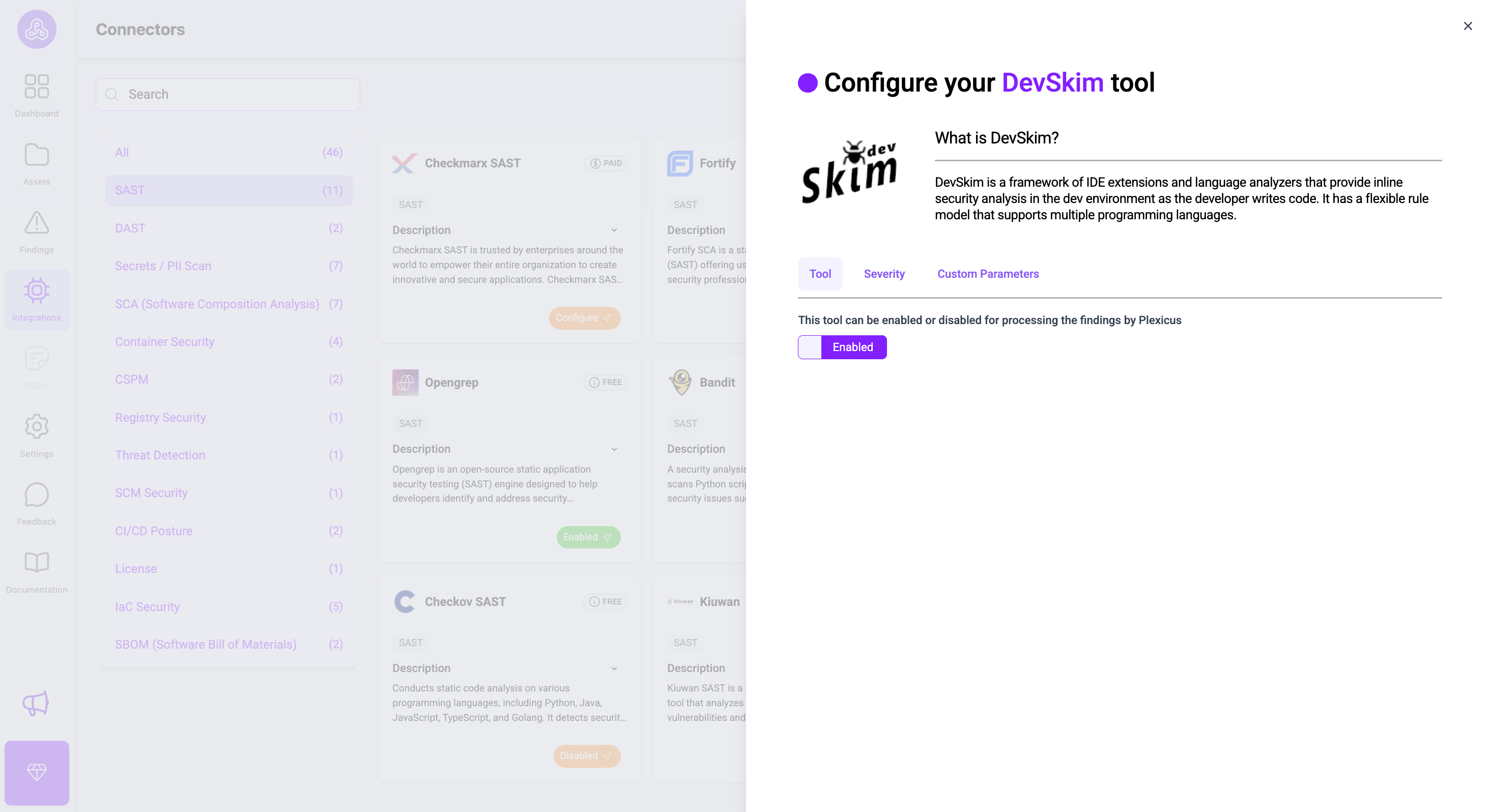

לכלים שיש להם תווית “חינם”, ניתן להפעיל אותם ישירות על ידי לחיצה על כפתור ה-configure והחלפת כפתור ה-enable.

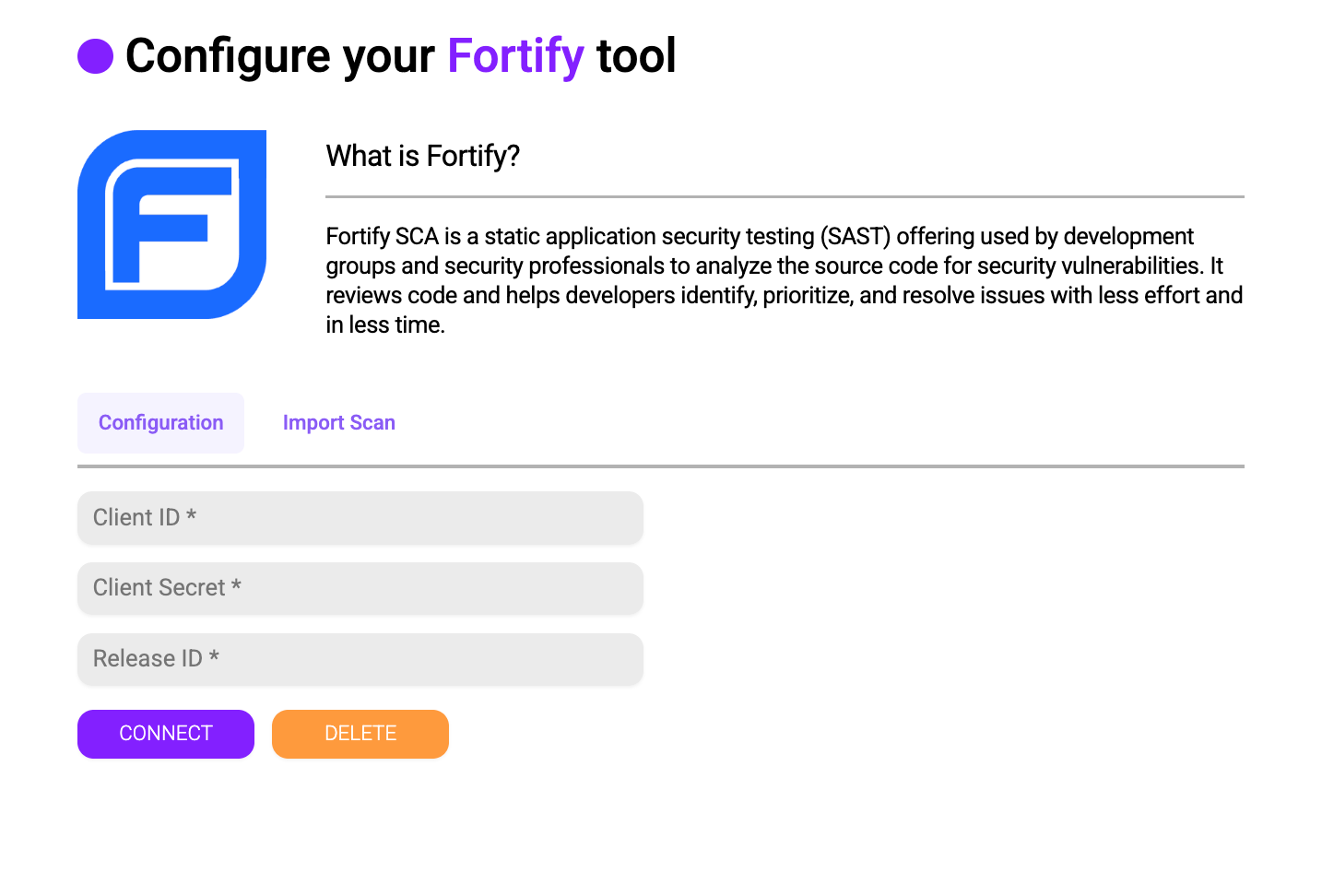

בינתיים, עם הכלי בתשלום, ניתן להתחבר על ידי מילוי האישורים.

שלב 2: תעדוף על בסיס נגישות וסיכון

לא כל הפגיעויות SQLi נוצרות שוות. SQLi בטופס כניסה ציבורי הוא P0 (עדיפות 0), בעוד שאחד בכלי דיווח פנימי מאומת עשוי להיות P2 (עדיפות 2).

Plexicus משתמשת במערכת תעדוף רב-גורמית כדי לעזור לך להתמקד בממצאי האבטחה הקריטיים ביותר. המערכת מקצה ציוני עדיפות מ-0 עד 100, כאשר ציונים גבוהים יותר מצביעים על בעיות דחופות יותר.

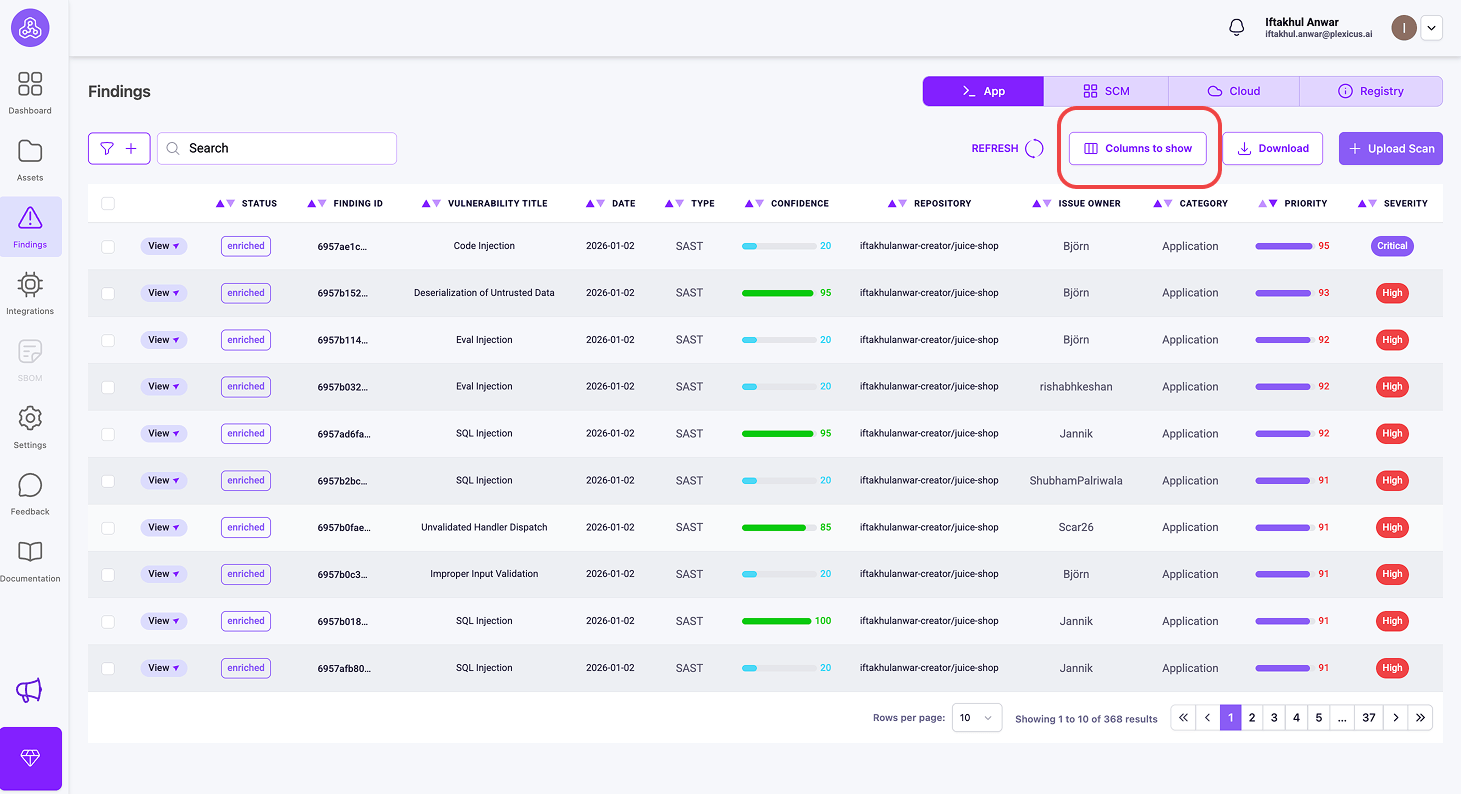

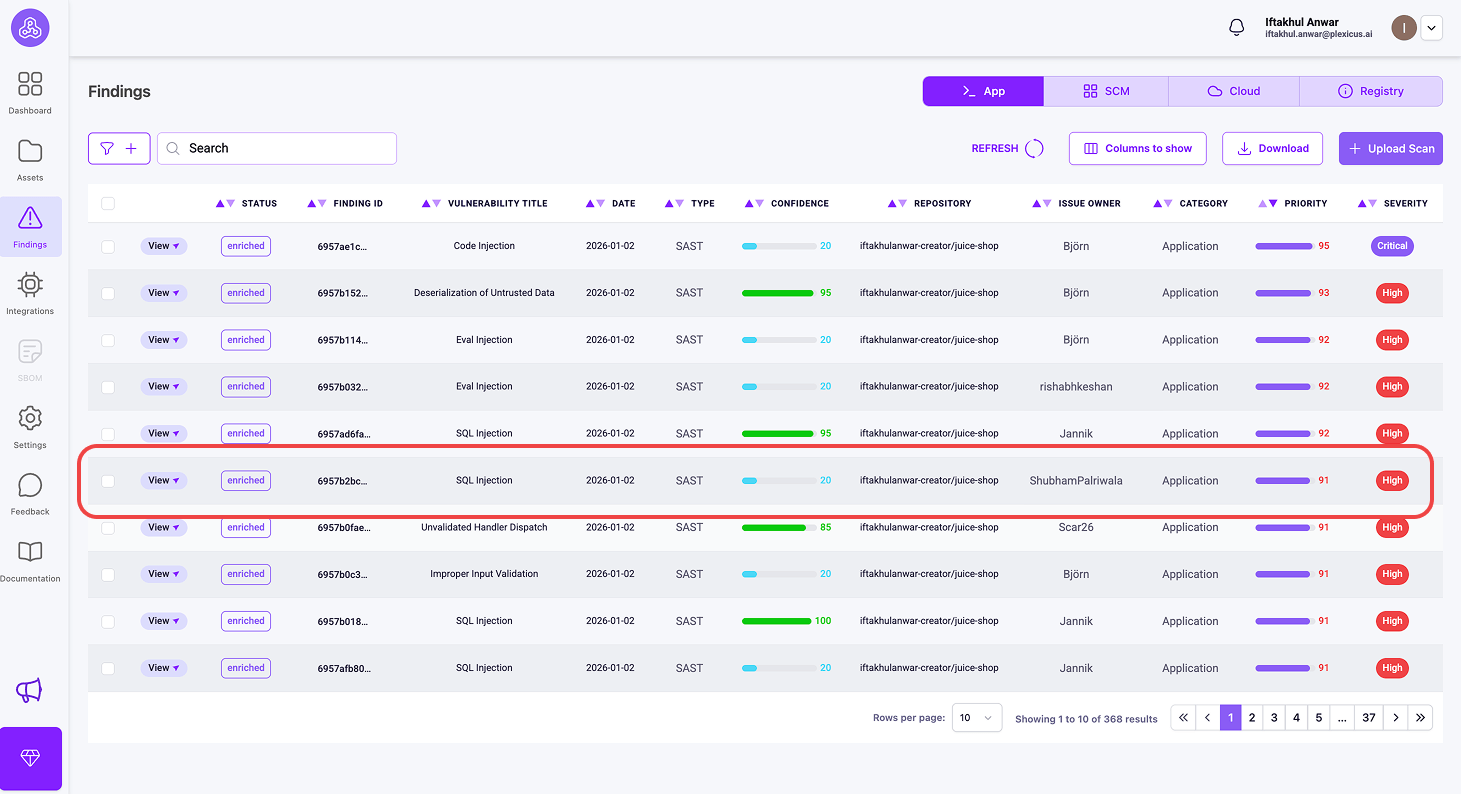

ניתן לבדוק מדדים לתעדוף שלך על ידי ביצוע השלבים הבאים:

- ודא שהמאגר שלך מחובר ותהליך הסריקה הסתיים.

- לאחר מכן, נווט לתפריט Findings, שם תמצא מדדים לביצוע תעדוף, כולל Priority, Impact, ו-Confidence

- Priority (ציון 0-100)

- זהו המדד העיקרי שלך לתעדוף - ציונים גבוהים יותר מצביעים על בעיות דחופות יותר.

- חפש ממצאים עם Priority ≥ 80 (פגיעויות קריטיות)

- Impact (ציון 0-100)

- מציג את הערכת ההשפעה העסקית

- השפעה גבוהה יותר פירושה השלכות עסקיות פוטנציאליות גדולות יותר.

- Confidence (ציון 0-100)

- מציין עד כמה Plexicus בטוח בממצא

- 90-100: ראיות מוחלטות, 70-89: אינדיקטורים חזקים, 50-69: ביטחון מתון

- Priority (ציון 0-100)

- חפש את מדדי ה-Priority, הנעים בין 0 ל-100, המציינים את חומרת הפגיעויות. ציון גבוה יותר מציע עדיפות גבוהה יותר לתיקון.

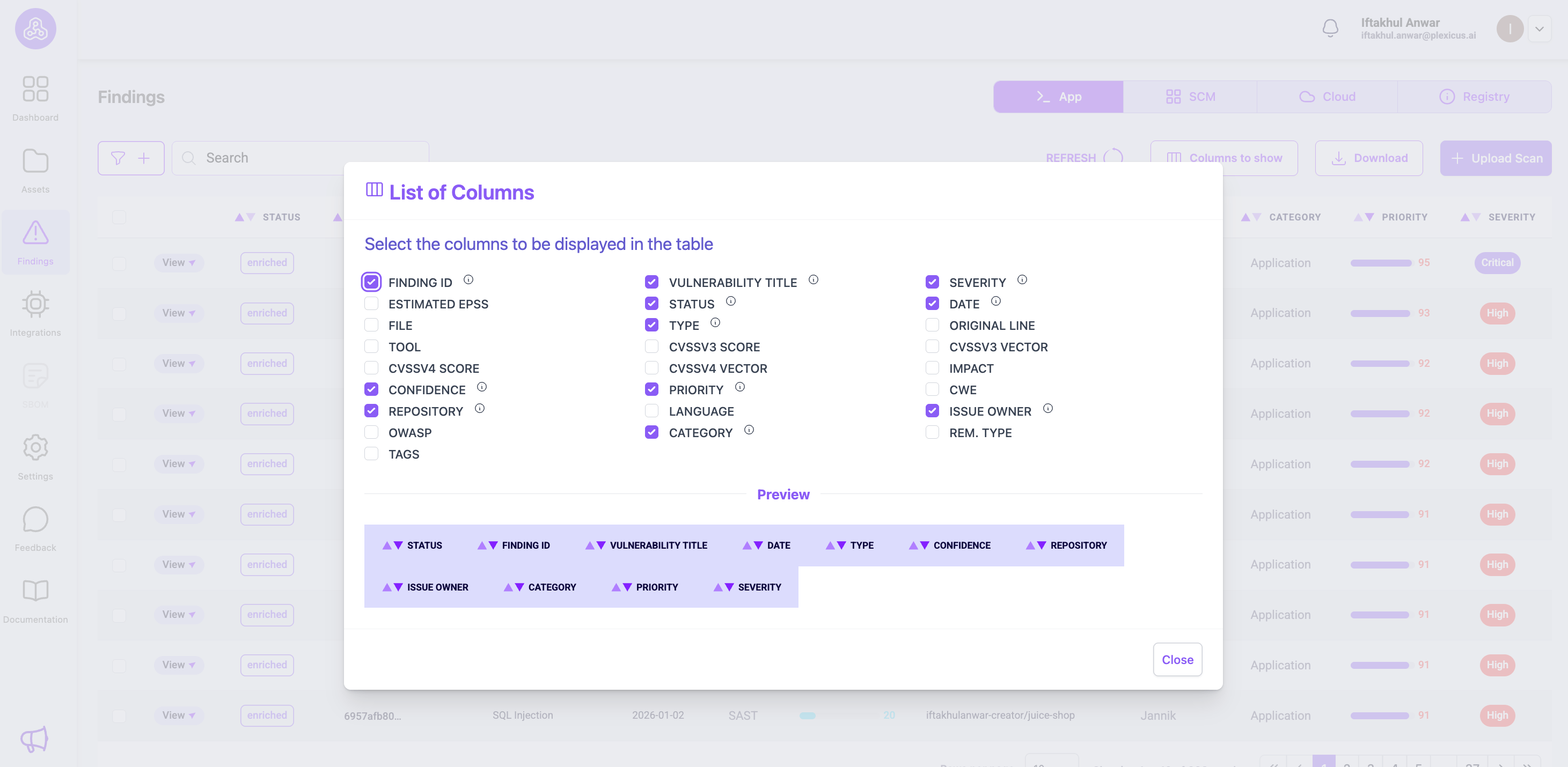

- אם המדדים אינם גלויים מיד, תוכל להתאים אישית את התצוגה על ידי לחיצה על כפתור העמודות ובחירת המדדים שברצונך להציג.

תוכל למצוא מדדים נוספים להציג בטבלת רשימת הממצאים.

שלב 3: אוטומציה של התיקון (AI Remediation)

כאן רוב תוכניות האבטחה נעצרות. לעיתים קרובות, מפתחים אינם יודעים את התחביר הספציפי לשאילתה פרמטרית במסגרת ישנה.

במקום לשלוח דוח PDF, עליך לספק את הקוד. תהליכי עבודה מודרניים מנצלים מודלים של שפה גדולה (LLMs) כדי לסרוק את הקטע הפגיע ולהציע תיקון מושלם.

ב-Plexicus, אתה יכול להשתמש במנוע תיקון אוטומטי כדי ליצור את קטע הקוד המתוקן באופן אוטומטי. הוא מחליף את ההצמדה בהצהרה מוכנה, תוך שמירה על הלוגיקה המקורית והסרת הסיכון.

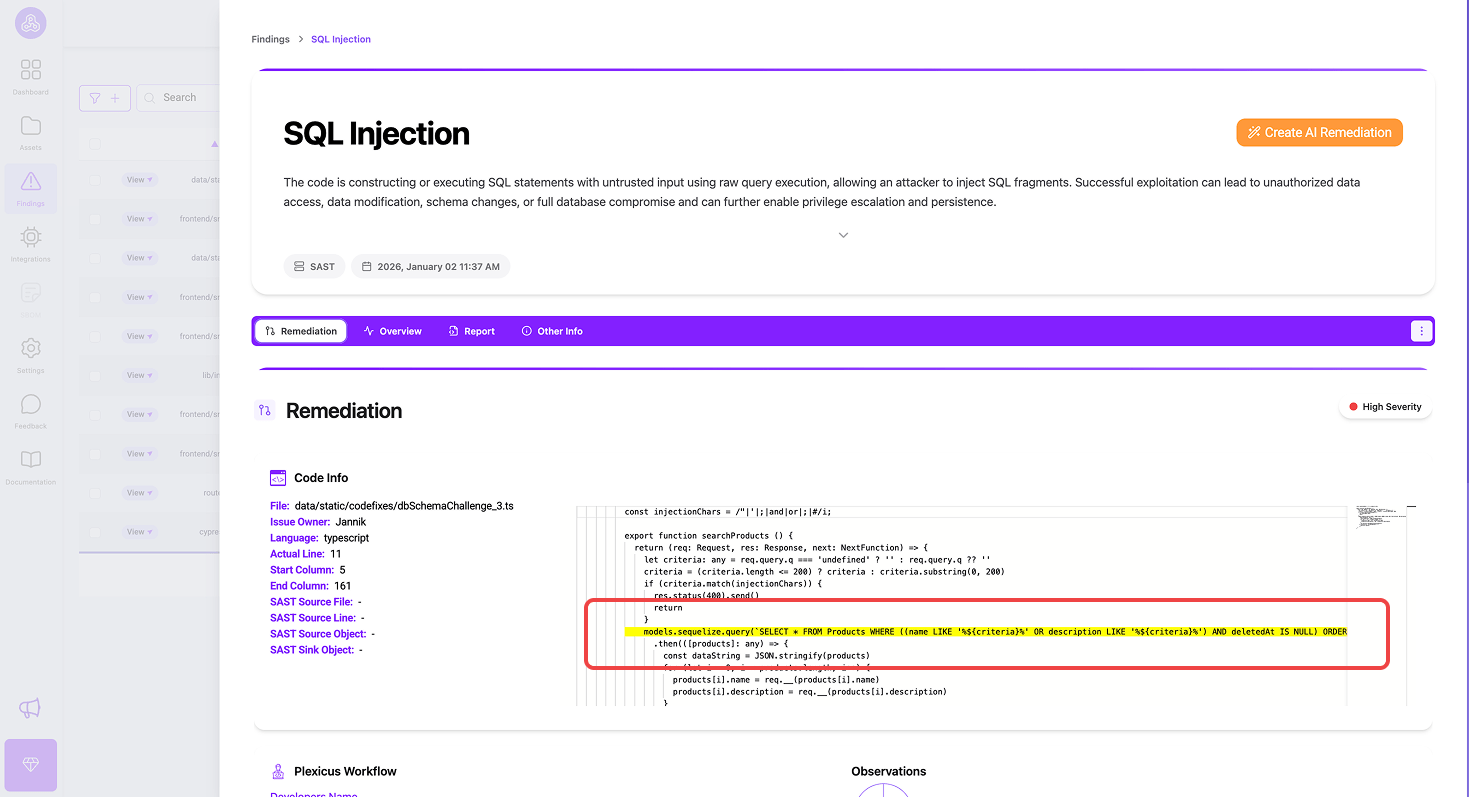

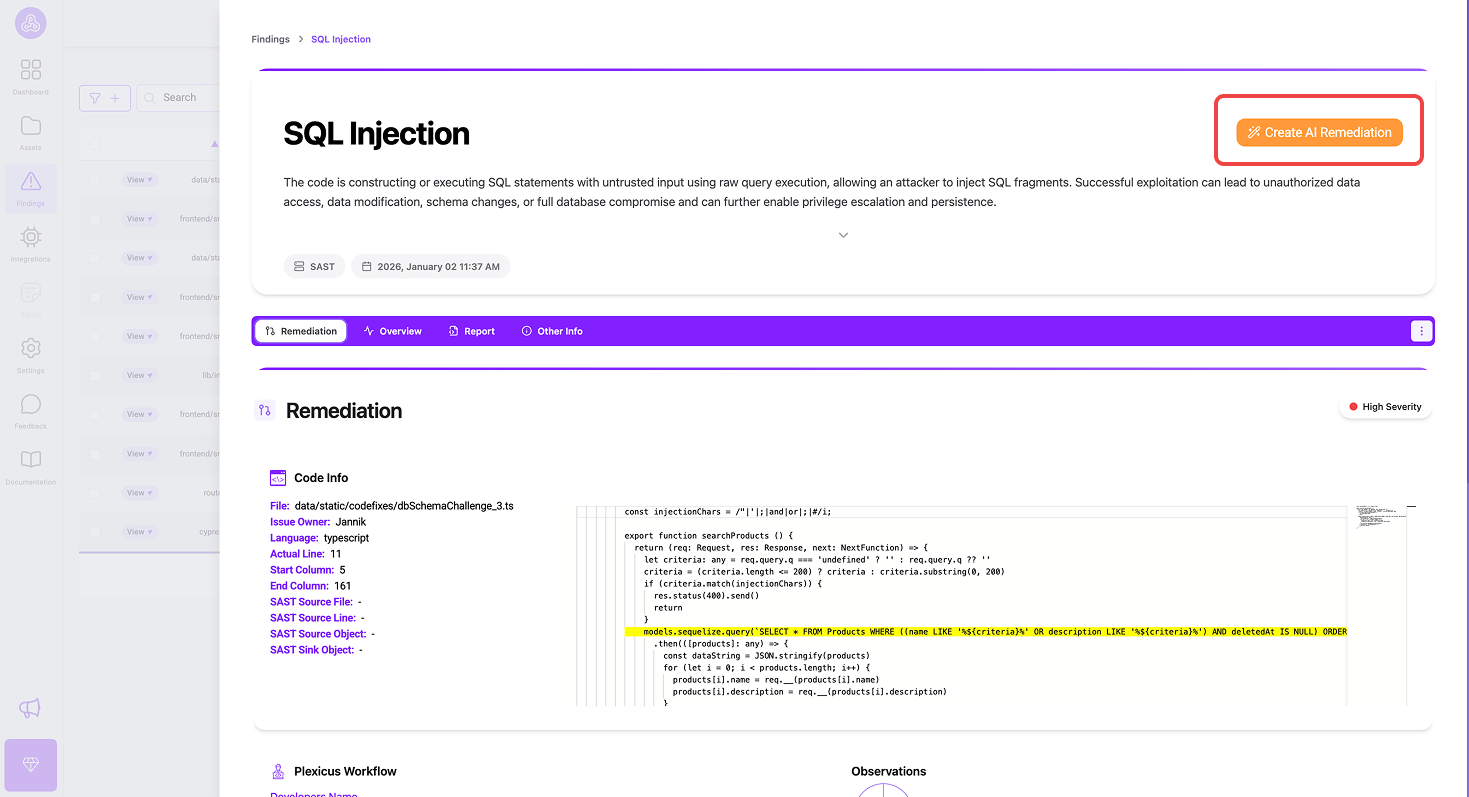

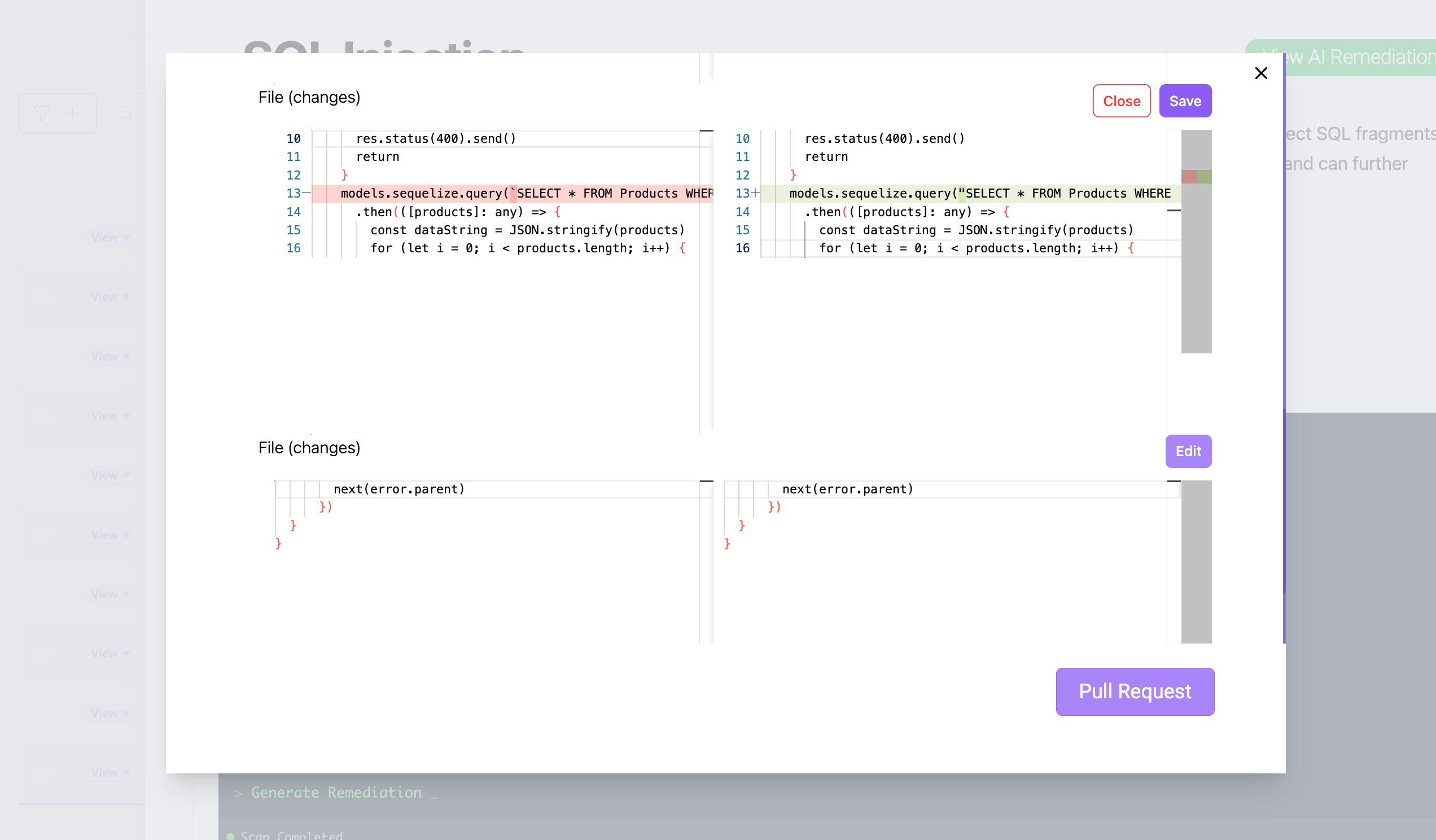

לאחר סיום תהליך הסריקה, תוכל ללחוץ על הפרטים של בעיית אבטחה מסוימת שנמצאה על ידי הסורק.

יופיע חלון קופץ שיספק לך מידע מפורט על הפגיעות. קוד הבלוק יגיד לך את הקוד שגורם לפגיעות וצריך לתקן.

כאשר אתה מוכן לתקן את הבעיה, תוכל ללחוץ על כפתור Create AI Remediation כדי להתחיל בתיקון.

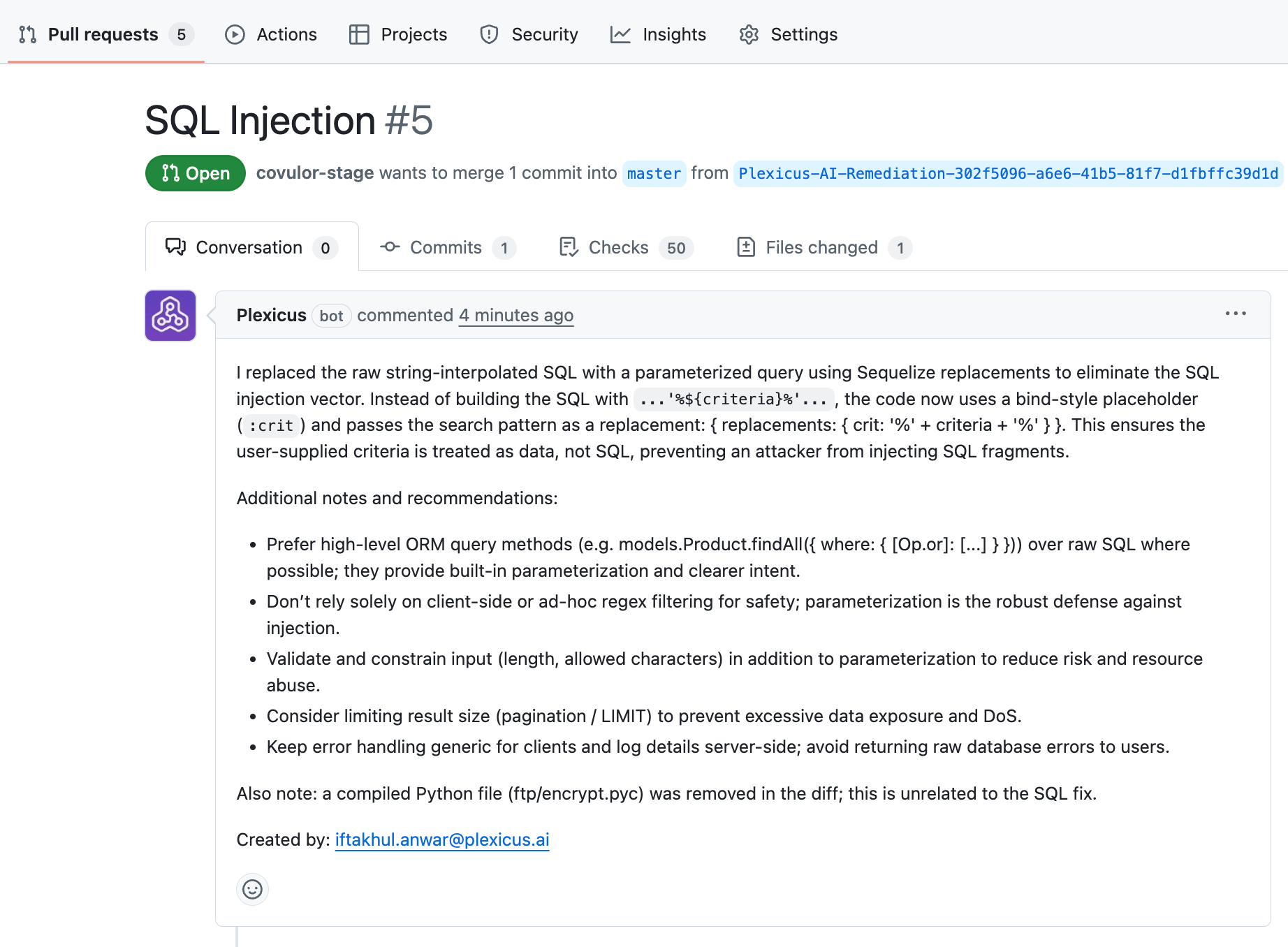

לאחר סיום תהליך התיקון, יופיע חלון קופץ שיציע לך לבצע בקשת משיכה. תוכל לבדוק את השינויים שהוצעו על ידי הבינה המלאכותית, או לערוך ידנית בקטע קוד אם יש צורך.

הבינה המלאכותית לתיקון אינה מיושמת ישירות בקוד; במקום זאת, היא זקוקה לאישור דרך תהליך הבקשה למשיכה. Plexicus מיישמת בקרת גישה מבוססת תפקידים, המעניקה תפקידים שונים עם יכולות שונות בתוך הפלטפורמה. ניתן לבדוק את ההבדלים בין התפקידים כאן

זה הופך את תהליך האדם בלולאה לאימות השינויים לפני מיזוגם לקוד הייצור, מה שמבטיח איכות גבוהה ושמירה על אמון המפתחים.

שלב 4: אימות עם CI Gating

לאחר החלת תיקון, יש להבטיח שהפגיעות לא תחזור לקוד הבסיס במהלך השחרור הבא.

שלבו את כלי האבטחה שלכם בתהליך ה-PR (בקשה למשיכה). אם מפתח מכניס שאילתה חדשה שאינה פרמטרית, הבנייה צריכה להיכשל. CI gating של Plexicus פועל כרשת ביטחון, ומספק משוב מיידי ישירות בניהול קוד המקור שלכם, כמו GitHub, GitLab וכדומה, לפני שהקוד מגיע לייצור.

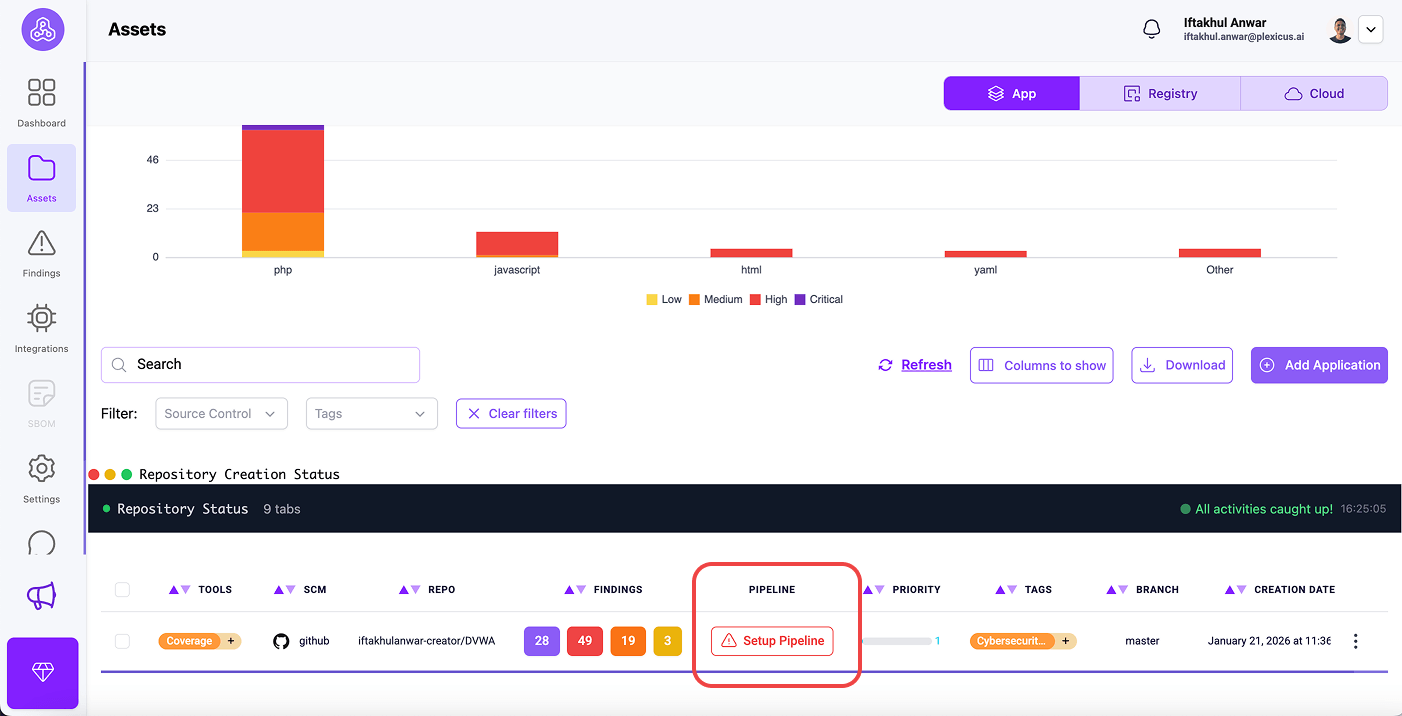

Plexicus מאפשרת להגדיר מנגנון CI gating בכמה שלבים:

- עבור לתפריט Asset.

- בכרטיסייה App, תמצא את המאגר המחובר שלך.

- במאגר המחובר שלך, לחץ על Setup Pipeline כדי להגדיר CI gating

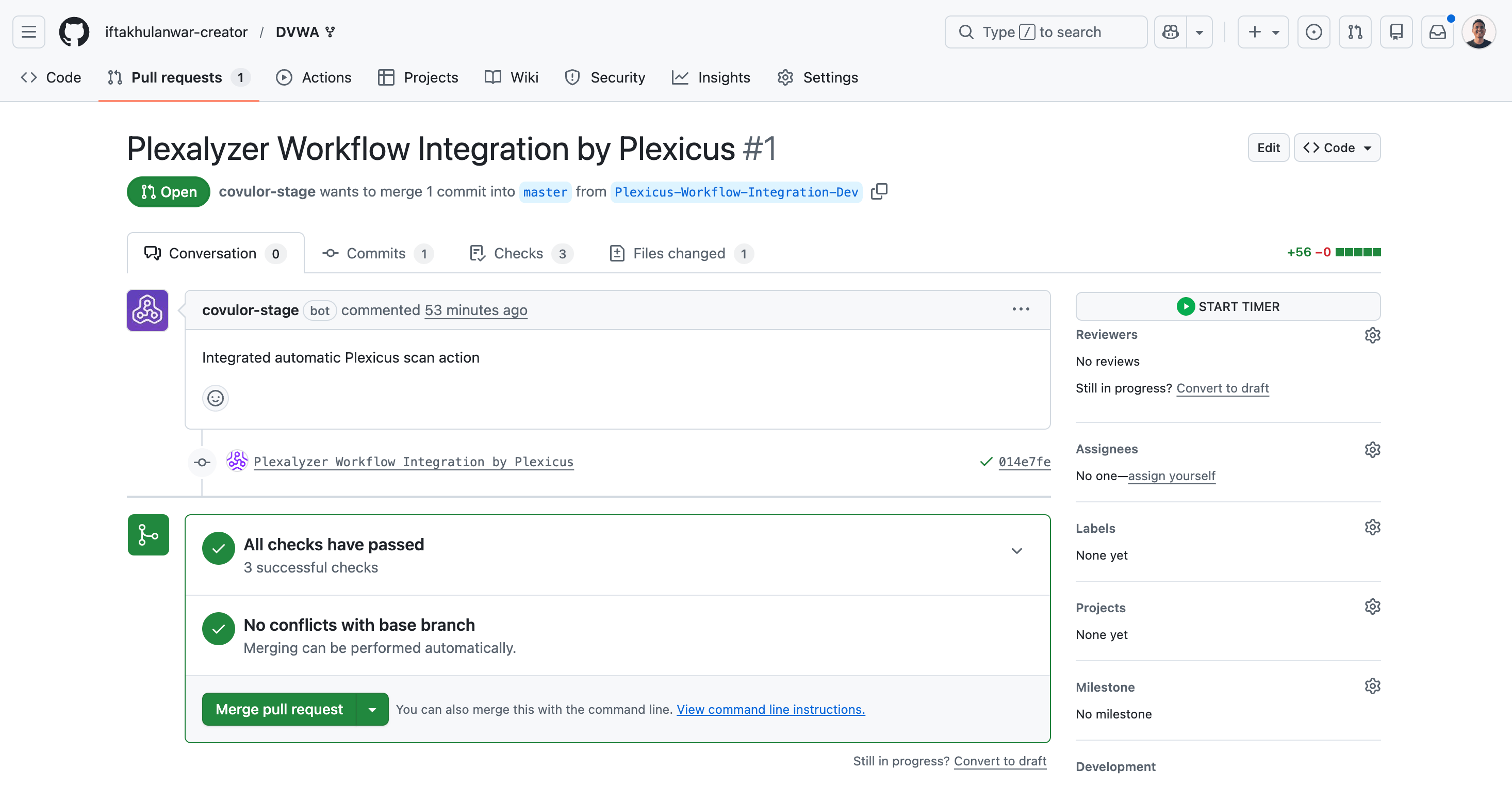

- יופיע חלון קופץ, והוא יבקש ממך להגדיר את הצינור ב-SCM שלך. לחץ על אישור

- לאחר שתלחץ על אישור, תועבר ללשונית הבקשה למיזוג ב-GitHub. בקש את רשותך למזג את הבקשה למיזוג כדי לשלב את Plexicus בפעולות GitHub שלך.

- ברגע שתמזג את אינטגרציית ה-Plexicus workflow, המאגר שלך יקבל סריקת אבטחה אוטומטית שרצה באופן רציף על שינויים בקוד. היא תרוץ אוטומטית על כל push ו-pull request לענף הראשי שלך.

השוואה: מדוע אוטומציה מנצחת

הסתמכות על תיקון ידני יוצרת חוב פגיעות שגדל בכל פעם שאתה דוחף קוד. עד שמבחן חדירה ידני מוצא SQLi, הקוד הזה לעיתים קרובות נמצא בייצור במשך חודשים.

על ידי שימוש בפלטפורמה מאוחדת כמו Plexicus, אתה מאחד כלים מרובים (כולל SAST, DAST, ו-AI Remediation) לתוך ממשק אחד. זה לא רק מוצא את ה-SQLi; זה סוגר את המעגל על ידי יצירת התיקון ועדכון הכרטיס באופן אוטומטי באמצעות יצירת משימות אוטומטית.

| תכונה | הדרך הישנה (ידנית) | הדרך המודרנית (אוטומטית) |

|---|---|---|

| זיהוי | סקירות קוד ידניות / דוחות PDF | סריקות SAST ו-DAST בזמן אמת |

| תיקון | כרטיסי Jira עם “בבקשה לתקן” | תיקון אוטומטי בכמות גדולה ותיקון מבוסס AI |

| אימות | בדיקות חדירה שנתיות | שערי CI/CD מתמשכים |

| היקף | אפליקציות עיקריות בלבד | ניטור מלא של שטח התקיפה |

מסקנה

הזרקת SQL היא בעיה שנפתרה, אך היא נותרה סיבה מובילה לפריצות בשל פערי ביצוע. על ידי אוטומציה של צינור הזיהוי לתיקון, אתה מאפשר למפתחים שלך לכתוב קוד מאובטח מבלי להאט את מהירות הפיתוח.

Plexicus מציעה חבילת כלים מקיפה, החל מסריקת קוד, רישום וענן ועד תיקון מבוסס AI, כדי לשמור על האפליקציות שלך מאובטחות מהקוד ועד לענן.

הפלטפורמה שלה תומכת במגוון רחב של סביבות כדי להבטיח תאימות עם ערימת הטכנולוגיה שלך. סביבות נתמכות עיקריות כוללות שפות תכנות כמו Java, Python ו-JavaScript, כמו גם ספקי ענן כגון AWS, Azure ו-Google Cloud.

שאלות נפוצות:

שאלה 1: מהי הזרקת SQL (SQLi) ולמה תיקון עדיין חשוב?

תשובה: SQLi היא פגיעות שמאפשרת לתוקפים לשנות שאילתות מסד נתונים, מה שמוביל לפריצות נתונים, כשלי תאימות ונזק למותג. תיקון הוא קריטי מכיוון שאפילו פגיעות אחת שלא תוקנה יכולה לגרום לתוצאות חמורות, ותיקונים ידניים אינם יכולים לעמוד בקצב של בסיסי קוד מודרניים.

שאלה 2: איך עובדת אוטומציה של תיקון SQLi?

A: אוטומציה משתמשת בכלי ניתוח סטטי (SAST) כדי לזהות קוד פגיע, ואז מנצלת AI כדי לשכתב שאילתות לא בטוחות באמצעות פרקטיקות בטוחות (כמו שאילתות פרמטריות), ומגישה את התיקונים הללו לאישור המפתחים.

שאלה 3: מהם השלבים העיקריים לאוטומציה של תיקון SQLi?

- זיהוי זרימות נתונים מזוהמות באמצעות כלי SAST.

- תעדוף פגיעויות על בסיס סיכון והגעה.

- יישום תיקונים אוטומטיים באמצעות מנועי תיקון AI.

- אימות תיקונים עם CI gating כדי למנוע רגרסיות.

שאלה 4: כיצד Plexicus עוזרת בתהליך זה?

ת: Plexicus משלבת מספר כלי אבטחה (כולל SAST, DAST ותיקון AI) בפלטפורמה אחת. היא מאוטומטת זיהוי, תעדוף, תיקון ואימות מתמשך, ומייעלת את תהליך התיקון מקצה לקצה.

Plexicus תומכת גם בשליטה על גישה מבוססת תפקידים, מה שמאפשר לארגונים לנהל הרשאות עבור סוגי משתמשים שונים (כגון מנהלים, מפתחים ומבקרים). זה מבטיח שלמשתמשים יש גישה ואחריות מתאימים, משפר את האבטחה ואת בהירות תהליך העבודה. למדו עוד על הבדלי תפקידים כאן.

שאלה 7: האם תיקונים אוטומטיים מוחלים ישירות על בסיס הקוד?

ת: לא. תיקונים אוטומטיים מוצעים באמצעות בקשות משיכה לבדיקה ואישור אנושי. זה מבטיח פיקוח של מפתחים, שומר על איכות הקוד ובונה אמון בתהליך האוטומציה.

שאלה 7: כיצד CI gating עוזר לשמור על אבטחה?

A: CI gating משלב בדיקות אבטחה בתהליך הבקשה למשיכה, חוסם פגיעויות חדשות מלהתמזג ומספק משוב מיידי למפתחים לפני שהקוד מגיע לייצור.

שאלה 8: אילו סביבות תומך Plexicus?

תשובה: Plexicus תומך במגוון רחב של שפות תכנות (Java, Python, JavaScript, וכו’) וספקי ענן (AWS, Azure, Google Cloud), ומבטיח תאימות על פני מערכות טכנולוגיות שונות.

שאלה 9: מדוע אוטומציה עדיפה על תיקון ידני?

תשובה: אוטומציה סוגרת את הפער בתיקון על ידי סריקה, תיקון ואימות פגיעויות בקנה מידה רחב, מפחיתה סיכונים וחוסכת זמן למפתחים בהשוואה לתיקון ידני.

שאלה 10: כיצד אוכל להתחיל לזהות פגיעויות בקוד שלי בחינם?

תשובה: ניתן להשתמש בכלי SAST חינמי המסופק על ידי Plexicus כדי לסרוק את הקוד שלך לפגיעויות, כולל סיכוני הזרקת SQL. נסה זאת כאן