איך למנוע ממפתחים להתעלם מממצאי אבטחה (ולתקן פגיעויות מהר יותר)

לכלי אבטחה יש מוניטין של מחסומים רועשים. כאשר מפתח דוחף קוד, וצינור ה-CI/CD נכשל עם דו”ח PDF בן 500 עמודים מצורף, התגובה הטבעית שלו אינה לתקן את הבעיות. היא להתעלם מהן או לכפות מיזוג של הקוד.

עייפות ההתראות הזו ניתנת לכימות. נתוני תעשייה מראים ש-33% מצוותי DevOps מבזבזים יותר ממחצית זמנם בהתמודדות עם חיוביות שגויות. הבעיה אינה שמפתחים אינם מתעניינים באבטחה. הבעיה היא שחוויית המפתח (DevEx) של רוב כלי האבטחה שבורה. הם סורקים מאוחר מדי, מספקים מעט מדי הקשר, ודורשים יותר מדי מחקר ידני.

הנה כיצד לפתור את בעיית זרימת העבודה על ידי העברת האבטחה לתוך צינור ה-CI/CD.

למה זה חשוב: כלל “30 דקות מול 15 שעות”

התעלמות מממצאי אבטחה יוצרת חוב מצטבר שמחסל את המהירות.

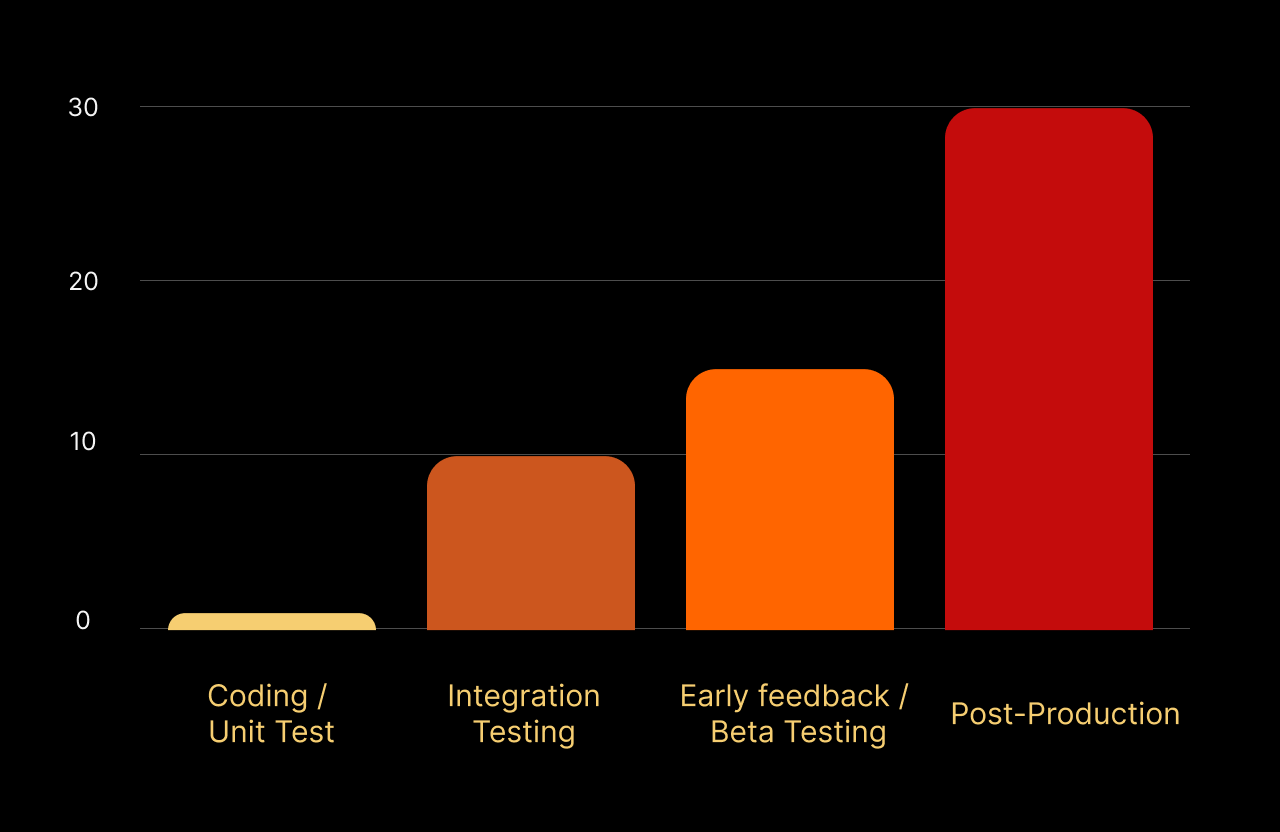

נתונים מ-NIST מציעים שאם מפתח מתקן פגם אבטחה במהלך סקירת בקשת משיכה (PR), זה לוקח כ-30 דקות. אם אותו פגם נתפס בבדיקות לאחר הייצור, זה לוקח למעלה מ-15 שעות לטריאז’, ללמוד מחדש את ההקשר ולתקן.

מבחינת עלות, תיקון פגיעויות לאחר הפקה הוא יקר פי 30 מאשר בשלב הפיתוח.

עבור מנהיגי הנדסה, המקרה העסקי ברור: שיפור אבטחת DevEx אינו רק עניין של בטיחות; זה עניין של החזרת 30% מיכולת ההנדסה של הצוות שלך.

איך לתקן את זרימת העבודה

המטרה היא לעבור מ”מציאת באגים” ל”תיקון באגים” מבלי לעזוב את ממשק בקשת המשיכה.

שלב 1: גילוי סודות ובעיות קוד

כלים ישנים סורקים לעיתים קרובות בלילה. עד אז, המפתח עבר למשימה חדשה. יש להעביר את הגילוי לרגע המדויק שבו הקוד נדחף לשרת.

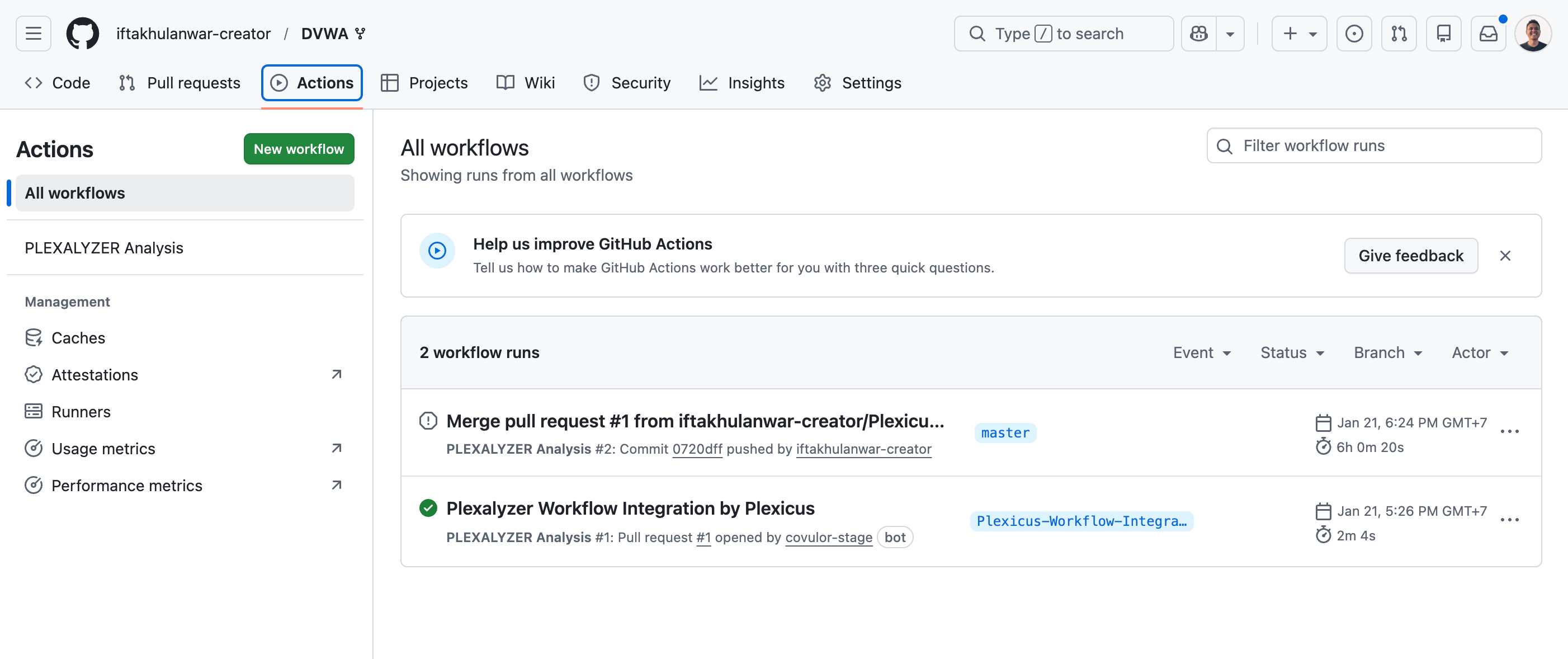

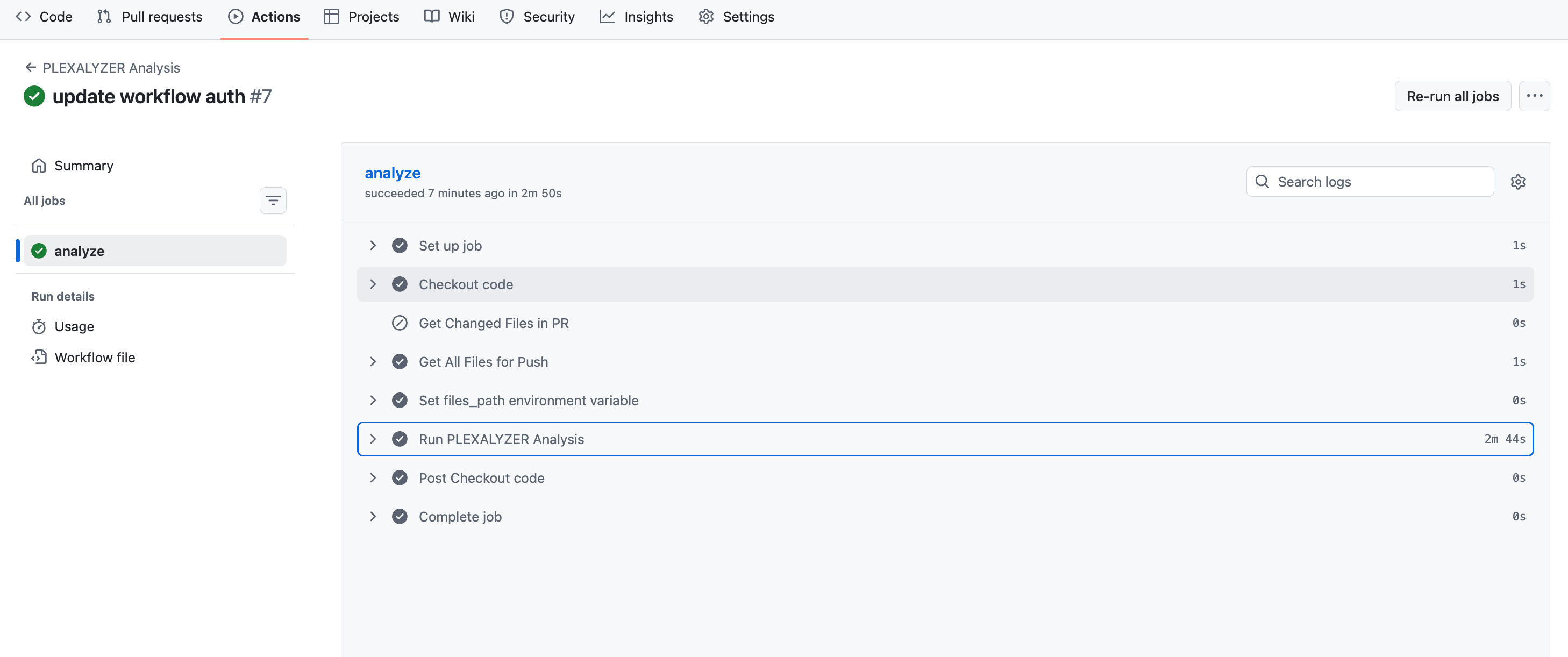

ב-Plexicus, ניתן לשלב את כלי האבטחה בתוך צינור CI/CD. הוא יסרוק מיד עם בקשת משיכה. הוא מבצע גילוי סודות בקוד שלך (Git) וניתוח קוד סטטי (SAST).

ניתן לשלב את Plexicus בצינור CI/CD על ידי ביצוע השלבים הללו.

שלב 2: תיעדוף

הימנע מעייפות התראות. בצע תיעדוף לבעיות אבטחה שנמצאו.

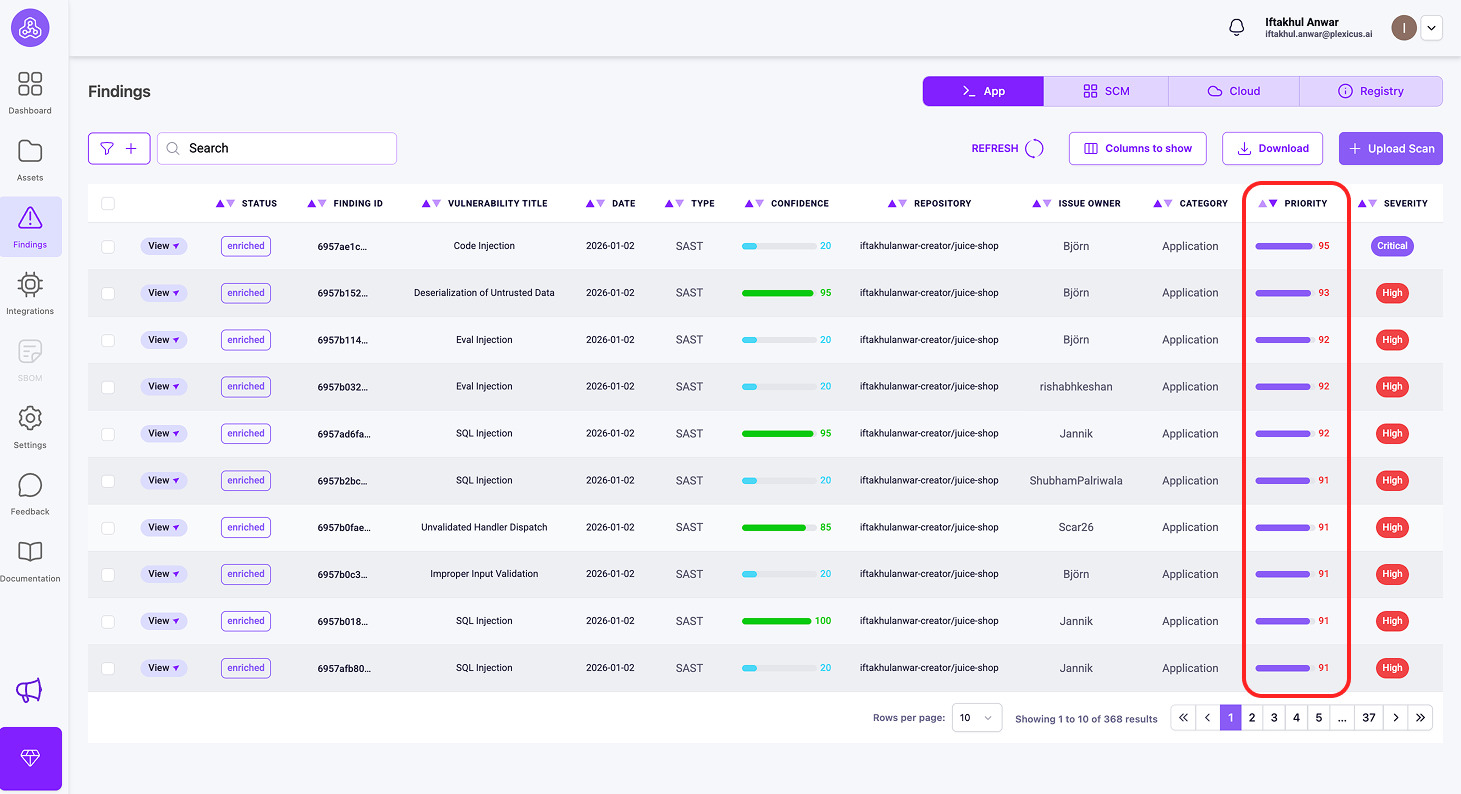

Plexicus מציע מדדים שיעזרו לך להחליט אילו פגיעויות לטפל קודם:

א) מדדי תיעדוף

מה זה מודד: כמה דחוף לתקן את הבעיה

זה ציון (0-100) שמשלב חומרה טכנית (CVSSv4), השפעה עסקית וזמינות ניצול למספר אחד. זהו תור הפעולות שלך - מיין לפי עדיפות כדי לדעת מה לטפל בו מיד. עדיפות 85 אומרת “עזוב הכל ותקן את זה עכשיו”, בעוד עדיפות 45 אומרת “תכנן את זה לספרינט הבא.”

דוגמה: ביצוע קוד מרחוק (RCE) בשירות שלב מיושן

שירות שלב מיושן מכיל פגיעות ביצוע קוד מרחוק. השירות עדיין פועל מבחינה טכנית אך לא בשימוש, לא מחובר לייצור, ונגיש רק מרשימת IP פנימית.

- CVSSv4: 9.8 (חומרה טכנית קריטית)

- השפעה עסקית: 30 (אין נתוני ייצור, אין השפעה על לקוחות, שירות מיושן)

- זמינות ניצול: 35 (דורש גישה לרשת פנימית וידע ספציפי לשירות)

- עדיפות: 42

למה לחפש עדיפות:

על הנייר, CVSSv4 (9.8) צועק “קריטי”. אם היית מסתכל רק על CVSS, זה היה מעורר פאניקה ותרגילי אש.

עדיפות (42) מספרת את הסיפור האמיתי.

מכיוון שהשירות מיושן, מבודד מייצור, ולא מכיל נתונים רגישים, הסיכון האמיתי לעסק נמוך. עדיפות מורידה נכון את הדחיפות ואומרת:

“תקן את זה במהלך ניקוי מתוכנן או ביטול, לא חירום.”

זה עוזר לצוותים להימנע מבזבוז זמן בהוצאת מהנדסים מעבודה קריטית כדי לתקן פגיעות במערכת שכבר בדרך החוצה.

b) השפעה

מה זה מודד: השלכות עסקיות

השפעה (0-100) מעריכה מה קורה אם הפגיעות מנוצלת, בהתחשב בהקשר הספציפי שלך: רגישות הנתונים, קריטיות המערכת, פעולות עסקיות וציות רגולטורי.

דוגמה: אישורי ענן קשיחים שנחשפו במאגר

סט של מפתחות גישה לענן נתחייב בטעות למאגר Git.

- השפעה 90: המפתחות שייכים לחשבון ענן ייצור עם הרשאה לקרוא נתוני לקוחות וליצור תשתית. ניצול יכול להוביל להפרות נתונים, שיבוש שירות והפרות ציות.

- השפעה 25: המפתחות שייכים לחשבון סנדבוקס ללא נתונים רגישים, מגבלות הוצאות קפדניות וללא גישה למערכות ייצור. גם אם מנוצלים, ההשפעה העסקית מינימלית.

מדוע השפעה חשובה:

הפגיעות היא אותה פגיעות: אישורים שנחשפו, אבל ההשלכות העסקיות שונות באופן רדיקלי. ציוני השפעה משקפים מה התוקף יכול למעשה להשפיע, ולא רק מה השתבש מבחינה טכנית.

c) EPSS

מה זה מודד: סבירות איום בעולם האמיתי

EPSS הוא ציון (0.0-1.0) שמנבא את ההסתברות ש-CVE ספציפי ינוצל בטבע בתוך 30 הימים הבאים.

דוגמה: שתי פגיעויות עם סיכון שונה בעולם האמיתי

פגיעות A: פגם קריטי בביצוע קוד מרחוק משנת 2014

- CVSS: 9.0 (חמור מאוד על הנייר)

- EPSS: 0.02

- הקשר: הפגיעות ידועה היטב, תיקונים זמינים כבר שנים, ויש מעט עד אין ניצול פעיל כיום.

פגיעות B: עקיפת אימות שנחשפה לאחרונה

- CVSS: 6.3 (חומרה טכנית בינונית)

- EPSS: 0.88

- הקשר: ניצול הוכחת קונספט פומבי, תוקפים סורקים באופן פעיל אחריהם, וניצול כבר נצפה.

מדוע להסתכל על EPSS:

CVSS אומר לך כמה חמורה פגיעות יכולה להיות. EPSS אומר לך כמה סביר שהיא תותקף כרגע.

למרות שלפגיעות A יש ציון CVSS גבוה בהרבה, EPSS מראה שהיא לא סביר שתנוצל בטווח הקרוב. פגיעות B, למרות ציון CVSS נמוך יותר, מהווה איום מיידי יותר ויש לתת לה עדיפות ראשונה.

זה עוזר לצוותים להתמקד בהתקפות אמיתיות שמתרחשות היום, ולא רק בתרחישי קיצון תיאורטיים.

ניתן לבדוק את המדדים הללו לצורך תעדוף על ידי ביצוע השלבים הבאים:

- ודא שהמאגר שלך מחובר ותהליך הסריקה הסתיים.

- לאחר מכן עבור לתפריט Findings כדי למצוא את המדדים שאתה צריך לצורך תעדוף.

הבדלים מרכזיים

| מדד | תשובות | תחום | טווח |

|---|---|---|---|

| EPSS | ”האם תוקפים משתמשים בזה?” | נוף האיומים הגלובלי | 0.0-1.0 |

| עדיפות | ”מה לתקן קודם?” | ציון דחיפות משולב | 0-100 |

| השפעה | ”כמה זה רע לעסק שלי?” | ספציפי לארגון | 0-100 |

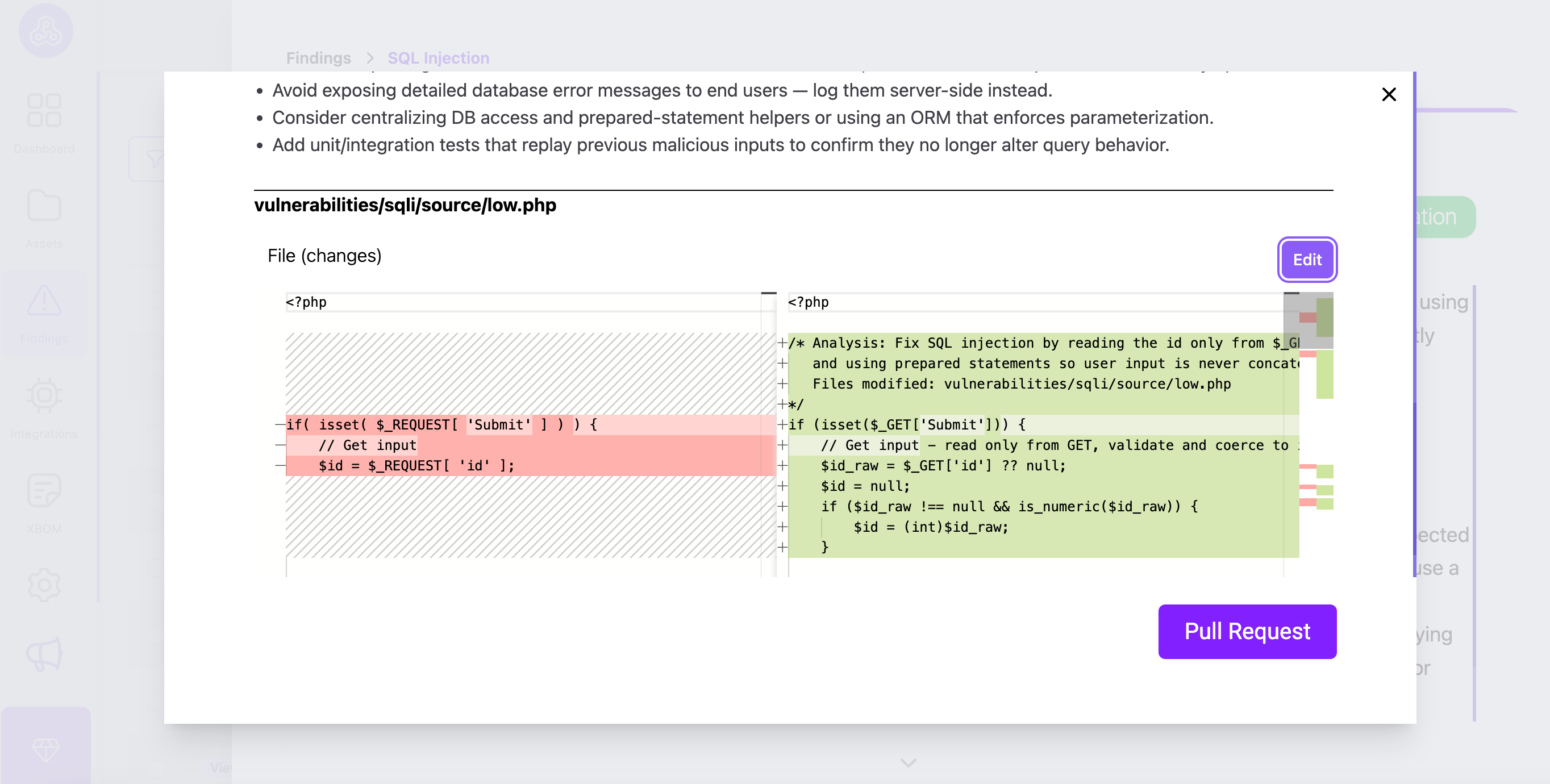

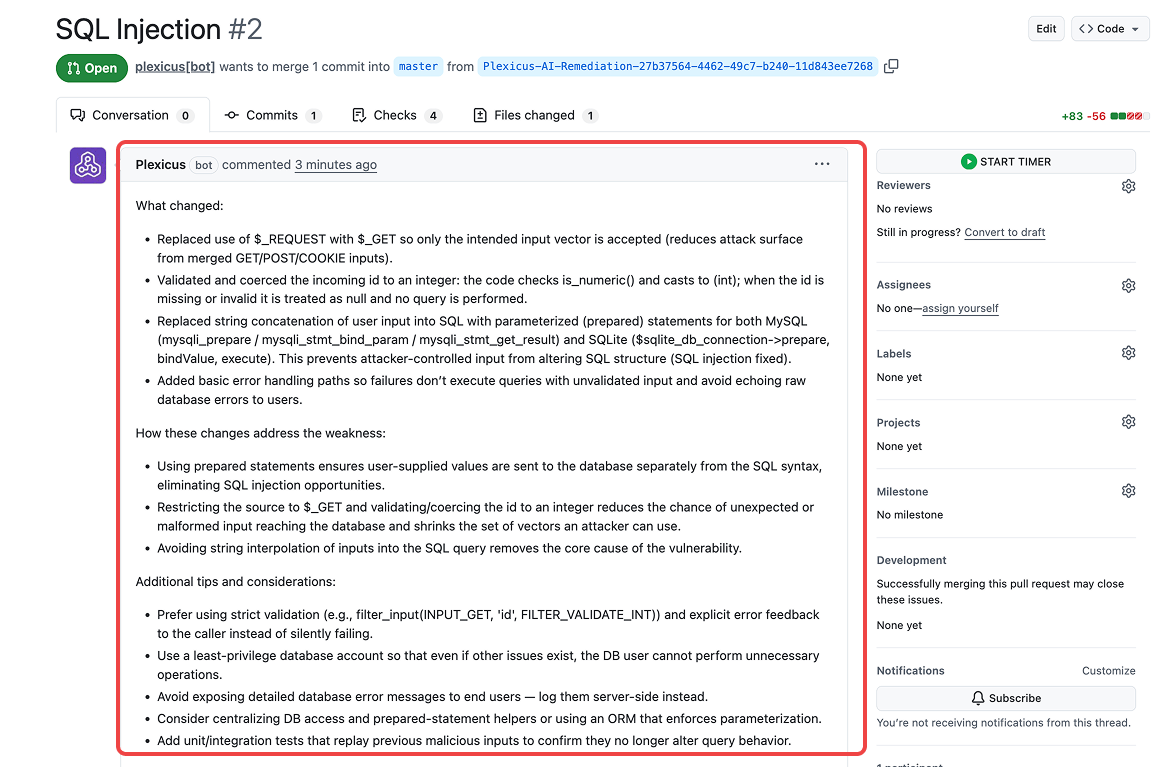

שלב 3: תיקון פגיעויות

זה המקום שבו רוב זרימות העבודה נכשלות. לומר למפתח “יש לך הזרקת SQL” דורש ממנו לחקור את התיקון. חיכוך זה מוביל להתעלמות מאזהרות.

Plexicus מתקן פגיעויות באופן אוטומטי. במקום רק לסמן בעיה, Plexicus מנתח את קוד הבלוק הפגיע ומציע את תיקון הקוד המדויק.

המפתח לא צריך ללכת ל-Stack Overflow כדי למצוא פתרון. הוא פשוט סוקר את התיקון המוצע ומקבל אותו. זה הופך משימת מחקר של שעה למשימת סקירה של דקה.

שלב 4: קישוט PR

להכריח מפתח לפתוח כלי חדש כדי לצפות בשגיאות זה הורג זרימת עבודה. הממצאים חייבים להופיע במקום שבו המפתח כבר עובד.

Plexicus משתמש בקישוטי PR כדי לפרסם ממצאים ישירות כתגובות על השורות הספציפיות של הקוד ששונו.

- הדרך הישנה: “הבנייה נכשלה. בדוק את יומני השגיאות.” (המפתח מבלה 20 דקות בחיפוש ביומנים).

- הדרך החדשה: Plexicus מגיב על שורה 42: “חומרה גבוהה: מפתח AWS זוהה כאן. נא להסיר.”

שלב 4: CI Gating

שלא כמו שערי CI מסורתיים שחוסמים בלבד, Plexicus יוצר באופן אוטומטי תיקונים ומייצר בקשות משיכה עם קוד תיקון. משמעות הדבר היא שכאשר שער חוסם מיזוג, מפתחים מקבלים בקשות משיכה מוכנות למיזוג, מה שמפחית חיכוך.

השוואה: סורקים מסורתיים מול Plexicus

| תכונה | כלי אבטחה מסורתיים | Plexicus |

|---|---|---|

| נקודת אינטגרציה | לוח מחוונים נפרד / סריקה לילית | צינור CI/CD (מיידי) |

| לולאת משוב | דוחות PDF או יומני קונסולה | קישוטי PR (הערות בתהליך) |

| יכולת פעולה | ”הנה בעיה" | "הנה תיקון AI Remediation” |

| זמן לתיקון | ימים (נדרש מעבר הקשר) | דקות (במהלך סקירת קוד) |

מסקנה עיקרית

מפתחים לא מתעלמים מממצאי אבטחה כי הם עצלנים. הם מתעלמים מהם כי הכלים אינם יעילים ומפריעים.

על ידי העברת האבטחה לצינור CI/CD, אתה משנה את הדינמיקה. אתה לא מבקש מהמפתחים “להפסיק לעבוד ולעשות אבטחה”; אתה הופך את האבטחה לחלק מסקירת הקוד שהם כבר עושים.

כאשר אתה משתמש בכלים כמו Plexicus, אתה סוגר את הלולאה לחלוטין. אתה מזהה את הבעיה בצינור, מדגיש אותה ב-PR, ומיישם את תיקון Plexicus AI Remediation.

מוכן לנקות את הצינור שלך?

התחל בסריקת בקשת המשיכה הבאה שלך לאיתור סודות, ותן לפלקסיקוס לטפל בתיקון. פלקסיקוס משתלב בצורה חלקה עם פלטפורמות CI/CD פופולריות כמו Jenkins או GitHub Actions, כמו גם מערכות בקרת גרסאות כגון GitHub, GitLab ו-Bitbucket. תאימות זו מבטיחה שהוא משתלב בצורה חלקה בשרשרת הכלים הקיימת שלך, מה שהופך את שיפור האבטחה לחלק קל בתהליך הפיתוח שלך.

פלקסיקוס מציע גם שכבת קהילה חינמית כדי לעזור לך לאבטח את הקוד שלך מיד. לפרטים נוספים, בדוק את דף התמחור. התחל היום, ללא עלות, ללא מחסומים.

שאלות נפוצות (FAQ)

1. מהו פלקסיקוס?

פלקסיקוס הוא פלטפורמת CNAPP ו-ASPM שמשתלבת ישירות בצינור ה-CI/CD שלך, ועוזרת לך לזהות ולתקן פגיעויות, סודות ובעיות קוד ברגע שהקוד נדחף.

2. כיצד פלקסיקוס עוזר למפתחים לתקן פגיעויות מהר יותר?

פלקסיקוס מעביר את סריקת האבטחה לשלב בקשת המשיכה (PR), ומסמן מיד בעיות ומספק תיקוני קוד מוצעים. זה מפחית את הזמן והמאמץ הנדרשים לתיקון ומסייע במניעת עייפות התראות.

3. אילו סוגי בעיות פלקסיקוס מזהה?

Plexicus מזהה סוגים שונים של בעיות אבטחה לאורך כל SDLC, כולל: סודות בקוד (אישורים חשופים, מפתחות API), פגיעויות קוד סטטיות (SAST), פגיעויות תלות (SCA), תצורות שגויות בתשתית כקוד, בעיות אבטחה במיכלים, מצב אבטחה בענן, אבטחת צנרת CI/CD, תאימות רישיונות, ופגיעויות אפליקציה דינמיות (DAST). הפלטפורמה משלבת מעל 20 כלי אבטחה כדי לספק כיסוי מקיף לאבטחת אפליקציות.

4. כיצד Plexicus מדרגת פגיעויות?

Plexicus משתמשת בשלושה מדדים מרכזיים: עדיפות (שילוב של חומרה, השפעה עסקית, ויכולת ניצול), השפעה (השלכות עסקיות), ו-EPSS (סבירות לניצול בעולם האמיתי). אלה עוזרים לצוותים להתמקד בבעיות הדחופות והמשמעותיות ביותר.

5. האם Plexicus מתקנת פגיעויות באופן אוטומטי?

כן, Plexicus מנתחת קוד פגיע ומציעה תיקונים שהמפתחים יכולים לבדוק ולקבל ישירות בתוך ה-PR, מה שמפחית את הצורך במחקר ידני.

6. כיצד מועברים הממצאים למפתחים?

הממצאים מפורסמים כקישוטים ל-PR, תגובות על שורות קוד ספציפיות בתוך ה-PR, כך שהמפתחים רואים אותם במקום שבו הם כבר עובדים.

7. אילו פלטפורמות CI/CD ומערכות בקרת גרסאות תומכת Plexicus?

פלקסיקוס משתלב עם פלטפורמות CI/CD פופולריות כמו Jenkins ו-GitHub Actions, ועובד עם מערכות בקרת גרסאות כולל GitHub, GitLab ו-Bitbucket.

8. האם יש גרסה חינמית של פלקסיקוס?

כן, פלקסיקוס מציע שכבת קהילה חינמית. ניתן להתחיל ללא עלות. בדוק את דף המחירים לפרטים.

9. מדוע מפתחים לעיתים קרובות מתעלמים מממצאי אבטחה?

מפתחים לעיתים קרובות מתעלמים מממצאים כי כלי אבטחה יכולים להיות מפריעים, רועשים וגוזלי זמן. פלקסיקוס מתמודד עם זה על ידי שילוב האבטחה כחלק מהתהליך הקיים ומתן תיקונים שניתן לפעול עליהם.