Cara Menghentikan Pengembang dari Mengabaikan Temuan Keamanan (Dan Memperbaiki Kerentanan Lebih Cepat)

Alat keamanan memiliki reputasi sebagai penghalang yang berisik. Ketika seorang pengembang mendorong kode, dan pipeline CI/CD gagal dengan laporan PDF 500 halaman terlampir, reaksi alami mereka bukan untuk memperbaiki masalah tersebut. Reaksi mereka adalah mengabaikannya atau memaksa menggabungkan kode.

Kelelahan peringatan ini dapat diukur. Data industri menunjukkan bahwa 33% tim DevOps membuang lebih dari setengah waktu mereka untuk menangani positif palsu. Masalahnya bukan karena pengembang tidak peduli dengan keamanan. Masalahnya adalah pengalaman pengembang (DevEx) dari sebagian besar alat keamanan rusak. Mereka memindai terlalu lambat, memberikan konteks terlalu sedikit, dan menuntut terlalu banyak penelitian manual.

Berikut adalah cara untuk menyelesaikan masalah alur kerja dengan memindahkan keamanan ke dalam pipeline CI/CD.

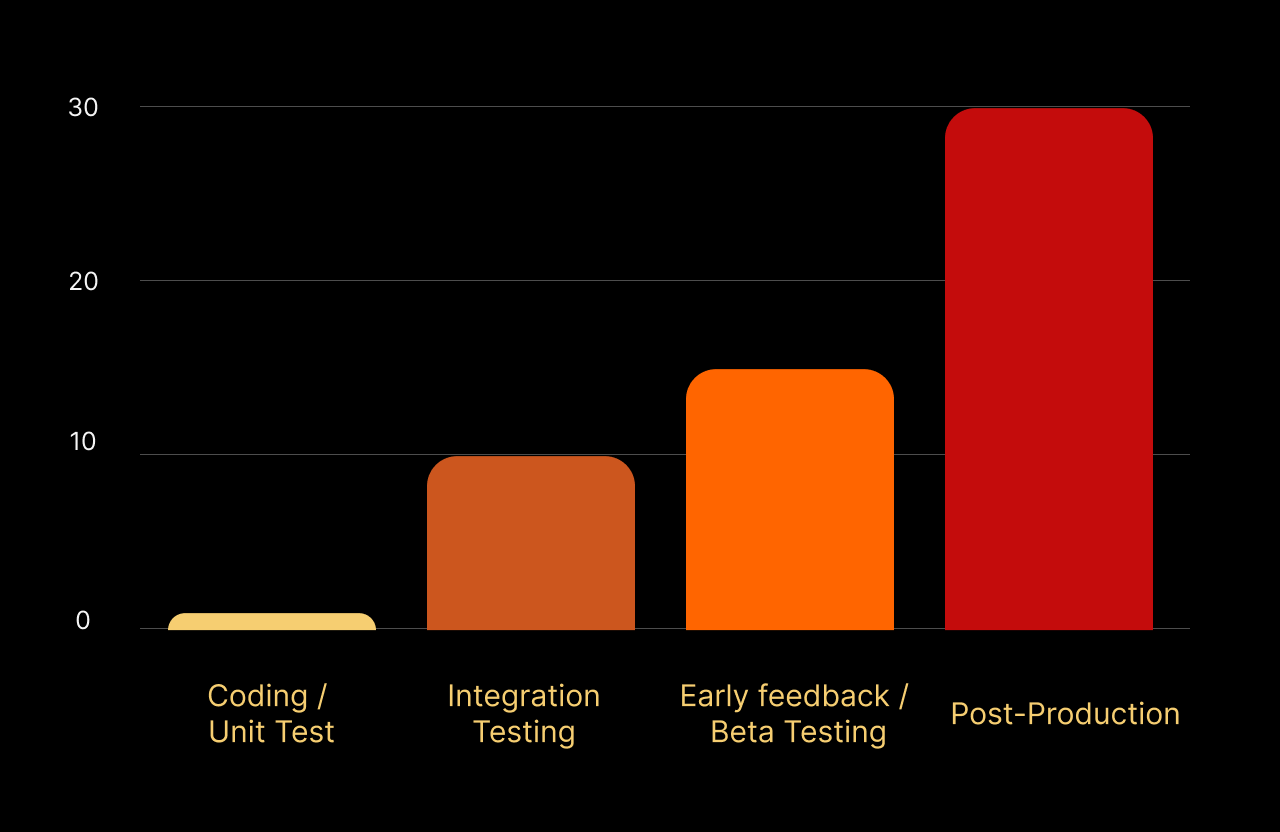

Mengapa Ini Penting: Aturan “30-Menit vs. 15-Jam”

Mengabaikan temuan keamanan menciptakan utang yang bertambah yang membunuh kecepatan.

Data dari NIST menunjukkan bahwa jika seorang pengembang memperbaiki cacat keamanan selama tinjauan Pull Request (PR), itu memakan waktu sekitar 30 menit. Jika cacat yang sama ditemukan dalam pengujian pasca-produksi, itu memakan waktu lebih dari 15 jam untuk menilai, mempelajari kembali konteks, dan memperbaiki.

Dalam hal biaya, memperbaiki kerentanan di pasca-produksi 30 kali lebih mahal dibandingkan tahap pengembangan.

Bagi pemimpin teknik, kasus bisnisnya jelas: Meningkatkan keamanan DevEx bukan hanya tentang keselamatan; ini tentang merebut kembali 30% kapasitas rekayasa tim Anda.

Cara Memperbaiki Alur Kerja

Tujuannya adalah beralih dari “menemukan bug” ke “memperbaiki bug” tanpa meninggalkan antarmuka Pull Request.

Langkah 1: Deteksi Rahasia & Masalah Kode

Alat warisan sering memindai setiap malam. Pada saat itu, pengembang telah beralih konteks ke tugas baru. Anda perlu menggeser deteksi ke saat kode didorong ke server.

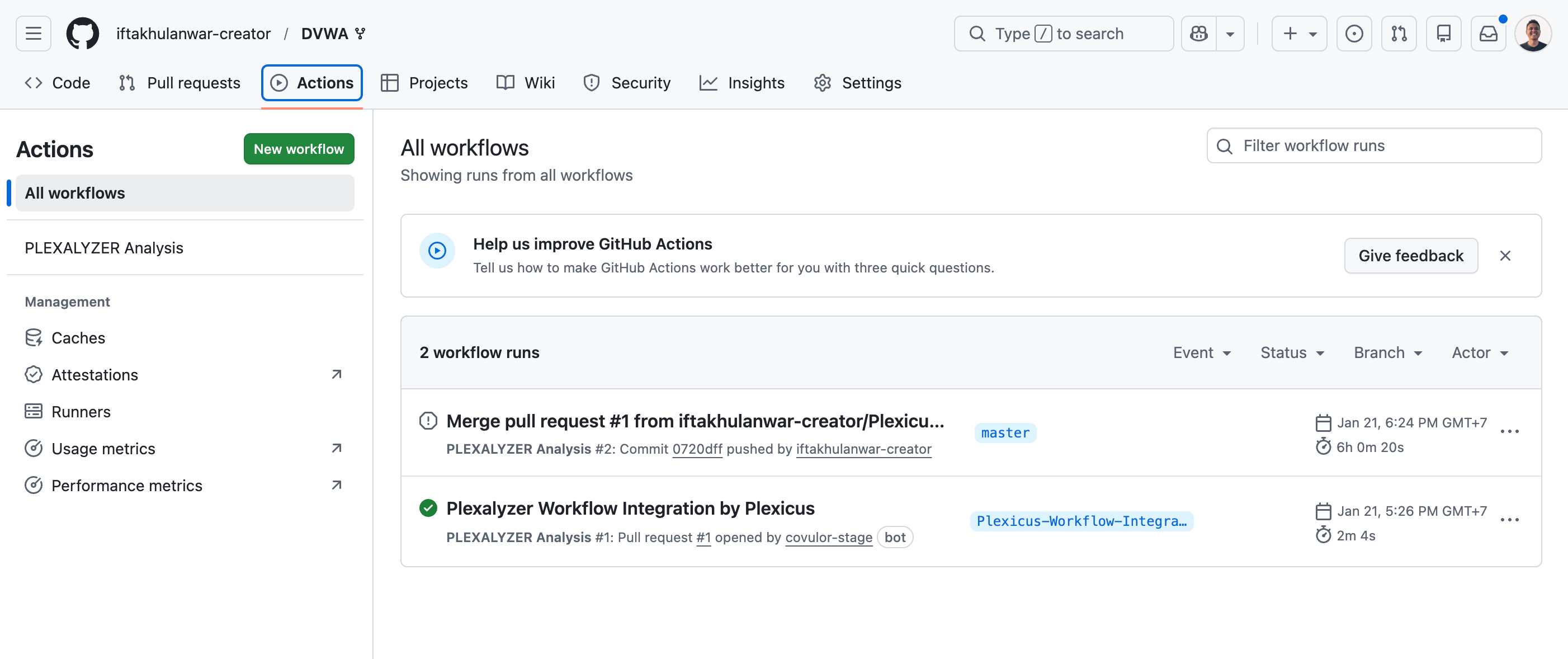

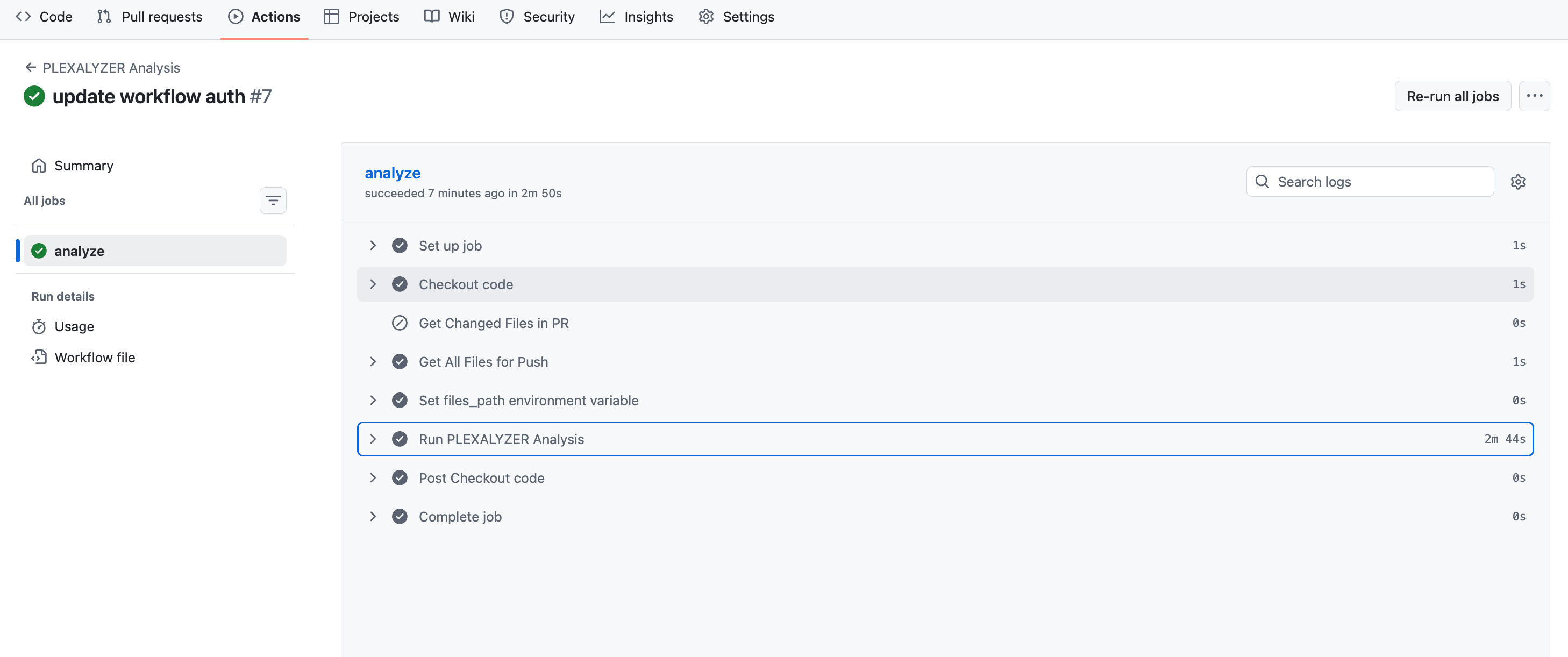

Di Plexicus, Anda dapat mengintegrasikan alat keamanan di dalam pipeline CI/CD. Ini akan memindai segera setelah ada Pull Request. Ini melakukan deteksi Rahasia dalam kode Anda (Git) dan analisis kode Statis (SAST).

Anda dapat mengintegrasikan Plexicus dalam pipeline CI/CD dengan mengikuti langkah-langkah ini.

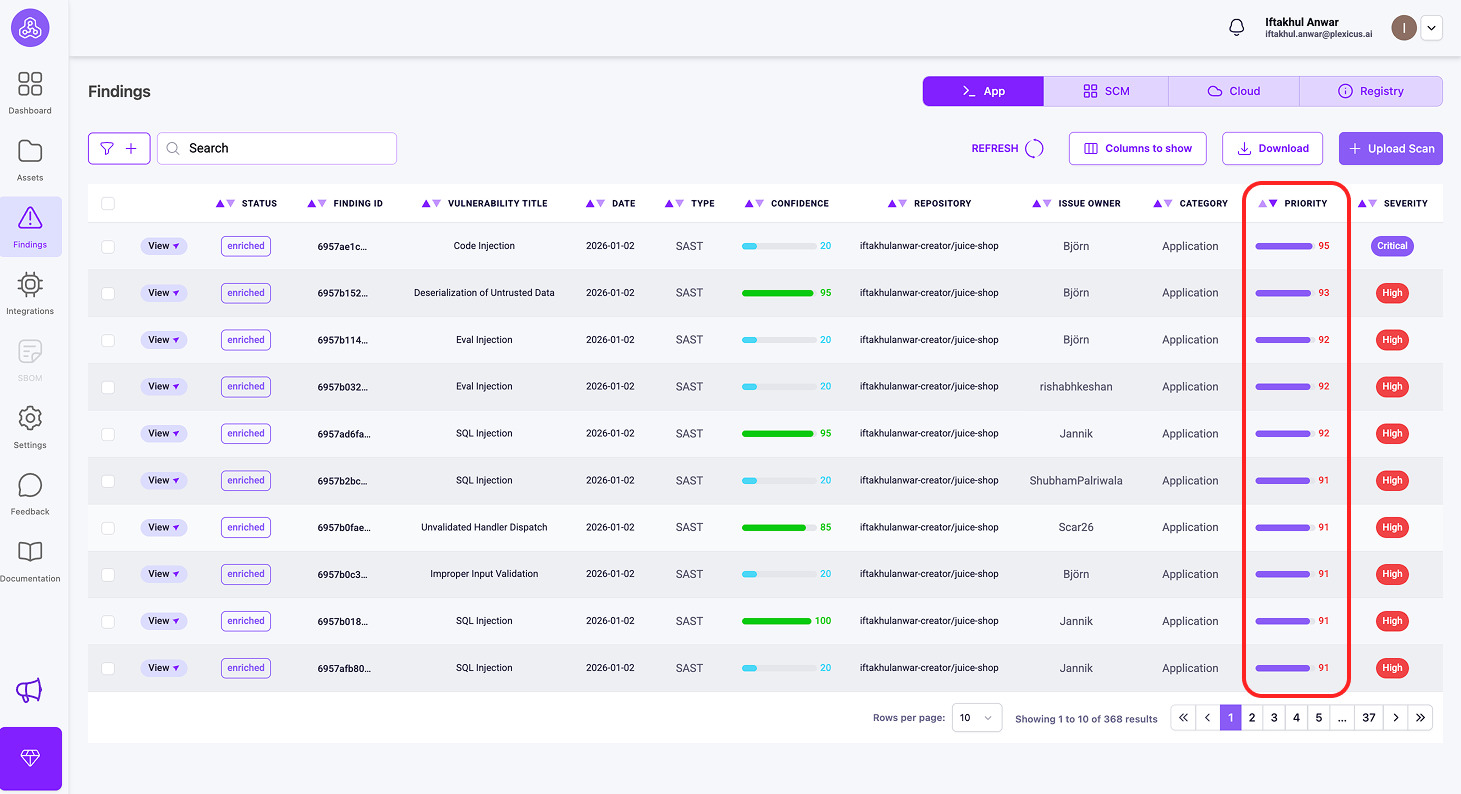

Langkah 2: Prioritas

Hindari kelelahan peringatan. Lakukan prioritas untuk masalah keamanan yang ditemukan.

Plexicus menawarkan metrik untuk membantu Anda memutuskan kerentanan mana yang harus ditangani terlebih dahulu:

a) Metrik prioritas

Apa yang diukur: Seberapa mendesak untuk memperbaiki masalah

Ini adalah skor (0-100) yang menggabungkan tingkat keparahan teknis (CVSSv4), dampak bisnis, dan ketersediaan eksploitasi menjadi satu angka. Ini adalah antrean tindakan Anda - urutkan berdasarkan Prioritas untuk mengetahui apa yang harus segera ditangani. Prioritas 85 berarti “tinggalkan semuanya dan perbaiki ini sekarang”, sementara Prioritas 45 berarti “jadwalkan untuk sprint berikutnya.”

Contoh: Eksekusi Kode Jarak Jauh (RCE) dalam layanan staging yang sudah usang

Sebuah layanan staging lama mengandung kerentanan Eksekusi Kode Jarak Jauh. Layanan ini secara teknis masih berjalan tetapi tidak digunakan, tidak terhubung ke produksi, dan hanya dapat diakses dari daftar izin IP internal.

- CVSSv4: 9.8 (keparahan teknis kritis)

- Dampak Bisnis: 30 (tidak ada data produksi, tidak ada dampak pelanggan, layanan yang sudah usang)

- Ketersediaan Eksploitasi: 35 (memerlukan akses jaringan internal dan pengetahuan khusus layanan)

- Prioritas: 42

Mengapa Mencari Prioritas:

Di atas kertas, CVSSv4 (9.8) berteriak “kritis.” Jika Anda hanya melihat CVSS, ini akan memicu kepanikan dan latihan darurat.

Prioritas (42) menceritakan kisah sebenarnya.

Karena layanan ini sudah usang, terisolasi dari produksi, dan tidak menyimpan data sensitif, risiko aktual terhadap bisnis rendah. Prioritas dengan tepat menurunkan urgensi dan mengatakan:

“Perbaiki ini selama pembersihan terjadwal atau dekomisioning, bukan sebagai keadaan darurat.”

Ini membantu tim menghindari pemborosan waktu dengan menarik insinyur dari pekerjaan kritis untuk memperbaiki kerentanan dalam sistem yang sudah dalam proses penghentian.

b) Dampak

Apa yang diukur: Konsekuensi bisnis

Dampak (0-100) mengevaluasi apa yang terjadi jika kerentanan dieksploitasi, dengan mempertimbangkan konteks spesifik Anda: sensitivitas data, kritikalitas sistem, operasi bisnis, dan kepatuhan regulasi.

Contoh: Kredensial cloud yang dikodekan keras terungkap dalam repositori

Sekumpulan kunci akses cloud secara tidak sengaja dikomit ke repositori Git.

- Dampak 90: Kunci milik akun cloud produksi dengan izin untuk membaca data pelanggan dan membuat infrastruktur. Eksploitasi dapat menyebabkan pelanggaran data, gangguan layanan, dan pelanggaran kepatuhan.

- Dampak 25: Kunci milik akun sandbox tanpa data sensitif, batas pengeluaran ketat, dan tidak ada akses ke sistem produksi. Bahkan jika disalahgunakan, dampak bisnis minimal.

Mengapa Dampak Penting:

Kerentanan sama: kredensial terungkap, tetapi konsekuensi bisnis sangat berbeda. Skor dampak mencerminkan apa yang sebenarnya dapat dipengaruhi oleh penyerang, bukan hanya apa yang salah secara teknis.

c) EPSS

Apa yang diukur: Kemungkinan ancaman di dunia nyata

EPSS adalah skor (0.0-1.0) yang memprediksi probabilitas bahwa CVE tertentu akan dieksploitasi di alam liar dalam 30 hari ke depan

Contoh: Dua kerentanan dengan risiko dunia nyata yang sangat berbeda

Kerentanan A: Cacat eksekusi kode jarak jauh kritis dari tahun 2014

- CVSS: 9.0 (sangat parah di atas kertas)

- EPSS: 0.02

- Konteks: Kerentanan ini sudah dikenal luas, patch sudah tersedia selama bertahun-tahun, dan hampir tidak ada eksploitasi aktif saat ini.

Kerentanan B: Sebuah bypass otentikasi yang baru-baru ini diungkapkan

- CVSS: 6.3 (tingkat keparahan teknis sedang)

- EPSS: 0.88

- Konteks: Eksploitasi proof-of-concept sudah dipublikasikan, penyerang aktif memindai mereka, dan eksploitasi telah diamati.

Mengapa Melihat EPSS:

CVSS memberi tahu Anda seberapa parah kerentanan bisa terjadi. EPSS memberi tahu Anda seberapa mungkin kerentanan tersebut diserang saat ini.

Meskipun Kerentanan A memiliki skor CVSS yang jauh lebih tinggi, EPSS menunjukkan bahwa kerentanan tersebut tidak mungkin dieksploitasi dalam waktu dekat. Kerentanan B, meskipun memiliki skor CVSS yang lebih rendah, mewakili ancaman yang lebih segera dan harus diprioritaskan terlebih dahulu.

Ini membantu tim fokus pada serangan nyata yang terjadi hari ini, bukan hanya skenario terburuk yang bersifat teoritis.

Anda dapat memeriksa metrik ini untuk prioritas dengan mengikuti langkah-langkah berikut:

- Pastikan bahwa repositori Anda terhubung dan proses pemindaian telah selesai.

- Kemudian pergi ke menu Temuan untuk menemukan metrik yang Anda butuhkan untuk prioritas.

Perbedaan Utama

| Metrik | Jawaban | Lingkup | Rentang |

|---|---|---|---|

| EPSS | “Apakah penyerang menggunakan ini?” | Lanskap ancaman global | 0.0-1.0 |

| Prioritas | “Apa yang harus saya perbaiki terlebih dahulu?” | Skor urgensi gabungan | 0-100 |

| Dampak | “Seberapa buruk untuk bisnis SAYA?” | Spesifik organisasi | 0-100 |

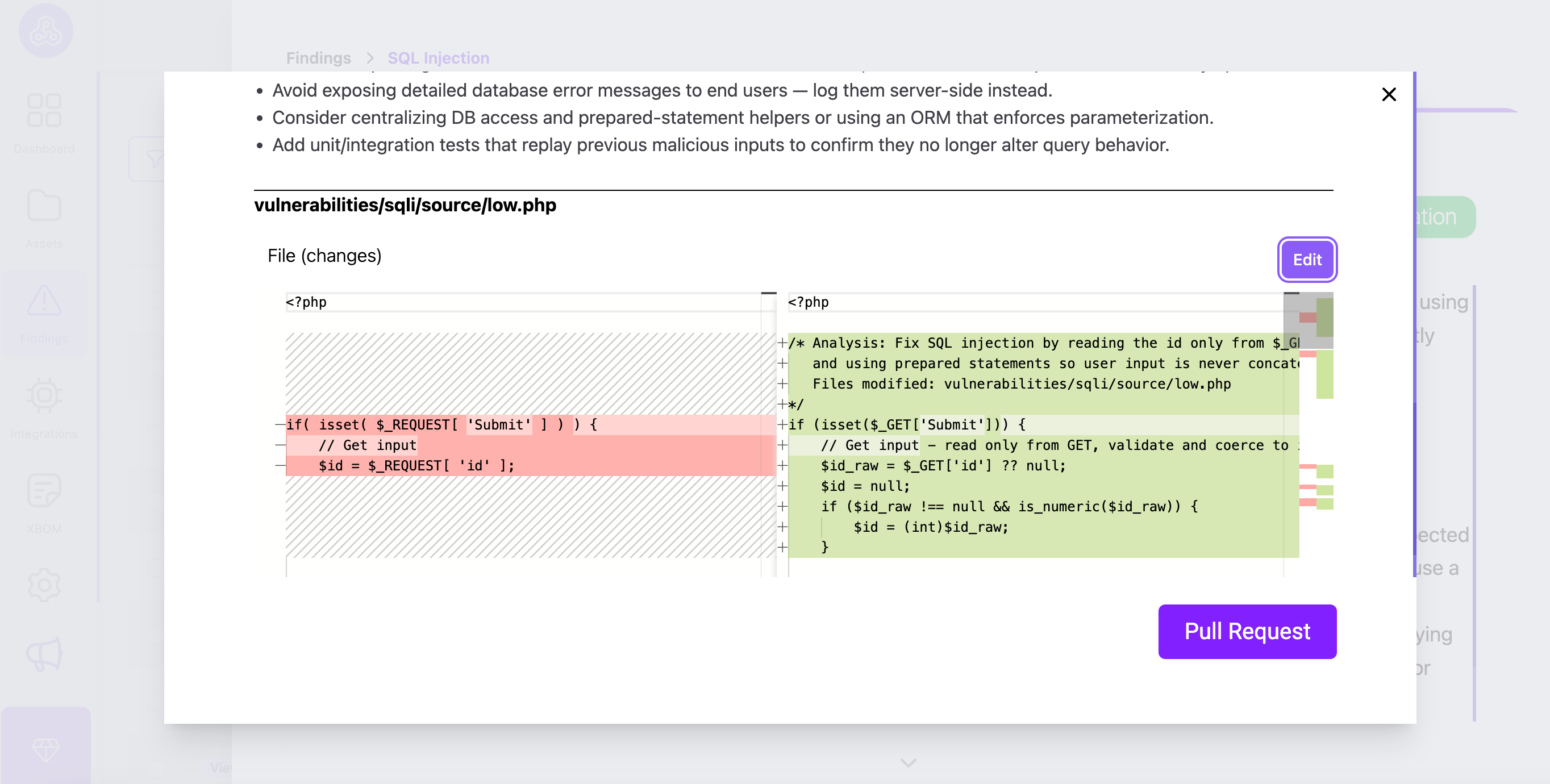

Langkah 3: Memperbaiki Kerentanan

Di sinilah sebagian besar alur kerja gagal. Memberitahu pengembang “Anda memiliki injeksi SQL” mengharuskan mereka untuk meneliti perbaikannya. Gesekan ini menyebabkan peringatan diabaikan.

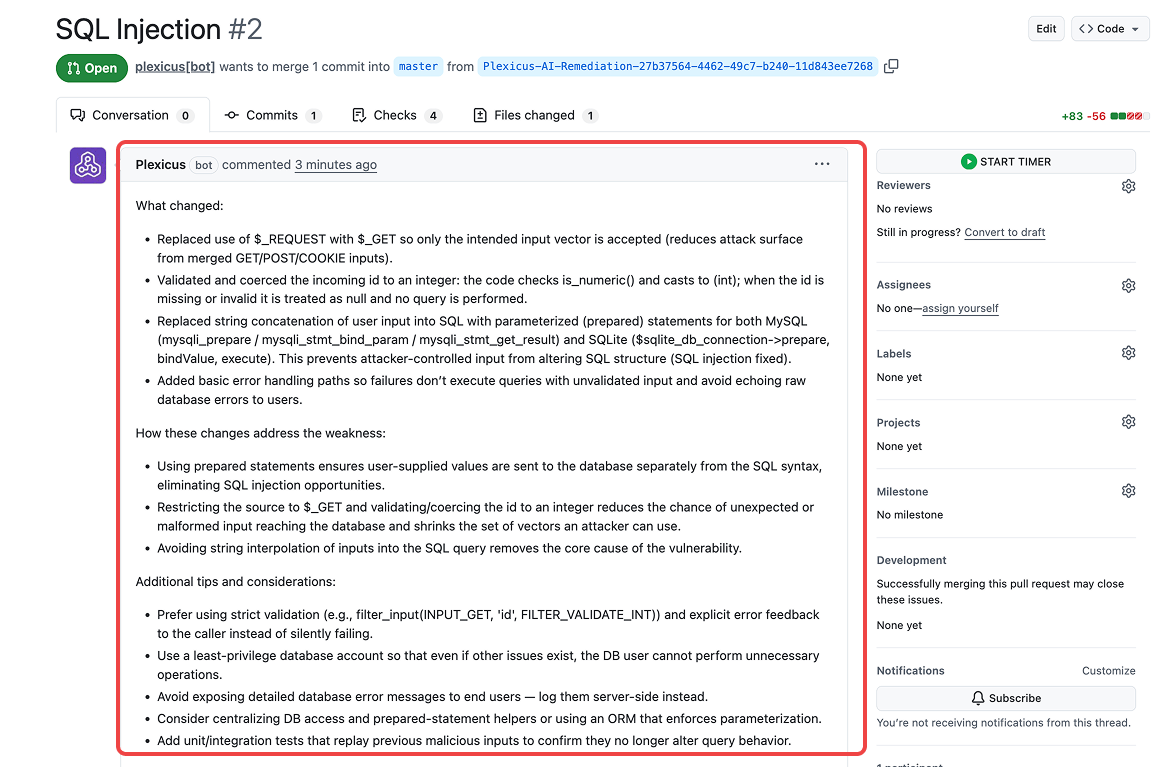

Plexicus memperbaiki kerentanan secara otomatis. Alih-alih hanya menandai masalah, plexicus menganalisis blok kode yang rentan dan menyarankan perbaikan kode yang tepat.

Pengembang tidak perlu pergi ke Stack Overflow untuk menemukan solusi. Mereka cukup meninjau patch yang disarankan dan menerimanya. Ini mengubah tugas penelitian 1 jam menjadi tugas peninjauan 1 menit.

Langkah 4: Dekorasi PR

Membuat pengembang membuka alat baru untuk melihat kesalahan adalah pembunuh alur kerja. Temuan harus muncul di tempat pengembang sudah bekerja.

Plexicus menggunakan dekorasi PR untuk memposting temuan langsung sebagai komentar pada baris kode spesifik yang diubah.

- Cara lama: “Build gagal. Periksa log kesalahan.” (Pengembang menghabiskan 20 menit mencari log).

- Cara baru: Plexicus berkomentar di Baris 42: “Keparahan Tinggi: Kunci AWS terdeteksi di sini. Harap hapus.”

Langkah 4: CI Gating

Tidak seperti gerbang CI tradisional yang hanya memblokir, Plexicus secara otomatis menghasilkan perbaikan dan membuat permintaan tarik dengan kode remediasi. Ini berarti ketika gerbang memblokir penggabungan, pengembang menerima PR perbaikan yang siap digabungkan, mengurangi gesekan.

Perbandingan: Pemindai Warisan vs. Plexicus

| Fitur | Alat Keamanan Warisan | Plexicus |

|---|---|---|

| Titik Integrasi | Dasbor Terpisah / Pemindaian Malam | Pipeline CI/CD (Instan) |

| Umpan Balik | Laporan PDF atau Log Konsol | Dekorasi PR (Komentar Dalam-Alur) |

| Keterlaksanaan | “Ini adalah masalah” | “Ini adalah perbaikan AI Remediation” |

| Waktu untuk Memperbaiki | Hari (Diperlukan Pergantian Konteks) | Menit (Selama Tinjauan Kode) |

Kesimpulan Utama

Pengembang tidak mengabaikan temuan keamanan karena mereka malas. Mereka mengabaikannya karena alat-alatnya tidak efisien dan mengganggu.

Dengan menggeser keamanan ke dalam pipeline CI/CD, Anda mengubah dinamika. Anda tidak meminta pengembang untuk “berhenti bekerja dan melakukan keamanan”; Anda menjadikan keamanan bagian dari tinjauan kode yang sudah mereka lakukan.

Ketika Anda menggunakan alat seperti Plexicus, Anda menutup lingkaran sepenuhnya. Anda mendeteksi masalah dalam pipeline, menyorotnya dalam PR, dan menerapkan perbaikan AI Remediation Plexicus.

Siap membersihkan pipeline Anda?

Mulailah dengan memindai Pull Request Anda berikutnya untuk mencari rahasia, dan biarkan Plexicus menangani perbaikannya. Plexicus dengan mulus terintegrasi dengan platform CI/CD populer seperti Jenkins atau GitHub Actions, serta sistem kontrol versi seperti GitHub, GitLab, dan Bitbucket. Kompatibilitas ini memastikan bahwa Plexicus dapat dengan mudah masuk ke dalam rangkaian alat Anda yang ada, menjadikan peningkatan keamanan sebagai bagian yang mudah dari alur kerja pengembangan Anda.

Plexicus juga menawarkan Community Tier gratis untuk membantu Anda mengamankan kode Anda segera. Untuk detail lebih lanjut, periksa halaman harga. Mulai hari ini, tanpa biaya, tanpa hambatan.

Pertanyaan yang Sering Diajukan (FAQ)

1. Apa itu Plexicus?

Plexicus adalah platform CNAPP dan ASPM yang terintegrasi langsung ke dalam pipeline CI/CD Anda, membantu Anda mendeteksi dan memperbaiki kerentanan, rahasia, dan masalah kode segera setelah kode didorong.

2. Bagaimana Plexicus membantu pengembang memperbaiki kerentanan lebih cepat?

Plexicus menggeser pemindaian keamanan ke tahap Pull Request (PR), segera menandai masalah dan memberikan saran perbaikan kode. Ini mengurangi waktu dan usaha yang diperlukan untuk remediasi dan membantu mencegah kelelahan peringatan.

3. Jenis masalah apa yang dideteksi oleh Plexicus?

Plexicus mendeteksi berbagai jenis masalah keamanan di seluruh SDLC, termasuk: rahasia dalam kode (kredensial yang terekspos, kunci API), kerentanan kode statis (SAST), kerentanan ketergantungan (SCA), kesalahan konfigurasi infrastruktur sebagai kode, masalah keamanan kontainer, postur keamanan cloud, keamanan pipeline CI/CD, kepatuhan lisensi, dan kerentanan aplikasi dinamis (DAST). Platform ini mengintegrasikan lebih dari 20 alat keamanan untuk memberikan cakupan komprehensif terhadap keamanan aplikasi.

4. Bagaimana Plexicus memprioritaskan kerentanan?

Plexicus menggunakan tiga metrik utama: Prioritas (menggabungkan tingkat keparahan, dampak bisnis, dan kemungkinan eksploitasi), Dampak (konsekuensi bisnis), dan EPSS (kemungkinan eksploitasi di dunia nyata). Ini membantu tim fokus pada masalah yang paling mendesak dan berdampak.

5. Apakah Plexicus secara otomatis memperbaiki kerentanan?

Ya, Plexicus menganalisis kode yang rentan dan menyarankan patch yang dapat ditinjau dan diterima oleh pengembang langsung dalam PR, meminimalkan penelitian manual.

6. Bagaimana temuan disampaikan kepada pengembang?

Temuan diposting sebagai dekorasi PR, komentar pada baris kode tertentu dalam PR, sehingga pengembang melihatnya di tempat mereka sudah bekerja.

7. Platform CI/CD dan sistem kontrol versi apa yang didukung oleh Plexicus?

Plexicus terintegrasi dengan platform CI/CD populer seperti Jenkins dan GitHub Actions, dan bekerja dengan sistem kontrol versi termasuk GitHub, GitLab, dan Bitbucket.

8. Apakah ada versi gratis dari Plexicus?

Ya, Plexicus menawarkan Community Tier gratis. Anda dapat memulai tanpa biaya. Periksa halaman harga untuk detailnya.

9. Mengapa pengembang sering mengabaikan temuan keamanan?

Pengembang sering mengabaikan temuan karena alat keamanan dapat mengganggu, berisik, dan memakan waktu. Plexicus mengatasi ini dengan menjadikan keamanan bagian dari alur kerja yang ada dan menyediakan perbaikan yang dapat ditindaklanjuti.