ウェブアプリケーションセキュリティ:2025年のベストプラクティス、テスト、および評価

ウェブアプリケーションセキュリティは、データを盗む、操作を損なう、またはユーザーを危険にさらすことを目的としたサイバー攻撃からウェブアプリケーションやオンラインサービスを保護するための実践です。

Webアプリケーションセキュリティは、機密データを標的とするサイバー攻撃からアプリを保護し、運用を妨害することを防ぐために不可欠です。このガイドでは、ウェブアプリセキュリティの重要性、一般的な脆弱性、ベストプラクティス、テスト方法について説明し、アプリケーションのセキュリティを確保し、コンプライアンスを保証し、ユーザーの信頼を維持する方法を紹介します。

概要

-

ウェブアプリケーションセキュリティとは?

ウェブアプリケーションセキュリティは、サイバー攻撃によるデータ盗難、不正アクセス、サービスの中断からオンラインアプリを保護します。 -

なぜウェブアプリケーションセキュリティが重要なのか

現代のウェブアプリは機密データを扱っており、脆弱性があると情報漏洩、財務的損失、評判の損害につながる可能性があります。 -

一般的なウェブアプリケーションセキュリティの問題

SQLインジェクションから設定ミスまで、一般的な脆弱性を理解することが、安全なアプリを構築するための第一歩です。 -

ウェブアプリケーションセキュリティのベストプラクティス

安全なコーディング、暗号化、最小特権アクセスの原則に従うことで、効果的に攻撃面を減らすことができます。 -

ウェブアプリケーションセキュリティテスト

SAST、DAST、IASTなどのテストアプローチは、脆弱性を早期に検出し、安全なリリースを保証します。 -

Web Application Security Audit

監査は、GDPRやHIPAAのようなフレームワークに準拠するのを助けるために、セキュリティ体制の構造化されたレビューを提供します。 -

How to Check Web Application Security

自動スキャン、ペネトレーションテスト、Plexicusのようなプラットフォームは、脆弱性の検出と修正を効率化します。 -

FAQ: Web Application Security

テスト、監査、ウェブアプリケーション保護のベストプラクティスに関する重要な質問を探ります。

What is Web Application Security ?

ウェブアプリケーションセキュリティは、データを盗む、操作を損なう、またはユーザーを危険にさらすことを目的としたサイバー攻撃からウェブアプリケーションやオンラインサービスを保護するための実践です。

今日では、アプリケーションはeコマースからSaaSダッシュボードまで、ウェブアプリに大きく依存しています。サイバー脅威からウェブアプリケーションを保護することは、顧客のデータ、組織のデータを保護し、顧客の信頼を得て、コンプライアンス規制に合わせるために不可欠になっています。

この記事では、ウェブアプリケーションを攻撃者から守るためのベストプラクティス、テスト方法、評価、監査、ツールを探るガイドを提供します。

Why web application security matters ?

ウェブアプリケーションは、個人情報、ビジネス取引、支払いなど、さまざまなデータを保存および処理するためによく使用されます。ウェブアプリケーションに脆弱性を残しておくと、攻撃者は次のような行動を取る可能性があります。

- データを盗む。これには、個人情報や財務関連情報(例:クレジットカード番号、ユーザーログインなど)が含まれます。

- 悪意のあるスクリプトやマルウェアを注入する。

- ユーザーのセッションをハイジャックし、そのウェブアプリケーションのユーザーになりすます。

- サーバーを乗っ取り、大規模なセキュリティ攻撃を開始する。

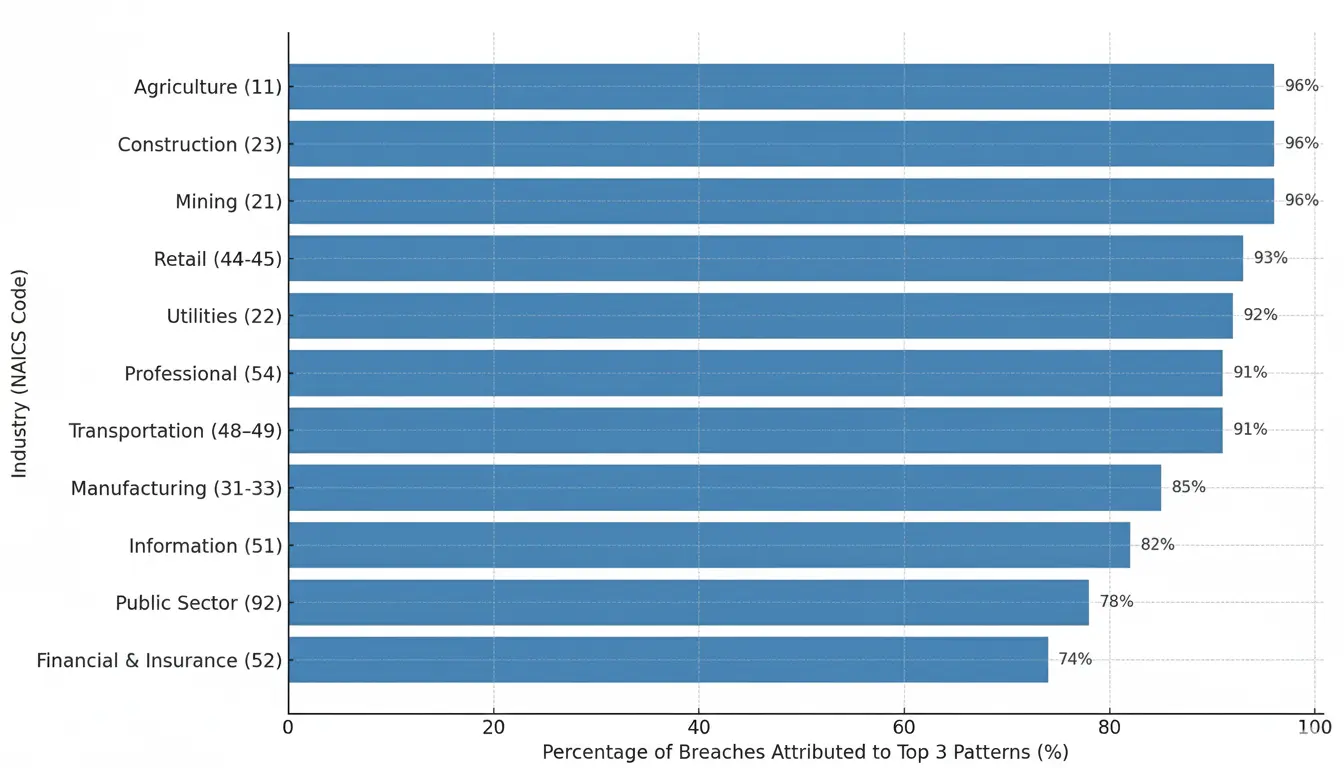

ウェブアプリケーション攻撃は、さまざまな業界において、システム侵入やソーシャルエンジニアリングと並んでトップ3のパターンになりつつあります。

こちらは、異なる業界におけるトップ3のパターン(基本的なウェブアプリケーション攻撃を含む)に起因する侵害の割合を示す棒グラフです(出典:Verizon DBIR - 2025)

| 業種 (NAICS) | 上位3つのパターンが表す割合 |

|---|---|

| 農業 (11) | 96% の侵害 |

| 建設 (23) | 96% の侵害 |

| 鉱業 (21) | 96% の侵害 |

| 小売 (44-45) | 93% の侵害 |

| 公共事業 (22) | 92% の侵害 |

| 輸送 (48–49) | 91% の侵害 |

| 専門職 (54) | 91% の侵害 |

| 製造 (31-33) | 85% の侵害 |

| 情報 (51) | 82% の侵害 |

| 金融および保険 (52) | 74% の侵害 |

グローバル地域に基づいて分析すると、サイバー脅威を防ぐためにウェブアプリケーションのセキュリティが非常に重要であることがより明確になります。

以下のデータインシデント分類パターン(出典:Verizon DBIR - 2025)

| グローバル地域 | 上位3つのインシデント分類パターン | 上位3つのパターンが表す侵害の割合 |

|---|---|---|

| ラテンアメリカおよびカリブ海 (LAC) | システム侵入、ソーシャルエンジニアリング、基本的なウェブアプリケーション攻撃 | 99% |

| ヨーロッパ、中東、アフリカ (EMEA) | システム侵入、ソーシャルエンジニアリング、基本的なウェブアプリケーション攻撃 | 97% |

| 北アメリカ (NA) | システム侵入、その他すべて、ソーシャルエンジニアリング | 90% |

| アジア太平洋 (APAC) | システム侵入、ソーシャルエンジニアリング、その他のエラー | 89% |

この概要は、サイバー攻撃からウェブアプリケーションを保護するためにウェブアプリケーションセキュリティ評価が重要であることを示しています。

一般的なウェブアプリケーションのセキュリティ問題

ウェブアプリケーションを保護するための第一歩は、一般的な問題を理解することです。以下はウェブアプリケーションにおける一般的な問題です:

- SQLインジェクション : 攻撃者がデータベースへのクエリを操作してアクセスを得たり、データベースを変更したりします。

- クロスサイトスクリプティング (XSS) : ユーザーのブラウザで実行される悪意のあるスクリプトを実行し、攻撃者がユーザーのデータを盗むことを可能にします。

- クロスサイトリクエストフォージェリ (CSRF) : 攻撃者がユーザーに望まないアクションを実行させる手法です。

- 認証の欠陥 : 弱い認証により、攻撃者がユーザーになりすますことができます。

- 不適切な直接オブジェクト参照 (IDOR) : 攻撃者にシステムへのアクセスを与える露出したURLやID。

- セキュリティの誤設定 : コンテナ、クラウド、API、サーバーの誤設定が攻撃者にシステムへのアクセスを許します。

- 不十分なログ記録と監視 : 適切な可視性がないと侵害が検出されません。

OWASP Top 10を参照して、ウェブアプリケーションにおける最も一般的なセキュリティ問題の最新情報を入手することもできます。

ウェブアプリケーションセキュリティのベストプラクティス

以下は、ウェブアプリケーションのセキュリティ問題を最小限に抑えるために使用できるベストプラクティスです:

- セキュアコーディング標準の採用: セキュアソフトウェア開発ライフサイクル(SSDLC)に沿ったフレームワークとガイドラインに従う。

- 強力な認証と認可の適用: MFAのような強力な認証方法、ロールベースのアクセス制御(RBAC)、セッション管理を使用する。

- データの暗号化: データを転送中(TLS/SSL)および保存時(AES-256など)に暗号化して保護する。

- 定期的なテストとセキュリティ監査の実施: 定期的なペネトレーションテストやセキュリティ評価を実施して、新たな脆弱性問題を発見する。

- 頻繁なパッチ適用と更新: フレームワーク、サーバー、ライブラリを最新の状態に保ち、既知の脆弱性問題を解消する。

- Webアプリケーションファイアウォール(WAF)の使用: 悪意のあるトラフィックがアプリに来るのを防ぐ。

- APIのセキュリティ確保: APIエンドポイントにセキュリティ標準を適用する。

- ログ記録と監視の実装: SIEM(セキュリティ情報およびイベント管理)や監視ツールで不審な行動を検出する。

- 最小特権の適用: 各データベース、アプリケーション、サービス、ユーザーの権限を最小限に抑える。必要なアクセスのみを許可する。

- 開発者とスタッフのトレーニング: 彼らの役割でセキュリティ標準を実装するためのトレーニングを通じて、セキュリティに関する意識を高める。

Webアプリケーションセキュリティテスト

Webアプリケーションセキュリティテストは、アプリケーションの脆弱性をチェックして攻撃者からアプリを保護するプロセスです。開発、デプロイメント、ランタイムの複数の段階で行うことができ、攻撃者に悪用される前に脆弱性が修正されることを保証します。

Webアプリケーションセキュリティテストの種類:

- 静的アプリケーションセキュリティテスト (SAST) : デプロイ前にソースコードをスキャンして脆弱性を見つけます。

- 動的アプリケーションセキュリティテスト (DAST) : 実行中のアプリケーションで実際の攻撃をシミュレートして脆弱性を明らかにします。

- インタラクティブアプリケーションセキュリティテスト (IAST) : SASTとDASTを組み合わせて脆弱性を見つけ、テスト中の各アクションの応答を分析します。

- ペネトレーションテスト : 倫理的ハッカーがアプリケーションの実際のテストを行い、自動化テストでは見逃される可能性のある隠れた脆弱性を明らかにします。

Plexicus ASPMを使用すると、これらの異なるテスト方法が単一のワークフローに統合されます。このプラットフォームはCI/CDパイプラインに直接統合され、開発者に即時フィードバックを提供し、脆弱な依存関係、ハードコードされた秘密、または安全でない構成などの問題を、アプリケーションが本番環境に移行する前に発見します。

Webアプリケーションセキュリティテストチェックリスト

構造化されたチェックリストは、脆弱性をより簡単に見つけるのに役立ちます。以下のチェックリストを使用して、ウェブアプリケーションを保護してください。

- 入力検証:SQLインジェクション、XSS、およびインジェクション攻撃を回避するため。

- 認証メカニズム:MFAと強力なパスワードポリシーを強制する。

- セッション管理:セッションとクッキーが安全であることを確認する。

- 認可:ユーザーがその役割に許可されたリソースとアクションのみアクセスできることを確認する(特権の昇格を防ぐ)。

- APIエンドポイント:機密データが露出していないことを確認する。

- エラーハンドリング:エラーメッセージにシステムの詳細を表示しないようにする。

- ロギングと監視:システムが異常な行動を追跡できることを確認する。

- 依存関係のスキャン:サードパーティライブラリの脆弱性を探す。

- クラウド設定:設定ミスがないことを確認し、最小特権、セキュアキー、適切なIAMロールを確認する。

ウェブアプリケーションセキュリティ監査

ウェブアプリケーションセキュリティ監査は、ウェブアプリケーションセキュリティテストとは異なります。監査は、アプリケーションセキュリティプログラムの形式的なレビューを提供します。一方、セキュリティテストの目的は脆弱性を見つけることであり、セキュリティ監査の目的は、アプリケーションを基準、ポリシー、およびコンプライアンスフレームワークに照らして評価することです。

アプリケーションセキュリティ監査には以下が含まれます:

- セキュリティウェブコーディングプラクティス

- コンプライアンスマッピング(例:GDPR、HIPAAなど)

- サードパーティ依存関係の分析

- 監視とインシデント対応の効果

セキュリティ監査は、組織がアプリケーションを保護し、規制基準を満たすのに役立ちます。

ウェブアプリケーションセキュリティの確認方法

組織はしばしば以下のステップを実行します:

- 自動セキュリティスキャン(SCA、SAST、DAST)を実行する

- 手動ペネトレーションテストを実施する

- サーバー、コンテナ、クラウドインフラストラクチャの設定を確認する

- アクセス制御を監査し、MFA(多要素認証)を強制する

- Jiraや類似のツールを使用してチケット統合で修正を追跡する

Plexicusのようなプラットフォームは、脆弱性のチェックをより簡単にし、さらにPlexicusはAIによる修正を提供しており、セキュリティ問題の解決を加速するのに役立ちます。

FAQ: ウェブアプリケーションセキュリティ

Q1 : ウェブアプリケーションセキュリティとは何ですか?

ウェブアプリケーションセキュリティは、ウェブアプリケーションをサイバー脅威から保護するための実装です。

Q2 : ウェブアプリケーションセキュリティテストとは何ですか?

攻撃者に悪用される前に脆弱性を見つけるために、さまざまなセキュリティテスト手法(SAST、DAST、SCAなど)を使用してウェブアプリケーションをアクセス、スキャン、分析するプロセスです。

Q3 : ウェブアプリケーションセキュリティのベストプラクティスとは何ですか?

ウェブアプリケーションにおけるセキュリティアプローチを実装するための実践であり、検証、暗号化、認証、定期的なパッチ適用を含みます。

Q4 : ウェブアプリケーションセキュリティ監査とは何ですか?

監査は、コンプライアンスおよび規制基準に準拠するために使用されることが多い、セキュリティアプリケーションの正式なレビューです。

Q5: ウェブアプリケーションセキュリティ評価ツールとは何ですか?

これらは、脆弱性を見つけるためにコード、依存関係、設定、ランタイム、環境をスキャン、テストするプラットフォームです。

Q6 : ウェブアプリケーションセキュリティをチェックする方法は?

自動スキャン、ペネトレーションテスト、監査、継続的な監視を組み合わせることによって。Plexicusのような統合プラットフォームを使用することで、このプロセスが合理化されます。