Jak powstrzymać deweloperów przed ignorowaniem wyników bezpieczeństwa (i szybciej naprawiać podatności)

Narzędzia bezpieczeństwa mają reputację hałaśliwych barier. Kiedy deweloper przesyła kod, a pipeline CI/CD kończy się niepowodzeniem z dołączonym 500-stronicowym raportem PDF, ich naturalną reakcją nie jest naprawienie problemów. Jest to ignorowanie ich lub wymuszanie scalania kodu.

To zmęczenie alertami jest mierzalne. Dane branżowe pokazują, że 33% zespołów DevOps marnuje ponad połowę swojego czasu na rozwiązywanie fałszywych alarmów. Problem nie polega na tym, że deweloperzy nie dbają o bezpieczeństwo. Problem polega na tym, że doświadczenie dewelopera (DevEx) z większością narzędzi bezpieczeństwa jest wadliwe. Skanują zbyt późno, dostarczają zbyt mało kontekstu i wymagają zbyt wielu ręcznych badań.

Oto jak rozwiązać problem przepływu pracy, przenosząc bezpieczeństwo do pipeline’u CI/CD.

Dlaczego to ma znaczenie: Zasada „30 minut vs. 15 godzin”

Ignorowanie wyników bezpieczeństwa tworzy narastający dług, który zabija szybkość działania.

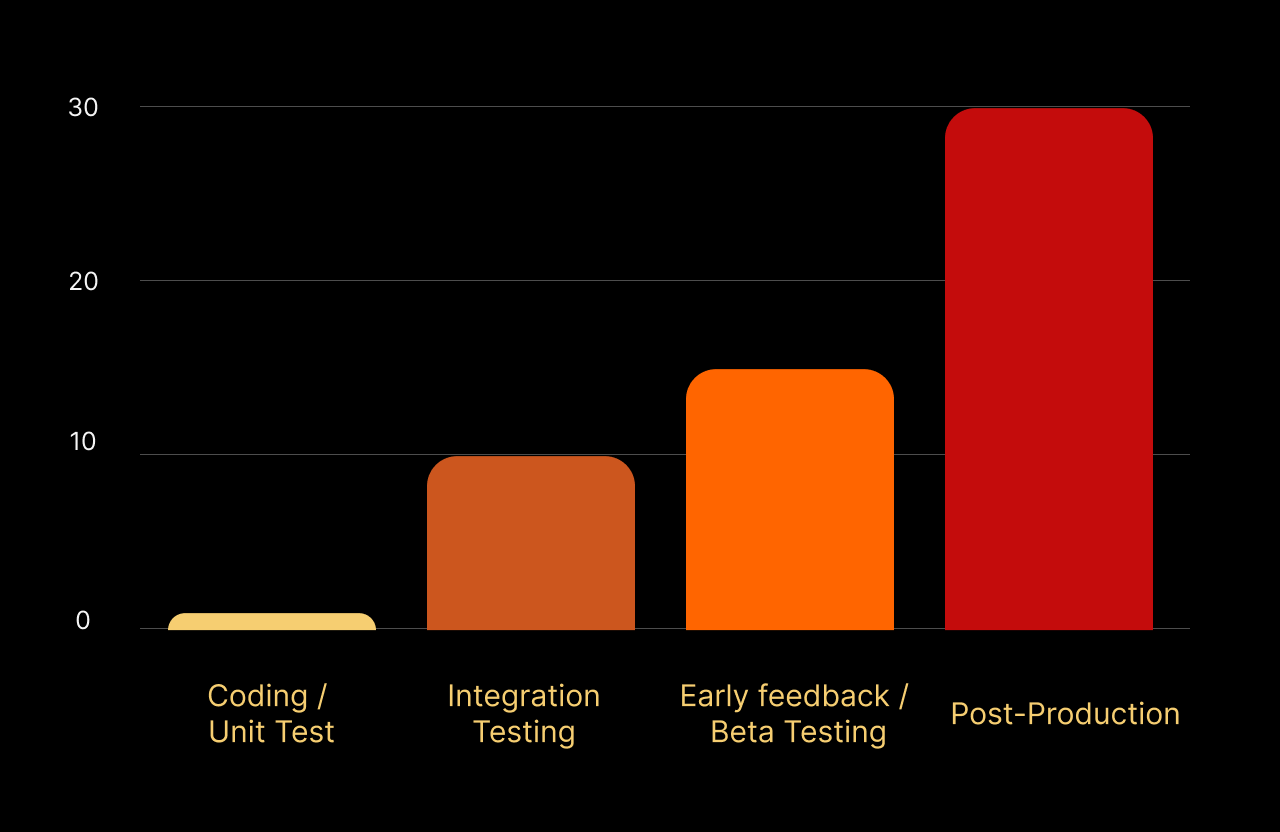

Dane z NIST sugerują, że jeśli deweloper naprawi lukę bezpieczeństwa podczas przeglądu Pull Request (PR), zajmuje to około 30 minut. Jeśli ta sama luka zostanie wykryta w testach po produkcji, zajmuje to ponad 15 godzin na triage, ponowne zrozumienie kontekstu i naprawę.

Pod względem kosztów, naprawa luk w zabezpieczeniach w fazie postprodukcji jest 30 razy droższa niż na etapie rozwoju.

Dla liderów inżynierii, argument biznesowy jest jasny: Poprawa bezpieczeństwa DevEx to nie tylko kwestia bezpieczeństwa; chodzi o odzyskanie 30% zdolności inżynieryjnej zespołu.

Jak Naprawić Przepływ Pracy

Celem jest przejście od „znajdowania błędów” do „naprawiania błędów” bez opuszczania interfejsu Pull Request.

Krok 1: Wykrywanie Tajemnic i Problemów z Kodem

Narzędzia dziedziczone często skanują nocą. Do tego czasu deweloper przeszedł już do nowego zadania. Musisz przesunąć wykrywanie na dokładny moment, kiedy kod jest przesyłany na serwer.

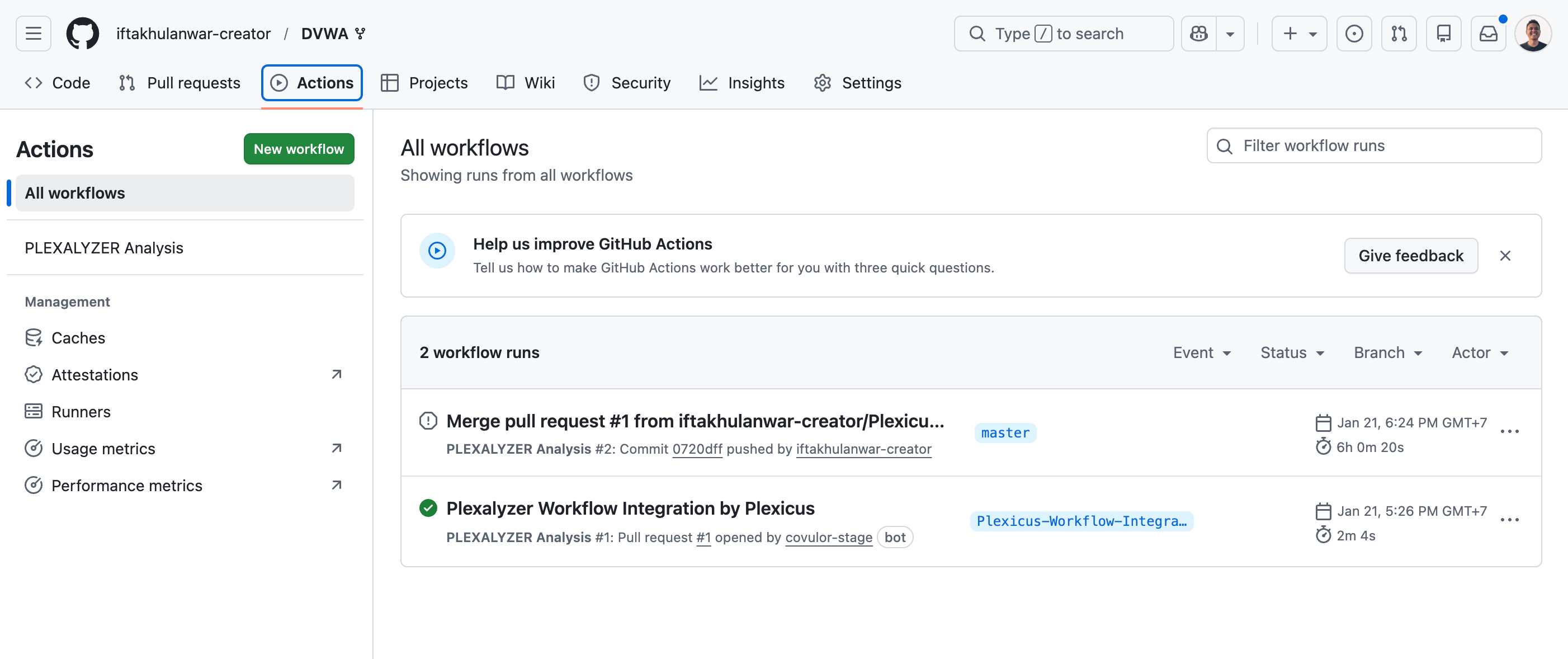

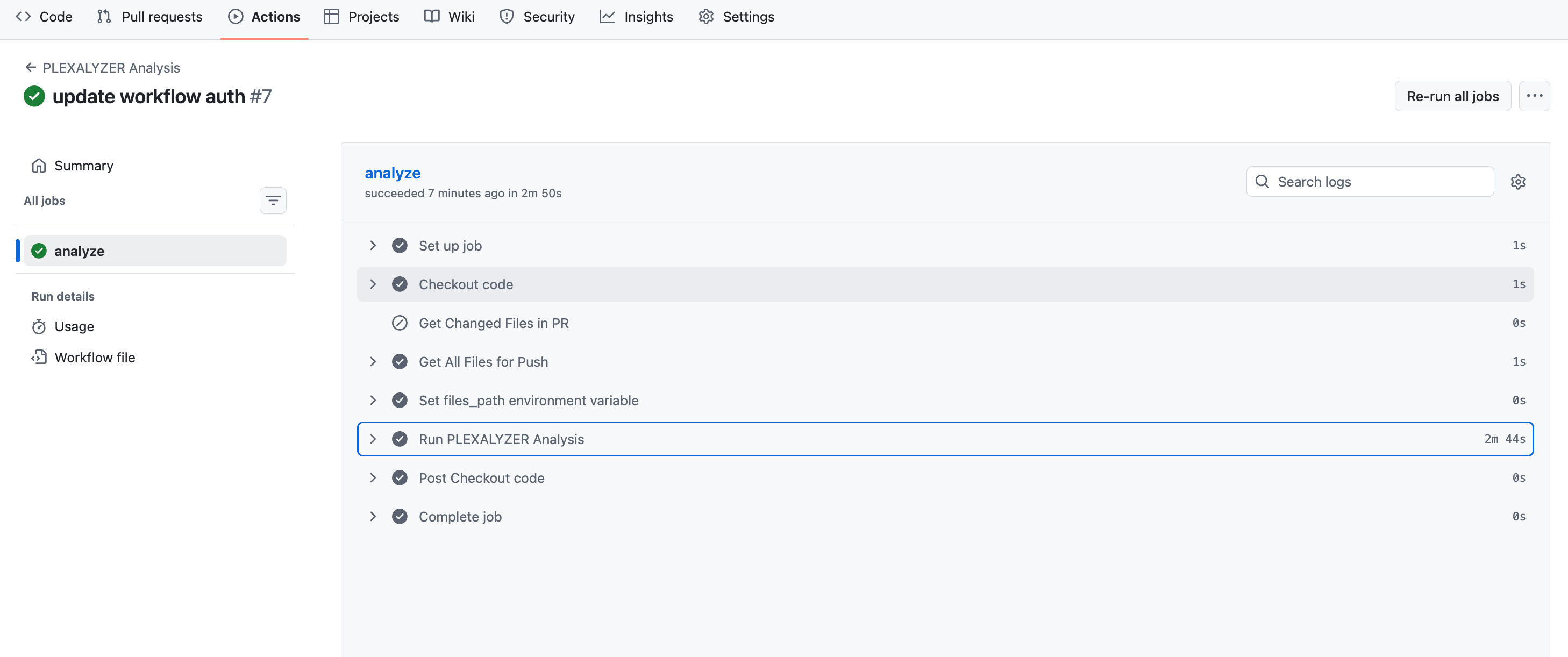

W Plexicus możesz zintegrować narzędzia bezpieczeństwa wewnątrz potoku CI/CD. Będzie ono skanować natychmiast po Pull Request. Wykonuje wykrywanie tajemnic w twoim kodzie (Git) oraz statyczną analizę kodu (SAST).

Możesz zintegrować Plexicus w potoku CI/CD, postępując zgodnie z tymi krokami.

Krok 2: Priorytetyzacja

Unikaj zmęczenia alertami. Dokonaj priorytetyzacji znalezionych problemów z bezpieczeństwem.

Plexicus oferuje metryki, które pomogą ci zdecydować, które luki w zabezpieczeniach należy najpierw rozwiązać:

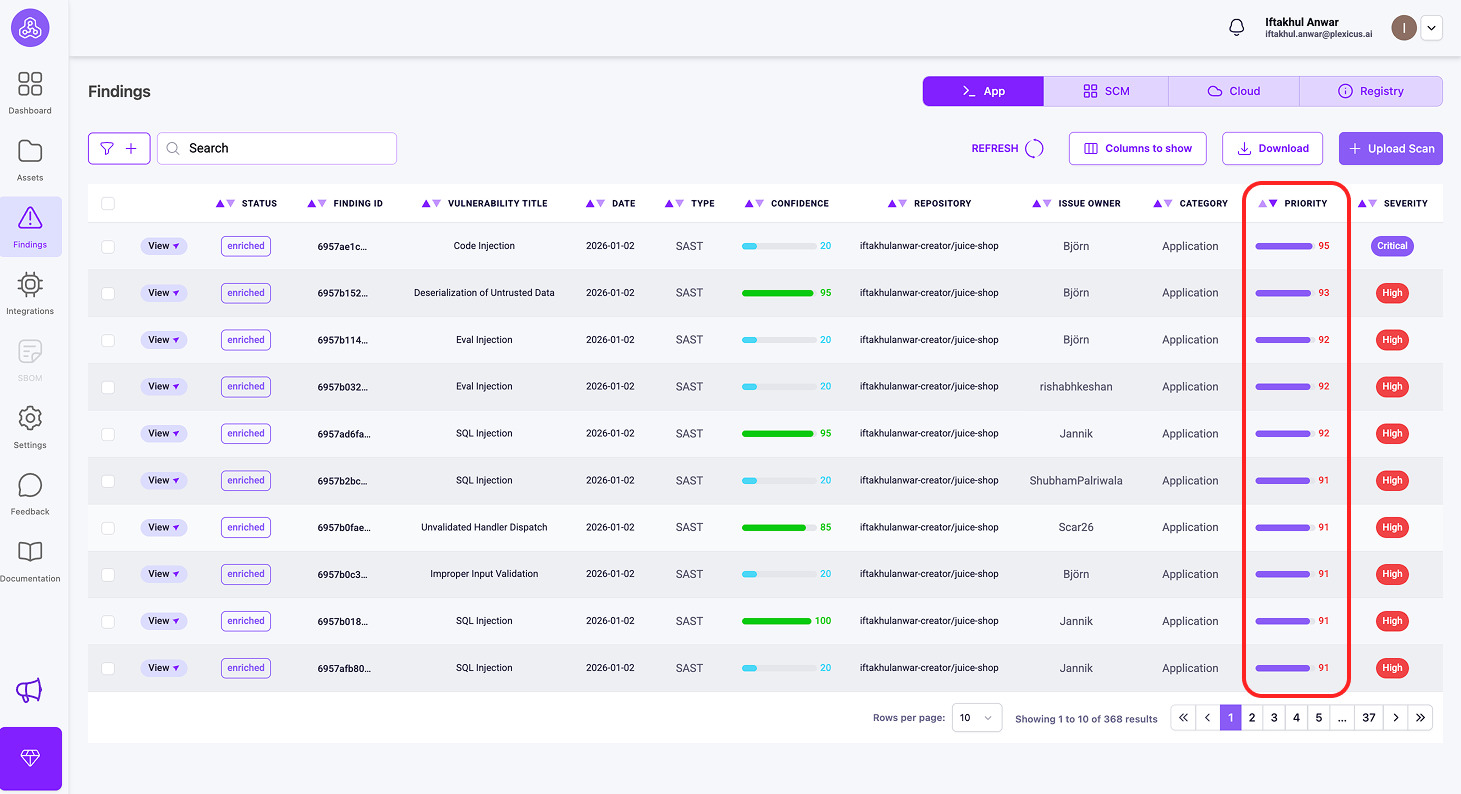

a) Metryki priorytetowe

Co mierzy: Jak pilne jest naprawienie problemu

Jest to wynik (0-100), który łączy techniczną powagę (CVSSv4), wpływ na biznes i dostępność exploitów w jedną liczbę. To twoja kolejka działań - sortuj według Priorytetu, aby wiedzieć, co należy natychmiast rozwiązać. Priorytet 85 oznacza „porzuć wszystko i napraw to teraz”, podczas gdy Priorytet 45 oznacza „zaplanować na następny sprint.”

Przykład: Zdalne wykonanie kodu (RCE) w przestarzałej usłudze stagingowej

Przestarzała usługa stagingowa zawiera lukę w zabezpieczeniach umożliwiającą zdalne wykonanie kodu. Usługa technicznie nadal działa, ale jest nieużywana, niepołączona z produkcją i dostępna tylko z wewnętrznej listy dozwolonych adresów IP.

- CVSSv4: 9.8 (krytyczna powaga techniczna)

- Wpływ na biznes: 30 (brak danych produkcyjnych, brak wpływu na klientów, przestarzała usługa)

- Dostępność exploitów: 35 (wymaga dostępu do sieci wewnętrznej i specyficznej wiedzy o usłudze)

- Priorytet: 42

Dlaczego warto zwrócić uwagę na Priorytet:

Na papierze, CVSSv4 (9.8) krzyczy „krytyczne”. Jeśli spojrzysz tylko na CVSS, to wywołałoby panikę i alarmy.

Priorytet (42) opowiada prawdziwą historię.

Ponieważ usługa jest przestarzała, odizolowana od produkcji i nie zawiera wrażliwych danych, rzeczywiste ryzyko dla biznesu jest niskie. Priorytet prawidłowo obniża pilność i mówi:

„Napraw to podczas zaplanowanego czyszczenia lub wycofywania, a nie w trybie awaryjnym.”

To pomaga zespołom uniknąć marnowania czasu na odciąganie inżynierów od krytycznej pracy, aby naprawić lukę w systemie, który już jest na drodze do wycofania.

b) Wpływ

Co mierzy: Konsekwencje biznesowe

Wpływ (0-100) ocenia, co się stanie, jeśli luka zostanie wykorzystana, biorąc pod uwagę Twój specyficzny kontekst: wrażliwość danych, krytyczność systemu, operacje biznesowe i zgodność z przepisami.

Przykład: Twardo zakodowane poświadczenia chmury ujawnione w repozytorium

Zestaw kluczy dostępu do chmury został przypadkowo dodany do repozytorium Git.

- Wpływ 90: Klucze należą do konta produkcyjnego w chmurze z uprawnieniami do odczytu danych klientów i tworzenia infrastruktury. Wykorzystanie może prowadzić do naruszeń danych, zakłóceń usług i naruszeń zgodności.

- Wpływ 25: Klucze należą do konta sandboxowego bez wrażliwych danych, z ograniczeniami wydatków i bez dostępu do systemów produkcyjnych. Nawet jeśli zostaną nadużyte, wpływ na biznes jest minimalny.

Dlaczego Wpływ ma znaczenie:

Luka jest taka sama: ujawnione poświadczenia, ale konsekwencje biznesowe są radykalnie różne. Oceny wpływu odzwierciedlają co atakujący może faktycznie wpłynąć, a nie tylko co poszło nie tak technicznie.

c) EPSS

Co mierzy: Prawdopodobieństwo zagrożenia w rzeczywistym świecie

EPSS to wynik (0.0-1.0), który przewiduje prawdopodobieństwo, że konkretny CVE zostanie wykorzystany w środowisku rzeczywistym w ciągu następnych 30 dni

Przykład: Dwie luki z bardzo różnym ryzykiem w rzeczywistym świecie

Luka A: Krytyczna luka umożliwiająca zdalne wykonanie kodu z 2014 roku

- CVSS: 9.0 (bardzo poważne na papierze)

- EPSS: 0.02

- Kontekst: Luka jest dobrze znana, łatki są dostępne od lat, a obecnie nie ma prawie żadnej aktywnej eksploatacji.

Luka B: Niedawno ujawnione obejście uwierzytelniania

- CVSS: 6.3 (średnia techniczna powaga)

- EPSS: 0.88

- Kontekst: Publiczne są dostępne exploity typu proof-of-concept, atakujący aktywnie je skanują, a eksploatacja została już zaobserwowana.

Dlaczego warto zwrócić uwagę na EPSS:

CVSS mówi ci jak poważna może być luka. EPSS mówi ci jak prawdopodobne jest, że zostanie zaatakowana w tej chwili.

Chociaż Luka A ma znacznie wyższy wynik CVSS, EPSS pokazuje, że jest mało prawdopodobne, aby została wykorzystana w najbliższym czasie. Luka B, mimo niższego wyniku CVSS, stanowi bardziej bezpośrednie zagrożenie i powinna być priorytetem.

To pomaga zespołom skupić się na rzeczywistych atakach, które mają miejsce dzisiaj, a nie tylko na teoretycznych scenariuszach najgorszego przypadku.

Możesz sprawdzić te metryki do priorytetyzacji, wykonując następujące kroki:

- Upewnij się, że twoje repozytorium jest podłączone i proces skanowania został zakończony.

- Następnie przejdź do menu Findings, aby znaleźć metryki potrzebne do priorytetyzacji.

Kluczowe różnice

| Metryka | Odpowiedzi | Zakres | Przedział |

|---|---|---|---|

| EPSS | „Czy atakujący tego używają?” | Globalny krajobraz zagrożeń | 0.0-1.0 |

| Priorytet | „Co naprawić najpierw?” | Połączony wynik pilności | 0-100 |

| Wpływ | „Jak bardzo szkodzi to MOJEJ firmie?” | Specyficzne dla organizacji | 0-100 |

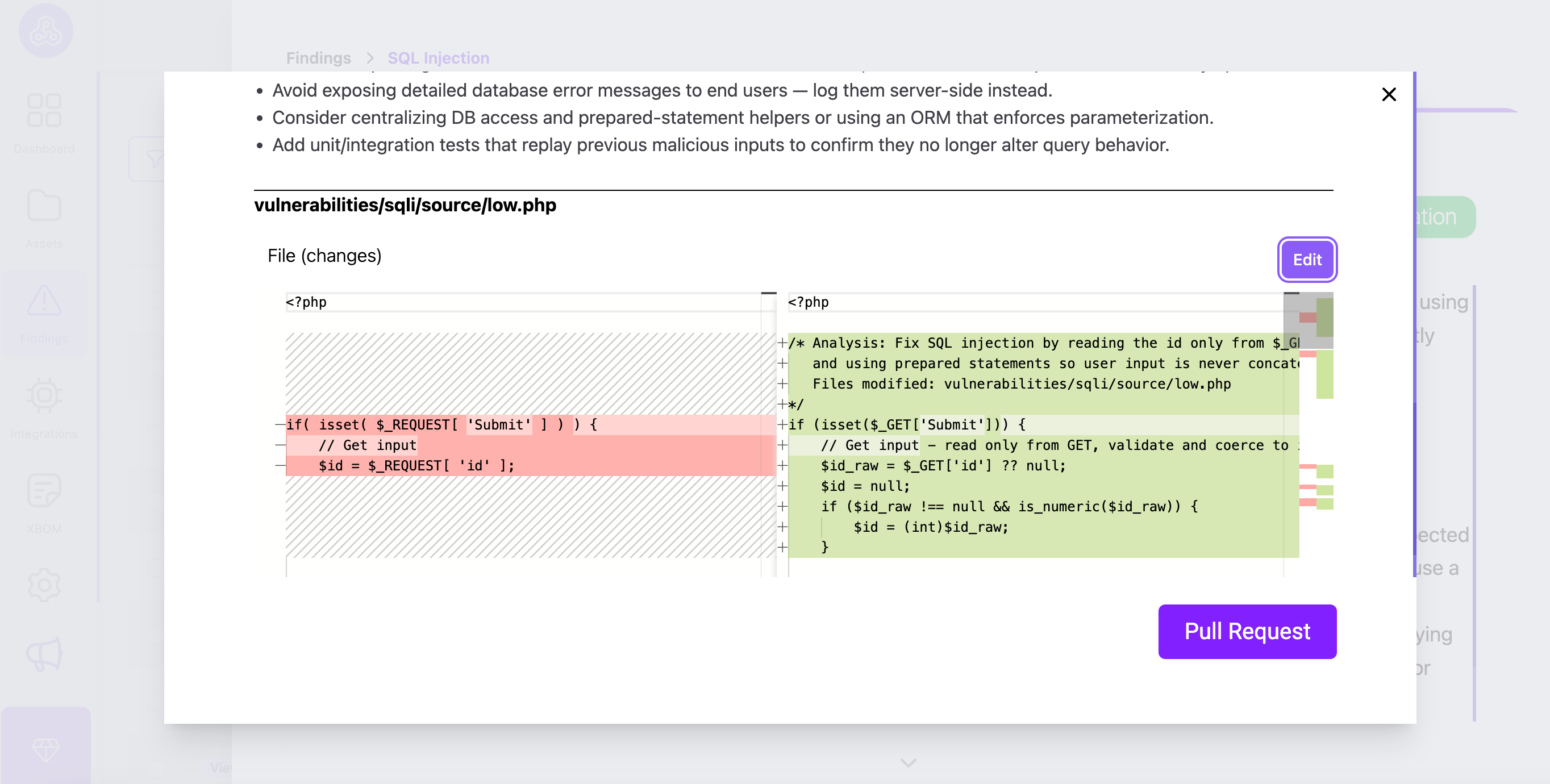

Krok 3: Naprawa podatności

To jest miejsce, gdzie większość przepływów pracy zawodzi. Powiedzenie deweloperowi „masz wstrzyknięcie SQL” wymaga od niego zbadania rozwiązania. To tarcie prowadzi do ignorowania ostrzeżeń.

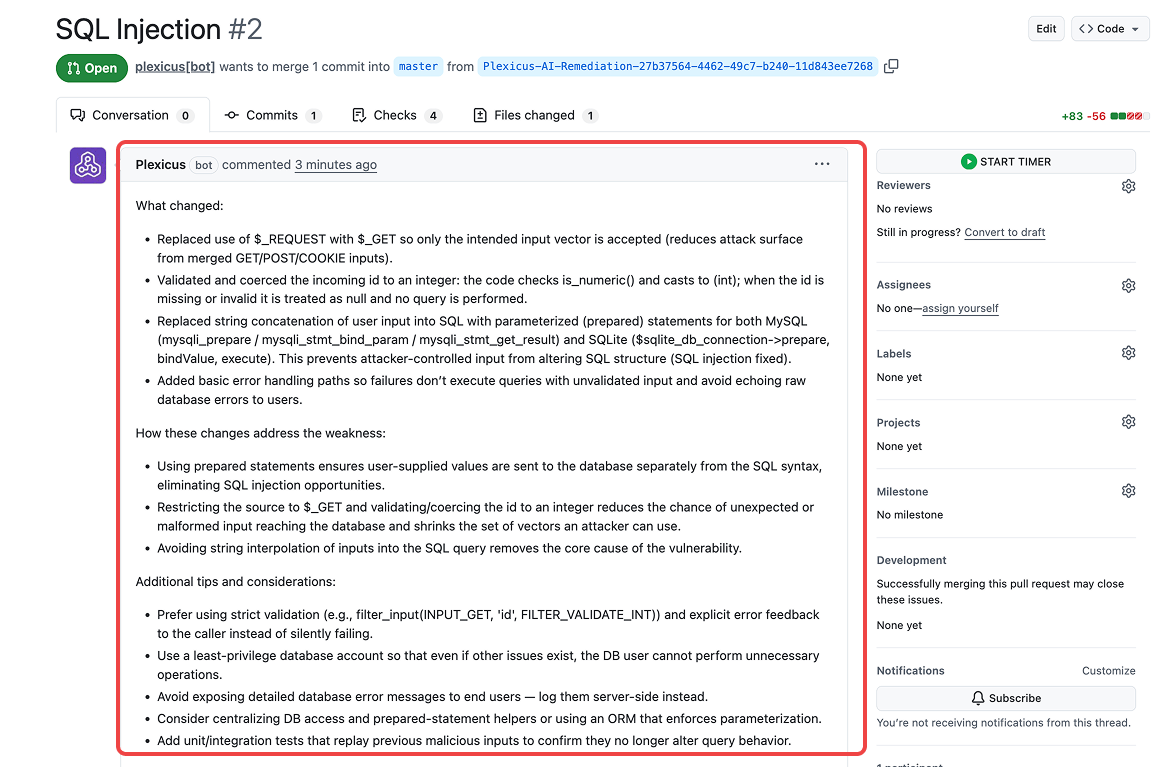

Plexicus automatycznie naprawia podatności. Zamiast tylko oznaczać problem, plexicus analizuje podatny blok kodu i sugeruje dokładną poprawkę kodu.

Deweloper nie musi przeszukiwać Stack Overflow, aby znaleźć rozwiązanie. Po prostu przegląda zasugerowaną poprawkę i akceptuje ją. To przekształca zadanie badawcze trwające 1 godzinę w zadanie przeglądowe trwające 1 minutę.

Krok 4: Dekoracja PR

Zmuszanie dewelopera do otwierania nowego narzędzia w celu przeglądania błędów to zabójca przepływu pracy. Znaleziska muszą pojawiać się tam, gdzie deweloper już pracuje.

Plexicus używa dekoracji PR, aby publikować znaleziska bezpośrednio jako komentarze do konkretnych linii kodu, które się zmieniły.

- Stary sposób: „Kompilacja nie powiodła się. Sprawdź dzienniki błędów.” (Deweloper spędza 20 minut na przeszukiwaniu dzienników).

- Nowy sposób: Plexicus komentuje na Linii 42: „Wysoka powaga: Wykryto klucz AWS tutaj. Proszę usunąć.”

Krok 4: Bramka CI

W przeciwieństwie do tradycyjnych bramek CI, które jedynie blokują, Plexicus automatycznie generuje poprawki i tworzy pull requesty z kodem naprawczym. Oznacza to, że gdy bramka blokuje scalanie, deweloperzy otrzymują gotowe do scalenia pull requesty z poprawkami, co zmniejsza tarcia.

Porównanie: Tradycyjne skanery vs. Plexicus

| Funkcja | Tradycyjne narzędzia bezpieczeństwa | Plexicus |

|---|---|---|

| Punkt integracji | Osobny panel / Nocne skanowanie | Pipeline CI/CD (Natychmiastowy) |

| Pętla zwrotna | Raporty PDF lub logi konsoli | Dekoracje PR (Komentarze w przepływie) |

| Możliwość działania | „Oto problem” | „Oto poprawka AI” |

| Czas naprawy | Dni (wymagana zmiana kontekstu) | Minuty (podczas przeglądu kodu) |

Kluczowe wnioski

Deweloperzy nie ignorują ustaleń dotyczących bezpieczeństwa, ponieważ są leniwi. Ignorują je, ponieważ narzędzia są nieefektywne i zakłócające.

Przenosząc bezpieczeństwo do pipeline’u CI/CD, zmieniasz dynamikę. Nie prosisz deweloperów, aby „przestali pracować i zajęli się bezpieczeństwem”; czynisz bezpieczeństwo częścią przeglądu kodu, który już wykonują.

Kiedy używasz narzędzi takich jak Plexicus, zamykasz pętlę całkowicie. Wykrywasz problem w pipeline’ie, podkreślasz go w PR i stosujesz poprawkę AI Plexicus.

Gotowy na oczyszczenie swojego pipeline’u?

Rozpocznij od zeskanowania swojego następnego Pull Requesta w poszukiwaniu sekretów, a Plexicus zajmie się ich naprawą. Plexicus bezproblemowo integruje się z popularnymi platformami CI/CD, takimi jak Jenkins czy GitHub Actions, a także z systemami kontroli wersji, takimi jak GitHub, GitLab i Bitbucket. Ta kompatybilność zapewnia płynne wpasowanie się w istniejący zestaw narzędzi, czyniąc poprawę bezpieczeństwa bezproblemową częścią procesu rozwoju.

Plexicus oferuje również darmowy poziom Community Tier, aby pomóc Ci natychmiast zabezpieczyć swój kod. Aby uzyskać więcej informacji, sprawdź stronę z cenami. Rozpocznij już dziś, bez kosztów, bez barier.

Najczęściej Zadawane Pytania (FAQ)

1. Czym jest Plexicus?

Plexicus to platforma CNAPP i ASPM, która integruje się bezpośrednio z Twoim pipeline CI/CD, pomagając wykrywać i naprawiać podatności, sekrety oraz problemy z kodem natychmiast po przesłaniu kodu.

2. Jak Plexicus pomaga programistom szybciej naprawiać podatności?

Plexicus przenosi skanowanie bezpieczeństwa na etap Pull Request (PR), natychmiast oznaczając problemy i dostarczając sugerowane poprawki kodu. To zmniejsza czas i wysiłek potrzebny na naprawę oraz pomaga zapobiegać zmęczeniu alertami.

3. Jakie rodzaje problemów wykrywa Plexicus?

Plexicus wykrywa różne typy problemów z bezpieczeństwem w całym SDLC, w tym: tajemnice w kodzie (ujawnione poświadczenia, klucze API), statyczne podatności w kodzie (SAST), podatności zależności (SCA), błędne konfiguracje infrastruktury jako kodu, problemy z bezpieczeństwem kontenerów, postawę bezpieczeństwa chmury, bezpieczeństwo pipeline’u CI/CD, zgodność licencyjną oraz dynamiczne podatności aplikacji (DAST). Platforma integruje ponad 20 narzędzi bezpieczeństwa, aby zapewnić kompleksowe pokrycie bezpieczeństwa aplikacji.

4. Jak Plexicus priorytetyzuje podatności?

Plexicus używa trzech kluczowych metryk: Priorytet (łączący powagę, wpływ na biznes i możliwość wykorzystania), Wpływ (konsekwencje biznesowe) oraz EPSS (prawdopodobieństwo rzeczywistego wykorzystania). Pomagają one zespołom skupić się na najpilniejszych i najbardziej wpływowych problemach.

5. Czy Plexicus automatycznie naprawia podatności?

Tak, Plexicus analizuje podatny kod i sugeruje poprawki, które deweloperzy mogą przeglądać i akceptować bezpośrednio w PR, minimalizując ręczne badania.

6. Jak wyniki są komunikowane deweloperom?

Wyniki są publikowane jako dekoracje PR, komentarze na konkretnych liniach kodu w PR, dzięki czemu deweloperzy widzą je tam, gdzie już pracują.

7. Jakie platformy CI/CD i systemy kontroli wersji obsługuje Plexicus?

Plexicus integruje się z popularnymi platformami CI/CD, takimi jak Jenkins i GitHub Actions, oraz współpracuje z systemami kontroli wersji, w tym GitHub, GitLab i Bitbucket.

8. Czy istnieje darmowa wersja Plexicus?

Tak, Plexicus oferuje darmowy poziom Community Tier. Możesz zacząć bez żadnych kosztów. Sprawdź stronę z cennikiem, aby uzyskać szczegóły.

9. Dlaczego deweloperzy często ignorują wyniki dotyczące bezpieczeństwa?

Deweloperzy często ignorują wyniki, ponieważ narzędzia bezpieczeństwa mogą być uciążliwe, hałaśliwe i czasochłonne. Plexicus rozwiązuje ten problem, czyniąc bezpieczeństwo częścią istniejącego przepływu pracy i dostarczając możliwe do wdrożenia poprawki.