Bästa SCA-verktygen 2025: Skanna beroenden, säkra din mjukvaruförsörjningskedja

Moderna applikationer är starkt beroende av tredjeparts- och öppen källkodsbibliotek. Detta påskyndar utvecklingen, men ökar också risken för attacker. Varje beroende kan introducera problem som oskyddade säkerhetsbrister, riskabla licenser eller föråldrade paket. Verktyg för Software Composition Analysis (SCA) hjälper till att hantera dessa problem.

Behöver du SCA-verktyg för att säkra applikationer?

Moderna applikationer är starkt beroende av tredjeparts- och öppen källkods-bibliotek. Detta påskyndar utvecklingen, men ökar också risken för attacker. Varje beroende kan introducera problem som oskyddade säkerhetsbrister, riskabla licenser eller föråldrade paket. Software Composition Analysis (SCA) verktyg hjälper till att hantera dessa problem.

Software Composition Analysis (SCA) inom cybersäkerhet hjälper dig att identifiera sårbara beroenden (externa mjukvarukomponenter med säkerhetsproblem), övervaka licensanvändning och generera SBOMs (Software Bills of Materials, som listar alla mjukvarukomponenter i din applikation). Med rätt SCA-säkerhetsverktyg kan du upptäcka sårbarheter i dina beroenden tidigare, innan angripare utnyttjar dem. Dessa verktyg hjälper också till att minimera juridiska risker från problematiska licenser.

Varför lyssna på oss?

På Plexicus, hjälper vi organisationer av alla storlekar att stärka deras applikationssäkerhet. Vår plattform samlar SAST, SCA, DAST, hemlighetsskanning och molnsäkerhet i en lösning. Vi stödjer företag i varje steg för att säkra deras applikationer.

“Som pionjärer inom molnsäkerhet har vi funnit att Plexicus är anmärkningsvärt innovativa inom området för sårbarhetsåtgärder. Det faktum att de har integrerat Prowler som en av sina anslutningar visar deras engagemang för att utnyttja de bästa open-source-verktygen samtidigt som de tillför betydande värde genom sina AI-drivna åtgärdskapaciteter”

Jose Fernando Dominguez

CISO, Ironchip

Snabb jämförelse av de bästa SCA-verktygen 2025

| Plattform | Kärnfunktioner / Styrkor | Integrationer | Prissättning | Bäst för | Nackdelar / Begränsningar |

|---|---|---|---|---|---|

| Plexicus ASPM | Enhetlig ASPM: SCA, SAST, DAST, hemligheter, IaC, molnskanning; AI-remediering; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Gratis provperiod; $50/mån/utvecklare; Anpassad | Team som behöver fullständig säkerhetshållning i ett | Kan vara överdrivet för bara SCA |

| Snyk Open Source | Utvecklarfokuserad; snabb SCA-skanning; kod+container+IaC+licens; aktiva uppdateringar | IDE, Git, CI/CD | Gratis; Betald från $25/mån/utv | Utvecklingsteam som behöver kod/SCA i pipeline | Kan bli dyrt i stor skala |

| Mend (WhiteSource) | SCA-fokuserad; efterlevnad; patchning; automatiserade uppdateringar | Stora plattformar | ~1000 USD/år per utvecklare | Företag: efterlevnad & skala | Komplex UI, dyrt för stora team |

| Sonatype Nexus Lifecycle | SCA + repo-styrning; rik data; integreras med Nexus Repo | Nexus, stora verktyg | Gratisnivå; $135/mån repo; $57,50/användare/mån | Stora organisationer, repo-hantering | Inlärningskurva, kostnad |

| GitHub Advanced Security | SCA, hemligheter, kodskanning, beroendegraf; inbyggd i GitHub-arbetsflöden | GitHub | $30/kommittent/mån (kod); $19/mån hemligheter | GitHub-team som vill ha en inbyggd lösning | Endast för GitHub; prissättning per kommittent |

| JFrog Xray | DevSecOps-fokus; starkt SBOM/licens/OSS-stöd; integreras med Artifactory | IDE, CLI, Artifactory | $150/mån (Pro, moln); Enterprise hög | Befintliga JFrog-användare, artefakthanterare | Pris, bäst för stora/jfrog-organisationer |

| Black Duck | Djup sårbarhets- och licensdata, policyautomatisering, mogen efterlevnad | Stora plattformar | Offertbaserad (kontakta försäljning) | Stora, reglerade organisationer | Kostnad, långsammare adoption för nya stackar |

| FOSSA | SCA + SBOM & licensautomatisering; utvecklarvänlig; skalbar | API, CI/CD, stora VCS | Gratis (begränsad); $23/projekt/mån Biz; Enterprise | Efterlevnad + skalbara SCA-kluster | Gratis är begränsat, kostnad ökar snabbt |

| Veracode SCA | Enhetlig plattform; avancerad sårbarhetsdetektion, rapportering, efterlevnad | Olika | Kontakta försäljning | Företagsanvändare med breda AppSec-behov | Högt pris, mer komplex onboarding |

| OWASP Dependency-Check | Öppen källkod, täcker CVE via NVD, brett verktygs/plugin-stöd | Maven, Gradle, Jenkins | Gratis | OSS, små team, nollkostnadsbehov | Endast kända CVE, grundläggande instrumentpaneler |

De Topp 10 Verktygen för Programvarusammansättningsanalys (SCA)

1. Plexicus ASPM

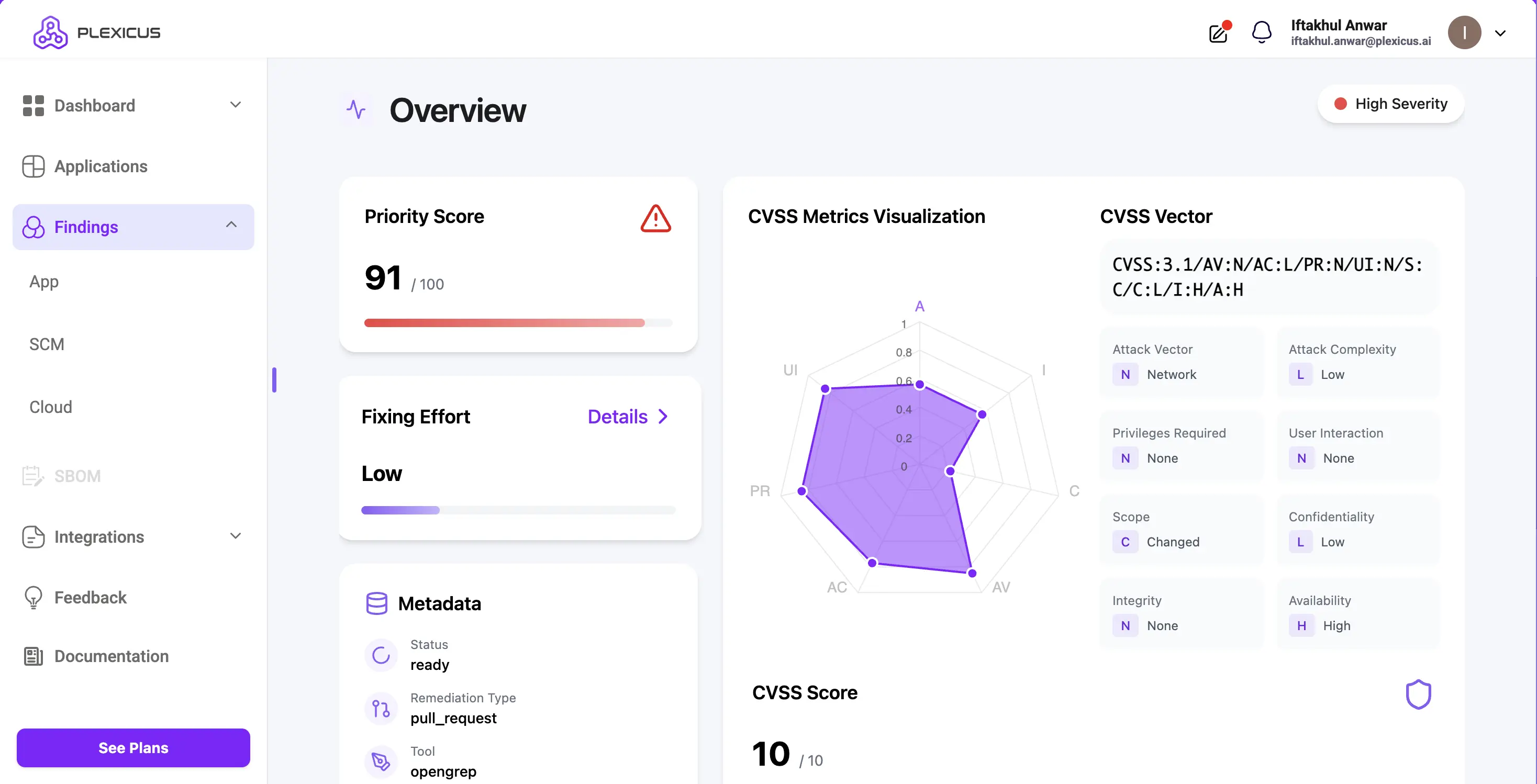

Plexicus ASPM är mer än bara ett SCA-verktyg; det är en fullständig plattform för hantering av applikationssäkerhetsstatus (ASPM). Det förenar SCA, SAST, DAST, hemlighetsdetektion och molnmisskonfigurationsskanning i en enda lösning.

Traditionella verktyg ger bara varningar, men Plexicus tar det längre med en AI-driven assistent som hjälper till att automatiskt åtgärda sårbarheter. Detta minskar säkerhetsrisker och sparar utvecklarnas tid genom att kombinera olika testmetoder och automatiserade lösningar i en plattform.

Fördelar:

- Enhetlig instrumentpanel för alla sårbarheter (inte bara SCA)

- Prioriteringsmotor minskar brus.

- Inbyggda integrationer med GitHub, GitLab, Bitbucket och CI/CD-verktyg

- SBOM-generering och licensöverensstämmelse inbyggt

Nackdelar:

- Kan kännas överdrivet om du bara vill ha SCA-funktionalitet

Prissättning:

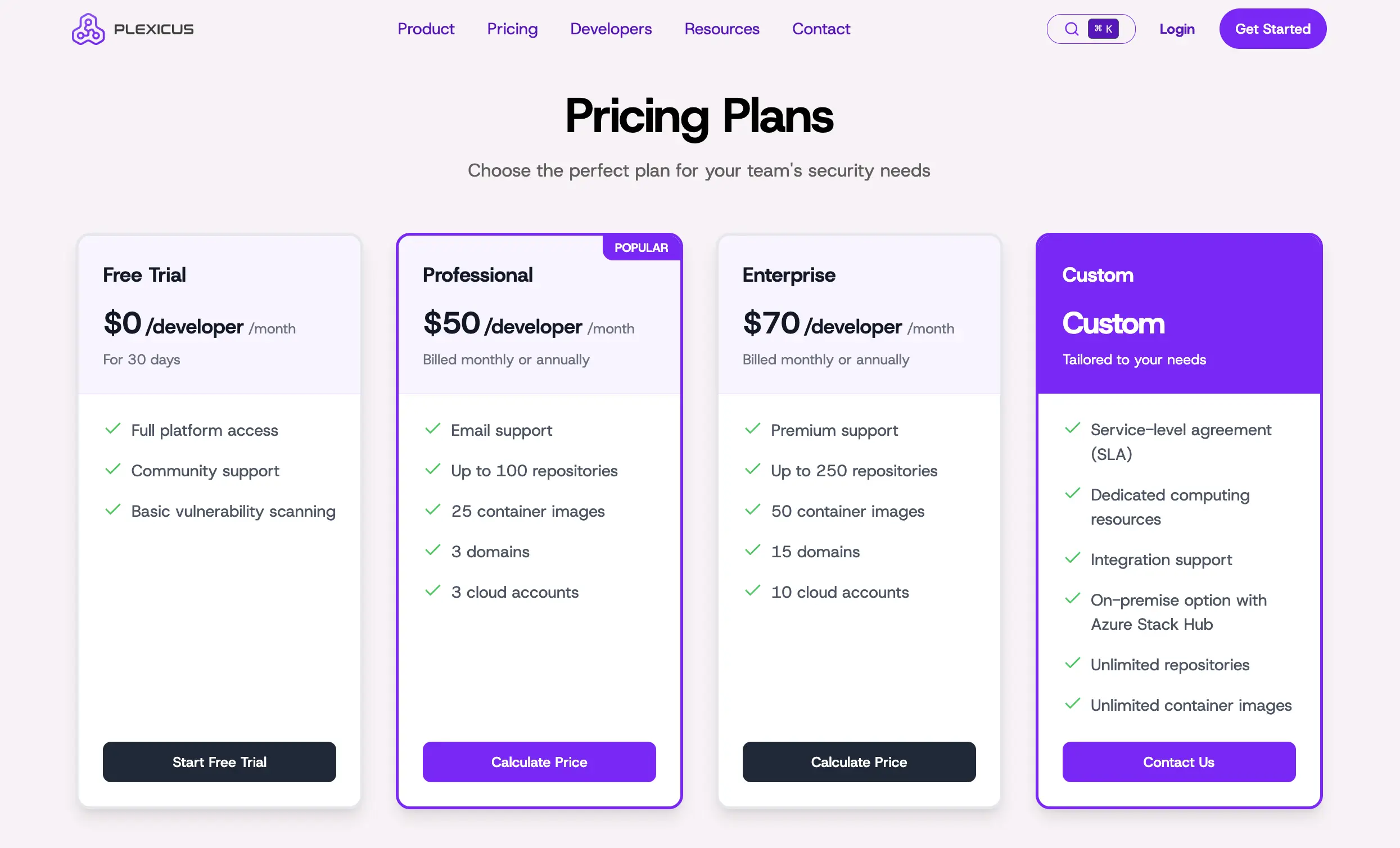

- Gratis provperiod i 30 dagar

- $50/månad per utvecklare

- Kontakta försäljning för en anpassad nivå.

Bäst för: Team som vill gå bortom SCA med en enda säkerhetsplattform.

2. Snyk Open Source

Snyk open-source är ett utvecklarfokuserat SCA-verktyg som skannar beroenden, flaggar kända sårbarheter och integreras med din IDE och CI/CD. Dess SCA-funktioner används ofta i moderna DevOps-arbetsflöden.

Fördelar:

- Stark utvecklarupplevelse

- Bra integrationer (IDE, Git, CI/CD)

- Täcker licensöverensstämmelse, container- och Infra-as-Code (IaC) skanning

- Stor sårbarhetsdatabas och aktiva uppdateringar

Nackdelar:

- Kan bli kostsamt i stor skala

- Gratisplanen har begränsade funktioner.

Prissättning:

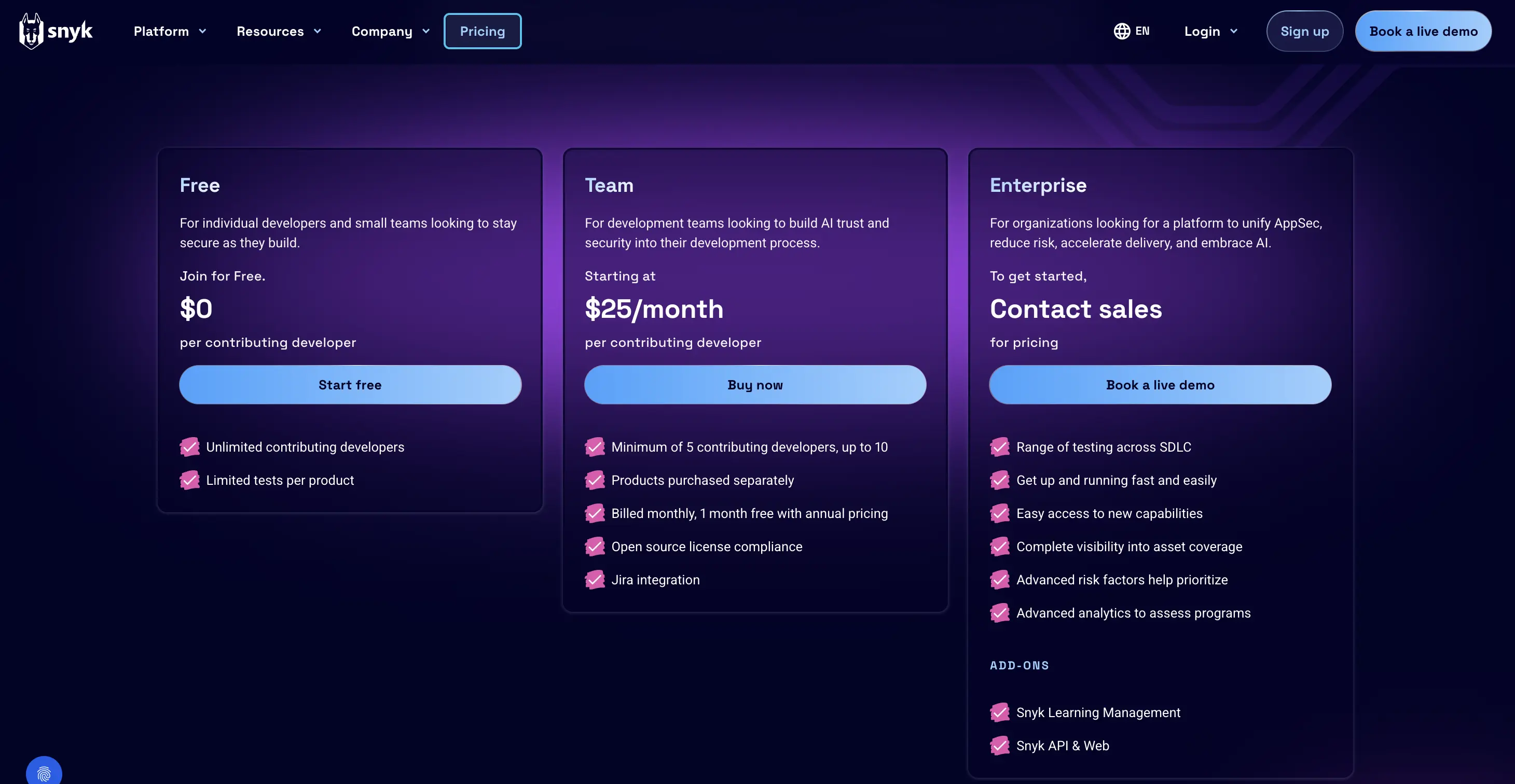

- Gratis

- Betald från $25/mån per utvecklare, minst 5 utvecklare

Bäst för: Utvecklarteam som vill ha en snabb kodanalysator + SCA i sina pipelines.

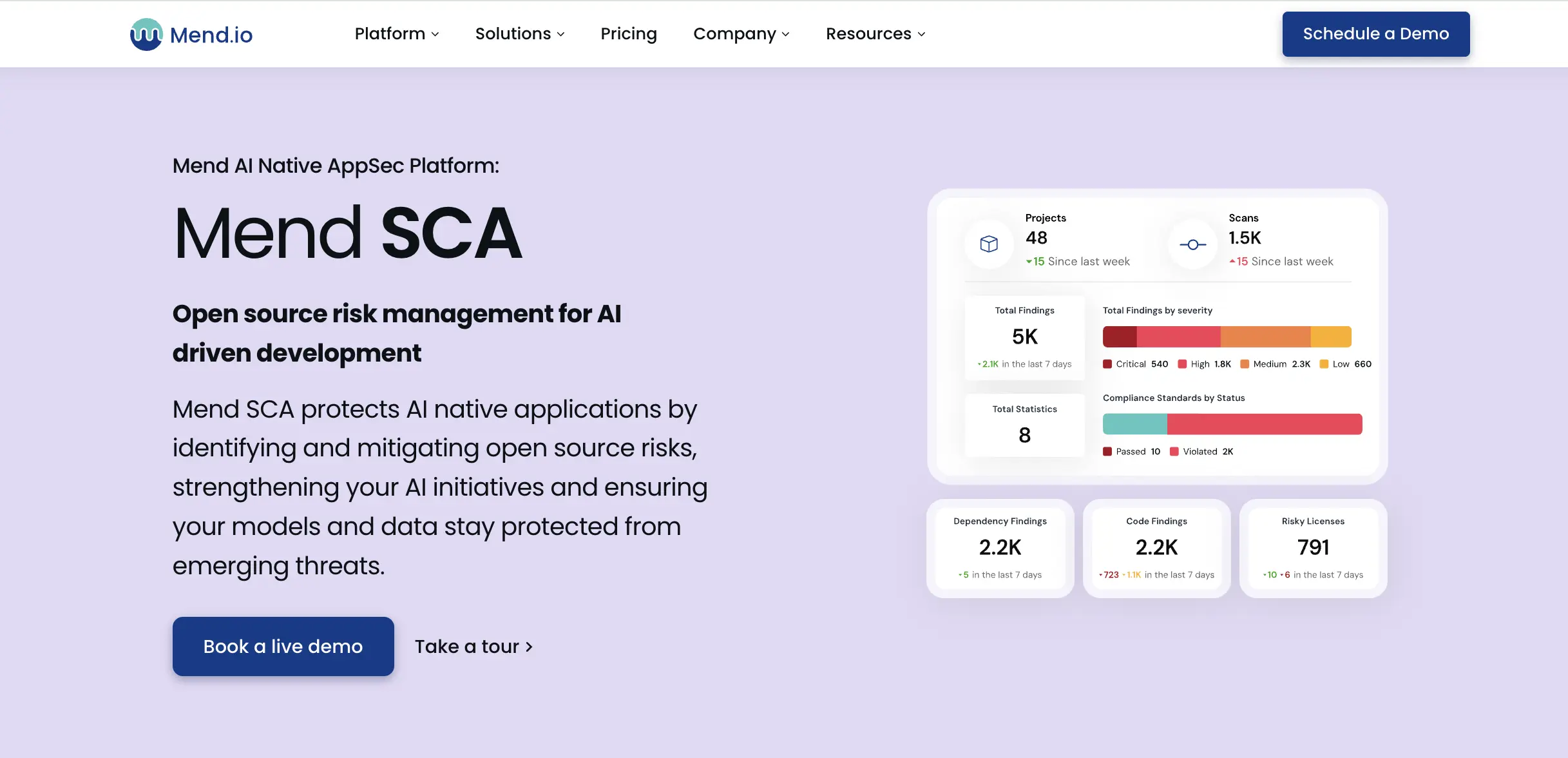

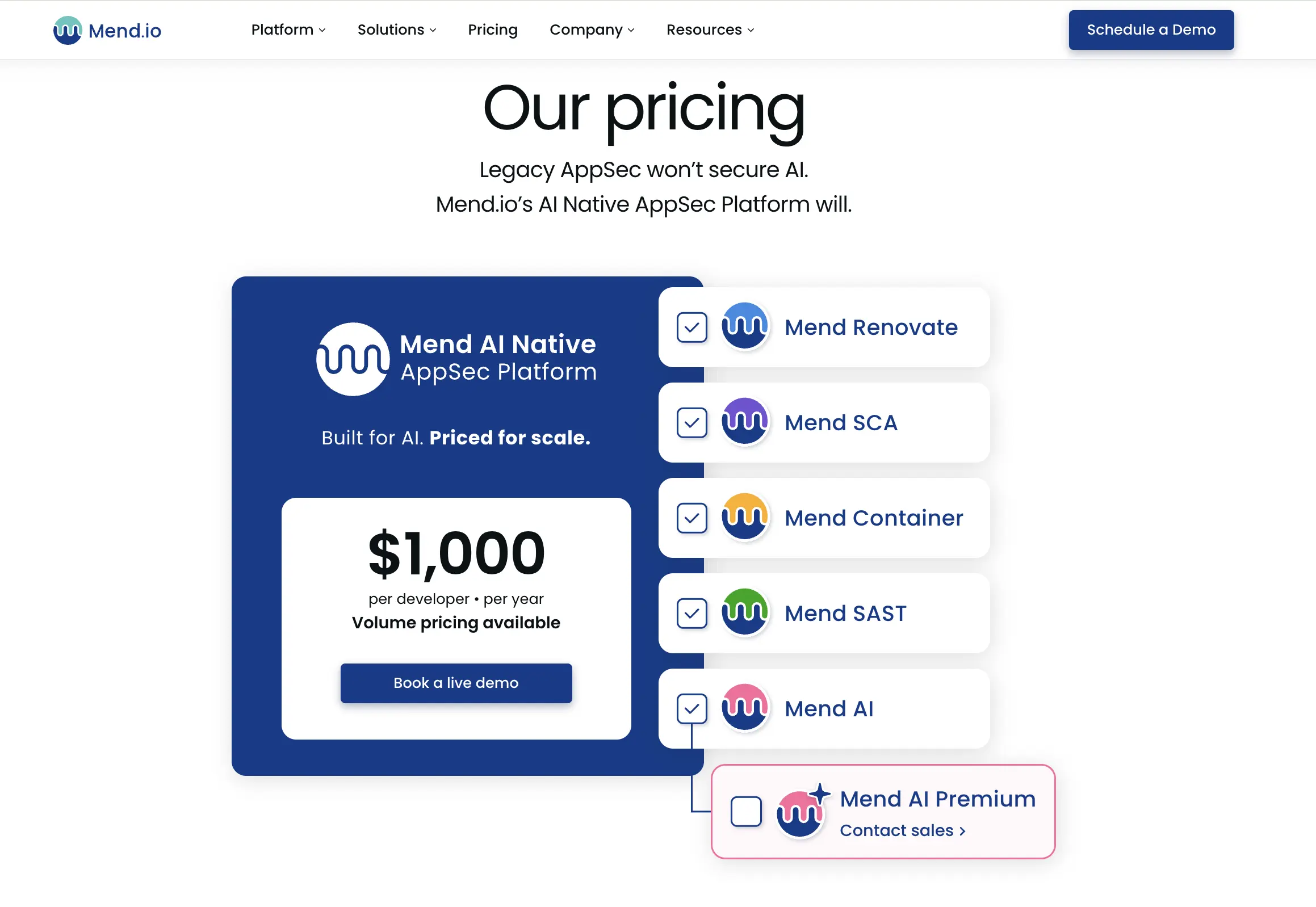

3. Mend (WhiteSource)

Mend (tidigare WhiteSource) specialiserar sig på SCA-säkerhetstestning med starka överensstämmelsefunktioner. Mend erbjuder en holistisk SCA-lösning med licensöverensstämmelse, sårbarhetsdetektering och integration med åtgärdsverktyg.

Fördelar:

- Utmärkt för licensöverensstämmelse

- Automatiserad patchning och beroendeuppdateringar

- Bra för användning i storföretagsskala

Nackdelar:

- Komplex användargränssnitt

- Höga kostnader för stora team

Prissättning: $1,000/år per utvecklare

Bäst för: Stora företag med krävande efterlevnadskrav.

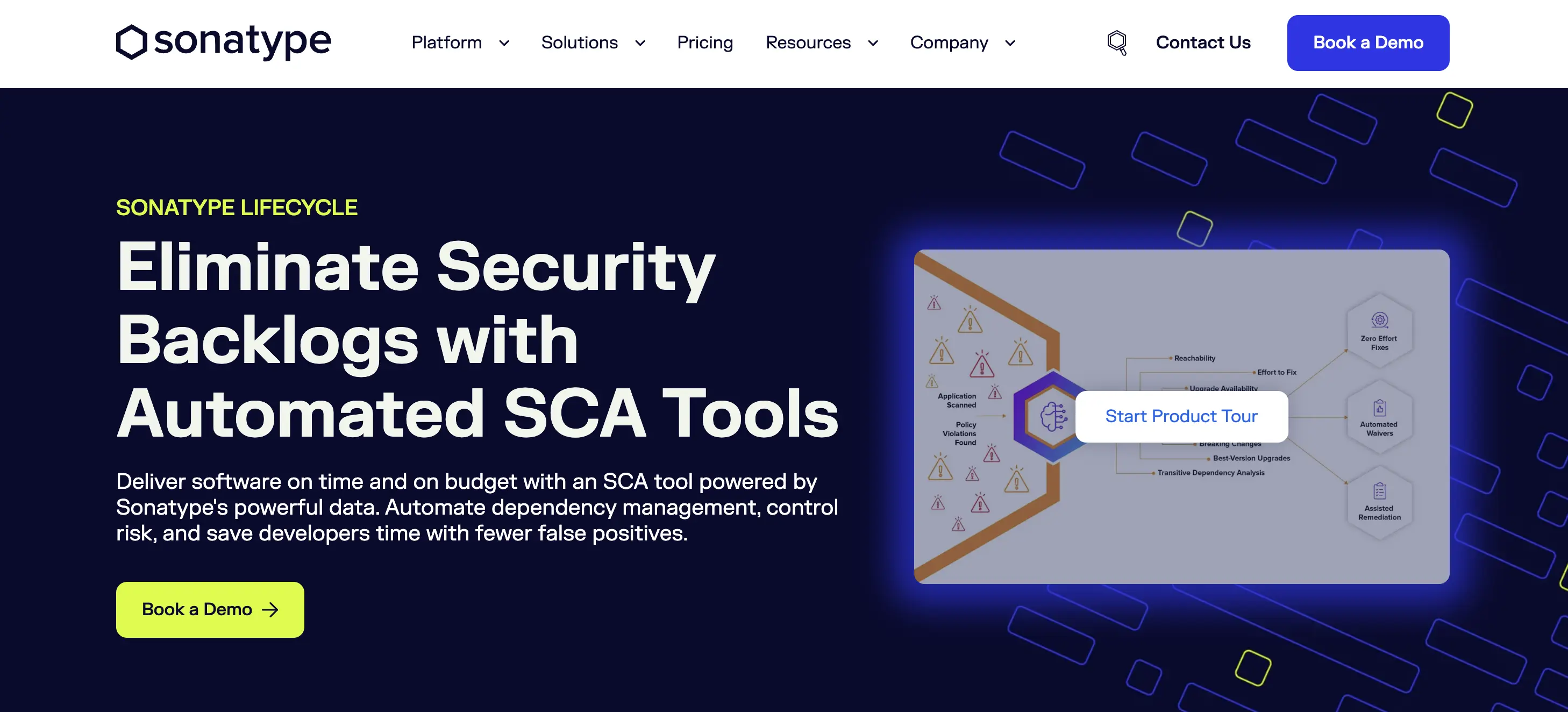

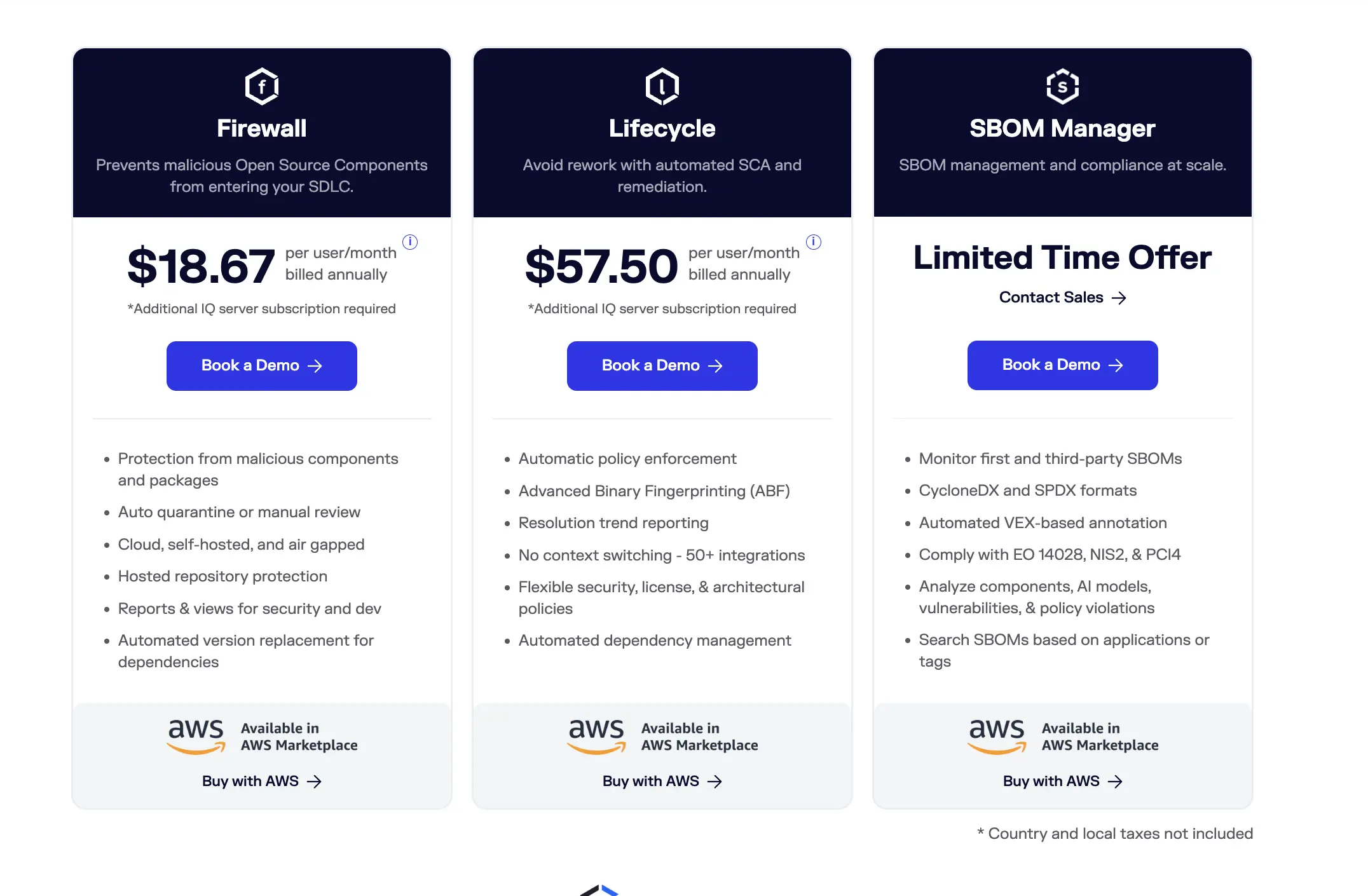

4. Sonatype Nexus Lifecycle

Ett av de verktyg för programvarusammansättningsanalys som fokuserar på styrning av leveranskedjan.

Fördelar:

- Rik säkerhets- och licensdata

- Integreras sömlöst med Nexus Repository

- Bra för en stor utvecklingsorganisation

Nackdelar:

- Brant inlärningskurva

- Kan vara överdrivet för små team.

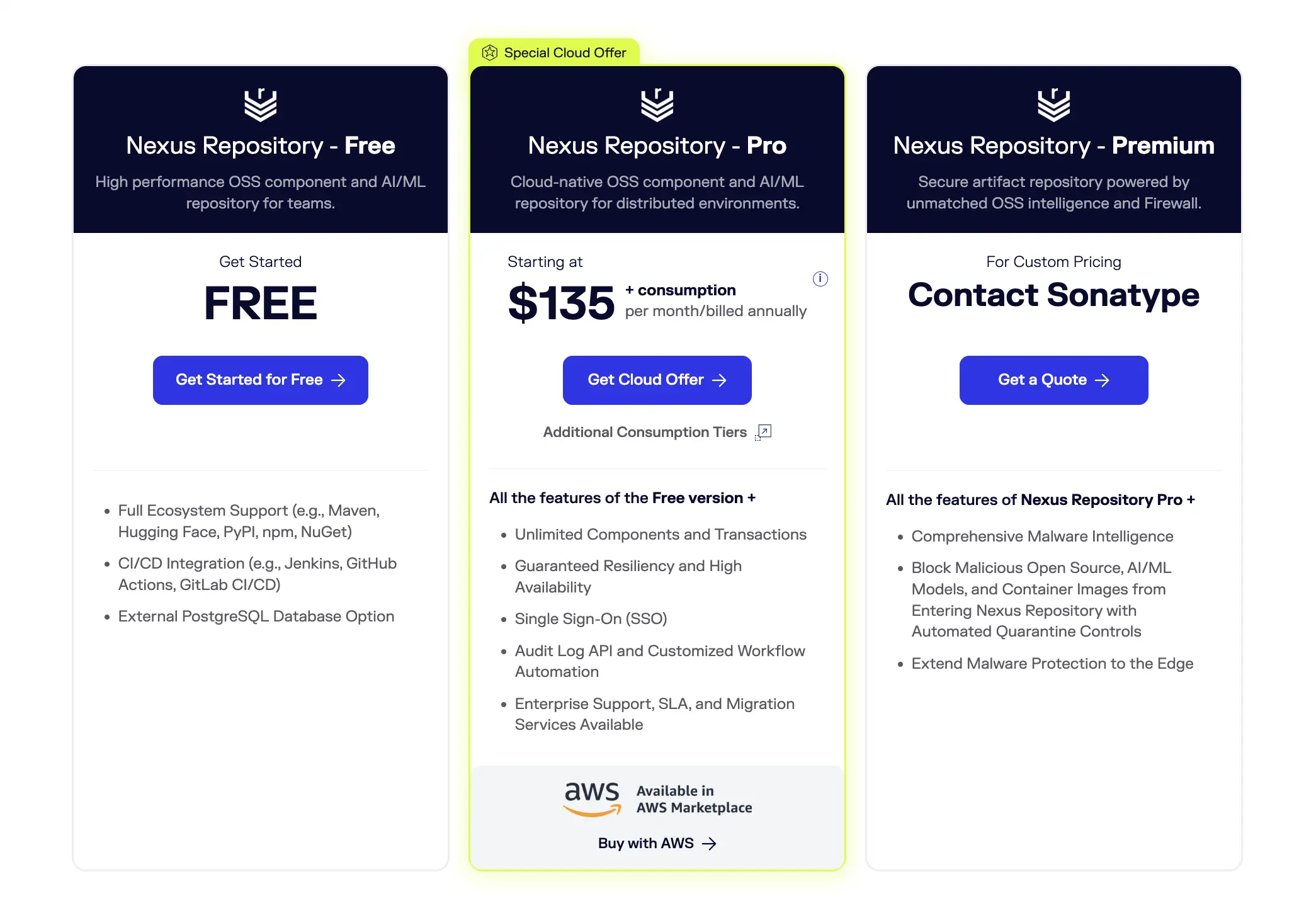

Prissättning:

- Gratisnivå tillgänglig för Nexus Repository OSS-komponenter.

- Pro-plan börjar på US$135**/månad** för Nexus Repository Pro (moln) + konsumtionsavgifter.

- SCA + åtgärder med Sonatype Lifecycle ~ US$57.50**/användare/månad** (årlig fakturering).

Bäst för: Organisationer som behöver både SCA-säkerhetstestning och artefakt-/förvaltningshantering med stark OSS-intelligens.

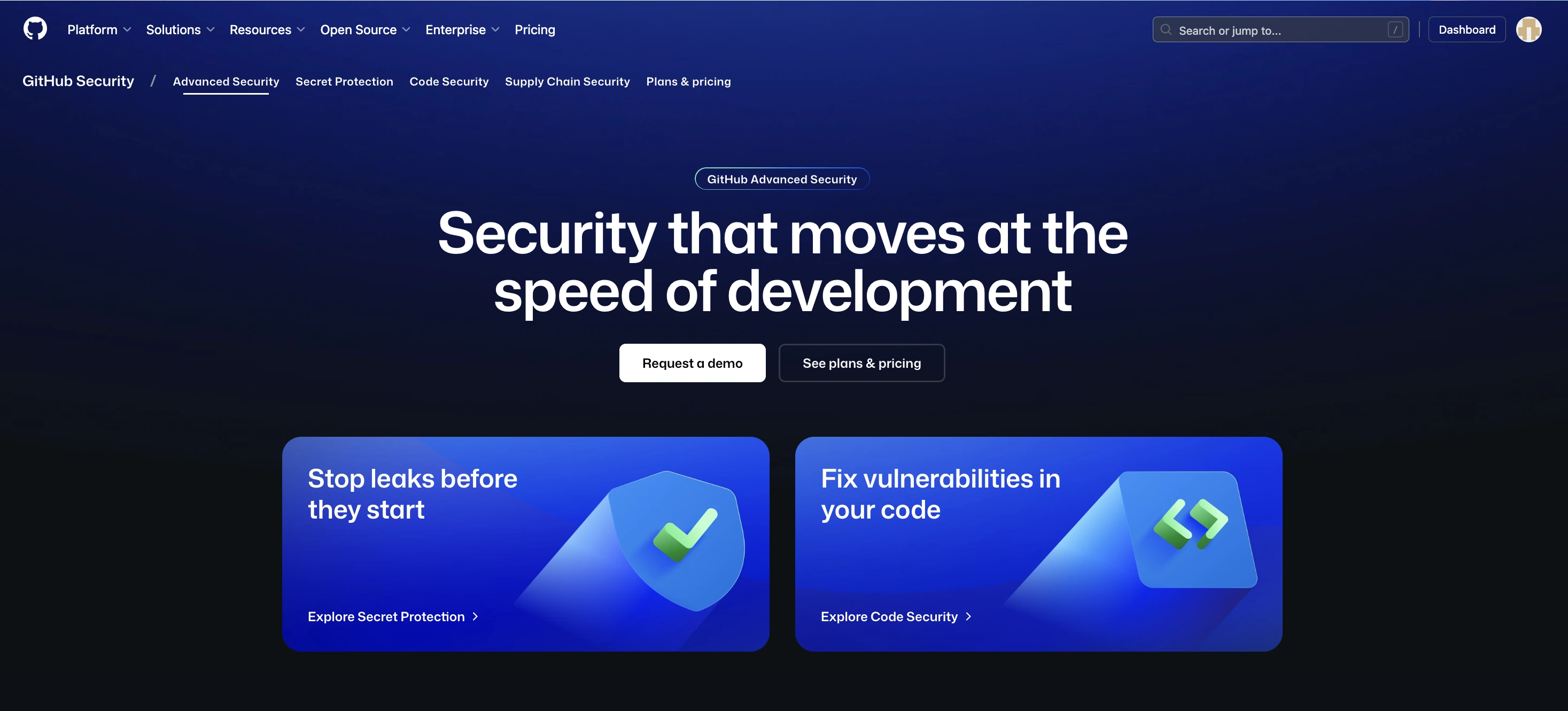

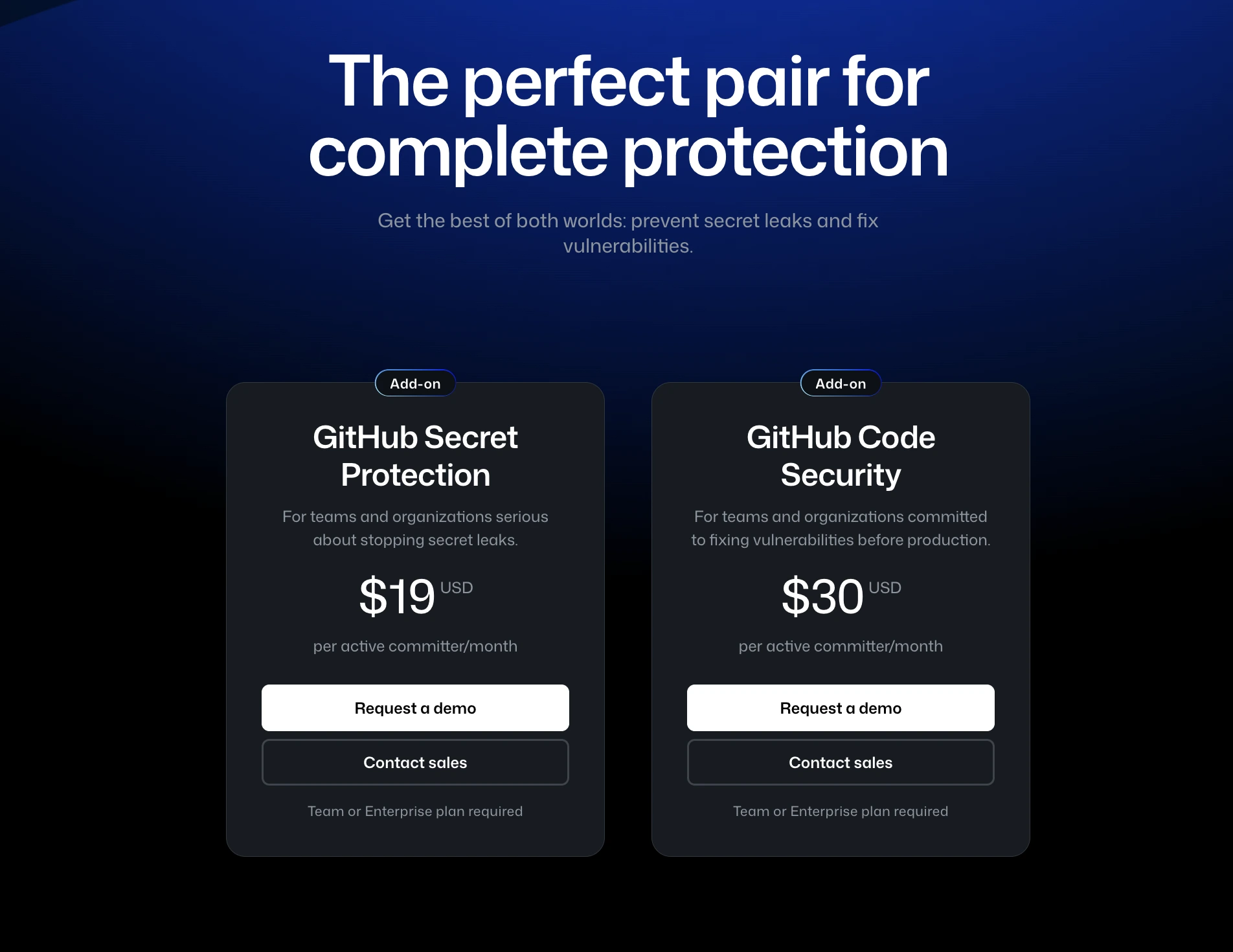

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security är GitHubs inbyggda verktyg för kod- och beroendesäkerhet, vilket inkluderar software composition analysis (SCA) funktioner som beroendegraf, beroendegranskning, hemlighetsskydd och kodskanning.

Fördelar:

- Inbyggd integration med GitHub-repositorier och CI/CD-arbetsflöden.

- Stark för beroendeskanning, licenskontroller och varningar via Dependabot.

- Hemlighetsskydd och kodsäkerhet är inbyggda som tillägg.

Nackdelar:

- Prissättning är per aktiv commit-användare; det kan bli dyrt för stora team.

- Vissa funktioner är endast tillgängliga på Team- eller Enterprise-planer.

- Mindre flexibilitet utanför GitHub-ekosystemet.

Pris:

- GitHub Code Security: US$30 per aktiv commit-användare/månad (Team eller Enterprise krävs).

- GitHub Secret Protection: US$19 per aktiv commit-användare/månad.

Bäst för: Team som hostar kod på GitHub och vill ha integrerad beroende- och hemlighetsskanning utan att hantera separata SCA-verktyg.

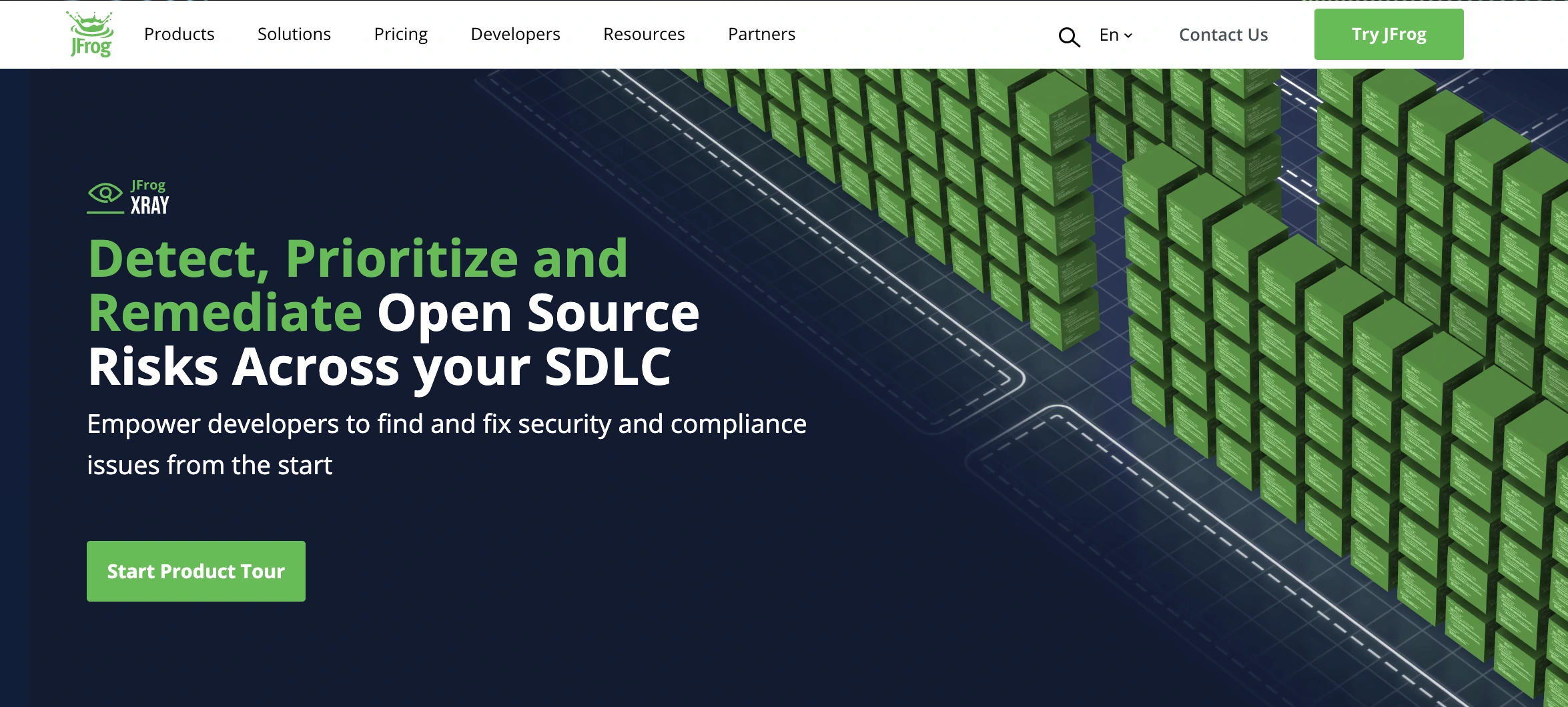

6. JFrog Xray

JFrog Xray är ett av SCA-verktygen som kan hjälpa dig att identifiera, prioritera och åtgärda säkerhetsbrister och licensöverträdelser i öppen källkodsprogramvara (OSS).

JFrog erbjuder ett utvecklarförst-tillvägagångssätt där de integrerar med IDE och CLI för att göra det enklare för utvecklare att köra JFrog Xray utan friktion.

Fördelar:

- Stark DevSecOps-integration

- SBOM och licensskanning

- Kraftfull när den kombineras med JFrog Artifactory (deras universella artefakthanteringsverktyg)

Nackdelar:

- Bäst för befintliga JFrog-användare

- Högre kostnad för små team

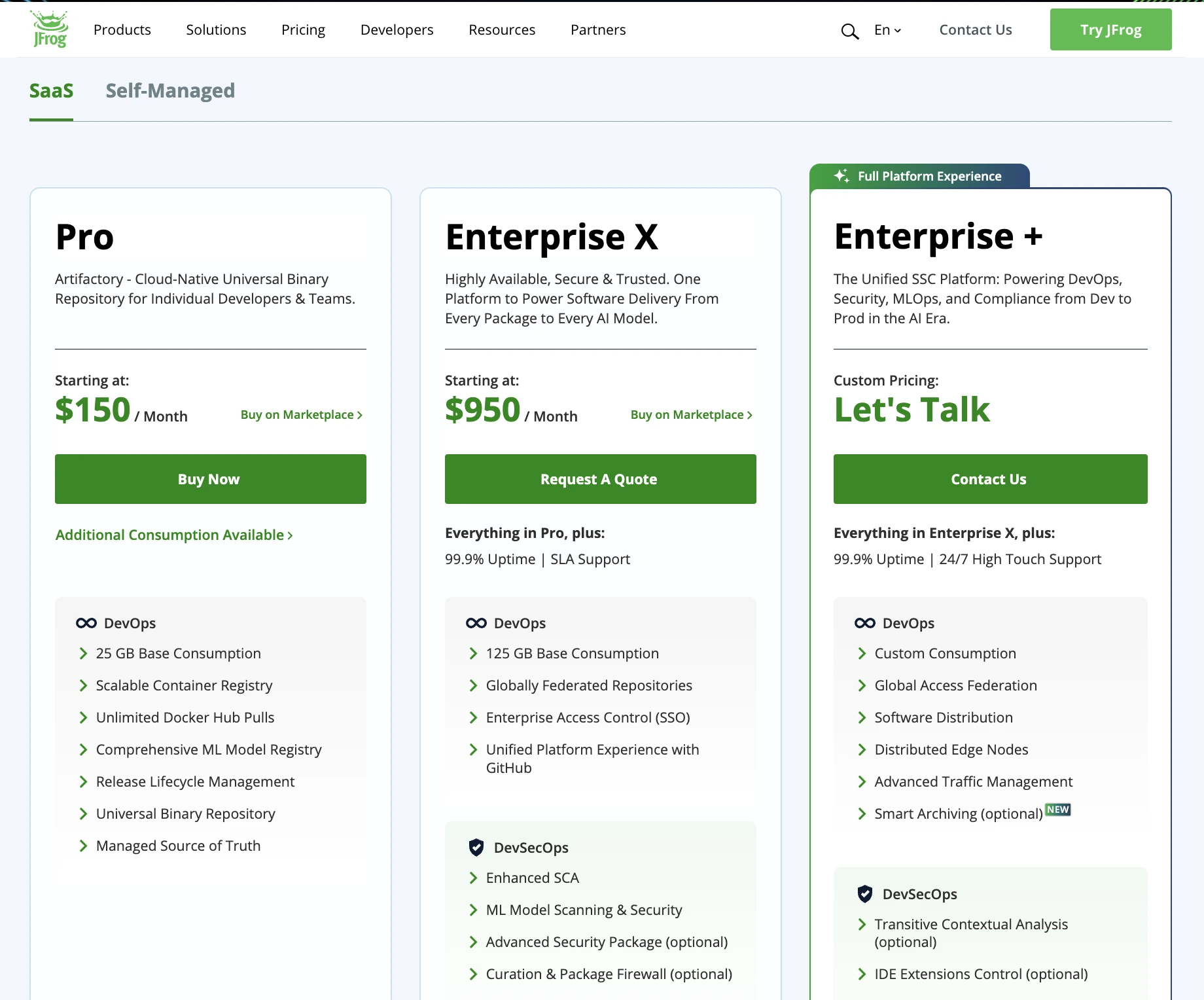

Prissättning

JFrog erbjuder flexibla nivåer för sin software composition analysis (SCA) och artefakthanteringsplattform. Så här ser prissättningen ut:

- Pro: 150 USD/månad (moln), inkluderar bas 25 GB lagring / konsumtion; extra användningskostnad per GB.

- Enterprise X: 950 USD/månad, mer baskonsumtion (125 GB), SLA-support, högre tillgänglighet.

- Pro X (Självhanterad / Företagsskala): 27 000 USD/år, avsedd för stora team eller organisationer som behöver full självhanterad kapacitet.

7. Black Duck

Black Duck är ett SCA/säkerhetsverktyg med djupgående öppen källkods sårbarhetsintelligens, licenshantering och policyautomatisering.

Fördelar:

- Omfattande sårbarhetsdatabas

- Stark licensöverensstämmelse och styrningsfunktioner

- Bra för stora, reglerade organisationer

Nackdelar:

- Kostnad kräver offert från leverantören.

- Ibland långsammare anpassning till nya ekosystem jämfört med nyare verktyg

Pris:

- “Få prisinformation”-modell, måste kontakta säljteamet.

Bäst för: Företag som behöver mogen, beprövad öppen källkodssäkerhet och efterlevnad.

Notera: Plexicus ASPM integreras också med Black Duck som ett av SCA-verktygen i Plexicus-ekosystemet

8. Fossa

FOSSA är en modern Software Composition Analysis (SCA)-plattform som fokuserar på efterlevnad av öppen källkodslicenser, sårbarhetsdetektion och beroendehantering. Den tillhandahåller automatiserad SBOM (Software Bill of Materials)-generering, policyefterlevnad och utvecklarvänliga integrationer.

Fördelar:

- Gratis plan tillgänglig för individer och små team

- Stark licensöverensstämmelse och SBOM-stöd

- Automatiserad licens- och sårbarhetsskanning i Business/Enterprise-nivåer

- Utvecklarcentrerad med API-åtkomst och CI/CD-integrationer

Nackdelar:

- Gratis plan begränsad till 5 projekt och 10 utvecklare

- Avancerade funktioner som multiprojektrapportering, SSO och RBAC kräver Enterprise-nivån.

- Affärsplanen skalar kostnaden per projekt, vilket kan bli dyrt för stora portföljer.

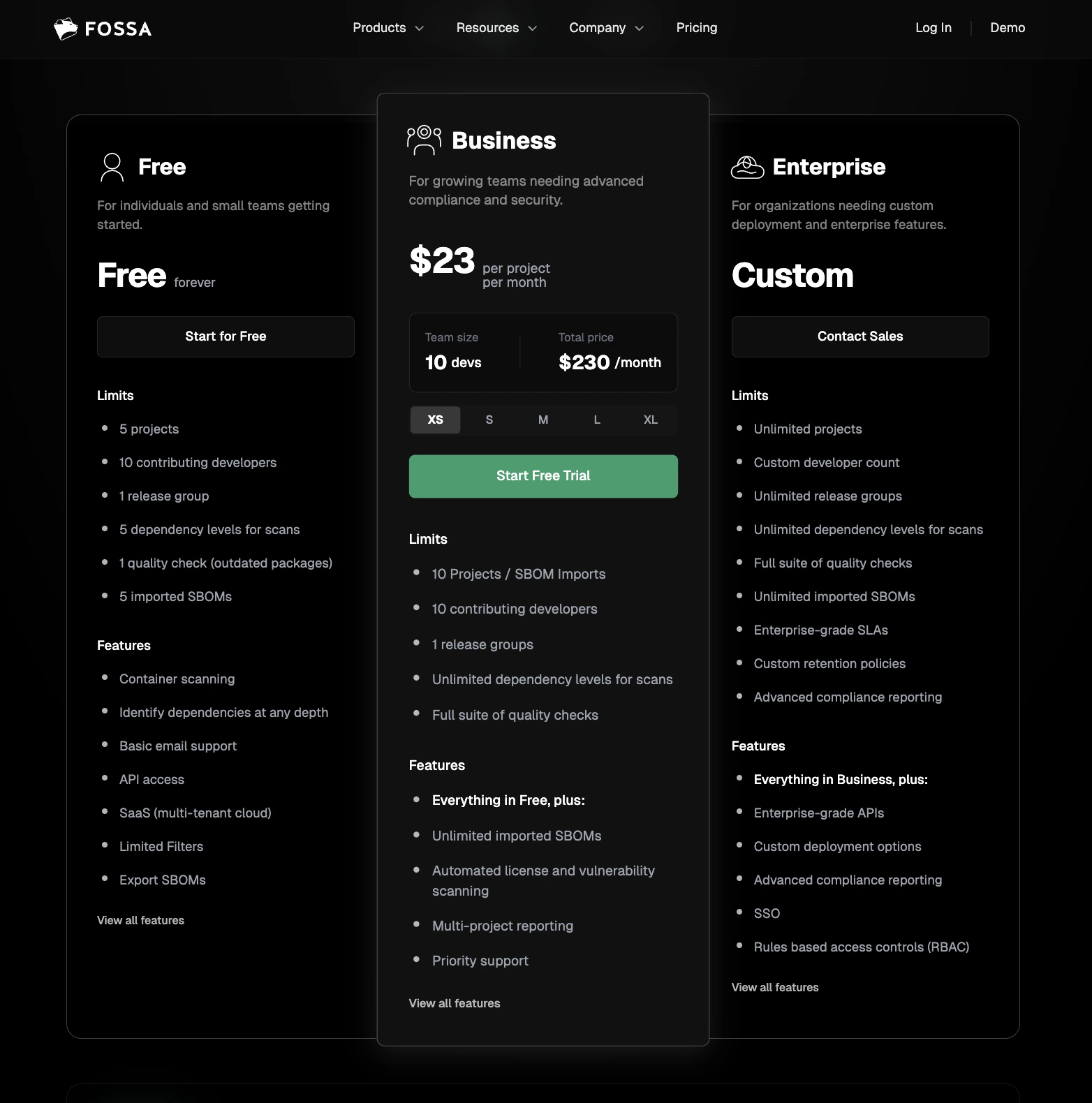

Pris:

- Gratis: upp till 5 projekt och 10 bidragande utvecklare

- Business: $23 per projekt/månad (exempel: $230/månad för 10 projekt & 10 utvecklare)

- Enterprise: Anpassad prissättning, inkluderar obegränsade projekt, SSO, RBAC, avancerad efterlevnadsrapportering

Bäst för: Team som behöver efterlevnad av öppen källkodslicens + SBOM-automatisering tillsammans med sårbarhetsskanning, med skalbara alternativ för startups till stora företag.

9.Veracode SCA

Veracode SCA är ett verktyg för analys av mjukvarusammansättning som erbjuder säkerhet i din applikation genom att identifiera och agera på risker med öppen källkod med precision, vilket säkerställer säker och kompatibel kod. Veracode SCA skannar också kod för att upptäcka dolda och framväxande risker med den proprietära databasen, inklusive sårbarheter som ännu inte är listade i National Vulnerability Database (NVD).

Fördelar:

- Enhetlig plattform över olika typer av säkerhetstestning

- Moget företagsstöd, rapportering och efterlevnadsfunktioner

Nackdelar:

- Prissättningen tenderar att vara hög.

- Onboarding och integration kan ha en brant inlärningskurva.

Pris: Inte nämnt på webbplatsen; behöver kontakta deras säljteam

Bäst för: Organisationer som redan använder Veracodes AppSec-verktyg och vill centralisera skanning av öppen källkod.

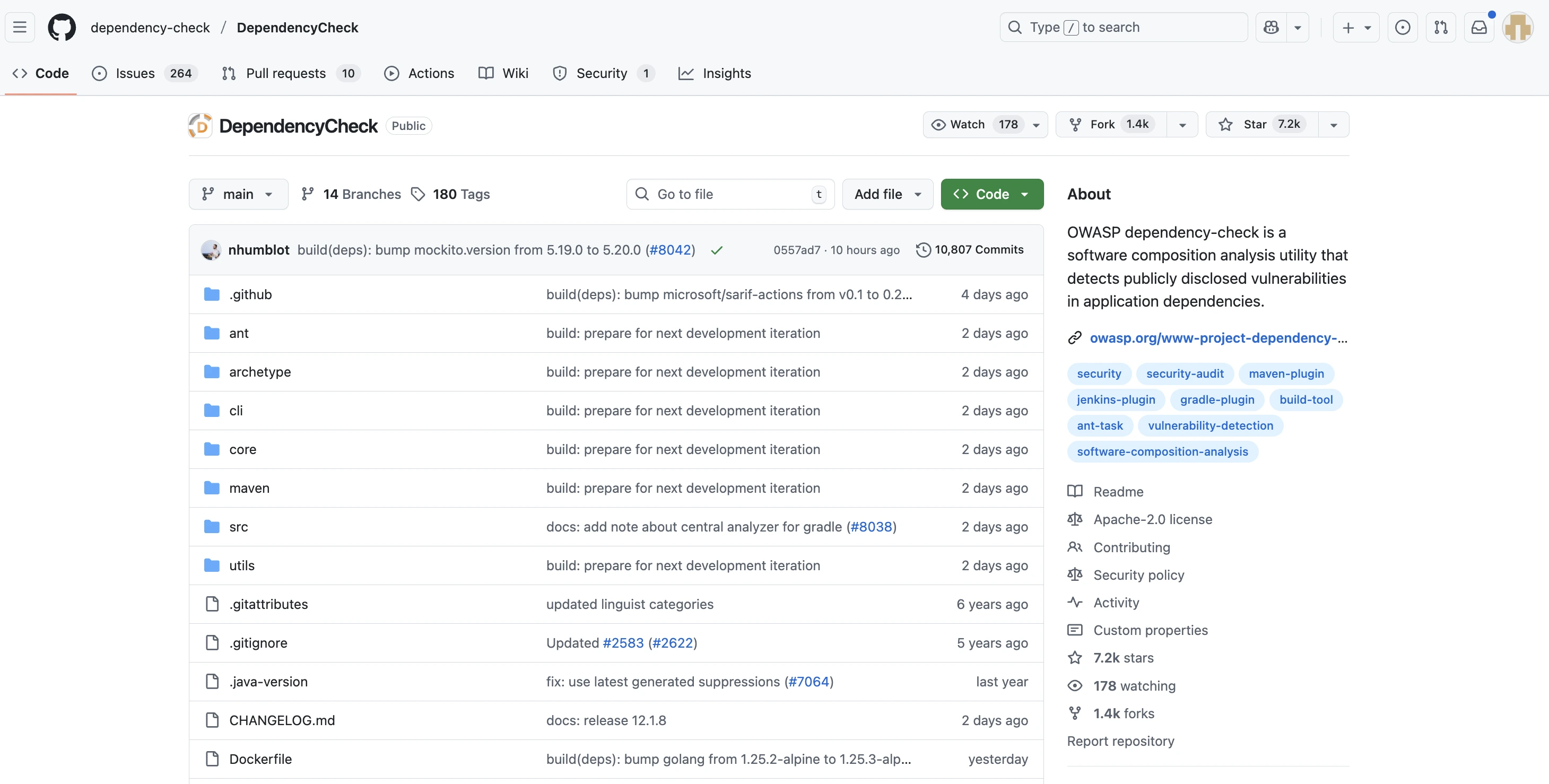

10. OWASP Dependency-Check

OWASP Dependency-Check är ett open-source SCA (Software Composition Analysis) verktyg utformat för att upptäcka offentligt avslöjade sårbarheter i ett projekts beroenden.

Det fungerar genom att identifiera Common Platform Enumeration (CPE) identifierare för bibliotek, matcha dem med kända CVE-poster och integrera via flera byggverktyg (Maven, Gradle, Jenkins, etc).

Fördelar:

- Helt gratis och öppen källkod, under Apache 2-licensen.

- Bred integrationsstöd (kommandorad, CI-servrar, byggplugins: Maven, Gradle, Jenkins, etc.)

- Regelbundna uppdateringar via NVD (National Vulnerability Database) och andra dataflöden.

- Fungerar bra för utvecklare som vill upptäcka kända sårbarheter i beroenden tidigt.

Nackdelar:

- Begränsad till att upptäcka kända sårbarheter (CVE-baserade)

- Kan inte hitta anpassade säkerhetsproblem eller affärslogikfel.

- Rapportering och instrumentpaneler är mer grundläggande jämfört med kommersiella SCA-verktyg; de saknar inbyggd vägledning för åtgärder.

- Kan behöva justeras: stora beroendeträd kan ta tid, och det kan förekomma falska positiva eller saknade CPE-kopplingar.

Pris:

- Gratis (ingen kostnad).

Bäst för:

- Öppen källkodsprojekt, små team eller någon som behöver en kostnadsfri sårbarhetsskanner för beroenden.

- Ett team i tidiga stadier som behöver upptäcka kända problem i beroenden innan de går vidare till betalda/kommersiella SCA-verktyg.

Minska säkerhetsrisken i din applikation med Plexicus Application Security Platform (ASPM)

Att välja rätt SCA- eller SAST-verktyg är bara halva striden. De flesta organisationer idag står inför verktygsspridning, kör separata skannrar för SCA, SAST, DAST, hemlighetsdetektion och molnfelkonfigurationer. Detta leder ofta till duplicerade varningar, isolerade rapporter och säkerhetsteam som drunknar i brus.

Det är där Plexicus ASPM kommer in. Till skillnad från punktlösnings-SCA-verktyg, förenar Plexicus SCA, SAST, DAST, hemlighetsdetektion och molnfelkonfigurationer i ett enda arbetsflöde.

Vad som gör Plexicus annorlunda:

- Enhetlig säkerhetshållningshantering → Istället för att jonglera flera verktyg, få en instrumentpanel för hela din applikationssäkerhet.

- AI-driven åtgärd → Plexicus varnar dig inte bara för problem; det erbjuder automatiserade lösningar för sårbarheter, vilket sparar utvecklare timmar av manuellt arbete.

- Skalbar med din tillväxt → Oavsett om du är en tidig startup eller ett globalt företag, anpassar sig Plexicus till din kodbas och efterlevnadskrav.

- Betrodd av organisationer → Plexicus hjälper redan företag att säkra applikationer i produktionsmiljöer, vilket minskar risk och påskyndar tid till release.

Om du utvärderar SCA- eller SAST-verktyg 2025, är det värt att överväga om en fristående skanner räcker, eller om du behöver en plattform som konsoliderar allt i ett intelligent arbetsflöde.

Med Plexicus ASPM markerar du inte bara en efterlevnadsruta. Du ligger före sårbarheter, levererar snabbare och frigör ditt team från säkerhetsskuld. Börja säkra din applikation med Plexicus gratisplan idag.