Topp 10 Wiz.io-alternativ för 2026: Från synlighet till åtgärd

År 2026 har prioriteringarna för molnsäkerhet förändrats. Synlighet är inte längre den främsta försäljningspunkten eftersom Wiz.io redan satte standarden i början av 2020-talet. Nu är den största utmaningen att hålla jämna steg med förändringens takt.

AI-drivna kodverktyg påskyndar funktionsutgåvor, så utvecklare producerar mer kod; och fler buggar än någonsin tidigare. År 2025 var 41% av all kod AI-genererad, med över 256 miljarder rader skapade av AI på bara ett år.

Om din CNAPP (Cloud-Native Application Protection Platform) visar dig en vacker graf med 10 000 sårbarheter men lämnar ditt team att manuellt åtgärda var och en, är det inte ett säkerhetsverktyg. Det är en dataregistreringsuppgift. Denna guide granskar de bästa Wiz-alternativen för 2026 som prioriterar automatiserad åtgärd och utvecklarflöde.

I korthet: Topp 10 Wiz.io alternativ för 2026

| Plattform | Bäst För | Kärndifferentiering | Installationsmetod | Prismodell |

|---|---|---|---|---|

| Plexicus | Automatiserade Fixar | Codex Remedium AI-agenter | Agentlös (OIDC) | Per Utvecklare |

| Aikido | Små Team | Endast nåbarhetsskanning | Agentlös | Fast Månadsavgift |

| Orca Security | Datastyrning | SideScanning AI+ (DSPM) | Agentlös | Per Arbetsbelastning |

| Snyk | Shift-Left | Utvecklar-nativ IDE-arbetsflöde | Integration | Per Utvecklare |

| Prisma Cloud | Efterlevnad | Enhetlig Policy-som-Kod | Hybrid | Kreditbaserad |

| Sysdig | Runtime / K8s | eBPF-baserad aktiv blockering | Agentbaserad | Per Nod |

| Aqua Security | Containrar | Bildsandlådedetonation | Hybrid | Offertbaserad |

| CrowdStrike | Hotintelligens | Enhetlig EDR och Molnsäkerhet | Agentbaserad | Per Arbetsbelastning |

| CloudGuard | Nätverk | Hybrid-moln perimeterkontroll | Hybrid | Offertbaserad |

| Lacework | Avvikelser | Polygraph beteendekartläggning | Agentlös | Datavolym |

Varför Lyssna på Oss?

På Plexicus gör vi mer än att bygga säkerhetsverktyg; vi arbetar direkt i CI/CD-pipelinen. Vi anser att ett bra säkerhetsverktyg bör bedömas efter hur många varningar det löser, inte bara hur många det hittar. Med miljarder rader AI-genererad kod där ute kan manuellt arbete helt enkelt inte hålla jämna steg.

Vi tror på Produktledd Säkerhet. Säkerhetsverktyg bör hjälpa de som skriver koden, inte bara de som granskar den.

1. Plexicus (Ledaren inom Åtgärder)

Plexicus AI dök upp 2026 som det främsta alternativet för organisationer som lider av “Wiz-trötthet.” Medan Wiz berättar att huset brinner, skickar Plexicus en AI-brandman för att släcka elden.

- Nyckelfunktioner: Codex Remedium är en proprietär AI-agent som skannar koden, förstår kontexten av en sårbarhet och genererar en funktionell Pull Request (PR) med enhetstester.

- Fördelar: Minskar genomsnittlig tid för åtgärd (MTTR) med upp till 95%. Har hög utvecklaradoption eftersom den gör jobbet åt dem.

- Nackdelar: Brett funktionsutbud kan kräva mer inställningstid för att anpassa sig till interna kodningsstandarder.

- Varför välja det: Om ditt säkerhetsteam är en flaskhals för din releasecykel och du behöver automatisera den faktiska åtgärden av sårbarheter.

- 2026 Prissättning: Transparent $49.90/utvecklare/månad för fullständiga CNAPP-funktioner.

Hur man använder Plexicus för Auto-Remediation:

- Logga in på din instrumentpanel, lägg till dina SCM- eller molnuppgifter.

- Navigera till menyn Findings.

- Filtrera efter Impact för att prioritera vad som behöver åtgärdas.

- Klicka på View för att gå in i den detaljerade fyndvyn.

- Klicka på knappen Auto Remediation för att starta åtgärdsprocessen.

- Granska den AI-genererade koden i sidofältet och klicka på Submit Pull Request.

- Om det behövs kan du också redigera koden själv.

2. Aikido Security

Aikido förblir kungen av “No Fluff.” År 2026 har de fördubblat sina ansträngningar för att minska brus, vilket säkerställer att om en utvecklare får en varning, är den 100% exploaterbar.

- Nyckelfunktioner: Kontroll av nåbarhet som undertrycker varningar för bibliotek som är installerade men aldrig faktiskt körs.

- Fördelar: Drastiskt lägre falska positiva frekvenser. Installation tar under 10 minuter.

- Nackdelar: Inte designad för massiva, fler-tusen-nod-företag.

- Varför välja det: Bäst för snabbväxande startups och medelstora företag som inte har ett 20-personers säkerhetsteam.

- 2026 Prissättning: Börja gratis. Betalda planer kostar $350/månad.

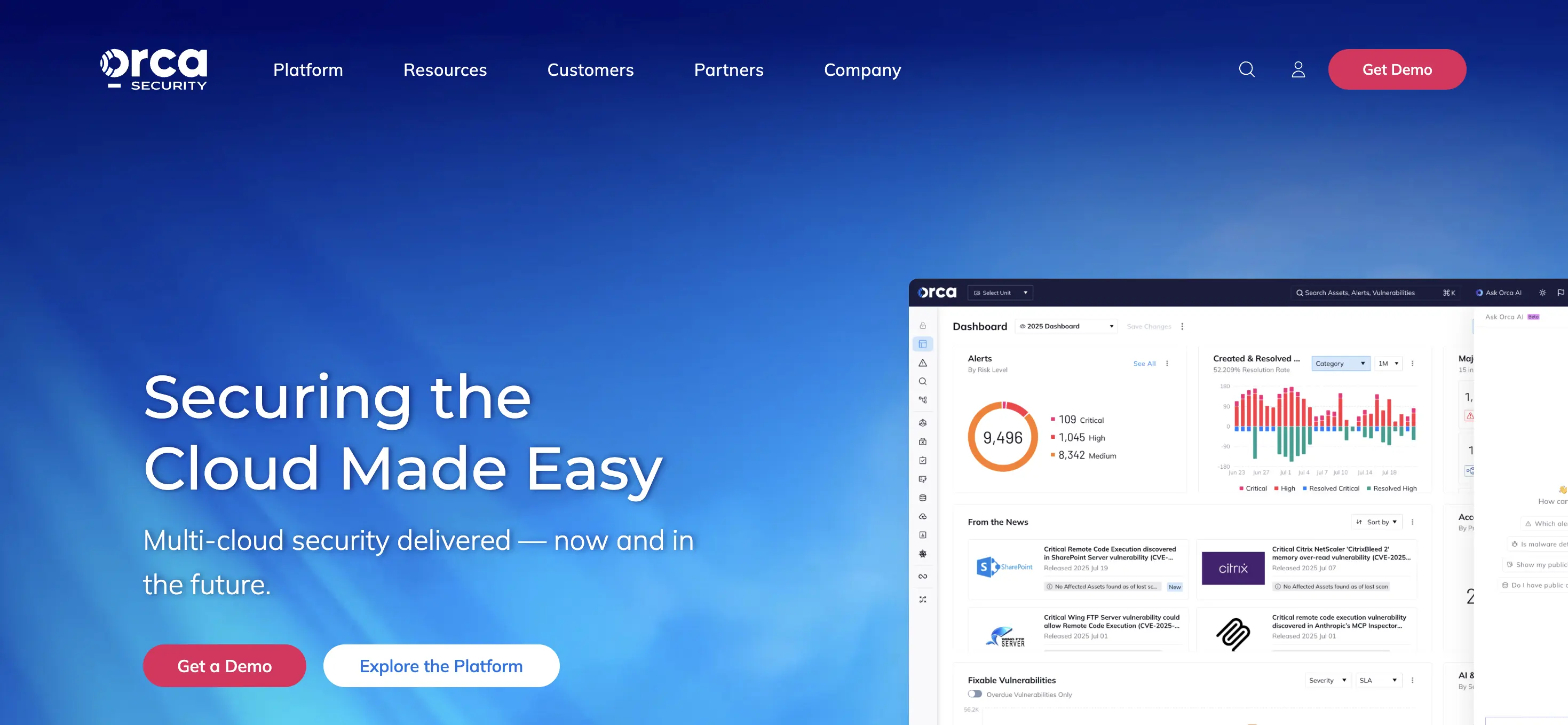

3. Orca Security

Orca är den mest direkta konkurrenten till Wiz. År 2026 har Orca kraftigt satsat på DSPM (Data Security Posture Management), som identifierar känsliga data (PII) i riskzonen över multi-molnmiljöer.

- Nyckelfunktioner: SideScanning AI+, som läser blocklagring utan agenter för att hitta “Shadow AI”-instanser och exponerade LLM-promptar.

- Fördelar: Otrolig insyn i oövervakade tillgångar.

- Nackdelar: Kan bli dyrt för storskaliga flyktiga arbetsbelastningar.

- Varför välja det: Om din främsta oro är “Vem har tillgång till våra data?”

- 2026 Prissättning: Offertbaserad och arbetsbelastningscentrerad.

4. Snyk

Snyk är det självklara valet för team som vill stoppa buggar i IDE. Deras uppdateringar för 2026 inkluderar “DeepCode AI,” som ger realtids säkerhetsförslag medan utvecklare skriver.

- Nyckelfunktioner: Branschledande sårbarhetsdatabas med inbyggd integration med nästan alla CI/CD-verktyg.

- Fördelar: Högt förtroende bland utvecklare. Utmärkt på att säkra mjukvaruförsörjningskedjan.

- Nackdelar: CSPM (Cloud Posture) är fortfarande sekundärt till dess AppSec-rötter.

- Varför välja det: Om ditt team prioriterar “preventiv” säkerhet på commit-nivå.

- Prissättning 2026: Gratis nivå tillgänglig. Betald börjar på $25/utvecklare/månad.

5. Prisma Cloud (Palo Alto Networks)

Företagets tungviktare. Prisma Cloud är för organisationer som behöver tillfredsställa varje regulator på planeten samtidigt som de hanterar tusentals molnkonton.

- Nyckelfunktioner: Enhetlig policy-som-kod som gäller både för IaC-mallar och live runtime-miljöer.

- Fördelar: Mest omfattande funktionsuppsättning på marknaden.

- Nackdelar: Komplicerat att hantera. Kräver specialiserad utbildning.

- Varför välja det: Stora företag med strikta regulatoriska krav.

- Prissättning 2026: Kreditbaserad modell.

6. Sysdig Secure

Sysdig är experten på “Runtime.” År 2026 är Sysdig guldstandarden för runtime-säkerhet i Kubernetes.

- Nyckelfunktioner: Falco Runtime X använder eBPF för att upptäcka och blockera hot som containerflykt eller kryptokapning i realtid.

- Fördelar: Bästa forensik för efterincidentutredning.

- Nackdelar: Kräver agenter eller sensorer för djup insyn.

- Varför välja det: Högsäkerhetsmiljöer som kräver aktiv blockering.

- 2026 Prissättning: Nodbaserad.

7. Aqua Security

Aqua erbjuder en hel livscykelstrategi specifikt för containeriserade och serverlösa appar.

- Nyckelfunktioner: Dynamisk hotanalys som “detonerar” containerbilder i en sandlåda för att se deras beteende.

- Fördelar: Överlägsen bildsignering och leveranskedjeintegritet.

- Nackdelar: Kan kännas isolerat om du har många icke-containeriserade arbetsbelastningar.

- Varför välja det: Om din stack är 100% Kubernetes.

- 2026 Prissättning: Offertbaserad.

8. CrowdStrike Falcon Cloud Security

Om du redan använder CrowdStrike för dina slutpunkter är deras molnmodul ett sömlöst tillägg.

- Nyckelfunktioner: Integrerad EDR (Endpoint Detection and Response) och CSPM.

- Fördelar: En enda agent för allt. Den har världsledande hotintelligens.

- Nackdelar: Inte ett “renodlat” AppSec-verktyg. Den är svagare i källkodanalys.

- Varför välja det: För team som vill konsolidera slutpunkt- och molnsäkerhet.

- 2026 Prissättning: Offertbaserad.

9. Check Point CloudGuard

CloudGuard är byggt för säkerhetsteamet med “nätverksfokus”. Det fokuserar på perimetern och hur trafik rör sig mellan molnmiljöer.

- Nyckelfunktioner: Avancerat nätverkshotförebyggande och WAF-integration.

- Fördelar: Utmärkt för hybridmoln-nätverkssäkerhet.

- Nackdelar: Användargränssnittet kan kännas “gammaldags” jämfört med nyare startups.

- Varför välja det: Organisationer med komplexa nätverksarkitekturer.

- 2026 Prissättning: Offertbaserad.

10. Lacework (FortiCNAPP)

Nu en del av Fortinet, Lacework fokuserar på Anomalidetektion med hjälp av maskininlärning för att hitta ovanligt beteende.

- Nyckelfunktioner: Polygraph Data Platform som kartlägger varje interaktion i ditt moln för att hitta ovanligt beteende.

- Fördelar: Hittar “Zero Day”-hot som skannrar missar.

- Nackdelar: Kan vara svårt att undersöka varför en varning utlösts.

- Varför välja det: Team som vill ha ett “ställ in och glöm”-sätt att upptäcka intrång.

- 2026 Prissättning: Användningsbaserad.

FAQ: Vanliga frågor

Med 41% av koden som genereras av AI, hur håller dessa verktyg jämna steg?

Standard skannrar har svårt med den stora mängden AI-genererad kod. Plattformar som Plexicus använder sina egna AI-agenter för att skanna i samma hastighet som koden produceras, vilket ger nästan omedelbar åtgärd innan koden ens är sammanslagen.

Är “agentlös” alltid bättre än agentbaserad år 2026?

Inte nödvändigtvis. Agentlösa verktyg (Wiz, Orca, Plexicus) är bäst för snabb synlighet och hållning. Men om du behöver blockera en aktiv attack som pågår eller göra djupgående forensik, behöver du fortfarande runtime-agenter eller eBPF-sensorer som Sysdig.

Hur skiljer sig Plexicus från Wiz?

Wiz är en synlighetsplattform. Plexicus är en åtgärdsplattform. Wiz visar dig attackvägen på en graf. Plexicus integrerar i din GitHub eller GitLab och öppnar en Pull Request för att automatiskt åtgärda sårbarheten med hjälp av AI.

Vad är ASPM, och varför behöver jag det?

Application Security Posture Management (ASPM) överbryggar klyftan mellan din kod och ditt moln. Det kartlägger en sårbarhet i en kodrad till den specifika container som körs i AWS. Det är den bindväv som Wiz ofta saknar.

Slutlig tanke

År 2026 är det bästa säkerhetsverktyget det som håller sig ur vägen. Om din nuvarande plattform genererar fler ärenden än ditt team kan stänga, lider du av larminflation.

Prova Plexicus AI, det kan hjälpa dig att prioritera och åtgärda säkerhetsproblem. Kom igång gratis.