أفضل 10 بدائل لـ Fortinet CNAPP لعام 2026: من اكتشاف الشذوذ إلى الإصلاحات التلقائية

في عام 2024، أكملت شركة Fortinet استحواذها على Lacework، مما أدى إلى دمج واحدة من أكثر منصات الكشف عن الشذوذ المدفوعة بالذكاء الاصطناعي ابتكارًا في نسيج أمان Fortinet. والنتيجة، FortiCNAPP، هي قوة كبيرة للفرق التي تحتاج إلى تحليلات سلوكية عميقة وأمن شبكات موحد.

ومع ذلك، مع انتقالنا إلى عام 2026، تجد العديد من الفرق التقنية أن “الكشف عن الشذوذ” وحده لا يكفي للتعامل مع الكم الهائل من الكود الذي يتم إنتاجه. مع 41% من جميع الأكواد الآن يتم إنتاجها بواسطة الذكاء الاصطناعي وأكثر من 256 مليار سطر من الأكواد يتم إنتاجها سنويًا، انتقل عنق الزجاجة من “معرفة أن هناك شيئًا غريبًا” إلى “إصلاح الثغرة الأساسية”.

إذا كنت تبحث عن بديل لـ FortiCNAPP يركز على معدل معالجة الإصلاح وتدفقات العمل التي تركز على المطورين، فإن هذا الدليل مخصص لك.

لماذا تثق بنا؟

في Plexicus، نحن متخصصون في الإصلاح. نعتقد أن قيمة أداة الأمان تقاس بعدد التذاكر التي تغلقها، وليس بعدد التنبيهات التي تنشئها. تستند رؤانا إلى واقع الاستغلال الصناعي، حيث يتم إطلاق 28.3% من الاستغلالات في غضون 24 ساعة من الكشف. نحن نبني ونراجع أدوات تساعد المهندسين على التحرك بسرعة المهاجم.

نظرة سريعة: أفضل 10 بدائل لـ FortiCNAPP لعام 2026

| المنصة | الأفضل لـ | المميز الأساسي | نوع الإعداد |

|---|---|---|---|

| Plexicus | الإصلاح السريع | مدعوم بالذكاء الاصطناعي “انقر للإصلاح” | بدون وكيل (OIDC) |

| Wiz | رؤية متعددة السحابة | الرسم البياني الأمني | بدون وكيل |

| Orca Security | أمن البيانات | تقنية SideScanning | بدون وكيل |

| Sysdig Secure | وقت التشغيل / K8s | الحجب النشط المستند إلى eBPF | يعتمد على الوكيل |

| Prisma Cloud | امتثال المؤسسات | سياسة موحدة ككود | هجين |

| CrowdStrike | مطاردة التهديدات | أمن السحابة الأصلي لـ EDR | يعتمد على الوكيل |

| SentinelOne | SOC ذاتي التشغيل | محرك الذكاء الاصطناعي الهجومي | يعتمد على الوكيل |

| Snyk | تدفق المطور | تكامل IDE و PR الأصلي | تكامل |

| Check Point | أمن الشبكة | جدران حماية السحابة الموحدة | هجين |

| Uptycs | إدارة الأصول | رؤية موحدة مدعومة بـ SQL | يعتمد على الوكيل |

أي أداة يجب أن تختار؟

ليست كل أدوات CNAPP متساوية. اعتمادًا على نقطة الألم الخاصة بك مع FortiCNAPP/Lacework، إليك إطار عمل القرار الخاص بنا:

- إذا كنت تريد إيقاف البحث عن التنبيهات والبدء في إصلاحها، اختر Plexicus. إنه الأداة الوحيدة في هذه القائمة التي تركز بالكامل على “معدل التصحيح”، حيث تقوم بأتمتة إنشاء التصحيحات وطلبات السحب بدلاً من مجرد الإشارة إلى الشذوذ.

- إذا كنت بحاجة إلى رؤية فورية في بيئة متعددة السحابات الفوضوية، اختر Wiz. “الرسم البياني الأمني” الخاص به لا مثيل له في إظهار كيفية تداخل الثغرات والهويات وسوء التكوين لإنشاء “تركيبات سامة”.

- إذا كانت أولويتك هي الامتثال وتوحيد كل شيء (الجدران النارية + السحابة): اختر Prisma Cloud. إنه البطل الثقيل للامتثال بزاوية 360 درجة، على الرغم من أنه يتطلب منحنى تعلم أكثر حدة.

- إذا كنت بحاجة إلى حظر الهجمات في الوقت الفعلي على Kubernetes، اختر Sysdig Secure. على عكس الأدوات التي لا تعتمد على الوكيل، يجلس Sysdig على مستوى النواة (eBPF) ويمكنه قتل العمليات الضارة في اللحظة التي تبدأ فيها.

- إذا كنت تريد تحويل الأمان بالكامل إلى بيئة تطوير المبرمج، اختر Snyk. يلتقط المشاكل قبل أن يصل الكود إلى السحابة، مما يجعله الخيار الأكثر ملاءمة للمطورين.

1. Plexicus

Plexicus هو البديل الرئيسي للفرق التي تحب الطبيعة المدفوعة بالذكاء الاصطناعي لـ FortiCNAPP ولكن تحتاج إلى أن يكون مركزًا على التصحيح. بينما يخبرك FortiCNAPP أن السلوك “شاذ”، يخبرك Plexicus بالضبط أي سطر من الكود تسبب في الخطر ويقدم تصحيحًا لإصلاحه.

- الميزات الرئيسية: Codex Remedium هو محرك مدعوم بالذكاء الاصطناعي يقوم بتوليد تصحيحات الكود، طلبات السحب، واختبارات الوحدة خصيصًا للثغرات المحددة في الكود والسحابة.

- المميز الأساسي: Plexicus يستبدل دورة البحث والإصلاح اليدوية بـ الإصلاح بالذكاء الاصطناعي المحفز بشريًا. يقوم المطور بتحديد المخاطر، النقر على زر “الإصلاح بالذكاء الاصطناعي”، ويتلقى طلب سحب مكتوب مسبقًا.

- الإيجابيات: يقلل MTTR (متوسط الوقت للإصلاح) بنسبة تصل إلى 95٪؛ يربط الكود (SAST/SCA) والسحابة (CSPM) في تدفق الإصلاح الموحد.

- السلبيات: لا تزال البيئات الإنتاجية تتطلب حارسًا بشريًا للموافقة على طلب السحب الذي تم إنشاؤه بواسطة الذكاء الاصطناعي.

- الأفضل لـ: الإصلاح الآلي وتصحيح الذكاء الاصطناعي

2. Wiz

Wiz هو البديل الأكثر شيوعًا للمؤسسات لـ FortiCNAPP. يشتهر بـ مخطط الأمان، الذي يرسم “التراكيب السامة” للمخاطر التي قد تفوتها تنبيهات السلوك لـ Fortinet.

- الميزات الرئيسية: الفحص بدون وكيل عبر AWS وAzure وGCP وOCI؛ تحليل عميق لمسارات الهجوم.

- المميز الأساسي: واجهة مستخدم وتجربة مستخدم استثنائية تجعل المخاطر المعقدة عبر البيئات مرئية في دقائق بدون أي وكلاء.

- الإيجابيات: أسرع “وقت للرؤية” في السوق؛ دقة عالية للغاية لتكوينات السحابة الخاطئة.

- السلبيات: يمكن أن يتصاعد التسعير بسرعة؛ محدود في “الحظر” الفوري مقارنة بأدوات وقت التشغيل القائمة على الوكيل.

- الأفضل لـ: الرؤية متعددة السحابة وتحليل الرسوم البيانية

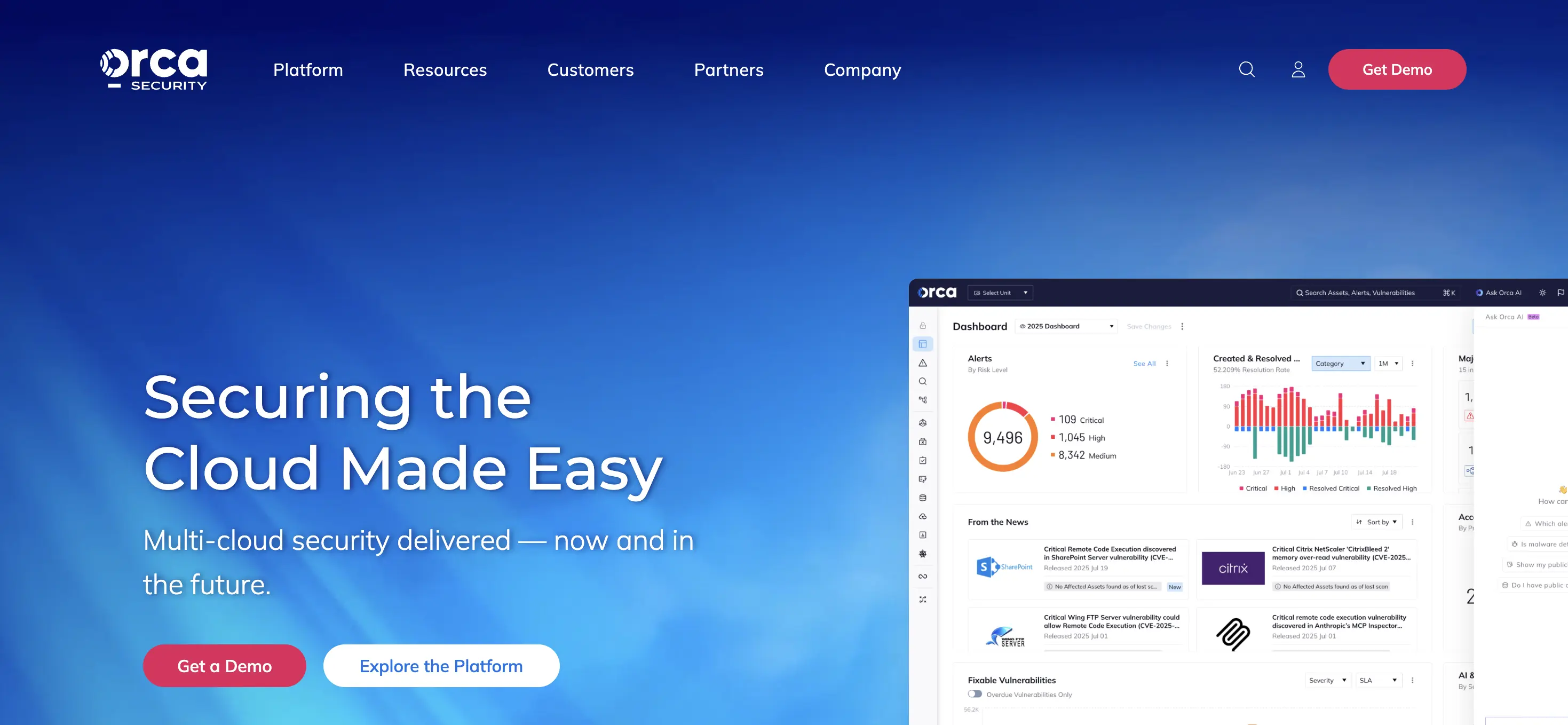

3. Orca Security

كانت Orca رائدة في SideScanning، مما يسمح لها بالرؤية داخل الأجهزة الافتراضية والحاويات بدون وكلاء. إنها البديل المفضل للفرق التي تعطي الأولوية لـ أمن البيانات (DSPM).

- الميزات الرئيسية: فحص الأحمال بدون وكيل؛ اكتشاف البيانات الحساسة عبر دلاء S3 وقواعد البيانات.

- المميز الأساسي: نموذج بيانات موحد يوفر رؤية “كاملة” إلى نظام التشغيل والتطبيقات والبيانات بدون الاحتكاك الناتج عن نشر الوكلاء.

- الإيجابيات: رؤية عميقة للأصول غير المدارة؛ ممتاز لعمليات تدقيق الامتثال.

- السلبيات: يفتقر إلى قدرات “قتل العمليات” النشطة في وقت التشغيل لأداة قائمة على eBPF.

- الأفضل لـ: أمن البيانات وSideScanning

4. Sysdig Secure

إذا كنت تفضل الحجب النشط والتحليل الجنائي لـ Kubernetes على نمذجة السلوك في FortiCNAPP، فإن Sysdig هو المعيار. تم بناؤه على مشروع Falco مفتوح المصدر.

- الميزات الرئيسية: حماية وقت التشغيل القائمة على eBPF؛ اكتشاف التهديدات الأصلية لـ Kubernetes.

- المميز الأساسي: يكتشف الهجمات على مستوى النواة في الوقت الفعلي، مما يمكن من حجب الأصداف أو العمليات غير المصرح بها.

- الإيجابيات: أفضل أمان للحاويات؛ تحليل جنائي عميق بعد الحوادث.

- السلبيات: عبء تقني عالي؛ يتطلب نشر وكيل عبر جميع العقد.

- الأفضل لـ: التحليل الجنائي لـ Kubernetes والحجب النشط

5. Prisma Cloud (Palo Alto Networks)

البديل “الثقيل الوزن”. Prisma Cloud مخصص للمنظمات التي ترغب في توحيد كامل مجموعة الأمان الخاصة بها، من الجدران النارية إلى وضع السحابة، تحت مزود واحد.

- الميزات الرئيسية: سياسة موحدة ككود؛ تكامل عميق مع معلومات التهديدات العالمية من Palo Alto.

- المميز الأساسي: إنه المنصة الأكثر شمولاً للصناعات ذات التنظيم العالي التي تحتاج إلى تقارير امتثال بزاوية 360 درجة.

- الإيجابيات: يغطي كل شيء من أمان الكود إلى الشبكة.

- السلبيات: معقد للغاية للإدارة؛ غالبًا ما يتطلب فريقًا مخصصًا من “مديري Prisma”.

- الأفضل لـ: توحيد المؤسسات والسياسة ككود

6. CrowdStrike Falcon Cloud Security

كراودسترايك مخصص للفرق التي ترغب في أن تعمل أمان السحابة مثل أمان النقاط النهائية. تم بناؤه على نفس وكيل فالكون الموحد ويركز أولاً على صيد التهديدات.

- الميزات الرئيسية: الكشف والاستجابة المدارة على مدار الساعة (MDR)؛ حماية الهوية المتكاملة (CIEM).

- المميز الأساسي: يجمع بين استخبارات التهديدات الرائدة في الصناعة ووكيل واحد لكل من أعباء العمل السحابية والنقاط النهائية المحلية.

- الإيجابيات: منع الاختراق على مستوى عالمي؛ سلس إذا كنت بالفعل في نظام كراودسترايك.

- السلبيات: تركيز أقل على “Shift Left” / فحص الكود من جانب المطور مقارنة بأدوات AppSec المتخصصة.

- الأفضل لـ: صيد التهديدات وتكامل EDR

7. سينتينيل وان سينغولاريتي كلاود

سينتينيل وان هو بديل يعتمد على الذكاء الاصطناعي ويركز على الأمان الذاتي. إنه ممتاز للفرق الصغيرة في مركز العمليات الأمنية التي تحتاج إلى الذكاء الاصطناعي لصيد التهديدات في الوقت الفعلي.

- الميزات الرئيسية: محرك الذكاء الاصطناعي الهجومي الذي يفك شفرات تكتيكات المهاجم؛ تحليل البرمجيات الخبيثة تلقائيًا لأعباء العمل السحابية.

- المميز الأساسي: يستخدم تقنية “Storyline” لتتبع دورة حياة الهجوم بالكامل عبر السحابة بشكل ذاتي.

- الإيجابيات: اكتشاف قوي جدًا لـ “Zero-Day”؛ درجة عالية من أتمتة مركز العمليات الأمنية.

- السلبيات: حل يعتمد أساسًا على الوكيل، مما قد يتطلب المزيد من الجهد في النشر.

- الأفضل لـ: مركز العمليات الأمنية الذاتي وصيد الذكاء الاصطناعي

8. سنيك

إذا كانت مشكلتك الرئيسية مع FortiCNAPP هي أن المطورين لديك لن يقوموا بتسجيل الدخول إليه، فإن Snyk هو البديل. إنه موجود في بيئة التطوير المتكاملة (IDE) وطلب السحب.

- الميزات الرئيسية: تكامل أصلي مع بيئة التطوير المتكاملة؛ طلبات السحب الآلية لترقيات المكتبة وإصلاحات البنية التحتية ككود (IaC).

- المميز الأساسي: أكبر قاعدة بيانات للثغرات الأمنية الخاصة بالصناعة، تم بناؤها خصيصًا للمطورين.

- الإيجابيات: اعتماد واسع من قبل المطورين؛ يكتشف الأخطاء قبل أن تصل إلى السحابة.

- السلبيات: حماية وقت تشغيل السحابة لا تزال ثانوية مقارنة بميزات أمان التطبيقات.

- الأفضل لـ: اعتماد المطورين وأمان الكود

9. Check Point CloudGuard

CloudGuard هو البديل الأقوى للفرق التي تحتاج إلى الحفاظ على أمان الشبكة الصارم وسياسات الجدار الناري الموحدة عبر البيئات المحلية والسحابية.

- الميزات الرئيسية: أمان شبكة سحابية عالي الدقة؛ إدارة الوضع الآلية (CSPM).

- المميز الأساسي: القدرة على فرض نفس سياسات الأمان في السحابة كما تفعل على جدران الحماية لمركز البيانات الفعلي.

- الإيجابيات: منع على مستوى الشبكة ناضج؛ أمان API قوي.

- السلبيات: الواجهة يمكن أن تشعر بأنها “تقليدية” مقارنة بالشركات الناشئة الحديثة بدون وكلاء.

- الأفضل لـ: أمان الشبكة والسحب الهجينة

10. Uptycs

Uptycs هو بديل فريد يستخدم SQL كلغة الأمان الأساسية. إنه ممتاز للفرق التي ترغب في “استعلام” أسطولها بالكامل مثل قاعدة بيانات.

- الميزات الرئيسية: رؤية موحدة مدعومة بـ SQL عبر النقاط الطرفية والسحابة والحاويات.

- المميز الأساسي: جرد عالمي قابل للبحث لكل عملية وملف واتصال في ممتلكاتك.

- الإيجابيات: إدارة الأصول والتحقيقات الجنائية رائعة؛ قوي جدًا للتقارير المخصصة.

- السلبيات: يتطلب فريقًا أكثر تقنية مريحًا مع osquery/SQL.

- الأفضل لـ: إدارة الأصول واستعلام SQL

الأسئلة الشائعة: حقائق أمان 2026

لماذا الابتعاد عن FortiCNAPP/Lacework؟

تنتقل العديد من الفرق بسبب الاحتكاك التشغيلي. بينما يعتبر اكتشاف الشذوذ في Lacework قويًا، إلا أنه يمكن أن يولد تنبيهات “بدون سياق” تتطلب تحقيقًا يدويًا كبيرًا من قبل المطورين الذين ليس لديهم الوقت.

هل يستبدل Plexicus اكتشاف الشذوذ في FortiCNAPP؟

يركز Plexicus على التصحيح. بينما يراقب المخاطر، فإن قيمته الأساسية هي مساعدتك في إصلاح الثغرات التي تسبب الشذوذ. في عام 2026، الهدف هو الانتقال من “رؤية شيء غريب” إلى “تقديم تصحيح” في أقل من 60 ثانية.

هل الأمان بدون وكيل كافٍ للسحابة الهجينة؟

بالنسبة لمعظم تدفقات العمل لعام 2026، نعم. توفر الأدوات الخالية من الوكلاء (Plexicus، Wiz، Orca) رؤية لتهديدات عبر 100% من السحابة الخاصة بك فورًا، وهو ما يكون غالبًا أكثر قيمة من وجود وكلاء عميقين على 20% فقط من الخوادم التي تم توفيرها بنجاح.