Comment empêcher les développeurs d'ignorer les résultats de sécurité (et corriger les vulnérabilités plus rapidement)

Les outils de sécurité ont la réputation d’être des barrières bruyantes. Lorsqu’un développeur pousse du code, et que le pipeline CI/CD échoue avec un rapport PDF de 500 pages attaché, sa réaction naturelle n’est pas de corriger les problèmes. C’est de les ignorer ou de forcer la fusion du code.

Cette fatigue d’alerte est quantifiable. Les données de l’industrie montrent que 33% des équipes DevOps perdent plus de la moitié de leur temps à traiter des faux positifs. Le problème n’est pas que les développeurs ne se soucient pas de la sécurité. Le problème est que l’expérience développeur (DevEx) de la plupart des outils de sécurité est défaillante. Ils scannent trop tard, fournissent trop peu de contexte, et exigent trop de recherches manuelles.

Voici comment résoudre le problème de flux de travail en intégrant la sécurité dans le pipeline CI/CD.

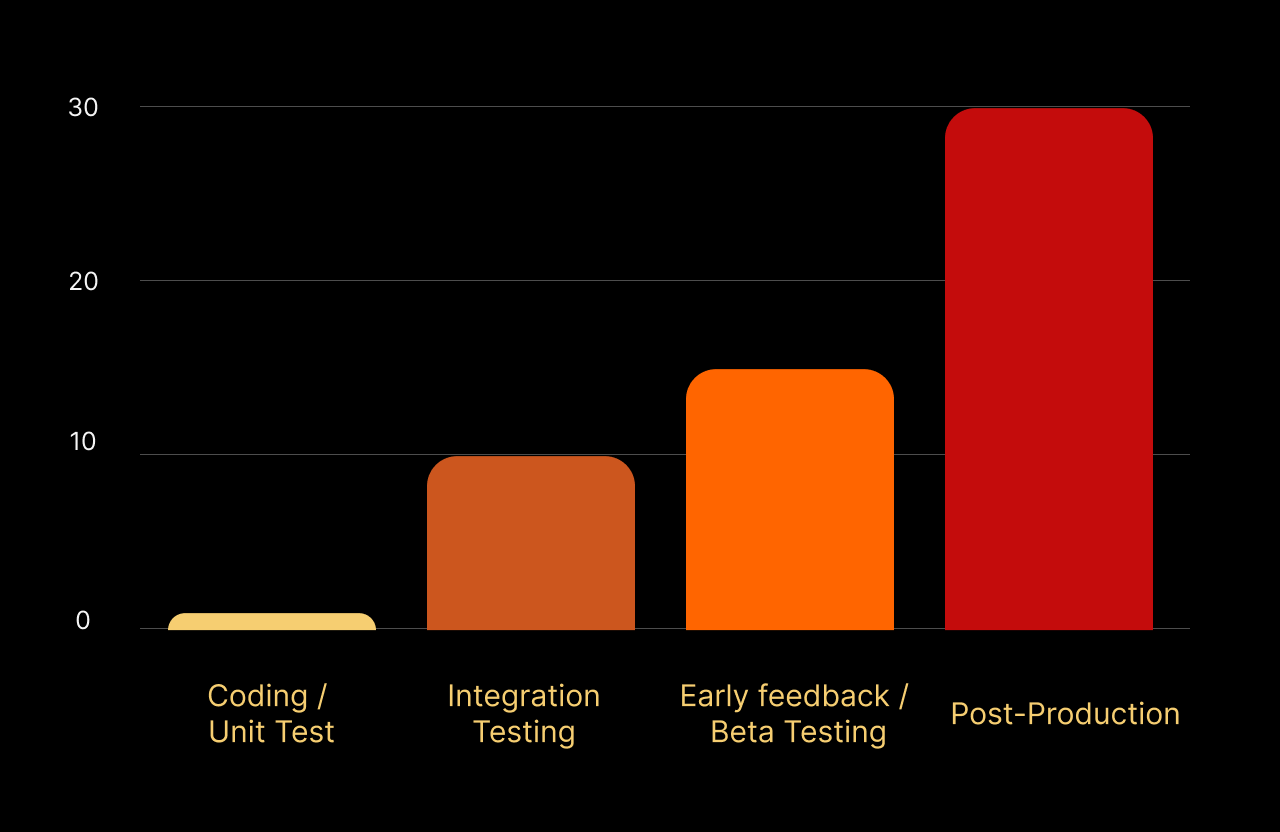

Pourquoi c’est important : La règle des “30 minutes vs. 15 heures”

Ignorer les résultats de sécurité crée une dette cumulative qui tue la vélocité.

Les données de NIST suggèrent que si un développeur corrige une faille de sécurité lors de l’examen de la Pull Request (PR), cela prend environ 30 minutes. Si cette même faille est détectée lors des tests post-production, cela prend plus de 15 heures pour trier, réapprendre le contexte et corriger.

En termes de coût, corriger les vulnérabilités en post-production est 30 fois plus cher que lors de la phase de développement.

Pour les responsables techniques, le cas d’affaires est clair : améliorer la sécurité de DevEx ne concerne pas seulement la sécurité ; il s’agit de récupérer 30 % de la capacité d’ingénierie de votre équipe.

Comment Corriger le Flux de Travail

L’objectif est de passer de « trouver des bugs » à « corriger des bugs » sans quitter l’interface de Pull Request.

Étape 1 : Détecter les Secrets & Problèmes de Code

Les outils hérités scannent souvent la nuit. À ce moment-là, le développeur a changé de contexte pour une nouvelle tâche. Vous devez déplacer la détection au moment exact où le code est poussé vers le serveur.

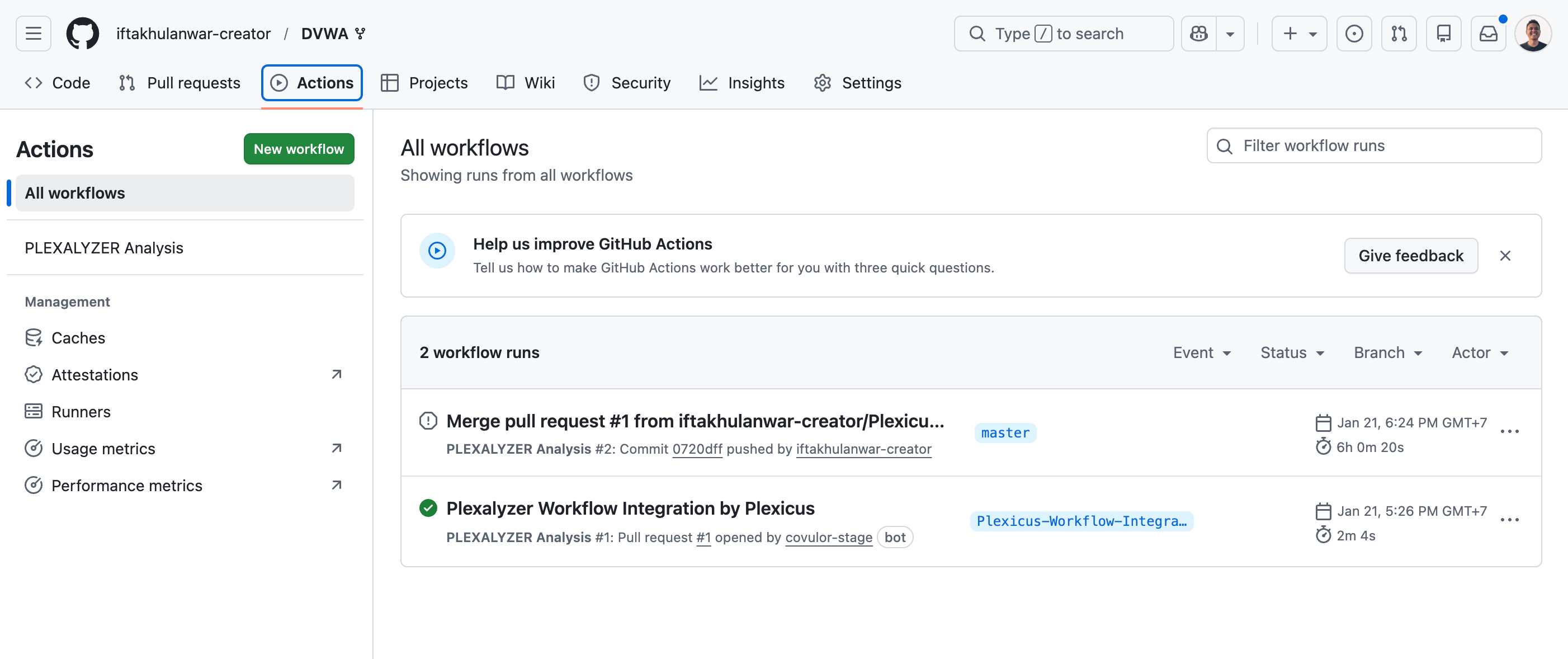

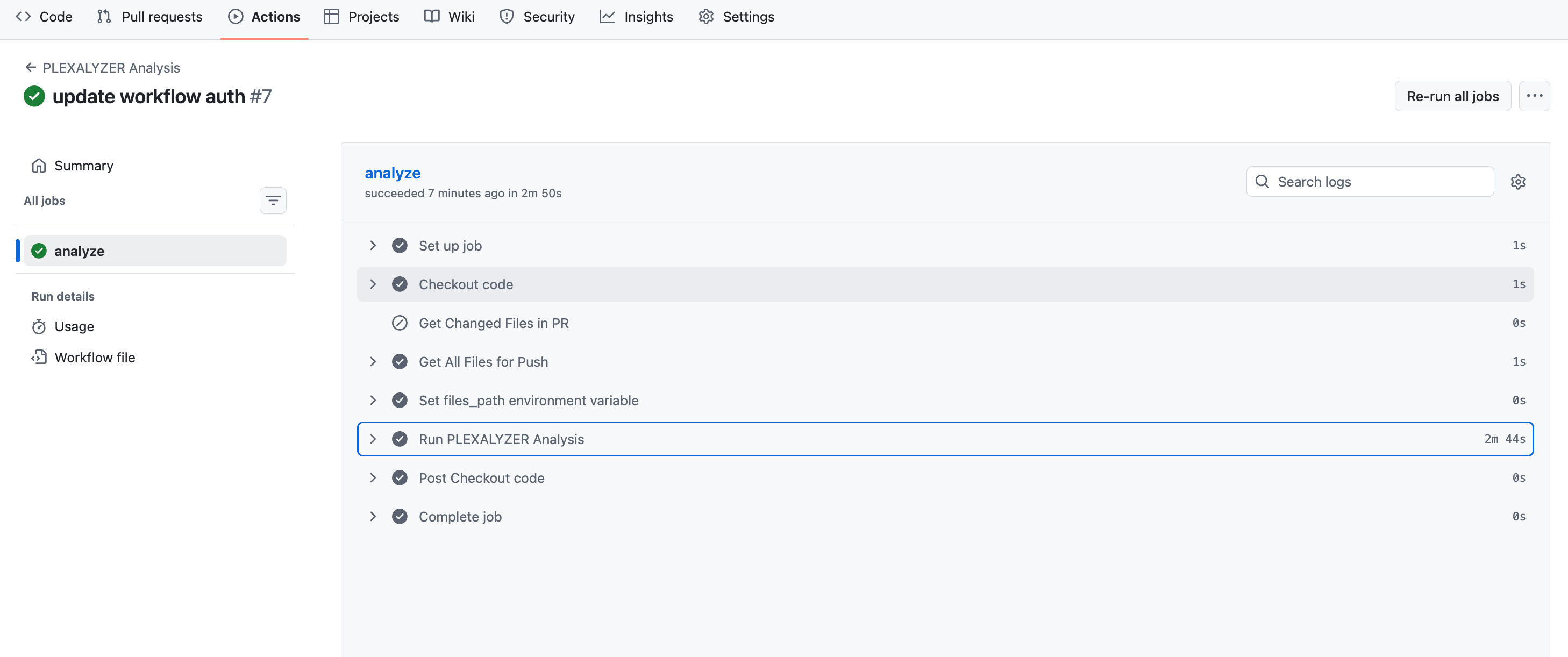

Dans Plexicus, vous pouvez intégrer les outils de sécurité dans le pipeline CI/CD. Il scannera immédiatement lors d’une Pull Request. Il effectue la détection des secrets dans votre code (Git) et l’analyse statique du code (SAST).

Vous pouvez intégrer Plexicus dans le pipeline CI/CD en suivant ces étapes.

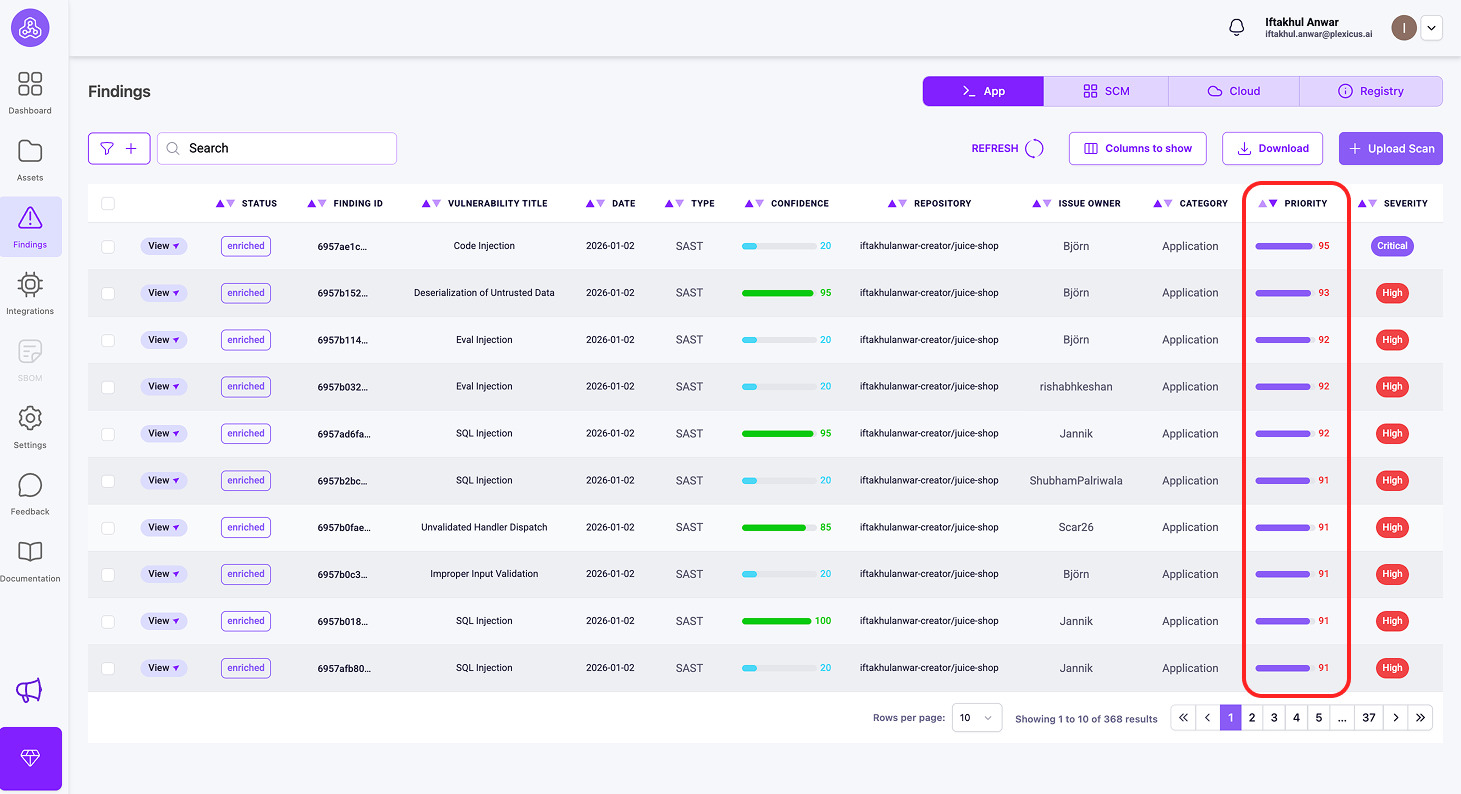

Étape 2 : Priorisation

Évitez la fatigue des alertes. Faites la priorisation des problèmes de sécurité trouvés.

Plexicus offre des métriques pour vous aider à décider quelles vulnérabilités traiter en premier :

a) Métriques de priorité

Ce qu’il mesure : L’urgence de corriger le problème

C’est un score (0-100) qui combine la gravité technique (CVSSv4), l’impact commercial et la disponibilité de l’exploitation en un seul chiffre. C’est votre file d’attente d’actions - triez par Priorité pour savoir quoi aborder immédiatement. Priorité 85 signifie « laissez tout tomber et corrigez cela maintenant », tandis que Priorité 45 signifie « planifiez-le pour le prochain sprint. »

Exemple : Exécution de code à distance (RCE) dans un service de staging obsolète

Un service de staging hérité contient une vulnérabilité d’exécution de code à distance. Le service fonctionne techniquement encore mais n’est pas utilisé, n’est pas connecté à la production, et est uniquement accessible depuis une liste d’autorisation IP interne.

- CVSSv4 : 9.8 (gravité technique critique)

- Impact commercial : 30 (pas de données de production, pas d’impact client, service obsolète)

- Disponibilité de l’exploitation : 35 (nécessite un accès au réseau interne et des connaissances spécifiques au service)

- Priorité : 42

Pourquoi chercher la priorité :

Sur le papier, CVSSv4 (9.8) crie « critique ». Si vous ne regardiez que CVSS, cela déclencherait la panique et des exercices d’urgence.

La priorité (42) raconte la véritable histoire.

Parce que le service est obsolète, isolé de la production, et ne contient pas de données sensibles, le risque réel pour l’entreprise est faible. La priorité réduit correctement l’urgence et dit :

« Corrigez cela lors du nettoyage ou de la mise hors service programmée, pas en urgence. »

Cela aide les équipes à éviter de perdre du temps à détourner les ingénieurs de travaux critiques pour corriger une vulnérabilité dans un système qui est déjà en voie de disparition.

b) Impact

Ce qu’il mesure : Conséquences commerciales

L’impact (0-100) évalue ce qui se passe si la vulnérabilité est exploitée, en tenant compte de votre contexte spécifique : sensibilité des données, criticité du système, opérations commerciales et conformité réglementaire.

Exemple : Identifiants cloud codés en dur exposés dans un dépôt

Un ensemble de clés d’accès cloud est accidentellement commis dans un dépôt Git.

- Impact 90 : Les clés appartiennent à un compte cloud de production avec la permission de lire les données des clients et de créer des infrastructures. L’exploitation pourrait entraîner des violations de données, des interruptions de service et des violations de conformité.

- Impact 25 : Les clés appartiennent à un compte sandbox sans données sensibles, avec des limites de dépenses strictes et aucun accès aux systèmes de production. Même si elles sont abusées, l’impact commercial est minime.

Pourquoi l’impact est important :

La vulnérabilité est la même : des identifiants exposés, mais les conséquences commerciales sont radicalement différentes. Les scores d’impact reflètent ce que l’attaquant peut réellement affecter, pas seulement ce qui a mal tourné techniquement.

c) EPSS

Ce qu’il mesure : Probabilité de menace réelle

EPSS est un score (0,0-1,0) qui prédit la probabilité qu’un CVE spécifique soit exploité dans la nature au cours des 30 prochains jours.

Exemple : Deux vulnérabilités avec des risques réels très différents

Vulnérabilité A : Une faille critique d’exécution de code à distance datant de 2014

- CVSS : 9.0 (très sévère sur le papier)

- EPSS : 0.02

- Contexte : La vulnérabilité est bien connue, des correctifs sont disponibles depuis des années, et il y a peu ou pas d’exploitation active aujourd’hui.

Vulnérabilité B : Un contournement d’authentification récemment divulgué

- CVSS : 6.3 (sévérité technique moyenne)

- EPSS : 0.88

- Contexte : Des exploits de preuve de concept sont publics, les attaquants les recherchent activement, et l’exploitation a déjà été observée.

Pourquoi regarder l’EPSS :

CVSS vous indique à quel point une vulnérabilité pourrait être grave. EPSS vous indique à quel point il est probable qu’elle soit attaquée en ce moment.

Bien que la vulnérabilité A ait un score CVSS beaucoup plus élevé, l’EPSS montre qu’il est peu probable qu’elle soit exploitée à court terme. La vulnérabilité B, malgré son score CVSS inférieur, représente une menace plus immédiate et devrait être priorisée en premier.

Cela aide les équipes à se concentrer sur les attaques réelles qui se produisent aujourd’hui, et non sur des scénarios théoriques de pire cas.

Vous pouvez vérifier ces métriques pour la priorisation en suivant ces étapes :

- Assurez-vous que votre dépôt est connecté et que le processus de scan est terminé.

- Ensuite, allez dans le menu Findings pour trouver les métriques dont vous avez besoin pour la priorisation.

Différences clés

| Métrique | Réponses | Portée | Plage |

|---|---|---|---|

| EPSS | ”Les attaquants utilisent-ils cela ?” | Paysage mondial des menaces | 0.0-1.0 |

| Priorité | ”Que dois-je corriger en premier ?” | Score d’urgence combiné | 0-100 |

| Impact | ”Quel est l’impact sur MON entreprise ?” | Spécifique à l’organisation | 0-100 |

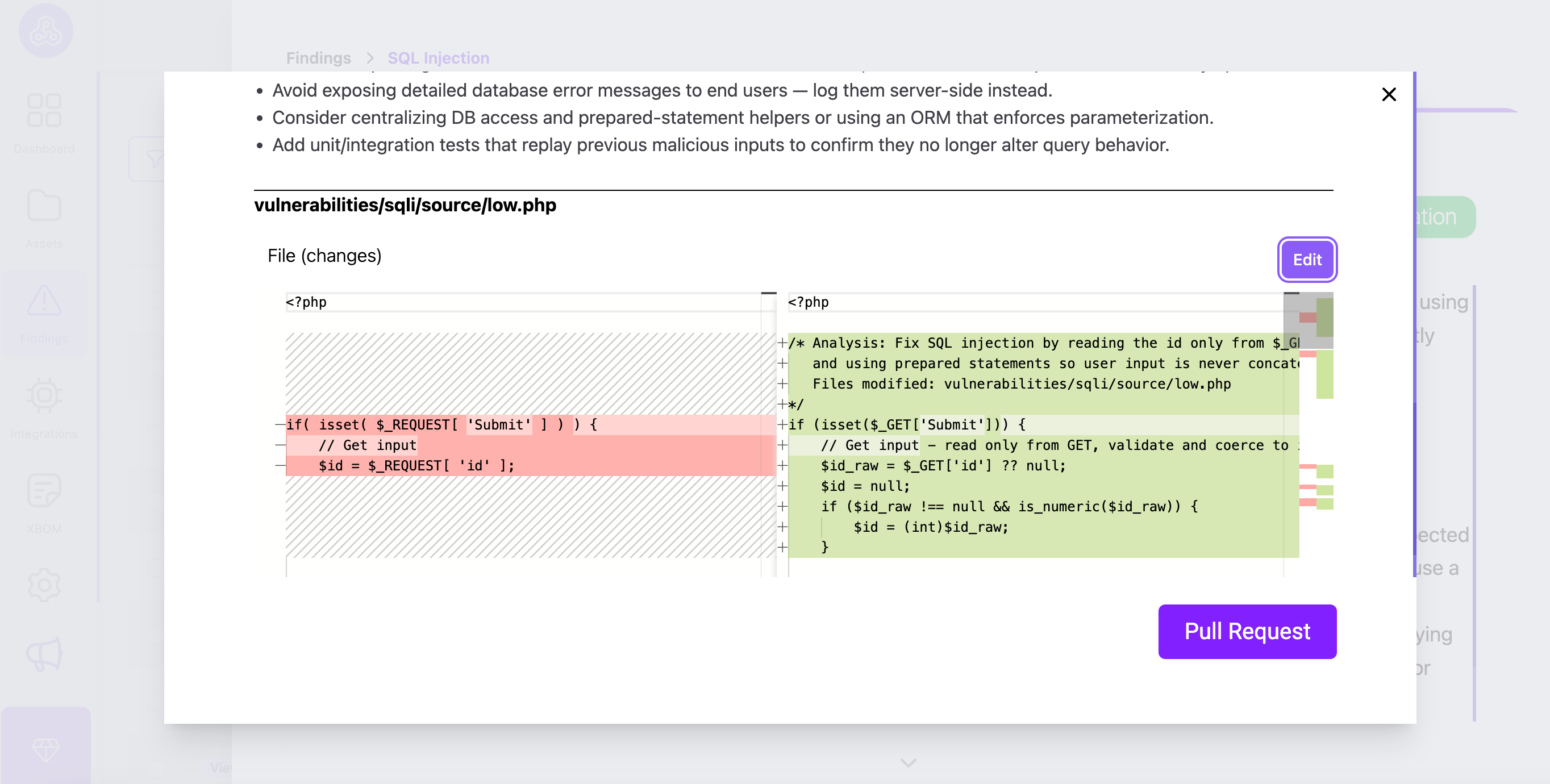

Étape 3 : Corriger les vulnérabilités

C’est là que la plupart des flux de travail échouent. Dire à un développeur “vous avez une injection SQL” nécessite qu’il recherche la solution. Cette friction conduit à ignorer les avertissements.

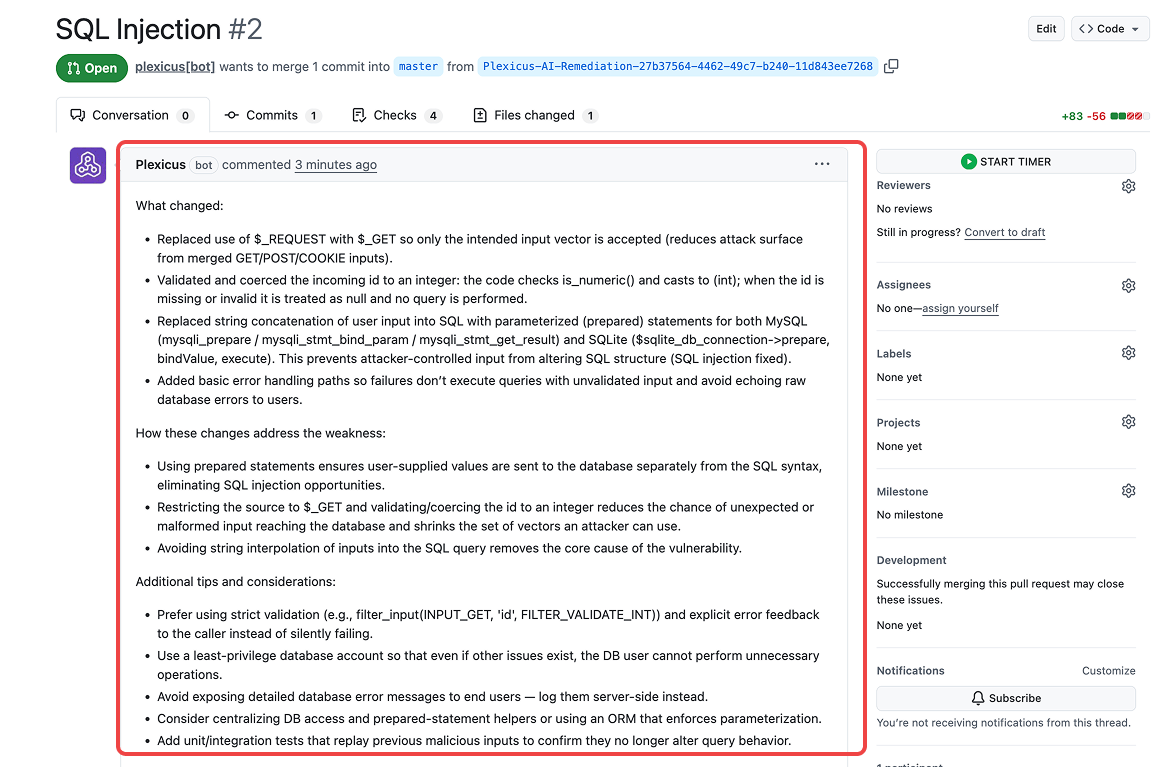

Plexicus corrige automatiquement les vulnérabilités. Au lieu de simplement signaler un problème, le plexicus analyse le bloc de code vulnérable et suggère la correction exacte du code.

Le développeur n’a pas besoin d’aller sur Stack Overflow pour trouver une solution. Il suffit de revoir le correctif suggéré et de l’accepter. Cela transforme une tâche de recherche d’une heure en une tâche de révision d’une minute.

Étape 4 : Décoration de PR

Faire ouvrir un nouvel outil à un développeur pour voir les erreurs est un tueur de flux de travail. Les résultats doivent apparaître là où le développeur travaille déjà.

Plexicus utilise des décorations de PR pour publier directement les résultats sous forme de commentaires sur les lignes de code spécifiques qui ont changé.

- Ancienne méthode : “Échec de la construction. Vérifiez les journaux d’erreurs.” (Le développeur passe 20 minutes à chercher dans les journaux).

- Nouvelle méthode : Plexicus commente la Ligne 42 : “Gravité élevée : Clé AWS détectée ici. Veuillez la supprimer.”

Étape 4 : CI Gating

Contrairement aux portes CI traditionnelles qui ne font que bloquer, Plexicus génère automatiquement des correctifs et crée des pull requests avec du code de remédiation. Cela signifie que lorsqu’une porte bloque une fusion, les développeurs reçoivent des PR de correction prêtes à être fusionnées, réduisant ainsi les frictions.

Comparaison : Scanners Legacy vs. Plexicus

| Caractéristique | Outils de sécurité Legacy | Plexicus |

|---|---|---|

| Point d’intégration | Tableau de bord séparé / Analyse nocturne | Pipeline CI/CD (Instantané) |

| Boucle de rétroaction | Rapports PDF ou journaux de console | Décorations PR (Commentaires en flux) |

| Actionnabilité | ”Voici un problème" | "Voici le correctif de remédiation AI” |

| Temps de correction | Jours (Changement de contexte requis) | Minutes (Pendant la revue de code) |

Conclusion clé

Les développeurs n’ignorent pas les découvertes de sécurité parce qu’ils sont paresseux. Ils les ignorent parce que les outils sont inefficaces et perturbateurs.

En intégrant la sécurité dans le pipeline CI/CD, vous changez la dynamique. Vous ne demandez pas aux développeurs de “cesser de travailler et de faire de la sécurité”; vous intégrez la sécurité dans la revue de code qu’ils effectuent déjà.

Lorsque vous utilisez des outils comme Plexicus, vous bouclez complètement la boucle. Vous détectez le problème dans le pipeline, le mettez en évidence dans le PR, et appliquez le correctif de remédiation AI de Plexicus.

Prêt à nettoyer votre pipeline ?

Commencez par analyser votre prochaine Pull Request pour détecter les secrets, et laissez Plexicus s’occuper des corrections. Plexicus s’intègre parfaitement avec les plateformes CI/CD populaires comme Jenkins ou GitHub Actions, ainsi que les systèmes de contrôle de version tels que GitHub, GitLab et Bitbucket. Cette compatibilité garantit une intégration fluide dans votre chaîne d’outils existante, rendant l’amélioration de la sécurité une partie sans effort de votre flux de travail de développement.

Plexicus propose également un niveau communautaire gratuit pour vous aider à sécuriser votre code immédiatement. Pour plus de détails, consultez la page des tarifs. Commencez dès aujourd’hui, sans coût, sans barrières.

Questions Fréquemment Posées (FAQ)

1. Qu’est-ce que Plexicus ?

Plexicus est une plateforme CNAPP et ASPM qui s’intègre directement dans votre pipeline CI/CD, vous aidant à détecter et corriger les vulnérabilités, secrets et problèmes de code dès que le code est poussé.

2. Comment Plexicus aide-t-il les développeurs à corriger les vulnérabilités plus rapidement ?

Plexicus déplace la vérification de sécurité au stade de la Pull Request (PR), signalant immédiatement les problèmes et fournissant des suggestions de corrections de code. Cela réduit le temps et l’effort nécessaires pour la remédiation et aide à prévenir la fatigue des alertes.

3. Quels types de problèmes Plexicus détecte-t-il ?

Plexicus détecte plusieurs types de problèmes de sécurité à travers l’ensemble du SDLC, y compris : les secrets dans le code (identifiants exposés, clés API), vulnérabilités de code statique (SAST), vulnérabilités de dépendance (SCA), les mauvaises configurations de l’infrastructure en tant que code, les problèmes de sécurité des conteneurs, la posture de sécurité du cloud, sécurité du pipeline CI/CD, la conformité des licences, et vulnérabilités d’application dynamiques (DAST). La plateforme intègre plus de 20 outils de sécurité pour fournir une couverture complète de la sécurité des applications.

4. Comment Plexicus priorise-t-il les vulnérabilités ?

Plexicus utilise trois métriques clés : Priorité (combinant gravité, impact sur l’entreprise et exploitabilité), Impact (conséquences pour l’entreprise), et EPSS (probabilité d’exploitation dans le monde réel). Ces éléments aident les équipes à se concentrer sur les problèmes les plus urgents et impactants.

5. Plexicus corrige-t-il automatiquement les vulnérabilités ?

Oui, Plexicus analyse le code vulnérable et suggère des correctifs que les développeurs peuvent examiner et accepter directement dans le PR, minimisant ainsi la recherche manuelle.

6. Comment les résultats sont-ils communiqués aux développeurs ?

Les résultats sont publiés sous forme de décorations de PR, de commentaires sur des lignes de code spécifiques dans le PR, afin que les développeurs les voient là où ils travaillent déjà.

7. Quels sont les plateformes CI/CD et les systèmes de contrôle de version que Plexicus prend en charge ?

Plexicus s’intègre aux plateformes CI/CD populaires comme Jenkins et GitHub Actions, et fonctionne avec des systèmes de contrôle de version incluant GitHub, GitLab et Bitbucket.

8. Existe-t-il une version gratuite de Plexicus ?

Oui, Plexicus propose un niveau Communauté gratuit. Vous pouvez commencer sans frais. Consultez la page de tarification pour plus de détails.

9. Pourquoi les développeurs ignorent-ils souvent les résultats de sécurité ?

Les développeurs ignorent souvent les résultats car les outils de sécurité peuvent être perturbateurs, bruyants et chronophages. Plexicus aborde ce problème en intégrant la sécurité dans le flux de travail existant et en fournissant des correctifs exploitables.