Les essentiels des cadres de conformité en ASPM : Naviguer à travers DORA, ISO 27001 et NIST SP 800-53

Les cadres comme DORA, ISO 27001 et NIST SP 800-53 sont essentiels pour une gestion robuste de la posture de sécurité des applications, aidant les organisations à respecter les normes, réduire les risques et maintenir la conformité réglementaire.

Introduction à la Conformité dans l’ASPM

À mesure que les menaces numériques évoluent, les cadres réglementaires sont devenus essentiels pour guider les organisations dans l’établissement d’environnements sécurisés. La Gestion de la Posture de Sécurité des Applications (ASPM) permet aux organisations d’adopter les exigences de conformité dans leur cycle de vie de sécurité des applications en intégrant l’application des politiques, la surveillance et les mécanismes de contrôle directement dans les processus de développement et de déploiement.

Résumé

Les cadres de conformité comme DORA, ISO 27001 et NIST SP 800-53 sont cruciaux pour la cybersécurité. Ils aident les organisations à respecter les normes, à réduire les risques et à suivre les réglementations.

Quels sont les cadres ?

- DORA : Une règle de l’UE pour que les institutions financières gèrent les risques numériques et répondent aux incidents cybernétiques.

- ISO 27001 : Une norme mondiale pour la gestion de la sécurité de l’information, axée sur des éléments tels que le contrôle d’accès et la gestion des risques.

- NIST SP 800-53 : Un ensemble de contrôles de sécurité pour les systèmes fédéraux américains, couvrant le contrôle d’accès et la surveillance continue.

Comment ASPM aide : Les solutions de gestion de la posture de sécurité des applications (ASPM) aident les entreprises à suivre ces règles en :

- Automatisant les vérifications : Audit automatique des politiques de sécurité pour garantir la conformité continue.

- Améliorant les réponses : Automatisation de la détection et de la réponse aux incidents de sécurité par les entreprises.

- Simplifiant les audits : Facilitation des audits avec des rapports et des journaux centralisés.

En utilisant ASPM, les organisations peuvent plus facilement gérer la conformité et améliorer leur sécurité globale.

Aperçu des principaux cadres de conformité

DORA (Digital Operational Resilience Act)

DORA, introduit par l’Union européenne, traite de la résilience numérique pour les institutions financières. Il exige que les organisations établissent des contrôles efficaces de gestion des risques, une surveillance robuste des tiers et des mécanismes de réponse aux incidents pour se protéger contre les menaces cybernétiques. Les aspects clés de DORA incluent :

- Gestion des risques informatiques : Mise en place de contrôles pour identifier, évaluer et atténuer les risques informatiques.

- Réponse aux incidents : Assurer une détection, une réponse et une récupération rapides des incidents cybernétiques.

- Risque tiers : Surveillance continue et évaluation des risques des prestataires de services tiers.

L’accent mis par DORA sur la résilience souligne la nécessité pour l’ASPM de fournir des capacités de surveillance et de réponse en temps réel, garantissant que les systèmes financiers peuvent résister et se remettre des événements cybernétiques.

ISO 27001

ISO 27001 est une norme largement adoptée pour la gestion de la sécurité de l’information. Ce cadre définit une approche systématique de la gestion des informations sensibles en mettant en œuvre un Système de Gestion de la Sécurité de l’Information (SGSI). Ses exigences incluent :

- Contrôle d’accès : Définir et gérer les droits d’accès des utilisateurs pour protéger les données.

- Gestion des risques : Identifier, évaluer et traiter les risques au sein de l’organisation.

- Continuité des activités : Assurer que les systèmes peuvent continuer à fonctionner pendant un événement de sécurité.

Dans l’ASPM, l’accent mis par l’ISO 27001 sur la gestion des risques et la continuité des activités s’aligne bien avec la gestion de la posture de sécurité, garantissant que les environnements applicatifs adhèrent aux meilleures pratiques pour sécuriser les données sensibles.

NIST SP 800-53

NIST SP 800-53 fournit un ensemble complet de contrôles de sécurité et de confidentialité pour les systèmes d’information fédéraux, développé par le National Institute of Standards and Technology. Les catégories de contrôle de ce cadre couvrent :

- Contrôle d’accès et gestion des identités : Imposer des restrictions d’accès basées sur les rôles et responsabilités des utilisateurs.

- Surveillance continue : Évaluation continue des postures de sécurité du système pour détecter et répondre aux vulnérabilités.

- Gestion de la configuration : S’assurer que tous les systèmes sont configurés en conformité avec les exigences de sécurité.

L’accent mis par le NIST SP 800-53 sur le contrôle d’accès, la surveillance et la gestion de la configuration est essentiel au sein de l’ASPM, soutenant une posture de sécurité robuste qui surveille et atténue continuellement les risques.

Rôle de l’ASPM dans le respect des exigences de conformité

L’ASPM joue un rôle crucial dans la traduction de ces cadres de conformité en politiques de sécurité exploitables et en contrôles automatisés au sein des environnements applicatifs. Les solutions ASPM permettent aux organisations de :

- Automatiser les vérifications de conformité : En intégrant les cadres de sécurité dans le cycle de vie de la sécurité des applications, l’ASPM peut auditer automatiquement les configurations, les autorisations et les politiques pour garantir une conformité continue.

- Améliorer la réponse aux incidents : L’ASPM soutient les mandats de conformité en automatisant la détection et la réponse aux incidents, garantissant que les systèmes se rétablissent rapidement des violations et minimisent les temps d’arrêt.

- Simplifier les audits : Avec des journaux, des rapports et une application des politiques centralisés, l’ASPM rationalise le processus d’audit de conformité, réduisant la charge de travail manuelle des équipes de sécurité.

Grâce à ASPM, les organisations peuvent gérer efficacement la conformité à grande échelle, en veillant à ce que les applications et l’infrastructure respectent les normes dans des environnements de développement dynamiques.

Contrôles spécifiques au cadre dans ASPM

Les cadres de conformité spécifient souvent des contrôles adaptés aux besoins de sécurité de différents secteurs. ASPM peut mettre en œuvre des contrôles spécifiques au cadre pour répondre à ces exigences, tels que :

- Contrôles de conformité DORA : Les solutions ASPM peuvent automatiser les évaluations des risques informatiques, la surveillance en temps réel et les processus de gestion des incidents pour répondre aux exigences de résilience de DORA.

- Contrôles ISO 27001 dans ASPM : En appliquant le contrôle d’accès, des audits de sécurité réguliers et la documentation, ASPM soutient une posture de sécurité conforme à ISO 27001 à travers les applications.

- Contrôles NIST SP 800-53 : Les solutions ASPM peuvent mettre en œuvre les directives de NIST pour le contrôle d’accès, la surveillance continue et la gestion de la configuration afin de protéger les systèmes sensibles contre les violations.

Les contrôles spécifiques au cadre au sein de l’ASPM garantissent que les organisations peuvent répondre efficacement aux exigences réglementaires tout en améliorant la sécurité globale.

Mise en œuvre des cadres de conformité au sein de l’ASPM

Le déploiement de cadres de conformité au sein de l’ASPM implique plusieurs étapes pratiques :

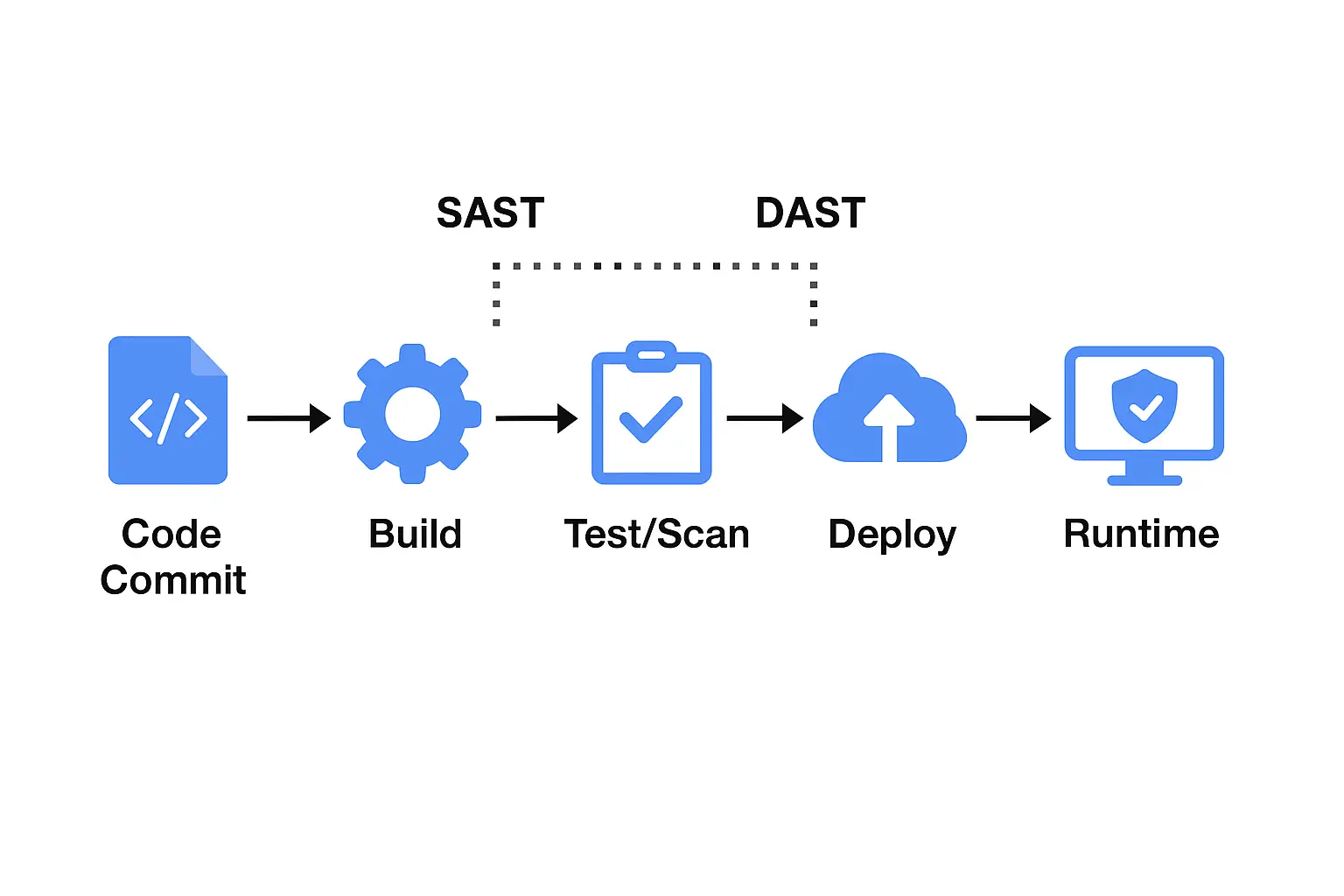

- Définition et application des politiques : Définir des politiques qui s’alignent sur les exigences de DORA, ISO 27001 ou NIST SP 800-53 et s’assurer que l’ASPM applique ces politiques au sein du pipeline CI/CD.

- Tests et audits automatisés : Mettre en place des tests automatisés pour vérifier en continu la conformité, garantissant que les applications respectent les contrôles à mesure que de nouvelles fonctionnalités sont déployées.

- Surveillance centralisée : Utiliser les tableaux de bord ASPM pour surveiller en temps réel l’adhésion à la conformité, avec des alertes pour les violations des contrôles DORA, ISO 27001 ou NIST SP 800-53.

Intégrer ces cadres au sein de l’ASPM aide les organisations à maintenir un haut niveau de conformité avec une intervention manuelle minimale, permettant des opérations de sécurité efficaces et cohérentes.

Avantages de l’intégration de la conformité dans l’ASPM

L’intégration des cadres de conformité au sein de l’ASPM offre de multiples avantages :

- Réduction du risque d’amendes et de sanctions : En respectant les exigences réglementaires, les organisations réduisent le risque de pénalités coûteuses pour non-conformité.

- Amélioration de la posture de sécurité : Les cadres de conformité imposent des pratiques exemplaires, améliorant la posture de sécurité de l’organisation à travers les applications.

- Préparation simplifiée aux audits : Les vérifications de conformité automatisées, les fonctionnalités de reporting centralisé et de journalisation dans l’ASPM préparent les organisations aux audits, réduisant le travail manuel et améliorant la préparation aux audits.

Ces avantages démontrent comment l’ASPM aide les organisations à respecter efficacement les normes de conformité tout en renforçant leurs cadres de sécurité.

Défis dans la mise en œuvre des cadres de conformité

Bien que l’ASPM permette une gestion efficace de la conformité, la mise en œuvre de ces cadres peut présenter des défis, notamment :

- Limitations des ressources : Répondre aux exigences de cadres comme le NIST SP 800-53 ou l’ISO 27001 peut être gourmand en ressources, nécessitant du personnel qualifié et des ressources technologiques dédiées.

- Complexité des outils : Gérer plusieurs cadres de conformité simultanément au sein de l’ASPM peut nécessiter des outils avancés, entraînant des défis en matière d’intégration et de fonctionnement.

- Évolution des normes réglementaires : Les normes réglementaires continuent d’évoluer, nécessitant des mises à jour constantes des politiques et contrôles ASPM pour rester conformes.

Les organisations peuvent relever ces défis en sélectionnant des solutions ASPM évolutives qui prennent en charge plusieurs cadres et offrent des contrôles intégrés pour divers standards de conformité.

Meilleures pratiques pour la conformité dans l’ASPM

Pour maximiser le succès de la conformité au sein de l’ASPM, suivez ces meilleures pratiques :

- Définir les politiques tôt : Établissez des politiques ASPM qui s’alignent sur les exigences de conformité dès le début du cycle de vie de l’application pour garantir l’adhérence dès le départ.

- Surveillance et rapport continus : Mettez en œuvre une surveillance continue pour l’adhérence aux contrôles de conformité et utilisez les outils de rapport ASPM pour documenter l’état de conformité.

- Mises à jour régulières : Restez à jour avec les changements des cadres comme ISO 27001 ou DORA, et mettez à jour les politiques ASPM à mesure que de nouvelles directives réglementaires émergent.

- Automatiser autant que possible : Automatisez les vérifications de conformité, les évaluations des risques et les rapports au sein de l’ASPM pour améliorer l’efficacité et réduire l’effort manuel.

Ces pratiques garantissent que la conformité reste cohérente à travers des environnements dynamiques et aident les équipes de sécurité à se concentrer sur la gestion proactive des menaces.