Top 10 alternatives à Fortinet CNAPP pour 2026 : de la détection d'anomalies aux corrections automatisées

En 2024, Fortinet a terminé son acquisition de Lacework, intégrant l’une des plateformes de détection d’anomalies les plus innovantes basées sur l’IA dans le Fortinet Security Fabric. Le résultat, FortiCNAPP, est une puissance pour les équipes qui ont besoin d’analyses comportementales approfondies et de sécurité réseau unifiée.

Cependant, alors que nous avançons vers 2026, de nombreuses équipes techniques constatent que la “détection d’anomalies” seule ne suffit pas à gérer le volume considérable de code produit. Avec 41% de tout le code désormais généré par l’IA et plus de 256 milliards de lignes de code produites annuellement, le goulot d’étranglement s’est déplacé de “savoir que quelque chose est étrange” à “corriger la vulnérabilité sous-jacente”.

Si vous recherchez une alternative à FortiCNAPP qui privilégie le débit de remédiation et les flux de travail centrés sur le développeur, ce guide est pour vous.

Pourquoi nous faire confiance ?

Chez Plexicus, nous sommes spécialisés dans la Remédiation. Nous croyons que la valeur d’un outil de sécurité se mesure par le nombre de tickets qu’il ferme, et non par le nombre d’alertes qu’il crée. Nos insights sont guidés par la réalité de l’exploitation industrialisée, où 28,3% des exploits sont lancés dans les 24 heures suivant la divulgation. Nous construisons et examinons des outils qui aident les ingénieurs à avancer à la vitesse de l’attaquant.

En un coup d’œil : Top 10 des alternatives à FortiCNAPP pour 2026

| Plateforme | Meilleur pour | Différenciateur principal | Type de configuration |

|---|---|---|---|

| Plexicus | Remédiation rapide | ”Click-to-Fix” alimenté par l’IA | Sans agent (OIDC) |

| Wiz | Visibilité multi-cloud | Le graphe de sécurité | Sans agent |

| Orca Security | Sécurité des données | Technologie SideScanning | Sans agent |

| Sysdig Secure | Runtime / K8s | Blocage actif basé sur eBPF | Basé sur agent |

| Prisma Cloud | Conformité d’entreprise | Politique unifiée en tant que code | Hybride |

| CrowdStrike | Chasse aux menaces | Sécurité cloud native EDR | Basé sur agent |

| SentinelOne | SOC autonome | Moteur IA offensif | Basé sur agent |

| Snyk | Flux de développement | Intégration IDE & PR native | Intégration |

| Check Point | Sécurité réseau | Pare-feux cloud unifiés | Hybride |

| Uptycs | Gestion des actifs | Visibilité unifiée alimentée par SQL | Basé sur agent |

Quel outil devriez-vous choisir ?

Tous les outils CNAPP ne sont pas créés égaux. Selon votre problème spécifique avec FortiCNAPP/Lacework, voici notre cadre de décision :

- Si vous souhaitez ARRÊTER de rechercher des alertes et COMMENCER à les corriger, choisissez Plexicus. C’est le seul outil de cette liste qui se concentre entièrement sur le “Débit de Remédiation”, automatisant la création de correctifs et de PRs plutôt que de simplement signaler des anomalies.

- Si vous avez besoin d’une visibilité instantanée dans un environnement multi-cloud désordonné, choisissez Wiz. Son “Graphique de Sécurité” est inégalé pour vous montrer comment les vulnérabilités, les identités et les mauvaises configurations se chevauchent pour créer des “Combinaisons Toxiques”.

- Si votre priorité est la conformité et la consolidation de tout (Pare-feu + Cloud) : Choisissez Prisma Cloud. C’est le champion poids lourd pour la conformité à 360 degrés, bien qu’il nécessite une courbe d’apprentissage plus raide.

- Si vous devez bloquer les attaques en temps réel sur Kubernetes, choisissez Sysdig Secure. Contrairement aux outils sans agent, Sysdig se situe au niveau du noyau (eBPF) et peut tuer les processus malveillants dès qu’ils commencent.

- Si vous souhaitez transférer entièrement la sécurité à l’IDE du développeur, choisissez Snyk. Il détecte les problèmes avant que le code n’atteigne le cloud, ce qui en fait l’option la plus conviviale pour les développeurs.

1. Plexicus

Plexicus est l’alternative principale pour les équipes qui apprécient la nature pilotée par l’IA de FortiCNAPP mais ont besoin qu’elle soit axée sur la remédiation. Alors que FortiCNAPP vous indique qu’un comportement est “anormal”, Plexicus vous indique exactement quelle ligne de code a causé le risque et propose un correctif pour le résoudre.

- Caractéristiques clés : Codex Remedium est un moteur alimenté par l’IA qui génère des correctifs de code, des demandes de tirage et des tests unitaires spécifiquement pour les vulnérabilités identifiées dans votre code et votre cloud.

- Différenciateur principal : Plexicus remplace le cycle de recherche et de correction manuel par Remédiation IA déclenchée par l’humain. Un développeur identifie un risque, clique sur le bouton “Remédiation IA” et reçoit une demande de tirage pré-écrite.

- Avantages : Réduit le MTTR (Mean Time to Remediation) jusqu’à 95 % ; connecte le code (SAST/SCA) et le cloud (CSPM) dans un flux de remédiation unifié et unique.

- Inconvénients : Les environnements de production nécessitent toujours un gardien humain pour approuver la PR générée par l’IA.

- Idéal pour : Remédiation automatisée et correction par IA

2. Wiz

Wiz est l’alternative d’entreprise la plus courante à FortiCNAPP. Il est légendaire pour son Security Graph, qui cartographie les “Combinaisons toxiques” de risques que les alertes comportementales de Fortinet pourraient manquer.

- Caractéristiques clés : Analyse sans agent sur AWS, Azure, GCP et OCI ; analyse approfondie des chemins d’attaque.

- Différenciateur principal : UI/UX exceptionnel qui rend visibles les risques complexes entre environnements en quelques minutes sans aucun agent.

- Avantages : Temps de visibilité le plus rapide sur le marché ; très haute fidélité pour les mauvaises configurations cloud.

- Inconvénients : Les prix peuvent augmenter rapidement ; capacité de “blocage” en temps réel limitée par rapport aux outils d’exécution basés sur des agents.

- Idéal pour : Visibilité multi-cloud et analyse graphique

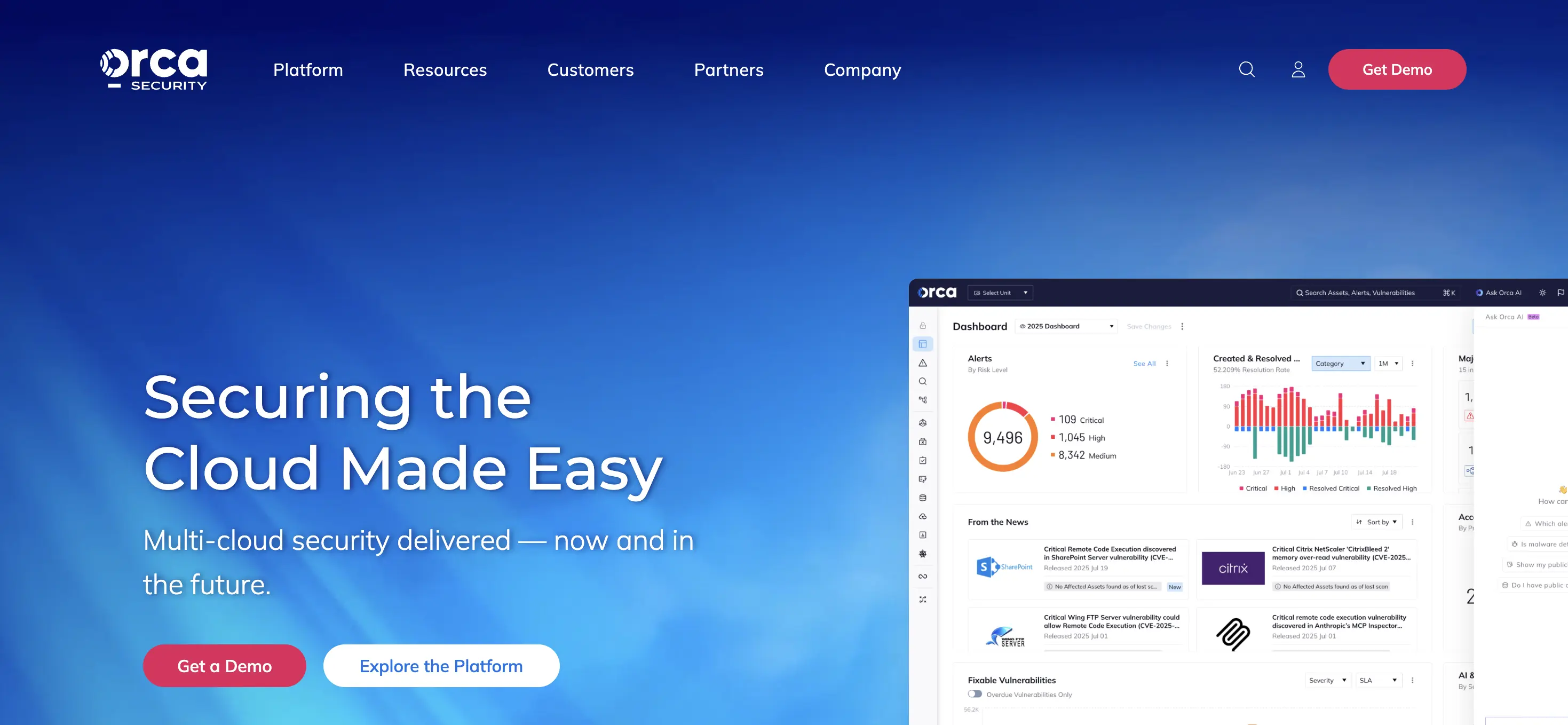

3. Orca Security

Orca a été pionnier avec SideScanning, qui lui permet de voir dans vos machines virtuelles et conteneurs sans agents. C’est l’alternative privilégiée pour les équipes qui priorisent la sécurité des données (DSPM).

- Caractéristiques clés : Analyse des charges de travail sans agent ; découverte de données sensibles dans les buckets S3 et les bases de données.

- Différenciateur principal : Un modèle de données unifié qui offre une visibilité “full stack” sur les systèmes d’exploitation, les applications et les données sans la friction du déploiement d’agents.

- Avantages : Visibilité approfondie des actifs non gérés ; excellent pour les audits de conformité.

- Inconvénients : Manque les capacités de “tuer les processus” en temps réel d’un outil basé sur eBPF.

- Idéal pour : Sécurité des données et SideScanning

4. Sysdig Secure

Si vous privilégiez le blocage actif et la criminalistique Kubernetes par rapport à la modélisation comportementale de FortiCNAPP, Sysdig est la norme. Il est construit sur le projet open-source Falco.

- Caractéristiques clés : Protection en temps réel basée sur eBPF ; détection de menaces native Kubernetes.

- Différenciateur principal : Il détecte les attaques au niveau du noyau en temps réel, permettant le blocage des shells ou processus non autorisés.

- Avantages : Sécurité des conteneurs de premier ordre ; analyse approfondie après incident.

- Inconvénients : Charge technique élevée ; nécessite le déploiement d’agents sur tous les nœuds.

- Idéal pour : Criminalistique Kubernetes & Blocage actif

5. Prisma Cloud (Palo Alto Networks)

L’alternative “poids lourd”. Prisma Cloud est destiné aux organisations qui souhaitent consolider l’ensemble de leur pile de sécurité, des pare-feu à la posture cloud, sous un seul fournisseur.

- Caractéristiques clés : Politique unifiée en tant que code ; intégration profonde avec l’intelligence mondiale des menaces de Palo Alto.

- Différenciateur principal : C’est la plateforme la plus complète pour les industries hautement réglementées nécessitant des rapports de conformité à 360 degrés.

- Avantages : Couvre tout, de la sécurité du code à celle du réseau.

- Inconvénients : Extrêmement complexe à gérer ; nécessite souvent une équipe dédiée d‘“admins Prisma”.

- Idéal pour : Consolidation d’entreprise & Politique en tant que code

6. CrowdStrike Falcon Cloud Security

CrowdStrike est destiné aux équipes qui souhaitent que la sécurité cloud fonctionne comme leur sécurité des terminaux. Il est construit sur le même Agent Falcon unifié et est axé sur la chasse aux menaces.

- Caractéristiques clés : Détection et réponse gérées 24/7 (MDR); protection d’identité intégrée (CIEM).

- Différenciateur principal : Combine une intelligence des menaces de pointe avec un agent unique pour les charges de travail cloud et les terminaux locaux.

- Avantages : Prévention des violations de classe mondiale; transparent si vous êtes déjà dans l’écosystème CrowdStrike.

- Inconvénients : Moins axé sur le “Shift Left” / la numérisation du code côté développeur que les outils spécialisés AppSec.

- Idéal pour : Chasse aux menaces & Intégration EDR

7. SentinelOne Singularity Cloud

SentinelOne est une alternative axée sur l’IA qui se concentre sur la Sécurité Autonome. Il est excellent pour les équipes SOC allégées qui ont besoin d’une IA pour chasser les menaces en temps réel.

- Caractéristiques clés : Moteur IA offensif qui décode les tactiques des attaquants; analyse automatisée des logiciels malveillants pour les charges de travail cloud.

- Différenciateur principal : Utilise sa technologie “Storyline” pour suivre de manière autonome l’ensemble du cycle de vie d’une attaque à travers le cloud.

- Avantages : Détection “Zero-Day” très forte; degré élevé d’automatisation SOC.

- Inconvénients : Principalement une solution basée sur un agent, ce qui peut impliquer plus d’efforts de déploiement.

- Idéal pour : SOC autonome & Chasse IA

8. Snyk

Si votre problème principal avec FortiCNAPP est que vos développeurs ne se connectent pas, Snyk est l’alternative. Il est intégré dans l’IDE et la Pull Request.

- Caractéristiques clés : Intégration native à l’IDE ; PR automatisées pour les mises à niveau de bibliothèques et les corrections IaC.

- Différenciateur principal : La plus grande base de données de vulnérabilités propriétaire de l’industrie, construite spécifiquement pour les développeurs.

- Avantages : Adoption massive par les développeurs ; détecte les bugs avant qu’ils n’atteignent le cloud.

- Inconvénients : Sa protection en temps réel dans le cloud est encore secondaire par rapport à ses fonctionnalités AppSec.

- Idéal pour : Adoption par les développeurs et sécurité du code

9. Check Point CloudGuard

CloudGuard est l’alternative la plus forte pour les équipes qui doivent maintenir une sécurité réseau stricte et des politiques de pare-feu unifiées à la fois sur site et dans les environnements cloud.

- Caractéristiques clés : Sécurité réseau cloud de haute fidélité ; gestion automatisée de la posture (CSPM).

- Différenciateur principal : Capacité à appliquer les mêmes politiques de sécurité dans le cloud que vous le faites sur vos pare-feu de centre de données physiques.

- Avantages : Prévention mature au niveau du réseau ; sécurité API solide.

- Inconvénients : L’interface peut sembler “ancienne” comparée aux startups modernes sans agent.

- Idéal pour : Sécurité réseau et clouds hybrides

10. Uptycs

Uptycs est une alternative unique qui utilise SQL comme son principal langage de sécurité. Il est excellent pour les équipes qui souhaitent “interroger” l’ensemble de leur parc comme une base de données.

- Caractéristiques clés : Visibilité unifiée alimentée par SQL sur les endpoints, le cloud et les conteneurs.

- Différenciateur principal : Un inventaire global et consultable de chaque processus, fichier et connexion dans votre domaine.

- Avantages : Gestion des actifs et criminalistique incroyables ; très puissant pour les rapports personnalisés.

- Inconvénients : Nécessite une équipe plus technique à l’aise avec osquery/SQL.

- Idéal pour : Gestion des actifs et requêtes SQL

FAQ : Les réalités de la sécurité en 2026

Pourquoi s’éloigner de FortiCNAPP/Lacework ?

De nombreuses équipes changent en raison de la friction opérationnelle. Bien que la détection d’anomalies de Lacework soit puissante, elle peut générer des alertes “sans contexte” qui nécessitent une enquête manuelle importante par des développeurs qui n’ont pas le temps.

Plexicus remplace-t-il la détection d’anomalies de FortiCNAPP ?

Plexicus se concentre sur la remédiation. Bien qu’il surveille les risques, sa valeur principale est de vous aider à corriger les vulnérabilités qui causent des anomalies. En 2026, l’objectif est de passer de “voir quelque chose de bizarre” à “soumettre un correctif” en moins de 60 secondes.

La sécurité sans agent est-elle suffisante pour un cloud hybride ?

Pour la plupart des flux de travail de 2026, oui. Les outils sans agent (Plexicus, Wiz, Orca) offrent une visibilité permettant de voir les menaces sur 100 % de votre cloud instantanément, ce qui est souvent plus précieux que d’avoir des agents approfondis sur seulement 20 % des serveurs qui ont été provisionnés avec succès.