10 הכלים הטובים ביותר ל-ASPM ב-2025: איחוד אבטחת יישומים והשגת נראות מלאה מקוד לענן

ניהול מצב אבטחת יישומים (ASPM) עוזר לצוותי DevSecOps לאבטח יישומים לאורך מחזור חיי התוכנה, מהקוד הראשוני ועד לפריסה בענן.

לפי Cloud Security Alliance (CSA), רק 23% מהארגונים יש להם ראות מלאה על סביבת הענן שלהם, ו-77% חווים שקיפות פחות מאופטימלית במצב האבטחה. כמו כן, נאמר כי גרטנר צופה כי עד 2026, מעל 40% מהארגונים המפתחים אפליקציות ילידיות ענן יאמצו את ניהול מצב אבטחת יישומים (ASPM) כדי לאחד ניהול פגיעויות לאורך ה-SDLC.

השינוי הזה הוא יותר מאשר רק עבודה ביעילות. זה על קבלת הראות שהארגונים צריכים כדי להישאר מאובטחים כאשר האיומים ממשיכים להשתנות. ASPM עוזר לצוותים להישאר מתואמים ומוכנים לסיכונים חדשים. מדריך זה יעזור לכם להגיע למצב הסופי הזה על ידי חקירת 10 הכלים המובילים של ASPM הזמינים בשוק, פירוט היתרונות, החסרונות, התמחור והמקרים הטובים ביותר לשימוש.

לעוד טיפים על אבטחת היישומים שלכם, בדקו את ה-בלוג של Plexicus.

למה להקשיב לנו ?

יש לנו מאות צוותי DevSecOps שמאבטחים את היישומים, ה-APIs והתשתית שלהם משתמשים ב-Plexicus.

Plexicus ממוקם כפלטפורמת התיקון הראשונה המותאמת ל-AI, ומביא גישה ייחודית לאבטחת יישומים. על ידי שילוב של גילוי סודות, SAST, SCA, וסריקת פגיעויות API בפלטפורמה מקיפה אחת, Plexicus מקל על זיהוי וניהול פגיעויות בצורה יעילה. Plexicus בונה מוצרים לאבטחה וזוכה לאמון של צוותי הנדסה ואבטחה ברחבי העולם.

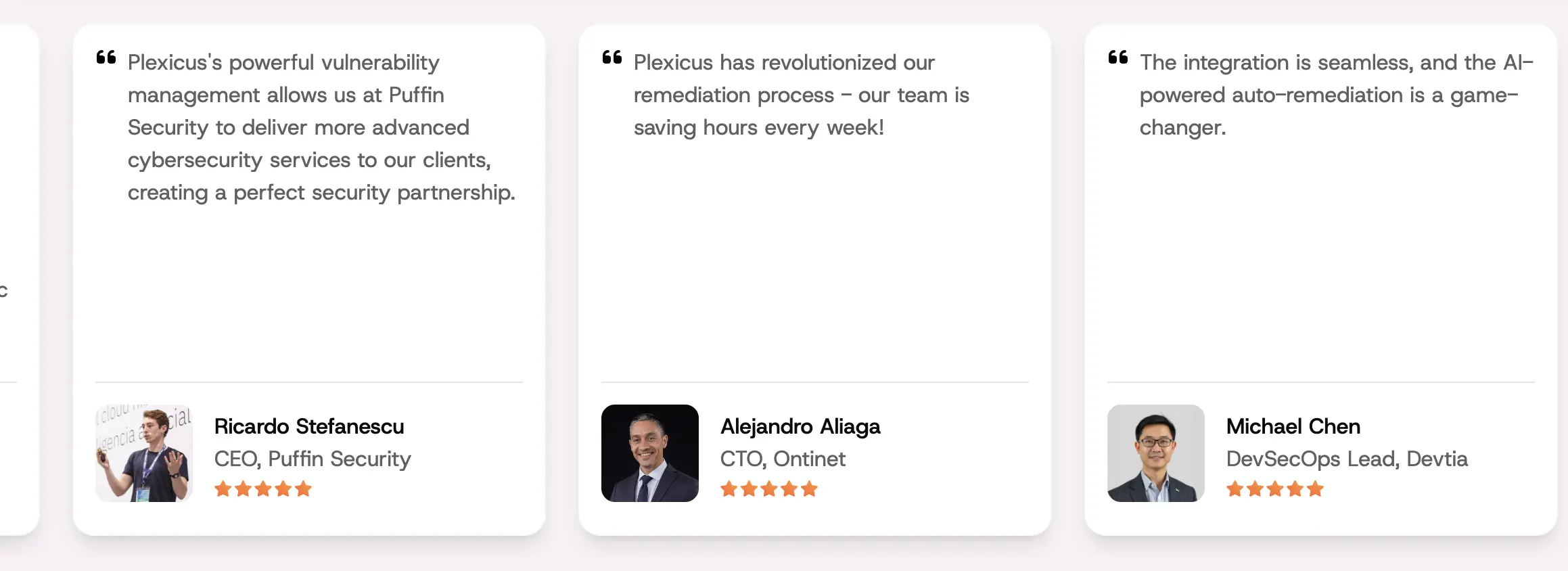

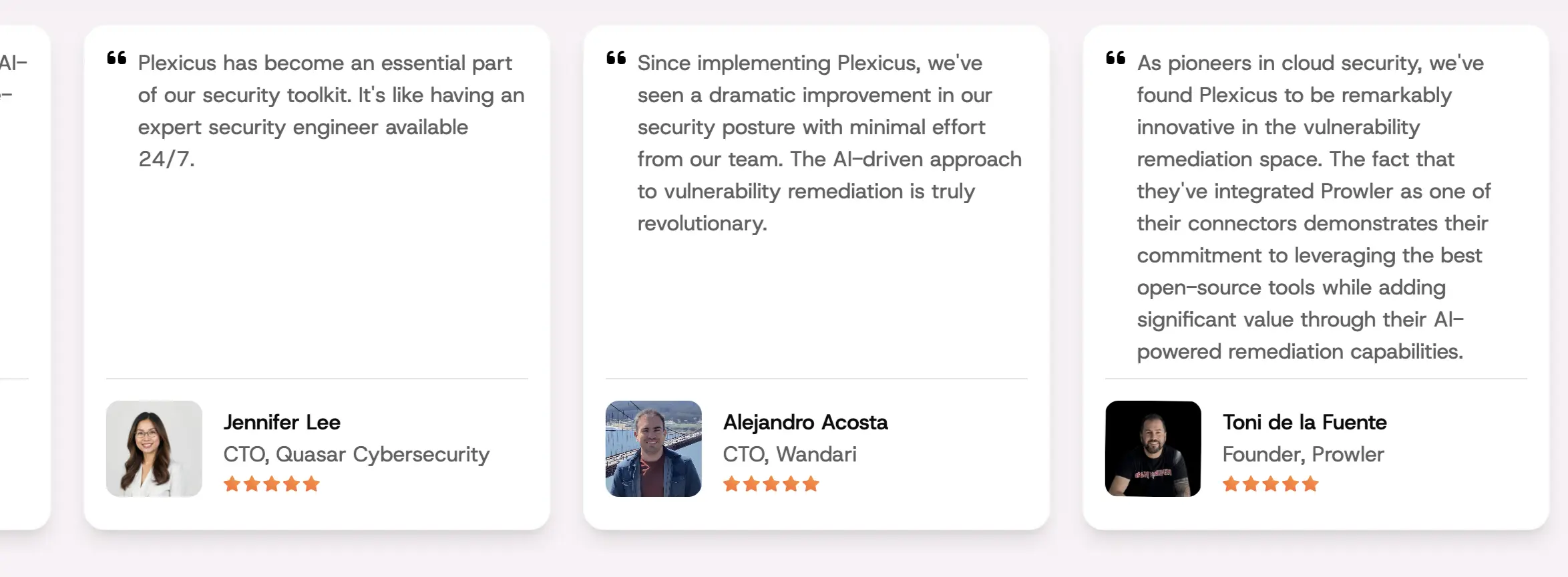

“Plexicus הפך לחלק חיוני בערכת הכלים שלנו לאבטחה. זה כמו שיש מהנדס אבטחה מומחה זמין 24/7” - ג’ניפר לי, CTO Quasar Cyber Security.

טבלת השוואה של כלים ASPM

| Tool | Core Capabilities | Strength |

|---|---|---|

| Plexicus ASPM | SAST, SCA, DAST, Secrets, Cloud Config | Unified AI-driven workflow |

| Cycode | ASPM + SCM integration | Deep DevSecOps visibility |

| Apiiro | ASPM + Risk Prioritization | Code-to-cloud context |

| Wiz | ASPM + Cloud Security Posture Mgmt (CSPM) | Full cloud-native visibility |

| ArmorCode | ASPM + Vulnerability orchestration | Great for enterprise workflows |

| Kondukto | ASPM + Security Orchestration | Centralized vulnerability workflow |

| Checkmarx One | ASPM + Developer-centric AppSec platform | Enterprise unified AppSec |

| Aikido Security | SAST + SCA + IaC | Easy setup, all-in-one security |

| Backslash Security | Code-level ASPM for cloud-native apps | Deep code context |

| Legit Security | AI-Native ASPM | Lightweight, automation-focused |

Best ASPM (Application Security Posture Management) Tools to Check to Secure Your Application

1. Plexicus ASPM

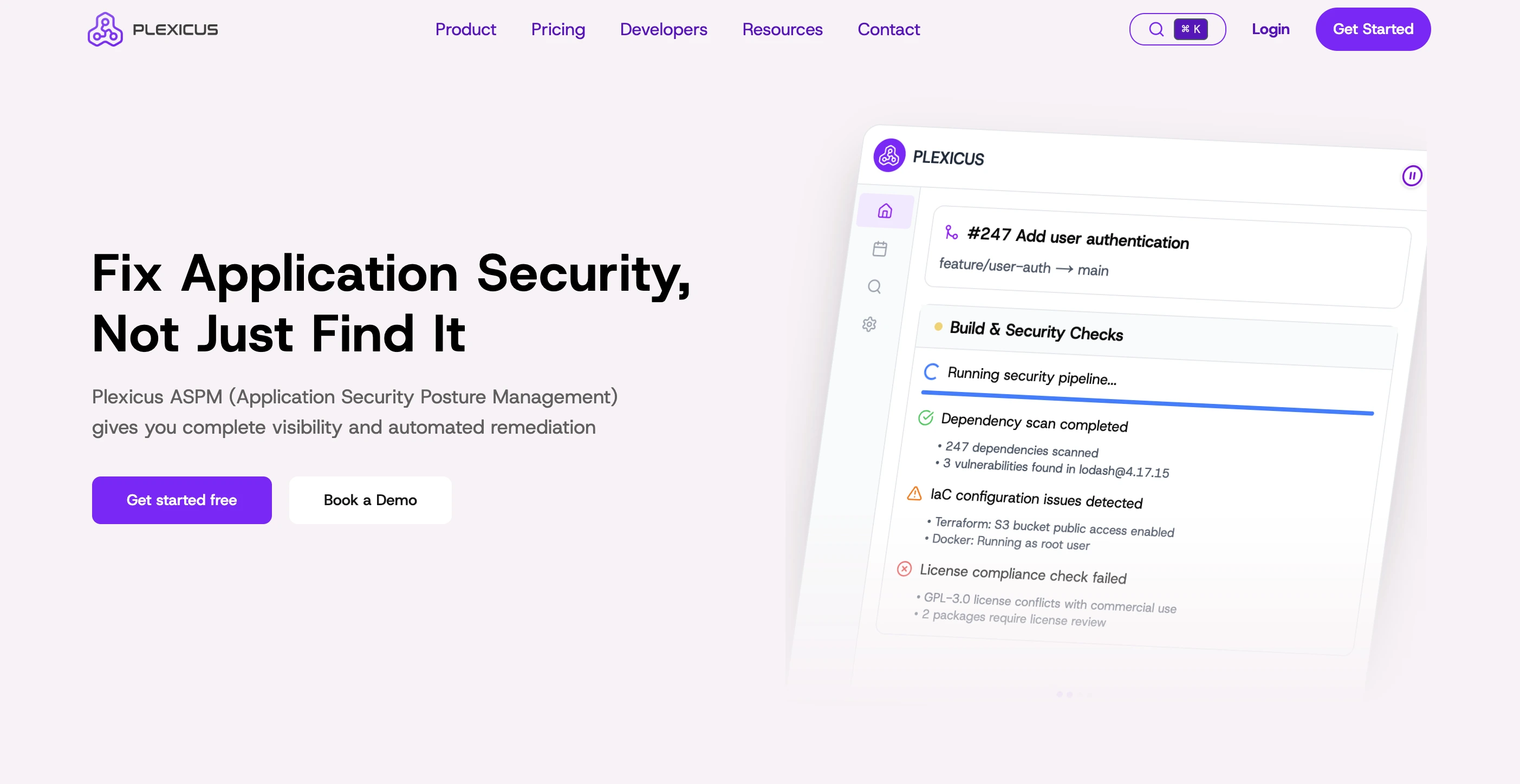

Plexicus ASPM היא פלטפורמת ניהול עמדת אבטחת יישומים מאוחדת שנועדה לעזור לצוות devsecops לנהל אבטחת קוד לענן ביעילות.

בניגוד לכלים מבודדים, Plexicus מאחדת SAST, SCA, DAST, סריקת סודות, סורק פגיעויות API, ובדיקות תצורת ענן, הכל בתוך זרימת עבודה אחת.

Plexicus ASPM מספקת גם ניטור מתמשך, תעדוף סיכונים ותיקון אוטומטי לאורך שרשרת האספקה של התוכנה שלך. היא גם משתלבת עם כלים למפתחים כמו GitHub, GitLab, צינורות CI/CD, ו-עוד כדי לאפשר למפתחים לעבוד בקלות עם ערכת הטכנולוגיה הקיימת שלהם.

תכונות מפתח:

- סריקה מאוחדת על פני קוד, תלות, תשתיות ו-APIs: הפלטפורמה מבצעת ניתוח קוד סטטי, סריקת תלות (SCA), בדיקות תשתית כקוד (IaC), זיהוי סודות וסריקת פגיעות API הכל מממשק אחד.

- תיקון מונע בינה מלאכותית: סוכן “Codex Remedium” מייצר אוטומטית תיקוני קוד מאובטחים, בקשות משיכה, בדיקות יחידה ותיעוד, ומאפשר למפתחים לתקן בעיות בלחיצה אחת.

- אינטגרציה של אבטחה מוקדמת: משתלב בצורה חלקה עם GitHub, GitLab, Bitbucket וצינורות CI/CD כך שמפתחים יוכלו לזהות פגיעויות מוקדם, לפני הייצור.

- ניהול תאימות רישוי ו-SBOM: ייצור אוטומטי ותחזוקה של רשימת רכיבי תוכנה SBOM, אכיפת תאימות רישוי וזיהוי ספריות קוד פתוח פגיעות.

- פתרון פגיעות מתמשך: ניטור בזמן אמת וניקוד סיכון דינמי באמצעות אלגוריתמים קנייניים המשלבים נתונים ציבוריים, השפעת נכסים ומודיעין איומים.

יתרונות:

- מביא תחומים מרובים של אבטחת אפליקציות (SAST, SCA, DAST, API, ענן/IaC) לפלטפורמה אחת, מצמצם את פיזור הכלים ומפשט את תהליכי העבודה.

- תהליך עבודה ממוקד מפתחים עם תיקון מונע בינה מלאכותית מקטין משמעותית את זמן התיקון ותלות בטיפול ידני באבטחה.

- נבנה עבור סביבות שרשרת אספקת תוכנה מודרניות, כולל מיקרו-שירותים, ספריות צד שלישי, APIs וללא שרת, מכסה הכל מקוד ועד פריסה.

חסרונות:

- כפלטפורמה מקיפה, ארגונים בוגרים עשויים להזדקק להתאמות אינטגרציות כדי לכסות מערכות ישנות מאוד או מיוחדות.

- בשל יכולותיה הרחבות, צוותים עשויים לדרוש מעט יותר זמן להתרגל להגדרות ולאמץ במלואן תהליכי אוטומציה.

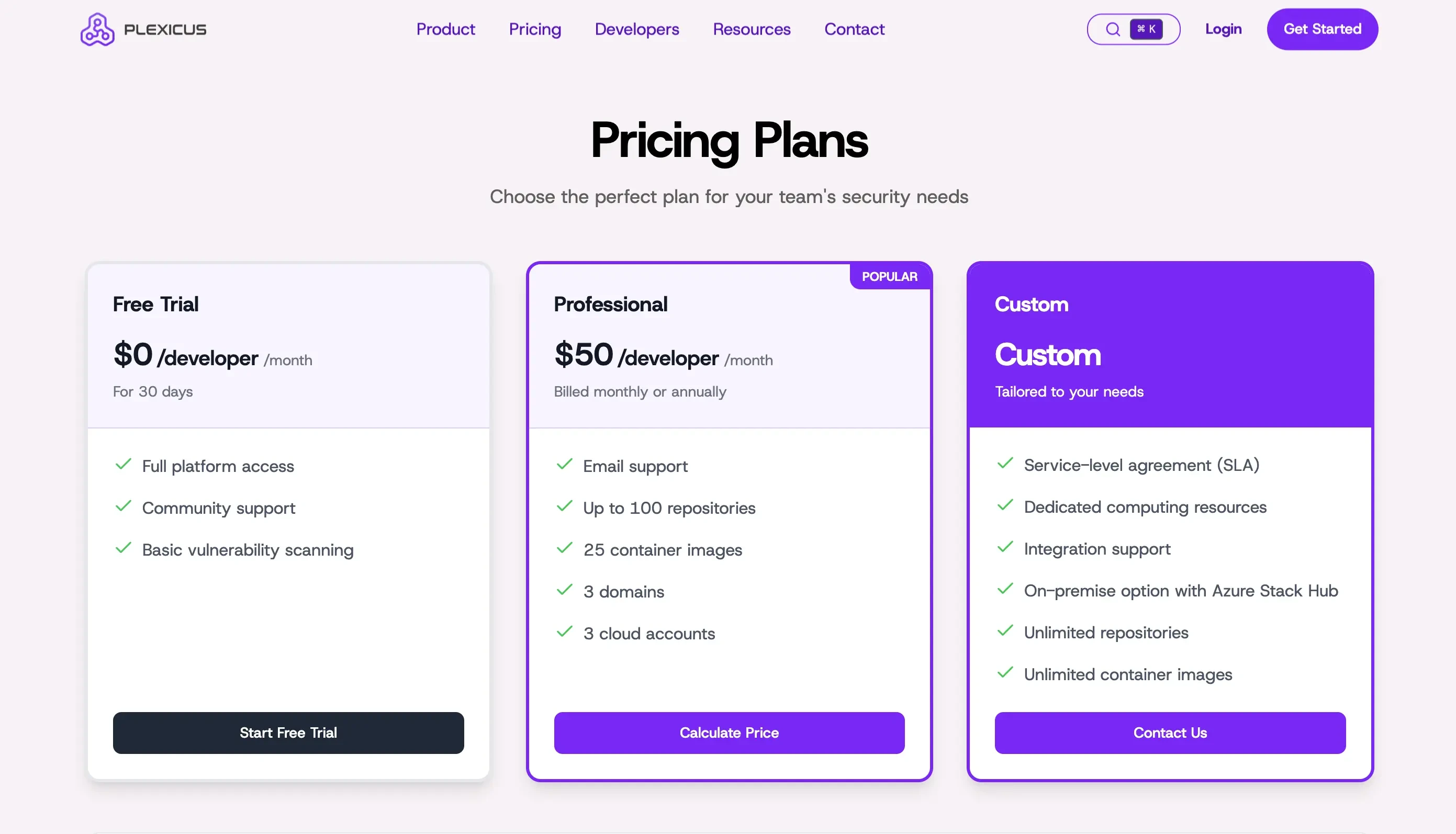

תמחור:

- זמינות שכבה חינמית ל-30 ימים

- USD $50/מפתח

- תמחור ארגוני מותאם אישית (צור קשר עם Plexicus לקבלת הצעת מחיר)

הכי מתאים ל:

צוותי הנדסה ואבטחה שמחפשים לאחד את ערימת AppSec שלהם, להתרחק מכלים מפוצלים, לאוטומט תיקון תקלות, ולהשיג נראות מאוחדת על פני קוד, תלות, תשתית וזמן ריצה.

למה זה בולט:

רוב הכלים מטפלים רק במשימה אחת או שתיים, כמו SCA או סריקת API. Plexicus ASPM מכסה את כל התהליך, מהמציאה של בעיות ועד לתיקונן, כך שמפתחים וצוותי אבטחה יכולים לעבוד יחד. העוזר המלאכותי שלו עוזר להפחית תוצאות חיוביות שגויות ומאיץ תיקונים, מה שמקל על צוותים לאמץ ולשחרר עדכונים במהירות מבלי לאבד אבטחה.

2. Cycode

Cycode היא פלטפורמת ניהול עמידות אבטחת יישומים (ASPM) בוגרת המיועדת להעניק לארגונים נראות מקצה לקצה, תעדוף ותיקון לאורך מחזור חיי פיתוח התוכנה שלהם, מהקוד ועד לענן.

תכונות מפתח:

- ניהול מצב אבטחת יישומים בזמן אמת שמחבר קוד, צינורות CI/CD, תשתית בנייה ונכסים בזמן ריצה.

- גרף מודיעין סיכונים (RIG): מקשר בין פגיעויות, נתוני צינורות והקשר בזמן ריצה כדי להקצות ציוני סיכון ולעקוב אחר נתיבי התקפה.

- סריקה מקורית בתוספת ארכיטקטורת ConnectorX: Cycode יכולה להשתמש בסורקים שלה (SAST, SCA, IaC, סודות) ולייבא ממצאים מ-100+ כלים צד שלישי.

- תמיכה בזרימת עבודה ידידותית למפתחים: משתלבת עם GitHub, GitLab, Bitbucket, Jira, ומספקת הנחיות תיקון עשירות בהקשר.

יתרונות:

- חזק לסביבות ‘מפעל תוכנה’ גדולות, צוותים עם הרבה מאגרים, צינורות CI/CD וכלי סריקה מרובים.

- מצוין בתעדוף סיכונים והפחתת רעש התראות על ידי קישור בעיות להשפעה עסקית וליכולת ניצול.

- מעוצב עבור זרימות עבודה מודרניות של SecDevOps: מפחית חיכוך בהעברה בין פיתוח לאבטחה.

חסרונות:

- בשל יכולותיו הנרחבות, ההטמעה וההגדרה עשויות להיות מעורבות יותר מכלים פשוטים יותר.

- פרטי תמחור ורמות פחות שקופים לציבור (הצעת מחיר ארגונית בלבד).

תמחור: הצעת מחיר מותאמת אישית (תמחור ארגוני), לא מופיע בפומבי.

מתאים ל: ארגונים בינוניים עד גדולים עם צינורות DevSecOps מורכבים, כלים רבים לסריקה שכבר נפרסו, וצורך בניהול מצב מאוחד.

3. Apiiro

Apiiro מספקת פלטפורמת ניהול עמדת אבטחת יישומים מודרנית (ASPM) שמתמקדת בחיבור קוד, צינורות, והקשר זמן ריצה למערכת מודעת סיכונים אחת.

Apiiro משתמשת ב-Deep Code Analysis (DCA) המוגן בפטנט כדי לבנות “גרף תוכנה” מאוחד שממפה שינויים בקוד לסביבות פרוסות. לאחר מכן היא משתמשת בהקשר זה לצורך תעדוף ותיקון אוטומטי.

תכונות עיקריות:

- מלאי מעמיק של קוד, תלות בקוד פתוח, APIs ונכסי זמן ריצה באמצעות DCA.

- קליטת ממצאים מסורקי צד שלישי וקורלציה לפלטפורמה אחת לצורך הסרת כפילויות ותעדוף.

- תהליכי תיקון מבוססי סיכון שקושרים פגיעויות לבעלי קוד, הקשר עסקי והשפעת זמן ריצה.

- אינטגרציה עם צינורות SCM/CI/CD ומערכות IT/ITSM (כגון ServiceNow) לגישור בין DevSecOps ותגובה ארגונית.

יתרונות:

- עשיר בהקשר: על ידי מיפוי תוכנה מקוד לזמן ריצה, Apiiro מסייעת למלא את פער הנראות שעומדות בפני צוותי AppSec רבים.

- ידידותי למפתחים: משתלב בתהליכי עבודה של קוד (SCM, בנייה) כדי לתפוס בעיות מוקדם יותר ולספק תובנות ניתנות לפעולה.

- בקנה מידה ארגוני: הוכחה להצלחה בארגונים גדולים, עם דיווח על גידול של 275% בעסקים חדשים ב-2024 עבור פלטפורמת ASPM שלה.

חסרונות:

- מכוון לארגונים: תמחור והגדרה נוטים להתאים לארגונים גדולים יותר; צוותים קטנים יותר עשויים למצוא זאת מורכב יותר.

- עקומת למידה: בשל עומק ויכולות ההקשר שלה, ההטמעה עשויה לדרוש יותר זמן ותיאום בין צוותים.

תמחור:

- לא מפורסם לציבור, נדרש תמחור מותאם אישית לארגונים.

הכי מתאים ל:

ארגונים שיש להם מספר כלי AppSec (SAST, DAST, SCA, סודות, צינורות) וזקוקים לפלטפורמה מאוחדת כדי לקשר ממצאים, להקשר סיכונים, ולבצע אוטומציה של תעדוף ותיקון לאורך מחזור חיי אספקת התוכנה.

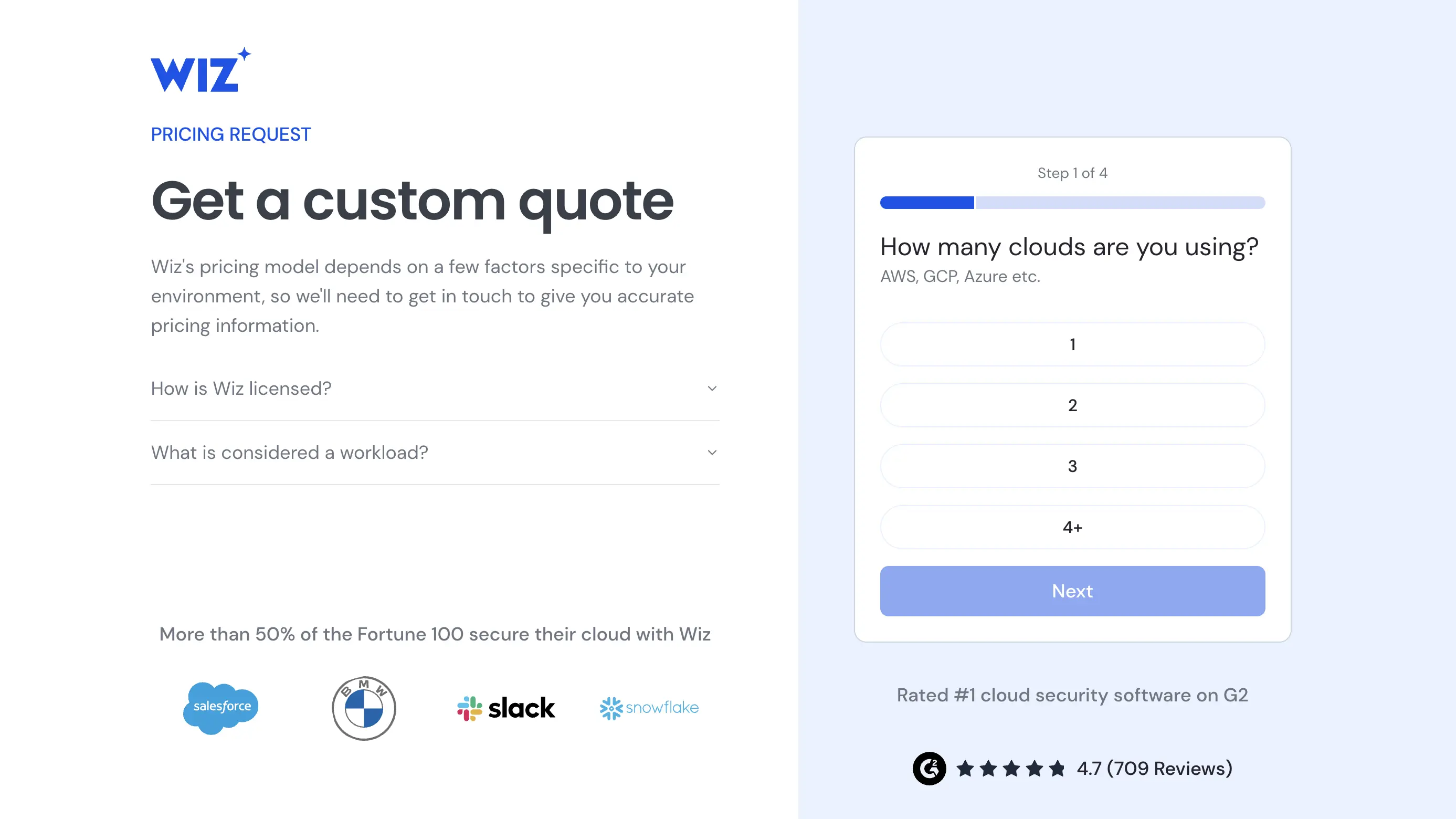

4. Wiz

Wiz היא פלטפורמת ניהול מצב אבטחת יישומים (ASPM) מובילה שמשלבת קוד, צינורות, תשתית ענן והרצה לגרף אבטחה מאוחד.

תכונות מפתח:

- נראות מקוד לענן מקשרת קוד מקור, צינורות CI/CD, משאבי ענן ונכסי הרצה למלאי יחיד.

- תעדוף סיכונים מונחה הקשר מעריך פגיעויות על בסיס נגישות, חשיפה, רגישות נתונים ופוטנציאל מסלול התקפה.

- מנוע מדיניות מאוחד וזרימות עבודה לתיקון תומכים בכללי אבטחה עקביים על פני קוד, תשתית והרצה.

- קליטת סורקים צד שלישי מקיפה קולטת תוצאות SAST, DAST, SCA לגרף האבטחה שלה לצורך קישור.

יתרונות:

- חזק לסביבות ענן-מקוריות, היברידיות ורב-ענניות

- מצוין בהפעלת ASPM על פני צוותי DevSecOps

- מפחית רעש התראות על ידי התמקדות בבעיות ניתנות לניצול ולא רק בחומרה

חסרונות:

- התמחור בדרך כלל מכוון לחברות בקנה מידה ארגוני.

- חלק מהארגונים עשויים למצוא אותו ממוקד יותר בענן/גרף סיכונים מאשר בצינורות SAST טהורים.

תמחור: הצעות מותאמות אישית לארגונים

הכי מתאים ל: ארגונים המחפשים נראות סיכונים מקוד לענן עם פלטפורמת ASPM בוגרת המיועדת לסביבות מודרניות ומפוזרות.

5. ArmorCode

פלטפורמת ArmorCode ASPM היא פלטפורמת ניהול עמידות אבטחת יישומים (ASPM) ברמת ארגון המאחדת ממצאים מיישומים, תשתיות, ענן, מכולות ושרשרת אספקת התוכנה לשכבת ממשל אחת. היא מאפשרת לארגונים לרכז ניהול פגיעויות, לקשר סיכונים בין שרשראות כלים, ולהפוך אוטומטית תהליכי תיקון.

תכונות עיקריות:

- מאגדת נתונים מ-285+ אינטגרציות (יישומים, תשתיות, ענן) ומנרמלת מעל 25-40 מיליארד ממצאים מעובדים.

- קורלציה ותיקון מונעים על ידי AI, הסוכן “Anya” תומך בשאילתות בשפה טבעית, דה-דופליקציה והמלצות לפעולה.

- שכבת ממשל עצמאית: קליטת כלים ללא תלות בספק, דירוג סיכונים, תזמור תהליכים ולוחות מחוונים ברמת מנהלים.

- תמיכה בשרשרת אספקת תוכנה ו-SBOM: עוקבת אחר תלות, תצורות שגויות, חשיפות צד שלישי במהלך הבנייה וההרצה.

יתרונות:

- אידיאלי לארגונים גדולים ומורכבים הזקוקים לנראות רחבה על פני קוד, ענן ותשתיות.

- אוטומציה חזקה משמעותה פחות חיוביות שגויות ומחזורי תיקון מהירים יותר לצוותי אבטחה ופיתוח.

חסרונות:

- תהליך ההטמעה וההגדרה יכול להיות אינטנסיבי, פחות מתאים לצוותים קטנים מאוד ללא פרקטיקות AppSec בוגרות.

- התמחור מותאם אישית / רק לארגונים; צוותים קטנים עשויים למצוא את עלות הכניסה גבוהה.

- מכיוון שהוא מעוצב כשכבת תזמור/ממשל ולא כסורק יחיד, הוא תלוי בערכת הטכנולוגיה הקיימת שלך ובמוכנות האינטגרציה.

תמחור:

- תמחור מותאם אישית לארגונים. אין רמות קבועות המפורסמות לציבור.

הכי מתאים ל:

ארגונים וצוותי אבטחה שכבר יש להם מספר כלים לסריקה, צינורות מורכבים או סביבות ענן היברידיות, ודורשים שכבת ניהול ויישום אחידה כדי ליישר את AppSec עם DevSecOps וסיכון עסקי.

6. Kondukto

Kondukto היא פלטפורמת ניהול מצב אבטחת יישומים (ASPM) ברמת הארגון שמרכזת נתוני פגיעות מכל שרשרת הכלים של AppSec שלך. היא מאפשרת לארגונים לאחד, לתזמר ולבצע אוטומציה של זרימת העבודה האבטחתית שלהם, ולעבור מרעש כלים לתובנות מעשיות.

תכונות מפתח:

- איגום ונרמול של ממצאים ממקורות SAST, SCA, DAST, IaC, מכולות ו-SBOM, כך שכל נתוני האבטחה נמצאים בפלטפורמה אחת.

- אינטגרציות מקיפות ומודל “הבא את הנתונים שלך” התומך ביותר מ-100 סורקים וכלי אבטחה.

- אוטומציה חזקה וזרימות עבודה של תזמור: יצירת כרטיסים, התראות (Slack, Teams, Email), כללי סינון ודיכוי אוטומטיים.

- ניהול SBOM ומעקב אחר סיכונים עבור רכיבים בקוד פתוח, המעניקים נראות למקום שבו קוד פגיע או ללא רישיון נמצא בפורטפוליו שלך.

- לוחות מחוונים מבוססי תפקידים עם תצוגות ברמת הארגון, המוצר והפרויקט, כך ש-CISOs, צוותי AppSec ומפתחים יראו כל אחד מה שחשוב ביותר.

יתרונות:

- מצוין לארגוני הנדסה גדולים ומורכבים עם סורקי פגיעויות וכלי אבטחה רבים, הם מקבלים תצוגת “זכוכית אחת”.

- אוטומציה חזקה מפחיתה את הצורך בסינון ידני ועוזרת לייעל את זרימות העבודה של DevSecOps.

- ארכיטקטורה גמישה: תומכת בפריסות בענן או באתר, מה שהופך אותה למתאימה לסביבות היברידיות.

חסרונות:

- יישום והטמעה עשויים לדרוש יותר מאמץ מאשר פתרונות נקודתיים פשוטים יותר, במיוחד עבור צוותים קטנים או ארגונים ללא פרקטיקת AppSec בוגרת.

- התמחור הוא בהתאמה אישית בלבד (לא מפורסם לציבור), מה שהופך את ההערכה הראשונית לפחות שקופה.

- בשל רוחבה, חלק מהתכונות עשויות לחפוף עם כלים קיימים בערימה, ולכן יש צורך באסטרטגיית איחוד ברורה.

תמחור:

- תמחור ארגוני מותאם אישית (מבוסס הצעת מחיר), לא מפורסם לציבור.

הכי מתאים ל:

ארגונים גדולים או ארגונים עם צינורות DevSecOps בוגרים שכבר משתמשים בכלי AppSec מרובים ורוצים לאחד את עמדת הפגיעות שלהם, לתעדף סיכונים, לאוטומט זרימות עבודה ולהטמיע אבטחה לאורך מחזור חיי פיתוח התוכנה (SDLC).

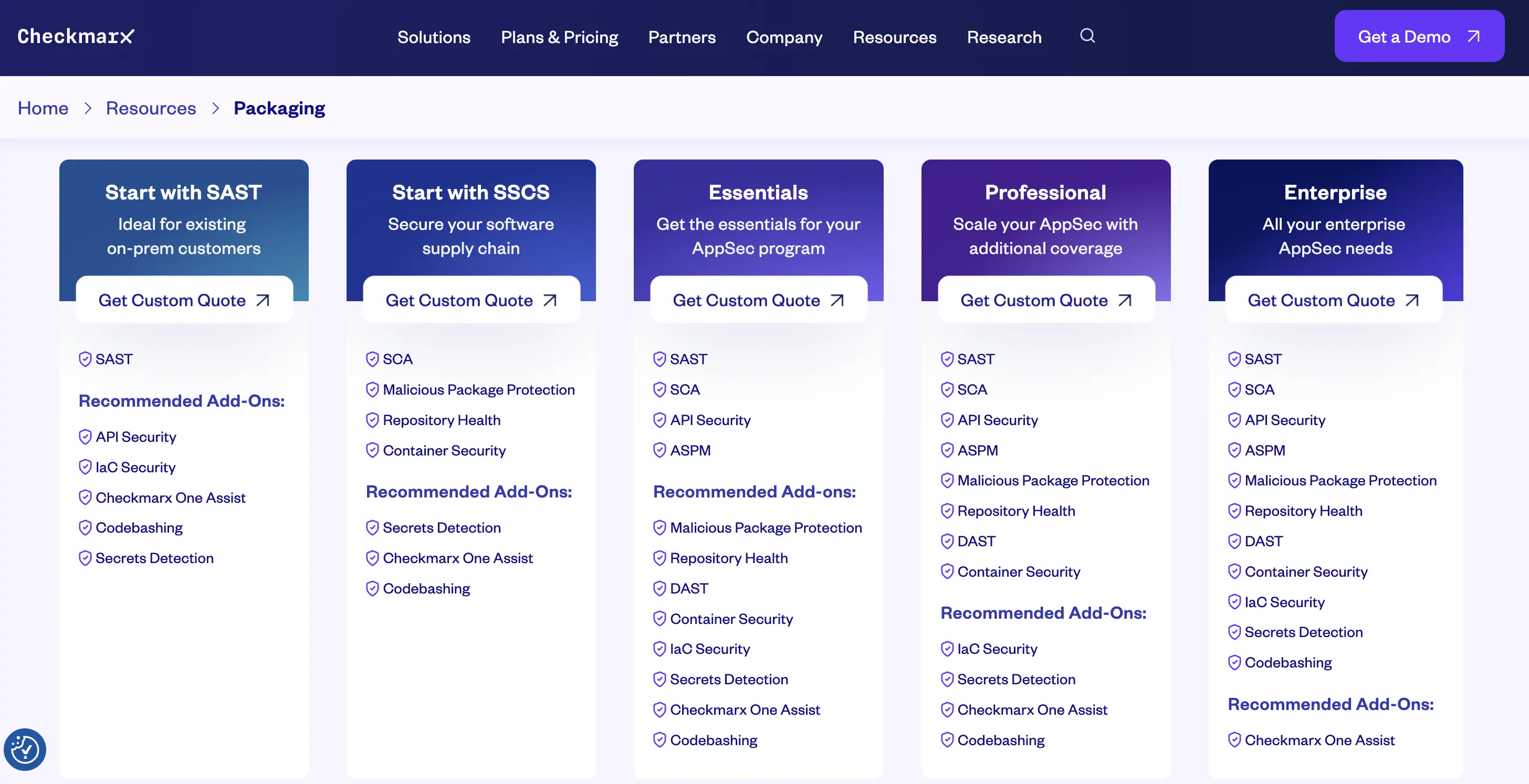

7. Checkmarx One ASPM

פלטפורמת ASPM של Checkmarx One מספקת ניהול עמדת אבטחת יישומים ברמת הארגון על ידי איחוד וקישור נתונים מכל שרשרת הכלים של AppSec שלך, כולל SAST, SCA, DAST, אבטחת API, IaC, סריקת מכולות ועוד.

היא מספקת ציוני סיכון מצטברים ליישומים, מקשרת ממצאים מכלים שאינם של Checkmarx באמצעות קליטת SARIF, ומביאה הקשר של זמן ריצה וענן לתוך זרימות העבודה של תעדוף סיכונים.

תכונות עיקריות:

- ניהול סיכוני יישומים: ציוני סיכון מצטברים לכל יישום, מדורגים לפי השפעה עסקית וניצוליות.

- הבא את התוצאות שלך: קולטת את הפלט של כלי AppSec חיצוניים (באמצעות SARIF/CLI) כך שאין צורך להחליף את הסורקים הקיימים שלך.

- ראות מקוד לענן: לוכדת נתוני פגיעות בסביבות טרום ייצור, זמן ריצה וענן.

- אינטגרציה חלקה עם זרימת העבודה של מפתחים: משולבת ב-IDEs, כלים בענן ומערכות כרטיסים, ותומכת ביותר מ-50 שפות ויותר מ-100 מסגרות.

- מנוע מדיניות וציות: ניהול מדיניות פנימית מותאם אישית מסייע ליישר את זרימות העבודה של AppSec עם דרישות עסקיות ורגולטוריות.

יתרונות:

- התאמה חזקה לארגונים עם כיסוי רחב של אבטחת אפליקציות (AppSec) על פני מספר תחומים (קוד, ענן, שרשרת אספקה).

- אינטגרציה מתקדמת המאפשרת לנתוני סורקים ישנים ומודרניים להתקיים יחד, מה שמפחית את פיזור הכלים.

- תכונות ידידותיות למפתחים (תוספים ל-IDE, תיעדוף סיכונים אוטומטי) מקלות על הרחבת אבטחת אפליקציות על פני צוותים.

חסרונות:

- התמחור מותאם לארגונים ולא מפורסם בפומבי; צוותים קטנים יותר עשויים למצוא אותו יקר מדי.

- הפונקציונליות הרחבה עשויה להוסיף עומס בהגדרה ובאינטגרציה—צוותים זקוקים לבגרות באבטחת אפליקציות כדי להפיק ערך מלא.

- חלק מהארגונים הקטנים יותר עשויים שלא להזדקק לכל רוחב היכולות ויכולים להפיק תועלת מכלים יותר ממוקדים.

תמחור:

- הצעות מחיר מותאמות לארגונים בלבד.

מתאים ל:

ארגונים בקנה מידה גדול עם פרקטיקות DevSecOps בוגרות שדורשים פלטפורמת ASPM מאוחדת ומוכנה לארגונים לניהול מצב אבטחת אפליקציות על פני קוד, ענן וסביבת ריצה.

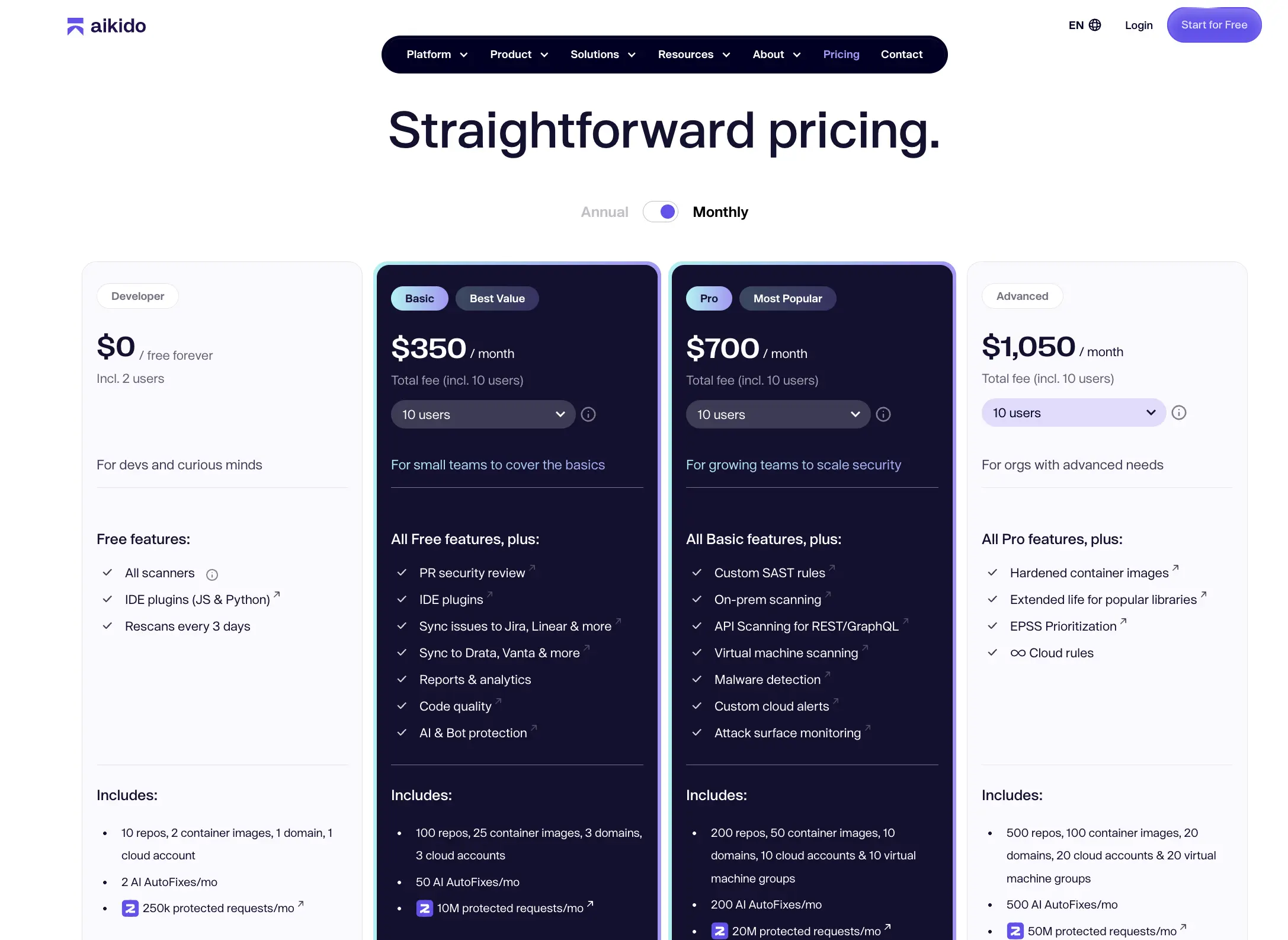

8. Aikido Security

Aikido Security היא פלטפורמת ניהול מצב אבטחת אפליקציות (ASPM) הכל-באחד המיועדת במיוחד לסטארטאפים וצוותי פיתוח בגודל בינוני. היא משלבת SAST, SCA, סריקת IaC/קונפיגורציה, בדיקות מצב מכולות וענן, וזיהוי סודות, הכל מממשק אחד. לפי האתר שלה, היא מכוונת לצוותים שרוצים “לאבטח את הקוד, הענן וסביבת הריצה שלך במערכת מרכזית אחת.”

תכונות מפתח:

- סריקה מאוחדת על פני קוד, תלות, מכולות, תשתית כקוד (IaC) ומשאבי ענן.

- זרימת עבודה ידידותית למפתחים עם מיון אוטומטי והצעות תיקון ב”לחיצה אחת”.

- קליטת משתמשים מהירה ופריסה רזה: משתלב עם GitHub, GitLab, Bitbucket, Slack, Jira ורוב האקוסיסטם של CI/CD.

- תמחור שקוף ותוכנית חינמית: כוללת כלי סריקת קוד וסודות; רמות בתשלום מתרחבות עם מספר המאגרים, המכולות, חשבונות הענן.

יתרונות:

- קליטת משתמשים מהירה הופכת אותו לאידיאלי לצוותים קטנים או סטארטאפים מהירים.

- חוויית משתמש חזקה למפתחים מתמקדת בהפחתת רעש ואפשרות לתיקון מהיר (AutoTriage, אינטגרציה עם GUI).

- תמחור נגיש עם רמות ברורות ותוכנית חינמית, מה שהופך את ASPM לנגיש.

חסרונות:

- למרות שהוא מכסה תחומים רבים של אבטחת אפליקציות, יש פחות שליטה או אינטגרציות ברמה ארגונית בהשוואה לפלטפורמות ותיקות.

- התאמה אישית עשויה להיות מוגבלת יותר עבור ארגונים גדולים מאוד עם מערכות מורכבות ותיקות.

- לא תמיד חושף את מלוא עומק האנליטיקה של סיכוני זמן ריצה/ענן בהשוואה לפתרונות ממוקדי ארגונים.

תמחור:

- תוכנית חינמית זמינה

- תוכניות בתשלום מתחילות בכ-350 דולר לחודש למשתמש.

הכי מתאים ל:

סטארטאפים, חברות בצמיחה וצוותי DevSecOps בגודל בינוני שרוצים להטמיע ASPM מוקדם, לאחד את שרשרת כלי הסריקה שלהם ולתקן פגיעויות במהירות ללא עומס כבד או תהליכים ארגוניים מורכבים.

9. Backslash Security

Backslash Security מציעה פלטפורמת ASPM (ניהול עמדות אבטחת יישומים) חזקה עם דגש חזק על ניתוח נגישות וניצוליות, המאפשרת לצוותי אבטחת מוצר, AppSec והנדסה לחשוף זרימות קוד קריטיות ופגיעויות בסיכון גבוה בקוד, בתלות ובקונטקסטים של ענן נייטיב.

האתר שלהם גם מדגיש התמקדות ב”קידוד וייב” ובאבטחת אקוסיסטמות פיתוח מונעות AI (סוכני IDE, כללי הנחיה, זרימות עבודה של קידוד AI), מה שהופך אותו לרלוונטי במיוחד לצוותים המשתמשים בקידוד בסיוע סוכנים/Gen-AI.

תכונות מפתח:

- ניתוח נגישות וזרימות רעילות מעמיק: מזהה פגיעויות שהן באמת ניתנות לניצול ונגישות ולא רק ממצאים שטחיים.

- קליטה מקיפה של ממצאים מ-SAST, SCA, SBOM, גילוי סודות ו-VEX (חילופי ניצול פגיעויות).

- לוחות מחוונים ממוקדי יישום עם קונטקסט ענן, המקשרים בין סיכון מבוסס קוד לעמדת פריסה/הרצה.

- זרימות עבודה אוטומטיות: מקצות בעיות למפתח הנכון, כוללות נתיבי ראיות ומשתלבות עם שרשראות כלים CI/CD/היברידיות.

יתרונות:

- מצוין לארגונים המתמודדים עם צינורות ענן/AI/קוד מורכבים שבהם נגישות וקונטקסט חשובים יותר ממספרי פגיעויות גולמיים.

- מעוצב במיוחד עבור פרקטיקות פיתוח מודרניות (כולל קוד בסיוע AI / “קידוד וייב”), אידיאלי כאשר צוותי פיתוח משתמשים בהרבה כלים, סוכנים, LLMs וכו’.

- לוגיקת תעדוף חזקה עוזרת להפחית עייפות התראות ולהתמקד במאמצים על בעיות בעלות השפעה גבוהה.

חסרונות:

- מכיוון שהוא מכוון לארגונים בקנה מידה גדול ולמערכות אקולוגיות מודרניות של פיתוח, צוותים קטנים יותר או מערכות ישנות עשויים למצוא את ההגדרה מורכבת יותר.

- התמחור הוא מותאם אישית/לארגונים בלבד, כך שעלות הכניסה עשויה להיות גבוהה יותר מכלים פשוטים יותר לניהול מצב אבטחת יישומים (ASPM).

- חלק ממערכי התכונות הם מאוד מיוחדים (למשל, “אבטחת קידוד וייב”) ועשויים להיות מוגזמים עבור צוותים שאינם משתמשים בזרימות עבודה אלו.

תמחור:

- הצעת מחיר מותאמת אישית לארגונים בלבד (תמחור ציבורי לא פורסם).

הכי מתאים ל:

ארגונים גדולים, צוותי אבטחת מוצרים, או ארגונים עם צינורות DevSecOps בשלים ומערכות פיתוח מודרניות (מיקרו-שירותים, שימוש כבד בקוד פתוח, זרימות עבודה מונעות AI/סוכנים) שזקוקים לכיסוי ASPM מעמיק בהקשר ולא רק לאגרגציה פשוטה של סריקות.

10. Legit Security

Legit Security היא פלטפורמת ניהול מצב אבטחת יישומים (ASPM) מבוססת AI שנבנתה עבור מפעלי תוכנה מודרניים. היא אוטומטית גילוי, תעדוף ותיקון של סיכוני אבטחת יישומים בקוד, בתלויות, בצינורות ובסביבות ענן.

תכונות מפתח:

- כיסוי קוד לענן: משתלב עם כל המערכות וכלי בדיקות אבטחת אפליקציות (AppSec) המשמשים בפיתוח ופריסה כדי לספק תצוגה מרכזית של פגיעויות, תצורות שגויות, סודות וקוד שנוצר על ידי AI.

- תזמור, קורלציה והסרת כפילויות באבטחת אפליקציות: מאגד תוצאות סריקה (SAST, SCA, DAST, סודות) ומבצע קורלציה או הסרת כפילויות כדי להדגיש רק את הממצאים החשובים.

- תיקון גורם שורש: מזהה פעולות תיקון בודדות שמטפלות במספר בעיות בו זמנית, ממזער את מאמץ המפתחים ומאיץ את הפחתת הסיכון.

- ניקוד סיכון בהקשר: משתמש ב-AI להערכת השפעה עסקית, תאימות, שימוש בקוד GenAI, APIs, נגישות לאינטרנט וגורמים נוספים כדי לתעדף תיקונים שמתאימים לסיכון העסקי.

- גילוי וגבולות AI: מזהה קוד שנוצר על ידי AI, אוכף גבולות אבטחה סביב שימוש ב-GenAI ומשתלב עם עוזרי קידוד AI—מטפל בסיכונים מזרימות עבודה של “קידוד לפי תחושה”.

יתרונות:

- מצוין לארגונים המאמצים פיתוח בסיוע AI/LLM או מתמודדים עם צינורות מורכבים, תלותיות וזרימות עבודה מודרניות.

- לוגיקת תעדוף חזקה וזרימות עבודה ידידותיות למפתחים, מפחיתות רעש התראות ומאפשרות פעולה מהירה יותר.

- תומך בנראות מלאה של שרשרת האספקה של התוכנה, גילוי סודות ותיקון בהקשר.

חסרונות:

- מיועדת לצוותים בינוניים עד גדולים, צוותים קטנים יותר עשויים למצוא את הפלטפורמה מקיפה יותר מהנדרש.

- התמחור מותאם אישית ולא פומבי; עשוי לדרוש התחייבות תקציבית גבוהה יותר.

- תהליך ההטמעה והאינטגרציה עשוי להיות מורכב יותר בשל רוחב הכיסוי והתכונות.

תמחור:

הצעות מחיר מותאמות אישית לארגונים. מחיר בסיס ציבורי לא פורסם.

הכי מתאים ל:

צוותי DevSecOps וארגוני אבטחת מוצר שצריכים לשלב ניהול עמידה בתנאים לתוך תהליכי פיתוח מודרניים (“vibe-coding”), לאבטח קוד שנוצר על ידי AI, לנהל מערכות כלים מורכבות, ולהפחית את הזמן מגילוי לתיקון.

אבטחת קוד לענן עם Plexicus ASPM

כלי ASPM הם הקפיצה הבאה בניהול אבטחת יישומים, שמבהירים צינורות AppSec מקוטעים.

הם מאחדים תובנות, אוטומציה של תגובות, ומספקים נראות בזמן אמת, והופכים את האבטחה ממרכז עלות תגובתי ליתרון פרואקטיבי.

בעוד שפלטפורמות ASPM אחרות מתמקדות בתזמור או בניהול ארגוני, Plexicus ASPM נוקטת בגישה ממוקדת מפתחים, מונעת על ידי AI, שנועדה להפוך את AppSec למהיר יותר, חכם יותר וקל יותר לאימוץ.

1. אבטחת קוד לענן מאוחדת בפלטפורמה אחת

רוב הארגונים מתמודדים עם מספר כלים: SAST לקוד, SCA לתלויות, DAST לזמן ריצה, ולוחות מחוונים נפרדים לסודות או APIs.

Plexicus מאחדת את כולם לתוך תהליך עבודה רציף אחד, ומספקת נראות מלאה על פני קוד, תלויות, תשתית וזמן ריצה.

2. מנוע תיקון מונע AI (“Codex Remedium”)

במקום לעצור בזיהוי, Plexicus עוזר לצוותים לתקן פגיעויות באופן אוטומטי.

סוכן ה-AI יכול ליצור תיקוני קוד מאובטחים, בקשות משיכה ותיעוד, ולהפחית את זמן התגובה הממוצע (MTTR) בעד 80%.

3. נבנה עבור מפתחים, אהוב על ידי צוותי אבטחה

בניגוד לפלטפורמות אבטחה ישנות שמפריעות לזרימת העבודה של המפתחים, Plexicus משתלב בצורה חלקה עם GitHub, GitLab, Bitbucket וצינורות CI/CD.

המפתחים מקבלים תיקונים מעשיים בתוך זרימת העבודה שלהם, ללא מעבר בין הקשרים, ללא חיכוך.

4. מודיעין סיכונים בזמן אמת

Plexicus מאחד מודיעין איומים, חשיפת נכסים ונתוני ניצול כדי ליצור ציוני סיכון דינמיים. זה עוזר לצוותים להתמקד בסיכונים אמיתיים שניתן לנצל ולא רק במה שנראה חמור בדוחות.

5. אבטחה שמתאימה את עצמה אליך

מסטארטאפים ועד ארגונים גדולים, Plexicus מציע אפשרויות תמחור ופריסה גמישות, עם רמה חינמית לצוותים קטנים ואוטומציה ארגונית לארגונים גדולים יותר.

הוא גדל עם הבשלות של אבטחת האפליקציות שלך, ולא נגדה.

בקצרה:

Plexicus ASPM עוזר לך לצמצם כלים נוספים, לתקן בעיות מהר יותר עם AI, ולראות הכל מקוד ועד ענן, תוך שמירה על המפתחים שלך בתנועה מהירה. התחל עם ניצחון מהיר: סרוק אחד ממאגרי המידע שלך תוך חמש דקות בלבד כדי לראות את הכוח של Plexicus בעצמך. חווה אינטגרציה חלקה ותובנות מיידיות, ועשה את הצעד הראשון לשיפור אבטחת האפליקציות שלך. נסה אותו בחינם היום.

שאלות נפוצות

1. מהו ASPM?

ASPM (ניהול עמדת אבטחת יישומים) הוא גישה מאוחדת לניהול ממצאי אבטחת יישומים לאורך מחזור חיי הפיתוח.

2. כיצד ASPM שונה מ-SAST או SCA?

SAST ו-SCA מתמקדים בסריקת היבטים ספציפיים של קוד, בעוד ASPM מאחד תוצאות, מוסיף הקשר ומעדיף תיקון.

3. האם אני צריך ASPM אם אני כבר משתמש בכלי אבטחה מרובים?

כן. ASPM מאחד דוחות מפוצלים ועוזר להעדיף פגיעויות בצורה יעילה.

4. האם ASPM מיועד רק לארגונים גדולים?

לא, כלים כמו Plexicus הופכים את ASPM לנגיש לסטארטאפים ועסקים קטנים ובינוניים עם SAST חינמי ואוטומציה מונעת AI.