Najlepsze narzędzia SCA w 2025 roku: skanuj zależności, zabezpiecz swój łańcuch dostaw oprogramowania

Nowoczesne aplikacje w dużym stopniu opierają się na bibliotekach zewnętrznych i open-source. Przyspiesza to rozwój, ale jednocześnie zwiększa ryzyko ataków. Każda zależność może wprowadzać problemy, takie jak niezałatane luki w zabezpieczeniach, ryzykowne licencje czy przestarzałe pakiety. Narzędzia do analizy składu oprogramowania (SCA) pomagają rozwiązać te problemy.

Potrzebujesz narzędzi SCA do zabezpieczenia aplikacji?

Nowoczesne aplikacje w dużym stopniu opierają się na bibliotekach zewnętrznych i open-source. Przyspiesza to rozwój, ale jednocześnie zwiększa ryzyko ataków. Każda zależność może wprowadzać problemy, takie jak niezałatane luki bezpieczeństwa, ryzykowne licencje czy przestarzałe pakiety. Narzędzia do analizy składu oprogramowania (SCA) pomagają rozwiązać te problemy.

Analiza składu oprogramowania (SCA) w cyberbezpieczeństwie pomaga zidentyfikować podatne zależności (zewnętrzne komponenty oprogramowania z problemami bezpieczeństwa), monitorować użycie licencji i generować SBOM (Software Bills of Materials, które wymieniają wszystkie komponenty oprogramowania w Twojej aplikacji). Dzięki odpowiedniemu narzędziu SCA do zabezpieczeń możesz wcześniej wykrywać podatności w swoich zależnościach, zanim wykorzystają je atakujący. Te narzędzia pomagają również zminimalizować ryzyko prawne związane z problematycznymi licencjami.

Dlaczego warto nas posłuchać?

W Plexicus pomagamy organizacjom każdej wielkości wzmocnić ich bezpieczeństwo aplikacji. Nasza platforma łączy SAST, SCA, DAST, skanowanie tajemnic i bezpieczeństwo chmury w jednym rozwiązaniu. Wspieramy firmy na każdym etapie, aby zabezpieczyć ich aplikacje.

„Jako pionierzy w dziedzinie bezpieczeństwa chmurowego, odkryliśmy, że Plexicus jest niezwykle innowacyjny w obszarze usuwania podatności. Fakt, że zintegrowali Prowler jako jeden ze swoich łączników, świadczy o ich zaangażowaniu w wykorzystanie najlepszych narzędzi open-source, jednocześnie dodając znaczną wartość dzięki swoim możliwościom usuwania podatności wspieranym przez AI.”

Jose Fernando Dominguez

CISO, Ironchip

Szybkie porównanie najlepszych narzędzi SCA w 2025 roku

| Platforma | Główne funkcje / Mocne strony | Integracje | Cennik | Najlepsze dla | Wady / Ograniczenia |

|---|---|---|---|---|---|

| Plexicus ASPM | Zunifikowane ASPM: SCA, SAST, DAST, tajemnice, IaC, skanowanie chmury; AI do naprawy; SBOM | GitHub, GitLab, Bitbucket, CI/CD | Darmowa wersja próbna; 50 USD/miesiąc/deweloper; Niestandardowe | Zespoły potrzebujące pełnego bezpieczeństwa w jednym | Może być zbyt rozbudowane tylko dla SCA |

| Snyk Open Source | Skoncentrowany na deweloperach; szybkie skanowanie SCA; kod+kontener+IaC+licencja; aktywne aktualizacje | IDE, Git, CI/CD | Darmowe; Płatne od 25 USD/miesiąc/deweloper | Zespoły deweloperskie potrzebujące kodu/SCA w pipeline | Może być drogie na dużą skalę |

| Mend (WhiteSource) | Skoncentrowany na SCA; zgodność; łatanie; automatyczne aktualizacje | Główne platformy | ~1000 USD/rok na dewelopera | Przedsiębiorstwa: zgodność i skala | Złożony interfejs, drogie dla dużych zespołów |

| Sonatype Nexus Lifecycle | SCA + zarządzanie repozytorium; bogate dane; integracja z Nexus Repo | Nexus, główne narzędzia | Darmowa wersja; 135 USD/miesiąc repozytorium; 57,50 USD/użytkownik/miesiąc | Duże organizacje, zarządzanie repozytoriami | Krzywa uczenia się, koszt |

| GitHub Advanced Security | SCA, tajemnice, skanowanie kodu, graf zależności; natywne dla przepływów pracy GitHub | GitHub | 30 USD/komiter/miesiąc (kod); 19 USD/miesiąc tajemnice | Zespoły GitHub potrzebujące natywnego rozwiązania | Tylko dla GitHub; cennik za komitera |

| JFrog Xray | Skoncentrowany na DevSecOps; silne wsparcie SBOM/licencji/OSS; integracja z Artifactory | IDE, CLI, Artifactory | 150 USD/miesiąc (Pro, chmura); Enterprise wysoka | Istniejący użytkownicy JFrog, menedżerowie artefaktów | Cena, najlepsze dla dużych/organizacji JFrog |

| Black Duck | Głębokie dane o lukach i licencjach, automatyzacja polityki, dojrzała zgodność | Główne platformy | Na podstawie wyceny (kontakt z działem sprzedaży) | Duże, regulowane organizacje | Koszt, wolniejsza adopcja dla nowych stosów |

| FOSSA | SCA + SBOM i automatyzacja licencji; przyjazne dla deweloperów; skalowalne | API, CI/CD, główne VCS | Darmowe (ograniczone); 23 USD/projekt/miesiąc Biz; Enterprise | Zgodność + skalowalne klastry SCA | Darmowe jest ograniczone, koszt szybko rośnie |

| Veracode SCA | Zunifikowana platforma; zaawansowane wykrywanie luk, raportowanie, zgodność | Różne | Kontakt z działem sprzedaży | Użytkownicy korporacyjni z szerokimi potrzebami AppSec | Wysoka cena, bardziej złożone wdrożenie |

| OWASP Dependency-Check | Open-source, obejmuje CVE przez NVD, szerokie wsparcie narzędzi/pluginów | Maven, Gradle, Jenkins | Darmowe | OSS, małe zespoły, potrzeby bezkosztowe | Tylko znane CVE, podstawowe pulpity |

Najlepsze 10 narzędzi do analizy składu oprogramowania (SCA)

1. Plexicus ASPM

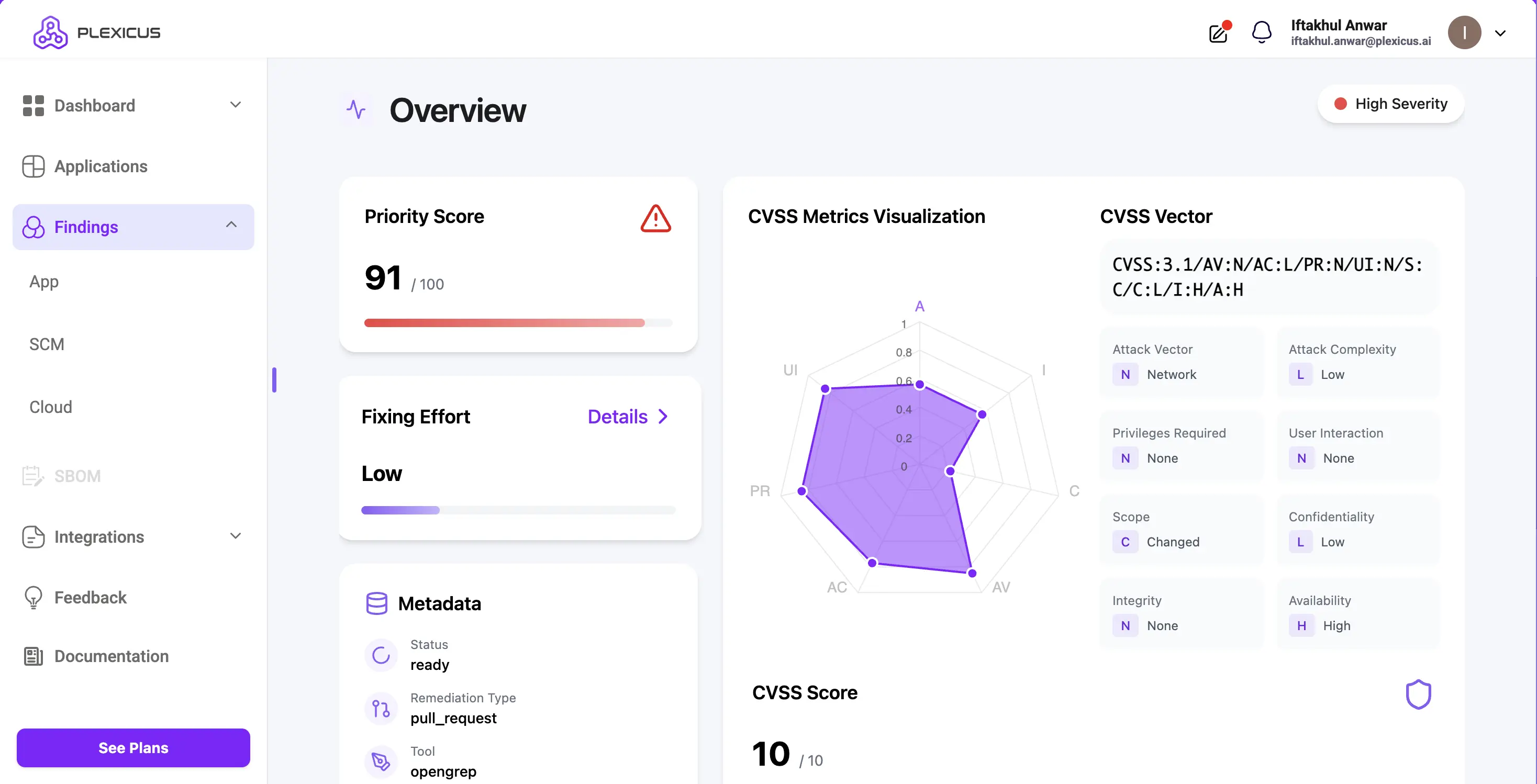

Plexicus ASPM to więcej niż tylko narzędzie SCA; to pełna platforma zarządzania postawą bezpieczeństwa aplikacji (ASPM). Łączy SCA, SAST, DAST, wykrywanie tajemnic i skanowanie błędnych konfiguracji chmury w jednym rozwiązaniu.

Tradycyjne narzędzia tylko generują alerty, ale Plexicus idzie dalej z asystentem zasilanym przez AI, który pomaga automatycznie naprawiać podatności. To zmniejsza ryzyko bezpieczeństwa i oszczędza czas programistów, łącząc różne metody testowania i automatyczne poprawki w jednej platformie.

Zalety:

- Zunifikowany pulpit nawigacyjny dla wszystkich podatności (nie tylko SCA)

- Silnik priorytetyzacji redukuje szum.

- Natychmiastowe integracje z GitHub, GitLab, Bitbucket i narzędziami CI/CD

- Generowanie SBOM i zgodność z licencjami wbudowane

Wady:

- Może wydawać się zbyt rozbudowany, jeśli potrzebujesz tylko funkcjonalności SCA

Cennik:

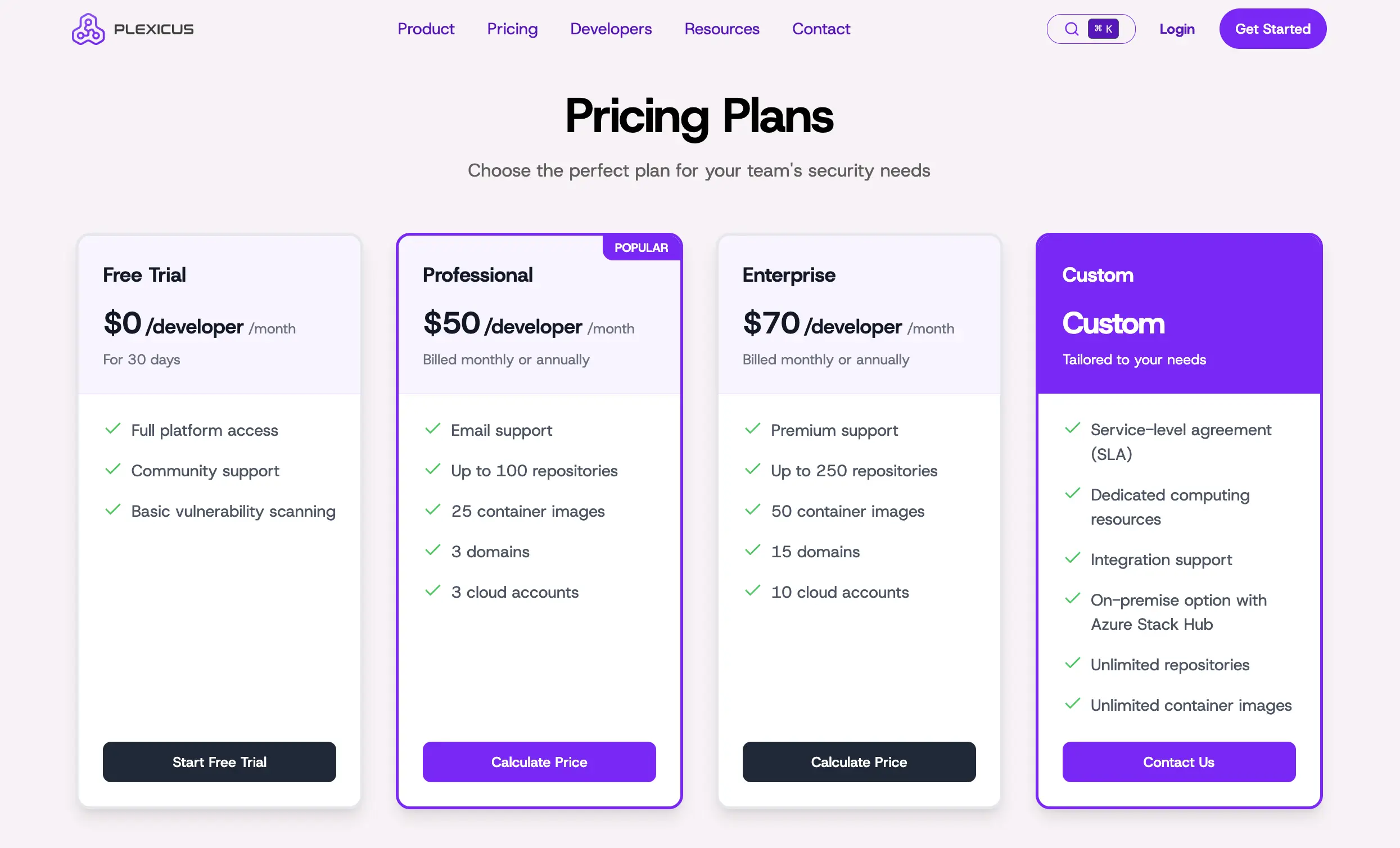

- Darmowy okres próbny na 30 dni

- $50/miesiąc na programistę

- Skontaktuj się z działem sprzedaży w celu uzyskania niestandardowej oferty.

Najlepsze dla: Zespołów, które chcą wyjść poza SCA z jedną platformą bezpieczeństwa.

2. Snyk Open Source

Snyk open-source to narzędzie SCA skierowane do programistów, które skanuje zależności, oznacza znane podatności i integruje się z Twoim IDE oraz CI/CD. Jego funkcje SCA są szeroko stosowane w nowoczesnych przepływach pracy DevOps.

Zalety:

- Silne doświadczenie programistyczne

- Świetne integracje (IDE, Git, CI/CD)

- Obejmuje zgodność licencyjną, skanowanie kontenerów i Infra-as-Code (IaC)

- Duża baza danych podatności i aktywne aktualizacje

Wady:

- Może być kosztowne na dużą skalę

- Darmowy plan ma ograniczone funkcje.

Cennik:

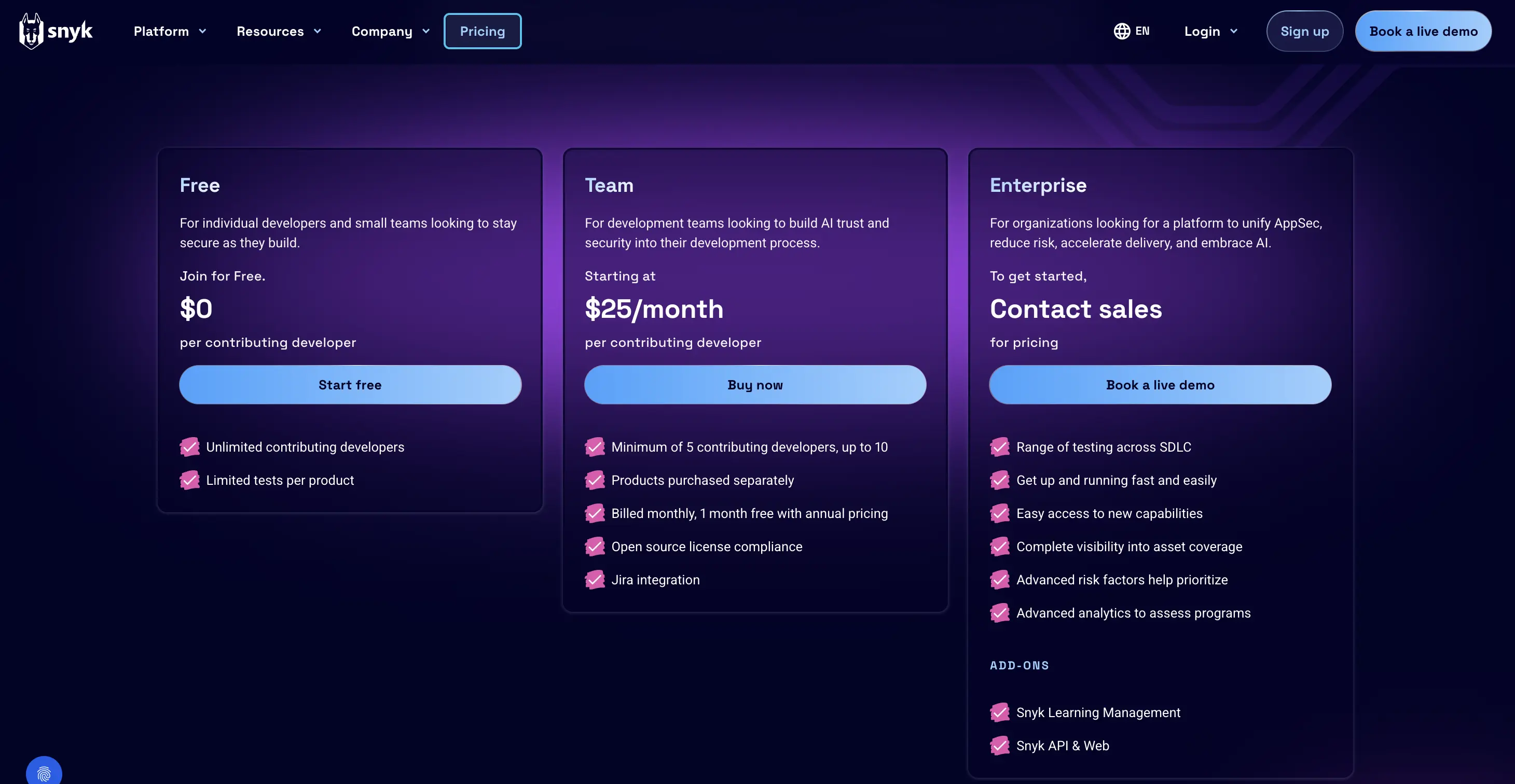

- Darmowy

- Płatny od 25 USD/miesiąc na programistę, min 5 programistów

Najlepsze dla: Zespołów programistycznych, które chcą szybkiego analizatora kodu + SCA w swoich pipeline’ach.

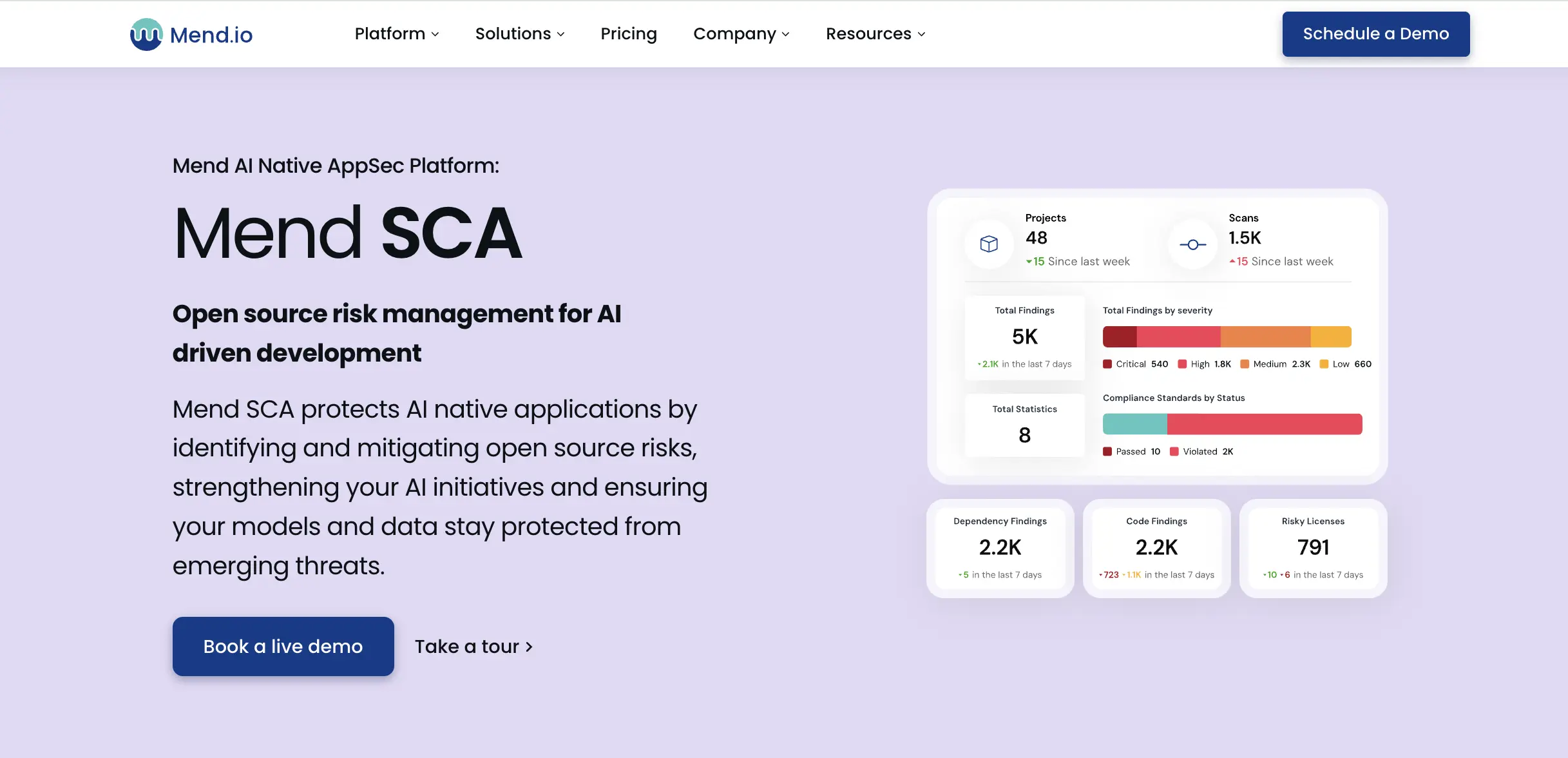

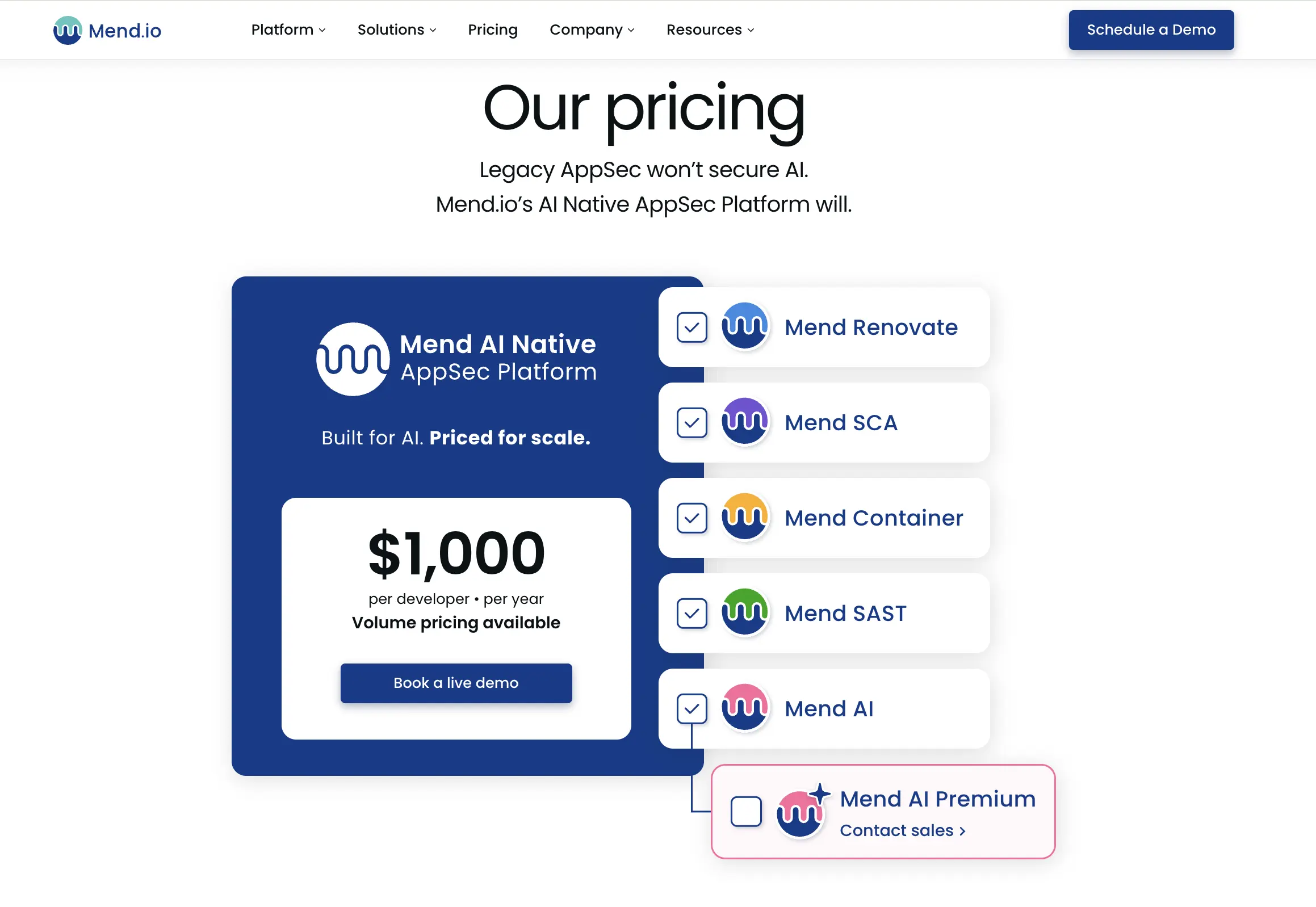

3. Mend (WhiteSource)

Mend (dawniej WhiteSource) specjalizuje się w testowaniu bezpieczeństwa SCA z silnymi funkcjami zgodności. Mend zapewnia kompleksowe rozwiązanie SCA z zgodnością licencyjną, wykrywaniem podatności i integracją z narzędziami do naprawy.

Zalety:

- Doskonałe do zgodności licencyjnej

- Automatyczne łatanie i aktualizacje zależności

- Dobre do użytku na skalę przedsiębiorstwa

Wady:

- Złożony interfejs użytkownika

- Wysoki koszt dla zespołu na dużą skalę

Cennik: 1 000 USD/rok na programistę

Najlepsze dla: Dużych przedsiębiorstw z wymaganiami dotyczącymi zgodności.

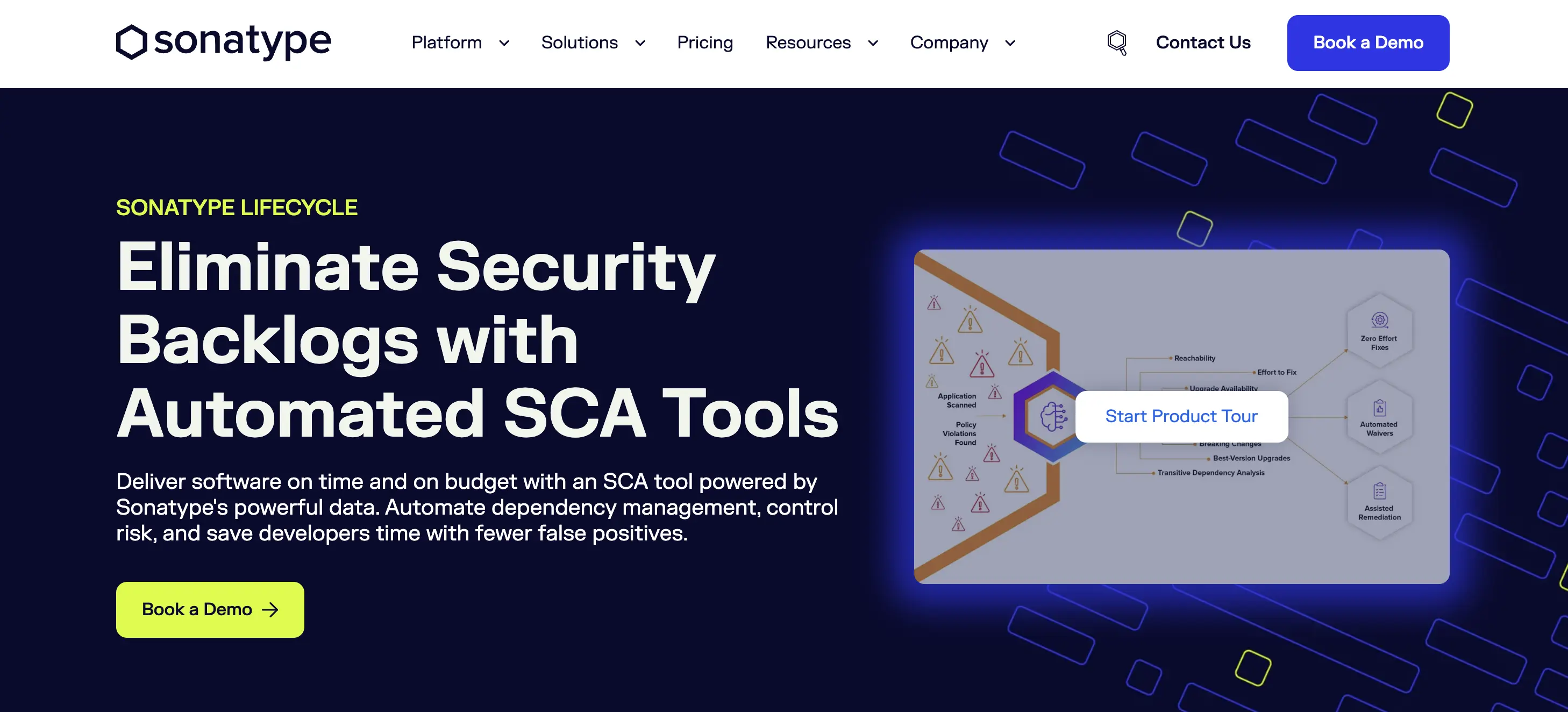

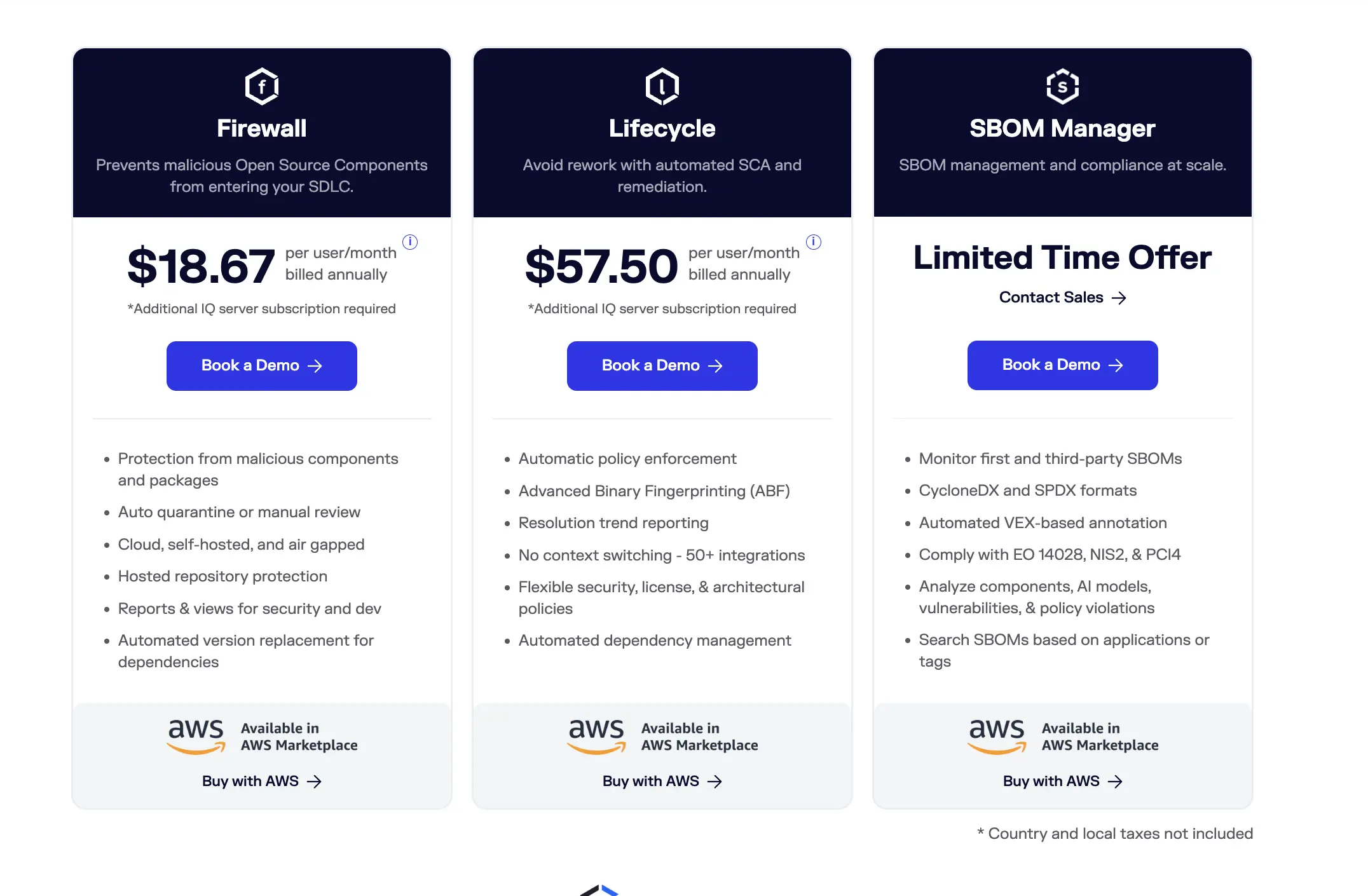

4. Sonatype Nexus Lifecycle

Jedno z narzędzi do analizy składu oprogramowania, które koncentruje się na zarządzaniu łańcuchem dostaw.

Zalety:

- Bogate dane dotyczące bezpieczeństwa i licencji

- Bezproblemowa integracja z Nexus Repository

- Dobre dla dużych organizacji deweloperskich

Wady:

- Stroma krzywa uczenia się

- Może być zbyt rozbudowane dla małych zespołów.

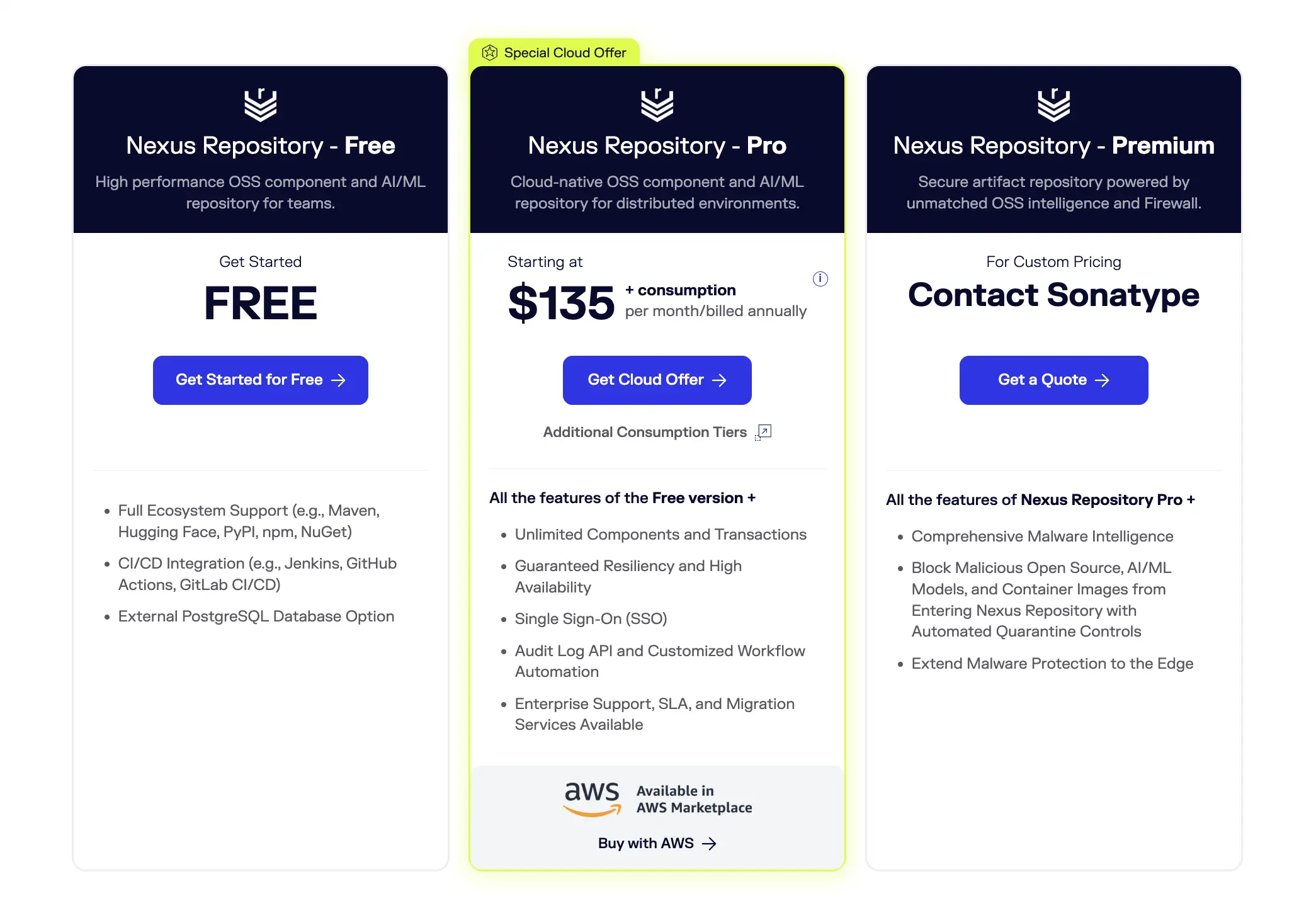

Cennik:

- Dostępna darmowa wersja dla komponentów Nexus Repository OSS.

- Plan Pro zaczyna się od 135 USD**/miesiąc** dla Nexus Repository Pro (chmura) + opłaty za zużycie.

- SCA + naprawa z Sonatype Lifecycle ~ 57,50 USD**/użytkownik/miesiąc** (rozliczenie roczne).

Najlepsze dla: Organizacji potrzebujących zarówno testowania bezpieczeństwa SCA, jak i zarządzania artefaktami/repozytoriami z silną inteligencją OSS.

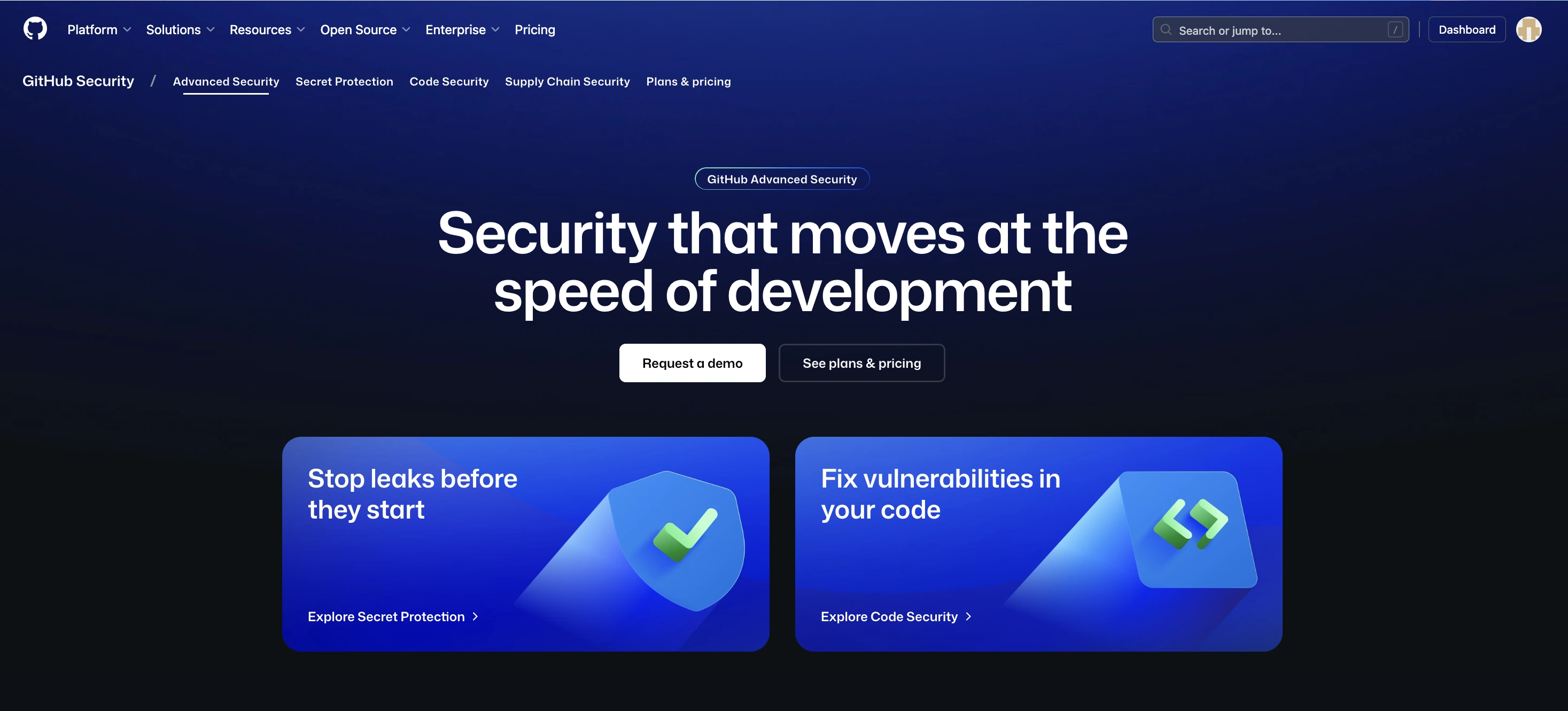

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security to wbudowane narzędzie GitHub do zabezpieczania kodu i zależności, które obejmuje funkcje analizy składu oprogramowania (SCA), takie jak graf zależności, przegląd zależności, ochrona tajemnic i skanowanie kodu.

Zalety:

- Natychmiastowa integracja z repozytoriami GitHub i przepływami pracy CI/CD.

- Silne w skanowaniu zależności, sprawdzaniu licencji i alertach za pośrednictwem Dependabot.

- Ochrona tajemnic i bezpieczeństwo kodu są wbudowane jako dodatki.

Wady:

- Cena jest naliczana za aktywnego commitera; może być kosztowna dla dużych zespołów.

- Niektóre funkcje są dostępne tylko w planach Team lub Enterprise.

- Mniejsza elastyczność poza ekosystemem GitHub.

Cena:

- GitHub Code Security: 30 USD za aktywnego commitera/miesiąc (wymagany Team lub Enterprise).

- GitHub Secret Protection: 19 USD za aktywnego commitera/miesiąc.

Najlepsze dla: Zespołów, które hostują kod na GitHub i chcą zintegrowanego skanowania zależności i tajemnic bez zarządzania oddzielnymi narzędziami SCA.

6. JFrog Xray

JFrog Xray to jedno z narzędzi SCA, które może pomóc w identyfikacji, priorytetyzacji i naprawie luk w zabezpieczeniach oraz problemów z zgodnością licencji w oprogramowaniu open source (OSS).

JFrog oferuje podejście skoncentrowane na deweloperach, integrując się z IDE i CLI, aby ułatwić deweloperom bezproblemowe korzystanie z JFrog Xray.

Zalety:

- Silna integracja DevSecOps

- SBOM i skanowanie licencji

- Potężne w połączeniu z JFrog Artifactory (ich uniwersalnym menedżerem repozytorium artefaktów)

Wady:

- Najlepsze dla istniejących użytkowników JFrog

- Wyższy koszt dla małych zespołów

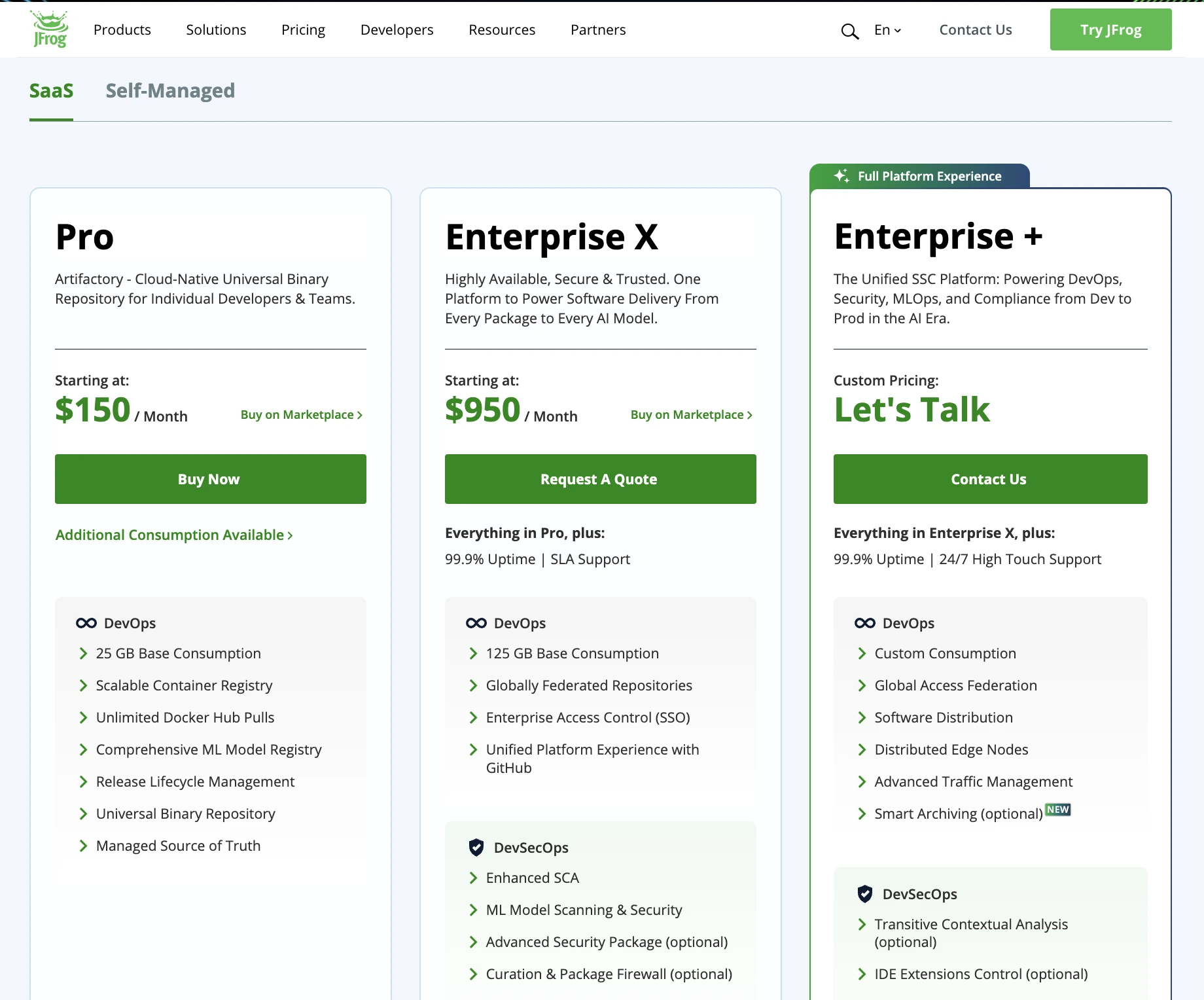

Cennik

JFrog oferuje elastyczne poziomy dla swojej platformy analizy składu oprogramowania (SCA) i zarządzania artefaktami. Oto jak wygląda cennik:

- Pro: 150 USD/miesiąc (chmura), zawiera podstawowe 25 GB pamięci/zużycia; dodatkowy koszt za GB.

- Enterprise X: 950 USD/miesiąc, większe podstawowe zużycie (125 GB), wsparcie SLA, wyższa dostępność.

- Pro X (Zarządzane samodzielnie / Skala przedsiębiorstwa): 27 000 USD/rok, przeznaczone dla dużych zespołów lub organizacji potrzebujących pełnej samodzielnie zarządzanej pojemności.

7. Black Duck

Black Duck to narzędzie SCA/bezpieczeństwa z głęboką inteligencją o podatnościach open-source, egzekwowaniem licencji i automatyzacją polityki.

Zalety:

- Rozległa baza danych podatności

- Silne funkcje zgodności z licencjami i zarządzania

- Dobre dla dużych, regulowanych organizacji

Wady:

- Koszt wymaga wyceny od dostawcy.

- Czasami wolniejsza adaptacja do nowych ekosystemów w porównaniu do nowszych narzędzi

Cena:

- Model „Uzyskaj wycenę”, należy skontaktować się z zespołem sprzedaży.

Najlepsze dla: Przedsiębiorstw potrzebujących dojrzałego, sprawdzonego w boju bezpieczeństwa open-source i zgodności.

Uwaga: Plexicus ASPM integruje się również z Black Duck jako jednym z narzędzi SCA w ekosystemie Plexicus.

8. Fossa

FOSSA to nowoczesna platforma Software Composition Analysis (SCA), która koncentruje się na zgodności licencji open-source, wykrywaniu podatności i zarządzaniu zależnościami. Zapewnia automatyczne generowanie SBOM (Software Bill of Materials), egzekwowanie polityki oraz integracje przyjazne dla deweloperów.

Zalety:

- Dostępny darmowy plan dla osób indywidualnych i małych zespołów

- Silne wsparcie dla zgodności licencji i SBOM

- Automatyczne skanowanie licencji i podatności w planach Business/Enterprise

- Skoncentrowany na deweloperach z dostępem do API i integracjami CI/CD

Wady:

- Darmowy plan ograniczony do 5 projektów i 10 deweloperów

- Zaawansowane funkcje, takie jak raportowanie wieloprojektowe, SSO i RBAC, wymagają planu Enterprise.

- Plan Business skaluje koszt na projekt, co może być kosztowne dla dużych portfeli.

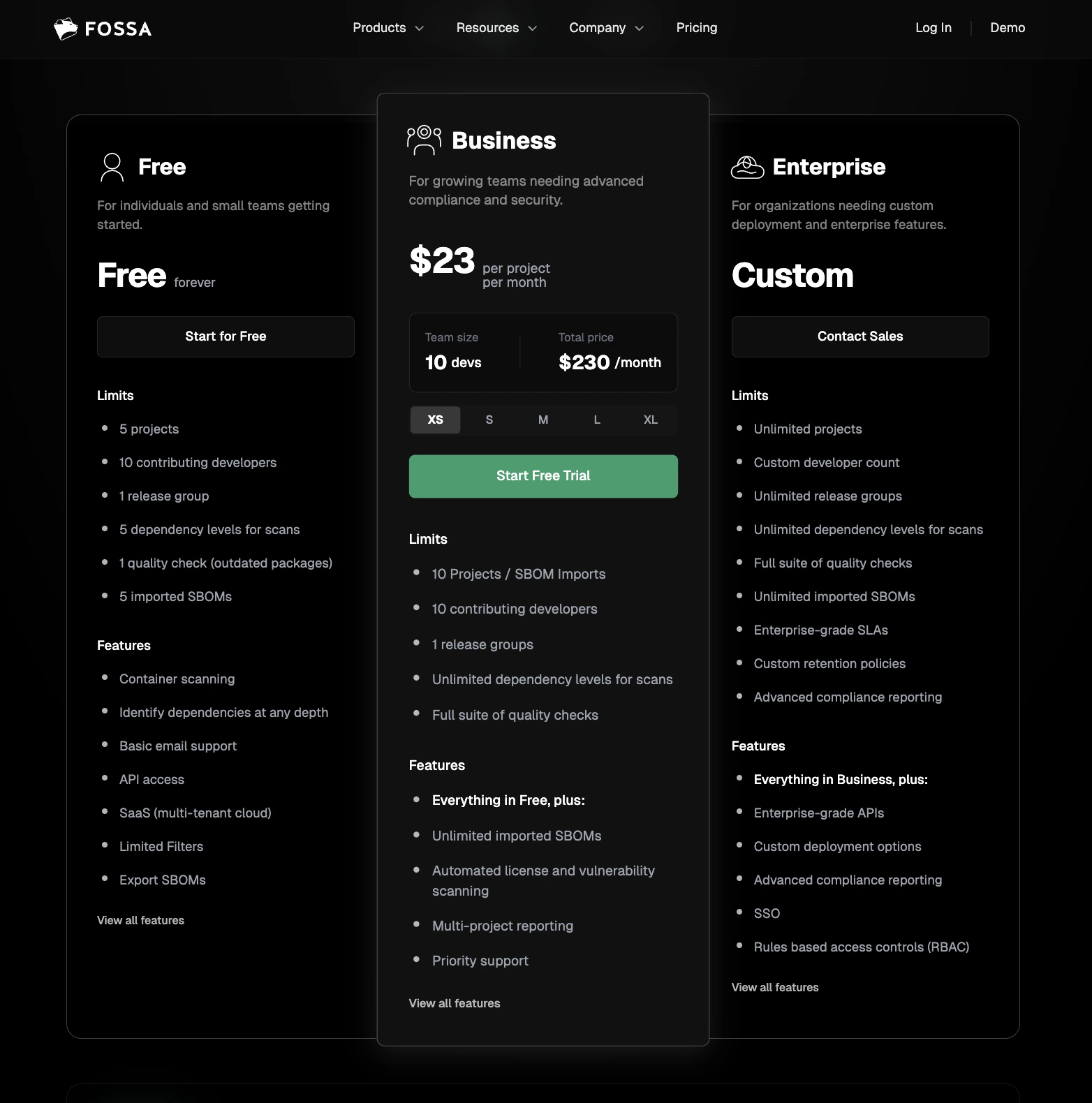

Cena:

- Darmowy: do 5 projektów i 10 deweloperów

- Business: 23 USD za projekt/miesiąc (przykład: 230 USD/miesiąc za 10 projektów i 10 deweloperów)

- Enterprise: Cena niestandardowa, obejmuje nieograniczoną liczbę projektów, SSO, RBAC, zaawansowane raportowanie zgodności

Najlepsze dla: Zespołów potrzebujących zgodności z licencjami open-source + automatyzacji SBOM wraz z skanowaniem podatności, z opcjami skalowalnymi dla startupów aż po duże przedsiębiorstwa.

9.Veracode SCA

Veracode SCA to narzędzie do analizy składu oprogramowania, które zapewnia bezpieczeństwo w aplikacji poprzez precyzyjne identyfikowanie i reagowanie na ryzyka open-source, zapewniając bezpieczny i zgodny kod. Veracode SCA skanuje również kod, aby odkryć ukryte i pojawiające się ryzyka za pomocą własnej bazy danych, w tym podatności, które nie są jeszcze wymienione w National Vulnerability Database (NVD).

Zalety:

- Zunifikowana platforma dla różnych typów testów bezpieczeństwa

- Dojrzałe wsparcie dla przedsiębiorstw, funkcje raportowania i zgodności

Wady:

- Ceny mają tendencję do bycia wysokimi.

- Wprowadzenie i integracja mogą mieć stromą krzywą uczenia się.

Cena: Nie podano na stronie; należy skontaktować się z zespołem sprzedaży

Najlepsze dla: Organizacji już korzystających z narzędzi AppSec Veracode, chcących scentralizować skanowanie open-source.

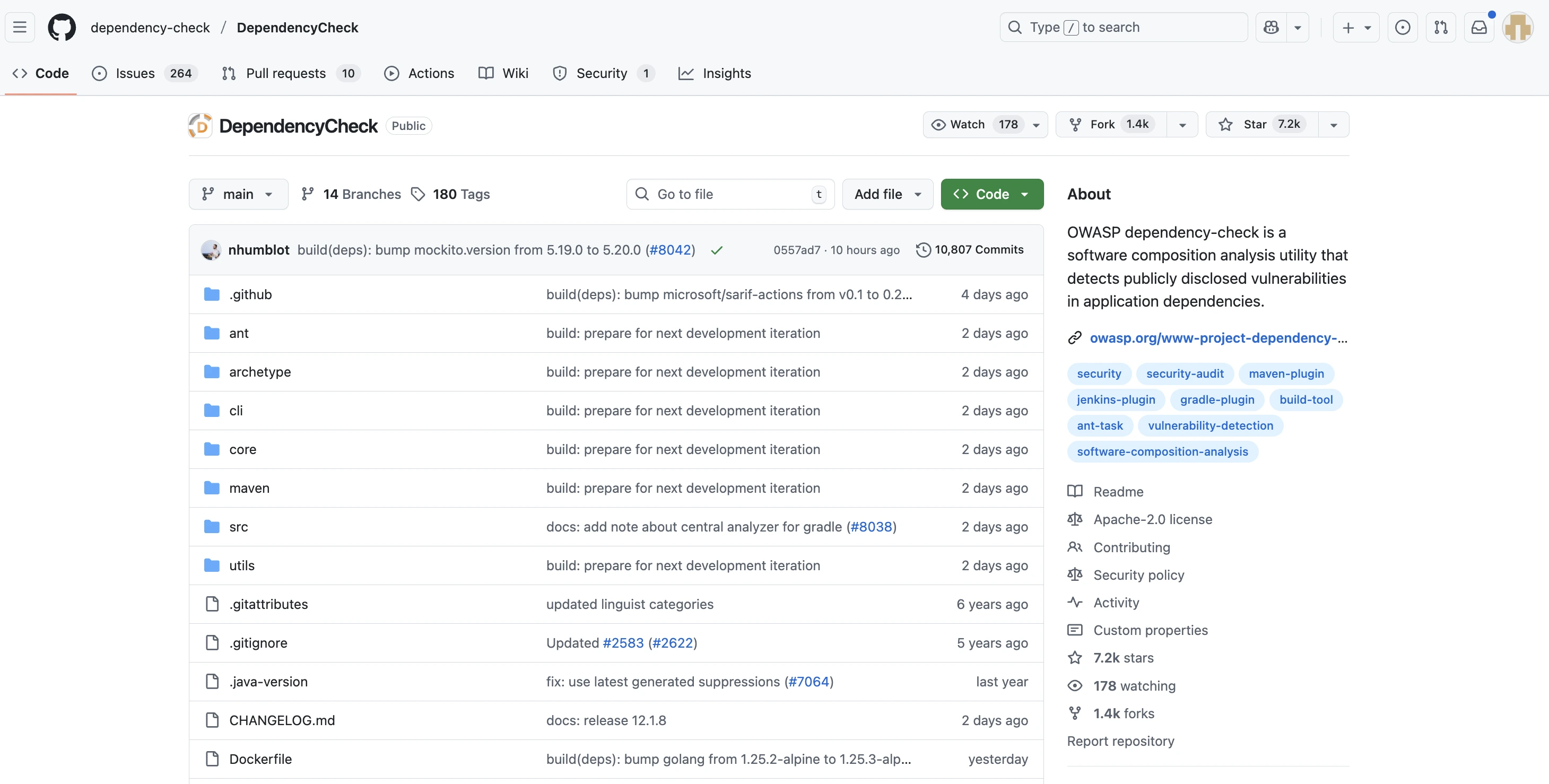

10. OWASP Dependency-Check

OWASP Dependency-Check to open-source’owe narzędzie SCA (Software Composition Analysis) zaprojektowane do wykrywania publicznie ujawnionych podatności w zależnościach projektu.

Działa poprzez identyfikację identyfikatorów Common Platform Enumeration (CPE) dla bibliotek, dopasowując je do znanych wpisów CVE i integrując się z wieloma narzędziami do budowy (Maven, Gradle, Jenkins, itp.).

Zalety:

- Całkowicie darmowy i otwartoźródłowy, na licencji Apache 2.

- Szerokie wsparcie integracji (linia poleceń, serwery CI, wtyczki do budowy: Maven, Gradle, Jenkins, itp.)

- Regularne aktualizacje poprzez NVD (National Vulnerability Database) i inne źródła danych.

- Dobrze działa dla deweloperów chcących wcześnie wykrywać znane podatności w zależnościach.

Wady:

- Ograniczony do wykrywania znanych podatności (opartych na CVE)

- Nie może znaleźć niestandardowych problemów z bezpieczeństwem lub błędów logiki biznesowej.

- Raportowanie i pulpity są bardziej podstawowe w porównaniu do komercyjnych narzędzi SCA; brak wbudowanego przewodnika po naprawach.

- Może wymagać dostrojenia: duże drzewa zależności mogą zająć czas, a czasami mogą wystąpić fałszywe alarmy lub brakujące mapowania CPE.

Cena:

- Darmowy (bez kosztów).

Najlepszy dla:

- Projekty otwartoźródłowe, małe zespoły lub każdy, kto potrzebuje darmowego skanera podatności zależności.

- Zespół na wczesnym etapie, który potrzebuje wykrywać znane problemy w zależnościach przed przejściem na płatne/komercyjne narzędzia SCA.

Zmniejsz ryzyko bezpieczeństwa w swojej aplikacji z Plexicus Application Security Platform (ASPM)

Wybór odpowiedniego narzędzia SCA lub SAST to tylko połowa sukcesu. Większość organizacji dzisiaj boryka się z rozprzestrzenieniem narzędzi, uruchamiając oddzielne skanery dla SCA, SAST, DAST, wykrywania sekretów i błędnych konfiguracji chmury. Często prowadzi to do zduplikowanych alertów, raportów w silosach i zespołów bezpieczeństwa tonących w hałasie.

To właśnie tam wkracza Plexicus ASPM. W przeciwieństwie do narzędzi SCA typu point-solution, Plexicus łączy SCA, SAST, DAST, wykrywanie tajemnic i błędne konfiguracje chmury w jednym przepływie pracy.

Co wyróżnia Plexicus:

- Zunifikowane zarządzanie postawą bezpieczeństwa → Zamiast żonglować wieloma narzędziami, uzyskaj jeden pulpit nawigacyjny dla całego bezpieczeństwa aplikacji.

- Remediacja wspierana przez AI → Plexicus nie tylko ostrzega o problemach; oferuje zautomatyzowane poprawki dla luk, oszczędzając programistom godziny ręcznej pracy.

- Skalowalność wraz z rozwojem → Niezależnie od tego, czy jesteś startupem w początkowej fazie, czy globalnym przedsiębiorstwem, Plexicus dostosowuje się do Twojej bazy kodu i wymagań zgodności.

- Zaufany przez organizacje → Plexicus już pomaga firmom zabezpieczać aplikacje w środowiskach produkcyjnych, zmniejszając ryzyko i przyspieszając czas wprowadzenia na rynek.

Jeśli oceniasz narzędzia SCA lub SAST w 2025 roku, warto rozważyć, czy samodzielny skaner wystarczy, czy potrzebujesz platformy, która konsoliduje wszystko w jeden inteligentny przepływ pracy.

Z Plexicus ASPM nie tylko zaznaczasz pole zgodności. Wyprzedzasz luki w zabezpieczeniach, szybciej wprowadzasz zmiany i uwalniasz swój zespół od długu bezpieczeństwa. Zacznij zabezpieczać swoją aplikację już dziś z darmowym planem Plexicus.