10 najlepszych alternatyw dla Snyk na 2026 rok: Kryzys przemysłowego wykorzystania

W 2026 roku głównym wyzwaniem nie jest już tylko znajdowanie błędów. Prawdziwym problemem jest to, jak szybko atakujący je wykorzystują. Zespoły ds. bezpieczeństwa kiedyś miały tygodnie na załatanie luk, ale teraz ten czas prawie zniknął.

Na początku 2026 roku cyberprzestępcy będą używać zautomatyzowanych narzędzi do znajdowania i wykorzystywania luk szybciej niż kiedykolwiek. Jeśli Twoje bezpieczeństwo nadal zależy od ludzi ręcznie badających i piszących każdą poprawkę, jesteś już w tyle.

Ten przewodnik przegląda najlepsze alternatywy dla Snyk na 2026 rok, które priorytetowo traktują Integralność Łańcucha Dostaw i Remediację Wspieraną przez AI, aby przeciwdziałać wzrostowi zautomatyzowanego wykorzystywania luk 0-day.

Rzeczywistość 2026: W liczbach

Najnowsze dane branżowe z ostatniego roku pokazują, że to już nie kwestia tego, czy zostaniesz zaatakowany, ale kiedy.

- Kryzys objętości podatności: Nowa podatność jest identyfikowana co 15 minut. Do 2026 roku zespoły ds. bezpieczeństwa będą musiały stawić czoła średnio ponad 131 nowym ujawnieniom CVE każdego dnia.

- 24-godzinny upadek: Około 28,3% zaobserwowanych exploitów jest obecnie uruchamianych w ciągu 24 godzin od ujawnienia. Okresowe skanowanie jest teraz przestarzałe.

- Wzrost kodu AI: Narzędzia AI piszą teraz 41% całego kodu przedsiębiorstw. Przy ponad 256 miliardach linii kodu AI produkowanych rocznie, objętość kodu wymagającego przeglądu przewyższyła ludzkie możliwości.

- Próg 10 milionów dolarów: Średni koszt naruszenia danych w Stanach Zjednoczonych wzrósł do rekordowego poziomu 10,22 miliona dolarów w 2025 roku z powodu rosnących kosztów wykrywania i odzyskiwania.

Na pierwszy rzut oka: Top 10 alternatyw dla Snyk na 2026 rok

| Platforma | Najlepsze dla | Główna różnica | Innowacja 2026 |

|---|---|---|---|

| Plexicus | Szybka naprawa | Codex Remedium AI Autofix | Generowanie PR za pomocą kliknięcia |

| Cycode | Integralność SDLC | Zabezpieczony łańcuch dostaw | Zapobieganie manipulacji kodem |

| Sysdig Secure | Ochrona w czasie rzeczywistym | Aktywne blokowanie oparte na eBPF | Zabijanie exploitów Zero-Day |

| Aikido | Redukcja hałasu | Tylko triage osiągalności | 90% tłumienie alertów |

| Chainguard | Bezpieczne fundamenty | Utwardzone minimalne obrazy | Obrazy bazowe wolne od podatności |

| Endor Labs | Zdrowie zależności | Zarządzanie ryzykiem cyklu życia | Predyktywna inteligencja zależności |

| Jit | Orkiestracja narzędzi | MVS (Minimalna Wymagana Bezpieczeństwo) | Zunifikowany stos DevSecOps |

| Apiiro | Grafowanie ryzyka | Kontekstowe ocenianie ryzyka | Analiza toksycznych kombinacji |

| Aqua Security | Cloud-Native | Zapewnienie i podpisywanie obrazów | Ochrona łańcucha dostaw oprogramowania |

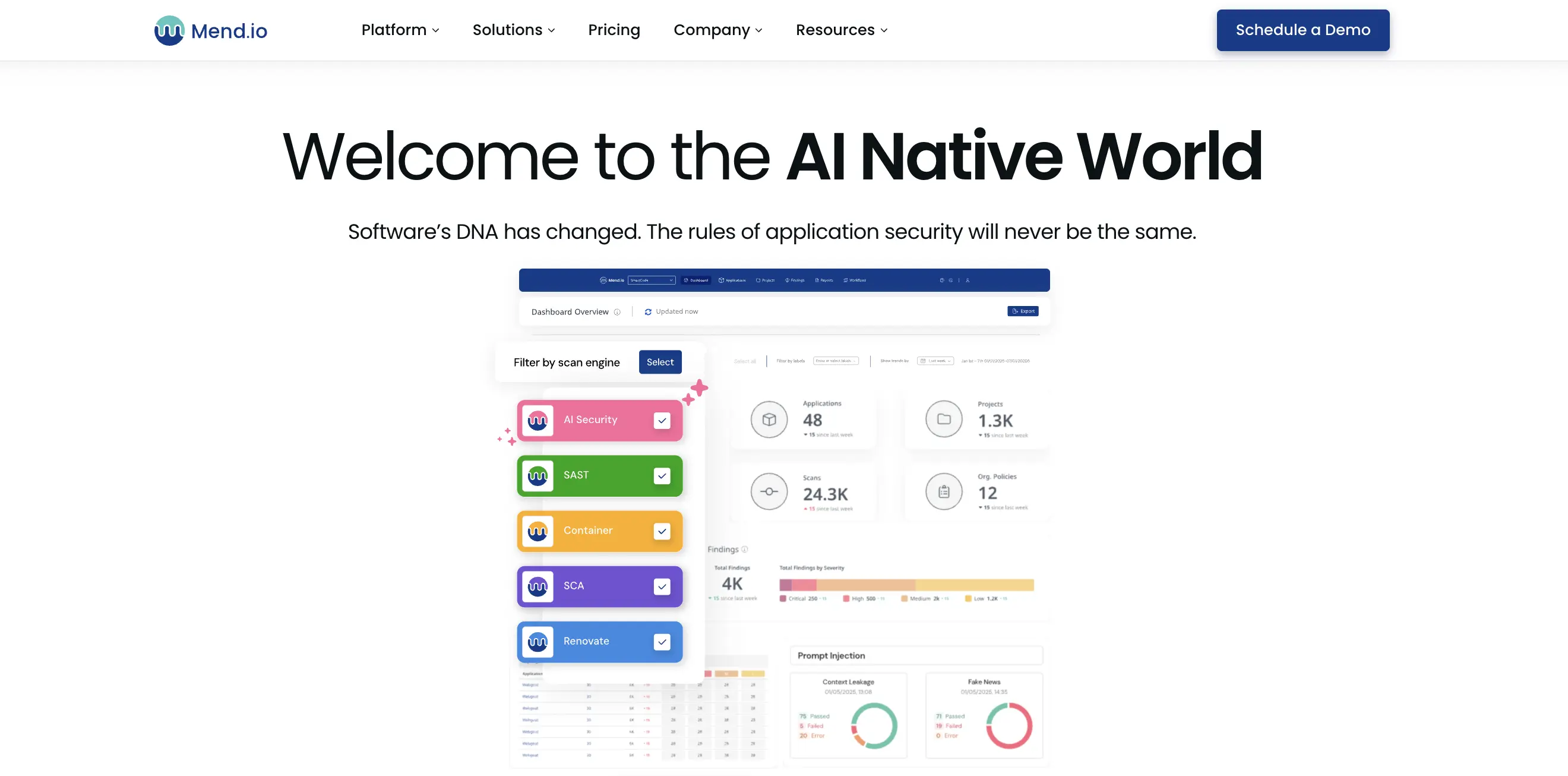

| Mend | Enterprise SCA | Zarządzanie licencjami na dużą skalę | Eksploatowalność napędzana AI |

1. Plexicus

Plexicus rozwiązuje problem luki czasowej do eksploatacji, zastępując ręczne pisanie kodu Remediacją AI wyzwalaną przez człowieka. W tradycyjnych przepływach pracy, programista musi samodzielnie badać i pisać kod; Plexicus automatyzuje część “pisania”, abyś mógł skupić się na “zatwierdzaniu.”

- Kluczowe funkcje: Codex Remedium to silnik zasilany sztuczną inteligencją, który analizuje zidentyfikowane podatności. Po uruchomieniu generuje funkcjonalną łatkę kodu, pull request i testy jednostkowe specjalnie dostosowane do twojej bazy kodu.

- Główna różnica: Podczas gdy inne narzędzia sugerują poprawki, Plexicus organizuje cały proces naprawczy. Tworzy PR za ciebie, skracając czas badań z godzin do sekund przeglądu.

- Zalety: Skraca średni czas naprawy (MTTR) nawet o 95%; umożliwia programistom naprawę problemów z bezpieczeństwem bez głębokiego szkolenia z zakresu AppSec.

- Wady: Pełne „Auto-Merge” jest ograniczone dla bezpieczeństwa produkcji; produkcja nadal wymaga ostatecznego zatwierdzenia przez człowieka.

Jak używać Plexicus do napraw AI:

- Wybierz Znalezienie: Otwórz menu znalezisk i przejdź do krytycznej podatności.

- Szczegóły Znalezienia: Kliknij, aby wyświetlić szczegóły znaleziska.

- Naprawa AI: Kliknij przycisk Naprawa AI obok znaleziska.

- Przegląd Poprawki: Codex Remedium generuje bezpieczny diff kodu i testy jednostkowe.

- Złóż PR: Przejrzyj wygenerowany przez AI diff i kliknij Złóż Pull Request, aby wysłać poprawkę do twojego SCM do ostatecznej akceptacji.

2. Cycode

Cycode koncentruje się na tkance łącznej twojego cyklu życia rozwoju, specjalizując się w ochronie „integralności” samego procesu.

- Kluczowe funkcje: Identyfikuje twardo zakodowane tajemnice, monitoruje manipulacje kodem i zapewnia integralność commitów (weryfikując, kto faktycznie commitował kod).

- Główna różnica: Jest to kompletna platforma ASPM, która konsoliduje natywne skanery z narzędziami zewnętrznymi, aby zabezpieczyć cały łańcuch dostaw oprogramowania.

- Zalety: Najlepsza w swojej klasie w zapobieganiu kompromitacjom w stylu SolarWinds; zapewnia ogromną widoczność w całym SDLC.

- Wady: Może być skomplikowana do skonfigurowania dla mniejszych zespołów z prostszymi pipeline’ami CI/CD.

3. Sysdig Secure

Jeśli nie możesz wystarczająco szybko załatać, musisz być w stanie blokować. Sysdig koncentruje się na runtime safety net.

- Kluczowe funkcje: Wykorzystuje wgląd oparty na eBPF do wykrywania i eliminowania złośliwych procesów (takich jak nieautoryzowane powłoki) w czasie rzeczywistym.

- Główna różnica: Łączy rozwój i produkcję, korelując używane podatności z bieżącą telemetrią.

- Zalety: Jedyna prawdziwa obrona przed niezałatanymi podatnościami 0-day w produkcji; proaktywne wsparcie działa jako rozszerzenie twojego zespołu.

- Wady: Wymaga wdrożenia agenta w klastrach Kubernetes; ceny mogą być zaporowe dla organizacji z mniej niż 200 węzłami.

4. Aikido Security

Aikido rozwiązuje problem „Zalewu Wrażliwości” poprzez skupienie się na Osiągalności. Rozpoznaje, że błąd w nieużywanej bibliotece nie jest priorytetem.

- Kluczowe cechy: Zunifikowany pulpit nawigacyjny dla SAST, SCA, IaC i Sekretów; wzbogacony o analizę osiągalności.

- Główna różnica: Ekstremalne skupienie na redukcji szumów i prostocie; konfiguracja zazwyczaj zajmuje mniej niż 10 minut.

- Zalety: Drastycznie niższe wskaźniki fałszywych alarmów; przejrzysty i uczciwy model cenowy w porównaniu z gigantami korporacyjnymi.

- Wady: DAST (Dynamiczne skanowanie) funkcje wciąż dojrzewają w porównaniu do wyspecjalizowanych narzędzi.

5. Chainguard

Chainguard skupia się na infrastrukturze Bezpiecznej Domyślnie. Uważają, że najlepszym sposobem na naprawienie podatności jest jej w ogóle nie mieć.

- Kluczowe cechy: Dostarcza „Wolfi” utwardzone minimalne obrazy kontenerów i kuratorowane repozytoria pakietów.

- Główna różnica: Oferuje ścisłe SLA dotyczące naprawy CVE (Załatane w ciągu 7 dni dla krytycznych) dla swoich obrazów.

- Zalety: Skutecznie zmniejsza powierzchnię ataku zanim deweloperzy w ogóle zaczną; hybrydowe podstawy utwardzania CIS + STIG.

- Wady: Wymaga od zespołów migracji z standardowych (przeładowanych) obrazów systemu operacyjnego na minimalny ślad.

6. Endor Labs

Endor Labs koncentruje się na zarządzaniu cyklem życia zależności, analizując kondycję projektów open-source, z których korzystasz.

- Kluczowe funkcje: Tworzenie grafów wywołań dla całego oprogramowania, wykrywanie złośliwych pakietów i przeprowadzanie predykcyjnych kontroli zdrowia.

- Główna różnica: Unikalna baza wiedzy zawierająca 4,5 miliona projektów z 1 miliardem czynników ryzyka, aby dokładnie zrozumieć, jak działają funkcje.

- Zalety: Predykcyjne zarządzanie ryzykiem zapobiega długowi technologicznemu; „Analiza wpływu aktualizacji” pokazuje dokładnie, co się zepsuje przed zastosowaniem poprawek.

- Wady: Skupia się głównie na zależnościach open-source; mniejszy nacisk na logikę kodu niestandardowego (SAST) niż specjaliści.

7. Jit

Jit to warstwa orkiestracji dla zespołów, które chcą uniknąć „rozrostu narzędzi” i wysokich kosztów licencji Snyk.

- Kluczowe funkcje: Jednoklikowa implementacja pełnego stosu bezpieczeństwa (SAST, SCA, Secrets, IaC) z wykorzystaniem zarządzanych silników open-source.

- Główna różnica: Zapewnia stos „Minimalnego Wymaganego Bezpieczeństwa” dostosowany dokładnie do obecnego etapu SDLC.

- Zalety: Wysoce opłacalne; eliminuje obciążenie administracyjne dzięki automatycznemu udostępnianiu i odwoływaniu.

- Wady: Ponieważ orkiestruje inne skanery, możesz napotkać ograniczenia funkcji narzędzi bazowych.

8. Apiiro

Apiiro zapewnia Zarządzanie Ryzykiem Aplikacji poprzez budowanie głębokiej, fundamentalnej inwentaryzacji Twoich aplikacji.

- Kluczowe funkcje: Rozszerzony SBOM (XBOM), wykrywanie istotnych zmian w kodzie oraz głęboka analiza kodu.

- Główna różnica: Silnik Risk Graph identyfikuje „Toksyczne Kombinacje” — np. podatną bibliotekę w aplikacji dostępnej publicznie z nadmiernymi uprawnieniami IAM.

- Zalety: Niezrównana priorytetyzacja dla dużych przedsiębiorstw; 100% otwarta platforma integrująca się ze wszystkimi głównymi narzędziami deweloperskimi.

- Wady: Ceny na poziomie korporacyjnym; może być zbyt rozbudowane dla małych organizacji z niewielką liczbą repozytoriów.

9. Aqua Security

Aqua jest pionierem Bezpieczeństwa Cloud-Native, oferując pełne rozwiązanie cyklu życia od rozwoju do produkcji.

- Kluczowe funkcje: Dynamiczna analiza zagrożeń w piaskownicach; zapewnienie i podpisywanie obrazów; ochrona w czasie rzeczywistym podczas działania.

- Główna różnica: Łączy moc technologii z agentem i bez agenta w jedną, zintegrowaną platformę ochrony aplikacji Cloud-Native (CNAPP).

- Zalety: Solidne zabezpieczenia kontenerów i proaktywne wykrywanie problemów; jasne rekomendacje dotyczące usuwania podatności.

- Wady: Dokumentacja może być myląca; projekt interfejsu dla rozszerzonych kolumn i filtrów wyszukiwania mógłby być ulepszony.

10. Mend

Mend (dawniej WhiteSource) jest ciężką wagą SCA (Software Composition Analysis) dla dużych korporacji.

- Kluczowe cechy: Solidne zarządzanie zależnościami stron trzecich; zautomatyzowane zarządzanie inwentarzem i śledzenie zgodności licencyjnej.

- Główna różnica: Własna baza danych podatności z głębokimi adnotacjami i informacjami zwrotnymi w czasie rzeczywistym dotyczącymi naruszeń licencji.

- Zalety: Doskonałe do zarządzania złożonymi licencjami open-source; skraca MTTR poprzez dostarczanie natychmiastowych ścieżek naprawczych.

- Wady: Skanowanie kontenerów i obrazów mogłoby być ulepszone, szczególnie w rozróżnianiu między warstwami.

FAQ: Rzeczywistość bezpieczeństwa w 2026 roku

Czy Plexicus automatycznie naprawia kod?

Nie. Plexicus to narzędzie z człowiekiem w pętli. Chociaż używa AI do generowania naprawy, człowiek musi kliknąć przycisk, aby uruchomić naprawę, a lider zespołu musi zatwierdzić wynikający z tego Pull Request. To zapewnia bezpieczeństwo bez poświęcania kontroli inżynieryjnej.

Dlaczego Czas do Wykorzystania jest najważniejszą metryką?

Ponieważ 28,3% exploitów teraz występuje w ciągu 24 godzin. Jeśli twoje narzędzie bezpieczeństwa skanuje tylko raz w tygodniu, jesteś ślepy przez sześć dni. Potrzebujesz narzędzia takiego jak Plexicus, które pozwala generować i przesyłać poprawki w momencie zidentyfikowania zagrożenia.

Czy mogę zaufać AI w pisaniu poprawek bezpieczeństwa?

Kod generowany przez AI zawsze powinien być poddawany przeglądowi. Plexicus wspomaga ten proces, uruchamiając testy jednostkowe i analizę statyczną na własnych generowanych poprawkach przed ich pokazaniem, dostarczając „zweryfikowaną” sugestię, która przyspiesza proces przeglądu przez człowieka.

Ostateczna Myśl

Łańcuch dostaw oprogramowania to nowa granica. Jeśli nadal polegasz na narzędziu, które tylko informuje cię, że „ta biblioteka jest przestarzała”, to nie dostrzegasz sedna sprawy. Potrzebujesz platformy, która weryfikuje integralność i przyspiesza naprawę poprzez remediację wspomaganą przez AI.