Como Impedir que Desenvolvedores Ignorem Achados de Segurança (E Corrijam Vulnerabilidades Mais Rápido)

Ferramentas de segurança têm a reputação de serem barreiras ruidosas. Quando um desenvolvedor faz um push de código e o pipeline CI/CD falha com um relatório PDF de 500 páginas anexado, sua reação natural não é corrigir os problemas. É ignorá-los ou forçar a mesclagem do código.

Essa fadiga de alertas é quantificável. Dados da indústria mostram que 33% das equipes de DevOps desperdiçam mais da metade do seu tempo lidando com falsos positivos. O problema não é que os desenvolvedores não se importam com segurança. O problema é que a experiência do desenvolvedor (DevEx) da maioria das ferramentas de segurança está quebrada. Elas escaneiam tarde demais, fornecem pouco contexto e exigem muita pesquisa manual.

Aqui está como resolver o problema de fluxo de trabalho movendo a segurança para dentro do pipeline CI/CD.

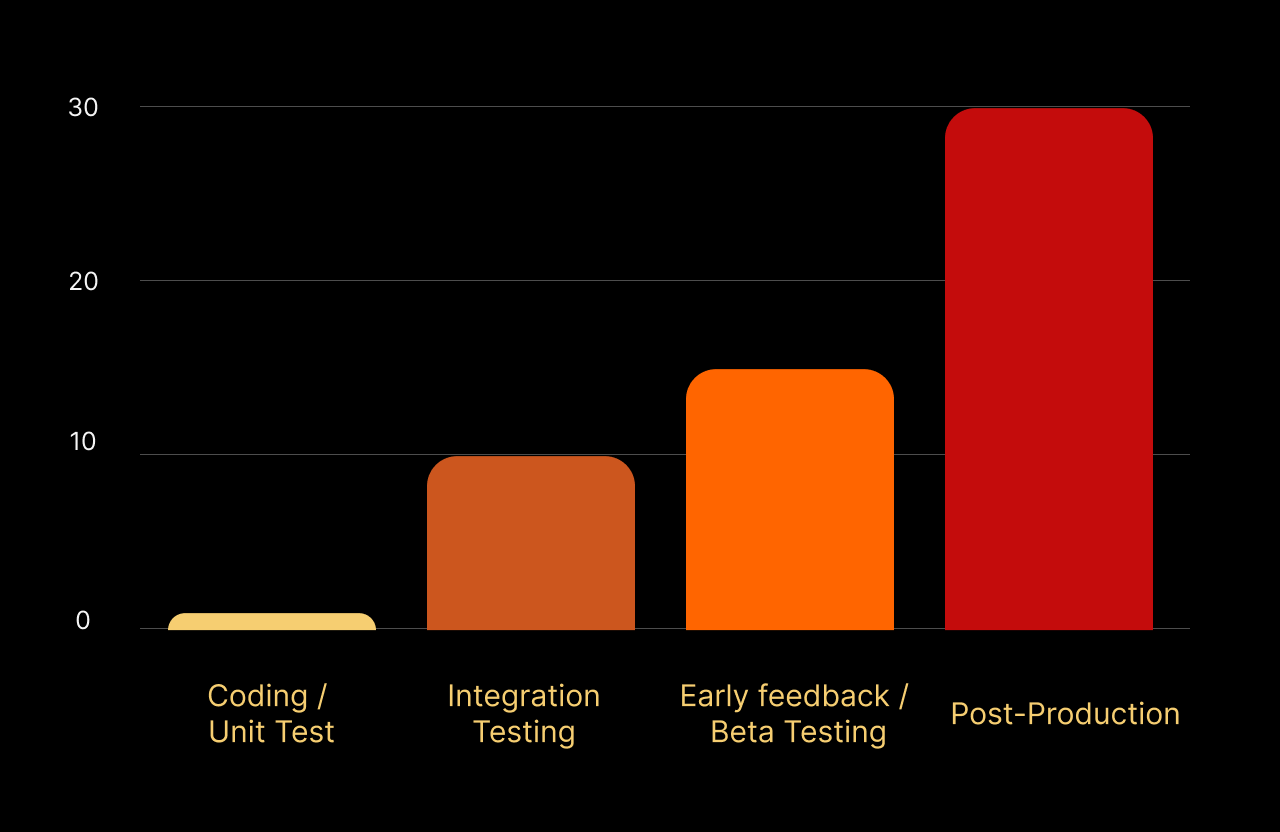

Por Que Isso Importa: A Regra dos “30 Minutos vs. 15 Horas”

Ignorar descobertas de segurança cria uma dívida acumulada que mata a velocidade.

Dados do NIST sugerem que se um desenvolvedor corrige uma falha de segurança durante a revisão do Pull Request (PR), leva cerca de 30 minutos. Se essa mesma falha for detectada em testes pós-produção, leva mais de 15 horas para triá-la, reaprender o contexto e corrigir.

Em termos de custo, corrigir vulnerabilidades na pós-produção é 30 vezes mais caro do que na fase de desenvolvimento.

Para líderes de engenharia, o caso de negócio é claro: melhorar a segurança do DevEx não é apenas sobre segurança; é sobre recuperar 30% da capacidade de engenharia da sua equipe.

Como Corrigir o Fluxo de Trabalho

O objetivo é passar de “encontrar bugs” para “corrigir bugs” sem sair da interface de Pull Request.

Passo 1: Detectar Segredos & Problemas de Código

Ferramentas legadas costumam fazer varreduras noturnas. Até lá, o desenvolvedor já mudou de contexto para uma nova tarefa. Você precisa mudar a detecção para o momento exato em que o código é enviado para o servidor.

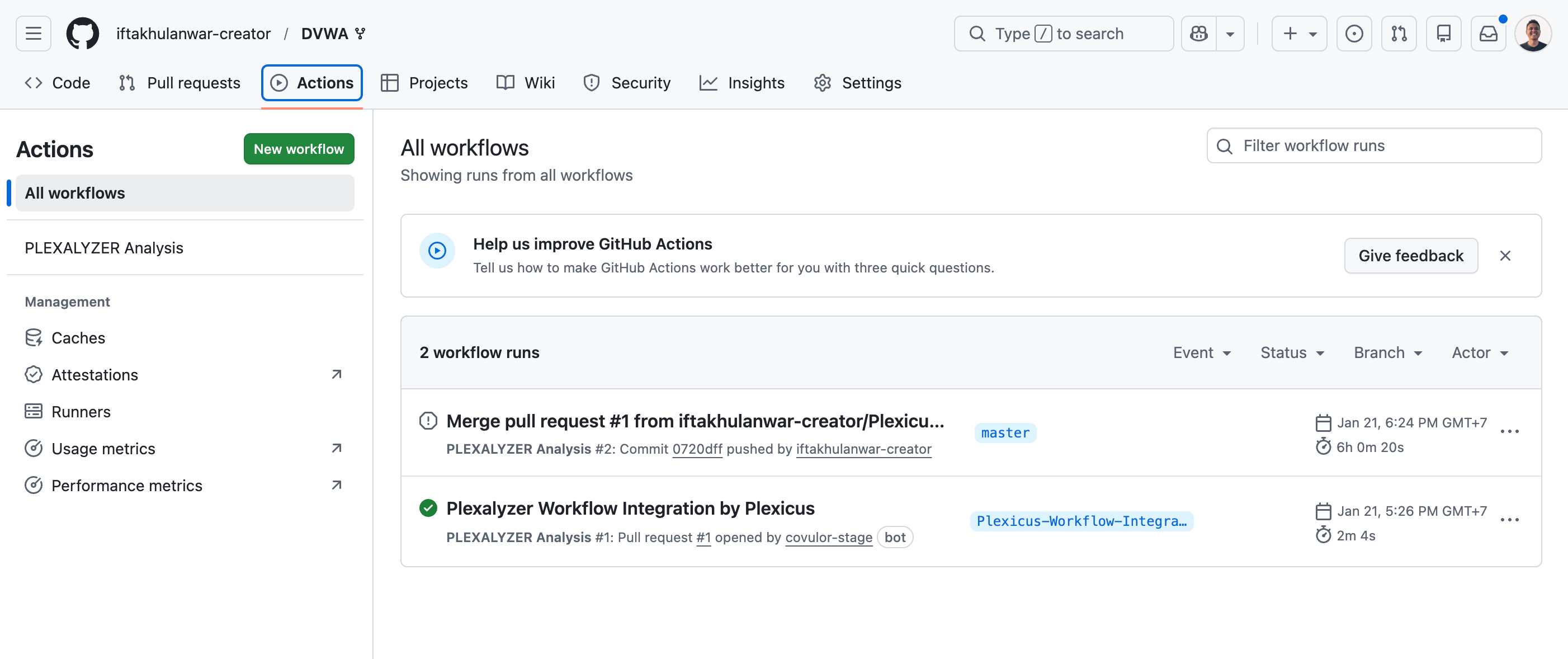

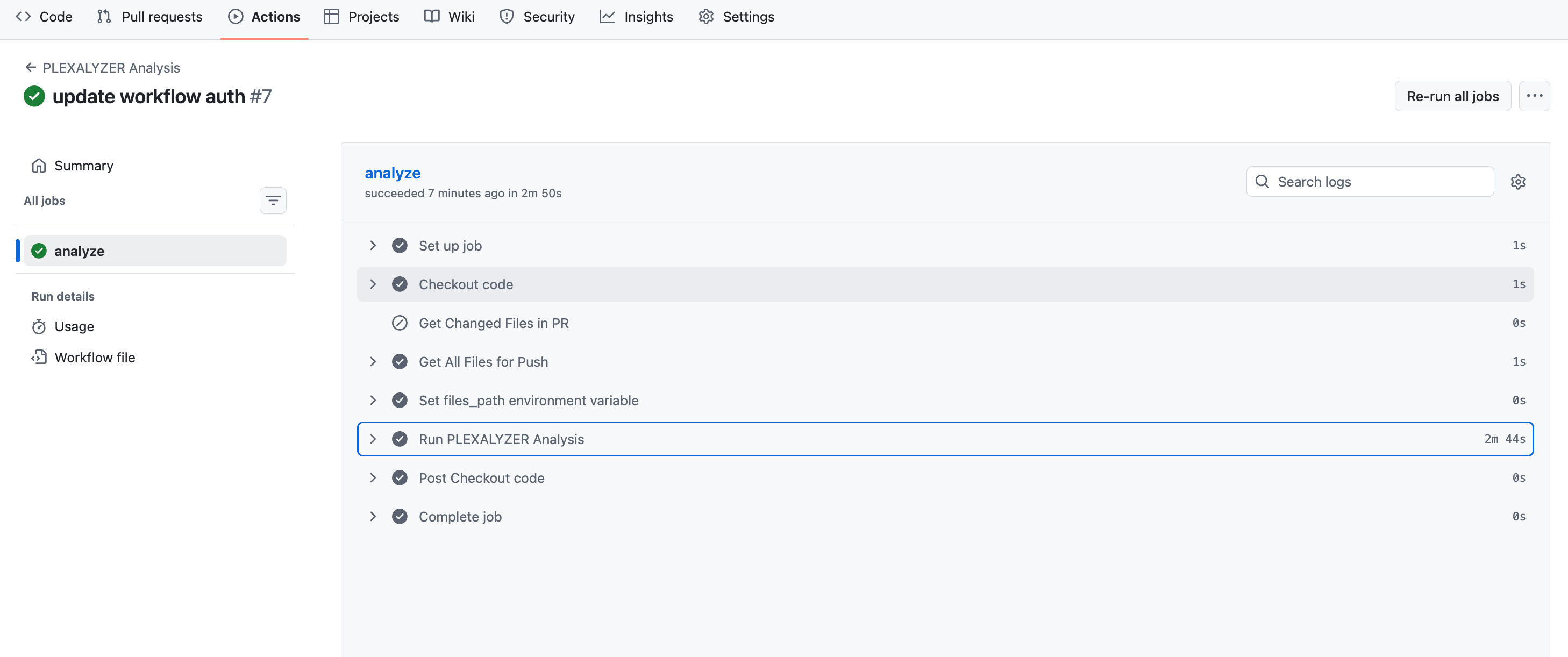

No Plexicus, você pode integrar as ferramentas de segurança dentro do pipeline CI/CD. Ele fará a varredura imediatamente após um Pull Request. Ele realiza a detecção de segredos no seu código (Git) e análise de código estático (SAST).

Você pode integrar o Plexicus no pipeline CI/CD seguindo estes passos.

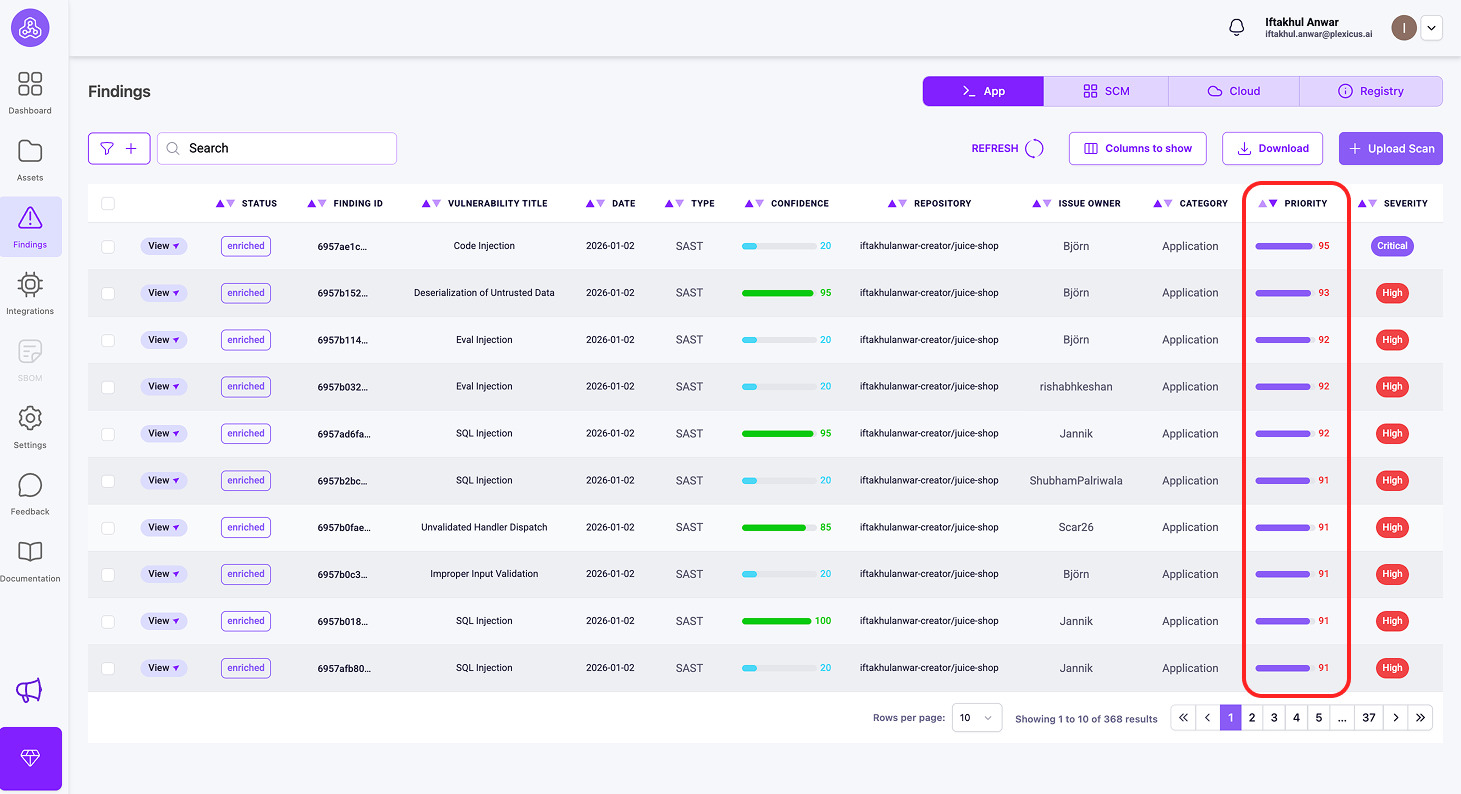

Passo 2: Priorização

Evite a fadiga de alertas. Faça a priorização para os problemas de segurança encontrados.

O Plexicus oferece métricas para ajudar você a decidir quais vulnerabilidades abordar primeiro:

a) Métricas de prioridade

O que mede: Quão urgente é corrigir o problema

É uma pontuação (0-100) que combina gravidade técnica (CVSSv4), impacto nos negócios e disponibilidade de exploração em um único número. É sua fila de ações - classifique por Prioridade para saber o que abordar imediatamente. Prioridade 85 significa “largue tudo e corrija isso agora”, enquanto Prioridade 45 significa “agende para o próximo sprint.”

Exemplo: Execução Remota de Código (RCE) em um serviço de estágio obsoleto

Um serviço de estágio legado contém uma vulnerabilidade de Execução Remota de Código. O serviço ainda está tecnicamente em execução, mas não é usado, não está conectado à produção e é acessível apenas a partir de uma lista de IPs permitidos interna.

- CVSSv4: 9.8 (gravidade técnica crítica)

- Impacto nos Negócios: 30 (sem dados de produção, sem impacto no cliente, serviço obsoleto)

- Disponibilidade de Exploração: 35 (requer acesso à rede interna e conhecimento específico do serviço)

- Prioridade: 42

Por que procurar por Prioridade:

No papel, CVSSv4 (9.8) grita “crítico”. Se você olhasse apenas para CVSS, isso desencadearia pânico e exercícios de emergência.

A Prioridade (42) conta a história real.

Porque o serviço está obsoleto, isolado da produção e não contém dados sensíveis, o risco real para o negócio é baixo. A Prioridade corretamente reduz a urgência e diz:

“Corrija isso durante a limpeza ou descomissionamento agendado, não em uma emergência.”

Isso ajuda as equipes a evitar perder tempo tirando engenheiros de trabalhos críticos para corrigir uma vulnerabilidade em um sistema que já está a caminho de ser desativado.

b) Impact

O que mede: Consequências para o negócio

Impacto (0-100) avalia o que acontece se a vulnerabilidade for explorada, considerando seu contexto específico: sensibilidade dos dados, criticidade do sistema, operações de negócios e conformidade regulatória.

Exemplo: Credenciais de nuvem hardcoded expostas em um repositório

Um conjunto de chaves de acesso à nuvem é acidentalmente comprometido em um repositório Git.

- Impacto 90: As chaves pertencem a uma conta de nuvem de produção com permissão para ler dados de clientes e criar infraestrutura. A exploração pode levar a violações de dados, interrupção de serviços e violações de conformidade.

- Impacto 25: As chaves pertencem a uma conta de sandbox sem dados sensíveis, limites de gastos estritos e sem acesso a sistemas de produção. Mesmo que abusadas, o impacto nos negócios é mínimo.

Por que o Impacto é Importante:

A vulnerabilidade é a mesma: credenciais expostas, mas as consequências para o negócio são radicalmente diferentes. As pontuações de impacto refletem o que o atacante pode realmente afetar, não apenas o que deu errado tecnicamente.

c) EPSS

O que mede: Probabilidade de ameaça no mundo real

EPSS é uma pontuação (0.0-1.0) que prevê a probabilidade de que um CVE específico seja explorado na prática nos próximos 30 dias

Exemplo: Duas vulnerabilidades com riscos muito diferentes no mundo real

Vulnerabilidade A: Uma falha crítica de execução remota de código de 2014

- CVSS: 9.0 (muito grave no papel)

- EPSS: 0.02

- Contexto: A vulnerabilidade é bem conhecida, patches estão disponíveis há anos, e há pouca ou nenhuma exploração ativa hoje.

Vulnerabilidade B: Uma recente divulgação de bypass de autenticação

- CVSS: 6.3 (gravidade técnica média)

- EPSS: 0.88

- Contexto: Exploits de prova de conceito são públicos, atacantes estão ativamente escaneando por eles, e a exploração já foi observada.

Por Que Olhar para EPSS:

CVSS informa quão grave uma vulnerabilidade poderia ser. EPSS informa quão provável é que seja atacada agora.

Embora a Vulnerabilidade A tenha um score CVSS muito mais alto, EPSS mostra que é improvável que seja explorada no curto prazo. A Vulnerabilidade B, apesar de seu score CVSS mais baixo, representa uma ameaça mais imediata e deve ser priorizada primeiro.

Isso ajuda as equipes a focarem em ataques reais acontecendo hoje, não apenas em cenários teóricos de pior caso.

Você pode verificar essas métricas para priorização seguindo estes passos:

- Certifique-se de que seu repositório está conectado e o processo de escaneamento foi concluído.

- Em seguida, vá para o menu Findings para encontrar as métricas necessárias para priorização.

Diferenças Principais

| Métrica | Respostas | Escopo | Intervalo |

|---|---|---|---|

| EPSS | “Os atacantes estão usando isso?” | Panorama global de ameaças | 0.0-1.0 |

| Prioridade | “O que eu corrijo primeiro?” | Pontuação de urgência combinada | 0-100 |

| Impacto | “Quão ruim para MEU negócio?” | Específico da organização | 0-100 |

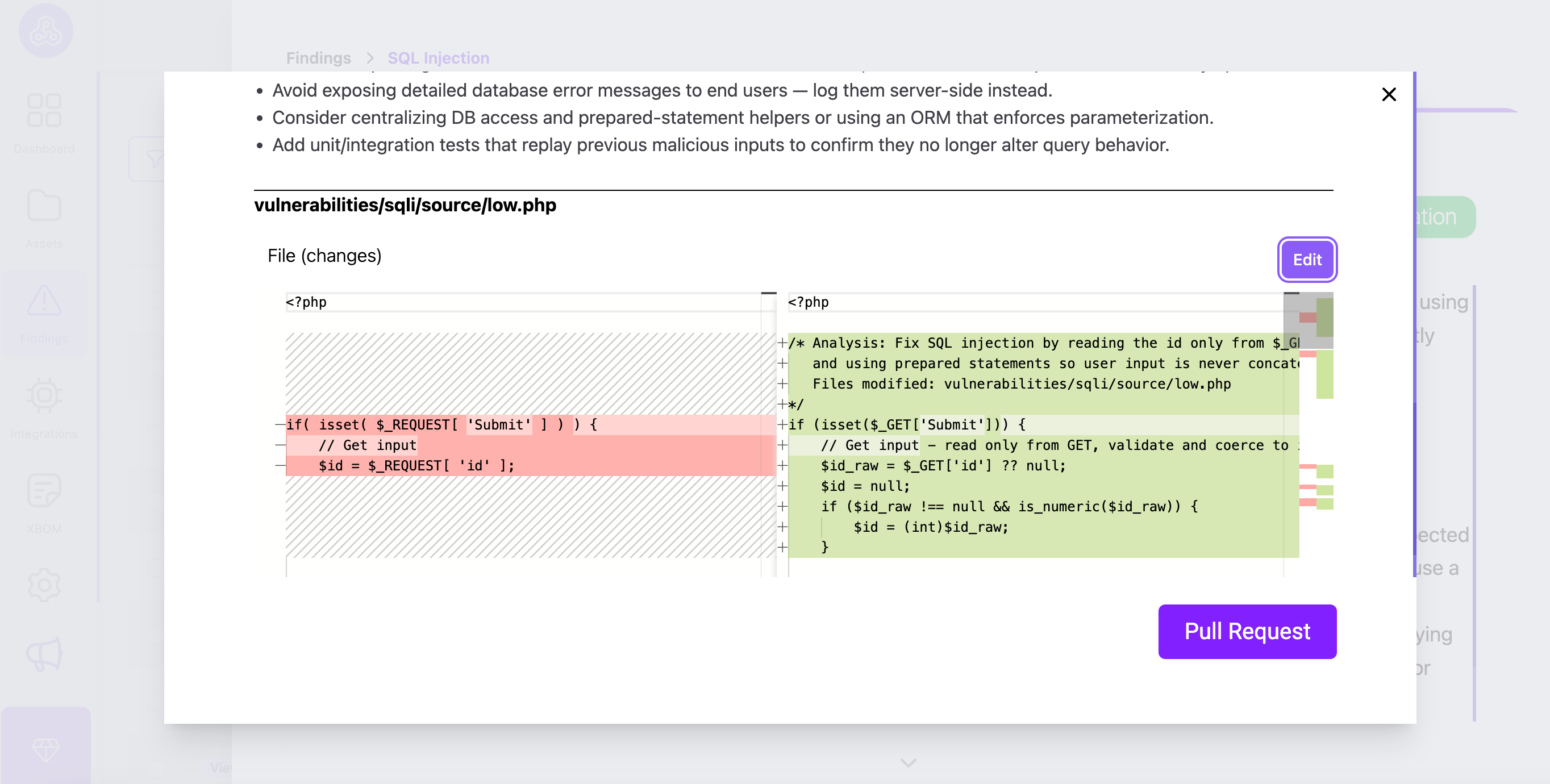

Passo 3: Corrigir Vulnerabilidades

É aqui que a maioria dos fluxos de trabalho falha. Dizer a um desenvolvedor “você tem uma injeção de SQL” exige que ele pesquise a correção. Esse atrito leva a avisos ignorados.

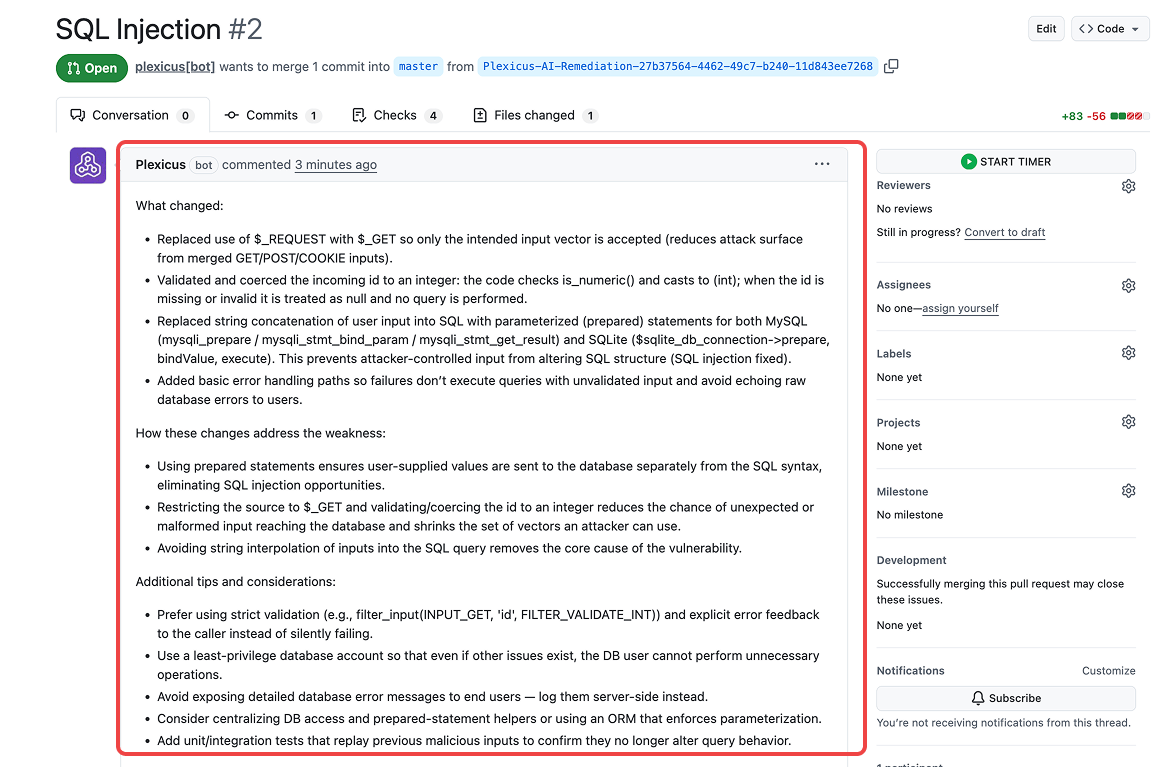

Plexicus corrige vulnerabilidades automaticamente. Em vez de apenas sinalizar um problema, o plexicus analisa o bloco de código vulnerável e sugere a correção exata do código.

O desenvolvedor não precisa ir ao Stack Overflow para encontrar uma solução. Ele simplesmente revisa o patch sugerido e o aceita. Isso transforma uma tarefa de pesquisa de 1 hora em uma tarefa de revisão de 1 minuto.

Passo 4: Decoração de PR

Fazer um desenvolvedor abrir uma nova ferramenta para visualizar erros é um assassino de fluxo de trabalho. As descobertas devem aparecer onde o desenvolvedor já está trabalhando.

Plexicus usa decorações de PR para postar descobertas diretamente como comentários nas linhas específicas de código que foram alteradas.

- Antiga maneira: “Build falhou. Verifique os logs de erro.” (Desenvolvedor gasta 20 minutos procurando logs).

- Nova maneira: Plexicus comenta na Linha 42: “Alta Severidade: Chave AWS detectada aqui. Por favor, remova.”

Passo 4: Controle de CI

Ao contrário dos gates tradicionais de CI que apenas bloqueiam, o Plexicus gera automaticamente correções e cria pull requests com código de remediação. Isso significa que quando um gate bloqueia uma mesclagem, os desenvolvedores recebem PRs de correção prontos para mesclar, reduzindo o atrito.

Comparação: Scanners Legados vs. Plexicus

| Recurso | Ferramentas de Segurança Legadas | Plexicus |

|---|---|---|

| Ponto de Integração | Painel Separado / Varredura Noturna | Pipeline CI/CD (Instantâneo) |

| Ciclo de Feedback | Relatórios em PDF ou Logs de Console | Decorações de PR (Comentários em Fluxo) |

| Ação | “Aqui está um problema” | “Aqui está a correção de Remediação de IA” |

| Tempo para Corrigir | Dias (Requer Mudança de Contexto) | Minutos (Durante Revisão de Código) |

Conclusão principal

Os desenvolvedores não ignoram as descobertas de segurança porque são preguiçosos. Eles as ignoram porque as ferramentas são ineficientes e disruptivas.

Ao deslocar a segurança para o pipeline CI/CD, você muda a dinâmica. Você não está pedindo aos desenvolvedores para “parar de trabalhar e fazer segurança”; você está tornando a segurança parte da revisão de código que eles já estão fazendo.

Quando você usa ferramentas como Plexicus, você fecha o ciclo completamente. Você detecta o problema no pipeline, destaca-o no PR e aplica a correção de Remediação de IA do Plexicus.

Pronto para limpar seu pipeline?

Comece escaneando seu próximo Pull Request em busca de segredos, e deixe o Plexicus cuidar da correção. O Plexicus se integra perfeitamente com plataformas populares de CI/CD como Jenkins ou GitHub Actions, bem como sistemas de controle de versão como GitHub, GitLab e Bitbucket. Essa compatibilidade garante que ele se encaixe suavemente em sua cadeia de ferramentas existente, tornando o aprimoramento de segurança uma parte sem esforço do seu fluxo de trabalho de desenvolvimento.

O Plexicus também oferece um nível comunitário gratuito para ajudá-lo a proteger seu código imediatamente. Para mais detalhes, confira a página de preços. Comece hoje, sem custo, sem barreiras.

Perguntas Frequentes (FAQ)

1. O que é o Plexicus?

O Plexicus é uma plataforma CNAPP e ASPM que se integra diretamente ao seu pipeline de CI/CD, ajudando a detectar e corrigir vulnerabilidades, segredos e problemas de código assim que o código é enviado.

2. Como o Plexicus ajuda os desenvolvedores a corrigir vulnerabilidades mais rapidamente?

O Plexicus desloca a varredura de segurança para a etapa de Pull Request (PR), sinalizando imediatamente os problemas e fornecendo sugestões de correção de código. Isso reduz o tempo e o esforço necessários para a remediação e ajuda a prevenir a fadiga de alertas.

3. Que tipos de problemas o Plexicus detecta?

Plexicus detecta vários tipos de problemas de segurança em todo o SDLC, incluindo: segredos no código (credenciais expostas, chaves de API), vulnerabilidades de código estático (SAST), vulnerabilidades de dependência (SCA), configurações incorretas de infraestrutura como código, problemas de segurança de contêiner, postura de segurança em nuvem, segurança de pipeline CI/CD, conformidade de licenças e vulnerabilidades de aplicação dinâmica (DAST). A plataforma integra mais de 20 ferramentas de segurança para fornecer cobertura abrangente de segurança de aplicativos.

4. Como o Plexicus prioriza vulnerabilidades?

Plexicus usa três métricas principais: Prioridade (combinando severidade, impacto nos negócios e explorabilidade), Impacto (consequências para os negócios) e EPSS (probabilidade de exploração no mundo real). Estas ajudam as equipes a focar nos problemas mais urgentes e impactantes.

5. O Plexicus corrige automaticamente as vulnerabilidades?

Sim, o Plexicus analisa o código vulnerável e sugere patches que os desenvolvedores podem revisar e aceitar diretamente dentro do PR, minimizando a pesquisa manual.

6. Como as descobertas são comunicadas aos desenvolvedores?

As descobertas são postadas como decorações de PR, comentários em linhas específicas de código dentro do PR, para que os desenvolvedores as vejam onde já trabalham.

7. Quais plataformas CI/CD e sistemas de controle de versão o Plexicus suporta?

Plexicus integra-se com plataformas populares de CI/CD como Jenkins e GitHub Actions, e funciona com sistemas de controle de versão incluindo GitHub, GitLab e Bitbucket.

8. Existe uma versão gratuita do Plexicus?

Sim, o Plexicus oferece um nível gratuito chamado Community Tier. Você pode começar sem custo. Confira a página de preços para mais detalhes.

9. Por que os desenvolvedores frequentemente ignoram as descobertas de segurança?

Os desenvolvedores frequentemente ignoram as descobertas porque as ferramentas de segurança podem ser disruptivas, barulhentas e consumir muito tempo. O Plexicus aborda isso tornando a segurança parte do fluxo de trabalho existente e fornecendo correções acionáveis.