أفضل أدوات SCA في عام 2025: فحص التبعيات وتأمين سلسلة توريد البرمجيات الخاصة بك

تعتمد التطبيقات الحديثة بشكل كبير على المكتبات الخارجية والمفتوحة المصدر. هذا يسرع عملية التطوير، لكنه يزيد أيضًا من خطر الهجمات. كل تبعية يمكن أن تقدم مشاكل مثل الثغرات الأمنية غير المرقعة، أو التراخيص الخطرة، أو الحزم القديمة. تساعد أدوات تحليل تكوين البرمجيات (SCA) في معالجة هذه المشاكل.

هل تحتاج إلى أدوات SCA لتأمين التطبيقات؟

تعتمد التطبيقات الحديثة بشكل كبير على المكتبات الخارجية والمفتوحة المصدر. هذا يسرع من عملية التطوير، ولكنه يزيد أيضًا من خطر الهجمات. كل اعتماد يمكن أن يقدم مشاكل مثل العيوب الأمنية غير المرقعة، أو التراخيص الخطرة، أو الحزم القديمة. تساعد أدوات تحليل تكوين البرمجيات (SCA) في معالجة هذه المشاكل.

تحليل تكوين البرمجيات (SCA) في الأمن السيبراني يساعدك في تحديد الاعتمادات الضعيفة (مكونات البرمجيات الخارجية التي لديها مشاكل أمنية)، ومراقبة استخدام التراخيص، وتوليد SBOMs (فواتير المواد البرمجية، التي تسرد جميع مكونات البرمجيات في تطبيقك). باستخدام أداة أمان SCA المناسبة، يمكنك اكتشاف الثغرات في اعتماداتك في وقت مبكر، قبل أن يستغلها المهاجمون. تساعد هذه الأدوات أيضًا في تقليل المخاطر القانونية من التراخيص المشكلة.

لماذا تستمع إلينا؟

في Plexicus، نحن نساعد المؤسسات من جميع الأحجام على تعزيز أمان التطبيقات. منصتنا تجمع بين SAST و SCA و DAST وفحص الأسرار وأمان السحابة في حل واحد. نحن ندعم الشركات في كل مرحلة لتأمين تطبيقاتها.

“بصفتنا روادًا في أمن السحابة، وجدنا أن Plexicus مبتكر بشكل ملحوظ في مجال معالجة الثغرات الأمنية. حقيقة أنهم قاموا بدمج Prowler كأحد الموصلات الخاصة بهم تظهر التزامهم بالاستفادة من أفضل الأدوات مفتوحة المصدر مع إضافة قيمة كبيرة من خلال قدراتهم في معالجة الثغرات المدعومة بالذكاء الاصطناعي”

خوسيه فرناندو دومينغيز

CISO، Ironchip

مقارنة سريعة لأفضل أدوات SCA في عام 2025

| المنصة | الميزات الأساسية / نقاط القوة | التكاملات | التسعير | الأفضل لـ | السلبيات / الحدود |

|---|---|---|---|---|---|

| Plexicus ASPM | ASPM موحد: SCA، SAST، DAST، الأسرار، IaC، فحص السحابة؛ إصلاح بالذكاء الاصطناعي؛ SBOM | GitHub، GitLab، Bitbucket، CI/CD | تجربة مجانية؛ $50/شهريًا/للمطور؛ مخصص | الفرق التي تحتاج إلى وضع أمني كامل في واحد | قد يكون مبالغًا فيه فقط لـ SCA |

| Snyk Open Source | الأولوية للمطور؛ فحص SCA سريع؛ الكود+الحاوية+IaC+الرخصة؛ تحديثات نشطة | IDE، Git، CI/CD | مجاني؛ مدفوع من $25/شهريًا/للمطور | فرق التطوير التي تحتاج إلى الكود/SCA في خط الأنابيب | يمكن أن يصبح مكلفًا عند التوسع |

| Mend (WhiteSource) | يركز على SCA؛ الامتثال؛ التصحيح؛ التحديثات التلقائية | المنصات الرئيسية | ~$1000/سنوياً لكل مطور | المؤسسات: الامتثال والتوسع | واجهة معقدة، مكلف للفرق الكبيرة |

| Sonatype Nexus Lifecycle | SCA + إدارة المستودع؛ بيانات غنية؛ يتكامل مع Nexus Repo | Nexus، الأدوات الرئيسية | طبقة مجانية؛ $135/شهريًا للمستودع؛ $57.50/شهريًا للمستخدم | المؤسسات الكبيرة، إدارة المستودعات | منحنى التعلم، التكلفة |

| GitHub Advanced Security | SCA، الأسرار، فحص الكود، رسم بياني للتبعيات؛ أصلي لعمليات GitHub | GitHub | $30/شهريًا للمساهم (الكود)؛ $19/شهريًا للأسرار | فرق GitHub التي تريد حلاً أصليًا | فقط لـ GitHub؛ التسعير لكل مساهم |

| JFrog Xray | التركيز على DevSecOps؛ دعم قوي لـ SBOM/الرخصة/OSS؛ يتكامل مع Artifactory | IDE، CLI، Artifactory | $150/شهريًا (Pro، السحابة)؛ مؤسسة عالية | مستخدمو JFrog الحاليون، مدراء القطع الأثرية | السعر، الأفضل للمؤسسات الكبيرة/jfrog |

| Black Duck | بيانات عميقة عن الثغرات والرخص، أتمتة السياسات، امتثال ناضج | المنصات الرئيسية | يعتمد على الاقتباس (اتصل بالمبيعات) | المؤسسات الكبيرة، المنظمة | التكلفة، تبني أبطأ للأكوام الجديدة |

| FOSSA | SCA + أتمتة SBOM والرخصة؛ صديق للمطور؛ قابل للتوسع | API، CI/CD، VCS الرئيسية | مجاني (محدود)؛ $23/مشروع/شهريًا للأعمال؛ مؤسسة | الامتثال + مجموعات SCA قابلة للتوسع | المجاني محدود، التكلفة تتوسع بسرعة |

| Veracode SCA | منصة موحدة؛ اكتشاف متقدم للثغرات، تقارير، امتثال | متنوعة | اتصل بالمبيعات | مستخدمو المؤسسات مع احتياجات AppSec واسعة | سعر مرتفع، عملية الانضمام أكثر تعقيدًا |

| OWASP Dependency-Check | مفتوح المصدر، يغطي CVEs عبر NVD، دعم واسع للأدوات/الإضافات | Maven، Gradle، Jenkins | مجاني | OSS، فرق صغيرة، احتياجات بدون تكلفة | فقط CVEs المعروفة، لوحات معلومات أساسية |

أفضل 10 أدوات لتحليل تكوين البرمجيات (SCA)

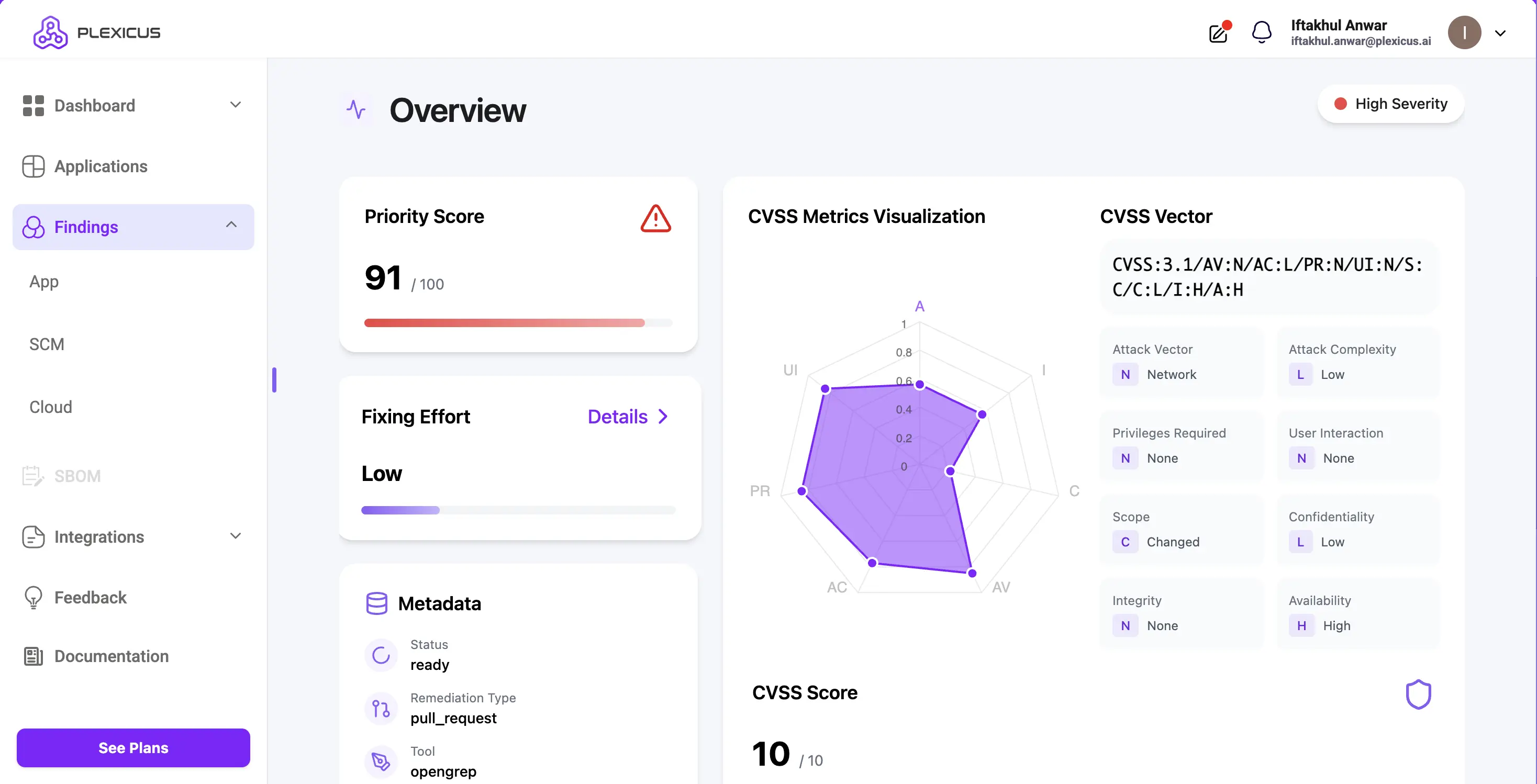

1. Plexicus ASPM

Plexicus ASPM هو أكثر من مجرد أداة SCA؛ إنه منصة كاملة لإدارة وضع أمان التطبيقات (ASPM). يوحد SCA، SAST، DAST، كشف الأسرار، وفحص سوء التكوين السحابي في حل واحد.

الأدوات التقليدية ترفع التنبيهات فقط، لكن Plexicus يأخذها إلى أبعد من ذلك مع مساعد مدعوم بالذكاء الاصطناعي يساعد في إصلاح الثغرات تلقائيًا. هذا يقلل من مخاطر الأمان ويوفر وقت المطورين من خلال دمج طرق اختبار مختلفة وإصلاحات تلقائية في منصة واحدة.

الإيجابيات:

- لوحة تحكم موحدة لجميع الثغرات (ليس فقط SCA)

- محرك الأولوية يقلل الضوضاء.

- تكاملات أصلية مع GitHub، GitLab، Bitbucket، وأدوات CI/CD

- توليد SBOM والامتثال للترخيص مدمج

السلبيات:

- قد يشعر بأنه منتج مبالغ فيه إذا كنت تريد فقط وظيفة SCA

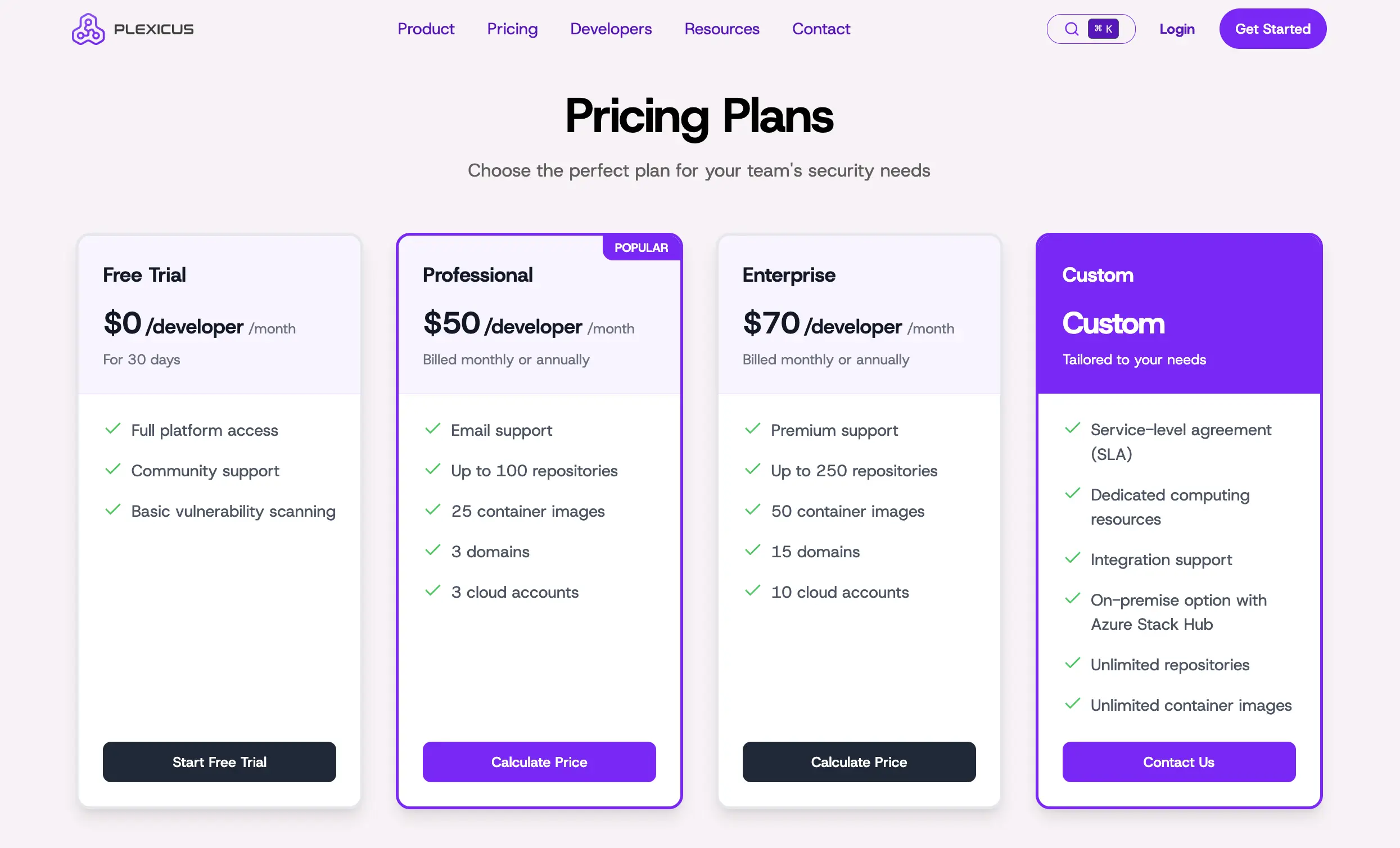

التسعير:

- تجربة مجانية لمدة 30 يومًا

- 50 دولارًا شهريًا لكل مطور

- اتصل بالمبيعات للحصول على مستوى مخصص.

الأفضل لـ: الفرق التي تريد تجاوز SCA مع منصة أمان واحدة.

2. Snyk Open Source

Snyk مفتوح المصدر هو أداة SCA موجهة للمطورين تقوم بفحص التبعيات، وتحديد الثغرات المعروفة، وتتكامل مع بيئة التطوير المتكاملة (IDE) وعمليات التكامل المستمر/التسليم المستمر (CI/CD). تُستخدم ميزات SCA الخاصة بها على نطاق واسع في سير عمل DevOps الحديثة.

الإيجابيات:

- تجربة قوية للمطورين

- تكاملات رائعة (IDE، Git، CI/CD)

- تغطي الامتثال للترخيص، وفحص الحاويات والبنية ككود (IaC)

- قاعدة بيانات كبيرة للثغرات وتحديثات نشطة

السلبيات:

- يمكن أن تصبح مكلفة على نطاق واسع

- الخطة المجانية تحتوي على ميزات محدودة.

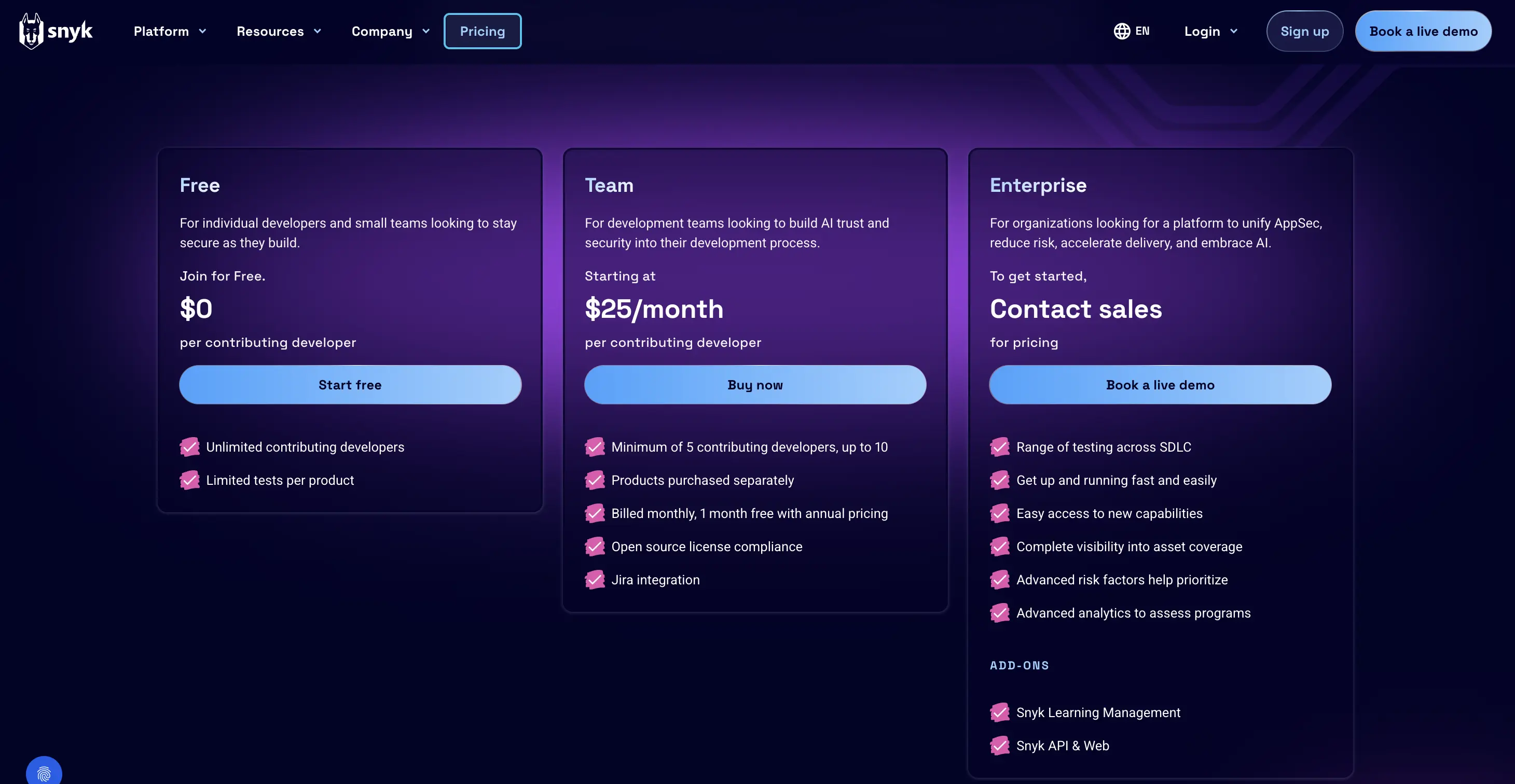

التسعير:

- مجاني

- مدفوع من 25 دولار/شهريًا لكل مطور، الحد الأدنى 5 مطورين

الأفضل لـ: فرق المطورين الذين يريدون محلل كود سريع + SCA في خطوطهم.

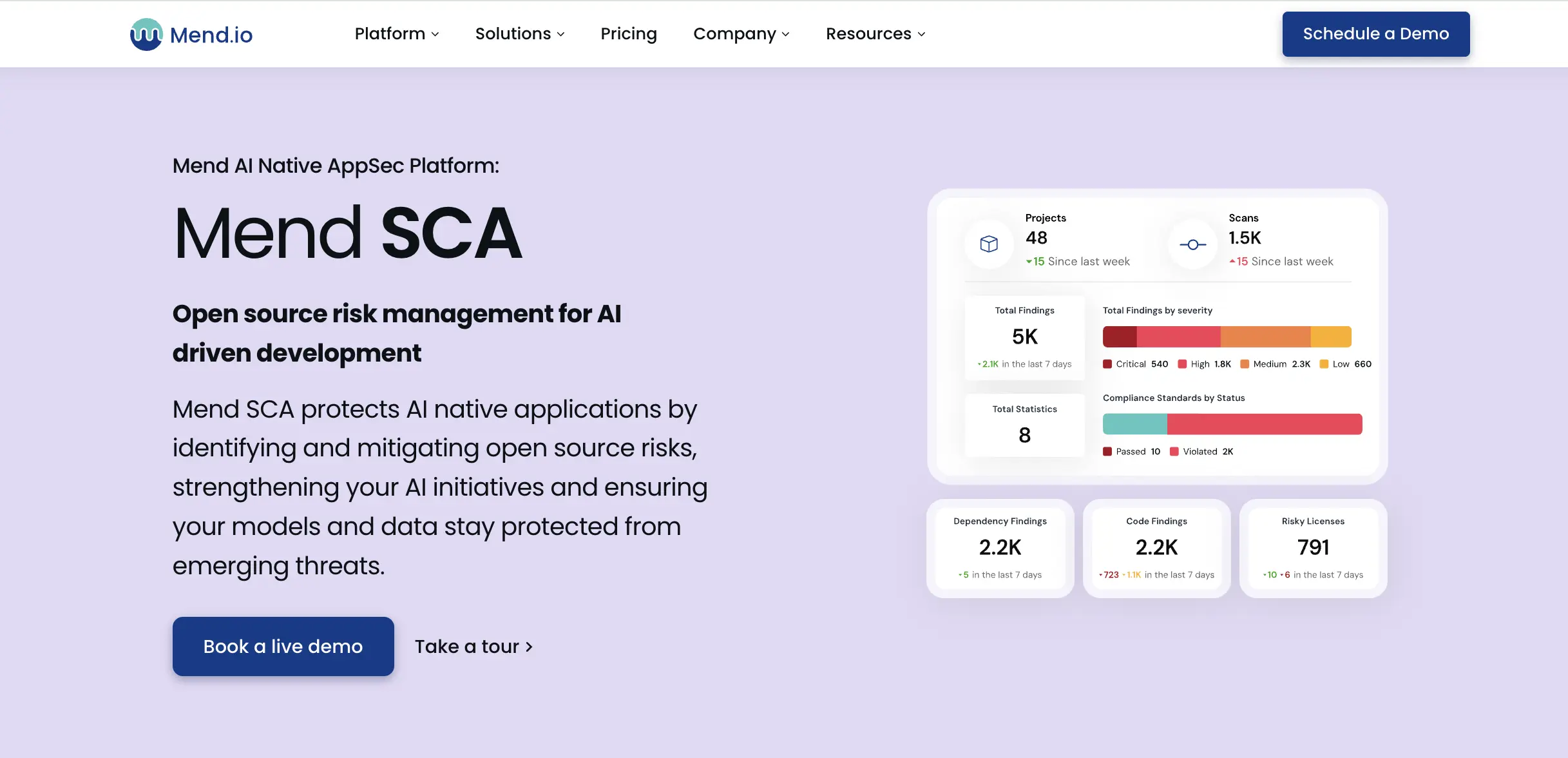

3. Mend (WhiteSource)

Mend (المعروفة سابقًا باسم WhiteSource) تتخصص في اختبار أمان SCA مع ميزات امتثال قوية. توفر Mend حلاً شاملاً لـ SCA مع الامتثال للترخيص، واكتشاف الثغرات، والتكامل مع أدوات المعالجة.

الإيجابيات:

- ممتاز للامتثال للترخيص

- التصحيح التلقائي وتحديثات التبعيات

- جيد للاستخدام على نطاق المؤسسات

السلبيات:

- واجهة مستخدم معقدة

- تكلفة عالية لفريق واسع النطاق

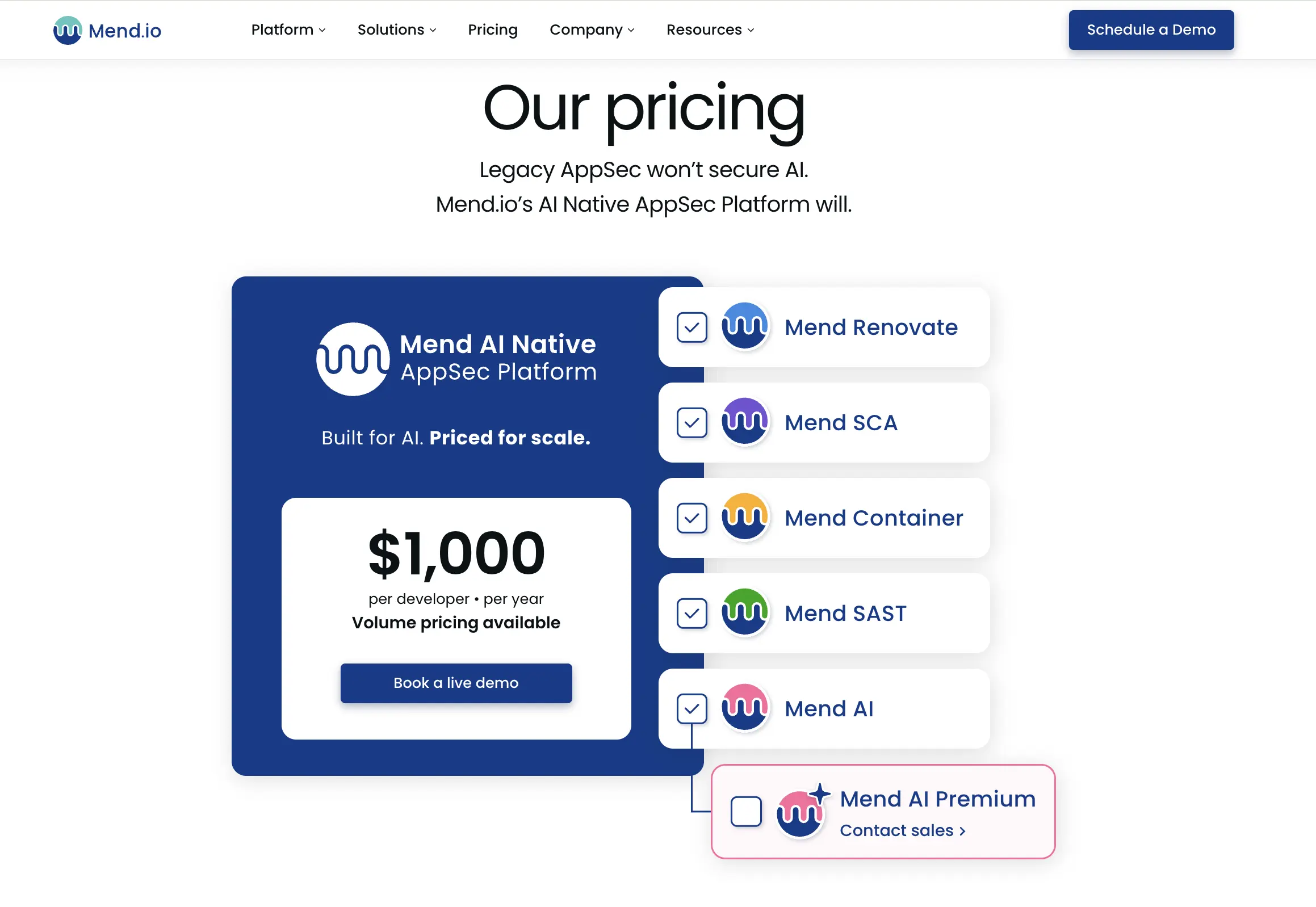

التسعير: 1,000 دولار/سنة لكل مطور

الأفضل لـ: المؤسسات الكبيرة ذات المتطلبات الثقيلة للامتثال.

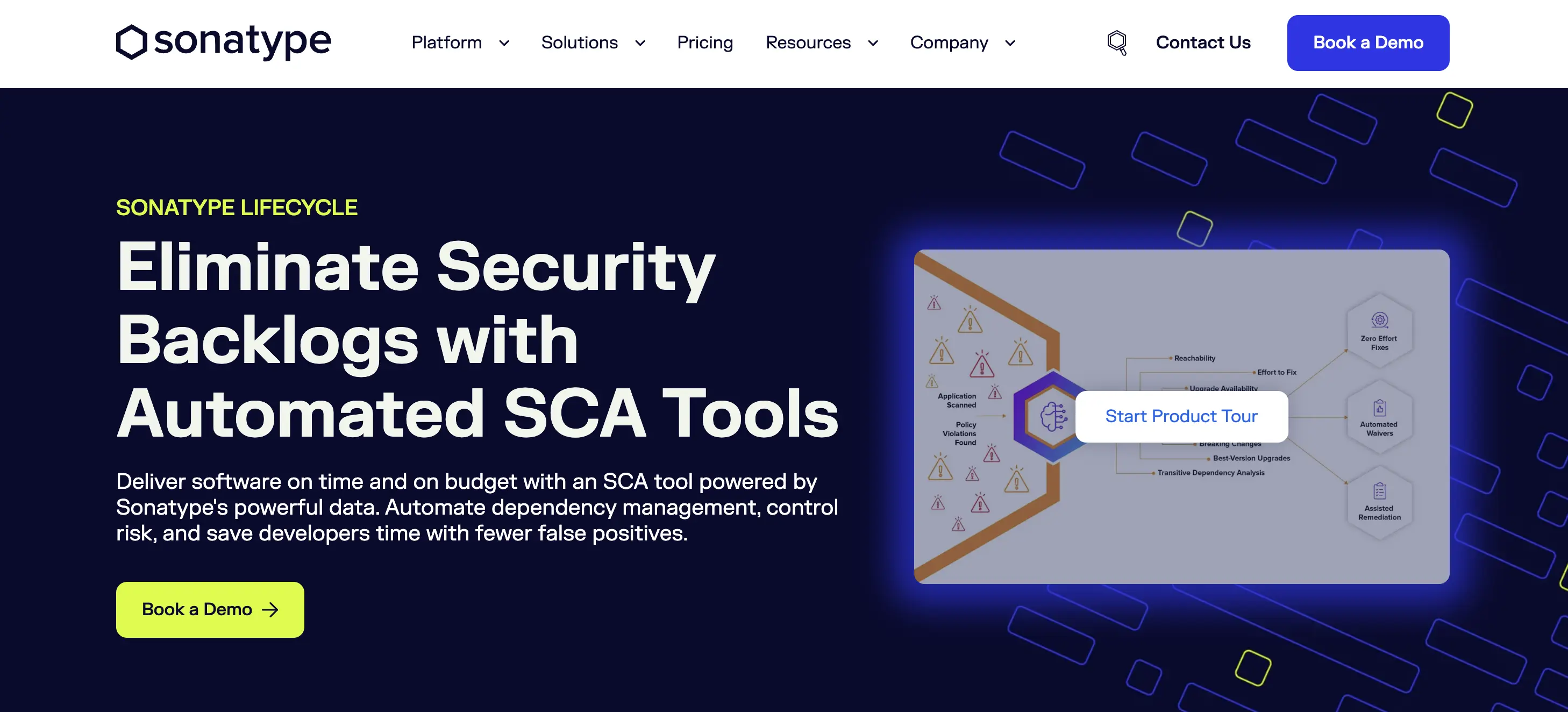

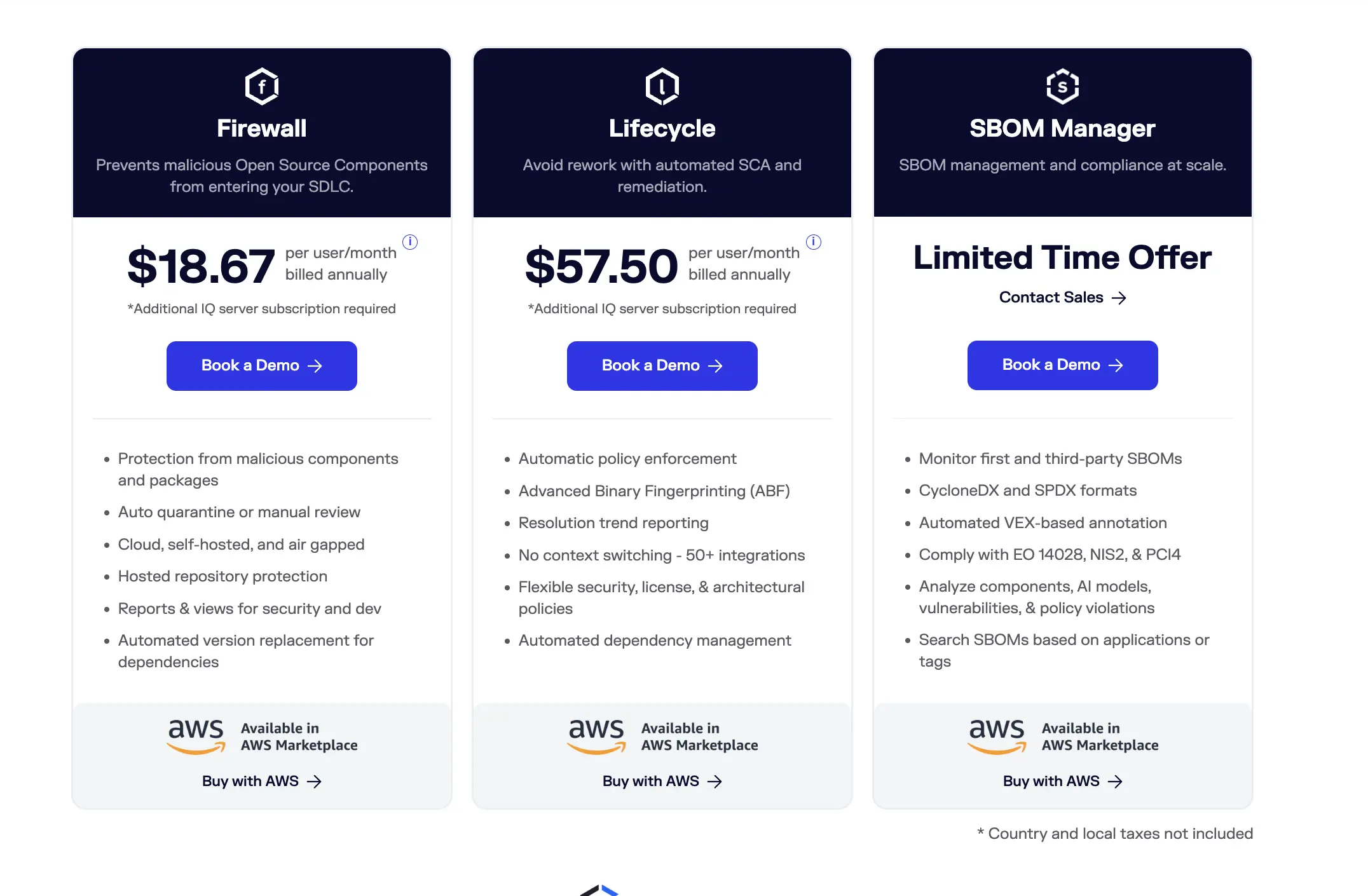

4. Sonatype Nexus Lifecycle

واحدة من أدوات تحليل تكوين البرمجيات التي تركز على حوكمة سلسلة التوريد.

الإيجابيات:

- بيانات غنية بالأمان والترخيص

- يتكامل بسلاسة مع Nexus Repository

- جيد لمنظمة تطوير كبيرة

السلبيات:

- منحنى تعلم حاد

- قد يكون مبالغًا فيه للفرق الصغيرة.

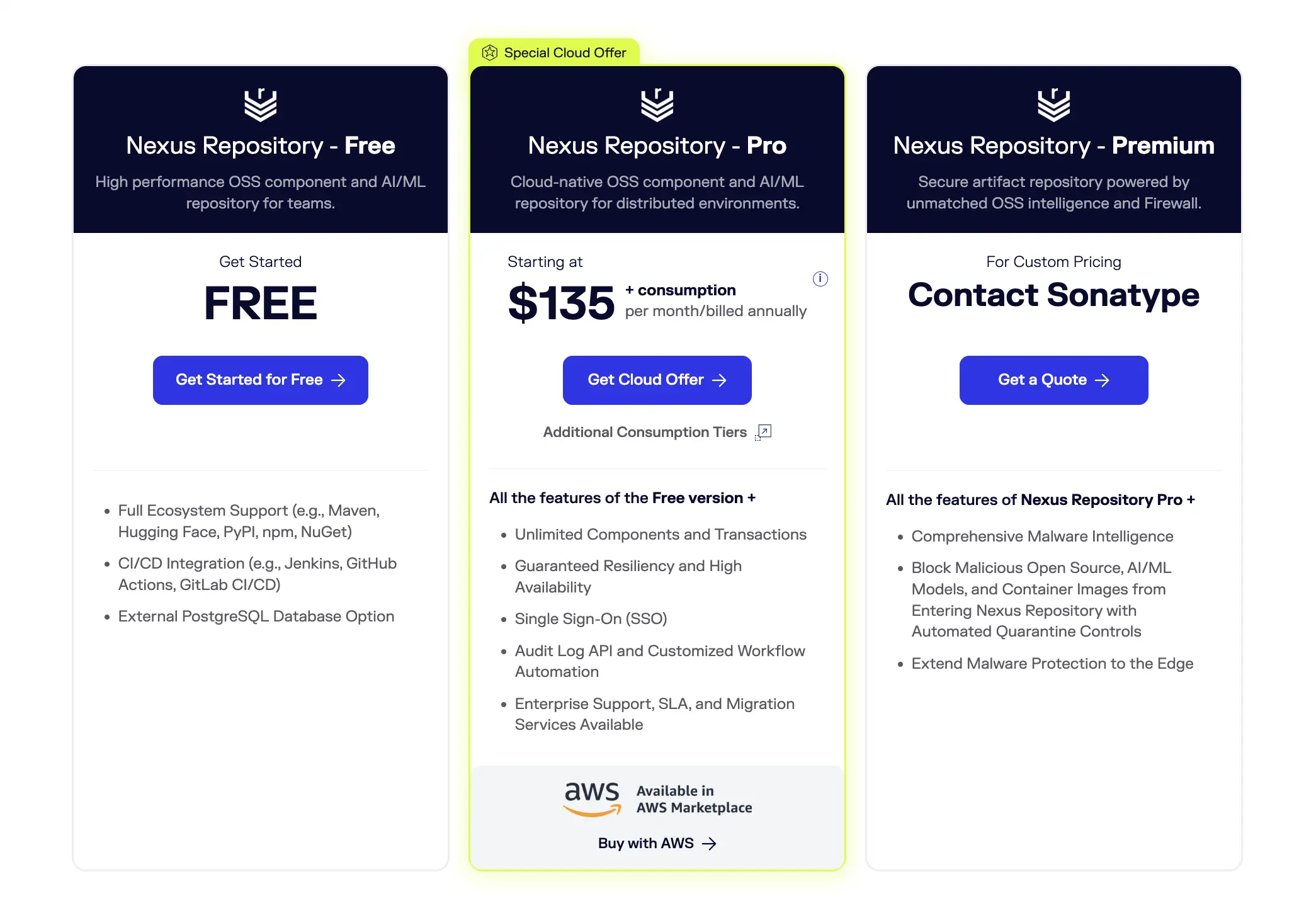

التسعير:

- تتوفر طبقة مجانية لمكونات Nexus Repository OSS.

- تبدأ خطة Pro بسعر 135 دولارًا أمريكيًا شهريًا لـ Nexus Repository Pro (السحابة) + رسوم الاستهلاك.

- SCA + العلاج مع Sonatype Lifecycle ~ 57.50 دولارًا أمريكيًا للمستخدم/شهريًا (الفوترة السنوية).

الأفضل لـ: المؤسسات التي تحتاج إلى اختبار أمان SCA وإدارة المستودعات/القطع الأثرية مع ذكاء OSS قوي.

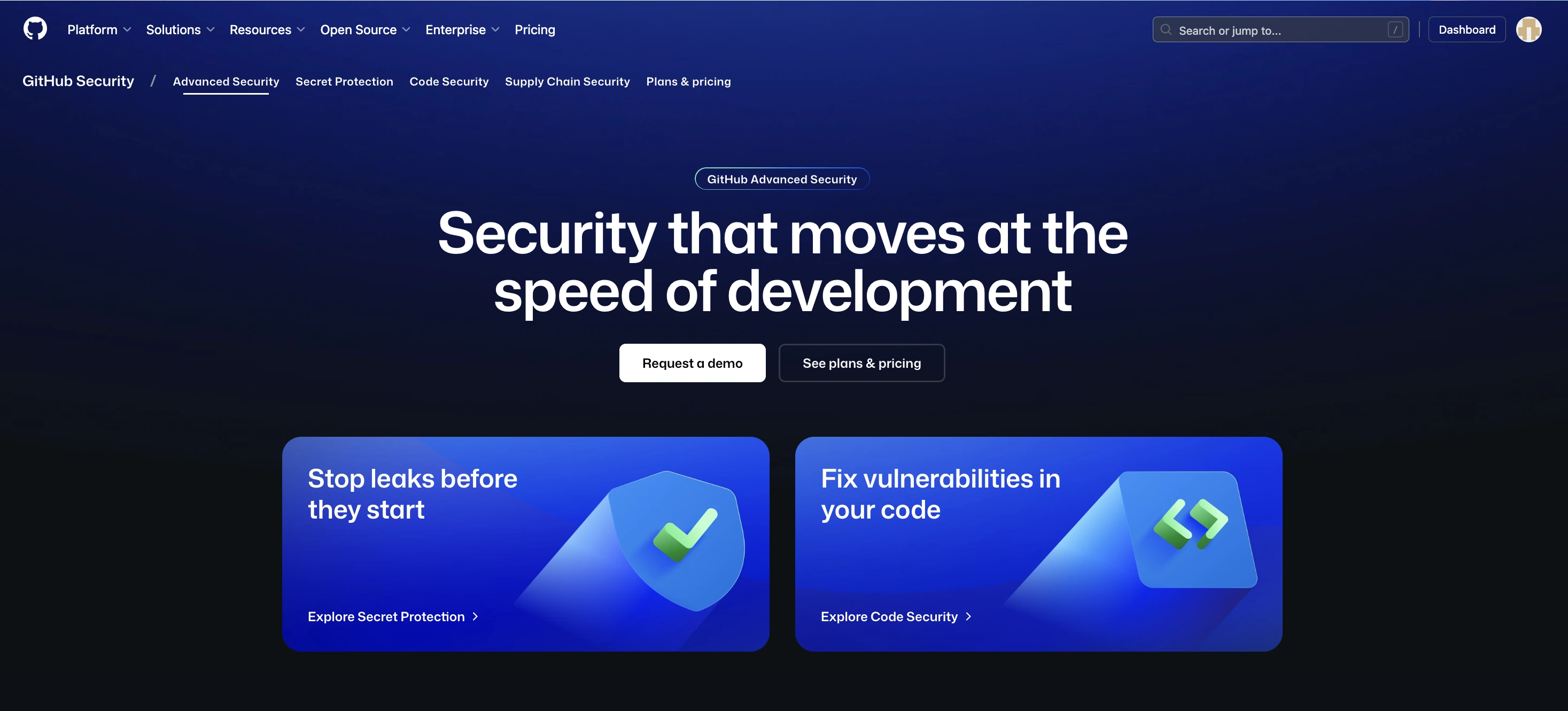

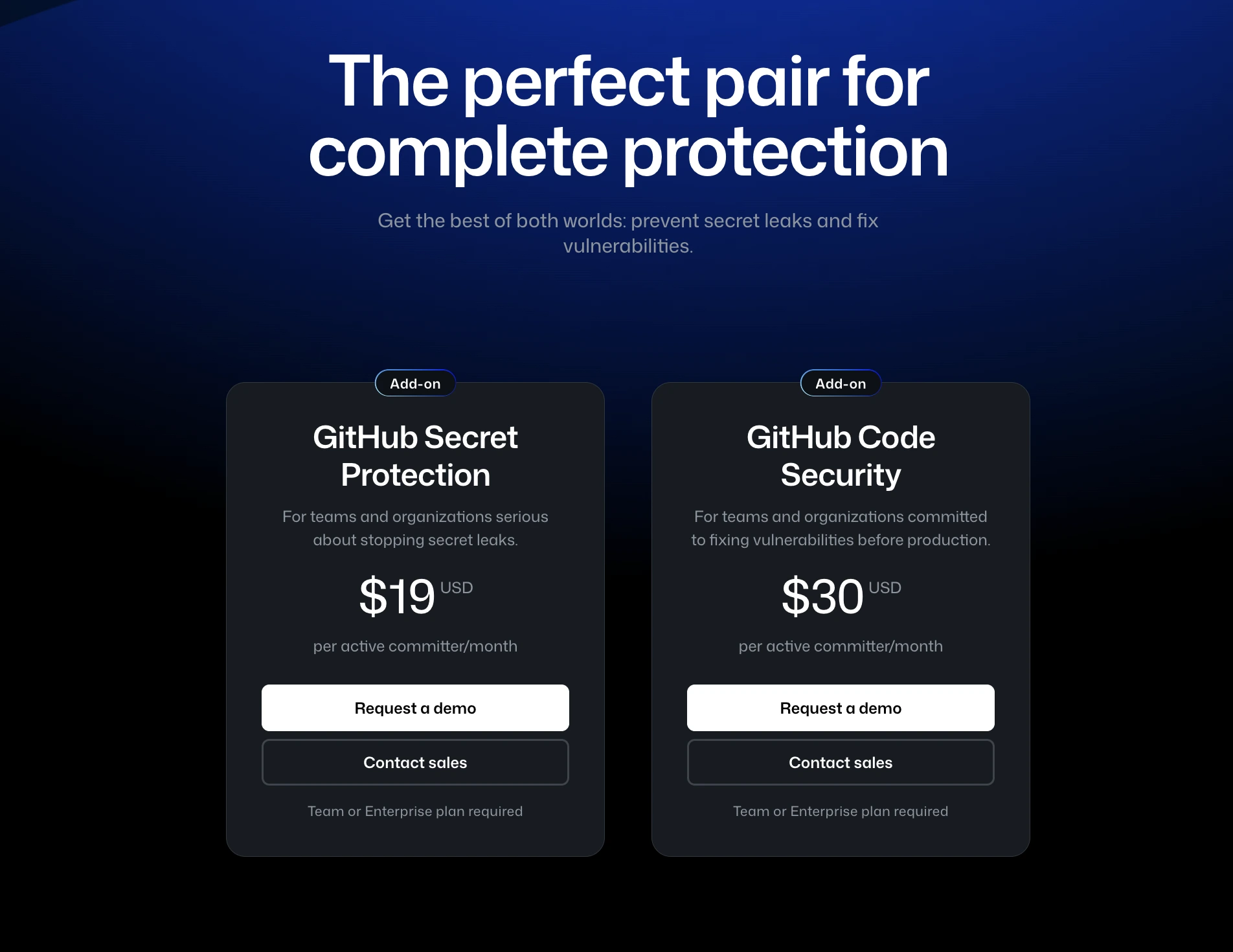

5. GitHub Advanced Security (GHAS)

GitHub Advanced Security هو أداة الأمان المدمجة في GitHub للكود والاعتماديات، والتي تتضمن ميزات تحليل تكوين البرمجيات (SCA) مثل رسم الاعتماديات، مراجعة الاعتماديات، حماية الأسرار، وفحص الكود.

الإيجابيات:

- التكامل الأصلي مع مستودعات GitHub وعمليات CI/CD.

- قوي في فحص الاعتماديات، فحص التراخيص، والتنبيهات عبر Dependabot.

- حماية الأسرار وأمان الكود مدمجان كإضافات.

السلبيات:

- التسعير لكل مُساهم نشط؛ يمكن أن يصبح مكلفًا للفرق الكبيرة.

- بعض الميزات متاحة فقط في خطط الفريق أو المؤسسة.

- أقل مرونة خارج نظام GitHub.

السعر:

- أمان كود GitHub: 30 دولار أمريكي لكل مُساهم نشط/شهريًا (يتطلب فريق أو مؤسسة).

- حماية الأسرار في GitHub: 19 دولار أمريكي لكل مُساهم نشط/شهريًا.

الأفضل لـ: الفرق التي تستضيف الكود على GitHub وتريد فحص الاعتماديات والأسرار المدمج دون إدارة أدوات SCA منفصلة.

6. JFrog Xray

JFrog Xray هو أحد أدوات SCA التي يمكن أن تساعدك في تحديد، تحديد الأولويات، ومعالجة الثغرات الأمنية ومشكلات الامتثال للتراخيص في البرمجيات مفتوحة المصدر (OSS).

يوفر JFrog نهجًا يركز على المطورين حيث يتكامل مع IDE وCLI لتسهيل تشغيل JFrog Xray بسلاسة للمطورين.

الإيجابيات:

- تكامل قوي مع DevSecOps

- فحص SBOM والتراخيص

- قوي عند دمجه مع JFrog Artifactory (مدير مستودع القطع العالمي الخاص بهم)

السلبيات:

- الأفضل للمستخدمين الحاليين لـ JFrog

- تكلفة أعلى للفرق الصغيرة

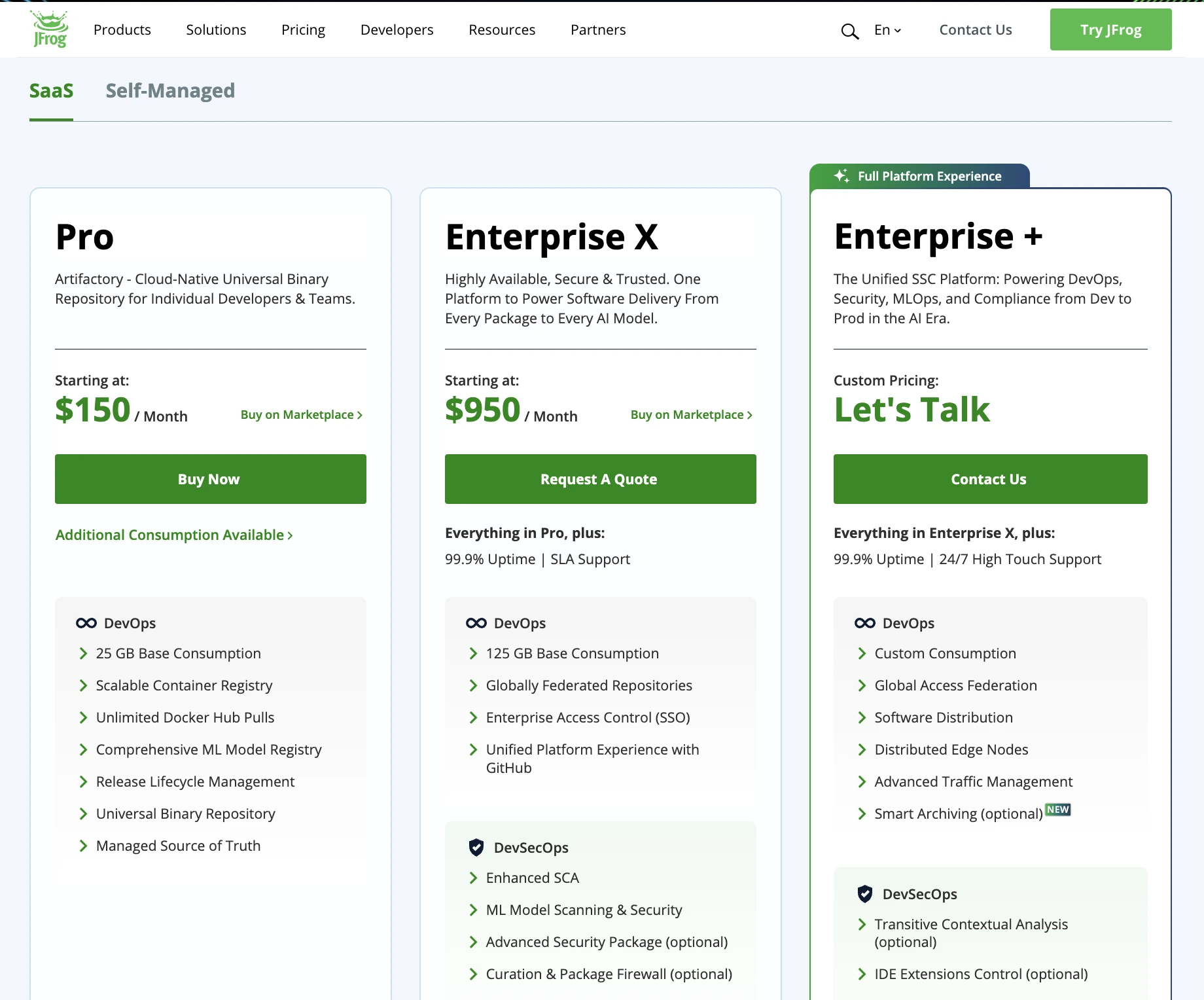

التسعير

تقدم JFrog مستويات مرنة لمنصة تحليل تكوين البرمجيات (SCA) وإدارة القطع. إليك كيف يبدو التسعير:

- Pro: 150 دولار أمريكي/الشهر (سحابية)، تشمل 25 جيجابايت من التخزين/الاستهلاك الأساسي؛ تكلفة الاستخدام الإضافي لكل جيجابايت.

- Enterprise X: 950 دولار أمريكي/الشهر، استهلاك أساسي أكبر (125 جيجابايت)، دعم SLA، توفر أعلى.

- Pro X (إدارة ذاتية/مقياس مؤسسي): 27,000 دولار أمريكي/السنة، مخصص للفرق الكبيرة أو المؤسسات التي تحتاج إلى قدرة إدارة ذاتية كاملة.

7. Black Duck

Black Duck هو أداة SCA/أمنية مع معلومات عميقة عن الثغرات الأمنية مفتوحة المصدر، وإنفاذ التراخيص، وأتمتة السياسات.

الإيجابيات:

- قاعدة بيانات واسعة للثغرات الأمنية

- ميزات قوية للامتثال للتراخيص والحكم

- جيد للمنظمات الكبيرة والمنظمة

السلبيات:

- التكلفة تتطلب اقتباسًا من البائع.

- أحيانًا تكيف أبطأ مع النظم البيئية الجديدة مقارنة بالأدوات الأحدث

السعر:

- نموذج “احصل على التسعير”، يجب الاتصال بفريق المبيعات.

الأفضل لـ: المؤسسات التي تحتاج إلى أمان مفتوح المصدر واختبار الامتثال ناضج ومجرب.

ملاحظة: يتكامل Plexicus ASPM أيضًا مع Black Duck كأحد أدوات SCA في نظام Plexicus البيئي.

8. Fossa

FOSSA هي منصة حديثة لتحليل تكوين البرمجيات (SCA) تركز على الامتثال لترخيص المصادر المفتوحة، واكتشاف الثغرات الأمنية، وإدارة التبعيات. توفر توليد SBOM (قائمة مواد البرمجيات) تلقائيًا، وإنفاذ السياسات، وتكاملات ملائمة للمطورين.

الإيجابيات:

- خطة مجانية متاحة للأفراد والفرق الصغيرة

- دعم قوي للامتثال للترخيص وSBOM

- فحص تلقائي للترخيص والثغرات الأمنية في مستويات الأعمال/المؤسسات

- مركزية المطور مع الوصول إلى API وتكاملات CI/CD

السلبيات:

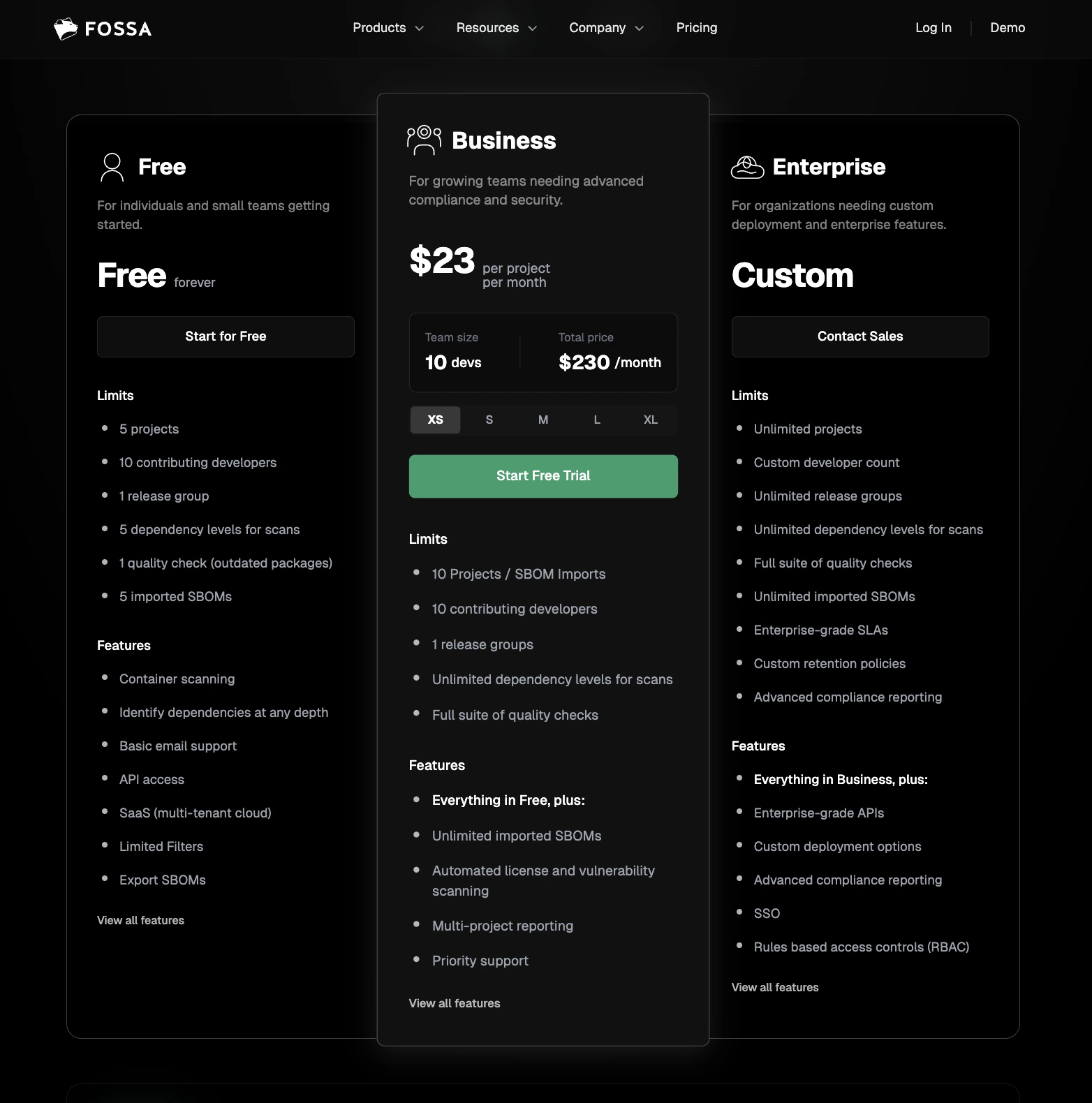

- الخطة المجانية محدودة بـ 5 مشاريع و10 مطورين

- الميزات المتقدمة مثل تقارير متعددة المشاريع، SSO، وRBAC تتطلب مستوى المؤسسة.

- خطة الأعمال تزيد التكلفة لكل مشروع، مما يمكن أن يصبح مكلفًا للمحافظ الكبيرة.

السعر:

- مجاني: حتى 5 مشاريع و10 مطورين مساهمين

- الأعمال: 23 دولارًا لكل مشروع/شهر (مثال: 230 دولارًا/شهر لـ 10 مشاريع و10 مطورين)

- المؤسسة: تسعير مخصص، يشمل مشاريع غير محدودة، SSO، RBAC، تقارير الامتثال المتقدمة

أفضل لـ: الفرق التي تحتاج إلى الامتثال لترخيص المصدر المفتوح + أتمتة SBOM جنبًا إلى جنب مع فحص الثغرات الأمنية، مع خيارات قابلة للتوسع للشركات الناشئة وصولاً إلى الشركات الكبيرة.

9. Veracode SCA

Veracode SCA هي أداة لتحليل تكوين البرمجيات تقدم الأمان في تطبيقك من خلال تحديد المخاطر المتعلقة بالمصدر المفتوح والتعامل معها بدقة، مما يضمن الكود الآمن والمتوافق. تقوم Veracode SCA أيضًا بفحص الكود للكشف عن المخاطر المخفية والناشئة باستخدام قاعدة البيانات الخاصة، بما في ذلك الثغرات الأمنية التي لم تُدرج بعد في قاعدة بيانات الثغرات الأمنية الوطنية (NVD).

الإيجابيات:

- منصة موحدة عبر أنواع مختلفة من اختبارات الأمان

- دعم مؤسسي ناضج، وميزات التقارير والامتثال

السلبيات:

- الأسعار تميل إلى أن تكون مرتفعة.

- قد يكون الإعداد والتكامل لهما منحنى تعليمي حاد.

السعر: غير مذكور على الموقع؛ تحتاج إلى الاتصال بفريق المبيعات الخاص بهم

أفضل لـ: المؤسسات التي تستخدم بالفعل أدوات AppSec من Veracode، وترغب في مركزية الفحص المفتوح المصدر.

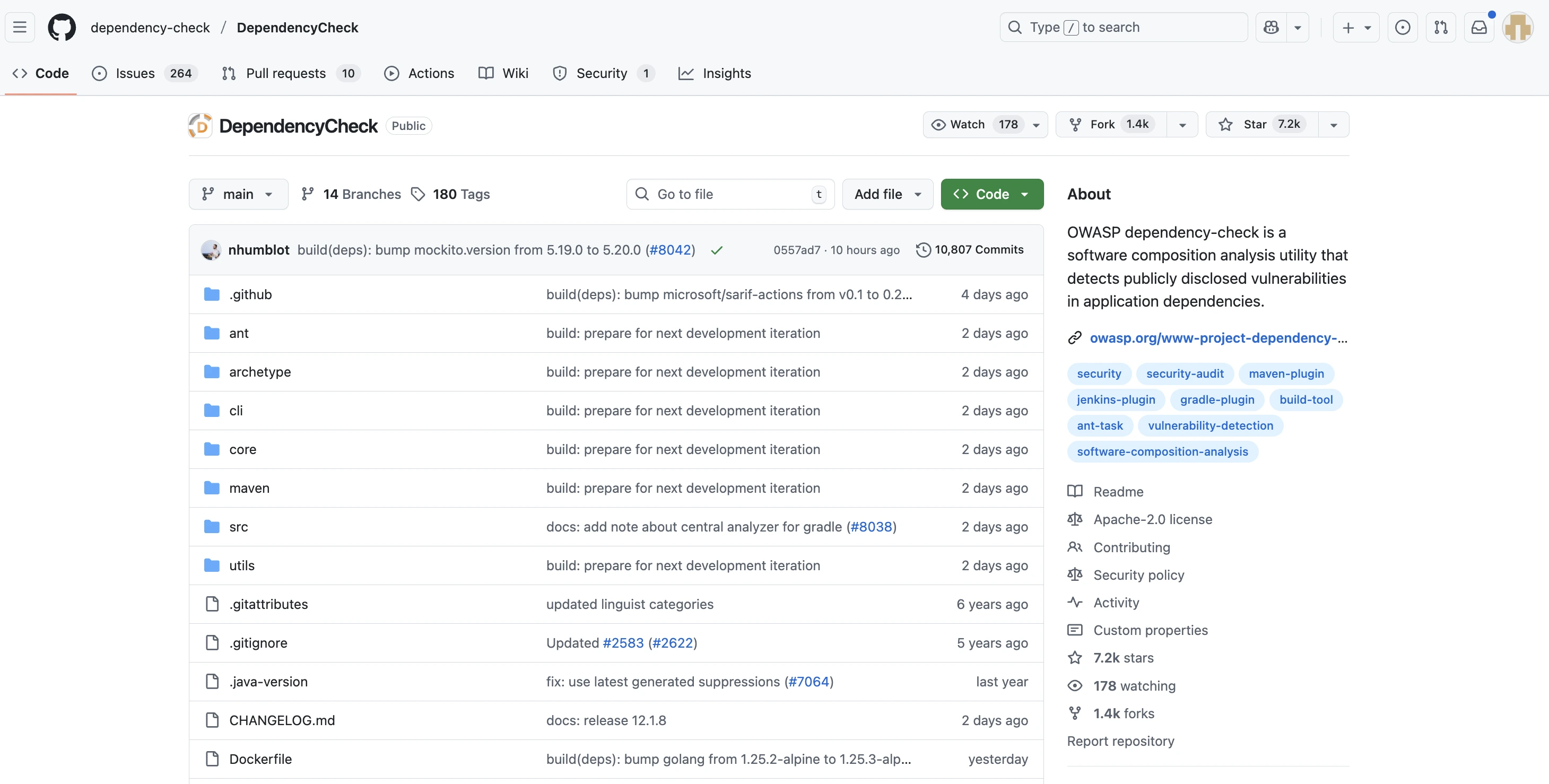

10. OWASP Dependency-Check

OWASP Dependency-Check هي أداة SCA (تحليل تكوين البرمجيات) مفتوحة المصدر مصممة للكشف عن الثغرات الأمنية المعلنة علنًا في تبعيات المشروع.

يعمل عن طريق تحديد معرفات التعداد المشترك للمنصات (CPE) للمكتبات، ومطابقتها مع إدخالات CVE المعروفة، والتكامل عبر أدوات بناء متعددة (Maven، Gradle، Jenkins، إلخ).

الإيجابيات:

- مجاني تمامًا ومفتوح المصدر، تحت رخصة Apache 2.

- دعم واسع للتكامل (سطر الأوامر، خوادم CI، إضافات البناء: Maven، Gradle، Jenkins، إلخ).

- تحديثات منتظمة عبر قاعدة بيانات الثغرات الوطنية (NVD) ومصادر بيانات أخرى.

- يعمل بشكل جيد للمطورين الذين يرغبون في اكتشاف الثغرات المعروفة في التبعيات مبكرًا.

السلبيات:

- يقتصر على اكتشاف الثغرات المعروفة (المبنية على CVE).

- لا يمكنه العثور على مشاكل الأمان المخصصة أو عيوب منطق الأعمال.

- التقارير ولوحات التحكم أكثر بساطة مقارنة بأدوات SCA التجارية؛ تفتقر إلى إرشادات العلاج المدمجة.

- قد يحتاج إلى ضبط: يمكن أن تستغرق الأشجار التبعية الكبيرة وقتًا، وهناك إيجابيات خاطئة أو فقدان مطابقة CPE في بعض الأحيان.

السعر:

- مجاني (بدون تكلفة).

الأفضل لـ:

- المشاريع مفتوحة المصدر، الفرق الصغيرة، أو أي شخص يحتاج إلى ماسح ثغرات التبعية بدون تكلفة.

- فريق في المراحل المبكرة يحتاج إلى اكتشاف المشاكل المعروفة في التبعيات قبل الانتقال إلى أدوات SCA التجارية المدفوعة.

تقليل مخاطر الأمان في تطبيقك مع منصة Plexicus لأمان التطبيقات (ASPM)

اختيار الأداة المناسبة لـ SCA أو SAST هو نصف المعركة فقط. تواجه معظم المنظمات اليوم انتشار الأدوات، حيث تقوم بتشغيل ماسحات منفصلة لـ SCA، SAST، DAST، كشف الأسرار، وتكوينات السحابة الخاطئة. يؤدي هذا غالبًا إلى تنبيهات مكررة، تقارير معزولة، وغرق فرق الأمان في الضوضاء.

هذا هو المكان الذي يأتي فيه Plexicus ASPM. على عكس أدوات SCA ذات الحلول المحددة، يقوم Plexicus بتوحيد SCA، SAST، DAST، اكتشاف الأسرار، وسوء التكوين السحابي في سير عمل واحد.

ما الذي يجعل Plexicus مختلفًا:

- إدارة موحدة لوضع الأمان → بدلاً من التعامل مع أدوات متعددة، احصل على لوحة تحكم واحدة لأمان تطبيقك بالكامل.

- الإصلاح المدعوم بالذكاء الاصطناعي → لا يقوم Plexicus فقط بتنبيهك إلى المشكلات؛ بل يقدم إصلاحات تلقائية للثغرات، مما يوفر على المطورين ساعات من العمل اليدوي.

- يتكيف مع نموك → سواء كنت شركة ناشئة في مراحلها الأولى أو مؤسسة عالمية، يتكيف Plexicus مع قاعدة الكود ومتطلبات الامتثال الخاصة بك.

- موثوق به من قبل المؤسسات → يساعد Plexicus بالفعل الشركات في تأمين التطبيقات في بيئات الإنتاج، مما يقلل من المخاطر ويسرع وقت الإصدار.

إذا كنت تقيم أدوات SCA أو SAST في عام 2025، فمن الجدير التفكير فيما إذا كان الماسح الضوئي المستقل كافيًا، أو إذا كنت بحاجة إلى منصة تجمع كل شيء في سير عمل ذكي واحد.

مع Plexicus ASPM، لا تقوم فقط بتحديد مربع الامتثال. بل تتقدم على الثغرات، وتشحن بشكل أسرع، وتحرر فريقك من ديون الأمان. ابدأ بتأمين تطبيقك مع خطة Plexicus المجانية اليوم.