Cómo automatizar la remediación de inyecciones SQL (SQLi) a escala

La inyección SQL (SQLi) sigue siendo una de las vulnerabilidades más antiguas y devastadoras en la seguridad web. A pesar de ser bien comprendida, consistentemente se clasifica cerca de la cima del OWASP Top 10 porque encontrar y corregir manualmente cada consulta vulnerable en una base de código moderna y de rápido movimiento es casi imposible.

En esta guía, aprenderás cómo ir más allá de los parches manuales y construir un flujo de trabajo que detecte, priorice y remedie automáticamente las vulnerabilidades de SQLi utilizando la automatización impulsada por IA.

Para ayudarte a comenzar con la detección automatizada de vulnerabilidades, ofrecemos una herramienta gratuita de Pruebas de Seguridad de Aplicaciones Estáticas (SAST). Puedes probarla aquí gratis: Herramienta SAST Gratuita de Plexicus

Por Qué la Remediación de SQLi Sigue Siendo Importante

El impacto empresarial de un ataque exitoso de SQLi es binario: o proteges tus datos o los pierdes. Una sola vulnerabilidad explotada puede llevar a:

- Exfiltración Completa de la Base de Datos: Acceso no autorizado a PII, credenciales y propiedad intelectual.

- Fallo de Cumplimiento: Multas masivas bajo GDPR, SOC2 o PCI-DSS.

- Erosión de Marca: Pérdida de confianza del cliente que lleva años reconstruir.

El desafío no es solo saber que SQLi es malo; es la brecha de remediación. Los equipos de seguridad encuentran vulnerabilidades más rápido de lo que los desarrolladores pueden corregirlas.

¿Qué es la Automatización de la Remediación de SQLi?

La remediación de SQLi es el proceso de reemplazar código vulnerable (generalmente donde la entrada del usuario se concatena directamente en una consulta de base de datos) con alternativas seguras como consultas parametrizadas o sentencias preparadas.

Automatizar este proceso implica usar Análisis Estático (SAST) para encontrar el flujo de datos contaminados y motores de remediación de IA para reescribir el código y enviarlo de vuelta al desarrollador para su aprobación.

Cómo Automatizar la Remediación de SQLi

Paso 1: Detectar Flujos de Datos Contaminados

No puedes arreglar lo que no puedes ver. Las búsquedas tradicionales basadas en grep para sentencias select son demasiado ruidosas. Necesitas Pruebas de Seguridad de Aplicaciones Estáticas (SAST) que entiendan el análisis de contaminación, que rastrea cómo los datos se mueven desde una solicitud HTTP (fuente) hasta una ejecución de base de datos (sumidero).

- La Forma Manual: Auditar cada archivo de controlador en tu repositorio.

- La Forma Plexicus: Usa Análisis de Código Estático (SAST) para escanear toda tu base de código en minutos. Plexicus mapea el flujo de datos para identificar exactamente dónde la entrada no saneada llega a tu base de datos.

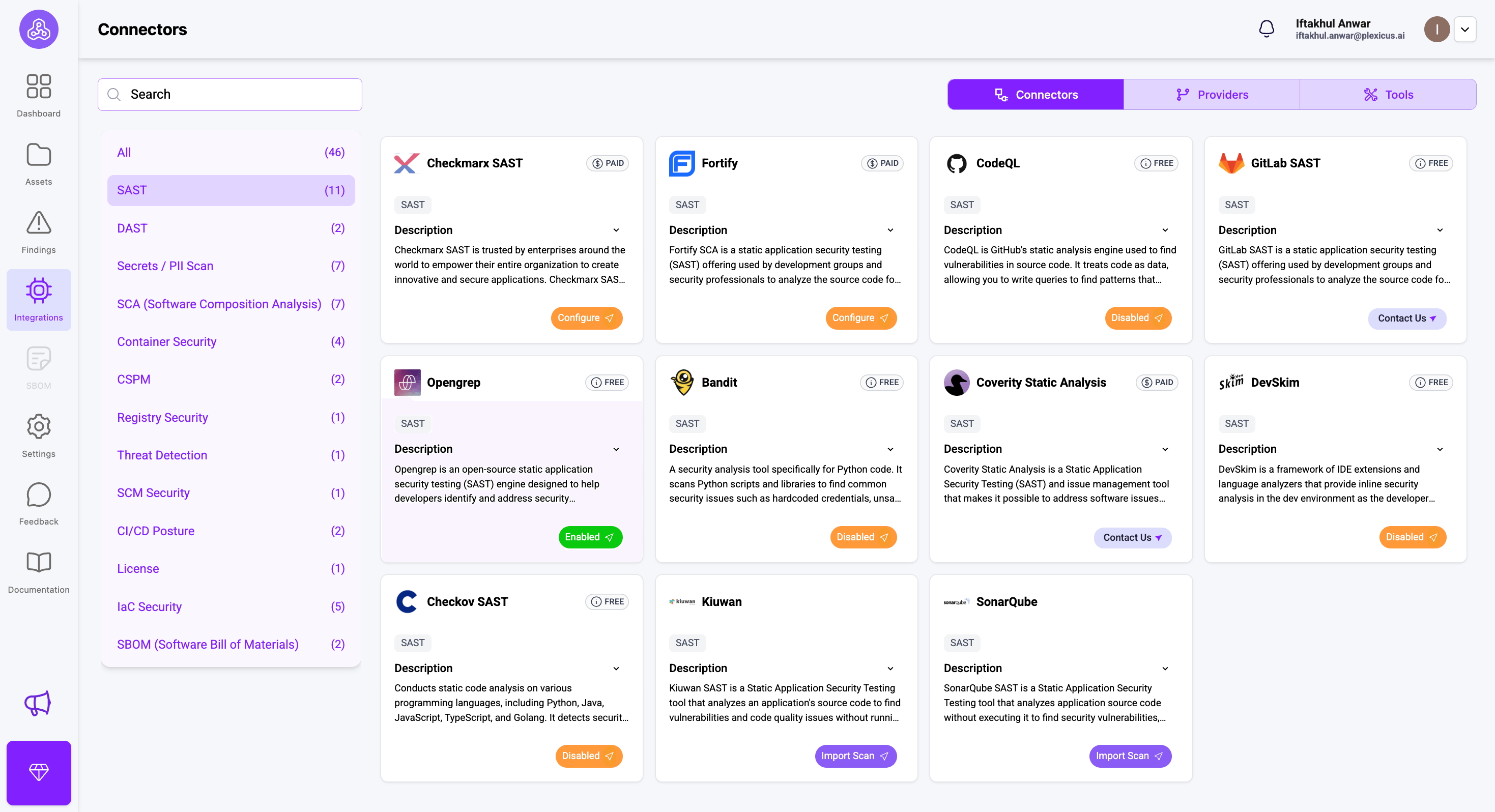

Plexicus se conecta con múltiples herramientas SAST, desde las de código abierto hasta las de pago. Puedes conectarte con la herramienta SAST disponible a través del menú de Integración o verificar aquí.

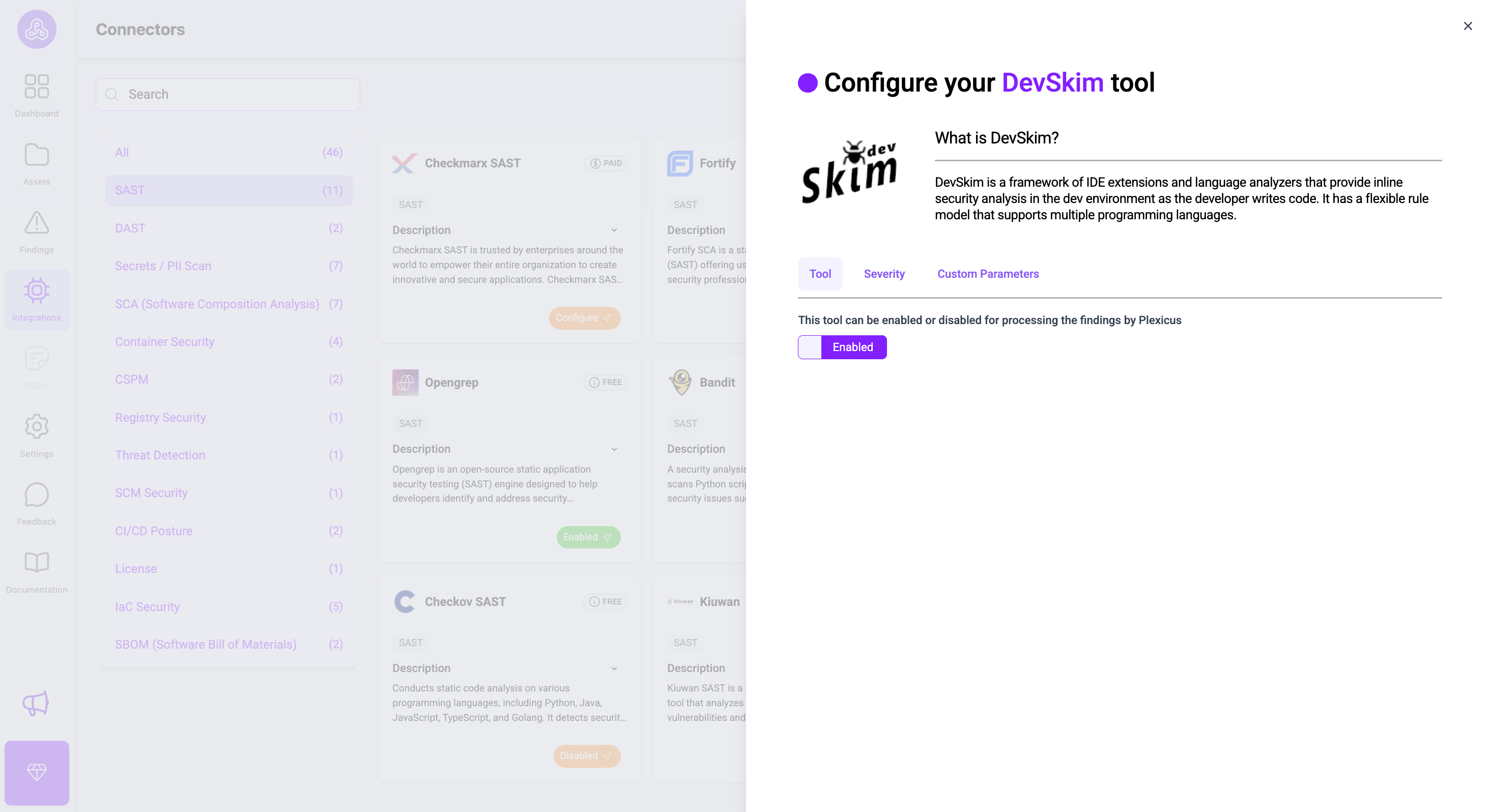

Para las herramientas que tienen una etiqueta “Gratis”, puedes habilitarlas directamente haciendo clic en el botón configurar y activando el botón de habilitar.

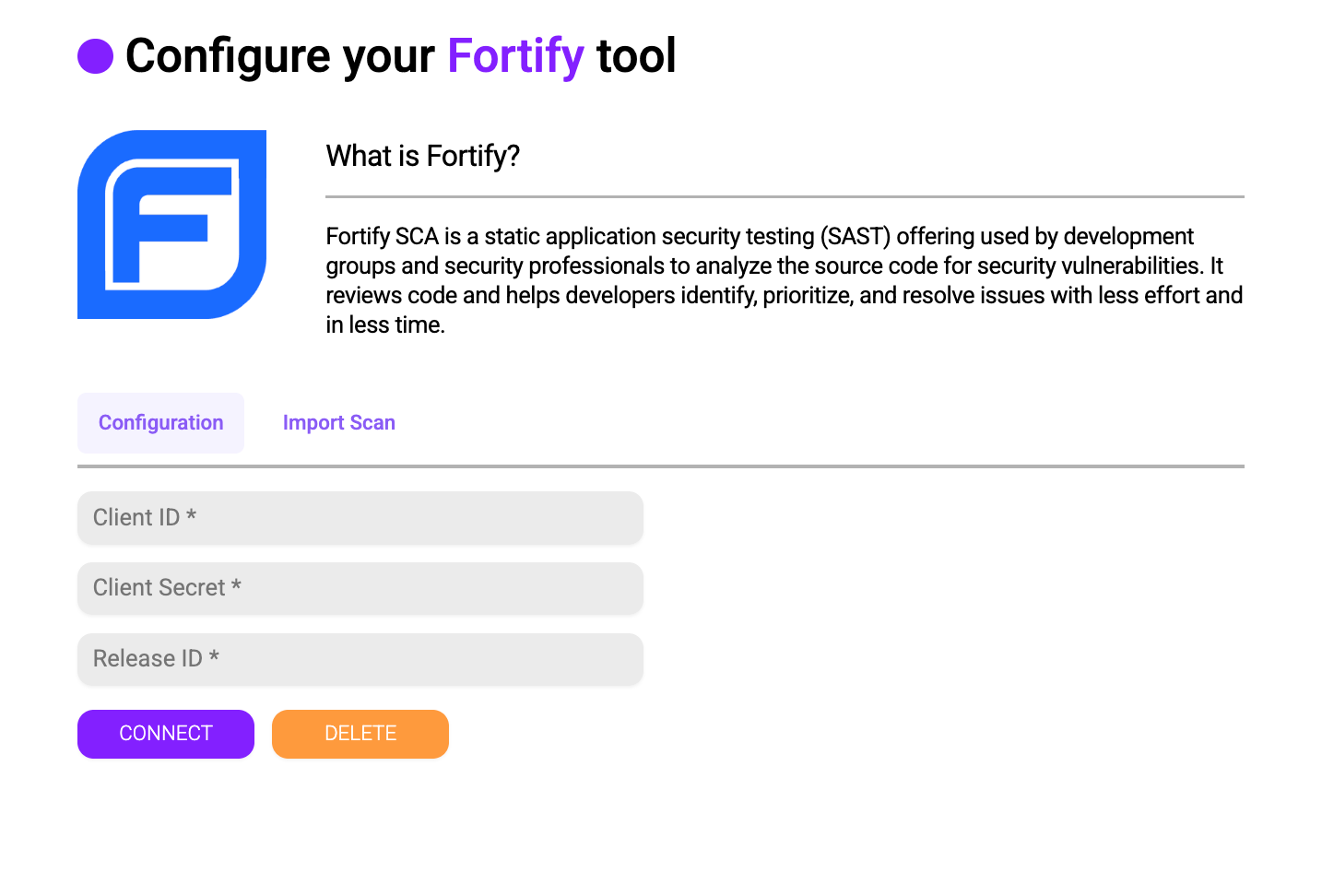

Mientras tanto, con la herramienta de pago, puedes conectarte completando las credenciales.

Paso 2: Priorizar Basado en Alcance y Riesgo

No todas las vulnerabilidades de SQLi son iguales. Un SQLi en un formulario de inicio de sesión público es un P0 (Prioridad 0), mientras que uno en una herramienta de informes interna y autenticada podría ser un P2 (Prioridad 2).

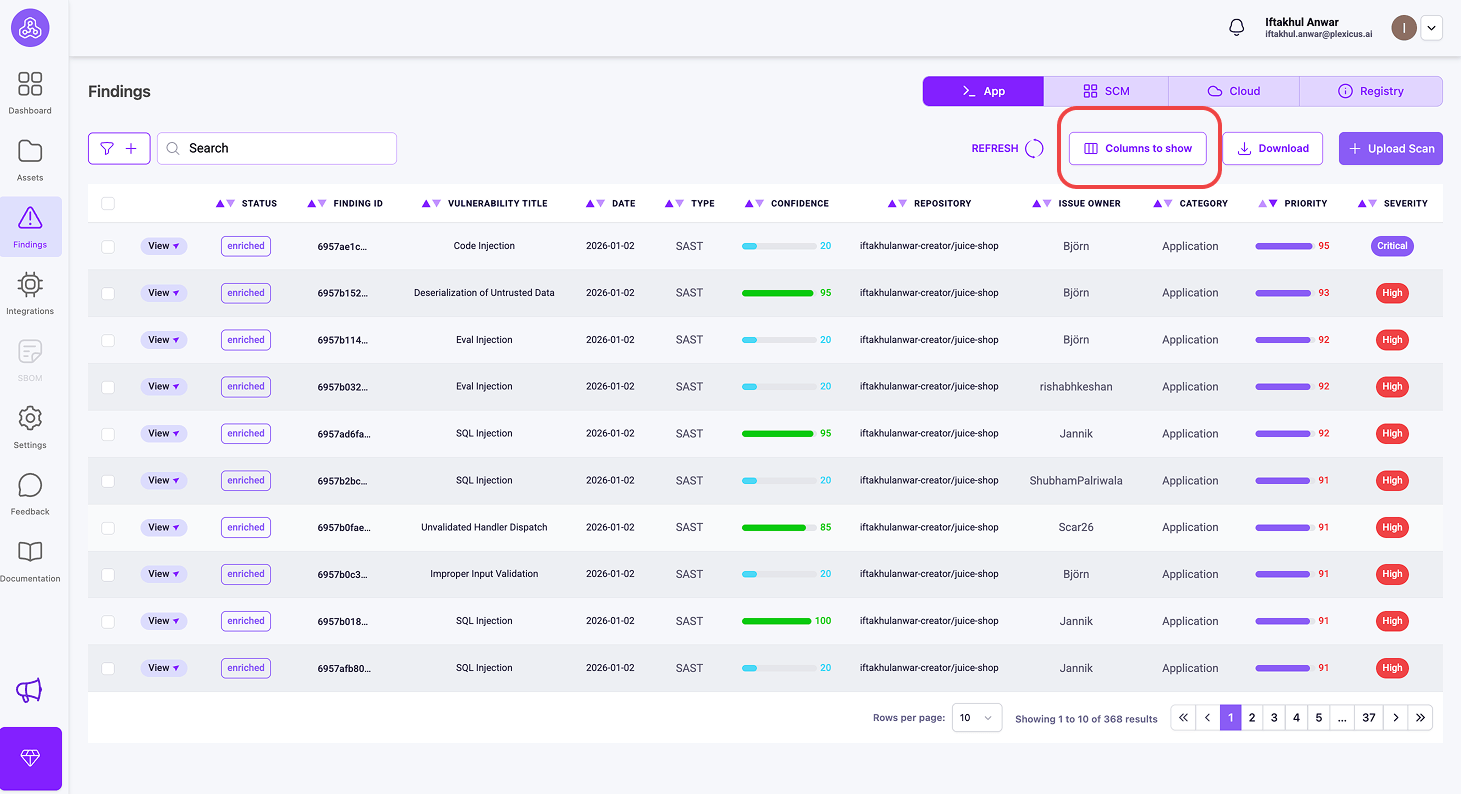

Plexicus utiliza un sistema de priorización multifactorial para ayudarte a centrarte en los hallazgos de seguridad más críticos. El sistema asigna puntuaciones de prioridad de 0 a 100, siendo las puntuaciones más altas indicativas de problemas más urgentes.

Puedes verificar las métricas para tu priorización siguiendo estos pasos:

- Asegúrate de que tu repositorio esté conectado y el proceso de escaneo haya finalizado.

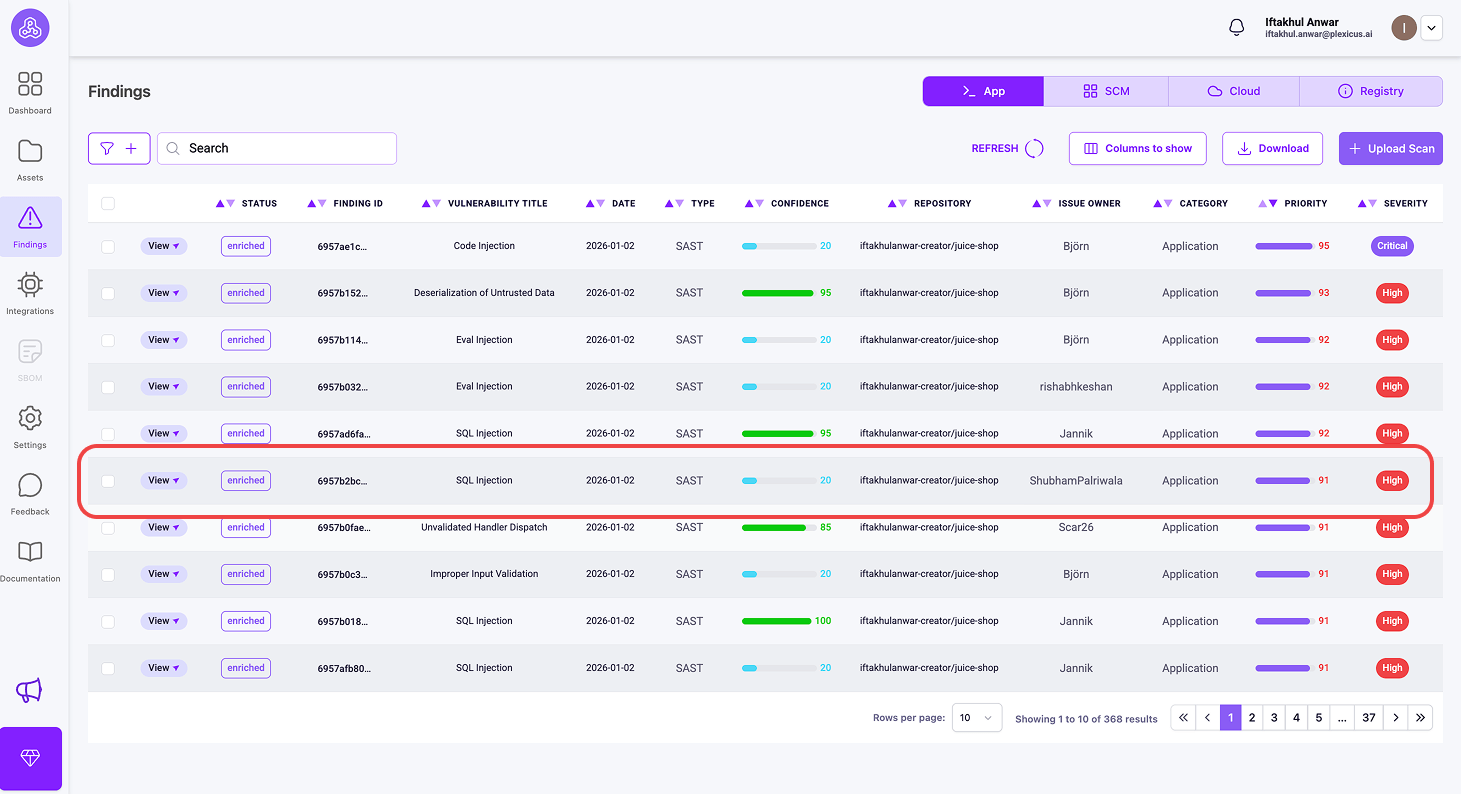

- Luego navega al menú de Resultados, donde encontrarás métricas para hacer la priorización, incluyendo Prioridad, Impacto y Confianza

- Prioridad (Puntuación 0-100)

- Esta es tu métrica principal de priorización: puntuaciones más altas significan problemas más urgentes.

- Busca hallazgos con Prioridad ≥ 80 (vulnerabilidades críticas)

- Impacto (Puntuación 0-100)

- Muestra la evaluación del impacto en el negocio

- Un impacto más alto significa mayores consecuencias potenciales para el negocio.

- Confianza (Puntuación 0-100)

- Indica cuán seguro está Plexicus sobre el hallazgo

- 90-100: Evidencia definitiva, 70-89: Indicadores fuertes, 50-69: Confianza moderada

- Prioridad (Puntuación 0-100)

- Busca las métricas de Prioridad, que van de 0 a 100, indicando la severidad de las vulnerabilidades. Una puntuación más alta sugiere una mayor prioridad para la remediación.

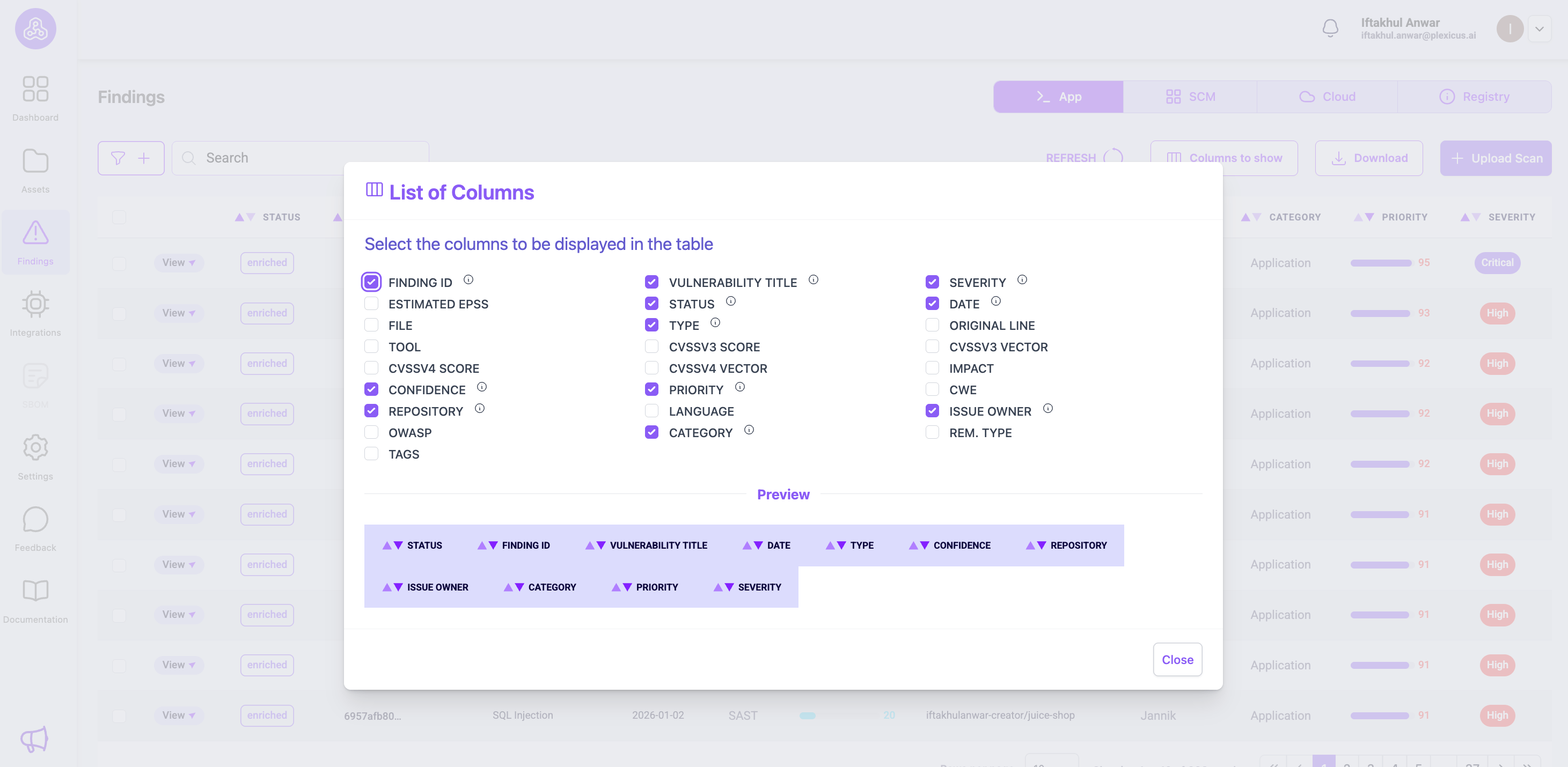

- Si las métricas no son visibles de inmediato, puedes personalizar la visualización haciendo clic en el botón de Columnas y seleccionando las métricas que deseas ver.

Puedes encontrar otras métricas para mostrar en la tabla de la lista de hallazgos.

Paso 3: Automatiza la Solución (Remediación AI)

Aquí es donde la mayoría de los programas de seguridad se detienen. Los desarrolladores a menudo no conocen la sintaxis específica para una consulta parametrizada en un marco de trabajo heredado.

En lugar de enviar un informe en PDF, deberías proporcionar el código. Los flujos de trabajo modernos aprovechan los Modelos de Lenguaje Grande (LLMs) para escanear el fragmento vulnerable y sugerir un parche perfecto.

En Plexicus, puedes usar el motor de remediación automática para generar automáticamente el bloque de código corregido. Reemplaza la concatenación con una declaración preparada, manteniendo la lógica original mientras elimina el riesgo.

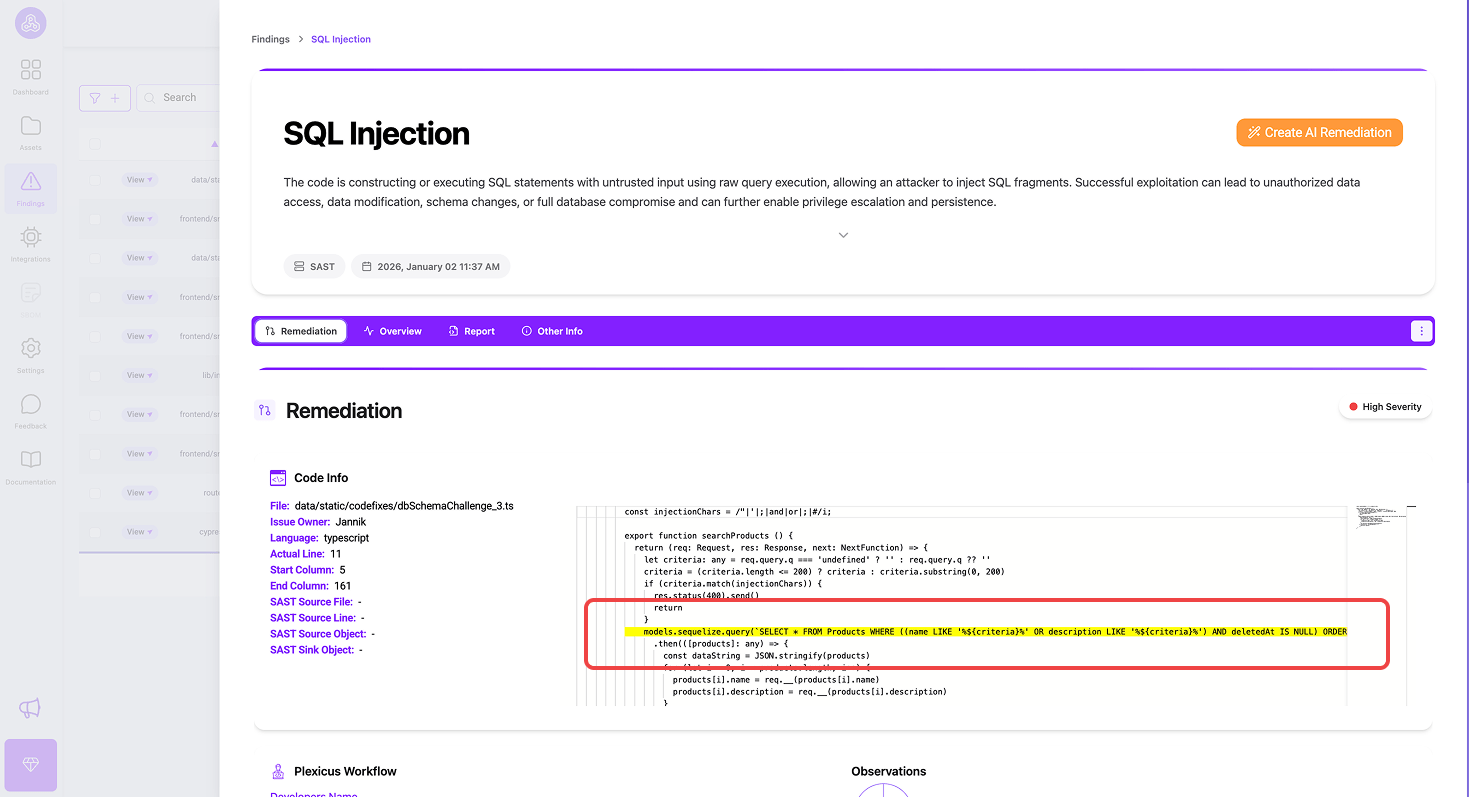

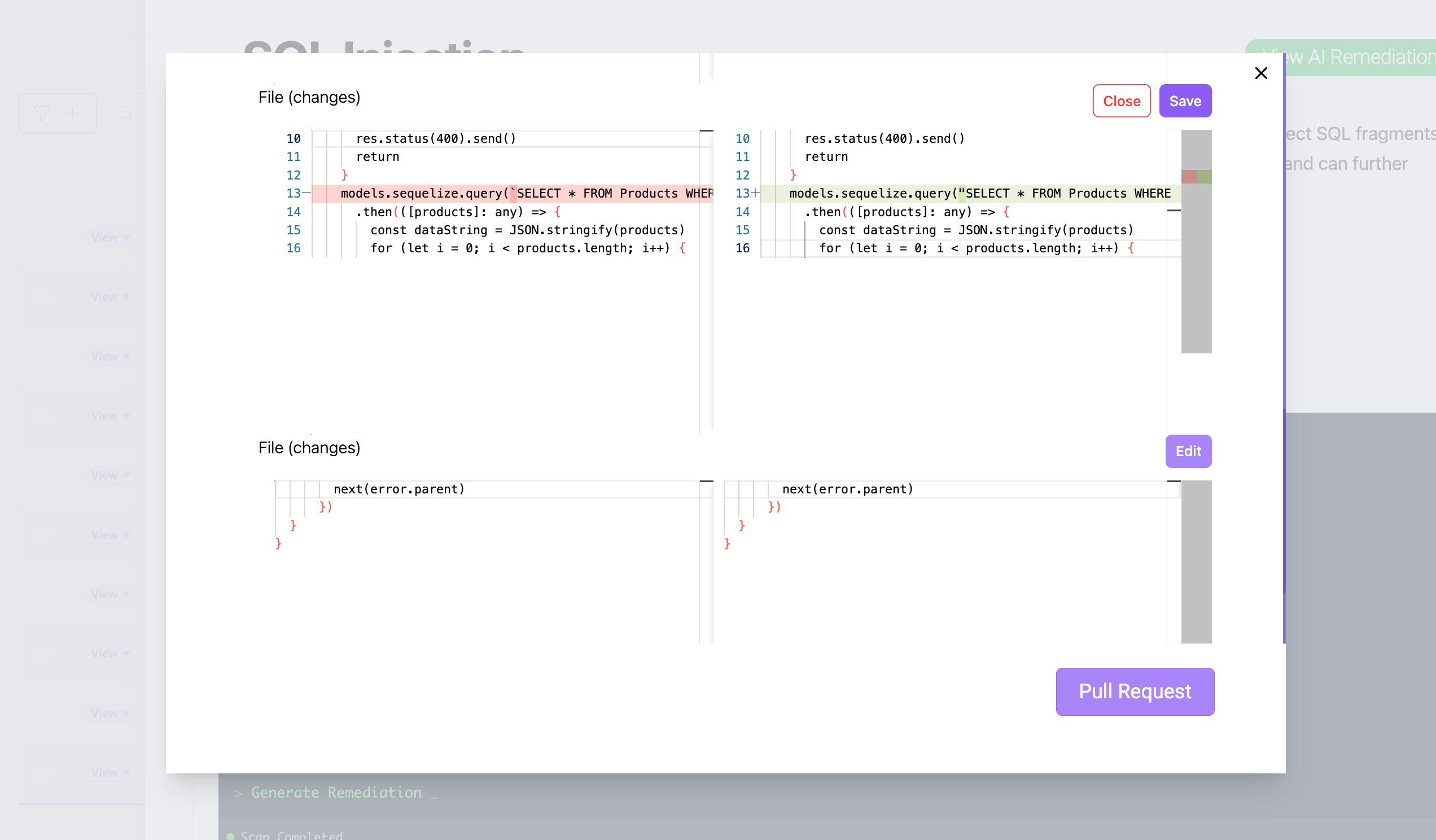

Después de que el proceso de escaneo termine, puedes hacer clic en los detalles de un problema de seguridad particular encontrado por el escáner.

Se mostrará una ventana emergente para darte información detallada sobre la vulnerabilidad. El bloque de código te indicará el código que causa la vulnerabilidad y que necesita ser corregido.

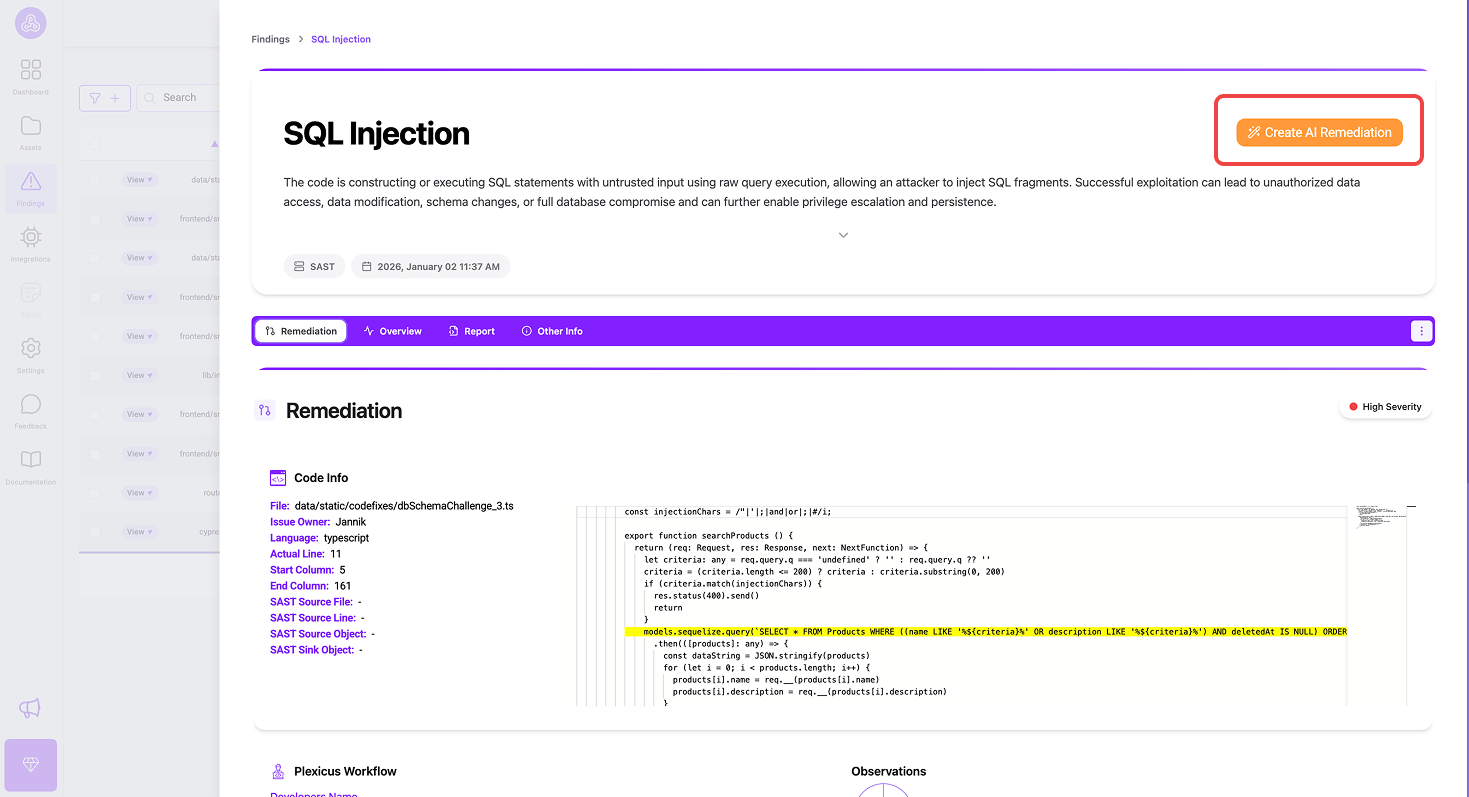

Cuando estés listo para solucionar el problema, puedes hacer clic en el botón Crear Remediación AI para comenzar la remediación.

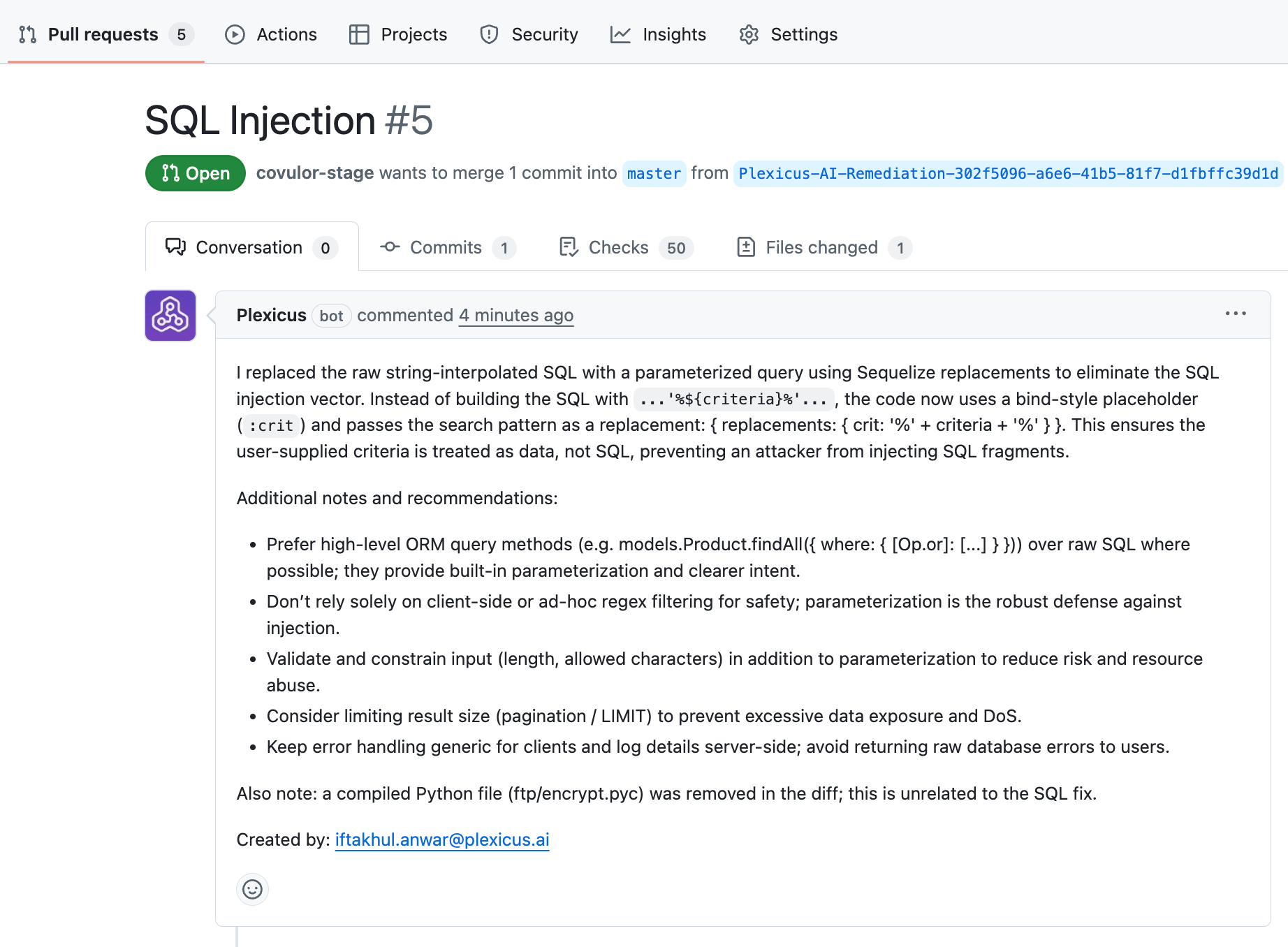

Después de que el proceso de remediación termine, aparecerá la ventana emergente para sugerirte que hagas un pull request. Puedes verificar los cambios sugeridos por la IA, o puedes editar manualmente en un bloque de código si es necesario.

La remediación de IA no se implementa directamente en el código; en su lugar, necesita aprobación a través del proceso de solicitud de extracción. Plexicus implementa control de acceso basado en roles, otorgando diferentes capacidades a diferentes roles dentro de la plataforma. Puedes verificar los roles de manera diferente aquí

Esto hace que el proceso de “humano en el bucle” verifique los cambios antes de fusionarlos en el código de producción, asegurando alta calidad y manteniendo la confianza de los desarrolladores.

Paso 4: Validar con CI Gating

Una vez que se aplica una corrección, debes asegurarte de que la vulnerabilidad no vuelva a introducirse en la base de código durante el próximo lanzamiento.

Integra tu herramienta de seguridad en el proceso de PR (Solicitud de Extracción). Si un desarrollador introduce una nueva consulta no parametrizada, la construcción debería fallar. El CI gating de Plexicus actúa como una red de seguridad, proporcionando retroalimentación instantánea directamente en tu gestión de código fuente, como GitHub, GitLab, etc., antes de que el código llegue a producción.

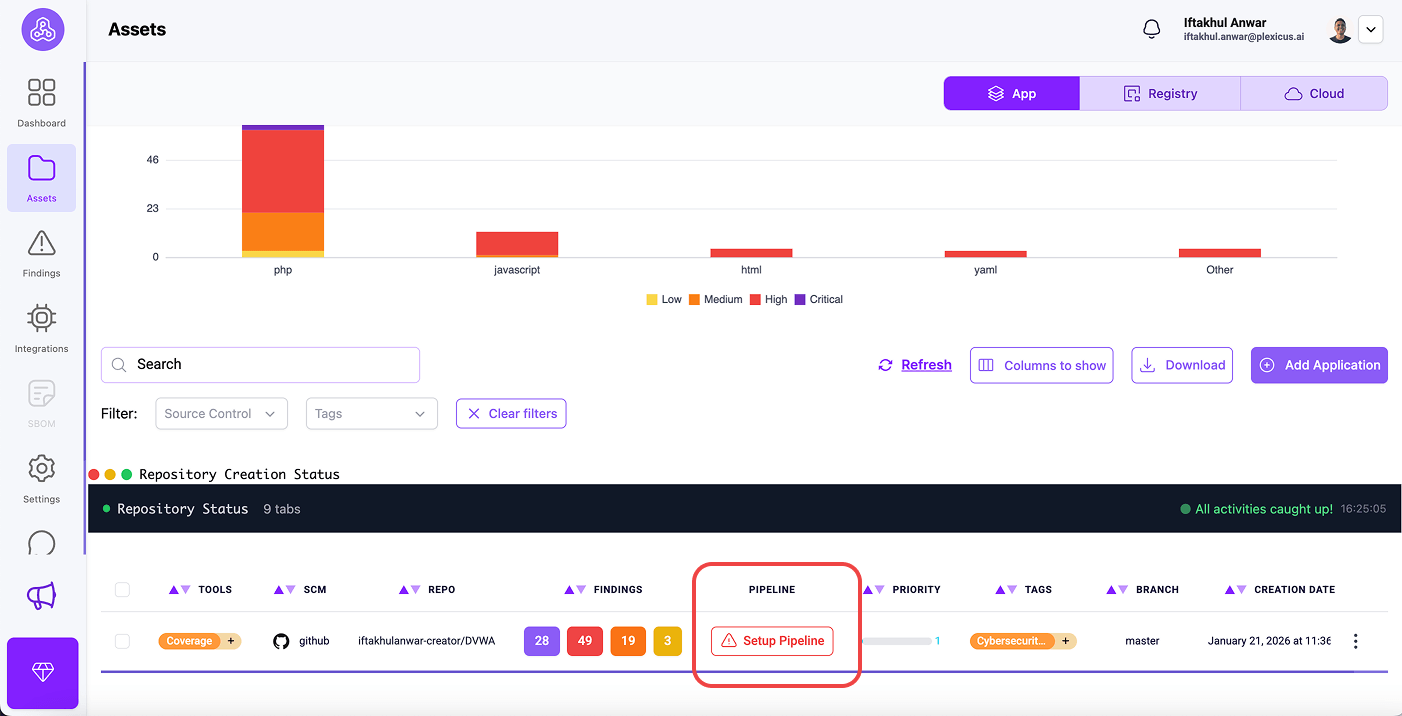

Plexicus te permite configurar un mecanismo de CI gating con unos pocos pasos:

- Ve al menú Asset.

- En la pestaña App, encontrarás tu repositorio conectado.

- En tu repositorio conectado, haz clic en Setup Pipeline para configurar el CI gating

- Aparecerá un pop-up, y te pedirá que configures el pipeline en tu SCM. Haz clic en Ok

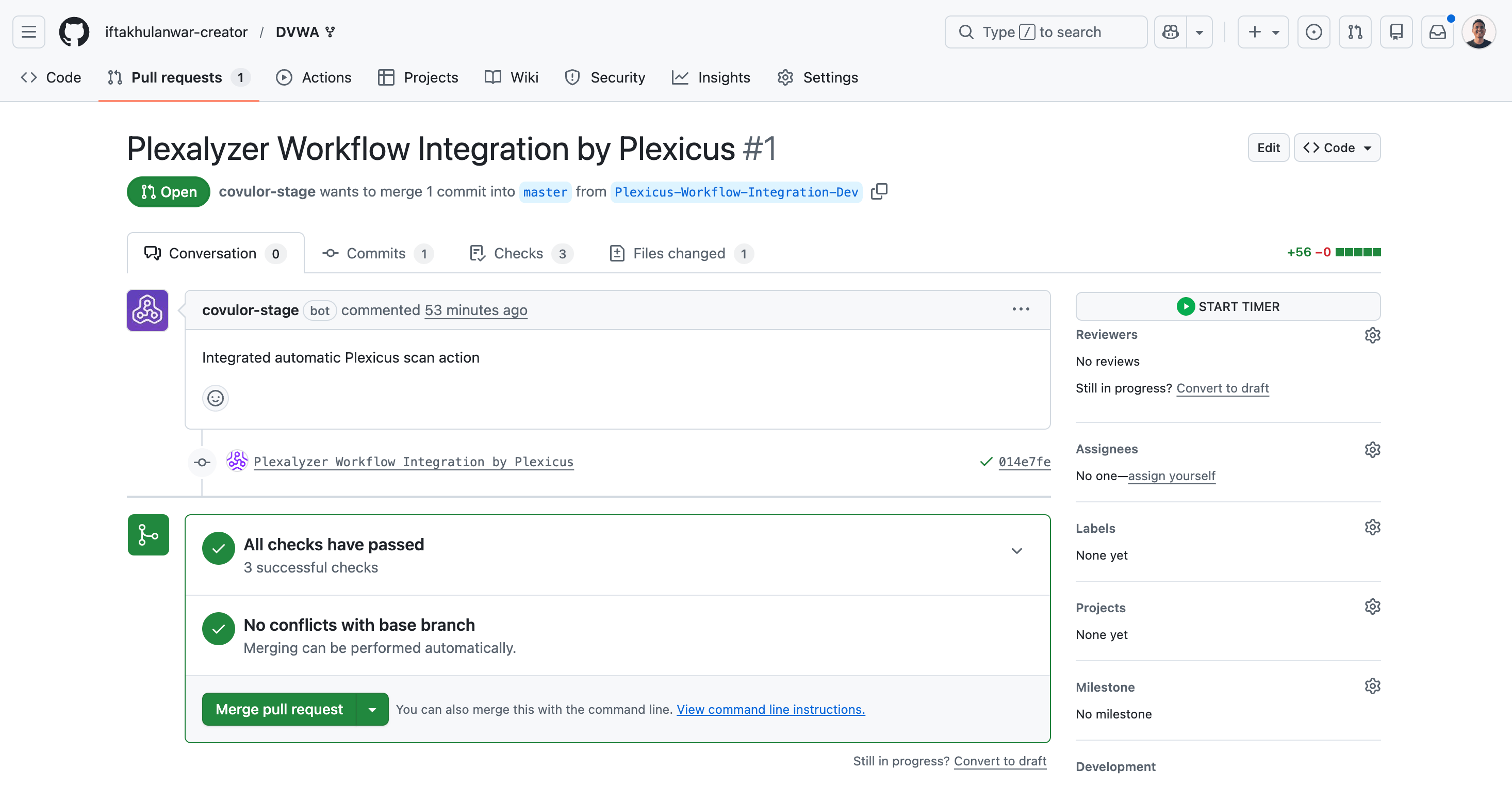

- Después de hacer clic en OK, serás redirigido a la pestaña de pull request de GitHub. Pide tu permiso para fusionar el pull request para integrar Plexicus en tus acciones de GitHub.

- Una vez que fusiones la integración del flujo de trabajo de Plexicus, tu repositorio obtiene un escaneo de seguridad automatizado que se ejecuta continuamente en los cambios de código. Se ejecutará automáticamente en cada push y pull request a tu rama principal.

Comparación: Por qué la Automatización Gana

Confiar en la remediación manual crea una deuda de vulnerabilidad que crece cada vez que envías código. Para cuando una prueba de penetración manual encuentra un SQLi, ese código a menudo ha estado en producción durante meses.

Al usar una plataforma unificada como Plexicus, consolidas múltiples herramientas (incluyendo SAST, DAST y Remediación AI) en un solo panel de control. Esto no solo encuentra el SQLi; cierra el ciclo generando la solución y actualizando el ticket automáticamente a través de Creación Automática de Tareas.

| Característica | La Forma Antigua (Manual) | La Forma Moderna (Automatizada) |

|---|---|---|

| Detección | Revisiones de código manuales / Informes en PDF | Escaneo SAST y DAST en tiempo real |

| Corrección | Tickets de Jira con “Por favor, arreglar” | AutoCorrección Masiva y Remediación con IA |

| Validación | Pruebas de Penetración Anuales | Control Continuo CI/CD |

| Alcance | Solo aplicaciones principales | Monitoreo Completo de la Superficie de Ataque |

Conclusión

La inyección SQL es un problema resuelto, sin embargo, sigue siendo una de las principales causas de brechas debido a las lagunas en la ejecución. Al automatizar la canalización de detección a remediación, empoderas a tus desarrolladores para escribir código seguro sin ralentizar la velocidad de desarrollo.

Plexicus ofrece un conjunto completo de herramientas, que van desde el escaneo de código, registro y nube hasta la remediación impulsada por IA, para mantener tus aplicaciones seguras desde el código hasta la nube.

Su plataforma admite una amplia gama de entornos para asegurar la compatibilidad con tu pila tecnológica. Los entornos clave soportados incluyen lenguajes de programación como Java, Python y JavaScript, así como proveedores de nube como AWS, Azure y Google Cloud.

Preguntas Frecuentes:

P1: ¿Qué es la Inyección SQL (SQLi) y por qué sigue siendo importante la remediación?

R: SQLi es una vulnerabilidad que permite a los atacantes manipular consultas de bases de datos, lo que lleva a brechas de datos, fallos de cumplimiento y daño a la marca. La remediación es crítica porque incluso una sola vulnerabilidad no detectada puede tener consecuencias severas, y las correcciones manuales no pueden seguir el ritmo de las bases de código modernas.

P2: ¿Cómo funciona la automatización de la remediación de SQLi?

A: La automatización utiliza herramientas de Análisis Estático (SAST) para detectar código vulnerable, luego aprovecha la IA para reescribir consultas inseguras utilizando prácticas seguras (como consultas parametrizadas), y envía estas correcciones para la aprobación del desarrollador.

Q3: ¿Cuáles son los pasos principales para automatizar la remediación de SQLi?

- Detectar flujos de datos contaminados utilizando herramientas SAST.

- Priorizar vulnerabilidades basadas en el riesgo y la accesibilidad.

- Aplicar correcciones automáticas utilizando motores de remediación de IA.

- Validar correcciones con CI gating para prevenir regresiones.

Q4: ¿Cómo ayuda Plexicus en este proceso?

A: Plexicus integra múltiples herramientas de seguridad (incluyendo SAST, DAST y remediación de IA) en una sola plataforma. Automatiza la detección, priorización, corrección y validación continua, agilizando el flujo de trabajo de remediación de principio a fin.

Plexicus también admite el control de acceso basado en roles, lo que permite a las organizaciones gestionar permisos para diferentes tipos de usuarios (como Administradores, Desarrolladores y Auditores). Esto asegura que los usuarios tengan acceso y responsabilidades apropiadas, mejorando tanto la seguridad como la claridad del flujo de trabajo. Aprende más sobre las diferencias de roles aquí.

Q7: ¿Se aplican las correcciones automáticas directamente al código base?

A: No. Las correcciones automáticas se proponen a través de solicitudes de extracción para revisión y aprobación humana. Esto asegura la supervisión del desarrollador, mantiene la calidad del código y genera confianza en el proceso de automatización.

Q7: ¿Cómo ayuda el CI gating a mantener la seguridad?

A: La integración de CI gating incorpora controles de seguridad en el proceso de solicitud de extracción, bloqueando nuevas vulnerabilidades para que no se fusionen y proporcionando retroalimentación instantánea a los desarrolladores antes de que el código llegue a producción.

Q8: ¿Qué entornos soporta Plexicus?

A: Plexicus soporta una amplia gama de lenguajes de programación (Java, Python, JavaScript, etc.) y proveedores de nube (AWS, Azure, Google Cloud), asegurando compatibilidad a través de pilas tecnológicas.

Q9: ¿Por qué es mejor la automatización que la remediación manual?

A: La automatización cierra la brecha de remediación al escanear, corregir y validar continuamente vulnerabilidades a escala, reduciendo el riesgo y ahorrando tiempo a los desarrolladores en comparación con el parcheo manual.

Q10: ¿Cómo puedo comenzar a detectar vulnerabilidades en mi propio código de forma gratuita?

A: Puedes usar la herramienta SAST gratuita proporcionada por Plexicus para escanear tu código en busca de vulnerabilidades, incluidos los riesgos de inyección SQL. Pruébalo aquí