Cómo Implementar Herramientas de Seguridad: El Marco de 'Gatear, Caminar, Correr'

Resumen: El Enfoque por Fases

Este enfoque paso a paso te ayuda a implementar herramientas de seguridad de manera fluida y mantiene tus compilaciones en funcionamiento. Piénsalo como una serie de pequeños pasos que protegen tu envío, asegurando un proceso de desarrollo más confiable y seguro.

| Modo de Escaneo | Impacto en el Desarrollador | Configuración / Instalación | Propósito y Resultado |

|---|---|---|---|

| Rastreo Fallo Abierto (Modo Auditoría, Sin alertas) | Sin interrupciones; invisible para los desarrolladores | Escaneo en cada push/commit, registro de hallazgos | Recopilar datos, ajustar reglas, suprimir falsos positivos; las compilaciones siempre pasan |

| Caminata Fallo Abierto (Modo Notificación, alertas) | Los desarrolladores ven advertencias en PRs/IDEs | Habilitar decoración de PR/plugins de IDE | Los desarrolladores reciben retroalimentación accionable, construyen confianza, solucionan problemas voluntariamente |

| Carrera Fallo Cerrado (Modo Bloqueo) | Compilaciones bloqueadas en problemas críticos/altos | Activar puertas de calidad, bloquear compilación en nuevos hallazgos críticos | Previene que nuevas vulnerabilidades lleguen a producción; los desarrolladores respetan los fallos |

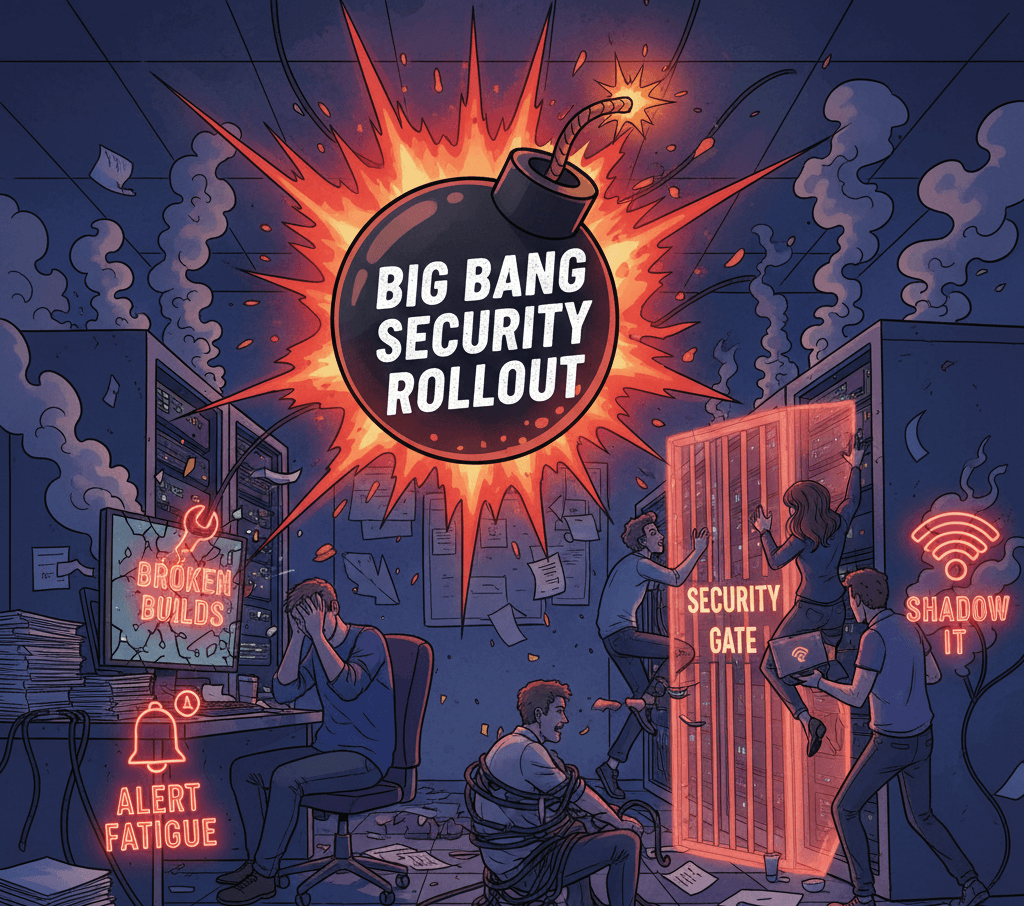

Introducción: Por Qué Fallan los Despliegues “Big Bang”

Un proyecto de DevSecOps puede descarrilar rápidamente con un despliegue “Big Bang”. Esto a menudo ocurre cuando un equipo obtiene una nueva herramienta SAST o herramienta de escaneo de contenedores y activa el “Modo Bloqueo” de inmediato. Por ejemplo, un equipo de desarrollo de software en XYZ Corp una vez habilitó el “Modo Bloqueo” el primer día con su nueva herramienta de escaneo.

Durante la noche, la herramienta señaló cientos de problemas de seguridad menores que necesitaban atención urgente, deteniendo efectivamente todo su proceso de desarrollo.

Mientras los desarrolladores se apresuraban a resolver estos problemas, se perdieron plazos críticos del proyecto, lo que llevó a la frustración y a una pérdida de confianza en la herramienta. Este escenario destaca los riesgos e ilustra por qué es necesario un enfoque más gradual.

El resultado generalmente lleva a problemas:

- Construcciones Rotas: Los desarrolladores no pueden desplegar correcciones críticas.

- Fatiga de Alertas: Una avalancha de falsos positivos abruma al equipo.

- TI en la Sombra: Equipos frustrados evitan los controles de seguridad para mantener su trabajo en movimiento.

Para evitar estos problemas, adopte un enfoque evolutivo en lugar de intentar cambiar todo de una vez. De eso se trata el marco de Gatear, Caminar, Correr.

Estudios recientes han demostrado que las organizaciones que implementan despliegues por fases experimentan una mejora medible en la frecuencia de despliegue y una recuperación más rápida de fallos, mejorando así la fiabilidad de sus prácticas DevSecOps.

Al vincular este marco con resultados de rendimiento comprobados, como la reducción del tiempo de inactividad y el aumento de las tasas de éxito de las construcciones, podemos asegurar que los líderes de ingeniería reconozcan su valor.

Fase 1: Gatear (Visibilidad y Establecimiento de Líneas Base)

Objetivo: Obtener visibilidad completa de su deuda técnica existente mientras se evita la interrupción de los flujos de trabajo de los desarrolladores. Apuntar a lograr una cobertura del 90% de los repositorios dentro de las primeras dos semanas para asegurar un éxito medible y puntos de referencia claros de progreso.

- En esta fase inicial, enfóquese en la recopilación de datos integrando la herramienta de seguridad en su pipeline CI/CD de manera no intrusiva.

- Configuración: Configure la herramienta para que falle abierta usando el Modo de Auditoría, registrando todos los hallazgos sin notificar a los desarrolladores ni bloquear las compilaciones.

- Acción: Active escaneos en cada envío de código o commit.

- Resultado: El escáner registra todos los hallazgos en un panel de control mientras permite que todas las compilaciones pasen con éxito, incluso si se detectan vulnerabilidades críticas.

💡 Consejo Profesional: Use esta fase para ajustar cuidadosamente su escáner. Si una regla específica (por ejemplo, “Números Mágicos en el Código”) genera ruido excesivo (por ejemplo, 500 veces en todos los repositorios), considere ajustarla o desactivarla temporalmente para centrarse en problemas accionables antes de avanzar.

Por qué esto importa: Establecer esta “Línea Base de Seguridad” permite a su equipo de seguridad comprender el volumen y la naturaleza de la deuda técnica existente y refinar las configuraciones de reglas sin impactar las implementaciones.

Fase 2: Caminar (Retroalimentación y Educación)

Objetivo: Proporcionar a los desarrolladores retroalimentación de seguridad accionable y oportuna integrada en sus flujos de trabajo diarios, sin bloquear el progreso del desarrollo.

- Una vez que se reduce el ruido, haga visibles los hallazgos para los desarrolladores. Mantenga la herramienta en modo Fail Open, pero cambie a Modo Notificación habilitando alertas.

- Configuración: Integre comentarios en las herramientas de desarrollo, como la decoración de Pull Request (comentarios) o plugins de IDE.

- Resultado: Los desarrolladores reciben comentarios de seguridad en tiempo real en su proceso de revisión de código, por ejemplo, “⚠️ Alta Severidad: Se introdujo un secreto codificado en la línea 42.”

Los desarrolladores pueden optar por solucionar el problema de inmediato o documentar falsos positivos para resolverlos más tarde.

Por qué esto importa: Esta fase construye confianza entre seguridad y desarrolladores. La seguridad se ve como una guía colaborativa, no como un guardián. Los desarrolladores se acostumbran a la presencia de la herramienta y comienzan a solucionar problemas voluntariamente porque el ciclo de retroalimentación es directo y accionable.

Para reforzar estos comportamientos positivos, anime a los equipos a celebrar los primeros éxitos. Compartir historias de éxito rápido, como el ‘primer PR fusionado sin hallazgos de alta gravedad’, genera impulso e incita a más desarrolladores a realizar correcciones voluntarias.

Fase 3: Ejecución (Control y Aplicación)

Objetivo: Prevenir que nuevas vulnerabilidades de alto riesgo lleguen a producción mediante la aplicación de controles de seguridad.

- Después de ajustar y educar a los desarrolladores, activa los Rompedores de Construcción o Puertas de Calidad que hagan cumplir las políticas bloqueando las construcciones con problemas críticos.

- Configuración: Configura la herramienta en modo de Cierre Fallido para detener construcciones con vulnerabilidades de severidad Alta y Crítica. Los problemas de severidad media y baja permanecen como advertencias para evitar interrupciones excesivas.

- Matiz importante: Considera bloquear solo las nuevas vulnerabilidades introducidas por los cambios actuales (por ejemplo, en el PR actual), mientras se rastrean los problemas existentes como elementos de la lista de tareas pendientes para ser remediados con el tiempo.

- Resultado: Si un desarrollador introduce, por ejemplo, una vulnerabilidad crítica de Inyección SQL, la construcción falla y no puede ser fusionada hasta que se solucione o se apruebe una exención documentada.

Por qué esto importa: Debido a que la herramienta y el equipo están bien ajustados y educados, la tasa de falsos positivos es baja. Los desarrolladores respetan las fallas de construcción como verdaderas señales de seguridad en lugar de luchar contra ellas.

Próximos pasos

Ahora que tienes una estrategia por fases para cuándo bloquear construcciones, el siguiente paso es decidir dónde integrar estas herramientas para maximizar la productividad del desarrollador.

En el próximo artículo, exploraremos Seguridad sin Fricciones, una forma de integrar herramientas de seguridad sin problemas en los IDEs de los desarrolladores y flujos de trabajo de PR, reduciendo el cambio de contexto y aumentando la adopción.

Preguntas Frecuentes (FAQ)

¿Qué es el marco “Crawl, Walk, Run”?

Es una forma sencilla paso a paso para comenzar a usar nuevas herramientas de seguridad sin causar problemas. Primero, recopilas información de manera silenciosa (Crawl). Luego, muestras a los desarrolladores los problemas para que puedan aprender y solucionarlos (Walk). Finalmente, bloqueas el código malo para mantener tu software seguro (Run). Esto ayuda a los equipos a adoptar herramientas de seguridad sin problemas y ganar confianza en el camino.

¿Por qué no deberíamos bloquear las compilaciones de inmediato?

Si bloqueas las compilaciones desde el primer día, la herramienta podría señalar demasiados problemas a la vez, impidiendo que los desarrolladores hagan su trabajo. Esto puede causar frustración y ralentizar los proyectos. Comenzar lentamente significa que encuentras y solucionas las alertas ruidosas primero, por lo que el bloqueo ocurre solo cuando la herramienta es precisa y confiable.

¿Cuánto tiempo debería durar cada paso?

Por lo general, la fase de Crawl dura un par de semanas mientras recopilas suficientes datos. La fase de Walk toma más tiempo mientras los desarrolladores se acostumbran a ver alertas y solucionar problemas. Solo pasa a Run cuando la herramienta está bien ajustada y el equipo se siente cómodo solucionando problemas antes de que el código se fusione.

¿Qué es “Fail Open” y cuándo lo usamos?

“Fail Open” significa que la herramienta encuentra problemas pero no impide que el código se fusione. Usa esto en las fases de Crawl y Walk para evitar molestar a los desarrolladores mientras recopilas datos y les enseñas sobre los problemas.