¿Qué es RBAC (Control de Acceso Basado en Roles)?

El control de acceso basado en roles, o RBAC, es un método para gestionar la seguridad del sistema asignando a los usuarios roles específicos dentro de una organización. Cada rol viene con su propio conjunto de permisos, que deciden qué acciones pueden realizar los usuarios en ese rol.

En lugar de otorgar permisos a cada usuario, puedes asignarlos en función de roles (por ejemplo, administrador, desarrollador, analista, etc.).

Este enfoque facilita mucho la gestión del acceso en grandes organizaciones con muchos usuarios.

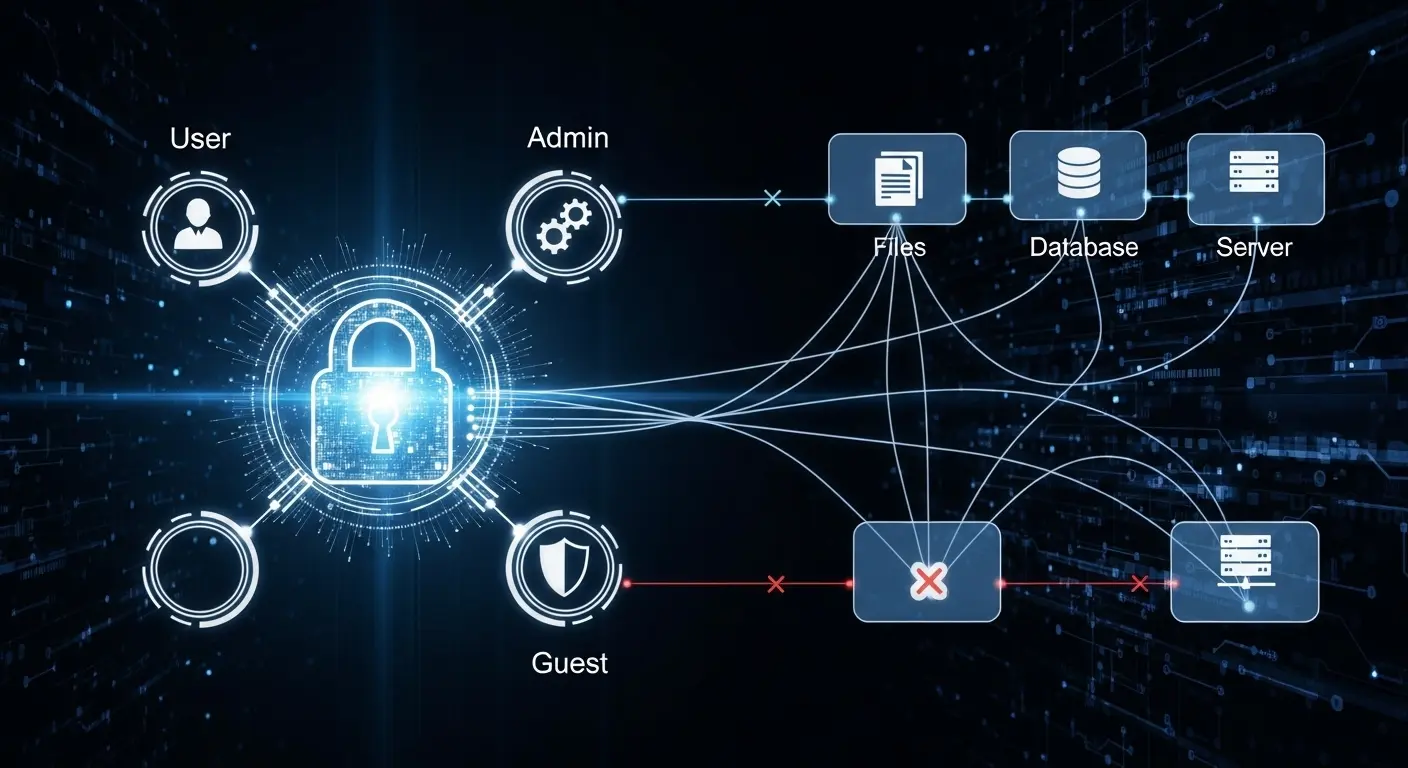

Modelo RBAC visualizando cómo los usuarios se conectan a roles y permisos para el control de acceso seguro

Por qué RBAC es importante en la seguridad

El control de acceso es una parte clave de la ciberseguridad. Por ejemplo, un contratista una vez descargó 6 GB de datos sensibles porque tenía demasiados permisos. Sin un control de acceso adecuado, los empleados o contratistas podrían acceder a información a la que no deberían, lo que puede llevar a filtraciones de datos, amenazas internas, configuraciones incorrectas o incluso robo.

RBAC apoya el principio de privilegio mínimo, lo que significa que los usuarios solo obtienen el acceso que necesitan. Esta es una idea clave en la seguridad de aplicaciones web.

Cómo funciona el modelo RBAC

El modelo RBAC generalmente incluye 3 componentes:

- Roles: Estas son funciones o responsabilidades laborales definidas dentro de una organización, como Gerente de RRHH o Administrador del Sistema. Un rol agrupa permisos específicos necesarios para realizar sus tareas.

- Permiso - Acción particular a realizar, como eliminar usuario, modificar documento, actualizar base de datos, etc.

- Usuarios - Individuos asignados a uno o más roles

Ejemplo:

- Rol de administrador: puede gestionar usuarios, configurar el sistema y ver registros

- Rol de desarrollador: puede subir código, ejecutar compilaciones, pero no puede gestionar usuarios

Este mecanismo asegura consistencia y reduce el riesgo en comparación con la gestión de permisos de usuario individuales.

Ventajas del RBAC

Ejemplo de implementación de RBAC donde los usuarios, administradores e invitados tienen diferentes niveles de acceso a archivos, bases de datos y servidores

- Mejorar la seguridad: Al implementar privilegios mínimos, RBAC puede minimizar el riesgo de que usuarios no autorizados accedan a datos sensibles, reduciendo la superficie de ataque y limitando el daño potencial de amenazas internas.

- Escalabilidad: A medida que una organización crece, es un problema si gestionas permisos individualmente. RBAC simplifica este proceso agrupando usuarios según su rol y gestionando permisos para ello. Será más fácil en comparación con gestionar permisos individualmente.

- Eficiencia operativa: RBAC ayuda a las organizaciones a reducir tareas repetitivas. El administrador solo ajusta la definición del rol en lugar de otorgar o revocar acceso usuario por usuario, lo cual lleva tiempo en una organización grande.

- Cumplimiento: Muchos marcos regulatorios, como GDPR, HIPAA y PCI DSS, requieren controles de acceso estrictos para proteger datos sensibles. RBAC ayuda a las organizaciones a alinearse con estos requisitos al imponer reglas de acceso estructuradas. Demostrar políticas de acceso basadas en roles no solo evita multas, sino que también genera confianza con clientes y reguladores.

- Auditabilidad: RBAC proporciona un mapeo claro de ‘quién accede a qué’ para facilitar la transparencia. Sin embargo, mapeos RBAC incompletos pueden tener serias consecuencias durante una auditoría.

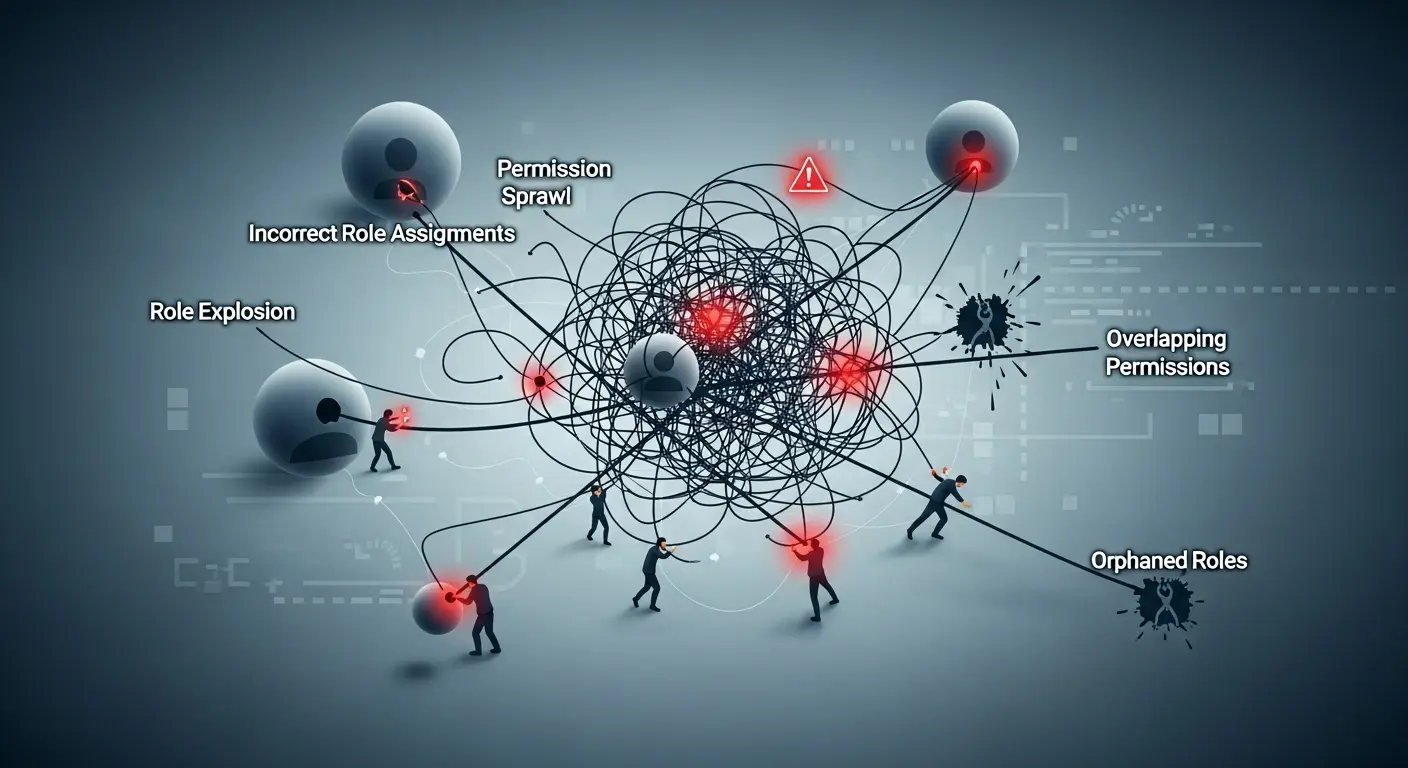

Desafíos Comunes del RBAC

- Explosión de roles ocurre cuando una organización crea demasiados roles muy específicos en lugar de categorías más amplias, lo que dificulta su mantenimiento. Esto puede llevar a problemas cuando el número de roles supera el número de empleados en aproximadamente un 20 por ciento, ya que gestionar tantos roles se vuelve impracticable.

- Estructura rígida: RBAC se basa estrictamente en roles predefinidos, lo que lo hace menos flexible en entornos dinámicos en comparación con ABAC, donde el acceso puede adaptarse en función de atributos de usuario, recurso o ambientales.

- Sobrecarga de mantenimiento: Los roles y permisos deben revisarse y actualizarse regularmente para prevenir el abuso de privilegios y asegurar que los usuarios no tengan acceso innecesario.

- Permisos superpuestos: Cuando se otorgan múltiples roles con permisos similares o idénticos. Esto dificultará la auditoría, creará redundancia y confundirá al administrador.

- Expansión de permisos: Con el tiempo, hay cambios organizacionales y los usuarios acumulan múltiples roles. Si el rol asignado a un usuario no se actualiza o revoca cuando cambian la posición o las responsabilidades, se otorgará un acceso más amplio del necesario, lo que viola el principio de mínimo privilegio.

- Rol huérfano: Un rol que no está alineado con la necesidad actual del negocio o un rol no asignado a ningún usuario. Puede ser un punto ciego para vulnerabilidades si no se revisa regularmente.

RBAC vs ABAC

Mientras que RBAC se centra en roles, el Control de Acceso Basado en Atributos otorga acceso al usuario basado en atributos como usuario, entorno y recursos.

| Característica | RBAC | ABAC |

|---|---|---|

| Base del acceso | Roles predefinidos | Atributos (usuario, recurso, entorno) |

| Flexibilidad | Simple pero rígido | Muy flexible, dinámico |

| Mejor para | Grandes organizaciones con roles estables | Entornos complejos y conscientes del contexto |

Implementación a continuación en seguridad de aplicaciones web

| Modelo de Acceso | Escenario de Ejemplo | Quién Puede Hacer Qué | Cómo se Decide el Acceso |

|---|---|---|---|

| RBAC (Control de Acceso Basado en Roles) | Aplicación web de gestión de proyectos (por ejemplo, Jira/Trello) | - Admin → Crear proyectos, gestionar usuarios, eliminar tableros- Manager → Crear/asignar tareas, sin eliminación de proyectos- Empleado → Actualizar solo sus tareas- Invitado → Solo ver tareas | Basado en roles predefinidos asignados a los usuarios. Sin condiciones contextuales. |

| ABAC (Control de Acceso Basado en Atributos) | Misma aplicación web de gestión de proyectos, pero con atributos | - Manager → Acceder a tareas solo en su departamento (atributo de usuario) - Empleado → Ver archivos de proyecto solo si el proyecto está activo (atributo de recurso) - Contratista → Acceder al sistema solo de 9 AM a 6 PM y desde la red de la oficina (atributos de entorno) | Basado en políticas usando atributos: usuario + recurso + entorno. El contexto determina el acceso. |

Mejores Prácticas de RBAC

Para implementar RBAC de manera efectiva, considere la siguiente lista de verificación de autoevaluación:

- Mínimos privilegios: ¿Están los roles proporcionando solo el acceso necesario para el trabajo?

- Revisar roles regularmente: ¿Revisamos los roles trimestralmente para identificar y actualizar cualquier rol no utilizado o desactualizado?

- Evitar la explosión de roles: ¿Estamos manteniendo roles más amplios pero significativos para prevenir la creación excesiva y detallada de roles?

- Auditar registros de acceso: ¿Se revisan regularmente los registros de acceso para asegurar que las actividades de los usuarios coincidan con sus roles definidos?

- Automatizar cuando sea posible: ¿Estamos aprovechando las herramientas de Gestión de Identidad y Acceso (IAM) para automatizar tareas rutinarias de gestión de acceso?

Cómo Plexicus ASPM Fortalece el RBAC y la Seguridad de Acceso

Implementar RBAC es solo parte de una postura de seguridad sólida. Las organizaciones modernas también necesitan visibilidad continua sobre vulnerabilidades, configuraciones incorrectas y riesgos de acceso en aplicaciones y entornos en la nube.

Aquí es donde entra [Plexicus ASPM] .

- ✅ Unifica la seguridad: Combina SCA, detección de secretos, escaneo de API y más en una sola plataforma.

- ✅ Impone el menor privilegio: Te ayuda a detectar accesos excesivamente permisivos, roles huérfanos y configuraciones incorrectas que el RBAC por sí solo no puede detectar.

- ✅ Soporta el cumplimiento: Genera informes listos para auditorías para marcos como GDPR, HIPAA y PCI DSS.

- ✅ Escala con el crecimiento: Funciona en aplicaciones complejas y entornos nativos de la nube sin añadir fricción.

Al integrar Plexicus ASPM, los equipos pueden ir más allá de solo asignaciones de roles hacia una gestión completa de la postura de seguridad de aplicaciones—reduciendo el riesgo de permisos excesivos, configuraciones incorrectas y dependencias vulnerables.

Términos Relacionados

- ABAC (Control de Acceso Basado en Atributos)

- IAM (Gestión de Identidades y Accesos)

- Principio de Menor Privilegio

- Seguridad de Confianza Cero

- Autenticación

- Lista de Control de Acceso (ACL)

- Escalación de Privilegios

- Gestión de la Postura de Seguridad de Aplicaciones (ASPM)

FAQ: RBAC (Control de Acceso Basado en Roles)

¿Qué significa RBAC en seguridad?

RBAC significa Control de Acceso Basado en Roles, un mecanismo de seguridad para gestionar permisos agrupando usuarios según su rol

¿Cuál es el propósito de RBAC?

El propósito de aplicar los menores privilegios, simplificar la gestión de accesos y reducir los riesgos de seguridad.

¿Cuál es un ejemplo de RBAC?

Un hospital da acceso al historial del paciente a las enfermeras, pero solo un médico puede crear una receta médica. Este es un ejemplo de implementación de RBAC; incluso en el mundo real, se puede aplicar.

¿Cuáles son las ventajas de RBAC?

Simplificar la gestión de acceso de usuarios, mejorar la seguridad, reducir riesgos, simplificar auditorías y proporcionar soporte de cumplimiento.

¿Cuál es la diferencia entre RBAC y ABAC?

RBAC gestiona el acceso basado en roles, ABAC basado en políticas. RBAC es más simple pero rígido; ABAC es más complejo pero ofrece flexibilidad